Общий индекс серии: Компьютерные сети для МСП: Введение

Привет друзья!. После пары предыдущих статей о Система имен доменов y el Протокол динамической конфигурации хоста опубликовано в "DNS и DHCP в openSUSE 13.2 'Harlequin'" и "DNS и DHCP в CentOS 7«, Оба из серии Сети МСП, мы должны настроить эти службы в Debian.

Мы повторяем, что хорошей отправной точкой для изучения теоретических концепций DNS и DHCP является Википедия.

Установка операционной системы

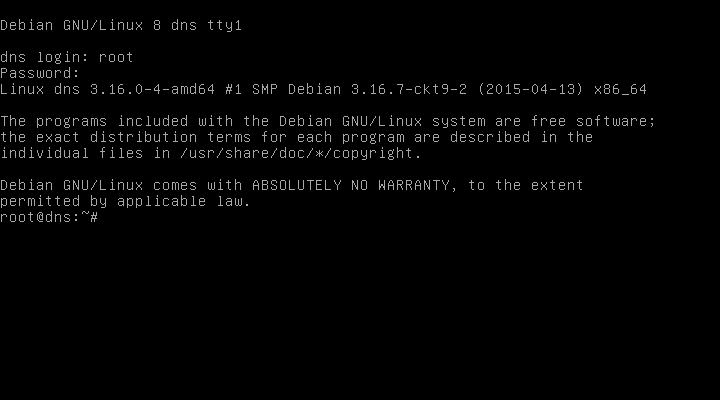

Мы начнем с базовой установки сервера с операционной системой Debian 8 «Jessie» без установки какой-либо графической среды или другой программы. Виртуальной машины с 512 мегабайтами оперативной памяти и жестким диском на 20 гигабайт более чем достаточно.

В процессе установки - желательно в текстовом режиме - и следуя порядку экранов, мы выбрали следующие параметры:

- Язык: Испанский - испанский

- Страна, территория или район: США

- Раскладка клавиатуры для использования: Американский английский

- Настроить сеть вручную:

- IP-адрес: 192.168.10.5

- Сетевая маска: 255.255.255.0

- Шлюз: 192.168.10.1

- Адреса серверов имён: 127.0.0.1

- Имя машины: dns

- Доменное имя: desdelinux.вентилятор

- Пароль суперпользователя: SuClave (потом просить подтверждения)

- Полное имя нового пользователя: Новости ОС Debian

- Имя пользователя для учетной записи: гул

- Выберите пароль для нового пользователя: SuClave (потом просить подтверждения)

- Выберите свой часовой пояс: Восток

- Метод разбиения: Guided - использовать весь диск

- Выберите диск для разделения: Виртуальный диск 1 (vda) - 21.5 ГБ Virto Block Device

- Схема разбиения: все файлы в разделе (рекомендуется для новичков).

- Завершите разметку и запишите изменения на диск

- Вы хотите записать изменения на диски?

- Хотите проанализировать другой CD или DVD?:

- Вы хотите использовать копиюd?:

- Вы хотите пройти опрос об использовании пакетов?:

- Выберите программы для установки:

[] Среда рабочего стола Debian

[*] Стандартные системные утилиты

- Вы хотите установить загрузчик GRUB в основную загрузочную запись?

- / dev / vda

- "Установка завершена":

По моему скромному мнению, установка Debian проста. Требуется только ответить на вопросы о предопределенных параметрах и некоторой другой информации. Осмелюсь даже сказать, что выполнить описанные выше действия проще, чем, например, через видео. Когда читаю, не теряю концентрации. Другая проблема - смотреть, читать, интерпретировать и перематывать видео туда и обратно, когда я пропускаю или плохо понимаю какое-то важное значение. Рукописный лист или простой текстовый файл, скопированный на мобильный телефон, идеально подойдут в качестве эффективного руководства.

Начальные настройки

После завершения базовой установки и первого перезапуска мы приступаем к объявлению программных репозиториев.

При редактировании файла sources.list, Мы комментируем все существующие записи по умолчанию, потому что мы будем работать только с локальными репозиториями. Окончательное содержимое файла, за исключением строк с комментариями, будет:

корень @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie main contrib deb http://192.168.10.1/repos/jessie/debian-security/ jessie / updates main contrib

Обновляем систему

root @ dns: ~ # обновление aptitude root @ dns: ~ # обновление способностей root @ dns: ~ # перезагрузка

Устанавливаем SSH для удаленного доступа

корень @ dns: ~ # aptitude установить ssh

Чтобы позволить пользователю запускать удаленный сеанс через SSH корень -Только из Enterprise LAN- модифицируем его конфигурационный файл:

корень @ DNS: ~ # нано / etc / ssh / sshd_config .... PermitRootLogin да .... root @ dns: ~ # systemctl перезапуск ssh.service root @ dns: ~ # systemctl status ssh.service

Запускаем удаленную сессию по SSH в «dns» с машины «sysadmin»:

buzz @ sysadmin: ~ $ rm .ssh / known_hosts buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... пароль root@192.168.10.5: ... root @ dns: ~ #

Основные файлы конфигурации

Основные файлы конфигурации системы будут соответствовать нашему выбору во время установки:

корень @ dns: ~ # cat / etc / hosts 127.0.0.1 локальный хост 192.168.10.5 днс.desdelinux.fan dns # Следующие строки желательны для хостов с поддержкой IPv6:::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters корень @ dns: ~ # cat /etc/resolv.conf по области применения desdelinuxСервер имен .fan 127.0.0.1 root @ dns: ~ # имя хоста DNS root @ dns: ~ # имя хоста -f DNS.desdelinux.вентилятор root @ dns: ~ # cat / etc / network / interfaces # Этот файл описывает сетевые интерфейсы, доступные в вашей системе # и способы их активации. Для получения дополнительной информации см. интерфейсы(5). source /etc/network/interfaces.d/* # Сетевой интерфейс обратной связи auto lo iface lo inet Loopback # Основной сетевой интерфейс let-hotplug eth0 iface eth0 inet статический адрес 192.168.10.5 сетевая маска 255.255.255.0 network 192.168.10.0 широковещательная рассылка 192.168.10.255. 192.168.10.1 шлюз 127.0.0.1 # параметры dns-* реализуются пакетом resolvconf, если установлены dns-nameservers XNUMX dns-search desdelinux.вентилятор

Устанавливаем пакеты super experience

root @ dns: ~ # aptitude install htop mc deborphan

Очистка загруженных пакетов, если есть

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude clean root @ dns: ~ # aptitude autoclean

Устанавливаем BIND9

- ПЕРЕД установкой BIND мы настоятельно рекомендуем посетите страницу Типы записей DNS в Википедии, как на испанском, так и на английском языках. Эти типы регистров мы будем использовать при настройке файлов зон, как прямых, так и обратных. Очень полезно знать, с чем мы имеем дело.

- также мы предлагаем прочтите следующее Запрос комментариев RFC - Запросы комментариев, которые тесно связаны с нормальным функционированием службы DNS, особенно в отношении рекурсии на корневые серверы:

- RFC 1912, 5735, 6303 и BCP 32: относящийся к локальный

- RFC 1912, 6303: Зона стиля для адреса localhost IPv6

- RFC 1912, 5735 и 6303: Относительно локальной сети - «Эта» Сеть

- RFC 1918, 5735 и 6303: Сети частного использования

- RFC 6598: Общее адресное пространство

- RFC 3927, 5735 и 6303: Локальная ссылка / APIPA

- RFC 5735 и 5736: Назначения протокола Инженерной группы Интернета

- RFC 5735, 5737 и 6303: TEST-NET- [1-3] для документации

- RFC 3849 и 6303: Пример диапазона IPv6 для документации

- BCP 32: Доменные имена для документации и тестирования

- RFC 2544 и 5735: Тестирование маршрутизатора

- RFC 5735: Зарезервировано IANA - старое пространство класса E

- RFC 4291: Неназначенные адреса IPv6

- RFC 4193 и 6303: ULA IPv6

- RFC 4291 и 6303: IPv6 Link Local

- RFC 3879 и 6303: IPv6 устаревшие локальные адреса сайта

- RFC 4159: IP6.INT устарел

Установка

root @ dns: ~ # поиск возможностей bind9 p bind9 - Сервер доменных имен в Интернете p bind9-doc - Документация для BIND i bind9-host - Версия 'host' в комплекте с BIND 9.X p bind9utils - Утилиты для BIND p gforge-dns-bind9 - инструмент совместной разработки - Управление DNS (с использованием Bind9) i Общая библиотека libbind9-90 - BIND9, используемая BIND

Также попробуйте запустить поиск способностей ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl перезапуск bind9.service root @ dns: ~ # systemctl status bind9.service ● bind9.service - Сервер доменных имен BIND загружен: загружен (/lib/systemd/system/bind9.service; включен) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активен: активен (работает) с пт 2017 02:03:10 EST; 33с назад Документы: man: named (11) Процесс: 1 ExecStop = / usr / sbin / rndc stop (code = exited, status = 8 / SUCCESS) Главный PID: 1460 (named) CGroup: /system.slice/bind0.service └─1465 / usr / sbin / named -f -u bind 9 фев. 1465:03:10 DNS named [33]: автоматическая пустая зона: 11.BD1465.IP8.ARPA 0.1.0.0.2 фев. 6:03:10 dns named [33]: прослушивание командного канала на 11 # 1465 127.0.0.1 фев. 953:03:10 DNS named [33]: прослушивание командного канала на :: 11 # 1465 1 февраля 953:03:10 DNS named [33]: управляемый -keys-zone: загруженный серийный номер 11 фев 1465 2:03:10 DNS с именем [33]: зона 11.in-addr.arpa/IN: загруженный серийный номер 1465 фев 0 1:03:10 DNS с именем [33]: зона localhost / IN: загружен серийный номер 11 февраля 1465 2:03:10 DNS с именем [33]: зона 11.in-addr.arpa/IN: загружен серийный номер 1465 февраля 127 1:03:10 DNS с именем [33]: зона 11.in -addr.arpa/IN: загружен серийный номер 1465 фев 255 1:03:10 DNS с именем [33]: загружены все зоны 11 февраля 1465:03:10 DNS с именем [33]: работает Подсказка: некоторые строки были увеличены в многоточие, используйте -l показать полностью.

Файлы конфигурации, установленные BIND9

Немного иначе, чем настройка службы DNS в CentOS и openSUSE, в Debian в каталоге создаются следующие файлы / etc / bind:

корень @ dns: ~ # ls -l / etc / bind / всего 52 -rw-r - r-- 1 root root 2389 30 июня 2015 г. bind.keys -rw-r - r-- 1 root root 237 30 июня 2015 г. db.0 -rw-r - r-- 1 root root 271 30 июня 2015 г. db.127 -rw-r - r-- 1 root root 237 30 июня 2015 г. db.255 -rw-r - r-- 1 root root 353 30 июня 2015 г. db.empty -rw- r - r-- 1 root root 270 30 июня 2015 db.local -rw-r - r-- 1 root root 3048 30 июня 2015 db.root -rw-r - r-- 1 root bind 463 30 июня 2015 named.conf -rw-r - r-- 1 корневое связывание 490 30 июня 2015 named.conf.default-zone -rw-r - r-- 1 корневое связывание 165 30 июня 2015 named.conf.local -rw -r - r-- 1 корневое связывание 890 3 февраля 10:32 named.conf.options -rw-r ----- 1 bind bind 77 3 февраля 10:32 rndc.key -rw-r - r- - 1 root root 1317 30 июня 2015 Zones.rfc1918

Все файлы выше представлены в виде обычного текста. Если мы хотим узнать значение и содержание каждого из них, мы можем сделать это с помощью команд Меньше o кошка, что является хорошей практикой.

Сопроводительная документация

В адресной книге / usr / share / doc / bind9 у нас будет:

корень @ DNS: ~ # ls -l / usr / share / doc / bind9 всего 56 -rw-r - r-- 1 root root 5927 30 июня 2015 г. copyright -rw-r - r-- 1 root root 19428 30 июня 2015 г. changelog.Debian.gz -rw-r - r-- 1 root root 11790 27 января 2014 FAQ.gz -rw-r - r-- 1 root root 396 30 июня 2015 NEWS.Debian.gz -rw-r - r-- 1 root root 3362 30 июня 2015 README.Debian. Gz -rw- r - r-- 1 root root 5840 27 января 2014 README.gz

В предыдущей документации мы найдем обширный учебный материал, который мы рекомендуем прочитать ПЕРЕД настройкой BIND и даже ПЕРЕД поиском в Интернете статей, связанных с BIND и DNS в целом.. Мы собираемся прочитать содержимое некоторых из этих файлов.:

Часто задаваемые вопросы o Fобязательно Aнамечать Qвопросы о BIND 9

- Вопросы по компиляции и установке - Вопросы по компиляции и установке

- Вопросы по конфигурации и настройке - Вопросы по настройке и настройке

- Вопросы по эксплуатации - Вопросы по операции

- Общие вопросы - Общие запросы

- Вопросы по операционной системе - Конкретные вопросы по каждой операционной системе

- HPUX

- Linux

- Windows

- FreeBSD

- Solaris

- Apple Mac OS X

НОВОСТИ.Debian.gz

НОВОСТИ.Debian в итоге говорит нам, что параметры разрешить-запрос-кеш y разрешить рекурсию включены по умолчанию для ACL, встроенных в BIND -встроенный- 'локальные сети«И»локальный'. Он также сообщает нам, что изменения по умолчанию были внесены, чтобы сделать кеш-серверы менее привлекательными для атаки со стороны Подмена из внешних сетей.

Чтобы проверить, что написано в предыдущем абзаце, если с машины в самой сети 192.168.10.0/24 который в нашем примере, мы делаем DNS-запрос на домене desdelinux.net, и при этом на самом сервере DNS.desdelinux.вентилятор мы выполняем tail -f / var / log / syslog получим следующее:

buzz @ sysadmin: ~ $ dig localhost .... ;; ОПТ-ПСЕВДОЗРЕНИЕ :; EDNS: версия: 0, флаги:; UDP: 4096 ;; ВОПРОСЫ :; localhost. В ;; ОТВЕТНАЯ ЧАСТЬ: localhost. 604800 IN A 127.0.0.1 ;; РАЗДЕЛ ВЛАСТИ: localhost. 604800 IN NS localhost. ;; ДОПОЛНИТЕЛЬНЫЙ РАЗДЕЛ: localhost. 604800 В АААА :: 1 buzz@sysadmin:~$ копать desdelinux.net .... ;; ОПТ ПСЕВДОРАЗДЕЛ: ; EDNS: версия: 0, флаги:; удп: 4096 ;; РАЗДЕЛ ВОПРОСОВ: ;desdelinux.сеть. В ....

root @ dns: ~ # tail -f / var / log / syslog .... 4 февраля 13:04:31 DNS с именем [1602]: ошибка (сеть недоступна) разрешение 'desdelinux.net/A/IN': 2001:7fd::1#53 4 февраля 13:04:31 DNS с именем [1602]: ошибка (сеть недоступна) разрешение 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

Выход системный журнал это намного дольше из-за поиска корневых серверов BIND. Конечно файл / Etc / resolv.conf в команде сисадмин.desdelinux.вентилятор указывает на DNS 192.168.10.5.

Из выполнения предыдущих команд можно сделать несколько выводов априорный:

- BIND настроен по умолчанию как функциональный сервер кэширования без необходимости в последующих настройках и отвечает на запросы DNS для локальные сети y el локальный

- Рекурсия - Рекурсия включен для локальные сети y el локальный

- Еще не авторитарный сервер

- В отличие от CentOS, где нам пришлось объявить параметр «Порт прослушивания 53 {127.0.0.1; 192.168.10.5; }; » явно для прослушивания DNS-запросов через сетевой интерфейс 192.168.10.5 Сам DNS, в Debian он не нужен, потому что он поддерживает DNS-запросы для локальные сети y el локальный по умолчанию. Проверить содержимое файла /etc/bind/ named.conf.options и они увидят, что нет заявления слушать.

- Запросы IPv4 и IPv6 включены

Если просто читать и интерпретировать - жестянку, как мы говорим на Кубе - архив НОВОСТИ.Debian.gz Мы пришли к интересным выводам, которые позволяют нам узнать немного больше о философии настройки по умолчанию команды Debian в отношении BIND, какие еще интересные аспекты мы можем узнать, продолжая читать файлы сопроводительной документации?.

README.Debian.gz

README.Debian сообщает нам - среди многих других аспектов - что Расширения безопасности для системы доменных имен - Расширения безопасности системы доменных имен o DNSSEC, включены; и подтверждает, что конфигурация по умолчанию работает для большинства серверов (конечные серверы - конечные серверы ссылаясь на листья дерева доменов) без необходимости вмешательства пользователя.

- DNSSEC согласно Википедии: Расширения безопасности системы доменных имен (DNSSEC) - это набор спецификаций Инженерной группы Интернета (IETF) для защиты определенных типов информации, предоставляемой доменным именем системы имен (DNS), используемым в Интернет-протоколе (IP). Это набор расширений DNS, которые предоставляют DNS-клиентам (или резолверам) аутентификацию источника данных DNS, аутентифицированный отказ в существовании и целостности данных, но не доступность или конфиденциальность.

На Схема конфигурации сообщает нам, что все файлы статической конфигурации, файлы зон для корневых серверов, а также прямые и обратные зоны локальный есть / etc / bind.

Рабочий каталог демона названный es / var / cache / bind так что любой временный файл, созданный названный такие как базы данных, для которых он действует как подчиненный сервер, записываются в файловой системе / вар, которому они и принадлежат.

В отличие от предыдущих версий пакета BIND для Debian, файл именованный.conf и дб. * поставляются, они помечены как файлы конфигурации. Таким образом, если нам нужен DNS-сервер, который действует в основном как кэш-сервер и не является авторитетным ни для кого другого, мы можем использовать его в том виде, в каком он установлен и настроен по умолчанию.

Если вам нужно реализовать авторитетный DNS, они предлагают поместить файлы основных зон в тот же каталог. / etc / bind. Если сложность участков, по которым названный будет авторитарным требуется, рекомендуется создать структуру подкаталогов, ссылаясь на файлы зоны абсолютно в файле именованный.conf.

Любой файл зоны, для которого названный действовать как подчиненный сервер должен находиться в / var / cache / bind.

Файлы зоны подлежат динамическому обновлению с помощью DHCP или команды нобдате, следует хранить в / var / lib / привязка.

Если операционная система использует Apparmor, установленный профиль работает только с настройками BIND по умолчанию. Последующие изменения в конфигурации названный Им могут потребоваться изменения в профиле apparmor. Посетил https://wiki.ubuntu.com/DebuggingApparmor перед заполнением анкеты с обвинением ошибка в этой службе.

Есть несколько проблем, связанных с запуском Debian BIND в Chroot Cage: chroot тюрьма. Посетите http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html для получения дополнительной информации.

Другая информация

человек с именем, человек с именем.conf, человек с именем-checkconf, человек с именем-checkzone, человек с именем rndc, и так далее

root @ dns: ~ # с именем -v BIND 9.9.5-9 + deb8u1-Debian (версия с расширенной поддержкой) root @ dns: ~ # с именем -V BIND 9.9.5-9 + deb8u1-Debian (версия с расширенной поддержкой) построенный make с помощью '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-thread '' --enable-largefile '\' --with-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr '' --with-gssapi = / usr '' --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-strict-aliasing -fno-delete-null-pointer-tests -DDIG_SIGCHASE -O8 'скомпилировано GCC 50 с использованием версии OpenSSL : OpenSSL 6k 2 января 4.9.2 с использованием версии libxml1.0.1: 8 root @ dns: ~ # ps -e | grep по имени 408? 00:00:00 по имени root @ dns: ~ # ps -e | grep bind 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 корень @ dns: ~ # корень @ DNS: ~ # ls / var / run / named / named.pid session.key корень @ dns: ~ # ls -l /var/run/ named/ named.pid -rw-r - r-- 1 bind bind 4 4 февраля 13:20 /var/run/ named/ named.pid root @ dns: ~ # статус rndc версия: 9.9.5-9 + deb8u1-Debian Найдено процессоров: 9 рабочий поток: 8 прослушиватель UDP на интерфейс: 50 количество зон: 1 уровень отладки: 1 запущенных xfers: 1 отложенных xfers: 100 выполняемых запросов soa: 0 ведение журнала запросов отключено рекурсивные клиенты: 0/0/0 tcp клиенты: сервер 0/0 запущен и работает

- Нельзя отрицать важность консультаций с документацией, установленная с пакетом bind9 перед любым другим.

связывание9-док

root @ dns: ~ # aptitude install bind9-doc links2 корень @ dns: ~ # dpkg -L bind9-doc

Эль Пакет связывание9-док устанавливает, помимо другой полезной информации, Справочное руководство администратора BIND 9. Чтобы получить доступ к руководству на английском языке, выполните:

root @ dns: ~ # links2 file: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html Справочное руководство администратора BIND 9 Авторское право (c) 2004-2013 Internet Systems Consortium, Inc. («ISC») Авторское право (c) 2000-2003 Internet Software Consortium.

Надеемся, вам понравится это чтение.

- Не выходя из дома, у нас под рукой обширная официальная документация о BIND и о службе DNS в целом..

Настраиваем BIND в стиле Debian

/etc/bind/ named.conf "главный"

корень @ dns: ~ # nano /etc/bind/ named.conf // Это основной файл конфигурации для DNS-сервера BIND с именем. // // Пожалуйста, прочтите /usr/share/doc/bind9/README.Debian.gz для получения информации о // структура файлов конфигурации BIND в Debian, * ПЕРЕД * настройкой // этот файл конфигурации. // // Если вы просто добавляете зоны, сделайте это в /etc/bind/ named.conf.local включить "/etc/bind/ named.conf.options"; включить "/etc/bind/ named.conf.local"; включить "/etc/bind/ named.conf.default-zones";

Требуется ли перевод прокомментированного заголовка?

/etc/bind/ named.conf.options

корень @ dns: ~ # cp /etc/bind/ named.conf.options /etc/bind/ named.conf.options.original

корень @ dns: ~ # nano /etc/bind/ named.conf.options

параметры {каталог "/ var / cache / bind"; // Если между вами и серверами имен, с которыми вы хотите // разговаривать, есть брандмауэр, вам может потребоваться исправить брандмауэр, чтобы разрешить соединение // нескольким портам. См. Http://www.kb.cert.org/vuls/id/800113 // Если ваш интернет-провайдер предоставил один или несколько IP-адресов для стабильных // серверов имен, вы, вероятно, захотите использовать их в качестве серверов пересылки. // Раскомментируйте следующий блок и вставьте адреса, заменяющие // заполнитель всех 0. // экспедиторы {// 0.0.0.0; //}; // =============================================== ===================== $ // Если BIND регистрирует сообщения об ошибках об истечении срока действия корневого ключа, // вам необходимо обновить ключи. См. Https://www.isc.org/bind-keys // ================================= =================================== $

// Нам не нужен DNSSEC

dnssec-enable нет;

//автоматическая проверка dnssec;

auth-nxdomain no; # соответствует RFC1035

// Нам не нужно прослушивать IPv6-адреса

// слушать на v6 {любой; };

слушайте-на-v6 {нет; };

// Для проверок от localhost и sysadmin

// через раскопку desdelinux.fan axfr // У нас нет подчиненного DNS... до сих пор

разрешить передачу {localhost; 192.168.10.1; };

};

корень @ dns: ~ # named-checkconf

корень @ dns: ~ #

/etc/bind/ named.conf.local

В закомментированном заголовке этого файла они рекомендуют включать зоны, указанные в RFC-1918 описано в файле /etc/bind/zones.rfc1918. Включение этих зон локально обеспечивает, что любой запрос относительно них не выходит за пределы локальной сети на корневые серверы, что имеет два существенных преимущества:

- Более быстрое локальное разрешение для локальных пользователей

- Он не создает ненужного или ложного трафика на корневые серверы.

Лично у меня нет подключения к Интернету для тестирования рекурсии или пересылки. Однако, поскольку мы не аннулировали рекурсию в файле named.conf.options - посредством рекурсии нет; - мы можем включить вышеупомянутые области и другие, которые я объясню ниже.

При установке BIND 9.9.7 в операционной системе FreeBSD 10.0, которая также - и, кстати, - бесплатное программное обеспечение, файл конфигурации /usr/local/etc/ namedb/ named.conf.sample он содержит целый ряд зон, которые рекомендуется обслуживать локально, чтобы также получить вышеупомянутые преимущества.

Чтобы не изменять исходную конфигурацию BIND в Debian, мы предлагаем создать файл /etc/bind/zones.rfcFreeBSD и включить его в /etc/bind/ named.conf.local с содержанием, указанным ниже, и с путями - пути в файлы, уже адаптированные для Debian:

корень @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Общее адресное пространство (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Локальная ссылка / APIPA (RFC 3927, 5735 и 6303)

зона "254.169.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Назначение протокола IETF (RFC 5735 и 5736)

зона "0.0.192.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// TEST-NET- [1-3] для документации (RFC 5735, 5737 и 6303)

зона "2.0.192.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "100.51.198.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "113.0.203.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Пример диапазона IPv6 для документации (RFC 3849 и 6303)

зона "8.bd0.1.0.0.2.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Имена доменов для документации и тестирования (BCP 32)

зона "тест" {тип мастер; файл "/etc/bind/db.empty"; }; зона "пример" {тип мастер; файл "/etc/bind/db.empty"; }; зона "недопустимая" {тип мастер; файл "/etc/bind/db.empty"; }; зона "example.com" {тип мастер; файл "/etc/bind/db.empty"; }; зона "example.net" {тип мастер; файл "/etc/bind/db.empty"; }; зона "example.org" {тип мастер; файл "/etc/bind/db.empty"; };

// Тестирование маршрутизатора (RFC 2544 и 5735)

зона "18.198.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "19.198.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Зарезервировано IANA - старое пространство класса E (RFC 5735)

зона "240.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "241.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "242.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "243.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "244.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "245.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "246.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "247.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "248.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "249.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "250.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "251.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "252.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "253.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "254.in-addr.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Неназначенные адреса IPv6 (RFC 4291)

зона "1.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "3.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "4.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "5.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "6.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "7.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "8.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "9.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "a.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "b.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "c.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "d.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "e.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "0.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "1.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "2.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "3.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "4.f.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "5.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "6.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "7.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "8.f.ip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "9.f.ip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "afip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "bfip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "0.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "1.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "2.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "3.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "4.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "5.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "6.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "7.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// IPv6 ULA (RFC 4193 и 6303)

зона "cfip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "dfip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Локальная ссылка IPv6 (RFC 4291 и 6303)

зона "8.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "9.efip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "aefip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "befip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// Устаревшие локальные адреса сайта для IPv6 (RFC 3879 и 6303)

зона "cefip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "defip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "eefip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; }; зона "fefip6.arpa" {тип мастер; файл "/etc/bind/db.empty"; };

// IP6.INT устарел (RFC 4159)

зона "ip6.int" {тип мастер; файл "/etc/bind/db.empty"; };

Хотя в нашем примере мы исключили возможность прослушивания запросов IPv6, стоит включить зоны IPv6 в предыдущий файл для тех, кому они нужны.

Окончательное содержание /etc/bind/ named.conf.local это:

корень @ dns: ~ # nano /etc/bind/ named.conf.local

// // Выполните здесь любую локальную конфигурацию // // Рассмотрите возможность добавления здесь зон 1918, если они не используются в вашей // организации

включить "/etc/bind/zones.rfc1918"; включить "/etc/bind/zones.rfcFreeBSD";

// Объявление имени, типа, местоположения и разрешения на обновление

// зон записей DNS // Обе зоны - МАСТЕРЫ

зона"desdelinux.вентилятор" {

тип master;

файл "/var/lib/bind/db.desdelinux.вентилятор";

};

зона "10.168.192.in-addr.arpa" {

тип master;

файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Создаем файлы для каждой Зоны

Содержание файлов в каждой области можно скопировать буквально из статьи «DNS и DHCP в CentOS 7«, Если мы внимательно изменим каталог назначения на / var / lib / привязка:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.вентилятор $TTL 3H @ В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. (1; последовательный порт 1D; обновление 1H; повтор 1W; срок действия 3H); минимум или ; Отрицательное время жизни кэширования; @ В НС DNS.desdelinux.вентилятор. @ IN MX 10 электронная почта.desdelinux.вентилятор. @ В ТЕКСТ "DesdeLinux, его блог, посвященный бесплатному программному обеспечению "; Сисадмин в AD-DC 192.168.10.1 НА ФАЙЛОВОМ СЕРВЕРЕ 192.168.10.3 НА ФАЙЛОВОМ СЕРВЕРЕ 192.168.10.4 DNS В ПРОКСИВЕБЕ 192.168.10.5 В БЛОГЕ 192.168.10.6 НА FTPСЕРВЕРЕ 192.168.10.7 В А 192.168.10.8 почта IN A 192.168.10.9 [корень @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. (1; последовательный порт 1D; обновление 1H; повтор 1W; срок действия 3H); минимум или ; Отрицательное время жизни кэширования; @ В НС DNS.desdelinux.вентилятор. ; 1 В ПТР сисадмин.desdelinux.вентилятор. 3 IN PTR ad-dc.desdelinux.вентилятор. Файловый сервер 4 IN PTR.desdelinux.вентилятор. 5 В ПТР днс.desdelinux.вентилятор. 6 В PTR proxyweb.desdelinux.вентилятор. 7 IN PTR блог.desdelinux.вентилятор. 8 IN PTR фтп-сервер.desdelinux.вентилятор. 9 В ПТР почте.desdelinux.вентилятор.

Проверяем синтаксис каждой зоны

root@dns:~# именованная контрольная зона desdelinux.fan /var/lib/bind/db.desdelinux.вентилятор зона desdelinux.fan/IN: загружен серийный номер 1, ОК root @ dns: ~ # named-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa зона 10.168.192.in-addr.arpa/IN: загружен серийный номер 1 ОК

Проверка общих настроек BIND

корень @ dns: ~ # именованный-checkconf -zp

- Следуя процедуре модификации именованный.conf В соответствии с нашими потребностями и проверкой, созданием каждого файла зоны и его проверкой, мы сомневаемся, что нам придется столкнуться с серьезными проблемами конфигурации. В конце концов мы понимаем, что это детская игра с множеством концепций и суетливым синтаксисом.,

Проверки дали удовлетворительные результаты, поэтому мы можем перезапустить BIND - названный.

Перезапускаем BIND и проверяем его статус

[root @ dns ~] # systemctl перезапуск bind9.service [root @ dns ~] # systemctl status bind9.service ● bind9.service - Сервер доменных имен BIND загружен: загружен (/lib/systemd/system/bind9.service; включен) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активен: активен (работает) с Sun 2017-02-05 07:45:03 EST; 5с назад Документы: man: named (8) Процесс: 1345 ExecStop = / usr / sbin / rndc stop (code = exited, status = 0 / SUCCESS) Главный PID: 1350 (named) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / named -f -u bind 05 фев. 07:45:03 dns named [1350]: зона 1.f.ip6.arpa/IN: загружен серийный номер 1 февраля 05 07:45:03 dns named [1350]: зона afip6.arpa/IN: загруженный серийный номер 1 фев 05 07:45:03 DNS с именем [1350]: зона localhost / IN: загруженный серийный номер 2 05 февраля 07:45:03 DNS с именем [1350]: проверка зоны / IN: загружен серийный номер 1 фев 05 07:45:03 DNS с именем [1350]: пример зоны / IN: загружен серийный номер 1 фев 05 07:45:03 dns с именем [1350]: зона 5.efip6.arpa/IN: загружен serial 1 фев 05 07:45:03 DNS с именем [1350]: зона bfip6.arpa/IN: загружен серийный номер 1 февраля 05 07:45:03 DNS с именем [1350]: зона ip6.int/IN: загружен серийный номер 1 февраля 05 года 07:45:03 DNS с именем [1350]: загружены все зоны 05 февраля 07:45:03 DNS с именем [1350]: работает

Если мы получим какую-либо ошибку в выводе последней команды, мы должны перезапустить названный.сервис и перепроверьте свой статус. Если ошибки исчезли, служба успешно запустилась. В противном случае мы должны провести тщательную проверку всех измененных и созданных файлов и повторить процедуру.

Проверяет

Проверки могут выполняться на том же сервере или на машине, подключенной к локальной сети. Мы предпочитаем делать их из команды сисадмин.desdelinux.вентилятор которому мы дали явное разрешение на выполнение Зональных переводов. Файл / Etc / resolv.conf в составе этой команды:

buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Создано поиском NetworkManager desdelinuxСервер имен .fan 192.168.10.5 buzz@sysadmin:~$ копать desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобальные параметры: +cmd desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 desdelinux.вентилятор. 10800 ИН НС днс.desdelinux.вентилятор. desdelinux.вентилятор. Электронная почта 10800 IN MX 10.desdelinux.вентилятор. desdelinux.вентилятор. 10800 В ТЕКСТ"DesdeLinux, ваш блог, посвященный свободному программному обеспечению» ad-dc.desdelinux.вентилятор. 10800 В блоге 192.168.10.3.desdelinux.вентилятор. 10800 В 192.168.10.7 днс.desdelinux.вентилятор. Файловый сервер 10800 IN TO 192.168.10.5.desdelinux.вентилятор. 10800 IN FTP-сервер 192.168.10.4.desdelinux.вентилятор. 10800 IN Почта 192.168.10.8.desdelinux.вентилятор. 10800 IN Прокси-сервер 192.168.10.9.desdelinux.вентилятор. 10800 IN и сисадмин 192.168.10.6.desdelinux.вентилятор. 10800 ВХОД 192.168.10.1 desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 ;; Время запроса: 1 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОГДА: 05 февраля, вс, 07:49:01 EST 2017 ;; Размер XFR: 13 записей (сообщения 1, байты 385) buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; глобальные параметры: +cmd 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa. 10800 ИН НС днс.desdelinux.вентилятор. 1.10.168.192.in-addr.arpa. 10800 В ПТР сисадмина.desdelinux.вентилятор. 3.10.168.192.in-addr.arpa. 10800 IN PTR ad-dc.desdelinux.вентилятор. 4.10.168.192.in-addr.arpa. Файловый сервер 10800 IN PTR.desdelinux.вентилятор. 5.10.168.192.in-addr.arpa. 10800 В ПТР днс.desdelinux.вентилятор. 6.10.168.192.in-addr.arpa. 10800 В PTR proxyweb.desdelinux.вентилятор. 7.10.168.192.in-addr.arpa. 10800 В блоге PTR.desdelinux.вентилятор. 8.10.168.192.in-addr.arpa. 10800 IN PTR фтп-сервер.desdelinux.вентилятор. 9.10.168.192.in-addr.arpa. 10800 В ПТР почте.desdelinux.вентилятор. 10.168.192.in-адрес.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 ;; Время запроса: 1 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОГДА: 05 февраля, вс, 07:49:47 EST 2017 ;; Размер XFR: 11 записей (сообщения 1, байты 333) buzz@sysadmin:~$ покопаться в SOA desdelinux.вентилятор buzz@sysadmin:~$ копай IN MX desdelinux.fan buzz@sysadmin:~$ копать в TXT desdelinux.вентилятор buzz @ sysadmin: ~ $ host proxyweb проксивеб.desdelinux.fan имеет адрес 192.168.10.6 buzz @ sysadmin: ~ $ host ftpserver FTP-сервер.desdelinux.fan имеет адрес 192.168.10.8 buzz @ sysadmin: ~ $ host 192.168.10.9 9.10.168.192.in-addr.arpa почта указателя доменного имени.desdelinux.вентилятор.

… И любые другие необходимые нам проверки.

Устанавливаем и настраиваем DHCP

В Debian служба DHCP предоставляется пакетом ISC-DHCP-сервер:

root @ dns: ~ # поиск aptitude isc-dhcp i isc-dhcp-client - DHCP-клиент для автоматического получения IP-адреса p isc-dhcp-client-dbg - DHCP-сервер ISC для автоматического назначения IP-адреса (отладка клиента) i isc-dhcp-common - общие файлы, используемые всеми Пакеты isc-dhcp p isc-dhcp-dbg - DHCP-сервер ISC для автоматического назначения IP-адреса (символ отладки p isc-dhcp-dev - API для доступа и изменения DHCP-сервера и состояния клиента p isc-dhcp-relay - DHCP-реле ISC daemon p isc-dhcp-relay-dbg - DHCP-сервер ISC для автоматического назначения IP-адреса (отладка реле) p isc-dhcp-server - DHCP-сервер ISC для автоматического назначения IP-адреса p isc-dhcp-server-dbg - DHCP-сервер ISC для автоматическое назначение IP-адреса (отладка сервера) p isc-dhcp-server-ldap - DHCP-сервер, который использует LDAP в качестве бэкэнда root @ dns: ~ # aptitude install isc-dhcp-server

После установки пакета -omnipresent- Systemd жалуется, что не может запустить службу. В Debian мы должны явно указать, через какой сетевой интерфейс он будет арендовать IP-адреса и отвечать на запросы. ISC-DHCP-сервер:

корень @ DNS: ~ # нано / etc / default / isc-dhcp-server .... # На каких интерфейсах DHCP-сервер (dhcpd) должен обслуживать DHCP-запросы? # Разделите несколько интерфейсов пробелами, например, "eth0 eth1". ИНТЕРФЕЙСЫ = "eth0"

Установленная документация

корень @ DNS: ~ # ls -l / usr / share / doc / isc-dhcp-server / всего 44 -rw-r - r-- 1 root root 1235 14 декабря 2014 г. copyright -rw-r - r-- 1 root root 26031 13 февраля 2015 г. changelog.Debian.gz drwxr-xr-x 2 root root 4096 5 февраля 08 г. : 10 примеров -rw-r - r-- 1 root root 592 14 декабря 2014 NEWS.Debian.gz -rw-r - r-- 1 root root 1099 14 декабря 2014 README.Debian

Ключ TSIG "dhcp-key"

Генерация ключа рекомендуется ТСИГ o Подпись транзакции - Tвыкуп SIGприрода, для аутентификации динамических обновлений DNS с помощью DHCP. Как мы видели в предыдущей статье «DNS и DHCP в CentOS 7«Мы считаем, что генерация этого ключа не так важна, особенно если обе службы установлены на одном сервере. Однако мы предлагаем общий порядок его автоматической генерации:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n USER dhcp-key

Kdhcp-ключ. + 157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088.private

Формат закрытого ключа: v1.3 Алгоритм: 157 (HMAC_MD5) Ключ: TEqfcx2FUMYBQ1hA1ZGelA == Биты: AAA = Создано: 20170205121618 Опубликовать: 20170205121618 Активировать: 20170205121618

корень @ dns: ~ # nano dhcp.key

ключ DHCP-ключ {

алгоритм hmac-md5;

секрет "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # install -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # install -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key корень @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 привязка корня 78 5 февраля, 08:21 /etc/bind/dhcp.key -rw-r ----- 1 привязка привязка 77 4 февраля 11:47 / etc / bind / rndc .key

корень @ DNS: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 root root 78 5 февраля 08:21 /etc/dhcp/dhcp.key

Обновление BIND Zones с помощью dhcp-ключа

корень @ dns: ~ # nano /etc/bind/ named.conf.local

// // Выполните здесь любую локальную настройку // // Рассмотрите возможность добавления сюда зон 1918, если они не используются в вашей // организации, включите "/etc/bind/zones.rfc1918"; включить "/etc/bind/zones.rfcFreeBSD"; включить "/etc/bind/dhcp.key"; // Объявление имени, типа, местоположения и разрешения на обновление // зон записи DNS // Обе зоны являются ГЛАВНОЙ зоной "desdelinux.fan" { type master; файл "/var/lib/bind/db.desdelinux.вентилятор";

разрешить обновление {ключ dhcp-key; };

}; зона "10.168.192.in-addr.arpa" {тип мастер; файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

разрешить обновление {ключ dhcp-key; };

};

корень @ dns: ~ # named-checkconf корень @ dns: ~ #

Настраиваем isc-dhcp-server

корень @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

корень @ dns: ~ # nano /etc/dhcp/dhcpd.conf

временный стиль ddns-update; ddns-обновления включены; ddns-имя_домена "desdelinux.fan."; ddns-rev-domainname "in-addr.arpa."; игнорировать обновления клиента; авторитетный; опция ip-переадресации отключена; опция имя-домена "desdelinux.fan"; включить "/etc/dhcp/dhcp.key"; зону desdelinux.вентилятор. { первичный 127.0.0.1; ключ DHCP-ключ; } зона 10.168.192.in-addr.arpa. { первичный 127.0.0.1; ключ DHCP-ключ; } Общая сеть redlocal { подсеть 192.168.10.0 маска сети 255.255.255.0 {опция маршрутизаторы 192.168.10.1; опция маски подсети 255.255.255.0; вариант широковещательного адреса 192.168.10.255; опция серверов доменных имен 192.168.10.5; опция netbios-name-servers 192.168.10.5; диапазон 192.168.10.30 192.168.10.250; } } # КОНЕЦ dhcpd.conf

Проверяем файл dhcpd.conf

корень @ dns: ~ # dhcpd -t Сервер DHCP 4.3.1 Консорциума Интернет-систем Авторские права 2004-2014 гг. Консорциум Интернет-систем. Все права защищены. Для получения информации посетите https://www.isc.org/software/dhcp/ Файл конфигурации: /etc/dhcp/dhcpd.conf Файл базы данных: /var/lib/dhcp/dhcpd. Файл PID: / var / run /dhcpd.pid

Перезапускаем BIND и запускаем isc-dhcp-server

root @ dns: ~ # systemctl перезапуск bind9.service root @ dns: ~ # systemctl status bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl status isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP-сервер Загружен: загружен (/etc/init.d/isc-dhcp-server) Активен: активен (работает) с Sun 2017-02-05 08:41:45 EST; 6с назад Процесс: 2039 ExecStop = / etc / init.d / isc-dhcp-server stop (code = exited, status = 0 / SUCCESS) Процесс: 2049 ExecStart = / etc / init.d / isc-dhcp-server start ( code = exited, status = 0 / SUCCESS) CGroup: /system.slice/isc-dhcp-server.service └─2057 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth0 05 февраля, 08:41:43 dns dhcpd [2056]: записано 0 договоров аренды в файл аренды. 05 февраля, 08:41:43 dns dhcpd [2057]: сервер запускает службу. 05 февраля 08:41:45 dns isc-dhcp-server [2049]: Запуск DHCP-сервера ISC: dhcpd.

Проверяет с клиентами

Мы запустили клиент с операционной системой Windows 7 под названием «LAGER».

buzz @ sysadmin: ~ $ host lager ЛАГЕР.desdelinux.fan имеет адрес 192.168.10.30 buzz@sysadmin:~$ покопайтесь в txt-лагере.desdelinux.вентилятор

Мы меняем имя этого клиента на «семь» и перезапускаем его.

buzz @ sysadmin: ~ $ host lager ;; время соединения истекло; серверы недоступны жужжание@sysadmin: ~ $ host семь Семь.desdelinux.fan имеет адрес 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa указатель доменного имени семь.desdelinux.вентилятор. buzz@sysadmin:~$ покопайтесь в txt Seven.desdelinux.вентилятор

Мы переименовали клиент Windows 7 обратно в «win7»

buzz @ sysadmin: ~ $ host семь ;; время соединения истекло; серверы недоступны buzz @ sysadmin: ~ $ host win7 победа7.desdelinux.fan имеет адрес 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa указатель доменного имени win7.desdelinux.вентилятор. buzz@sysadmin:~$ покопайтесь в txt win7.desdelinux.вентилятор ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> в текстовом формате win7.desdelinux.вентилятор ;; глобальные параметры: +cmd ;; Получил ответ: ;; ->>HEADER<<- код операции: ЗАПРОС, статус: NOERROR, идентификатор: 11218 ;; флаги: qr aa rd ra; ЗАПРОС: 1, ОТВЕТ: 1, ПОЛНОМОЧИЯ: 1, ДОПОЛНИТЕЛЬНЫЕ: 2 ;; ОПТ ПСЕВДОРАЗДЕЛ: ; EDNS: версия: 0, флаги:; удп: 4096 ;; РАЗДЕЛ ВОПРОСОВ: ;win7.desdelinux.вентилятор. В ТЕКСТ ;; РАЗДЕЛ ОТВЕТОВ: win7.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" ;; АВТОРСТВЕННЫЙ РАЗДЕЛ: desdelinux.вентилятор. 10800 ИН НС днс.desdelinux.вентилятор. ;; ДОПОЛНИТЕЛЬНЫЙ РАЗДЕЛ: dns.desdelinux.вентилятор. 10800 В А 192.168.10.5 ;; Время запроса: 0 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОГДА: воскресенье, 05 февраля, 09:13:20 EST 2017 ;; РАЗМЕР СООБЩЕНИЯ: 129 buzz@sysadmin:~$ копать desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобальные параметры: +cmd desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 8 86400 3600 604800 10800 desdelinux.вентилятор. 10800 ИН НС днс.desdelinux.вентилятор. desdelinux.вентилятор. Электронная почта 10800 IN MX 10.desdelinux.вентилятор. desdelinux.вентилятор. 10800 В ТЕКСТ"DesdeLinux, ваш блог, посвященный свободному программному обеспечению» ad-dc.desdelinux.вентилятор. 10800 В блоге 192.168.10.3.desdelinux.вентилятор. 10800 В 192.168.10.7 днс.desdelinux.вентилятор. Файловый сервер 10800 IN TO 192.168.10.5.desdelinux.вентилятор. 10800 IN FTP-сервер 192.168.10.4.desdelinux.вентилятор. 10800 IN Почта 192.168.10.8.desdelinux.вентилятор. 10800 IN Прокси-сервер 192.168.10.9.desdelinux.вентилятор. 10800 IN и сисадмин 192.168.10.6.desdelinux.вентилятор. 10800 ВХОД 192.168.10.1 победа7.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" победа7.desdelinux.вентилятор. 3600 ВХ 192.168.10.30 desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 8 86400 3600 604800 10800 ;; Время запроса: 2 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОГДА: воскресенье, 05 февраля, 09:15:13 по восточному стандартному времени 2017 г. ;; Размер XFR: 15 записей (сообщений 1, 453 байта)

В выводе выше мы выделили жирный лос TTL -в секундах- для компьютеров с IP-адресами, предоставленными службой DHCP, тех, у которых есть явное объявление TTL 3600, заданного DHCP. Фиксированные IP-адреса регулируются $ TTL в размере 3H -3 часа = 10800 секунд, объявленным в записи SOA каждого файла зоны.

Таким же образом они могут проверить обратную зону.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Другие чрезвычайно интересные команды:

[root@dns ~]# именованный-журналprint /var/lib/bind/db.desdelinux.fan.jnl из desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 2 86400 3600 604800 10800 добавить ЛАГЕР.desdelinux.вентилятор. 3600 В 192.168.10.30 добавить ЛАГЕР.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" из desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 2 86400 3600 604800 10800 ЛАГЕРА.desdelinux.вентилятор. 3600 В А 192.168.10.30 добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 3 86400 3600 604800 10800 дель desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 3 86400 3600 604800 10800 ЛАГЕРА.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 4 86400 3600 604800 10800 дель desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 4 86400 3600 604800 10800 добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 5 86400 3600 604800 10800 прибавьте семь.desdelinux.вентилятор. 3600 IN A 192.168.10.30 прибавляем семь.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" из desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 5 86400 3600 604800 10800 из семи.desdelinux.вентилятор. 3600 В А 192.168.10.30 добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 6 86400 3600 604800 10800 дель desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 6 86400 3600 604800 10800 из семи.desdelinux.вентилятор. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 7 86400 3600 604800 10800 дель desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 7 86400 3600 604800 10800 добавить desdelinux.вентилятор. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 8 86400 3600 604800 10800 добавить win7.desdelinux.вентилятор. 3600 В 192.168.10.30 добавить win7.desdelinux.вентилятор. 3600 В ТХТ "31b7228ddd3a3b73be2fda9e09e601f3e9" [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl из 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 1 86400 3600 604800 10800 добавьте 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 2 86400 3600 604800 10800 добавьте 30.10.168.192.in-addr.arpa. 3600 IN PTR ЛАГЕР.desdelinux.вентилятор. из 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 2 86400 3600 604800 10800 от 30.10.168.192.in-addr.arpa. 3600 IN PTR ЛАГЕР.desdelinux.вентилятор. добавьте 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 3 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 3 86400 3600 604800 10800 добавьте 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 4 86400 3600 604800 10800 добавьте 30.10.168.192.in-addr.arpa. 3600 В ПТР семь.desdelinux.вентилятор. из 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 4 86400 3600 604800 10800 от 30.10.168.192.in-addr.arpa. 3600 В ПТР семь.desdelinux.вентилятор. добавьте 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 5 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 5 86400 3600 604800 10800 добавьте 10.168.192.in-addr.arpa. 10800 В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. 6 86400 3600 604800 10800 добавьте 30.10.168.192.in-addr.arpa. 3600 В ПТР Win7.desdelinux.вентилятор. [root @ dns ~] # journalctl -f

Ручная модификация файлов Zones

После того, как DHCP входит в игру динамического обновления файлов зоны BIND, если нам когда-нибудь понадобится вручную изменить файл зоны, мы должны выполнить следующую процедуру, но не раньше, чем узнаем немного больше о работе утилиты зоны. рндк –мужчина rndc- для контроля названный.

- rndc freeze [зона [класс [просмотр]]], приостанавливает динамическое обновление зоны. Если один не указан, все зависнет. Команда позволяет вручную редактировать замороженную зону или все зоны. Любое динамическое обновление будет отклонено, пока оно заморожено.

- rndc оттепель [зона [класс [просмотр]]], включает динамические обновления в ранее замороженной зоне. DNS-сервер перезагружает файл зоны с диска, и после завершения перезагрузки снова включаются динамические обновления.

Меры предосторожности при редактировании файла зоны вручную? Так же, как если бы мы его создавали, не забывая увеличивать серийный номер на 1 или последовательный перед сохранением файла с окончательными изменениями.

Замораживаем зоны

Поскольку мы собираемся внести изменения в прямую и обратную зоны во время работы DNS и DHCP, лучше всего заморозить зоны DNS:

[root @ dns ~] # rndc freeze

Зона desdelinux.вентилятор содержит следующие записи:

[root@dns ~]# cat /var/lib/bind/db.desdelinux.вентилятор

$ОРИГИН . $TTL 10800 ; 3 часа

desdelinux.fan В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. (

8; серийный

86400 ; обновить (1 день) 3600 ; повторная попытка (1 час) 604800 ; срок действия (1 неделя) 10800 ; минимум (3 часа) ) НС днс.desdelinux.вентилятор. Электронная почта MX 10.desdelinux.вентилятор. ТЕКСТ"DesdeLinux, ваш блог, посвященный свободному программному обеспечению" $ORIGIN desdelinux.вентилятор. ad-dc На 192.168.10.3 блог На 192.168.10.7 DNS На 192.168.10.5 файловый сервер На 192.168.10.4 ftpserver На 192.168.10.8 почта На 192.168.10.9 proxyweb На 192.168.10.6 системный администратор На 192.168.10.1 3600 $TTL 1 ; 7 час win192.168.10.30 A 31 TXT "7228b3ddd3a73b2be9fda09e601e3f9eXNUMX"

Добавим сервер «Shorewall»С IP 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.вентилятор

$ОРИГИН . $TTL 10800 ; 3 часа

desdelinux.fan В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. (

9; серийный

86400 ; обновить (1 день) 3600 ; повторная попытка (1 час) 604800 ; срок действия (1 неделя) 10800 ; минимум (3 часа) ) НС днс.desdelinux.вентилятор. Электронная почта MX 10.desdelinux.вентилятор. ТЕКСТ"DesdeLinux, ваш блог, посвященный свободному программному обеспечению" $ORIGIN desdelinux.вентилятор. ad-dc На 192.168.10.3 блог На 192.168.10.7 DNS На 192.168.10.5 файловый сервер На 192.168.10.4 FTP-сервер На 192.168.10.8 почта На 192.168.10.9 proxyweb На 192.168.10.6

Shorewall A 192.168.10.10

системный администратор A 192.168.10.1 $ TTL 3600; 1 час win7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

Мы также должны изменить обратную зону:

корень @ dns: ~ # нано /var/lib/bind/db.10.168.192.in-addr.arpa

$ОРИГИН . $TTL 10800 ; 3 часа 10.168.192.in-addr.arpa В SOA DNS.desdelinux.вентилятор. root.dns.desdelinux.вентилятор. (

7; серийный

86400 ; обновить (1 день) 3600 ; повторная попытка (1 час) 604800 ; срок действия (1 неделя) 10800 ; минимум (3 часа) ) НС днс.desdelinux.вентилятор. $ORIGIN 10.168.192.in-addr.arpa. 1 сисадмин PTR.desdelinux.вентилятор. 3 PTR ad-dc.desdelinux.вентилятор. $TTL 3600 ; 1 час 30 ПТР Win7.desdelinux.вентилятор. $TTL 10800 ; 3 часа 4 PTR файловый сервер.desdelinux.вентилятор. 5 ПТР днс.desdelinux.вентилятор. 6 PTR проксивеб.desdelinux.вентилятор. 7 блог PTR.desdelinux.вентилятор. 8 PTR фтп-сервер.desdelinux.вентилятор. 9 ПТР почта.desdelinux.вентилятор.

10 ПТР береговая стена.desdelinux.вентилятор.

Размораживаем и подзаряжаем зоны

[root @ dns ~] # rndc thaw корень @ dns: ~ # journalctl -f -- Журналы начинаются в воскресенье 2017 февраля 02 г., 05:06:27 EST. -- 10 февраля 05:12:00 DNS с именем [29]: получена команда канала управления 'thaw' 1996 февраля 05:12:00 DNS с именем [29]: размораживание всех зон: успех 1996 февраля 05:12:00 DNS с именем [ 29]: зона 1996.in-addr.arpa/IN: файл журнала устарел: удаление файла журнала 10.168.192 февраля 05:12:00 DNS с именем [29]: зона 1996.in-addr.arpa/ IN: загружен серийный номер 10.168.192 февраля 7 05:12:00 DNS с именем [29]: зона desdelinux.fan/IN: файл журнала устарел: удаление файла журнала 05 февраля 12:00:29 DNS с именем [1996]: зона desdelinux.fan/IN: загружен серийный номер 9 buzz @ sysadmin: ~ $ host shorewall береговая стена.desdelinux.fan имеет адрес 192.168.10.10 buzz @ sysadmin: ~ $ host 192.168.10.10 10.10.168.192.in-addr.arpa указатель доменного имени Shorewall.desdelinux.вентилятор. buzz@sysadmin:~$ копать desdelinux.fan axfr buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr корень @ dns: ~ # journalctl -f .... 05 февраля 12:03:05 DNS с именем [1996]: клиент 192.168.10.1#37835 (desdelinux.fan): передача 'desdelinux.fan/IN': AXFR запущен 05 февраля 12:03:05 DNS с именем [1996]: клиент 192.168.10.1#37835 (desdelinux.fan): передача 'desdelinux.fan/IN': AXFR закончился 05 февраля 12:03:20 DNS name[1996]: клиент 192.168.10.1#46905 (10.168.192.in-addr.arpa): передача '10.168.192.in-addr. arpa/IN': AXFR запущен 05 февраля 12:03:20 DNS с именем [1996]: клиент 192.168.10.1#46905 (10.168.192.in-addr.arpa): передача '10.168.192.in-addr.arpa /IN': AXFR закончился

Резюме

На данный момент у нас работает DNS-сервер Caché, который поддерживает рекурсию, которая является авторитарной для зоны. desdelinux.вентилятор, и это позволяет DHCP обновлять прямую и обратную зоны именами компьютеров и IP-адресами, которые он предоставляет.

Эта статья и две предыдущие «DNS и DHCP в openSUSE 13.2 'Harlequin'" и "DNS и DHCP в CentOS 7»Практически одно целое. В каждом из них вы найдете общие понятия о DNS и DHCP, а также особенности каждого дистрибутива. Они Точка входа к предмету и основа для более сложных разработок.

Мы, не колеблясь, снова настаиваем на важности чтения технической документации, которая устанавливается по умолчанию с каждым пакетом, ПЕРЕД настройкой каких-либо деталей. Мы говорим это на собственном опыте.

Следующая доставка

Вероятно, это «Microsoft® Active Directory + BIND».

Что за учебник, который вы отправили партнеру, я не знаю, откуда берется столько возможностей для деталей и порядка в столь сложных предметах.

Мои самые искренние поздравления, большая честь иметь возможность читать вас

Я должен сказать вам, что учебники, которые вы публикуете, - это HOSTIA, я люблю их.

Я всегда жду твоей следующей главы.

Когда вы закончите, вы поместите его в PDF? Это документация, которая, на мой взгляд, очень ценна и заслуживает хорошего хранения.

Большое спасибо и большой привет.

Бафо.

Бафо: Большое спасибо за вашу оценку и комментарий. Лучшая награда за время, работу и усилия, которые я посвящаю каждому преподавателю, - это комментарий. Будь то положительный или отрицательный, но это признак того, что это не останется незамеченным. Думаю, многие читатели просто скачивают и сохраняют его или добавляют в закладки. Но могу только предположить, что по количеству посещений. Жалко, что комментариев не так много, хотя я знаю, что темы, которыми я занимаюсь, в основном предназначены для системных администраторов. Приветствую и вас, и я буду ждать вас в следующих статьях.

Ящерица: Спасибо за вашу честную оценку, о которой я всегда буду помнить.

Как бы была конфигурация, если бы у меня было два сетевых интерфейса в случае привязки

Спасибо и поздравляю с материалом.

Artus: Спасибо за комментарий и поздравления.

Ответ на ваш вопрос заслуживает отдельной статьи об использовании просмотров - Просмотры в BIND.

В случае, если у вас есть Делегированная зона под вашу ответственность, и вы хотите иметь один BIND для обслуживания внутренних запросов из вашей LAN и внешних запросов из Интернета - конечно, с BIND, защищенным брандмауэром - рекомендуется использовать представления .

Представления, например, позволяют вам представить конфигурацию для вашей сети SME, а другую - для Интернета. Когда мы не настраиваем какое-либо представление явно, BIND неявно создает один, который показывает все компьютеры, которые обращаются к нему.

Что касается использования представлений, я считаю это сложной темой. может и напишите об этом статью до или после обещанного поста, объявленного в конце.

Теперь, если у вас есть два сетевых интерфейса, обращенных к вашей сети SME, образованной двумя частными сетями, по какой-либо причине дизайна, баланса нагрузки, количества оборудования или другого, и вы хотите представить все свои зоны в обеих сетях, вы можете решить с помощью заявление:

слушай {

127.0.0.1;

IP-частный интерфейс1;

IP-интерфейс Private2;

};

Таким образом, BIND прослушивает запросы на обоих интерфейсах.

Если все ваши компьютеры находятся в частной сети класса C 192.168.10.0/255.255.240.0, например, до 4094 хостов, вы также можете использовать инструкцию:

прослушивание {127.0.0.1; 192.168.10.0/20; };

И вы продолжаете показывать единый вид для всех компьютеров, подключенных к вашей частной сети.

Надеюсь, мой короткий ответ вам поможет. Привет и успехов.

Спасибо за ответ так скоро. Вы видите, я монтирую сервер Debian с версией 9 (Strech), у него есть DNS, dhcp и squid в качестве прокси, для фильтров содержимого я буду использовать e2guardian.

Компьютер имеет два сетевых интерфейса, которые позволяют компьютерам в локальной сети выходить в Интернет.

роутер: 192.168.1.1

eth0: 192.168.1.55 (через этот интерфейс будет выходить в инет)

eth1: 192.168.100.1 (локальная сеть)

Идея заключается в том, что компьютеры могут выходить в Интернет через этот прокси-сервер, который также будет предоставлять IP и DNS компьютерам во внутренней сети.

В этом случае мне не нужен сервер для прослушивания DNS-запросов через интерфейс eth0 (я не хочу отображать свои зоны в обеих сетях, только в моей LAN); Итак, если я удалю IP-private-interface1, этого будет достаточно?

Еще раз спасибо и всего наилучшего.

Очень хорошая статья мой друг

У тебя в жилах ВЗАИМА, даже если ты говоришь и думаешь иначе 🙂

Поздравляю

Артус: Уберите интерфейс 192.168.1.55 из оператора listen-on и вперед. Или просто объявите прослушивание {127.0.0.1; 192.168.100.1; }; вот и все. BIND будет прослушивать только эти интерфейсы.

Хорошо, спасибо.

Эдуардо: друг мой, я все еще предпочитаю dnsmasq для «маленьких» сетей, и нам нужно будет посмотреть, насколько они могут быть «большими». 😉 Хотя я понимаю, что BIND + isc-dhcp-server является BIND + isc-dhcp-server. 😉

Эдуардо: Я забыл сказать вам, что специалист BIND - это вы, Мастер.

Годы использования BIND, и я продолжаю учиться на ваших текстах, большое спасибо, Федерико, благодаря этой серии руководств системный администратор уволен. Я возвращаюсь и повторяю, идея объединить все эти знания в официальном портативном формате совсем не плохая, подумайте, что может получиться что-то очень хорошее. Приветствие.

Друг Дхантера: Ваши комментарии всегда хорошо принимаются. Охватить все сложно и почти невозможно, потому что всегда возникает новая тема. По главам это идет, и это возможно. Некоторые статьи придется переписать, чтобы добиться единообразия в конфигурациях. Я ничего не обещаю, но посмотрим.

привет Федерико, вот мои комментарии:

1) Вы делаете упор на «... прочтите перед настройкой BIND и даже ПЕРЕД поиском в Интернете статей, связанных с BIND и DNS ...», ищите их на своем компьютере и все это «... не выходя из дома ... »своими словами.

2) В этом посте мы находим больше теории о DNS, которая дополняет теорию, изложенную в двух предыдущих постах, и всегда приветствуется; например: DNSSEC (расширения безопасности системы доменных имен) и для чего он используется; а также схему конфигурации BIND с ее статическими файлами конфигурации, файлами зон для корневых серверов, а также прямой и обратной зонами localhost в Debian.

3) БОЛЬШОЙ совет не отключать рекурсию (используя строку «recursion no;»), затем включите в файл конфигурации /etc/bind/ named.conf.local файлы зоны / etc / bind / zone. rfc1918 и /etc/bind/zones.rfcFreeBSD, чтобы никакие относящиеся к ним запросы не покидали локальную сеть корневым серверам.

4) В отличие от предыдущего сообщения о CentOS 7, в этом сообщении, если ключ TSIG «dhcp-key» генерируется для динамических обновлений DNS от DHCP; чтобы разрешить это в файле /etc/bind/ named.conf.local, включите "allow-update {key dhcp-key; }; » в конфигурации прямой и обратной зоны нашего домена.

5) Большая детализация (равная предыдущему посту в CentOS 7) всего, что связано с проверками работы DNS, DHCP и с клиентами.

6) БОЛЬШОЙ совет по использованию команды "установить" (если она написана, я не имею в виду вариант с таким же именем, который используется в других командах), я этого не знал, потому что это настоящий "3 в 1", потому что копирование групп (cp), установление владельцев (chown) и разрешений (chmod).

. Наконец, ваш ответ Артусу об использовании представлений в BIND очень хорош, один для LAN (частной сети), а другой для Интернета, так что можно обращаться только к общедоступным службам. Надеюсь, позже у вас будет время подготовить сообщение, так как это очень практичная тема для многих системных администраторов.

Ничего, Федерико, что я продолжаю испытывать все больший энтузиазм по поводу серии PYMES и с нетерпением жду следующего поста «Microsoft Active Directory + BIND»

Вонг: Коллега и друг, ваши комментарии дополняют мои статьи и показывают, что они понятны. У команды «установить» гораздо больше возможностей. Запрос человек установить. Спасибо за комментарий !!!

Я еще не читал комментарии, сделаю это после того, как изложу свои критерии.

Вы сделали и достигли многого, вы дали нам свет, но не тот, который виден в «конце туннеля», когда больше нет надежды, как мы говорим; не то чтобы совсем нет, вы дали полный свет, чтобы иметь возможность сказать: «В конце концов, мы понимаем, что это игра для мальчиков, с множеством концепций и суетливым синтаксисом», как вы объясняете в посте.

POST TRUNK и, вместе с предыдущими, еще парочку известных дистрибутивов. Вы согласились с расширением концепций и теорий, которое во многих случаях сказывается на нас. Я прочитал подробно, спокойно, невозможно не прокомментировать и почувствовать ПОЛНОСТЬЮ БЛАГОДАРНОСТЬ за такую самоотдачу и преданность делу.

Без лишних слов, мы все желаем вам здоровья и чтобы вы продолжали вносить свой вклад; Мы благодарим вас и пусть вам сопутствуют удача, экономия, здоровье (желаем вам удвоения) и любовь (с Sandra's большего, хахаха).

Я знаю, что комментарий выходит за рамки содержания сообщения, он касается личного, потому что мы друзья, и я восхищаюсь вашим самоотверженным поведением. Никто НИКТО не делает то, что вы делаете, для тех из нас, кто хочет узнавать все больше и больше, и мы несем ответственность за управление сетями МСП на наших плечах, а это непростая задача.

Sl2 всем.

crespo88: Большое спасибо за вашу оценку этой и других опубликованных статей. Некоторые читатели могут подумать, что я стараюсь изо всех сил, хотя это неправда. Я всегда ссылаюсь на точку входа, даже если примеры полностью функциональны. BIND - это электронная промышленность, и DHCP не отстает. Чтобы знать их выше среднего, необходимо получить степень магистра в Университете Хельсинки, 😉

Я считаю эту тему интересной и очень важной. Я заинтересован в этом исследовании, посвященном управлению сетью Linux и особенно серверам: dns, динамическому и статическому протоколу DHCP и виртуальным сетям, bin9, samba, серверам печати, ldap, сетевому контролю с приложениями, монтированию базы данных для приложений программистов и vlan и др. Вот почему это важно, и эти советы очень хорошие, с практиками и примерами.

Привет, Мигель !!!

Спасибо за комментарий, и я надеюсь, что серия поможет вам в том, что вас интересует. С уважением.

Большое спасибо за статью, Федерико, она показывает, что вы знаете о debian. Объятья.

Большое спасибо Хорхе за ваш комментарий. Надеюсь, мои статьи вам помогут.

Большое спасибо за сообщение, которое хорошо задокументировано и побуждает нас читать, читать и читать снова. Теперь, когда вы собираетесь опубликовать следующий пост, я хотел бы, чтобы вы приняли во внимание точки соприкосновения, которые он может иметь:

Microsoft Active Directory с Samba4 в качестве Active Directory

Кроме того, я хотел посоветоваться со следующим:

Каким образом реализация Bind + Isc-dhcp будет в FW в dmz, где контроллер домена будет в dmz с samba 4 AD