Linux Audit Framework: Vse o ukazu Auditd

Pred dnevi, od februarja, smo se vkrcali na posebna publikacija odličen zbirka osnovnih ukazov (osnovnih in srednjih) na voljo v večini brezplačnih in odprtih operacijskih sistemov, ki temeljijo na GNU/Linux. Posledično so bili nekateri zelo preprosti in s katerimi je bilo mogoče manipulirati z mapami in datotekami ter na njih prikazati informacije. Medtem ko so bili drugi bolj zapleteni in s katerimi je bilo mogoče upravljati konfiguracije in parametre.

Toda ta zbirka je zajemala le skromno 60 ukazov za linux. In glede na to, da je v večini distribucij GNU/Linux v povprečju na voljo na stotine ukazov, je čas, da postopoma obravnavamo druge podobne ali pomembnejše, naprednejše ali specializirane. Kot na primer, Ukaz Linux Auditd o "Linux Audit Framework", ki ga bomo danes obravnavali v tej objavi.

Ukazi Linuxa: Najpomembnejši, ki jih morate obvladati v letu 2023

Toda preden začnete s to zanimivo objavo o Ukaz Linux Auditd o "Linux Audit Framework", priporočamo prejšnjo objavo, v kasnejše branje:

Linux Audit Framework: zmogljivo okolje za revizijo Linux

Kaj je ukaz Auditd (Linux Audit Framework)?

Na kratko bi lahko opisali povedano revizijski ukaz kot programsko orodje (ogrodje) revizija za Linux, ki zagotavlja a Revizijski sistem, skladen s CAPP (Profil zaščite nadzorovanega dostopa v angleščini ali Profil zaščite nadzorovanega dostopa v španščini). Tako je lahko zanesljivo zbira informacije o katerem koli dogodku, pomembnem (ali ne) za varnost v operacijskem sistemu Linux.

Zato je idealna podpora pri izdelavi spremljanje dejanj, izvedenih v OS. Na ta način ukaz Auditd ali Revizijski okvir Linuxa (Linux Audit Framework ali LAF) nam lahko pomaga vzdrževati naš najvarnejši operacijski sistem, saj nam nudi potrebna sredstva za analizo dogajanja v njem z veliko stopnjo podrobnosti.

Vendar in kot je treba razumeti, ne daje dodatne samozavesti, to pomeni, da ne ščiti našega operacijskega sistema pred okvaro kode ali kakršno koli vrsto zlonamerne programske opreme ali vsiljivih napadov. ampak, Uporaben je za sledenje morebitnim težavam za nadaljnjo analizo in popravljanje., na tak način sprejeti dodatne varnostne ukrepe, da jih omilimo in se jim celo izognemo. Nazadnje on L.A.F. deluje tako, da posluša dogodke, ki jih poroča jedro, in jih beleži v dnevniško datoteko za poznejšo analizo in poročanje uporabniku.

Je orodje uporabniškega prostora za varnostno revizijo. Revizijski paket vsebuje pripomočke uporabniškega prostora za shranjevanje in iskanje po revizijskih dnevnikih, ki jih generira revizijski podsistem jedra Linuxa od različice 2.6 dalje. paket auditd (v Debianu)

Kako namestite in uporabljate ukaz Auditd?

Tako kot večino ukazov ga je mogoče preprosto in rutinsko namestiti prek terminala (CLI). z uporabo privzetega ali prednostnega upravitelja paketov vašega GNU/Linux Distro.

Na primer, v Debian GNU / Linux in derivati bi bili:

sudo apt install auditdMedtem v Fedora GNU/Linux in Red Hat, in podobno bi bilo:

sudo dnf install auditdsudo yum install auditIn za njegovo osnovno in privzeto uporabo je potrebno samo izvesti naslednje ukaze:

- Preverite status izvajanja

sudo systemctl status audit- Omogoči storitev v ozadju

sudo systemctl enable auditd- Oglejte si trenutno konfigurirana pravila

sudo auditctl -l- Ustvarjanje pravil prikaza (watch) ali nadzora (syscall)

sudo auditctl -w /carpeta/archivo -p permisos-otorgadossudo auditctl -a action,filter -S syscall -F field=value -k keyword- Upravljajte vsa ustvarjena pravila

sudo vim /etc/audit/audit.rules- Navedite vse dogodke, ki so povezani z določenim procesom glede na njegov PID, povezano ključno besedo, pot ali datoteko ali sistemske klice.

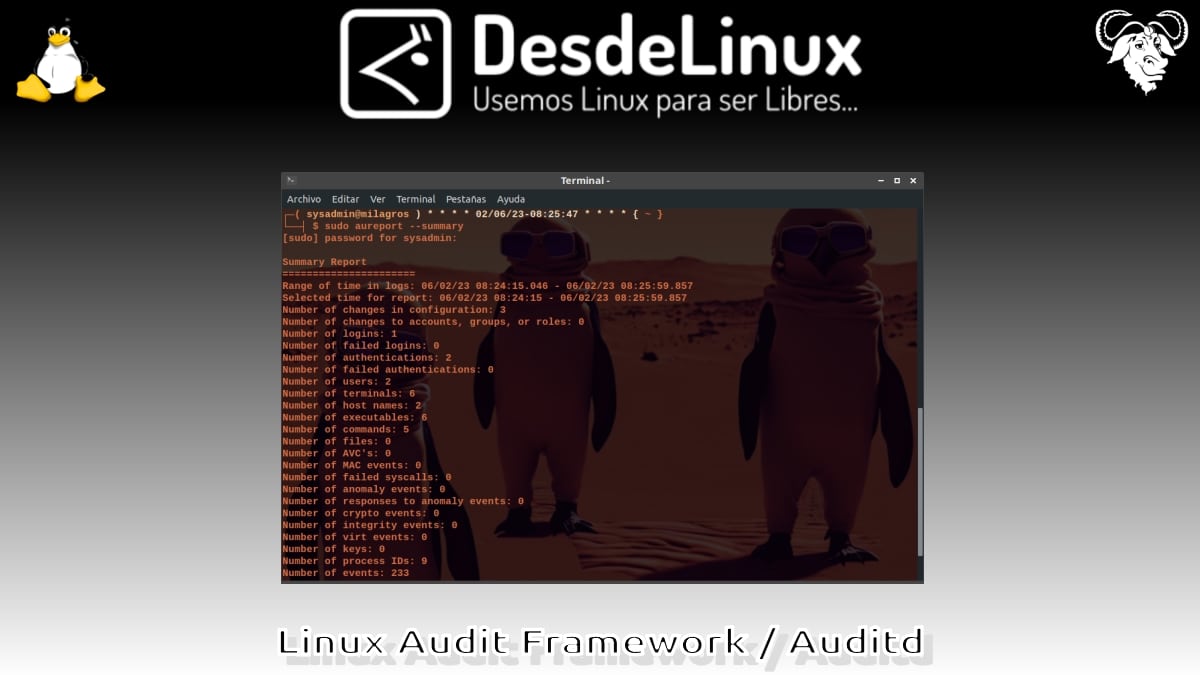

sudo ausearch -p PIDsudo ausearch -k keywordsudo ausearch -f rutasudo ausearch -sc syscall- Ustvari revizijska poročila

sudo aureport -nsudo aureport --summarysudo aureport -f --summarysudo aureport -l --summarysudo aureport --failed- Sledite izvajanju procesa

sudo autracet /ruta/comandoVendar pa če želite izvedeti več o tem Priporočamo, da raziščete naslednje povezave:

- Debian Manpages: Auditd

- Uradna spletna stran

- Uradni razdelek na GitHub

- ArchLinux Wiki: Auditd

- Varnostni vodnik Red Hat Linux: Poglavje o reviziji sistema

- Varnostni vodnik SUSE: poglavje Revizijski okvir Linuxa

- Priročnik za varnost in utrjevanje OpenSUSE: poglavje Revizija ogrodja Linux

Povzetek

Če povzamemo, upamo, da se ta objava nanaša na zmogljivo revizijsko okolje, integrirano v GNU/Linux poznan kot "Linux Audit Framework", ki je na voljo prek Ukaz Linux Auditd, dopuščajo veliko, moč revizija (pregled in ocena) vso dejavnost svojih brezplačnih in odprtih operacijskih sistemov, ki temeljijo na GNU/Linux. In tako lahko enostavno odkrijejo in takoj popravijo vsako nepravilno, neprimerno ali škodljivo konfiguracijo ali dejavnost.

Na koncu pa ne pozabite prispevati svojega mnenja o današnji temi v komentarjih. In če vam je bila ta objava všeč, ne prenehajte ga deliti z drugimi. Prav tako ne pozabite obiščite našo domačo stran en «DesdeLinux» če želite raziskati več novic, in se pridružite našemu uradnemu kanalu Telegram z dne DesdeLinux, Zahod Skupina za več informacij o današnji temi.