Pozdravljeni prijatelji!. Prosim, ponavljam, preberite pred «Uvod v omrežje z brezplačno programsko opremo (I): predstavitev ClearOS»In prenesite paket namestitvenih slik ClearOS Step-by-Step (1,1 mega), da se zavedate, o čem govorimo. Brez tega branja nam bo težko slediti.

Sistemski varnostni servis Daemon

Program SSSD o Daemon za sistemsko varnostno službo, je projekt podjetja Fedora, ki se je rodil iz drugega projekta, imenovanega tudi Fedora FreeIPA. Po besedah lastnih ustvarjalcev bi bila kratka in prosto prevedena opredelitev:

SSSD je storitev, ki omogoča dostop do različnih ponudnikov identitete in overjanja. Lahko ga konfigurirate za izvorno domeno LDAP (ponudnik identitete, ki temelji na LDAP, z overjanjem LDAP) ali za ponudnika identitete LDAP s preverjanjem pristnosti Kerberos. SSSD zagotavlja vmesnik do sistema prek NSS y PAMin vstavljiv zadnji konec za povezavo z več in različnimi izvornimi računi.

Prepričani smo, da se soočamo s celovitejšo in robustnejšo rešitev za identifikacijo in preverjanje pristnosti registriranih uporabnikov v OpenLDAP od tistih, obravnavanih v prejšnjih člankih, kar je vidik, ki je prepuščen vsakomur in lastnim izkušnjam.

Rešitev, predlagana v tem članku, je najbolj priporočljiva za mobilne računalnike in prenosnike, saj nam omogoča, da delamo brez povezave, saj SSSD poverilnice shrani v lokalni računalnik.

Primer omrežja

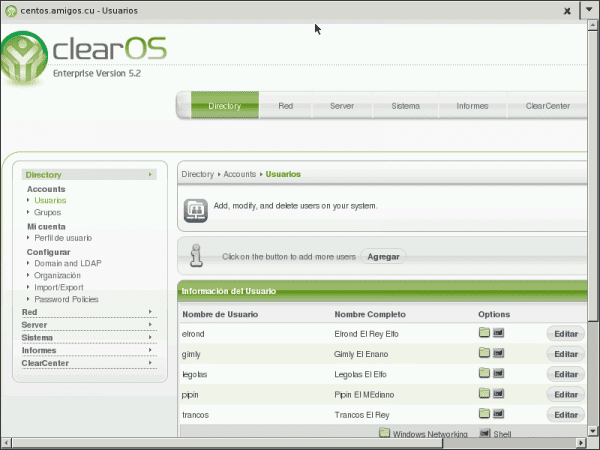

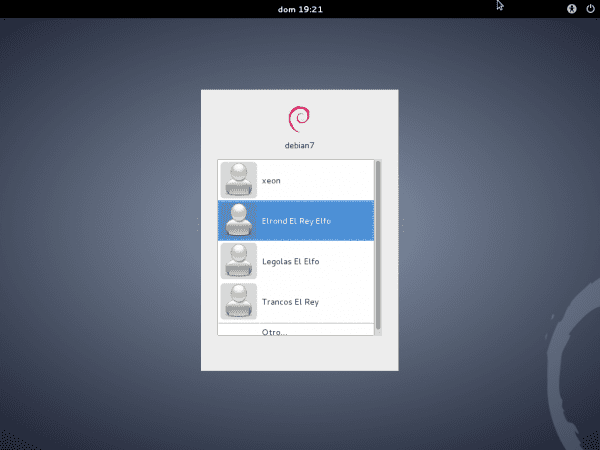

- Krmilnik domene, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Ime krmilnika: CentOS

- Domena: prijatelji.cu

- IP krmilnika: 10.10.10.60

- ---------------

- Debian različica: Pihanje.

- Ime ekipe: debian7

- IP naslov: Uporaba DHCP

Preverimo, ali strežnik LDAP deluje

Datoteko spremenimo /etc/ldap/ldap.conf in namestite paket ldap-utils:

: ~ # nano /etc/ldap/ldap.conf [----] BASE dc = prijatelji, dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # aptitude namestite ldap-utils: ~ $ ldapsearch -x -b 'dc = prijatelji, dc = cu' '(objectclass = *)': ~ $ ldapsearch -x -b dc = prijatelji, dc = cu 'uid = koraki ' : ~ $ ldapsearch -x -b dc = prijatelji, dc = cu 'uid = legolas' cn gidNumber

Z zadnjima dvema ukazoma preverimo razpoložljivost strežnika OpenLDAP našega ClearOS-a. Oglejmo si dobro rezultate prejšnjih ukazov.

Pomembno: preverili smo tudi, da storitev identifikacije na našem strežniku OpenLDAP deluje pravilno.

Namestimo paket sssd

Prav tako je priporočljivo namestiti paket prst narediti čeke bolj pitne kot ldapsearch:

: ~ # aptitude namestite sssd prst

Po zaključku namestitve storitev ssd se ne zažene zaradi manjkajoče datoteke /etc/sssd/sssd.conf. Rezultat namestitve to odraža. Zato moramo to datoteko ustvariti in jo pustiti pri naslednja minimalna vsebina:

: ~ # nano /etc/sssd/sssd.conf [sssd] config_file_version = 2 services = nss, pam # SSSD se ne bo zagnal, če ne konfigurirate nobene domene. # Dodaj nove konfiguracije domene kot [domena / ] in # nato v spodnji atribut "domene" dodajte seznam domen (v vrstnem redu, po katerem želite, da se # poizvedujejo) in ga razkomentirajte. domene = amigos.cu [nss] filter_groups = root filter_users = root reconnection_retries = 3 [pam] reconnection_retries = 3 # LDAP domena [domena / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema lahko nastavite na "rfc2307", ki shrani imena članov skupine v atribut # "memberuid" ali na "rfc2307bis", ki shrani DN-je članov skupine v # atribut "member". Če te vrednosti ne poznate, se obrnite na skrbnika LDAP #. # deluje z ClearOS ldap_schema = rfc2307 ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = prijatelji, dc = cu # Upoštevajte, da bo omogočanje štetja zmerno vplivalo na zmogljivost. # Posledično je privzeta vrednost za naštevanje FALSE. # Za vse podrobnosti glejte man stran sssd.conf. enumerate = false # Dovoli prijave brez povezave z lokalnim shranjevanjem zgoščenih gesel (privzeto: false). cache_credentials = true ldap_tls_reqcert = dovoli ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

Ko je datoteka ustvarjena, dodelimo ustrezna dovoljenja in znova zaženemo storitev:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # service sssd restart

Če želimo obogatiti vsebino prejšnje datoteke, priporočamo izvajanje človek sssd.conf in / ali si oglejte obstoječo dokumentacijo na internetu, začenši s povezavami na začetku prispevka. Posvetujte se tudi človek sssd-ldap. Paket ssd vključuje primer v /usr/share/doc/sssd/examples/sssd-example.conf, ki se lahko uporablja za preverjanje pristnosti pred Microsoft Active Directory.

Zdaj lahko uporabljamo najbolj pitne ukaze prst y getent:

: ~ $ koraki prstov Prijava: strides Ime: Strides El Rey Imenik: / home / strides Shell: / bin / bash Nikoli ni prijavljen. Brez pošte. Brez načrta. : ~ $ sudo getent passwd legolas legolas: *: 1004: 63000: Legolas The Elf: / domov / legolas: / bin / bash

Še vedno ne moremo preveriti pristnosti kot uporabnik strežnika LDAP. Preden moramo datoteko spremeniti /etc/pam.d/common-session, tako da se uporabniška mapa samodejno ustvari, ko zaženete sejo, če ta ne obstaja, in nato znova zaženite sistem:

[----] potrebna seja pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Zgornjo vrstico je treba vključiti PRED # tukaj so moduli po paketu (blok "Primarni") [----]

Ponovno zaženemo svoj Wheezy:

: ~ # ponovni zagon

Po prijavi prekinite povezavo z omrežjem s programom Connection Manager ter se odjavite in znova prijavite. Hitreje nič. Zaženite v terminalu ifconfig in videli bodo, da eth0 sploh ni konfiguriran.

Aktivirajte omrežje. Prosimo, odjavite se in se znova prijavite. Ponovno preverite pri ifconfig.

Če želite delati brez povezave, se morate prijaviti vsaj enkrat, ko je OpenLDAP v spletu, da se poverilnice shranijo v naš računalnik.

Ne pozabimo, da zunanji uporabnik, registriran v OpenLDAP, postane član potrebnih skupin, pri čemer je vedno pozoren na uporabnika, ustvarjenega med namestitvijo.

opomba:

Možnost prijave ldap_tls_reqcert = nikoli, v datoteki /etc/sssd/sssd.conf, predstavlja varnostno tveganje, kot je navedeno na strani SSSD - Pogosta vprašanja. Privzeta vrednost je «Povpraševanje«. Glej človek sssd-ldap. Vendar v poglavju 8.2.5 Konfiguriranje domen Iz dokumentacije Fedore je navedeno naslednje:

SSSD ne podpira preverjanja pristnosti prek nešifriranega kanala. Če želite preveriti pristnost tudi pred strežnikom LDAP

TLS/SSLorLDAPSje potrebno.SSSD ne podpira preverjanja pristnosti prek nešifriranega kanala. Če želite preveriti pristnost pred strežnikom LDAP, bo to potrebno TLS / SLL o LDAP.

Osebno razmišljamo da je rešitev naslovljena z varnostnega vidika zadostuje za LAN podjetja. Skozi WWW Village priporočamo uporabo šifriranega kanala TLS ali «Transportni varnostni sloj », med odjemalskim računalnikom in strežnikom.

To poskušamo doseči s pravilno generiranjem samopodpisanih potrdil ali «Samopodpis »Na strežniku ClearOS, vendar nismo mogli. To je resnično vprašanje v teku. Če kdo od bralcev ve, kako to storiti, ga prosim razložite!

Odlično.

Lep pozdrav ElioTime3000 in hvala za komentar !!!

Lep pozdrav eliotime3000 in hvala za pohvale za članek !!!

Odlično! Avtorju publikacije bi rad čestital, ker je delil svoje veliko znanje, in blogu, ker je omogočil njegovo objavo.

Najlepša hvala!

Najlepša hvala za vaše pohvale in komentarje !!! Moč, ki mi jo dajete, da še naprej delim znanje s skupnostjo, v kateri se vsi učimo.

Dober članek! Upoštevajte, da morate glede uporabe potrdil, ko generirate potrdilo, dodati v konfiguracijo ldap (cn = config):

olcLocalSSF: 71

olcTLSCACertificateFile: / pot / do / ca / cert

olcTLSCertificateFile: / pot / do / public / cert

olcTLSCertificateKeyFile: / pot / do / zasebnega / ključa

olcTLSVerifyClient: poskusite

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

S tem (in ustvarjanjem potrdil) boste imeli podporo SSL.

Lep pozdrav!

Hvala za vaš prispevek !!! Vendar objavljam 7 člankov o OpenLDAP v:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

V njih poudarjam uporabo zagona TLS pred SSL, kar priporoča openldap.org. Lep pozdrav @phenobarbital in najlepša hvala za komentar.

Moj e-poštni naslov je federico@dch.ch.gob.cu, če želite zamenjati več. Dostop do interneta je zame zelo počasen.

Za TLS je konfiguracija enaka, pri čemer se spomnimo, da je s SSL prevoz prek šifriranega kanala pregleden, medtem ko se v TLS za prenos podatkov izpostavi dvosmerno šifriranje; s TLS se lahko stisne rokovanje na istih vratih (389), medtem ko se s SSL pogajanja opravijo na drugih vratih.

Spremenite naslednje:

olcLocalSSF: 128

olcTLSVerifyClient: dovoli

olcTLSCipherSuite: NORMALNO

(če ste paranoični glede varnosti, ki jo uporabljate:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

in znova zaženite, boste kasneje videli z:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

Razreševanje 'ldap.ipm.org.gt' ...

Preverjanje podpore za SSL 3.0 ... da

Preverjanje, ali je potreben% COMPAT ... ne

Preverjanje podpore za TLS 1.0 ... da

Preverjanje podpore za TLS 1.1 ... da

Preverjanje nadomestitve s TLS 1.1 na ... N / A

Preverjanje podpore za TLS 1.2 ... da

Preverjanje podpore za varna ponovna pogajanja ... da

Preverjanje podpore za varna ponovna pogajanja (SCSV) ... da

S katero je omogočena tudi podpora za TLS, uporabljate 389 (ali 636) za TLS in 636 (ldaps) za SSL; popolnoma so neodvisni drug od drugega in vam za uporabo drugega ni treba imeti enega onemogočenega.

Lep pozdrav!