Splošno kazalo serije: Računalniška omrežja za MSP: Uvod

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Pozdravljeni prijatelji in prijatelji!

Ta članek je nadaljevanje Preverjanje pristnosti Squid + PAM v omrežjih CentOS 7- SMB.

Operacijski sistemi UNIX / Linux ponujajo REAL večuporabniško okolje, v katerem lahko veliko uporabnikov hkrati dela na istem sistemu in si deli vire, kot so procesorji, trdi diski, pomnilnik, omrežni vmesniki, naprave, vstavljene v sistem itd.

Zaradi tega so sistemski skrbniki dolžni nenehno upravljati uporabnike in skupine sistema ter oblikovati in izvajati dobro strategijo upravljanja.

Nato bomo zelo jedrnato videli splošne vidike te pomembne dejavnosti v sistemu Linux Systems Administration.

Včasih je bolje ponuditi Utility in nato Need.

To je tipičen primer tega reda. Najprej pokažemo kako implementirati storitev Internet Proxy s Squid in lokalnimi uporabniki. Zdaj se moramo vprašati:

- ¿kako lahko uporabim omrežne storitve v omrežju UNIX / Linux od lokalnih uporabnikov in z sprejemljiva varnost?.

Ni pomembno, da so poleg tega odjemalci sistema Windows povezani s tem omrežjem. Pomembna je le potreba po tem, katere storitve potrebuje omrežje MSP, in kateri je najpreprostejši in najcenejši način njihovega izvajanja.

- ¿Morda avtentikacijski mehanizem ob rojstvu ARPANET, Internet in druga omrežja Wide Area Network o Lokalno Area Network začetnice temeljile na LDAP, Storitev imenikovali v Microsoft LSASSali v Active Directoryali Kerberos?, samo da omenim nekaj.

Dobro vprašanje, na katerega bi morali vsi poiskati odgovore. Vabim vas k iskanju izraza «pristnosti»Na Wikipediji v angleščini, ki je daleč najbolj popolna in dosledna glede na izvirno vsebino - v angleščini -.

Po zgodovini že približno, najprej je bil Preverjanje pristnosti y Pooblastilo lokalno, po NIS Omrežni informacijski sistem razvil Sun Microsystem in znan tudi kot Rumene strani o ypin potem LDAP Protokol enostavnega dostopa do imenika.

Kaj pa o "Sprejemljiva varnost»Nastopi, ker velikokrat skrbimo za varnost našega lokalnega omrežja, medtem ko imamo dostop do Facebooka, Gmaila, Yahooja itd. - če omenimo le nekatere - in v njih damo svojo zasebnost. In poglejte veliko število člankov in dokumentarnih filmov o Brez zasebnosti na internetu obstajajo

Opomba o CentOS in Debianu

CentOS / Red Hat in Debian imata svojo lastno filozofijo, kako uvesti varnost, ki se v bistvu ne razlikuje. Trdimo pa, da sta oba zelo stabilna, varna in zanesljiva. Na primer, v CentOS-u je kontekst SELinux privzeto omogočen. V Debianu moramo namestiti paket osnove selinuxa, kar pomeni, da lahko uporabljamo tudi SELinux.

V CentOS, FreeBSDin drugih operacijskih sistemih se ustvari skupina -system- kolesa da omogočite dostop kot koren samo uporabnikom sistema, ki spadajo v to skupino. Preberite /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, In /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian ne vključuje skupine kolesa.

Glavne datoteke in ukazi

evidence

Glavne datoteke, povezane z upravljanjem lokalnih uporabnikov v operacijskem sistemu Linux, so:

CentOS in Debian

- / etc / passwd: podatki o uporabniškem računu.

- / etc / senca- Varnostne informacije za uporabniške račune.

- / etc / group: podatki o skupinskem računu.

- / etc / gshadow- Varnostne informacije za skupinske račune.

- / etc / default / useradd: privzete vrednosti za ustvarjanje računa.

- / etc / skel /: imenik, ki vsebuje privzete datoteke, ki bodo vključene v imenik HOME novega uporabnika.

- /etc/login.defs- Konfiguracijski paket za zaščito gesla.

Debian

- /etc/adduser.conf: privzete vrednosti za ustvarjanje računa.

Ukazi na CentOS in Debian

[root @ linuxbox ~] # chpasswd -h # Posodobite gesla v paketnem načinu Način uporabe: chpasswd [možnosti] Možnosti: -c, --crypt-method METHOD metoda kripte (ena od NONE DES MD5 SHA256 SHA512) -e, - šifrirana, zagotovljena gesla so šifrirana -h, --help pokaže to pomoč ukaz in zaključek -m, --md5 jasno šifrira geslo z uporabo algoritma MD5 -R, --root imenika CHROOT_DIR za chroot v -s, --sha-rounds število krogov SHA za algoritme šifriranja SHA * # serija- Izvajajte ukaze, ko to omogoča obremenitev sistema. Z drugimi besedami #, ko povprečna obremenitev pade pod 0.8 ali vrednost, določena pri klicu # ukaza atd. Več informacij moška serija. [root @ linuxbox ~] # gpasswd -h # Prijavite skrbnike v / etc / group in / etc / gshadow Kako uporabiti: gpasswd [options] GROUP Options: -a, --add USER doda USER v GROUP -d, --delete USER odstrani USER iz GROUP -h, --help prikaže to sporočilo s pomočjo in konča -Q, - - root imenik CHROOT_DIR za chroot v -r, --delete-password odstrani geslo SKUPINE -R, --ograni omeji dostop do SKUPINE svojim članom -M, --člani UPORABNIK, ... nastavi seznam članov SKUPINE - A, --administrators ADMIN, ... nastavi seznam skrbnikov GROUP. Razen možnosti -A in -M možnosti ni mogoče kombinirati. [root @ linuxbox ~] # groupadd -h # Ustvari novo skupino Kako uporabiti: groupadd [options] GROUP Options: -f, --force zaključi, če skupina že obstaja, in prekliči -g, če je GID že v uporabi -g, --gid GID uporabi GID za novo skupino - h, - help prikaže to sporočilo o pomoči in se konča -K, --key KEY = VALUE prepiše privzete vrednosti "/etc/login.defs" -o, --non-unique vam omogoča ustvarjanje skupin z GID-ji (ni enolično) duplicates -p, --password PASSWORD uporabite to šifrirano geslo za novo skupino -r, --system ustvarite sistemski račun -R, --root imenik CHROOT_DIR za chroot v [root @ linuxbox ~] # skupina del -h # Izbrišite obstoječo skupino Kako uporabiti: groupdel [options] GROUP Options: -h, --help prikaži to sporočilo s pomočjo in zaključi -R, --root imenik CHROOT_DIR za chroot v [root @ linuxbox ~] # skupinski člani -h # Prijavi skrbnike v uporabnikovi primarni skupini Kako uporabiti: groupmems [options] [action] Možnosti: -g, --group GROUP spremenite ime skupine namesto uporabniške skupine (lahko samo skrbnik) -R, --root CHROOT_DIR imenik chroot v Dejanja: -a, --dad USER članom skupine doda USER -d, - Delete USER odstrani USER s seznama članov skupine -h, --help prikaže to sporočilo s pomočjo in konča -p, - očisti čiščenje vseh članov skupine - l, --list našteva člane skupine [root @ linuxbox ~] # skupina mod -h # Spremenite definicijo skupine Kako uporabiti: groupmod [options] GROUP Options: -g, --gid GID spremeni identifikator skupine v GID -h, --help prikaže to sporočilo s pomočjo in konča -n, --new-name NEW_Group spremeni ime a NEW_GROUP -o, --non-unique omogoča uporabo podvojenega GID (ne enoličnega) -p, --password PASSWORD spremeni geslo v PASSWORD (šifrirano) -R, --root imenik CHROOT_DIR za chroot v [root @ linuxbox ~] # grpck -h # Preverite celovitost datoteke skupine Kako uporabiti: grpck [možnosti] [skupina [gshadow]] Možnosti: -h, --help prikaže to sporočilo s pomočjo in izstopi -r, - samo branje prikaže napake in opozorila, vendar datotek ne spreminja -R, - - korenski imenik CHROOT_DIR za chroot v -s, --razvrsti vnose po UID [root @ linuxbox ~] # grpconv # Povezani ukazi: pwconv, pwunconv, grpconv, grpunconv # Uporablja se za pretvorbo v in iz senčnih gesel in skupin # Štirje ukazi delujejo na datoteke / etc / passwd, / etc / group, / etc / shadow, # in / etc / gshadow. Za več informacij človek grpconv. [root @ linuxbox ~] # sg -h # Izvedite ukaz z drugačnim ID-jem skupine ali GID-om Kako uporabiti: ukaz sg group [[-c]] [root @ linuxbox ~] # nova grp -h # Spremeni trenutni GID med prijavo Kako uporabljati: newgrp [-] [skupina] [root @ linuxbox ~] # novo uporabnike -h # Posodobite in ustvarite nove uporabnike v paketnem načinu Način uporabe: novi uporabniki [možnosti] Možnosti: -c, --crypt-method METHOD metoda kripte (ena od NONE DES MD5 SHA256 SHA512) -h, --help prikaže to sporočilo pomoči in izstopi -r, --system create system računi -R, --root imenik CHROOT_DIR za chroot v -s, --sha-rounds število krogov SHA za algoritme šifriranja SHA * [root @ linuxbox ~] # pwck -h # Preverite celovitost datotek z gesli Kako uporabiti: pwck [možnosti] [passwd [senca]] Možnosti: -h, --help prikaže to sporočilo o pomoči in izstopi -q, - samo tiho prijavi napake -r, - samo branje prikaže napake in opozorila, ne spreminjajte datotek -R, --root imenika CHROOT_DIR v chroot v -s, --razvrsti vnose po UID [root @ linuxbox ~] # useradd -h # Ustvarite novega uporabnika ali posodobite privzete # informacije novega uporabnika Kako uporabiti: useradd [možnosti] UPORABNIK useradd -D useradd -D [možnosti] Možnosti: -b, --base-dir BAS_DIR osnovni imenik za domači imenik novega računa -c, --komentiraj polje COMMENT GECOS v nov račun -d, --home-dir PERSONAL_DIR domači imenik novega računa -D, --privzeto natisni ali spremeni privzeto nastavitev useradd -e, - poteče EXPIRY_DATE datum veljavnosti novega računa -f, - neaktiven NEAKTIVNO obdobje neaktivnosti geslo novega računa delgroup -g, --gid GROUP ime ali identifikator primarne skupine novega računa -G, --groups GROUPS seznam dodatnih skupin novega računa -h, --help prikaže to sporočilo s pomočjo in konča -k, - skel DIR_SKEL uporablja ta nadomestni imenik "okostje" -K, --key KEY = VALUE prepiše privzete vrednosti "/etc/login.defs" -l, --no-log-init ne doda uporabnika v zbirke podatkov iz lastlog in errorlog -m, --create-home ustvari domači imenik uporabnika -M, --no-create-home ne ustvari domačega imenika uporabnika -N, --no-user-group ne ustvari skupina z istim imenom kot uporabnik -o, --non-unique omogoča ustvarjanje uporabnikov z podvojenimi (neenotnimi) identifikatorji (UID) -p, - šifrirano geslo GESLO Geslo novega računa -r, --sistem ustvari račun sistema -R, --root imenika CHROOT_DIR za chroot v -s, - školjka CONSOLE dostop do konzole novega računa -u, --uid UID uporabniški identifikator novega računa -U, --user-group createskupina z istim imenom kot uporabnik -Z, --selinux-uporabnik USER_SE uporablja določenega uporabnika za uporabnika SELinux [root @ linuxbox ~] # userdel -h # Izbrišite uporabniški račun in povezane datoteke Način uporabe: userdel [options] USER Možnosti: -f, --force vsiliti nekatera dejanja, ki sicer ne bi uspela, npr. Odstranitev uporabnika, ki je še vedno prijavljen ali datotek, tudi če ni v lasti uporabnika -h, --help prikaže to sporočilo Pomoč in dokončajte -r, --odstranite odstranite domači imenik in nabiralnik -R, --root imenik CHROOT_DIR za chroot v -Z, --selinux-user odstranite vse preslikave uporabnikov SELinux za uporabnika [root @ linuxbox ~] # uporabniški mod -h # Spremenite uporabniški račun Kako uporabiti: usermod [options] USER Options: -c, --comment COMMENT nova vrednost polja GECOS -d, --home PERSONAL_DIR nov domači imenik novega uporabnika -e, --expiredate EXPIRED_DATE nastavi datum poteka veljavnosti račun do EXPIRED_DATE -f, - neaktiven NEAKTIVEN nastavi čas nedejavnosti po izteku računa na INACTIVE -g, --gid GROUP prisili uporabo GROUP za nov uporabniški račun -G, --groups GROUPS seznam dodatnih skupin -a, - pripiši doda uporabnika k dodatnim SKUPINAM, omenjenim z možnostjo -G, ne da bi ga odstranil / -a iz drugih skupin -h, --pomoči prikaže to sporočilo o pomoči in zaključi -l, - prijava IME znova ime za uporabnika -L, - zakleni zaklene uporabniški račun -m, --move-home premakni vsebino domačega imenika v nov imenik (uporabi samo v povezavi z -d) -o, --non-unique omogoča uporabo podvojenih (ne enoličnih) UID -p, - -password PASSWORD uporabi šifrirano geslo za nov račun -R, --root CHR OOT_DIR imenik za chroot v -s, --shell CONSOLE nova dostopna konzola za uporabniški račun -u, --uid UID prisili uporabo UID za nov uporabniški račun -U, - unlock odklene uporabniški račun -Z, --selinux-user SEUSER novo preslikavo uporabnikov SELinux za uporabniški račun

Ukazi v Debianu

Debian razlikuje med useradd y adduser. Priporoča, da sistemski skrbniki uporabljajo adduser.

root @ sysadmin: / home / xeon # adduser -h # Dodajte uporabnika v sistem root @ sysadmin: / home / xeon # addgroup -h # V skupino dodajte skupino adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup SKUPINA | --gid ID] [--disabled-password] [--disabled-login] UPORABNIK Dodajte običajnega uporabnika adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password] [--disabled-login] UPORABNIK Dodajte uporabnika iz sistemskega adduserja --group [--gid ID] GROUP addgroup [--gid ID] GROUP Dodajte skupino uporabnikov addgroup --system [--gid ID] GROUP Dodajanje skupine iz sistemskega adduserja USER GROUP Dodajanje obstoječega uporabnika obstoječi skupini splošne možnosti: --quiet | -q ne prikazujejo informacij o procesu na standardnem izhodu --force-badname dovoljujejo uporabniška imena, ki se ne ujemajo s konfiguracijsko spremenljivko NAME_REGEX --help | -h sporočilo o uporabi --version | -v številka različice in avtorske pravice --conf | -c FILE uporabi Datoteko kot konfiguracijsko datoteko root @ sysadmin: / home / xeon # deluser -h # Odstranite običajnega uporabnika iz sistema root @ sysadmin: / home / xeon # delgroup -h # Odstranite običajno skupino iz sistema deluser USER odstrani običajnega uporabnika iz sistema: deluser miguel --remove-home odstrani uporabnikov domači imenik in poštno čakalno vrsto. --remove-all-files odstrani vse datoteke v lasti uporabnika. --backup varnostno kopira datoteke pred brisanjem. - varnostno kopiranje ciljni imenik za varnostne kopije. Trenutni imenik se uporablja privzeto. --system odstranite samo, če ste uporabnik sistema. delgroup GROUP deluser --group GROUP odstrani skupino iz sistema: deluser --group students --system odstrani samo, če gre za skupino iz sistema. --only-if-empty odstranite samo, če nimajo več članov. deluser USER GROUP odstrani uporabnika iz primera skupine: deluser miguel students splošne možnosti: --quiet | -q ne podajajte informacij o postopku na stdout --help | -h sporočilo o uporabi --version | -v številka različice in avtorske pravice --conf | -c FILE uporabi DATOTEKO kot konfiguracijsko datoteko

Politike

Pri ustvarjanju uporabniških računov moramo upoštevati dve vrsti pravilnikov:

- Politike uporabniškega računa

- Politike staranja gesel

Politike uporabniškega računa

V praksi so temeljne komponente, ki identificirajo uporabniški račun:

- Ime uporabniškega računa - uporabnik PRIJAVA, ne imena in priimkov.

- Uporabniško ime - UID.

- Glavna skupina, ki ji pripada - GID.

- Geslo - geslo.

- Dovoljenja za dostop - dovoljenja za dostop.

Glavni dejavniki, ki jih je treba upoštevati pri ustvarjanju uporabniškega računa, so:

- Čas, ko bo imel uporabnik dostop do datotečnega sistema in virov.

- Čas, v katerem mora uporabnik zaradi varnostnih razlogov redno spreminjati geslo.

- Čas, ko bo prijava -login ostala aktivna.

Poleg tega pri dodeljevanju uporabniku svojega UID y geslo, upoštevati moramo, da:

- Celoštevilska vrednost UID biti mora edinstven in ne negativen.

- El geslo biti mora ustrezne dolžine in zapletenosti, tako da ga je težko razvozlati.

Politike staranja gesel

V sistemu Linux je geslo uporabniku ni dodeljen privzeti čas poteka. Če uporabljamo politike staranja gesel, lahko spremenimo privzeto vedenje in pri ustvarjanju uporabnikov bodo upoštevani opredeljeni pravilniki.

V praksi je treba pri določanju starosti gesla upoštevati dva dejavnika:

- Varnost

- Udobje uporabnika.

Geslo je varnejše, krajše je njegovo obdobje veljavnosti. Manj je nevarnosti, da bi prišlo do uhajanja drugim uporabnikom.

Za določitev pravil o staranju gesel lahko uporabimo ukaz Chage:

[root @ linuxbox ~] # chage Način uporabe: chage [options] USER Options: -d, --lastday LAST_DAY nastavi dan zadnje spremembe gesla na LAST_DAY -E, --expiredate CAD_DATE nastavi datum poteka na CAD_DATE -h, --help prikaže to sporočilo s pomočjo in se konča -I, - neaktivno NEAKTIVNO onemogoči račun po NEAKTIVNIH dneh od datuma poteka veljavnosti -l, --list prikazuje podatke o starosti računa -m, --mindays MINDAYS nastavi število najmanjših dni pred spremembo gesla na MIN_DAYS -M, --maxdays MAX_DAYS nastavi največje število dni pred spremembo gesla na MAX_DAYS -R, --root imenika CHROOT_DIR na chroot v -W, --warndays WARNING_DAYS nastavi dneve obvestila o poteku na DAYS_NOTICE

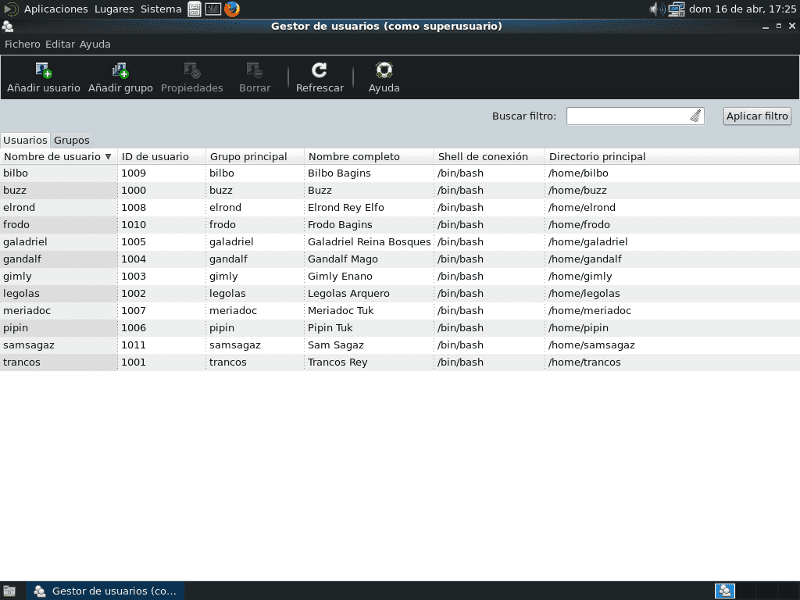

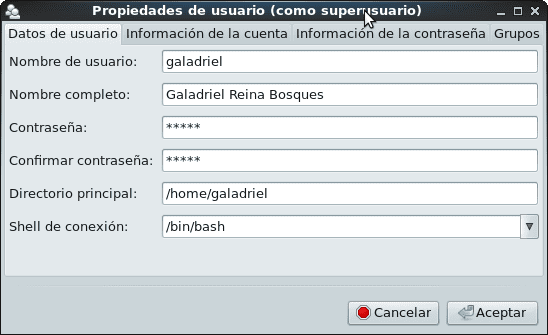

V prejšnjem članku smo za primer ustvarili več uporabnikov. Če želimo vedeti starostne vrednosti uporabnikovega računa z PRIJAVA Galadriel:

[root @ linuxbox ~] # chage --list galadriel Zadnja sprememba gesla: 21. aprila 2017 Geslo poteče: nikoli Neaktivno geslo: nikoli Račun ne poteče: nikoli Najmanjše število dni med spremembo gesla: 0 Največje število dni med spremembo gesla: 99999 Število dni od obvestila pred potekom gesla: 7

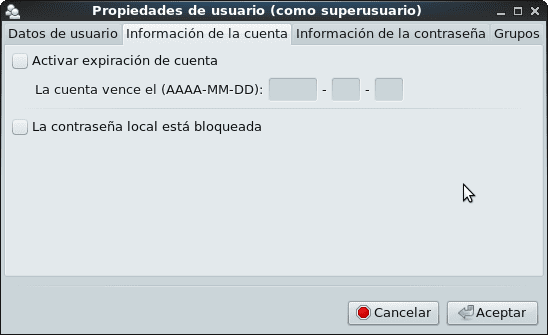

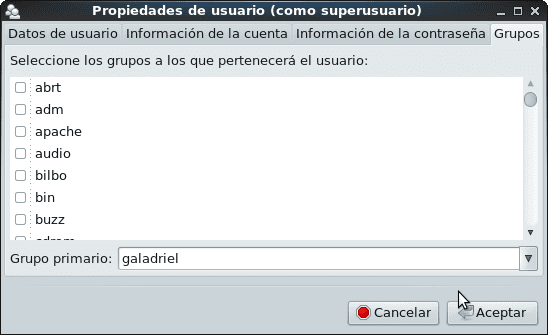

To so bile privzete vrednosti, ki jih je imel sistem, ko smo z grafičnim skrbniškim pripomočkom "Uporabniki in skupine" ustvarili uporabniški račun:

Če želite spremeniti privzete nastavitve staranja gesla, je priporočljivo urediti datoteko /etc/login.defs y spremeniti najmanjšo količino vrednosti, ki jo potrebujemo. V tej datoteki bomo spremenili samo naslednje vrednosti:

# Nadzor staranja gesla: # # PASS_MAX_DAYS Največje število dni uporabe gesla. # PASS_MIN_DAYS Najmanjše število dni med spremembami gesla. # PASS_MIN_LEN Najmanjša sprejemljiva dolžina gesla. # PASS_WARN_AGE Število dni opozorila pred potekom gesla. # PASS_MAX_DAYS 99999 #! Več kot 273 let! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

za vrednote, ki smo jih izbrali glede na naša merila in potrebe:

PASS_MAX_DAYS 42 # 42 neprekinjenih dni, ki jih lahko uporabljate geslo PASS_MIN_DAYS 0 # geslo lahko kadar koli spremenite PASS_MIN_LEN 8 # najmanjša dolžina gesla PASS_WARN_AGE 7 # Število dni, ko vas sistem opozori # geslo morate spremeniti, preden poteče.

Preostanek datoteke pustimo takšno, kakršna je bila, in priporočamo, da ne spreminjate drugih parametrov, dokler ne vemo, kaj počnemo.

Nove vrednosti bodo upoštevane pri ustvarjanju novih uporabnikov. Če spremenimo geslo že ustvarjenega uporabnika, bo upoštevana vrednost najmanjše dolžine gesla. Če uporabimo ukaz passwd namesto grafičnega pripomočka in pišemo, da bo geslo «legolas17«, Sistem se pritožuje kot grafično orodje» Uporabniki in skupine «in odgovarja, da«Geslo nekako glasi uporabniško ime»Čeprav na koncu sprejemam to šibko geslo.

[root @ linuxbox ~] # passwd legolas Spreminjanje gesla uporabnika legolas. Novo geslo: vratar # je manj kot 7 znakov NAPAČNA GESLA: Geslo je manjše od 8 znakov. Vnesite novo geslo: legolas17 Geslo se ne ujema. # Logično kajne? Novo geslo: legolas17 NEPRAVILNA GESLA: Geslo nekako glasi uporabniško ime. Vtipkajte novo geslo: legolas17 passwd: vsi žetoni za preverjanje pristnosti so bili uspešno posodobljeni.

Pri razglasitvi gesla, ki vključuje PRIJAVA uporabnika. To je odsvetovana praksa. Pravilen način bi bil:

[root @ linuxbox ~] # passwd legolas Spreminjanje gesla uporabnika legolas. Novo geslo: visokogorje01 Znova vnesite novo geslo: visokogorje01 passwd: vsi žetoni za preverjanje pristnosti so bili uspešno posodobljeni.

Če želite spremeniti vrednosti izteka geslo de Galadriel, uporabljamo ukaz chage, spremeniti pa moramo le vrednost PASS_MAX_DAYS od 99999 do 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Zadnja sprememba gesla: 21. aprila 2017 Geslo poteče: 02. junija 2017 Neaktivno geslo: nikoli Račun poteče: nikoli Minimalno število dni med spremembo gesla: 0 Največje število dni med spremembo gesla: 42

Število dni pred odpovednim rokom gesla: 7

In tako naprej, lahko ročno spremenimo gesla že ustvarjenih uporabnikov in njihove vrednosti veljavnosti, z uporabo grafičnega orodja «Uporabniki in skupine» ali s pomočjo skripta - script ki avtomatizira nekatera neinteraktivna dela.

- Če na ta način ustvarimo lokalne uporabnike sistema na način, ki ga najpogostejše prakse glede varnosti ne priporočajo, lahko to vedenje spremenimo, preden nadaljujemo z izvajanjem več storitev, ki temeljijo na PAM..

Če ustvarimo uporabnika anduin z PRIJAVA «anduin»In geslo«El geslo»Dobili bomo naslednji rezultat:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Spreminjanje gesla uporabnika anduin. Novo geslo: El geslo NAPAČNA GESLA: Geslo ne prenese preverjanja slovarja - Temelji na besedi iz slovarja. Znova vnesite novo geslo: El geslo passwd - Vsi žetoni za preverjanje pristnosti so bili uspešno posodobljeni.

Z drugimi besedami, sistem je dovolj ustvarjalen, da nakaže slabosti gesla.

[root @ linuxbox ~] # passwd anduin Spreminjanje gesla uporabnika anduin. Novo geslo: visokogorje02 Znova vnesite novo geslo: visokogorje02 passwd - Vsi žetoni za preverjanje pristnosti so bili uspešno posodobljeni.

Povzetek pravilnika

- Jasno je, da je v CentOS privzeto omogočena politika zapletenosti gesla in najmanjša dolžina 5 znakov. V Debianu preverjanje zapletenosti deluje pri običajnih uporabnikih, ko poskušajo spremeniti geslo s klicem ukaza passwd. Za uporabnika koren, privzetih omejitev ni.

- Pomembno je poznati različne možnosti, ki jih lahko prijavimo v datoteki /etc/login.defs z uporabo ukaza moški login.defs.

- Preverite tudi vsebino datotek / etc / default / useraddin tudi v Debianu /etc/adduser.conf.

Uporabniki in skupine sistema

V procesu namestitve operacijskega sistema se ustvari cela vrsta uporabnikov in skupin, ki jih ena literatura imenuje standardni uporabniki, druga pa sistemski uporabniki. Raje jih imenujemo sistemski uporabniki in skupine.

Uporabniki sistema imajo praviloma a UID <1000 in vaše račune uporabljajo različne aplikacije operacijskega sistema. Na primer, uporabniški račun «lignje»Uporablja ga program Squid, račun« lp »pa za postopek tiskanja iz urejevalnikov besedil ali besedila.

Če želimo našteti te uporabnike in skupine, lahko to naredimo z ukazi:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # mačka / itd / skupina

Splošno ni priporočljivo spreminjati uporabnikov sistema in skupin. 😉

Zaradi njegove pomembnosti ponavljamo, da v CentOS, FreeBSDin drugih operacijskih sistemih se ustvari skupina -system- kolesa da omogočite dostop kot koren samo uporabnikom sistema, ki spadajo v to skupino. Preberite /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, In /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian ne vključuje skupine kolesa.

Upravljanje uporabniških in skupinskih računov

Najboljši način za upravljanje uporabniških in skupinskih računov je:

- Vadba uporabe zgoraj naštetih ukazov, po možnosti v navideznem računalniku in pred za uporabo grafičnih orodij.

- Posvetovanje s priročniki oz man strani vsakega ukaza, preden poiščete druge informacije na internetu.

Vadba je najboljše merilo resnice.

Povzetek

Daleč en članek o lokalnem upravljanju uporabnikov in skupin ni dovolj. Stopnja znanja, ki ga pridobi vsak skrbnik, bo odvisna od osebnega interesa za učenje in poglabljanje o tej in drugih sorodnih temah. Enako je kot pri vseh vidikih, ki smo jih razvili v seriji člankov MSP Mreže. Na enak način lahko uživate tudi v tej različici v pdf tukaj

Naslednja dostava

Še naprej bomo izvajali storitve z avtentikacijo proti lokalnim uporabnikom. Nato bomo na podlagi programa namestili storitev neposrednih sporočil Prozodija.

Se vidiva kmalu!

Pozdravljeni, odličen članek, vprašam vas, kje delam, tiskalniki so zelo skupni, težava je v skodelicah, včasih visi in ne morejo tiskati, saj jim lahko dam dovoljenje za ponovni zagon (ker večino časa delamo na drugih področjih) brez navedbe korena gesla, saj sem ga našel le tako, da ga spremenim, tako da ga lahko določen uporabnik znova zažene.

Od že najlepša hvala.

Lep pozdrav HO2GI! Recimo na primer uporabnik Legolas želite mu dati dovoljenje za ponovni zagon storitve CUPS, seveda z uporabo ukaza sudo, ki ga je treba namestiti:

[root @ linuxbox ~] # visudo

Specifikacija vzdevka CMD

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups ponovni zagon

Specifikacija privilegija uporabnika

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Shranite spremembe datoteke Sudoers. Prijavite se kot uporabnik legole:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] geslo za legole:

Žal uporabnik legolas ne sme izvajati '/etc/init.d/postfix reload' kot root v linuxboxu.desdelinux.fan.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups znova zaženi

[sudo] geslo za legole:

[ok] Ponovni zagon skupnega tiskalnega sistema Unix: cupsd.

Oprostite mi, če se poziv razlikuje na CentOS-u, ker me je vodilo tisto, kar sem pravkar storil v Debianu Wheezy. ;-). Tam, kjer sem trenutno, nimam nobenega CentOS-a.

Po drugi strani pa, če želite dodati druge sistemske uporabnike kot popolne skrbnike CUPS - lahko jih napačno konfigurirajo - jih določite za člane skupine lpadmin, ki se ustvari, ko namestite CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Lepa hvala tisoč Fico. Preizkusil bom zdaj.

HO2GI, v CentOS / Red -Hat bi bilo:

[root @ linuxbox ~] # visudo

Storitve

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl vnovični zagon skodelic, / usr / bin / systemctl status skodelic

Dovoli korenu, da zažene poljubne ukaze

root ALL = (ALL) ALL

legolas VSE = RESTARTCUPS

Shrani spremembe

[root @ linuxbox ~] # izhod

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

geslo legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl vnovični zagon skodelic

Verjamemo, da ste prejeli običajno predavanje lokalnega sistema

Skrbnik Običajno se to nanaša na te tri stvari:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] geslo za legole:

[legolas @ linuxbox ~] $ skodelice stanja sudo systemctl

● cups.service - Tiskalna storitev CUPS

Naloženo: naloženo (/usr/lib/systemd/system/cups.service; omogočeno; prednastavitev prodajalca: omogočeno)

Aktivno: aktivno (v teku) od marca 2017-04-25 22:23:10 EDT; Pred šestimi leti

Glavni PID: 1594 (cupsd)

CGroup: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl znova zaženite squid.service

Žal uporabniške legole ne smejo izvajati '/ bin / systemctl restart squid.service' kot root na linuxboxu.

[legolas @ linuxbox ~] $ izhod