Përshëndetje miq!. Bëhet fjalë për krijimin e një rrjeti me disa tavolina pune me Ubuntu 12.04 Pangolin precize dhe serverin e gjithanshëm Pastro OS. Me fjalë të tjera, një rrjet me softuer ekskluzivisht të Lirë.

Essentialshtë thelbësore të lexoni më parë:

- Hyrje në një Rrjet me Softuer të Lirë (I): Prezantimi i ClearOS

Do të shohim:

Rrjeti Shembull

- Kontrolluesi i domenit, DNS, DHCP: Ndërmarrja ClearOS 5.2sp1.

- Emri i kontrolluesit: cent

- Emri i domenit: miqtë.cu

- IP-ja e kontrolluesit: 10.10.10.60

- ---------------

- Versioni i Ubuntu: Desktopi Ubuntu 12.04.2 I saktë.

- Emri i ekipit: i saktë

- Adresa IP: Përdorimi i DHCP

Ne përgatisim Ubuntu-n tonë

Ne modifikojmë skedarin /etc/lightdm/lightdm.conf për të pranuar hyrjen manual, dhe ne ju lëmë me përmbajtjen e mëposhtme:

[SeatDefaults] përshëndetje-sesion = unitet-përshëndetës përdorues-sesion = përshëndetje ubuntu-shfaqje-manual-hyrje = përshëndetje e vërtetë-fsheh-përdorues = lejon-mysafir i vërtetë = false

Pas ruajtjes së ndryshimeve, ne rifillojmë Dritë në një tastierë të thirrur nga Ctrl+Alt+F1 dhe në të ne ekzekutojmë, pasi të futemi, sudo shërbimi lightdm rinisni.

Ne konfigurojmë klientin LDAP

Ne duhet të kemi në dorë të dhënat e serverit OpenLDAP, të cilat i marrim nga ndërfaqja e administratës në «Drejtoria »->« Domeni dhe LDAP':

LDAP Base DN: dc = miq, dc = cu LDAP Bind DN: cn = menaxher, cn = i brendshëm, dc = miq, dc = cu LDAP Lidh fjalëkalimin: kLGD + Mj + ZTWzkD8W

Ne instalojmë paketat e nevojshme:

sudo apt-get instalo gishtin ldap-auth-klient

Gjatë procesit të instalimit ata do të na bëjnë disa pyetje, të cilave duhet t'u përgjigjemi saktë. Përgjigjet do të ishin në rastin e këtij shembulli:

Identifikuesi Uniform i Burimeve të serverit LDAP: ldap: //10.10.10.60 Emri i dalluar i bazës së kërkimit: dc = miqtë, dc = cu Versioni LDAP për t'u përdorur: 3 Bëni administratorin e bazës lokale të bazës: Po A kërkon hyrje për bazën e të dhënave LDAP? Asnjë llogari LDAP për root: cn = menaxher, cn = i brendshëm, dc = miq, dc = cu Fjalëkalimi i llogarisë rrënjësore LDAP: kLGD + Mj + ZTWzkD8W

Nëse gabojmë në përgjigjet e mëparshme, ne ekzekutojmë:

dpkg-rikonfiguroni ldap-auth-konfiguroni

## Përgjigje Identifikuesi Uniform i Burimeve të serverit LDAP: ldap: //10.10.10.60 Emri i dalluar i bazës së kërkimit: dc = miqtë, dc = cu Versioni LDAP për t'u përdorur: 3 Bëni administratorin e bazës lokale të bazës: Po A kërkon hyrje për bazën e të dhënave LDAP? Asnjë llogari LDAP për rrënjën: cn = menaxher, cn = i brendshëm, dc = miq, dc = cu Fjalëkalimi i llogarisë rrënjësore LDAP: kLGD + Mj + ZTWzkD8W Kriptë lokale për t'u përdorur kur ndryshoni fjalëkalimet: md5

Ne modifikojmë skedarin /etc/nsswitch.conf dhe e lëmë me përmbajtjen vijuese:

# /etc/nsswitch.conf # # Shembull konfigurimi i funksionalitetit të ndërrimit të shërbimit të emrit GNU. # Nëse keni të instaluara paketat "glibc-doc-reference" dhe "info", provoni: # "info libc" Name Service Switch "për informacion në lidhje me këtë skedar. passwd: kompatibil ldap grupi: kompatibil ldap hije: compat hostet: skedarët mdns4_minimal [NOTFOUND = kthim] dns rrjetet mdns4: protokollet e skedarëve: shërbimet e skedarëve db: eteret e skedarëve db: skedarët db rpc: skedarët db netgroup: nis

Ne modifikojmë skedarin /etc/pam.d/common-session në mënyrë që të krijojë automatikisht dosjet e përdoruesit kur hyni, në rast se ato nuk ekzistojnë:

[----] seanca e nevojshme pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Rreshti i mësipërm duhet të përfshihet PARA # këtu janë modulet për paketë (blloku "Primar") [----]

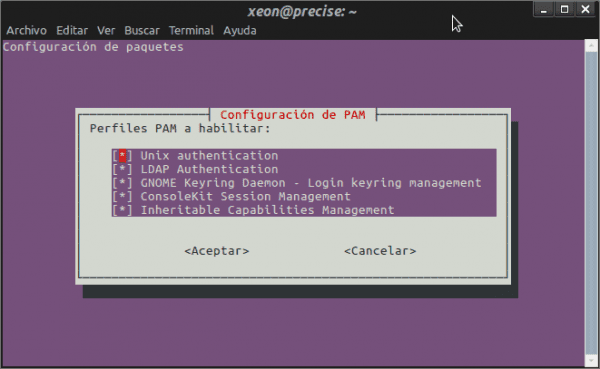

Ne vrapojmë në një tastierë, Vetëm për të kontrolluar, pam-auth-azhurnim:

Ne bëjmë kontrolle:

: ~ $ hapat e gishtave Login: hapat Emri: Drejtimet e Strides El Rey: / home / strides Shell: / bin / bash Asnjëherë nuk je i regjistruar. Nuk ka postë. Asnjë plan. : ~ $ hapa kalimi sudo getent Shëtitjet: x: 1006: 63000: Shëtitjet El Rey: / shtëpi / hapa: / shporta / bash: ~ $ sudo getent passwd legolas legolas: x: 1004: 63000: Legolas Elf: / shtëpi / legolas: / bin / bash

Ne rifillojmë Ubuntu-në tonë sepse ndryshimet e bëra janë thelbësore:

sudo reboot

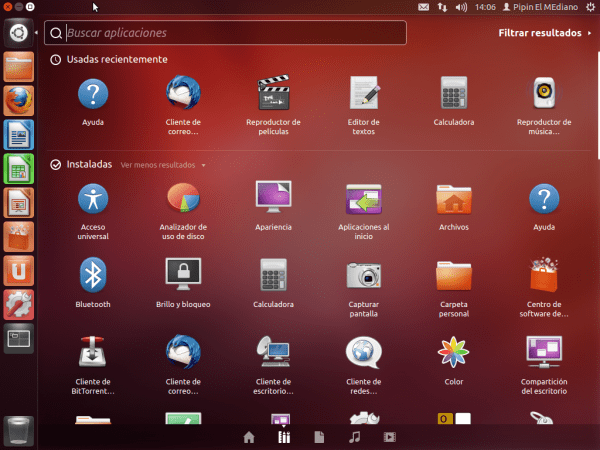

Pas rindezjes, ne mund të hyjmë me çdo përdorues të regjistruar në ClearOS OpenLDAP. Mund të duhet kohë të dilni jashtë kur ta përfundojmë për herë të parë.

Ne rekomandojmë se atëherë bëhet si më poshtë:

- Bëni përdoruesit e jashtëm një anëtar të të njëjtave grupe që i përket përdoruesi lokal i krijuar gjatë instalimit të Ubuntu tonë.

- Përdorimi i komandës vizë, ekzekutuar si rrënjë, Jepni lejet e nevojshme të ekzekutimit përdoruesve të jashtëm.

- Krijoni një faqeshënues me adresën https://centos.amigos.cu:81/?user në Firefox, për të pasur qasje në faqen personale në ClearOS, dhe për të qenë në gjendje, përveç ndryshimit të fjalëkalimit, modifikoni ose shtoni të dhëna në profilin tonë të përdoruesit.

- Instaloni OpenSSH-Server për të qenë në gjendje të përdorni Ubuntu tonë nga një kompjuter tjetër.

Disa pyetje përfundimtare për përdoruesit e Ubuntu:

- Pse është instaluar në mënyrë të paracaktuar me përdoruesin root pa fjalëkalim?

- Pse në versionin tuaj të serverit, si parazgjedhje, unë mund të përdor aftësi ose apt-get, ndërsa si parazgjedhje në versionin tuaj Desktop, unë mund të përdor vetëm apt-get, dhe nëse dua të përdor aftësi duhet ta instaloj?

- Pse është instaluar AppArmor i aktivizuar si parazgjedhje? Red Hat dhe derivatet ju lejojnë të zgjidhni Selinux të aktivizuar ose jo.

- Pse nuk e përdorni skedarin / etc / inittab që pranohet gjerësisht nga shpërndarjet e tjera të GNU / Linux dhe shumë komod kur kemi nevojë të implementojmë një server me qasje të largët?

Dhe aktiviteti ka mbaruar për sot, Miq !!!

Ju më keni bërë kurioz ta provoj, deri tani kam provuar vetëm Zentyal.

PS: Lidhjet "ne do të shohim:" nuk funksionojnë ose nuk funksionojnë për mua.

Me sa duket, ky blog nuk është shumë i vizituar nga përdoruesit e Ubuntu. 🙂

Epo, përdoruesit e Ubuntu janë kryesisht përdorues të Windows. pra mungesa e jashtëzakonshme.

Dhe nga rruga, artikull i mirë.

Faleminderit për kompaninë, Elio !!!. E vërteta është se me këtë nivel leximi, mendoj se nuk do të përpiqem ta përsëris përvojën përsëri. Dhe vini re se e përsëris që e konsideroj Ubuntu të vlefshme. Do ta shohim.

Unë do të përgjigjem si një përdorues debian dhe ubuntu pasi që të dy ndajnë një ngjashmëri të caktuar shumë më poshtë:

1. root është me aftësi të kufizuara (nëse nuk keni fjalëkalim), mund ta aktivizoni me passwd, ose të shkruani sudo bash, që është diçka e ngjashme. Ndoshta është me aftësi të kufizuara për arsye lehtësie. Kur ekziston rrënja, siguria përmirësohet, me disavantazhin (dhe pro në të njëjtën kohë) që skedarët e saj të gjeneruar i përkasin asaj. Shkoni t'i shpjegoni një chmod newbie (dhe numrave), chgrp dhe chown në mënyrë që përdoruesit normalë të mund të ndajnë skedarët me root. Kjo është arsyeja pse sudo përdoret për të parandaluar zhgënjimin e përdoruesit dhe stresin e sysadmin.

Edhe kështu, në instalimet netinstall të debian si ubuntu që mund të zgjidhni, a doni të krijoni përdorues rrënjë? me rezultate identike (sudo nuk është aktivizuar, edit / etj / sudoers).

2. për të njëjtën arsye që synaptic ose traceroute nuk përfshihen më. Disa thonë se për shkak të mungesës së hapësirës (në atë kohë ishte shpërndarë në 700 MB cd), të tjerët se pak njerëz (desktop) i përdorin ato. Gjithmonë mbaj mend t'i instaloj të tre.

3. SElinux dhe Apparmor janë aktivizuar ose instaluar si parazgjedhje në distros si fedora, centos dhe ubuntu. Kthimi në pikën 1, aktivizimi i tyre mund të jetë një dhimbje koke për përdoruesin ose sysadmin, por fiton siguri. Në Ubuntu Apparmor është mjaft lejues. Por, në kohën kur provova SElinux në Centos, u bë shumë e vështirë për përdoruesit e tjerë të futnin dhe administronin skedarët përmes samba.

4. Sysvinit tashmë po zëvendësohet në disa distro dhe për mjaft vite. Debian dhe Gentoo i mbajnë, por RHEL, Fedora (systemd) ose ubuntu (fillestar) nuk i mbajnë. Në http://0pointer.de/blog/projects/why.html Ju mund të shihni alternativa të tjera dhe pse ndryshimi. Saktësisht të sistemuar së bashku me udev janë përgjegjës për faktin se eth0 tani quhet diçka e ngjashme me enp2s1 (nuk më pëlqen), konceptet e vjetra po braktisen.

Mario: Komentet si tuajat janë ato që shpresojmë dhe janë ato që duhen për të sqaruar shumë. Ju personalisht më keni sqaruar disa detaje. Kur kam përdorur Ubuntu - të vogël, përveç 8.04-, unë gjithmonë vendos fjalëkalimin në root; Unë instaloj aftësitë dhe të tjerët, si dhe Synaptic në versionet e fundit. Dhe është e vërtetë që konceptet e vjetra braktisen. Moderniteti. Faleminderit shumë për komentin !!!

nuk ka problem, ato janë ato pyetje inteligjente që të bëjnë të kërkosh shumë në kujtesë për koncepte që pothuajse i kisha harruar (gentoo), përshëndetje!

Epo më pëlqen të përdor Debian, si dhe Slackware dhe Arch. Edhe pse duhet të pranoj që SystemD është një mrekulli në fillimet.

Faleminderit shumë për artikujt, unë zakonisht nuk komentoj megjithëse lexoj pothuajse të gjithë artikujt dhe kjo duket shumë interesante, nëse filloj një konfigurim të tillë në shtëpi :)

Përshëndetje dhe faleminderit përsëri.

Faleminderit për komentin !!!.

Një dyshim, aplikacionet po ekzekutohen në klient ose në serverin LDAP. Unë mendoj se në klient, nëse jo, unë do të duhet të mbivlerësoj serverin ... isshtë një dyshim i vogël

Lexoni tiparet kryesore të ClearOS në artikullin e mëparshëm. Nuk ka për qëllim të jetë një server klasik i aplikacioneve. Përkundrazi, Infrastruktura dhe Shërbimet Themelore të Rrjetit. Sigurisht që mund të zhvilloni një aplikacion në internet të bazuar në Apache që mund ta instaloni. Dhe personalisht unë nuk e rekomandoj atë lloj zgjidhjeje. Unë preferoj të kem një ose më shumë servera të veçantë të aplikacionit.

Në mënyrë tipike, aplikacionet ekzekutohen nga ana e klientit.

Nuk e di nëse versionet e fundit të ClearOS kanë një server Thin Client. Më duket se nuk është filozofia e tij.

Ok, e provova shumë vite më parë kur ishte Clarkconnect ... dhe mendoj se siç thuani ju është më shumë një server rrjeti dhe infrastrukture. Unë do të vazhdoj për momentin me Zentyal tim ... dhe do të vazhdoj të kërkoj serverin e aplikacionit.

Artikulli juaj është shumë interesant Unë jam një përdorues i Ubuntu por kohët e fundit po filloj të shoh diçka më teknike tani kam një makinë disi të vjetër dhe po mendoja diçka të tillë për të përfituar vërtet prej saj, faleminderit më keni ndihmuar në atë që për të kërkuar

Objektivi ynë kryesor është të ndihmojmë në përdorimin e SWL. Shpresojmë dhe gjeni një dobi për makinerinë e vjetër nga ky postim.

Një pyetje, keni ndonjë udhëzues se si të përdorni një domen të blerë (në këtë rast në bluehost) me një IP dinamike për ta bërë atë të montojë diçka të ngjashme me serverin tuaj?

të fala