God dag. Idag ger jag dig några små tips, vi kommer att se de öppna portarna vi har. För att göra detta använder vi NMap så att vi fortsätter att installera det.

En Debian / Ubuntu:

# apt-get install nmap

sedan för att se de öppna portarna på din dator. (Lokalt)

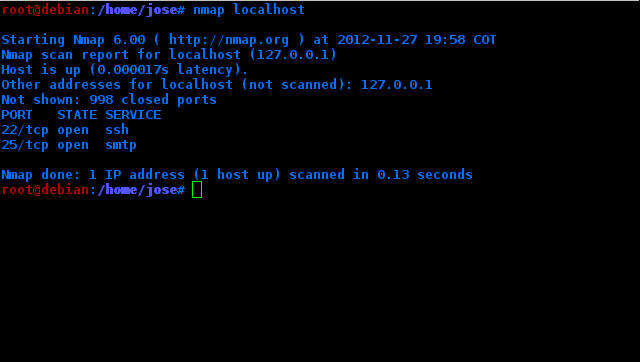

#nmap localhost

Det här är portarna som är öppna lokalt, det vill säga att de inte nödvändigtvis går till internet. I mitt fall är 22 öppen för ssh och 25 för smtp.

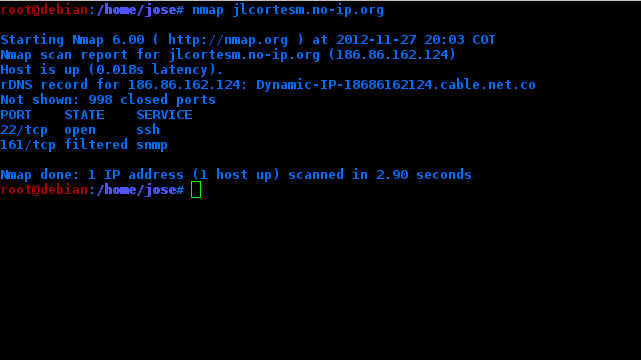

För att se de öppna portarna på min dator men på internet gör jag samma nmap men med min ip-adress

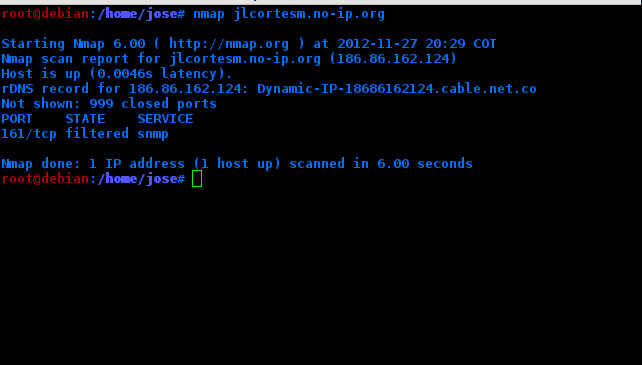

I mitt fall verkar det som om värden är på men inte ser några öppna portar (den skannar bara 1000). Detta beror på att även om porten är öppen på min dator filtrerar routern den.

Men om jag öppnar respektive port på routern ...

Det faktum att de kan se vilka portar som är öppna på min dator innebär en viss risk för min maskin. Så jag ska säkra min ssh-server lite. För detta ska jag ändra standardporten (22) för alla andra ...

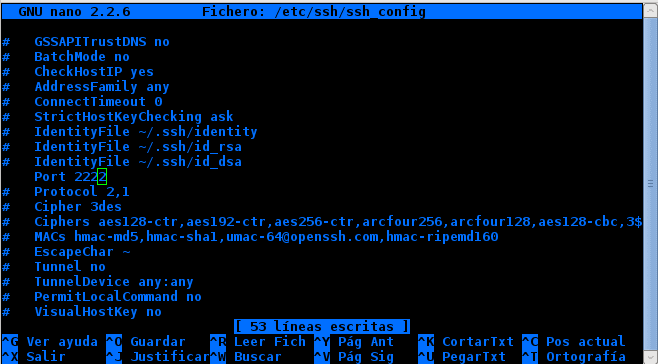

Jag går som rot till filen / etc / ssh_config:

# nano /etc/ssh/ssh_config

låt oss gå dit det står # port 22 .. vi tar bort # och byter port för den vi vill ha ..

I mitt fall kommer jag att använda 2222

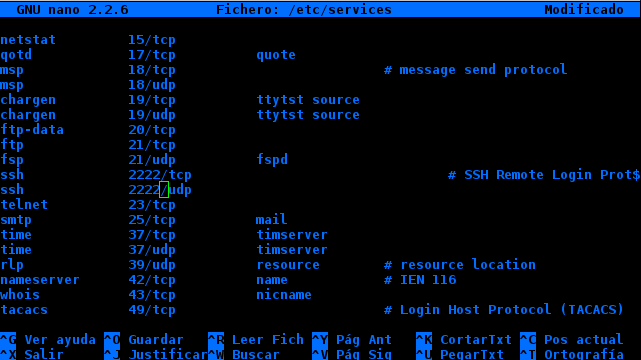

Vi gör detsamma när vi letar efter ordet "port" i filen / Etc / ssh / sshd_config ändra den till samma port som vi ska använda. Nu redigerar vi / etc / services

Vi letar efter ssh och vi byter de två portarna för den vi bytte tidigare.

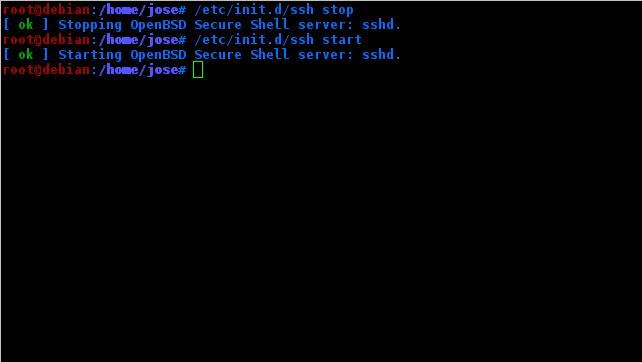

Nu återställer vi tjänsten.

Och det gör vi nmap igen.

Som du kan se. Ingenting om vår port och / eller ssh-tjänsten kommer ut.

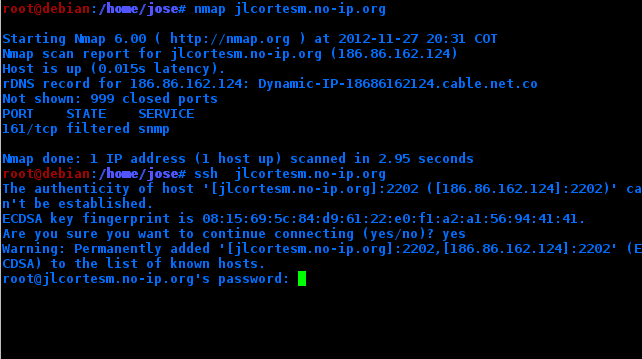

Men fungerar ssh?

SJÄLVKLART.

Viktigt är att om du ska gå in från en annan dator måste du självklart ange porten du använder.

ssh -p 2222 IP (Till exempel)

Så du kan ändra portarna för andra tjänster.

Skål.!

Tack för tipset, intressant.

Och på spanska? ha ha ha ha ha ha

Det här är en vetenskap, jag försökte det och det kopplades inte längre till internet, haha, en vän hjälpte mig att lösa det efter att ha läst artikeln i knät, han gillade det mycket och han installerade ubuntu på sin bärbara dator, när tidigare han sa till mig att det inte var för honom.

hälsningar

haha jag vet inte vad du har flyttat fel .. Men jag gjorde det så tydligt som möjligt. Men om du vill kan jag göra en video åt dig. 🙂

Naaaaah, jag nekas för nätverk och engelska, jag har velat lära mig länge och jag har verkligen inte hittat en instruktör som har tålamod för mig, föreställ dig.

Lär en 40-årig man som om han är tio, hahahaha

haha Det är ingenting .. Med en hangout eller något liknande .. Visst att du förstår mig.

Välkommen till denna hangout !!

^^

Landsman, utmärkt bidrag.

Jag vågar starta den här utmaningen för att se om port 2222 oO inte visas

Kör: sudo nmap -v -sS -A -p 1-65535 localhost

PS: skanningen blir långsam ... Jag lägger till alternativet «-v» så att du inte blir uttråkad när du ser terminalen göra någonting.

Självklart om .. Men jag pratar om normal skanning. Nmap har många alternativ och funktioner, att veta hur man använder det. ingen hamn flyr honom.

Förutom att det alltid finns ett sätt .. Speciellt i linux är ingenting helt säkert .. Det är bara ett litet tips: s

Min avsikt var inte att förringa cloaking-taktiken men nmap-kommandot som jag lämnar för när man inte kommer ihåg porten som valdes som standardersättning är bra (det är svårt att komma ihåg ips och portar ...). I mitt fall har jag varit tvungen att ansluta fjärrstyrt via VNC till datorer där deras port inte är den typiska 5900 eller 5901; en normal skanning skulle berätta för mig att det inte finns någon lyssningsport för vnc så vad är lösningen? Svar: Använd nmap och tvinga den att fråga alla portar. 😉

Visst, jag blev inte förolämpad långt ifrån det, vi vet att allt inte är helt säkert. Det finns bara säkerhetsnivåer. Och det finns alltid något bortom ... det finns alltid något som bryter mot säkerheten. Det är ett bra bidrag, du kan göra en liten handledning om nmap. Hälsningar.

Ett perfekt komplement till föregående inlägg. Jag vet inte om du gjorde det med avsikt, men det blev bra. 🙂

Detta är bara säkerhet för dunkelhet, tyvärr med nm-alternativet identifierar det dig att porten du sätter motsvarar nmap. För att försöka skydda dig från nmap måste du använda iptables-regler som inte heller kan skydda en skanning helt. Men hej, det fungerar mot hacking nybörjare ...

Hej, en fråga, jag förstår inte varför nmap inte tar bort porten efter att ha ändrat den, ger det ett portintervall att skanna som standard?

Ja, nmap skannar som standard 1000 portar. Om vi vet hur vi ska hantera det räcker det inte för att skydda ssh eller någon annan tjänst från nmap-kopplingarna. Det bästa skulle vara en fail2ban och en psad.

@Jlcmux

Låt mig göra några korrigeringar om vad du postade, jag korrigerar i delar:

1.

"Det här är portarna som är öppna lokalt, det vill säga att de inte nödvändigtvis går till internet. I mitt fall är den 22: e öppen för ssh och 25: e för smtp."

Detta är inte så. Det är de portar som är öppna på värden som du kommer att skanna inom räckvidden för de första 1024 portarna, vilket är det intervall som NMAP genomsöker som standard.

"Det här är portarna som är öppna lokalt, det vill säga att de inte nödvändigtvis går till internet .."

Du bör klargöra att det enda sättet att de inte "går ut" till nätet är att vara din maskin i ett simnätverk (NAT per definition är i sin tur en primitiv brandvägg) och så länge portarna inte är öppna på enheten som gör att NAT (vanligtvis routern) och omdirigerar (FORWARDING) de portarna som är öppna för din maskin.

Naturligtvis, om maskinen är direkt ansluten till modemet, är den utsatt för nätet.

Till kommandot publicerat av @taregon, som är det rätta för att skanna och knacka på alla portar på en maskin, kan du lägga till, bland andra alternativ, -sV så att nmap försöker upptäcka vilken tjänst som körs på varje port: sudo nmap - v -sS -sV -A -p 1-65535 localhost

Exempelvis:

Starta Nmap 6.25 ( http://nmap.org ) vid 2012-12-06 13:39 ART

Nmap-skanningsrapport för localhost.localdomain (127.0.0.1)

Värdet är uppe (0.00021 s latens).

Visas inte: 999 stängda portar

VERSION FÖR HAVSTATSTJÄNSTER

631 / tcp öppen ipp CUPS 1.6

2222 / tcp öppen ssh OpenSSH 6.1 (protokoll 2.0)

2.

«Det faktum att de kan se vilka portar som är öppna på min dator innebär en viss risk för min maskin. Så jag ska säkra min ssh-server lite. För detta ska jag ändra standardporten (22) för alla andra ...

Jag går som root till filen / etc / ssh_config:

# nano / etc / ssh / ssh_config

vi går dit där det står # port 22 .. vi tar bort # och byter port för den vi vill ha ... »

NEJ! En sak har ingenting med den andra att göra!

/ etc / ssh / ssh_config hanterar endast klientalternativ så den port du ställer in kommer att vara den som ssh-klienten använder som standard för att ansluta till ssh-servrar istället för port 22.

Du ändrar bara lyssningsporten du letar efter genom att ändra alternativet som nämns i filen / etc / ssh / sshd_config.

Slutligen, med detta webbverktyg kan vi testa vilka portar som är eller inte är öppna på vår maskin, vilka är dolda, kontrollera att pingekot är inaktiverat och några andra saker: https://www.grc.com/x/ne.dll?bh0bkyd2

Hälsningar.

Mycket bra recension. jag gillade tack 😀

Stor handledning av nmap

🙂 Hälsningar !!!

kollegor, vet någon hur jag kan göra för att känna till en annan persons öppna portar ??? från min dator ???

Använd kommandot: nmap XXXX

Där x-talet är ip på datorn att skanna

Hej, först och främst tack för att du delar.

Jag har ett problem, förhoppningsvis kan du hjälpa mig: När jag gör en nmap med min ip från samma maskin säger det mig att port 3306 är öppen och med netstat ser jag att porten lyssnar; Men när du gör en skanning med nmap från en annan dator, indikerar det inte den öppna porten 3306.

Jag har också ändrat bin-adressen till 0.0.0.0

Jag försöker ansluta en Java-applikation till en DB på en LAMP-server och applikationen fungerar eftersom jag redan har gjort frågor på en annan dator där jag ställer in en wamp-server för testning och allt är ok.

Några idéer? Jag vet inte vad jag ska göra mer