வணக்கம் நண்பர்களே!. தயவுசெய்து, நான் மீண்டும் சொல்கிறேன், முன்பு படிக்கவும் «இலவச மென்பொருள் (I) கொண்ட பிணைய அறிமுகம்: ClearOS இன் விளக்கக்காட்சி»மேலும், நாம் எதைப் பற்றி பேசுகிறோம் என்பதை அறிந்து கொள்ள, ClearOS படிப்படியான நிறுவல் படங்கள் தொகுப்பை (1,1 மெகா) பதிவிறக்கவும். அந்த வாசிப்பு இல்லாமல் நம்மைப் பின்தொடர்வது கடினம்.

கணினி பாதுகாப்பு சேவை டீமான்

திட்டம் எஸ்.எஸ்.எஸ்.டி. o கணினி பாதுகாப்பு சேவைக்கான டீமான், ஒரு திட்டம் ஃபெடோரா, இது ஃபெடோராவிலிருந்து அழைக்கப்பட்ட மற்றொரு திட்டத்திலிருந்து பிறந்தது ஃப்ரீய்பா. அதன் சொந்த படைப்பாளர்களின் கூற்றுப்படி, ஒரு குறுகிய மற்றும் சுதந்திரமாக மொழிபெயர்க்கப்பட்ட வரையறை:

SSSD என்பது வெவ்வேறு அடையாள மற்றும் அங்கீகார வழங்குநர்களுக்கு அணுகலை வழங்கும் ஒரு சேவையாகும். இது ஒரு சொந்த LDAP டொமைனுக்காக (LDAP அங்கீகாரத்துடன் LDAP- அடிப்படையிலான அடையாள வழங்குநர்) அல்லது கெர்பரோஸ் அங்கீகாரத்துடன் LDAP அடையாள வழங்குநருக்காக கட்டமைக்கப்படலாம். SSSD மூலம் கணினிக்கு இடைமுகத்தை வழங்குகிறது என்.எஸ்.எஸ் y பிஏஎம், மற்றும் பல மற்றும் வேறுபட்ட கணக்கு தோற்றங்களுடன் இணைக்க செருகக்கூடிய பின் இறுதியில்.

முந்தைய கட்டுரைகளில் உரையாற்றப்பட்டதை விட, ஒரு திறந்த எல்.டி.ஏ.பி-யில் பதிவுசெய்யப்பட்ட பயனர்களை அடையாளம் காண்பதற்கும் அங்கீகரிப்பதற்கும் ஒரு விரிவான மற்றும் வலுவான தீர்வை நாங்கள் எதிர்கொள்கிறோம் என்று நாங்கள் நம்புகிறோம், இது அனைவரின் விருப்பத்திற்கும் அவர்களின் சொந்த அனுபவங்களுக்கும் விடப்பட்ட ஒரு அம்சமாகும்.

இந்த கட்டுரையில் முன்மொழியப்பட்ட தீர்வு மொபைல் கணினிகள் மற்றும் மடிக்கணினிகளுக்கு மிகவும் பரிந்துரைக்கப்படுகிறது, ஏனெனில் இது துண்டிக்கப்படாமல் செயல்பட அனுமதிக்கிறது, ஏனெனில் SSSD உள்ளூர் கணினியில் சான்றுகளை சேமிக்கிறது.

எடுத்துக்காட்டு பிணையம்

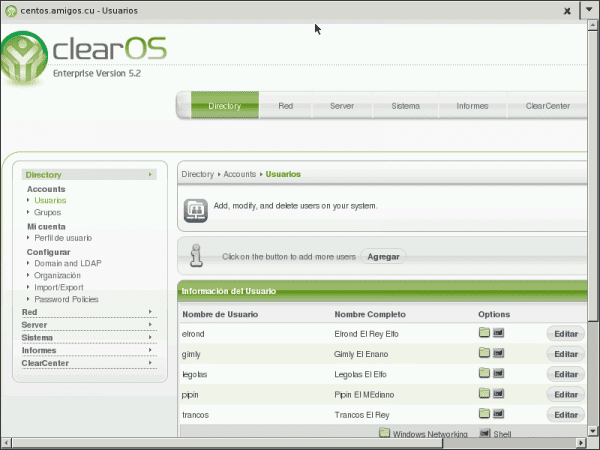

- டொமைன் கன்ட்ரோலர், டி.என்.எஸ், டி.எச்.சி.பி.: ClearOS Enterprise 5.2sp1.

- கட்டுப்படுத்தி பெயர்: CentOS

- டொமைன் பெயர்: friends.cu

- கட்டுப்படுத்தி ஐபி: 10.10.10.60

- ---------------

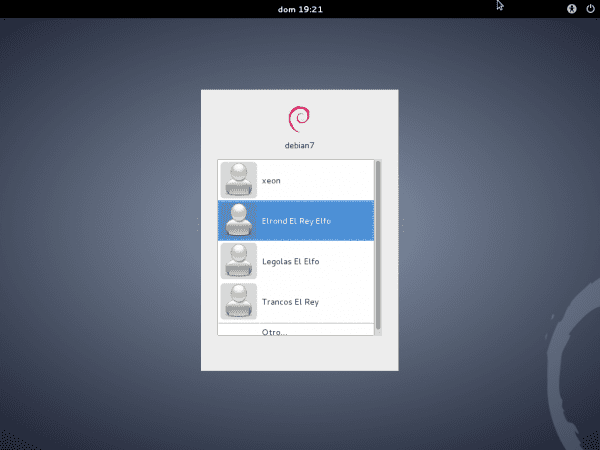

- டெபியன் பதிப்பு: மூச்சுத்திணறல்.

- அணியின் பெயர்: டெபியன் 7

- ஐபி முகவரி: DHCP ஐப் பயன்படுத்துதல்

LDAP சேவையகம் செயல்படுகிறதா என்பதை நாங்கள் சரிபார்க்கிறோம்

கோப்பை மாற்றியமைக்கிறோம் /etc/ldap/ldap.conf தொகுப்பை நிறுவவும் ldap-utils:

: ~ # நானோ /etc/ldap/ldap.conf [----] BASE dc = நண்பர்கள், dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # ஆப்டிட்யூட் நிறுவல் ldap-utils: ~ d ldapsearch -x -b 'dc = friends, dc = cu' '(objectclass = *)': ~ d ldapsearch -x -b dc = friends, dc = cu 'uid = முன்னேற்றம் ' : ~ $ ldapsearch -x -b dc = நண்பர்கள், dc = cu 'uid = legolas' cn gidNumber

கடைசி இரண்டு கட்டளைகளுடன், எங்கள் ClearOS இன் OpenLDAP சேவையகத்தின் கிடைக்கும் தன்மையை சரிபார்க்கிறோம். முந்தைய கட்டளைகளின் வெளியீடுகளை நன்கு பார்ப்போம்.

முக்கியமானது: எங்கள் OpenLDAP சேவையகத்தில் அடையாள சேவை சரியாக வேலை செய்கிறது என்பதையும் சரிபார்க்கிறோம்.

நாங்கள் sssd தொகுப்பை நிறுவுகிறோம்

தொகுப்பை நிறுவவும் பரிந்துரைக்கப்படுகிறது விரல் காசோலைகளை விட குடிக்கக்கூடியதாக மாற்ற ldapsearch:

: s # ஆப்டிட்யூட் நிறுவு sssd விரல்

நிறுவல் முடிந்ததும், சேவை ssd கோப்பு இல்லாததால் தொடங்கவில்லை /etc/sssd/sssd.conf. நிறுவலின் வெளியீடு இதை பிரதிபலிக்கிறது. எனவே, நாம் அந்த கோப்பை உருவாக்கி அதை விட்டுவிட வேண்டும் அடுத்த குறைந்தபட்ச உள்ளடக்கம்:

: ~ # நானோ /etc/sssd/sssd.conf [sssd] config_file_version = 2 services = nss, நீங்கள் எந்த களங்களையும் உள்ளமைக்கவில்லை என்றால் pam # SSSD தொடங்காது. # புதிய டொமைன் உள்ளமைவுகளை [டொமைன் / ] பிரிவுகள், மற்றும் # பின்னர் களங்களின் பட்டியலைச் சேர்க்கவும் (அவை # வினவப்பட வேண்டும் என்று நீங்கள் விரும்பும் வரிசையில்) கீழே உள்ள "களங்கள்" பண்புக்கூறுக்குச் சேர்த்து, அதைக் கட்டுப்படுத்தவும். களங்கள் = amigos.cu [nss] filter_groups = root filter_users = root recnection_retries = 3 [pam] recnection_retries = 3 # LDAP கள [domain / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema ஐ "rfc2307" என அமைக்கலாம், இது குழு உறுப்பினர்களின் பெயர்களை # "memberuid" பண்புக்கூறில் சேமிக்கிறது, அல்லது "rfc2307bis" க்கு குழு உறுப்பினர் DN களை # "உறுப்பினர்" பண்புக்கூறில் சேமிக்கிறது. இந்த மதிப்பு உங்களுக்குத் தெரியாவிட்டால், உங்கள் LDAP # நிர்வாகியிடம் கேளுங்கள். # ClearOS ldap_schema = rfc2307 உடன் வேலை செய்கிறது ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = நண்பர்கள், dc = cu # கணக்கீட்டை இயக்குவது மிதமான செயல்திறன் தாக்கத்தை ஏற்படுத்தும் என்பதை நினைவில் கொள்க. # இதன் விளைவாக, கணக்கீட்டிற்கான இயல்புநிலை மதிப்பு தவறானது. # முழு விவரங்களுக்கு sssd.conf man பக்கத்தைப் பார்க்கவும். enumerate = false # கடவுச்சொல் ஹாஷ்களை உள்நாட்டில் சேமிப்பதன் மூலம் ஆஃப்லைன் உள்நுழைவுகளை அனுமதிக்கவும் (இயல்புநிலை: தவறானது). cache_credentials = உண்மை ldap_tls_reqcert = அனுமதி ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

கோப்பு உருவாக்கப்பட்டதும், அதனுடன் தொடர்புடைய அனுமதிகளை ஒதுக்கி சேவையை மறுதொடக்கம் செய்கிறோம்:

: ~ # chmod 0600 /etc/sssd/sssd.conf : service # சேவை sssd மறுதொடக்கம்

முந்தைய கோப்பின் உள்ளடக்கத்தை வளப்படுத்த விரும்பினால், இயக்க பரிந்துரைக்கிறோம் மனிதன் sssd.conf மற்றும் / அல்லது இடுகையின் தொடக்கத்தில் உள்ள இணைப்புகளுடன் தொடங்கி இணையத்தில் இருக்கும் ஆவணங்களை அணுகவும். ஆலோசிக்கவும் மனிதன் sssd-ldap. பொட்டலம் ssd இல் ஒரு எடுத்துக்காட்டு அடங்கும் /usr/share/doc/sssd/examples/sssd-example.conf, இது மைக்ரோசாஃப்ட் ஆக்டிவ் டைரக்டரிக்கு எதிராக அங்கீகரிக்க பயன்படுகிறது.

இப்போது நாம் மிகவும் குடிக்கக்கூடிய கட்டளைகளைப் பயன்படுத்தலாம் விரல் y பெறுதல்:

: $ $ விரல் முன்னேற்றம் உள்நுழைவு: முன்னேற்றங்கள் பெயர்: ஸ்ட்ரைட்ஸ் எல் ரே அடைவு: / home / strides Shell: / bin / bash ஒருபோதும் உள்நுழையவில்லை. அஞ்சல் இல்லை. திட்டம் இல்லை. : ud $ sudo getent passwd legolas லெகோலாஸ்: *: 1004: 63000: லெகோலாஸ் தி எல்ஃப்: / ஹோம் / லெகோலாஸ்: / பின் / பாஷ்

எல்.டி.ஏ.பி சேவையகத்தின் பயனராக எங்களால் இன்னும் அங்கீகரிக்க முடியவில்லை. நாம் கோப்பை மாற்றுவதற்கு முன் /etc/pam.d/common-session, இதனால் உங்கள் அமர்வைத் தொடங்கும்போது பயனரின் கோப்புறை தானாகவே உருவாக்கப்படும், அது இல்லாவிட்டால், கணினியை மீண்டும் துவக்கவும்:

[----]

அமர்வு தேவை pam_mkhomedir.so skel = / etc / skel / umask = 0022

### மேலே உள்ள வரியை முன் சேர்க்க வேண்டும்

# இங்கே ஒவ்வொரு தொகுப்பு தொகுதிகள் ("முதன்மை" தொகுதி) [----]

நாங்கள் எங்கள் வீசியை மறுதொடக்கம் செய்கிறோம்:

: ~ # மறுதொடக்கம்

உள்நுழைந்த பிறகு, இணைப்பு மேலாளரைப் பயன்படுத்தி பிணையத்தைத் துண்டித்து வெளியேறி மீண்டும் உள்நுழைக. வேகமாக எதுவும் இல்லை. ஒரு முனையத்தில் இயக்கவும் ifconfig என்ற அவர்கள் அதை பார்ப்பார்கள் eth0 இது கட்டமைக்கப்படவில்லை.

பிணையத்தை செயல்படுத்தவும். வெளியேறி மீண்டும் உள்நுழைக. உடன் மீண்டும் சரிபார்க்கவும் ifconfig என்ற.

நிச்சயமாக, ஆஃப்லைனில் வேலை செய்ய, OpenLDAP ஆன்லைனில் இருக்கும்போது ஒரு முறையாவது உள்நுழைய வேண்டியது அவசியம், இதனால் நற்சான்றிதழ்கள் எங்கள் கணினியில் சேமிக்கப்படும்.

OpenLDAP இல் பதிவுசெய்யப்பட்ட வெளிப்புற பயனரை தேவையான குழுக்களில் உறுப்பினராக்க மறக்க வேண்டாம், நிறுவலின் போது உருவாக்கப்பட்ட பயனருக்கு எப்போதும் கவனம் செலுத்துகிறோம்.

குறிப்பு:

விருப்பத்தை அறிவிக்கவும் ldap_tls_reqcert = ஒருபோதும், கோப்பில் /etc/sssd/sssd.conf, பக்கத்தில் கூறப்பட்டுள்ளபடி பாதுகாப்பு அபாயத்தை உருவாக்குகிறது SSSD - கேள்விகள். இயல்புநிலை மதிப்பு «தேவை«. பார் மனிதன் sssd-ldap. எனினும், அத்தியாயத்தில் 8.2.5 களங்களை கட்டமைத்தல் ஃபெடோரா ஆவணத்திலிருந்து, இது பின்வருவனவற்றைக் கேட்கிறது:

மறைகுறியாக்கப்பட்ட சேனலில் அங்கீகாரத்தை SSSD ஆதரிக்கவில்லை. இதன் விளைவாக, நீங்கள் ஒரு LDAP சேவையகத்திற்கு எதிராக அங்கீகரிக்க விரும்பினால்

TLS/SSLorLDAPSதேவை.எஸ்.எஸ்.எஸ்.டி. இது மறைகுறியாக்கப்பட்ட சேனலின் அங்கீகாரத்தை ஆதரிக்காது. எனவே, நீங்கள் ஒரு எல்.டி.ஏ.பி சேவையகத்திற்கு எதிராக அங்கீகரிக்க விரும்பினால், அது அவசியம் டி.எல்.எஸ் / எஸ்.எல்.எல் o LDAP,.

நாங்கள் தனிப்பட்ட முறையில் சிந்திக்கிறோம் தீர்வு உரையாற்றினார் பாதுகாப்பு கண்ணோட்டத்தில் ஒரு நிறுவன லானுக்கு இது போதுமானது. WWW கிராமத்தின் மூலம், ஒரு மறைகுறியாக்கப்பட்ட சேனலைப் பயன்படுத்தி பரிந்துரைக்கிறோம் டிஎல்எஸ் அல்லது «போக்குவரத்து பாதுகாப்பு அடுக்கு », கிளையன்ட் கணினி மற்றும் சேவையகத்திற்கு இடையில்.

சுய கையொப்பமிட்ட சான்றிதழ்களின் சரியான தலைமுறையிலிருந்து அல்லது அதை அடைய முயற்சிக்கிறோம்சுய கையொப்பமிடப்பட்டது “ClearOS சேவையகத்தில், ஆனால் எங்களால் முடியவில்லை. இது உண்மையில் நிலுவையில் உள்ள பிரச்சினை. எந்தவொரு வாசகருக்கும் அதை எப்படி செய்வது என்று தெரிந்தால், அதை விளக்க வரவேற்கிறோம்!

சிறந்த.

வாழ்த்துக்கள் ElioTime3000 மற்றும் கருத்து தெரிவித்ததற்கு நன்றி !!!

வாழ்த்துக்கள் eliotime3000 மற்றும் கட்டுரையின் பாராட்டுக்கு நன்றி !!!

அருமை! வெளியீட்டின் ஆசிரியரின் பரந்த அறிவைப் பகிர்ந்தமைக்காகவும், அதை வெளியிட அனுமதித்த வலைப்பதிவிற்கும் ஒரு பெரிய வாழ்த்துக்களைத் தெரிவிக்க விரும்புகிறேன்.

¡முச்சாஸ் கிரேசியஸ்!

உங்கள் பாராட்டுக்கும் கருத்துக்கும் மிக்க நன்றி !!! சமூகத்துடன் அறிவைப் பகிர்வதைத் தொடர நீங்கள் எனக்குக் கொடுக்கும் வலிமை, அதில் நாம் அனைவரும் கற்றுக்கொள்கிறோம்.

நல்ல கட்டுரை! சான்றிதழ்களைப் பயன்படுத்துவது தொடர்பாக, நீங்கள் சான்றிதழை உருவாக்கும்போது ldap உள்ளமைவுக்கு (cn = config) சேர்க்க வேண்டும் என்பதை நினைவில் கொள்க:

olcLocalSSF: 71

olcTLSCACertificateFile: / path / to / ca / cert

olcTLSCertificateFile: / path / to / public / cert

olcTLSCertificateKeyFile: / path / to / private / key

olcTLSVerifyClient: முயற்சிக்கவும்

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

இதன் மூலம் (மற்றும் சான்றிதழ்களை உருவாக்குதல்) உங்களுக்கு SSL ஆதரவு இருக்கும்.

நன்றி!

உங்கள் பங்களிப்புக்கு நன்றி !!! இருப்பினும், OpenLDAP பற்றி 7 கட்டுரைகளை நான் வெளியிடுகிறேன்:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

அவற்றில் நான் SSL க்கு முன் தொடக்க TLS ஐப் பயன்படுத்துவதை வலியுறுத்துகிறேன், இது openldap.org ஆல் பரிந்துரைக்கப்படுகிறது. வாழ்த்துக்கள் henphenobarbital, மற்றும் கருத்து தெரிவித்தமைக்கு மிக்க நன்றி.

எனது மின்னஞ்சல் Federico@dch.ch.gob.cu, நீங்கள் அதிகமாக பரிமாற விரும்பினால். இணையத்தை அணுகுவது எனக்கு மிகவும் மெதுவாக உள்ளது.

டி.எல்.எஸ்-க்கு உள்ளமைவு ஒன்றுதான், எஸ்.எஸ்.எல் உடன் போக்குவரத்து ஒரு மறைகுறியாக்கப்பட்ட சேனலின் வழியாக வெளிப்படையாக செய்யப்படுகிறது என்பதை நினைவில் வைத்துக் கொள்ளுங்கள், அதே நேரத்தில் டி.எல்.எஸ் இல் தரவு போக்குவரத்துக்கு இரு வழி குறியாக்கம் பேச்சுவார்த்தை நடத்தப்படுகிறது; டி.எல்.எஸ் உடன் ஹேண்ட்ஷேக் அதே துறைமுகத்தில் (389) பேச்சுவார்த்தை நடத்தப்படலாம், அதே நேரத்தில் எஸ்.எஸ்.எல் உடன் பேச்சுவார்த்தை மாற்று துறைமுகத்தில் செய்யப்படுகிறது.

பின்வருவனவற்றை மாற்றவும்:

olcLocalSSF: 128

olcTLSVerifyClient: அனுமதி

olcTLSCipherSuite: நார்மல்

(நீங்கள் பயன்படுத்தும் பாதுகாப்பு குறித்து நீங்கள் சித்தமாக இருந்தால்:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

மறுதொடக்கம் செய்யுங்கள், இதன் மூலம் நீங்கள் பின்னர் பார்ப்பீர்கள்:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

'Ldap.ipm.org.gt' ஐ தீர்க்கிறது…

எஸ்எஸ்எல் 3.0 ஆதரவைச் சரிபார்க்கிறது… ஆம்

% COMPAT தேவையா என்று சோதிக்கிறது… இல்லை

TLS 1.0 ஆதரவைச் சரிபார்க்கிறது… ஆம்

TLS 1.1 ஆதரவைச் சரிபார்க்கிறது… ஆம்

டி.எல்.எஸ் 1.1 முதல்… என் / ஏ வரை குறைவடையும் சரிபார்க்கிறது

TLS 1.2 ஆதரவைச் சரிபார்க்கிறது… ஆம்

பாதுகாப்பான மறு பேச்சுவார்த்தை ஆதரவுக்காக சரிபார்க்கிறது… ஆம்

பாதுகாப்பான மறு பேச்சுவார்த்தை ஆதரவு (SCSV) ஐ சரிபார்க்கிறது… ஆம்

எந்த TLS ஆதரவும் இயக்கப்பட்டிருக்கிறதோ, நீங்கள் TLS க்கு 389 (அல்லது 636) மற்றும் SSL க்கு 636 (ldaps) ஐப் பயன்படுத்துகிறீர்கள்; அவை ஒருவருக்கொருவர் முற்றிலும் சுயாதீனமானவை, மற்றொன்றைப் பயன்படுத்த நீங்கள் ஒரு முடக்கப்பட்டிருக்க வேண்டிய அவசியமில்லை.

நன்றி!