OTPClient: Libreng TOTP at HOTP token manager na may built-in na encryption

Sa simula ng taon, gumawa kami ng isang mahusay na publikasyon na may kaugnayan sa tema ng Seguridad ng impormasyon. Higit na partikular sa paksa ng paggamit ng 2FA na teknolohiya, mas kilala sa Espanyol, bilang "Dobleng Salik sa Pagpapatunay" o "Dalawang-factor na pagpapatotoo". At din sa kung paano mag-install ng mga proprietary application na tinatawag Google Authenticator at Twilio Auth, gamit ang graphical application na tinatawag na GNOME software. Habang ngayon, tutuklasin natin ang isang libre at bukas na tawag "OTPClient".

na hindi hihigit sa a GTK+ application para sa pamamahala ng TOTP at HOTP token na may built-in na pag-encrypt, iyon ay, upang mahawakan ang dalawang-factor na pagpapatotoo, na sumusuporta sa pareho time-based one-time na mga password (TOTP)Bilang Mga one-time na password (HOTP) na nakabatay sa HMAC.

2FA sa Linux: Paano i-install ang Google Authenticator at Twilio Authy?

At gaya ng dati, bago pumasok sa paksa ngayon tungkol sa aplikasyon "OTPClient", at mas partikular sa available na bersyon "2.4.9.1" magagamit sa flatpak na format, iiwan namin para sa mga interesado ang mga sumusunod na link sa ilang nakaraang nauugnay na mga post. Sa paraang madali nilang ma-explore ang mga ito, kung kinakailangan, pagkatapos basahin ang publikasyong ito:

"Ang teknolohiyang "2FA", na mas kilala sa Spanish bilang "Double Factor Authentication" o "Two-Factor Authentication", ay isang mahusay na paraan ng proteksyon, dahil nagpapatupad ito ng isa pang layer ng validation sa aming mga aktibidad. At para magamit ang teknolohiyang ito, maraming apps gaya ng Google Authenticator at Twilio Authy. Alin, dito makikita natin kung paano i-install ang mga ito sa GNU/Linux". 2FA sa Linux: Paano i-install ang Google Authenticator at Twilio Authy?

OTPClient: GTK+ Software para sa Two-Factor Authentication

Ano ang OTPClient?

Ayon sa mga developer nito, dito opisyal na website sa GitHub, maikling ito ay inilarawan tulad ng sumusunod:

"Ito ay isang OTP client na nakasulat sa C/GTK, na sumusuporta sa parehong TOTP at HOTP. Samakatuwid, ito ay lubos na secure at madaling gamitin para sa two-factor authentication, na sumusuporta sa parehong time-based one-time na password (TOTP) at HMAC-based one-time na password (HOTP).".

Habang, sa kanyang opisyal na website sa FlatHub, ilarawan ito nang mas malawak tulad ng sumusunod:

"Ito ay isang madaling gamitin na application ng GTK upang ligtas na pamahalaan ang mga TOTP at HOTP token. Sa loob nito, ang nilalaman ay naka-encrypt sa disk gamit ang AES256-GCM at ang master password ay nakuha gamit ang PBKDF2 na may 100k iterations at SHA512 bilang hash algorithm. Gayundin, pinapayagan nitong mag-import/mag-export ng mga backup mula/sa OTP, at mag-import ng mga backup mula sa Authenticator+ app.".

tampok

Sa kasalukuyan, ang ilan sa kanya pinaka-natitirang mga tampok tunog:

- Suportahan ang custom na setting ng digit (sa pagitan ng 4 at 10 kasama).

- Binibigyang-daan kang magtakda ng custom na panahon (sa pagitan ng 10 at 120 segundo kasama).

- Ang lokal na database ay naka-encrypt gamit ang AES256-GCM.

- Ang susi ay nakuha gamit ang PBKDF2 na may SHA512 at 100k na mga pag-ulit.

- Ang na-decrypt na file ay hindi kailanman nai-save (at sana ay hindi napalitan) sa disk.

- Ang na-decrypt na nilalaman ay namamalagi sa isang "secure na memorya" na buffer na inilalaan ng Gcrypt.

- May kasamang suporta para sa parehong TOTP at HOTP; SHA1, SHA256 at SHA512 na suporta sa algorithm; at suporta para sa mga Steam code.

- Binibigyang-daan kang mag-import ng mga naka-encrypt na backup na kopya ng Authenticator Plus; mag-import at mag-export ng naka-encrypt at/o simpleng at OTP backup; mag-import at mag-export ng mga raw na backup ng FreeOTPPlus (sa pangunahing format ng URI lamang); at i-import at i-export ang raw Aegis backup (json format lang).

Review ng app

Bago simulan ang pagsusuri ng application na ito, ito ay nagkakahalaga ng noting na ito ay susubukan sa I-respin tinatawag na MiracleOS 3.0 MX-NG-22.01 batay sa MX-21 (Debian-11) kasama ang XFCE at na aming na-explore kamakailan dito.

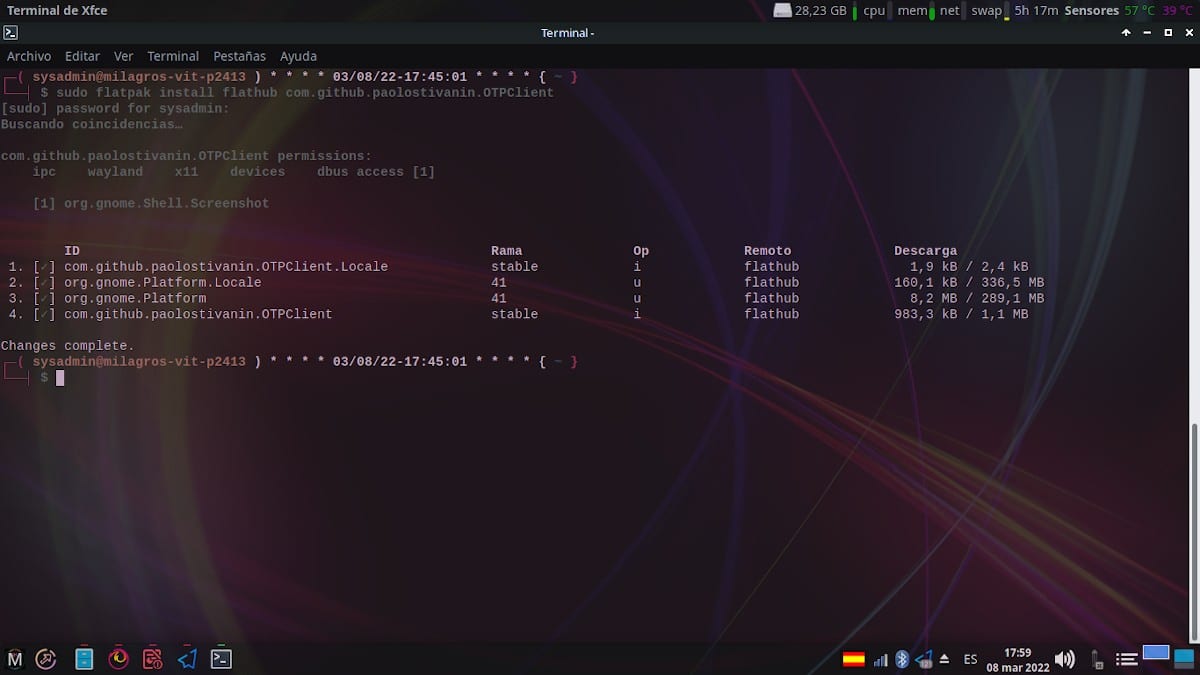

Mag-download at Mag-install

Para sa iyong I-download at i-install naisakatuparan namin ang mga sumusunod command prompt sa isang terminal (console), tulad ng ipinapakita sa ibaba:

«sudo flatpak install flathub com.github.paolostivanin.OTPClient»

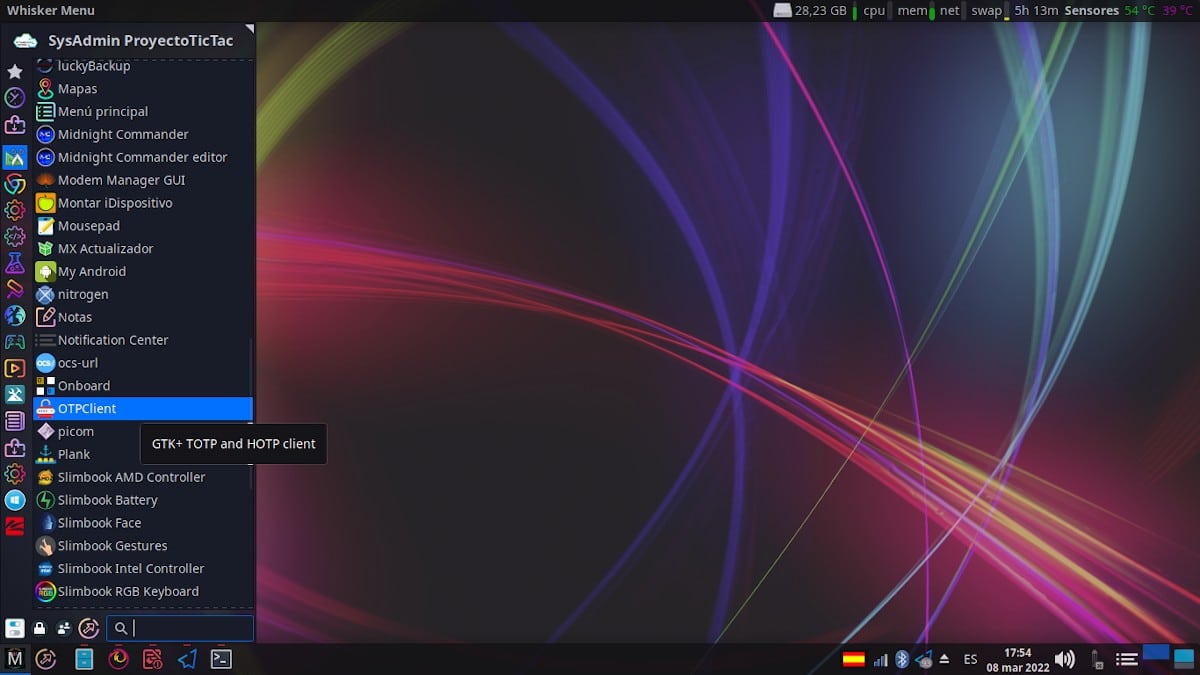

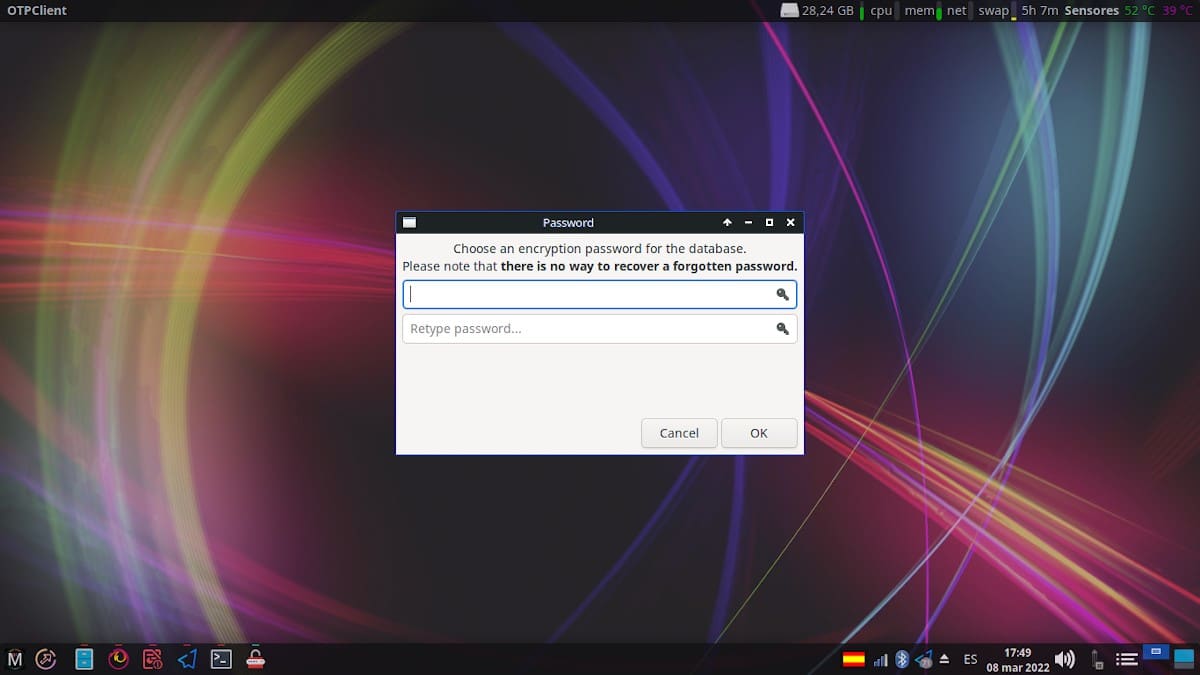

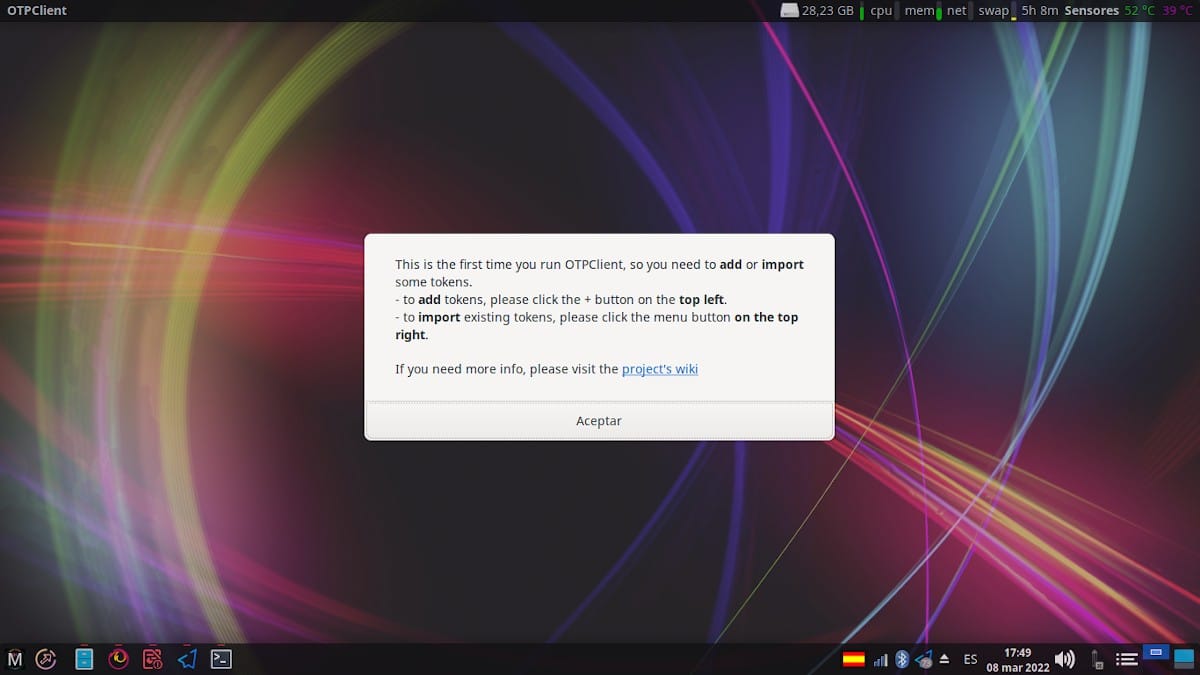

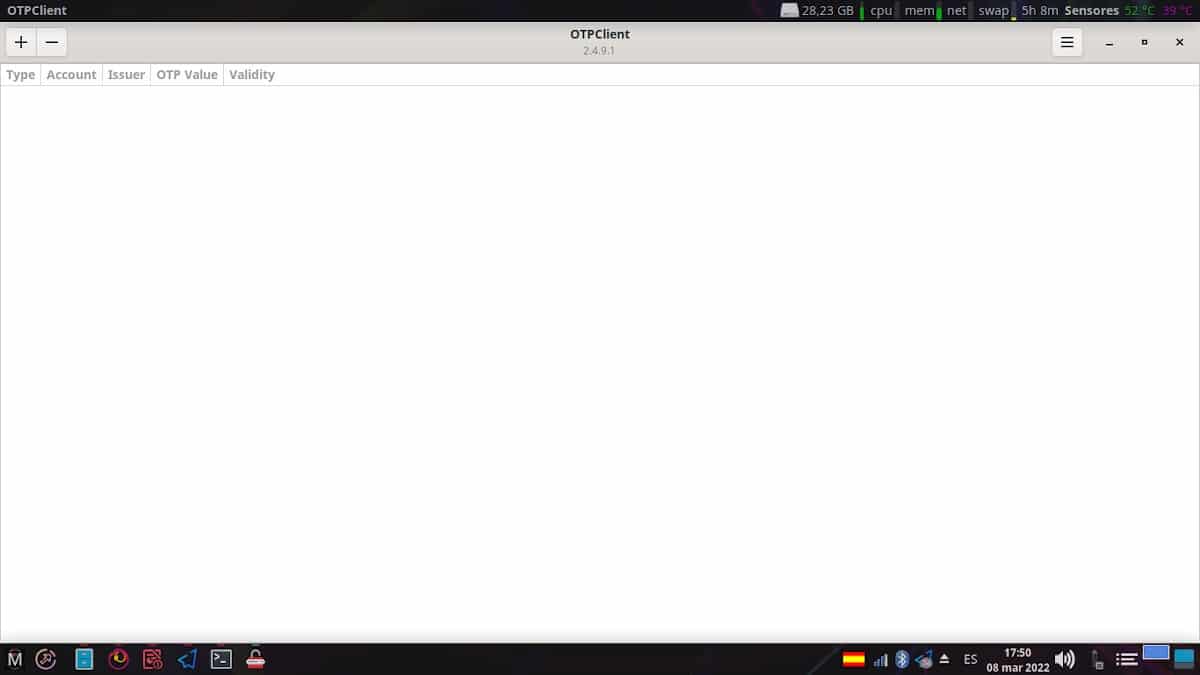

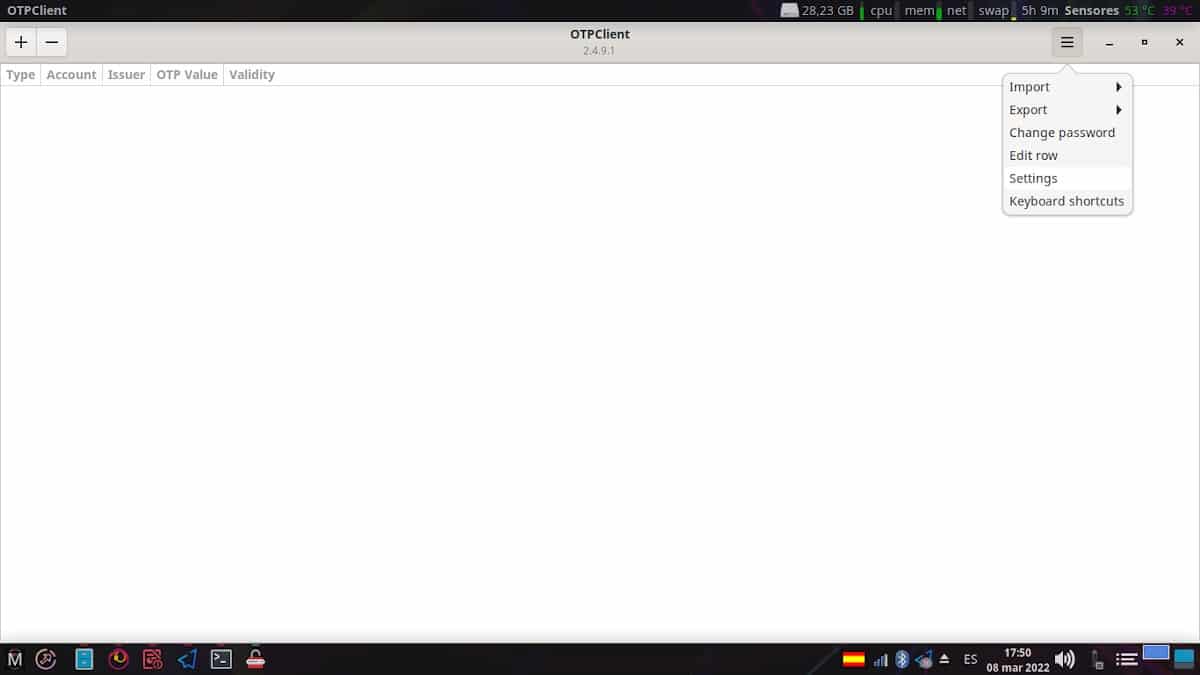

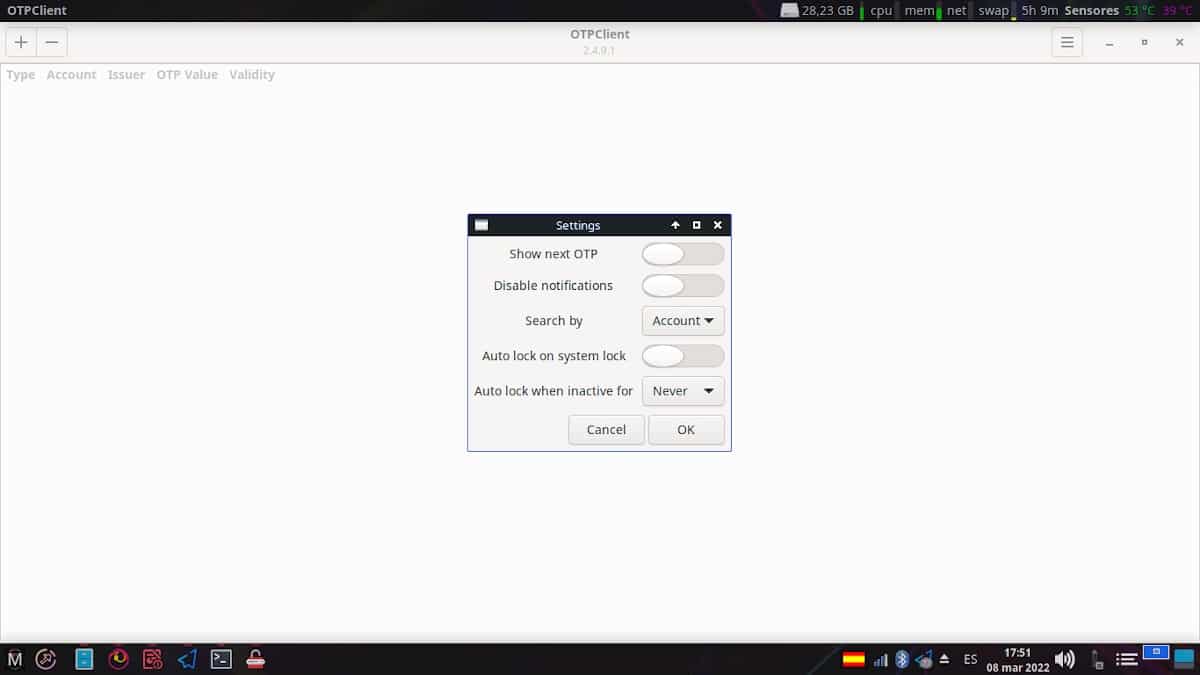

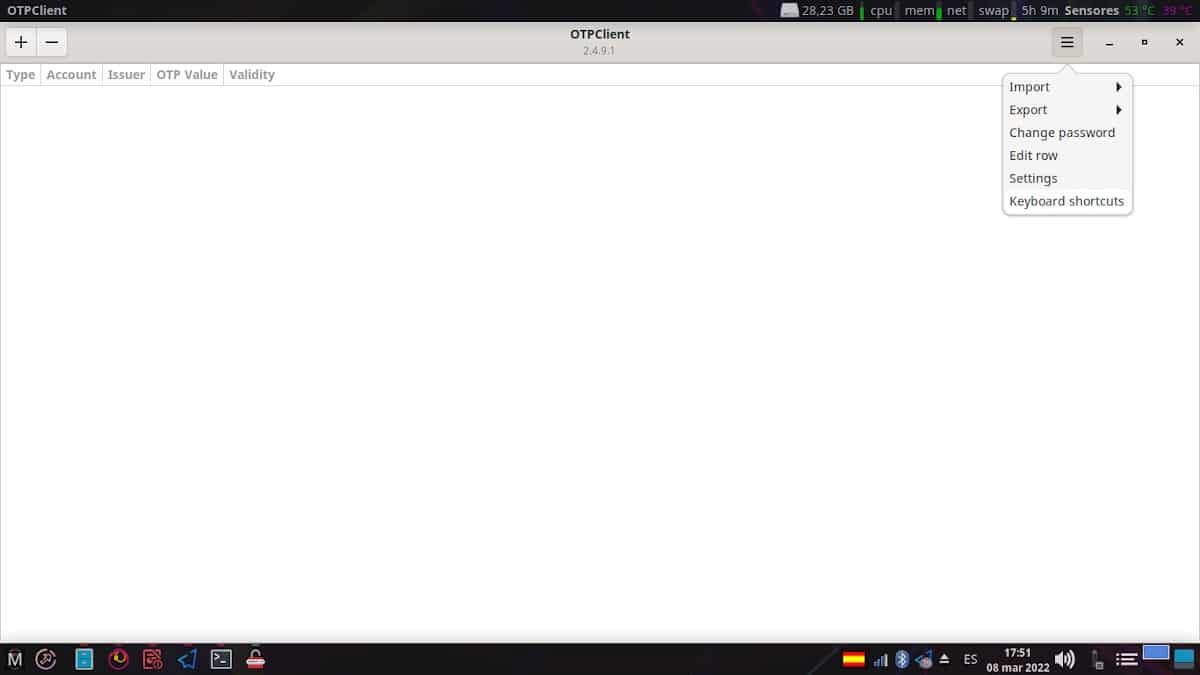

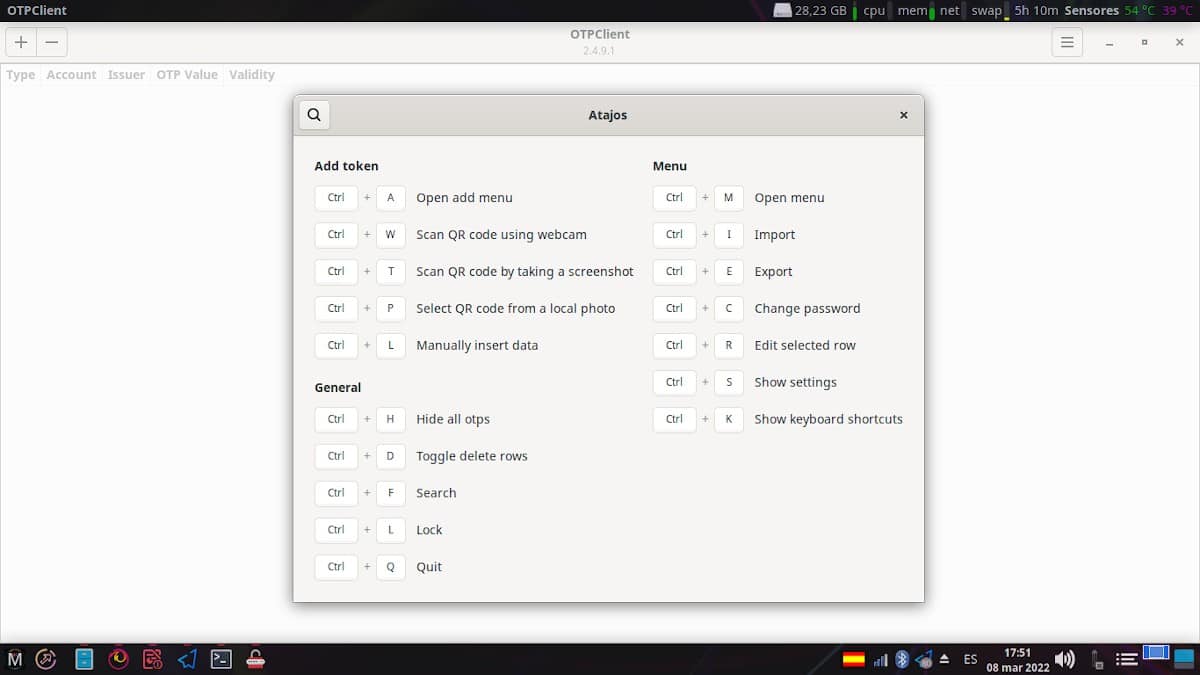

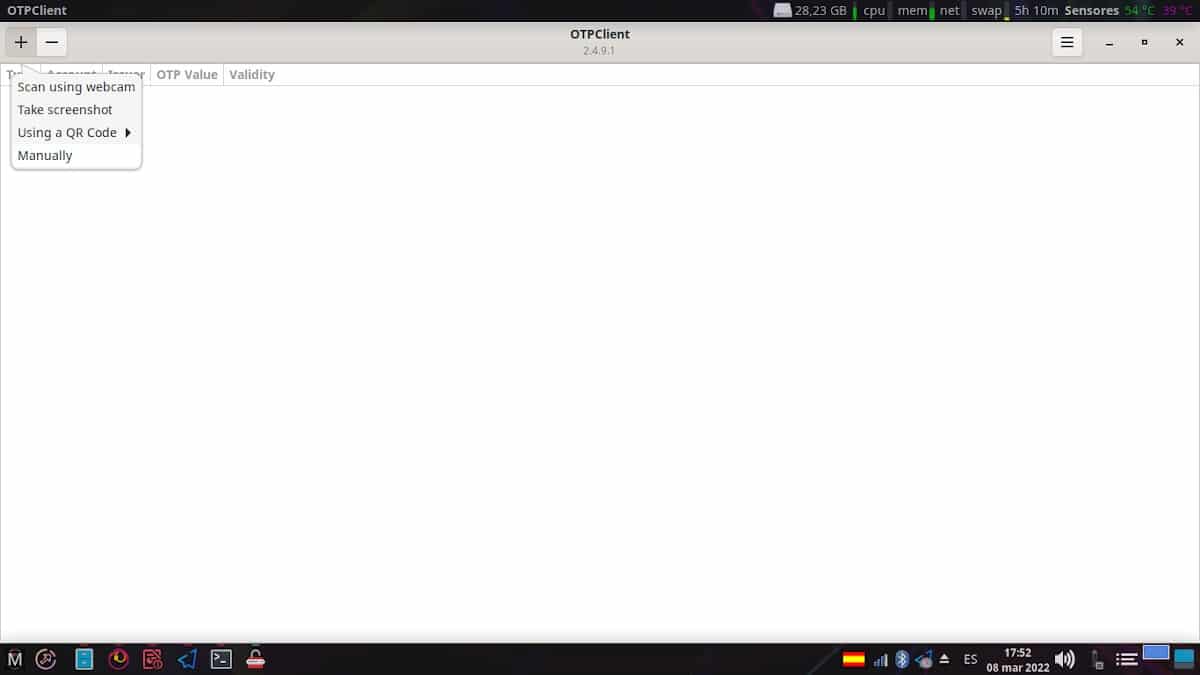

Pagpapatupad at paggalugad

Kapag na-install na, maaari na natin itong simulan at tuklasin, tulad ng ipinapakita sa ibaba:

Para sa karagdagang impormasyon sa "OTPClient", maaari mong tuklasin ang mga sumusunod na link:

Buod

Sa buod, inaasahan namin na ang gabay o tutorial na ito para sa i-install ang "OTPClient", pag-install ng pinakabagong bersyon nito na magagamit sa pamamagitan ng Flatpak package manager, ay magiging kapaki-pakinabang sa marami, lalo na sa mga kailangang mag-access ng mahahalagang online na aplikasyon at serbisyo, sa pamamagitan ng dalawang factor na pagpapatunay, sobra time-based one-time na mga password (TOTP)Bilang Mga one-time na password (HOTP) na nakabatay sa HMAC.

Inaasahan namin na ang publikasyong ito ay lubhang kapaki-pakinabang para sa kabuuan «Comunidad de Software Libre, Código Abierto y GNU/Linux». At huwag kalimutang magkomento dito sa ibaba, at ibahagi ito sa iba sa iyong mga paboritong website, channel, grupo o komunidad ng mga social network o messaging system. Panghuli, bisitahin ang aming home page sa «DesdeLinux» upang galugarin ang karagdagang balita, at sumali sa aming opisyal na channel Telegram ng DesdeLinux.