Minsan kailangan nating malaman kung ang X port ay bukas sa isang remote computer (o server), sa sandaling iyon wala kaming kaunting mga pagpipilian o tool na gagamitin:

nmap

Ang unang solusyon na iniisip ng marami sa atin ay: nmap , tingnan ang artikulong tinawag: Tingnan ang mga bukas na port na may NMap at mga hakbang upang maprotektahan ang ating sarili

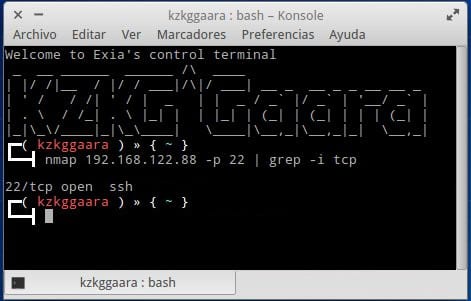

Kung sakaling hindi mo nais na gumawa ng isang buong pag-scan, ngunit nais mong malaman kung ang isang tiyak na port ay bukas sa X computer / server, magiging ganito:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Halimbawa:

nmap localhost -p 22 | grep -i tcp

O well:

nmap 127.0.0.1 -p 22 | grep -i tcp

Ang ginagawa nito ay simple, tinatanong nito ang IP o Host kung ang ibinigay na port ay bukas o hindi, pagkatapos ay ang mga filter ng grep at ipinapakita lamang ang linya na nais nilang basahin, ang isa na magsasabi sa kanila kung ito ay bukas (bukas) o sarado (sarado ) ang port na iyon:

Sa gayon ... oo, ang nmap (Network exploration at port probing tool) ay gumagana para sa amin, ngunit mayroon pa ring iba pang mga variant kung saan kailangan mong mag-type ng mas kaunti 🙂

nc

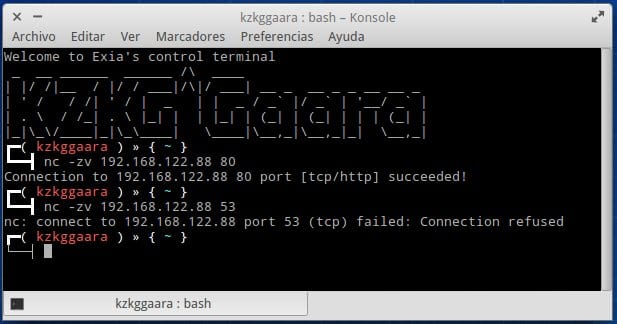

nc o netcat, ito ay isang mas simpleng pagpipilian upang malaman kung ang isang port ay bukas o hindi:

nc -zv {IP_O_DOMINIO} {PUERTO}

Yan ay:

nc -zv 192.168.122.88 80

Narito ang isang screenshot na gumagawa ng isang pagsubok sa isang port na bukas (80) at isa pa sa isa pang port na hindi (53):

El -zv ang ginagawa nito ay simple, ang v ay nagbibigay-daan sa amin upang makita kung ang port ay bukas o hindi, habang isinasara ng z ang koneksyon sa sandaling nasuri ang port, kung hindi namin inilalagay ang z pagkatapos ay kailangan nating gawin a Ctrl + C upang isara ang nc

telnet

Ito ang pagkakaiba-iba na ginamit ko para sa ilang oras (dahil sa kamangmangan ng nabanggit), sa kabilang banda ang telnet ay naglilingkod sa atin nang higit pa sa pag-alam kung bukas ang isang port o hindi.

telnet {IP_O_HOST} {PUERTO}

Narito ang isang halimbawa:

telnet 192.168.122.88 80

Ang problema sa telnet ay ang pagsasara ng koneksyon. Sa madaling salita, sa ilang mga okasyon hindi namin magagawang isara ang kahilingan sa telnet at mapipilit kaming isara ang terminal na iyon, o kung hindi man sa ibang terminal gumawa ng telnet killall o katulad nito. Iyon ang dahilan kung bakit iniiwasan ko ang paggamit ng telnet maliban kung talagang kailangan ko.

Wakas!

Gayunpaman, inaasahan kong naging kawili-wili ito sa iyo, kung may nakakaalam ng ibang paraan upang malaman kung ang isang port ay bukas o hindi sa ibang computer, iwanan ito sa mga komento.

Regards

Ang mga utos na ito ay magagamit para sa akin kapag kumonekta ako sa pamamagitan ng SSH!

Salamat sa iyo!

Mayroon bang isang grapikong aplikasyon upang gawin ang pareho?

Sa gayon maaari mong palaging i-install ang zenmap na gumagamit ng nmap mula sa likuran :)

Kung may nmapfe, ito ay ang grapikong interface na kasama ng nmap.

Sa netcat sinasabi nito sa akin na ang z ay isang hindi wastong pagpipilian, nang wala ito gumagana nang perpekto, at sa $ man nc, hindi rin ito lilitaw. Saan ito nagmula?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Tinutukoy na ang nc ay dapat lamang mag-scan para sa pakikinig ng mga daemon, nang hindi nagpapadala ng anumang data sa kanila. Ito ay isang error na gamitin ang pagpipiliang ito kasabay ng pagpipiliang -l.

Sa nc oo nakukuha ko ang O_O

At paano ako makakonekta sa isang VPS sa paglipas ng SSL?

Ang palagi kong ginagawa ay patakbuhin ang nmapfe host-ip upang mabigyan ako nito ng lahat ng mga tcp port, ngayon upang makita ang bukas na mga port ng udp na kailangan mong patakbuhin:

nmap -sU host-ip

Gumamit din ako ng telnet nang higit pa sa anupaman sa mga windows kung wala akong naka-install na nmap, ang netcat variant ay hindi umaakit sa akin ...

Regards

Nais kong malaman ang tungkol dito, inaasahan kong masuportahan mo ako, mayroon akong napaka-pangunahing kaalaman at nais kong malaman ang higit pa upang mailapat ang ganitong uri ng kaalaman sa aking trabaho.

Natuklasan ko lamang na wala akong mga port na kailangan ko bukas, ngayon magsasaliksik ako kung paano buksan ang mga ito upang magawa ang kailangan ko. Salamat sa kontribusyon, malaki ang naitulong sa akin.

Napakainteresyong artikulo! Bukod sa netcat, gumagana din ito sa vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo makakuha ng pag-install nmap

pangalan 192.168.0.19 -p 21 | grep -i tcp

tahanan ng lokal na gumagamit srv / ftp

restart sa sudo service vsftpd restart

write_enable = YES upang ang mga lokal na gumagamit ay maaaring mag-upload ng mga file.

Upang hawakan ang hindi nagpapakilala sa kanyang tahanan

chroot_local_user = oo

chroot_list_enable = oo

allow_writreable_chroot = oo

no_annon_password = hindi para sa hindi nagpapakilalang mailagay bilang courtesy

deny_email_enable = oo

ban_email_file = / etc / vsftpd.banned_emails Upang tanggihan ang isang hindi nagpapakilala sa pamamagitan ng email.

____————————————————————––

ang gumagamit ng cage ay mas mababa kaysa sa mga nasa listahan

chroot_local_user = oo

chroot_lits_enable = oo

chroot_list_file = / etc / vsftpd.chroot_list.

Upang magdagdag ng mga gumagamit sudo adduser pangalan

huwag paganahin ang mga lokal na lokal_enable = hindi

hawla ang inyong sarili bilang default

hindi nagpapakilalang nakakulong sa srv / ftp

lugar sa iyong tahanan

Napakahusay! Kung wala kaming nmap, telnet o netcat, maaari naming gamitin ang pusa at ang direktoryo ng proc:

pusa </ dev / tcp / HOST / PORT

Halimbawa: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Salamat, napakahusay na paliwanag