Hacking and Pentesting: GNU / Linux Distro'nuzu bu BT alanına uyarlayın

Rağmen hack bir bilgisayar alanı olması gerekmez, sızma testi tamamen ise. O hack veya olmak HackerDaha ziyade, genellikle daha çok bir düşünme tarzı ve bir yaşam tarzı ile ilişkilendirilen genel bir terimdir. Bununla birlikte, her şeyin bağlantılı olduğu bu modern zamanlarda BT alanıdüşünmek mantıklı Hacker bir akreditasyonu uluslararası tanınırlık sağlayan bilgisayar uzmanı doğası gereği veya profesyonel çalışmalarla.

Oysa terim sızma testi ya da bir kalem test cihazıile açıkça ilişkili bir şeyse BT alanıBilgi birikimi, ustalık ve özel ve gelişmiş bilgisayar uygulamalarının gerekli kullanımı göz önüne alındığında, özellikle siber güvenlik ve bilgisayar adli tıp konularına yöneliktir.

Konuya tam olarak girmeden önce, önceki 7 ilgili yayını, 4 GNU / Linux'un gelişmiş kullanımı diğer BT alanlarında ve 3 mevcut konu, yani konu Bilgisayar Korsanlığı / Hackerlar, sonraki okumayı tamamlamak ve çok büyük olmasını önlemek için.

Aşağıdaki yayınlar ile ilgili GNU / Linux'un gelişmiş kullanımı ses:

Ve aşağıdaki yayınlar ile ilgili Bilgisayar korsanlığı / Hacker kapsamı ses:

Hacking ve Pentesting: İlginç BT alanı

Aşağıdaki terimi netleştireceğiz Bilgisayar Korsanlığı / Hacker ve terim Pentesting / Pentester daha sonra şu soruyu yanıtlamak için gerekli ipuçları ve önerilerle ilerlemek için: GNU / Linux dağıtımlarımızı Hacking ve Pentesting BT alanına nasıl uyarlayabiliriz?

Bilgisayar Korsanlığı ve Hacker

Bilgisayar açısından konuşmak gerekirse, oldukça kabul edilebilir ve genel bir tanım hack Öyle:

"Bilgisayar sistemleri, güvenlik mekanizmaları, güvenlik açıkları, bu güvenlik açıklarından nasıl yararlanılacağı ve bunu yapmayı bilenlerden kendilerini koruyacak mekanizmalarla ilgili her şeyde kalıcı bilgi arayışıbaşlıklı bir kılavuz yayınladı. Bilgisayar korsanlığı, program kırma ve diğer tanımlar

Sonuç olarak, bir Hacker BT:

"Herkesin yararına gerekli değişiklikleri yapmak için bilgi kaynaklarına ve mevcut kontrol mekanizmalarına (sosyal, politik, ekonomik, kültürel ve teknolojik) verimli ve etkili erişim sağlamak için kaçınılmaz olarak BİT'leri kullanma ve bunlara hükmetme eğilimindedir.başlıklı bir kılavuz yayınladı. Hacker Hareketi: Yaşam Tarzı ve Özgür Yazılım

Pentesting ve Pentester

Bu arada o sızma testi açıkça şu şekilde özetlenebilir:

"Harici saldırıları önlemek için mevcut arızaları, güvenlik açıklarını ve diğer güvenlik hatalarını belirlemek için bir bilgisayar sistemine saldırı eylemi veya etkinliği. Ek olarak, Pentesting gerçekten bir bilgisayar korsanlığı türüdür, yalnızca bu uygulama tamamen yasaldır, çünkü gerçek hasara neden olma niyetine ek olarak test edilecek ekipmanın sahiplerinin onayına sahiptir.başlıklı bir kılavuz yayınladı. Pentest nedir ve siber saldırılar nasıl tespit edilir ve önlenir?

Bu nedenle, a kalem test cihazı şu kişi olarak tanımlanabilir:

"Kimin işi, iyi bir inceleme sağlayan çeşitli süreçleri veya belirli adımları takip etmek ve böylelikle sistemdeki arızalar veya zayıflıklar hakkında olası tüm sorgulamaları gerçekleştirebilmek. Bu nedenle, genellikle Siber Güvenlik Denetçisi olarak adlandırılırbaşlıklı bir kılavuz yayınladı. Pentesting nedir?

GNU / Linux dağıtımlarımızı Hacking ve Pentesting BT alanına nasıl uyarlayabiliriz?

Hacking ve Pentesting için GNU / Linux Dağıtımları

Kesinlikle şu anda birçok GNU / Linux Dağıtımları özel olarak adanmış BT alanı del hack y el sızma testigibi:

- salikorn: Debian'a göre -> https://www.kali.org/

- Papağan: Debian'a göre -> https://www.parrotlinux.org/

- Arka kutu: Ubuntu'ya göre -> https://www.backbox.org/

- Caine: Ubuntu'ya göre -> https://www.caine-live.net/

- Iblis: Debian'a göre -> https://www.demonlinux.com/

- Bugtraq: Ubuntu, Debian ve OpenSUSE tabanlı -> http://www.bugtraq-apps.com/

- ArchStrike: Arch'a göre -> https://archstrike.org/

- BlackArch: Arch'a göre -> https://blackarch.org/

- Pentoo: Gentoo'ya göre -> https://www.pentoo.ch/

- Fedora Güvenlik Laboratuvarı: Fedora'ya göre -> https://pagure.io/security-lab

- WiFi'lerGevşek: Slackware'e göre -> https://www.wifislax.com/

- DrakOS: LFS'ye (Sıfırdan Linux) dayalı -> https://dracos-linux.org/

- Samuray Web Test Çerçevesi: Ubuntu'ya göre -> https://github.com/SamuraiWTF/samuraiwtf

- Ağ Güvenliği Araç Seti: Fedora'ya göre -> https://sourceforge.net/projects/nst/files/

- YETENEK: Ubuntu'ya göre -> http://na.mirror.garr.it/mirrors/deft/

- Soğan Güvenliği: Ubuntu'ya göre -> https://securityonion.net/

- Santoku: LFS tabanlı -> https://santoku-linux.com/

- Diğer terk edilmiş projeler: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 ve PHLAK.

Hacking ve Pentesting için GNU / Linux Dağıtım Depolarını İçe Aktarın

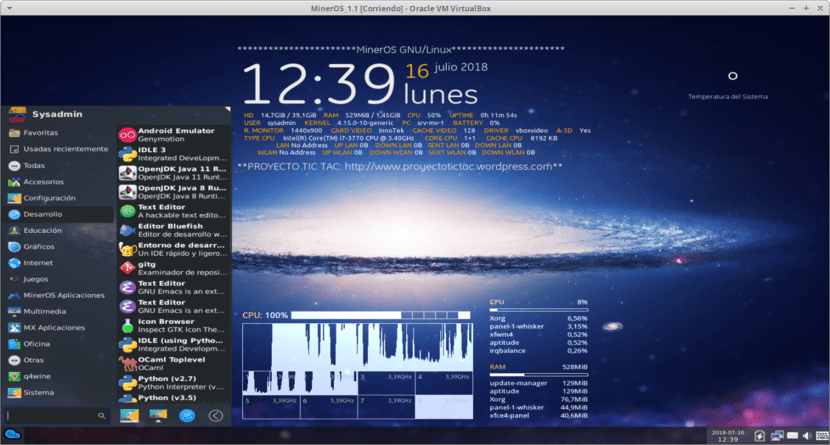

Ancak çoğumuz kullanıyoruz GNU / Linux Dağıtımları doğrudan anneler veya geleneksel Debian, Ubuntu, Arch, Gentoo veya Fedorave biz sadece Hacking ve Pentesting uygulamaları bizim aracılığımızla Paketleme yöneticisi dahil.

Ve geleneksel depoların birçoğu yürürlükteki eksiksiz veya en güncel araçları içermediğinden, depoların depolarını dahil etmeliyiz. GNU / Linux Dağıtımları bizimkine dayalı eşdeğer özel programlar, yani kullanırsak Debian GNU / Linux havuzlarını içe aktarmalıyız Kali ve Papağanörneğin, daha sonra yüklemek için. Tabii ki, paket sürümlerine saygı duymak Debian GNU / Linux paketlerin veya tüm İşletim Sisteminin onarılamaz bir şekilde yırtılmasını önlemek için bu özel dağıtımlarınkilerle.

süreç

İthal etmek için Kali havuzları Debian'da aşağıdaki prosedür gerçekleştirilmelidir:

- Kendi veya yeni .list dosyanıza, adı geçen Distro'nun uygun bir havuzunu dahil edin, bunlardan bazıları şunlardır:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Aşağıdaki komutları kullanarak depolardan istenen anahtarları ekleyin:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -İthal etmek için Parrot depoları Debian'da aşağıdaki prosedür gerçekleştirilmelidir:

- Kendi veya yeni .list dosyanıza, adı geçen Distro'nun uygun bir havuzunu dahil edin, bunlardan bazıları şunlardır:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Aşağıdaki komutları kullanarak depolardan istenen anahtarları ekleyin:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Bundan sonra, sadece bilinen, en sevdiğimiz ve en güncel olanı yüklememiz gerekiyor. Hacking ve Pentesting uygulamaları bu depolardan birini kırmamaya büyük özen göstererek Debian GNU / Linux İşletim Sistemi. Geri kalanı için GNU / Linux Dağıtımları anneler veya geleneksel, aynı şey muadilleri ile yapılmalıdır. Kemer takiben aşağıdaki örnek ile BlackArch.

Aksi takdirde, son seçenek indirin, derleyin ve kurun her aracın Hacking ve Pentesting bazen tavsiye edilen resmi web sitelerinden ayrı. Ve herhangi birinin hangi araçla ilgili hiçbir fikri yoksa Hacking ve Pentesting bilmek ve yüklemek ideal olacaktır aşağıdakileri tıklayabilirsiniz bağlantı başlamak. Her ne kadar basit bir kurulum olasılığı da olsa, «Fsociety: Mükemmel bir bilgisayar korsanlığı araçları paketi".

Sonuç

Bunu umuyoruz "yararlı küçük gönderibaşlıklı bir kılavuz yayınladı üzerinde «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», uygulamaların kendi veya harici depolardan doğrudan yüklenmesi veya mevcut bağımsız uygulamaları kullanmak gibi çeşitli yöntemleri veya alternatifleri keşfetmek, tümü için büyük ilgi ve faydalıdır. «Comunidad de Software Libre y Código Abierto» ve harika, devasa ve büyüyen ekosistemin yayılmasına büyük katkı sağlar. «GNU/Linux».

Ve daha fazla bilgi için, herhangi birini ziyaret etmekten her zaman çekinmeyin. Çevrimiçi kitaplık olarak OpenLibra y jedit okumak kitaplar (PDF'ler) bu konu veya diğerleri hakkında bilgi alanları. Şimdilik, bunu beğendiyseniz «publicación», paylaşmayı bırakma başkalarıyla, senin içinde Favori web siteleri, kanallar, gruplar veya topluluklar sosyal ağlar, tercihen ücretsiz ve açık Mastodonveya güvenli ve özel Telegram.

Veya adresindeki ana sayfamızı ziyaret edin DesdeLinux veya resmi Kanala katılın Telgrafı DesdeLinux bu veya diğer ilginç yayınları okumak ve oylamak için «Software Libre», «Código Abierto», «GNU/Linux» ve ilgili diğer konular «Informática y la Computación»Ve «Actualidad tecnológica».

Fedora / Centos / RHL kullanıcıları için, fedora, Güvenlik Laboratuvarı adlı bir dönüşü sürdürdüğünden, bunu şu adresten indirebilirsiniz: https://labs.fedoraproject.org/en/security/

Kali kadar eksiksiz değil ama epeyce faydası var.

veya zaten Fedora kullanıyorsanız, terminalden yükleyin.

sudo dnf groupinstall "Güvenlik Laboratuvarı"

veya depoları ithal eden merkezlerden.

Selamlar Fedoriano21. Mükemmel bir katkı, yorumunuz için teşekkür ederim.