Serinin genel dizini: KOBİ'ler için Bilgisayar Ağları: Giriş

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Merhaba arkadaşlar ve arkadaşlar!

Bu makale şunun devamıdır: CentOS 7- SMB Ağlarında Squid + PAM Kimlik Doğrulaması.

UNIX / Linux işletim sistemleri, birçok kullanıcının aynı sistem üzerinde aynı anda çalışabileceği ve işlemciler, sabit sürücüler, bellek, ağ arayüzleri, sisteme takılı cihazlar vb. Gibi kaynakları paylaşabileceği GERÇEK çok kullanıcılı bir ortam sunar.

Bu nedenle Sistem Yöneticileri, sistemin kullanıcılarını ve gruplarını sürekli yönetmek ve iyi bir yönetim stratejisi oluşturmak ve uygulamakla yükümlüdür.

Daha sonra, Linux Sistem Yönetimi'ndeki bu önemli etkinliğin genel yönlerini çok kısaca göreceğiz.

Bazen Fayda ve ardından İhtiyaç sunmak daha iyidir.

Bu, bu düzenin tipik bir örneğidir. İlk önce gösteriyoruz Squid ve yerel kullanıcılar için bir İnternet Proxy hizmeti nasıl uygulanır. Şimdi kendimize sormalıyız:

- ¿yerel kullanıcılardan bir UNIX / Linux LAN üzerinde ağ hizmetlerini nasıl uygulayabilirim ve bir kabul edilebilir güvenlik?.

Ayrıca Windows istemcilerinin bu ağa bağlı olması önemli değildir. Yalnızca KOBİ Ağının hangi hizmetlere ihtiyacı olduğu ve bunları uygulamanın en basit ve en ucuz yolunun ne olduğu önemlidir.

- ¿Belki de doğum günündeki kimlik doğrulama mekanizması ARPANET, Internet ve diğer ağlar Wide Area Network o LÖçal Area Network baş harfler dayanıyordu LDAP, Dizin hizmetiveya Microsoft LSASSveya Active Directory, veya tarafından Kerberos?sadece birkaçından bahsetmek için.

Herkesin cevaplarını araması gereken güzel bir soru. Sizi «terimini aramaya davet ediyorumkimlik doğrulama»İngilizce orijinal içerik söz konusu olduğunda açık ara en eksiksiz ve tutarlı olan İngilizce Wikipedia'da.

Geçmişe göre zaten grosso modoilk önce kimlik doğrulama y yetki yerel, sonra NIS Ağ Bilgi Sistemi Sun Microsystem tarafından geliştirilmiştir ve aynı zamanda Sarı Sayfalar o yp, ve sonra LDAP Basit Dizin Erişim Protokolü.

Ne dersin "Kabul Edilebilir Güvenlik»Yerel ağımızın güvenliği konusunda çoğu zaman endişelendiğimiz için ortaya çıkıyor, Facebook, Gmail, Yahoo vb. Erişirken - birkaçını belirtmek gerekirse - ve bunlarda Gizliliğimizi veriyoruz. Ve konu ile ilgili çok sayıda makale ve belgesele bakın. İnternette Gizlilik Yok onlar var

CentOS ve Debian hakkında not

CentOS / Red Hat ve Debian, temelde farklı olmayan güvenliğin nasıl uygulanacağı konusunda kendi felsefelerine sahiptir. Ancak ikisinin de çok kararlı, güvenli ve güvenilir olduğunu onaylıyoruz. Örneğin, CentOS'ta SELinux bağlamı varsayılan olarak etkindir. Debian'da paketi kurmalıyız selinux-temelleriSELinux'u da kullanabileceğimizi gösterir.

CentOS'ta, FreeBSDve diğer işletim sistemleri için -sistem- grubu oluşturulur tekerlek erişim izni vermek kök sadece o gruba ait olan sistem kullanıcılarına. Okuyun /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlVe /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian bir grup içermez tekerlek.

Ana dosyalar ve komutlar

kayıtlar

Bir Linux işletim sisteminde yerel kullanıcıları yönetmekle ilgili ana dosyalar şunlardır:

CentOS ve Debian

- / Etc / passwd: kullanıcı hesabı bilgileri.

- / etc / shadow- Kullanıcı hesapları için güvenlik bilgileri.

- / etc / group: grup hesabı bilgileri.

- / etc / gshadow- Grup hesapları için güvenlik bilgileri.

- / etc / default / useradd: hesap oluşturma için varsayılan değerler.

- / etc / skel /: yeni kullanıcının HOME dizinine dahil edilecek varsayılan dosyaları içeren dizin.

- /etc/login.defs- Parola güvenliği yapılandırma paketi.

Debian

- /etc/adduser.conf: hesap oluşturma için varsayılan değerler.

CentOS ve Debian'da Komutlar

[root @ linuxbox ~] # chpasswd -h # Toplu modda parolaları güncelleyin Nasıl kullanılır: chpasswd [seçenekler] Seçenekler: -c, --crypt-yöntem YÖNTEM şifreleme yöntemi (YOK DES MD5 SHA256 SHA512'den biri) -e, - şifrelenmiş sağlanan şifreler şifrelenmiştir -h, --help bunu gösterir yardım istemi ve sonlandırma -m, --md5, MD5 algoritmasını kullanarak parolayı açık bir şekilde şifreler -R, --root CHROOT_DIR dizininde chroot -s, --sha-rounds SHA şifreleme algoritmaları için SHA turları sayısı * # yığın- Sistem yükü izin verdiğinde komutları yürütün. Başka bir deyişle, # ortalama yük 0.8'in altına düştüğünde veya atd komutu # çağrılırken belirtilen değerin altına düştüğünde. Daha fazla bilgi adam partisi. [root @ linuxbox ~] # gpasswd -h # / Etc / group ve / etc / gshadow içindeki Yöneticileri beyan edin Nasıl kullanılır: gpasswd [seçenekler] GRUP Seçenekleri: -a, --add USER USER'yi GROUP'a ekler -d, --delete USER USER'yi GROUP'tan çıkarır -h, --help bu yardım mesajını gösterir ve -Q, - sonlandırır - CHROOT_DIR dizinini chroot yapmak için -r, --delete-password GROUP'un şifresini kaldırır -R, --grubu üyelerine erişimi kısıtlar -M, --members USER, ... üyelerin listesini ayarlar GROUP -A, --administrators ADMIN, ... GRUP yöneticilerinin listesini ayarlar -A ve -M seçenekleri dışında, seçenekler birleştirilemez. [root @ linuxbox ~] # grup ekle -h # Yeni bir grup oluştur Nasıl kullanılır: groupadd [seçenekler] GRUP Seçenekleri: -f, --force grup zaten mevcutsa sonlandır ve GID zaten kullanılıyorsa -g iptal -g, --gid GID yeni grup için GID kullan - h, --help bu yardım mesajını görüntüler ve sonlandırır -K, --key KEY = VALUE, "/etc/login.defs" varsayılan değerlerinin üzerine yazar -o, --non-unique, GID'lerle gruplar oluşturmanıza izin verir (benzersiz değil ) kopyalar -p, --password PASSWORD yeni grup için bu şifrelenmiş parolayı kullanın -r, --sistem bir sistem hesabı oluşturun -R, --root CHROOT_DIR dizininde chroot [root @ linuxbox ~] # Groupdel -h # Mevcut bir grubu silin Nasıl kullanılır: groupdel [seçenekler] GRUP Seçenekleri: -h, --help bu yardım mesajını göster ve -R, --root CHROOT_DIR dizinini sonlandır [root @ linuxbox ~] # Gruplar -h # Bir kullanıcının birincil grubundaki Yöneticileri Bildirin Nasıl kullanılır: groupmems [seçenekler] [eylem] Seçenekler: -g, --group GRUP, kullanıcının grubu yerine grubun adını değiştirir (sadece yönetici tarafından yapılabilir) -R, --root CHROOT_DIR dizini chroot için Eylemler: -a, --add USER, USER'yi grup üyelerine ekler -d, --delete USER, USER'yi grup üyeleri listesinden çıkarır -h, --help bu yardım mesajını görüntüler ve -p, - sonlandırır temizle tüm grup üyelerini temizle -l, - liste grup üyelerini listeler [root @ linuxbox ~] # grup modu -h # Bir grubun tanımını değiştir Nasıl kullanılır: groupmod [seçenekler] GRUP Seçenekleri: -g, --gid GID, grup tanımlayıcısını GID olarak değiştirir -h, --help bu yardım mesajını gösterir ve -n, --new-name NEW_Group, bir NEW_GROUP adını değiştirir -o, --non-unique yinelenen bir GID (benzersiz değil) kullanımına izin verir -p, --password PASSWORD, şifreyi PASSWORD (şifreli) olarak değiştirir -R, --root CHROOT_DIR dizinine chroot yapmak için [root @ linuxbox ~] # grpck -h # Bir grup dosyasının bütünlüğünü kontrol edin Nasıl kullanılır: grpck [seçenekler] [grup [gshadow]] Seçenekler: -h, --help bu yardım mesajını gösterir ve çık -r, - salt okunur hataları ve uyarıları gösterir, ancak dosyaları değiştirmez -R, - -s içine chroot yapmak için CHROOT_DIR dizini -kök, --sırala girdileri UID'ye göre sırala [root @ linuxbox ~] # grpconv # İlişkili komutlar: pwconv, pwunconv, grpconv, grpunconv # Gölge parolalara ve gruplara dönüştürmek için kullanılır # Dört komut dosyalar üzerinde çalışır / etc / passwd, / etc / group, / etc / shadow, # ve / etc / gshadow. Daha fazla bilgi için adam grpconv. [root @ linuxbox ~] # sg -h # Farklı bir grup kimliği veya GID ile bir komutu çalıştır Nasıl kullanılır: sg grubu [[-c] sipariş] [root @ linuxbox ~] # Newgrp -h # Bir oturum açma sırasında mevcut GID'yi değiştirin Nasıl kullanılır: newgrp [-] [grup] [root @ linuxbox ~] # Yeni kullanıcılar -h # Toplu modda yeni kullanıcıları güncelleyin ve oluşturun Kullanım modu: newusers [seçenekler] Seçenekler: -c, --crypt-method METHOD crypt method (NONE DES MD5 SHA256 SHA512'den biri) -h, --help bu yardım mesajını göster ve -r, --system'den çık sistem hesapları oluşturun -R, - -s'ye chroot için CHROOT_DIR dizinini oluşturun, SHA şifreleme algoritmaları için SHA turlarının sayısını --sha-rounds * [root @ linuxbox ~] # pwck -h # Parola dosyalarının bütünlüğünü kontrol edin Nasıl kullanılır: pwck [seçenekler] [passwd [shadow]] Seçenekler: -h, --help bu yardım mesajını göster ve çık -q, --Sadece sessiz rapor hataları -r, - salt okunur görüntüleme hataları ve uyarıları ancak dosyaları -R, --root CHROOT_DIR dizinini -s'ye chroot olarak değiştirmeyin, girişleri UID'ye göre sıralayın [root @ linuxbox ~] # kullanıcı ekleme -h # Yeni bir kullanıcı oluşturun veya yeni kullanıcının varsayılan bilgilerini # güncelleyin Nasıl kullanılır: useradd [seçenekler] USER useradd -D useradd -D [seçenekler] Seçenekler: -b, --base-dir yeni hesabın ana dizini için BAS_DIR temel dizini -c, --yorum YORUM GECOS alanı yeni hesap -d, --home-dir PERSONAL_DIR yeni hesabın ana dizini -D, --defaults varsayılan useradd ayarını yazdırın veya değiştirin -e, --expiredate EXPIRY_DATE yeni hesap sona erme tarihi -f, - yeni hesabın şifresinin aktif olmayan ETKİN OLMADIĞI süre gruplandırmak -g, --gid GROUP adı veya yeni hesabın birincil grubunun tanımlayıcısı -G, --groups GROUPS yeni hesabın ek gruplarının listesi -h, --help bu yardım mesajını gösterir ve biter -k, - skel DIR_SKEL bu alternatif "iskelet" dizinini kullanır -K, --key KEY = VALUE "/etc/login.defs" varsayılan değerlerinin üzerine yazar -l, --no-log-init kullanıcıyı veritabanlarına eklemez lastlog ve faillog'dan -m, --create-home kullanıcı -M ana dizini oluşturur, --no-create-home kullanıcı oluşturmaz -N ev dizini, --no-user-group ile grup oluşturmaz -o, --non-benzersiz kullanıcı adıyla aynı isim, yinelenen (benzersiz olmayan) tanımlayıcılara (UID'ler) sahip kullanıcıların oluşturulmasına izin verir -p, --parola PASSWORD yeni hesabın şifreli parolası -r, --system, system -R, --root CHROOT_DIR dizini -s içine chroot, - yeni hesabın --shell CONSOLE konsol erişimi -u, - yeni hesabın --uid UID kullanıcı tanımlayıcısı -U, --user-group oluşturuser -Z, --selinux-user USER_SE ile aynı ada sahip bir grup SELinux kullanıcısı için belirtilen kullanıcıyı kullanır [root @ linuxbox ~] # kullanıcı -h # Bir kullanıcının hesabını ve ilgili dosyaları silin Kullanım modu: userdel [seçenekler] KULLANICI Seçenekleri: -f, --force, aksi takdirde başarısız olacak bazı eylemleri zorlar; örneğin, kullanıcının sahibi olmasa bile, hala oturum açmış olan kullanıcının veya dosyaların kaldırılması -h, --help bu mesajı görüntüler Yardım ve bitir -r, --kaldır ana dizini ve posta kutusunu kaldır -R, --kök CHROOT_DIR dizinini -Z'ye chroot yapmak için, --selinux-user kullanıcı için herhangi bir SELinux kullanıcı eşlemesini kaldır [root @ linuxbox ~] # usermod -h # Bir kullanıcı hesabını değiştir Kullanım modu: usermod [seçenekler] KULLANICI Seçenekleri: -c, - yorum GECOS alanının COMMENT yeni değeri -d, --home PERSONAL_DIR yeni kullanıcı için yeni ana dizinin -e, --expiredate EXPIRED_DATE, EXPIRED_DATE olarak hesap -f, --inactive INACTIVE, hesabın süresi AKTİF DEĞİL olarak ayarlandıktan sonra boşta kalma süresini -g olarak ayarlayın, --gid GROUP, yeni kullanıcı hesabı için GRUP kullanımını zorlar -G, --groups ek gruplar -a, --append kullanıcıyı diğer gruplardan çıkarmadan -G seçeneği ile belirtilen ek GRUPLAR'a ekleyin -h, - yardım bu yardım mesajını görüntüler ve -l, --login NAME'i yeniden sonlandırır kullanıcı adı -L, --lock kullanıcı hesabını kilitler -m, --move-home ana dizinin içeriğini yeni dizine taşı (yalnızca -d ile birlikte kullanın) -o, --non-unique kullanımına izin verir Yinelenen (benzersiz olmayan) UID'ler -p, --password PASSWORD yeni hesap için şifrelenmiş parola kullanır -R, --root CHR -S'ye chroot yapmak için OOT_DIR dizini, --shell CONSOLE kullanıcı hesabı için yeni erişim konsolu -u, --uid UID, yeni kullanıcı hesabı için UID kullanımına zorlar -U, --unlock kullanıcı hesabının kilidini açar -Z, --selinux-user SEUSER kullanıcı hesabı için yeni SELinux kullanıcı eşlemesi

Debian'daki Komutlar

Debian arasında ayrım yapar kullanıcı ekleme y Kullanıcı Ekle. Sistem Yöneticilerinin kullanmasını önerir Kullanıcı Ekle.

root @ sysadmin: / home / xeon # Kullanıcı Ekle -h # Sisteme bir kullanıcı ekleyin root @ sysadmin: / home / xeon # grup ekle -h # Sisteme bir grup ekle adduser [--home DIRECTORY] [--shell SHELL] [--home-oluşturmaz] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GRUP | --gid ID] [--disabled-password] [--disabled-login] KULLANICI Normal bir kullanıcı ekleyin adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--grup | --ingroup GRUBU | --gid ID] [--disabled-password] [--disabled-login] KULLANICI Sistemden bir kullanıcı ekle adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Bir kullanıcı grubu ekle addgroup --system [--gid ID] GRUP Bir sistem grubu ekle adduser GRUP KULLANICI Var olan bir kullanıcıyı mevcut bir gruba ekle genel seçenekler: --quiet | -q standart çıktıda işlem bilgilerini görüntüleme --force-badname yapılandırma değişkeni NAME_REGEX ile eşleşmeyen kullanıcı adlarına izin ver --help | -h kullanım mesajı --version | -v sürüm numarası ve telif hakkı --conf | -c DOSYA yapılandırma dosyası olarak DOSYAYI kullanır root @ sysadmin: / home / xeon # deluser -h # Normal bir kullanıcıyı sistemden kaldırın root @ sysadmin: / home / xeon # gruplandırmak -h # Normal bir grubu sistemden kaldır deluser USER normal bir kullanıcıyı sistem örneğinden kaldırır: deluser miguel --remove-home kullanıcının ana dizinini ve posta kuyruğunu kaldırır. --remove-all-files, kullanıcının sahip olduğu tüm dosyaları kaldırır. --backup, dosyaları silmeden önce yedekler. --backup-to yedeklemeler için hedef dizin. Geçerli dizin varsayılan olarak kullanılır. --system yalnızca bir sistem kullanıcısıysanız kaldırın. delgroup GROUP deluser --group GROUP sistem örneğinden bir grubu kaldırır: deluser --group öğrenciler --sistem yalnızca sistemden bir grupsa kaldırır. --only-if-empty yalnızca başka üyeleri yoksa kaldırın. deluser USER GROUP, kullanıcıyı grup örneğinden çıkarır: deluser miguel öğrenciler genel seçenekler: --quiet | -q stdout üzerinde işlem bilgisi verme --help | -h kullanım mesajı --version | -v sürüm numarası ve telif hakkı --conf | -c DOSYA, yapılandırma dosyası olarak DOSYA kullanır

politikaları

Kullanıcı hesapları oluştururken dikkate almamız gereken iki tür politika vardır:

- Kullanıcı Hesabı Politikaları

- Parola eskime politikaları

Kullanıcı Hesabı Politikaları

Uygulamada, bir kullanıcı hesabını tanımlayan temel bileşenler şunlardır:

- Kullanıcı hesabı adı - kullanıcı Girişadı ve soyadı değil.

- Kullanıcı kimliği - UID.

- Ait olduğu ana grup - GID.

- Parola - şifre.

- Erişim izinleri - erişim izinleri.

Bir kullanıcı hesabı oluştururken dikkate alınması gereken ana faktörler şunlardır:

- Kullanıcının dosya sistemine ve kaynaklara erişiminin olacağı süre.

- Kullanıcının güvenlik nedenleriyle - periyodik olarak - şifresini değiştirmesi gereken süre.

- Oturum açma -login'in etkin kalacağı süre.

Ayrıca, bir kullanıcıya kendi UID y şifre, şunu dikkate almalıyız:

- Tamsayı değeri UID benzersiz olmalı ve olumsuz olmamalıdır.

- El şifre deşifre edilmesi zor olacak şekilde yeterli uzunlukta ve karmaşıklıkta olmalıdır.

Parola eskime politikaları

Bir Linux sisteminde, şifre bir kullanıcıya varsayılan bir sona erme süresi atanmamış. Parola yaşlandırma politikalarını kullanırsak varsayılan davranışı değiştirebiliriz ve kullanıcı oluştururken tanımlanan politikalar dikkate alınır.

Pratikte, bir şifrenin yaşını belirlerken dikkate alınması gereken iki faktör vardır:

- Güvenlik.

- Kullanıcı rahatlığı.

Bir parola, son kullanma süresi ne kadar kısaysa o kadar güvenlidir. Diğer kullanıcılara sızma riski daha azdır.

Parola yaşlandırma politikalarını ayarlamak için şu komutu kullanabiliriz: şeref:

[root @ linuxbox ~] # chage Kullanım modu: chage [seçenekler] KULLANICI Seçenekleri: -d, --lastday LAST_DAY, son şifre değişikliğinin gününü LAST_DAY olarak ayarlar -E, --expiredate CAD_DATE, sona erme tarihini CAD_DATE olarak ayarlar -h, --help görüntüler bu yardım mesajı biter ve -I, - ETKİN DEĞİL, son kullanma tarihinden itibaren AKTİF DEĞİL gün sonra hesabı devre dışı bırakır -l, - liste hesabın yaş bilgisini gösterir -m, --mindays MINDAYS numarayı ayarlar şifreyi MIN_DAYS -M olarak değiştirmeden önce minimum gün, --maxdays MAX_DAYS, şifrenin MAX_DAYS olarak değiştirilmesinden önceki maksimum gün sayısını belirler -R, --root CHROOT_DIR dizini chroot için -W, --warndays DAYS_NOTICE tarihine kadar süre sonu bildirimi

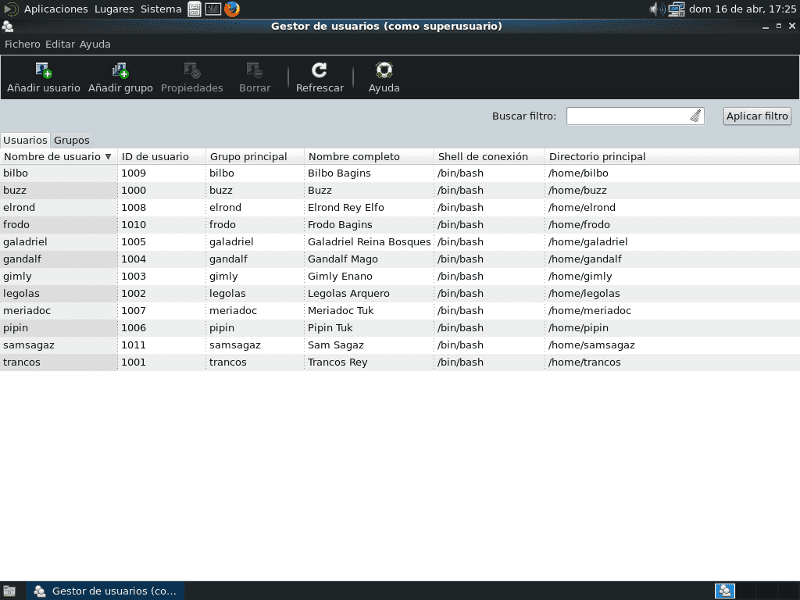

Bir önceki makalede örnek olarak birkaç kullanıcı oluşturduk. Kullanıcının hesabının yaş değerlerini bilmek istiyorsak Giriş Galadriel:

[root @ linuxbox ~] # chage --list galadriel Son parola değişikliği: 21 Nisan 2017 Parolanın süresi doluyor: hiçbir zaman Etkin olmayan parola: hiçbir zaman Hesabın süresi dolmaz: asla Parola değişikliği arasındaki minimum gün sayısı: 0 Parola değişikliği arasındaki maksimum gün sayısı: 99999 Önceden bildirimde bulunulan gün sayısı şifrenin sona erme tarihi: 7

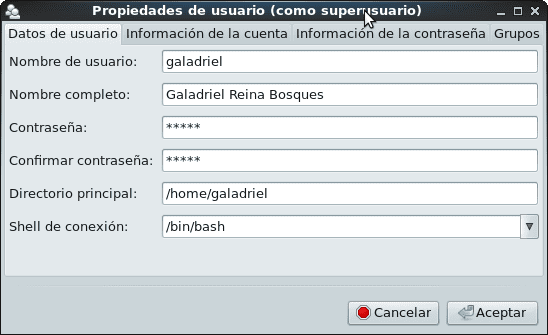

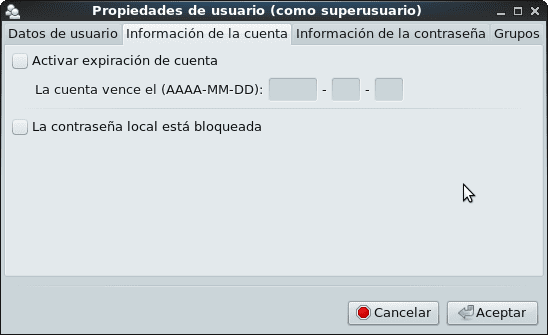

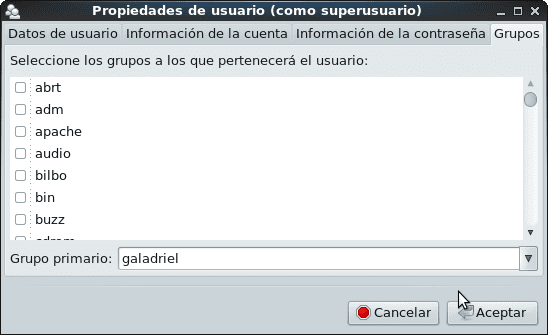

Bunlar, grafiksel yönetim aracı olan "Kullanıcılar ve gruplar" ı kullanarak kullanıcı hesabını oluşturduğumuzda sistemin sahip olduğu varsayılan değerlerdi:

Varsayılan eskime şifre değerlerini değiştirmek için, dosyayı düzenlemeniz önerilir. /etc/login.defs y İhtiyacımız olan minimum değer miktarını değiştirin. Bu dosyada sadece aşağıdaki değerleri değiştireceğiz:

# Parola yaşlandırma kontrolleri: # # PASS_MAX_DAYS Bir parolanın kullanılabileceği maksimum gün sayısı. # PASS_MIN_DAYS Şifre değişiklikleri arasında izin verilen minimum gün sayısı. # PASS_MIN_LEN Kabul edilebilir minimum şifre uzunluğu. # PASS_WARN_AGE Bir şifrenin süresinin dolmasından önce verilen uyarı günlerinin sayısı. # PASS_MAX_DAYS 99999 #! 273 yıldan fazla! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

kriterlerimize ve ihtiyaçlarımıza göre seçtiğimiz değerler için:

PASS_MAX_DAYS Kullanabileceğiniz 42 # 42 kesintisiz gün şifre PASS_MIN_DAYS 0 # parola herhangi bir zamanda değiştirilebilir PASS_MIN_LEN 8 # minimum parola uzunluğu PASS_WARN_AGE 7 # Sistemin, süresi dolmadan önce parolayı # değiştirmeniz için sizi uyaracağı gün sayısı.

Dosyanın geri kalanını olduğu gibi bırakıyoruz ve ne yaptığımızı iyi anlayana kadar diğer parametreleri değiştirmemenizi tavsiye ediyoruz.

Yeni kullanıcılar oluşturduğumuzda yeni değerler dikkate alınacaktır. Önceden oluşturulmuş bir kullanıcının şifresini değiştirirsek, minimum şifre uzunluğunun değerine saygı gösterilecektir. Komutu kullanırsak passwd grafiksel yardımcı program yerine ve şifrenin «legolar17«, Sistem" Kullanıcılar ve gruplar "grafik aracı gibi şikayet ediyor ve şu yanıtı veriyor:Parola bir şekilde kullanıcı adını okur»Sonunda bu zayıf şifreyi kabul etsem de.

[root @ linuxbox ~] # passwd legolas Legolas kullanıcısının şifresini değiştirme. Yeni Şifre: kaleci # 7 karakterden az YANLIŞ PAROLA: Parola 8 karakterden az Yeni parolayı tekrar yazın: legolar17 Parolalar uyuşmuyor. # Mantıklı değil mi? Yeni şifre: legolar17 YANLIŞ PAROLA: Parola bir şekilde kullanıcının adını okur Yeni parolayı yeniden yazın: legolar17 passwd: tüm kimlik doğrulama jetonları başarıyla güncellendi.

Aşağıdakileri içeren bir şifre beyan etmenin "zayıflığına" maruz kalıyoruz Giriş kullanıcının. Bu tavsiye edilmeyen bir uygulamadır. Doğru yol şudur:

[root @ linuxbox ~] # passwd legolas Legolas kullanıcısının şifresini değiştirme. Yeni Şifre: yüksek dağlar01 Yeni şifreyi tekrar yazın: yüksek dağlar01 passwd: tüm kimlik doğrulama jetonları başarıyla güncellendi.

Son kullanma değerlerini değiştirmek için şifre de Galadriel, chage komutunu kullanıyoruz ve sadece değerini değiştirmemiz gerekiyor PASS_MAX_DAYS 99999'dan 42'ye:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Son parola değişikliği: 21 Nisan 2017 Parolanın sona erme tarihi: 02 Haz 2017 Etkin olmayan parola: hiçbir zaman Hesabın süresi dolmaz: hiçbir zaman Parola değişikliği arasındaki minimum gün sayısı: 0 Parola değişikliği arasındaki maksimum gün sayısı: 42

Şifrenin süresinin dolmasından önce haber verilmesi gereken gün sayısı: 7

Ve böylece, önceden oluşturulmuş kullanıcıların şifrelerini ve sona erme değerlerini manuel olarak, grafik aracı "Kullanıcılar ve gruplar" veya bir komut dosyası kullanarak değiştirebiliriz - senaryo Bu, etkileşimli olmayan çalışmaların bir kısmını otomatikleştirir.

- Bu şekilde, sistemin yerel kullanıcılarını güvenlik açısından en yaygın uygulamalar tarafından tavsiye edilmeyen bir şekilde oluşturursak, daha fazla PAM tabanlı hizmet uygulamaya devam etmeden önce bu davranışı değiştirebiliriz..

Kullanıcıyı yaratırsak Anduin ile Giriş «Anduin"Ve şifre"ElŞifre»Aşağıdaki sonucu alacağız:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Kullanıcı anduin şifresini değiştirme. Yeni Şifre: ElŞifre YANLIŞ ŞİFRE: Şifre, sözlük doğrulamasını geçmez - Sözlükteki bir kelimeye dayanır. Yeni şifreyi tekrar yazın: ElŞifre passwd - Tüm kimlik doğrulama belirteçleri başarıyla güncellendi.

Diğer bir deyişle, sistem bir şifrenin zayıf yönlerini gösterecek kadar yaratıcıdır.

[root @ linuxbox ~] # passwd anduin Kullanıcı anduin şifresini değiştirme. Yeni Şifre: yüksek dağlar02 Yeni şifreyi tekrar yazın: yüksek dağlar02 passwd - Tüm kimlik doğrulama belirteçleri başarıyla güncellendi.

Politika Özeti

- Parola karmaşıklık politikasının ve minimum 5 karakter uzunluğunun CentOS'ta varsayılan olarak etkinleştirildiği açıktır. Debian'da, karmaşıklık denetimi normal kullanıcılar için komutu çalıştırarak parolalarını değiştirmeye çalıştıklarında çalışır. passwd. Kullanıcı için kökvarsayılan sınırlama yoktur.

- Dosyada beyan edebileceğimiz farklı seçenekleri bilmek önemlidir /etc/login.defs komutu kullanarak adam login.defs.

- Ayrıca dosyaların içeriğini kontrol edin / etc / default / useraddve ayrıca Debian'da /etc/adduser.conf.

Sistem Kullanıcıları ve Grupları

İşletim sistemini kurma sürecinde, bir literatür Standart Kullanıcılar ve diğer Sistem Kullanıcıları olarak adlandırılan bir dizi kullanıcı ve grup oluşturulur. Onlara Sistem Kullanıcıları ve Grupları demeyi tercih ediyoruz.

Kural olarak, sistem kullanıcılarının bir UID <1000 ve hesaplarınız işletim sisteminin farklı uygulamaları tarafından kullanılıyor. Örneğin, kullanıcı hesabı «kalamar»Squid programı tarafından kullanılırken,« lp »hesabı kelime veya metin editörlerinden yazdırma işlemi için kullanılır.

Bu kullanıcıları ve grupları listelemek istersek, komutları kullanarak yapabiliriz:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Sistemin kullanıcı ve gruplarının değiştirilmesi kesinlikle önerilmez. 😉

Öneminden dolayı bunu CentOS'ta tekrarlıyoruz, FreeBSDve diğer işletim sistemleri için -sistem- grubu oluşturulur tekerlek erişim izni vermek kök sadece o gruba ait olan sistem kullanıcılarına. Okuyun /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlVe /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian bir grup içermez tekerlek.

Kullanıcı ve grup hesaplarını yönetme

Kullanıcı ve grup hesaplarının nasıl yönetileceğini öğrenmenin en iyi yolu:

- Yukarıda listelenen komutların, tercihen sanal bir makinede ve önce grafik araçları kullanmak.

- Kılavuzlara başvurmak veya adam sayfaları İnternette başka herhangi bir bilgi aramadan önce her komutun

Pratik, gerçeğin en iyi kriteridir.

Resumen

Şimdiye kadar, Yerel Kullanıcıları ve Grupları Yönetmeye adanmış tek bir makale yeterli değildir. Her Yöneticinin edindiği bilgi derecesi, bu ve diğer ilgili konular hakkında öğrenmeye ve derinleşmeye olan kişisel ilgiye bağlı olacaktır. Yazı dizisinde geliştirdiğimiz tüm yönlerle aynıdır. KOBİ Ağları. Aynı şekilde bu sürümü pdf olarak da kullanabilirsiniz. buraya

Sonraki teslimat

Yerel kullanıcılara karşı kimlik doğrulamalı hizmetler uygulamaya devam edeceğiz. Daha sonra programa bağlı olarak bir anlık mesajlaşma servisi kuracağız ölçü.

Yakında görüşürüz!

Merhabalar, harika makale, size soruyorum nerede çalışıyorum, yazıcılar çok paylaşılıyor, sorun bardakta, bazen takılıyor ve şifre vermeden yeniden başlatma izni verebildiğim için yazdıramıyorlar (çünkü çoğu zaman başka alanlarda çalışıyoruz) root çünkü bulduğum tek yol, onu belirli bir kullanıcının yeniden başlatabilmesi için değiştirmektir.

Şu şimdiden çok teşekkür ederim.

Selamlar HO2GI!. Örneğin, diyelim ki kullanıcı legolas elbette şu komutu kullanarak CUPS hizmetini yeniden başlatma izni vermek istiyorsunuz sudo, yüklenmesi gereken:

[root @ linuxbox ~] # visudo

Cmnd takma adı belirtimi

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups yeniden başlat

Kullanıcı ayrıcalığı belirtimi

kök TÜMÜ = (TÜMÜ: TÜMÜ) TÜMÜ

legolas ALL = RESTARTCUPS

Dosyada yapılan değişiklikleri kaydedin sudoers. Kullanıcı olarak giriş yapın Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid yeniden yükle

[sudo] legolas için şifre:

Üzgünüz, legolas kullanıcısının linuxbox'ta root olarak '/etc/init.d/postfix reload' komutunu çalıştırmasına izin verilmiyor.desdelinux.fan.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups yeniden başlat

[sudo] legolas için şifre:

[ok] Genel Unix Baskı Sistemini Yeniden Başlatıyor: cupd.

Komut CentOS'ta farklılık gösteriyorsa beni bağışlayın, çünkü Debian Wheezy'de az önce yaptığım şey bana rehberlik etti. ;-). Şu anda bulunduğum yerde, elimde herhangi bir CentOS yok.

Öte yandan, diğer Sistem Kullanıcılarını tam CUPS Yöneticileri olarak eklemek istiyorsanız - yanlış yapılandırabilirler - onları grubun üyeleri yaparsınız. lpadmin, CUPS yüklediğinizde oluşturulur.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Bin Fico'ya çok teşekkürler, hemen deneyeceğim.

HO2GI, CentOS / Red cinsinden -Şaba şöyle olurdu:

[root @ linuxbox ~] # visudo

Hizmetler

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl yeniden başlatma bardakları, / usr / bin / systemctl status cup

Kökün herhangi bir yerde herhangi bir komutu çalıştırmasına izin ver

kök TÜM = (TÜM) TÜM

legolas HEPSİ = KUPALARI YENİDEN BAŞLAT

Değişiklikleri Kaydet

[root @ linuxbox ~] # çıkış

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

legolas @ linuxbox'ın şifresi:

[legolas @ linuxbox ~] $ sudo systemctl yeniden başlatma kupaları

Yerel Sistemden olağan dersi aldığınıza inanıyoruz

Yönetici. Genellikle şu üç şeye indirgenir:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] legolas için şifre:

[legolas @ linuxbox ~] $ sudo systemctl durum kupaları

● cups.service - CUPS Baskı Hizmeti

Yüklendi: yüklendi (/usr/lib/systemd/system/cups.service; etkin; satıcı ön ayarı: etkin)

Etkin: etkin (çalışıyor) Mart 2017-04-25 22:23:10 EDT; 6 saniye önce

Ana PID: 1594 (cupd)

CGrubu: /system.slice/cups.service

└─1594 / usr / sbin / cupd -f

[legolas @ linuxbox ~] $ sudo systemctl squid.service'i yeniden başlat

Üzgünüz, kullanıcı legolas'ın linuxbox'ta root olarak '/ bin / systemctl restart squid.service' komutunu çalıştırmasına izin verilmiyor.

[legolas @ linuxbox ~] $ exit