İyi günler. Bugün size bazı küçük ipuçları getireceğim, sahip olduğumuz açık portları göreceğiz. Bunun için NMap kullanacağız, bu yüzden onu kurmaya devam edeceğiz.

En Debian / Ubuntu:

# apt-get install nmap

ardından bilgisayarınızdaki açık bağlantı noktalarını görmek için. (Yerel)

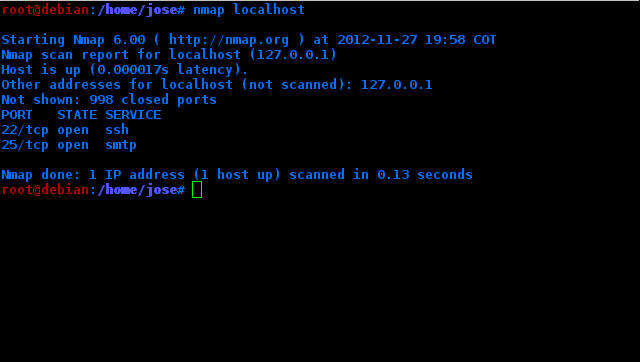

#nmap localhost

Bunlar yerel olarak açık olan portlardır yani internete gitmeleri gerekmez, benim durumumda 22'si ssh için, 25'i smtp için açık.

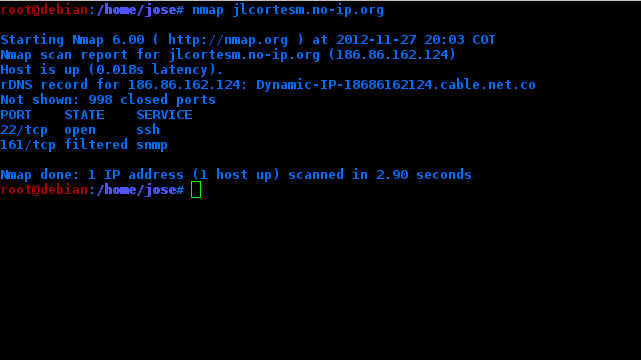

Bilgisayarımdaki açık portları görmek için internette aynı nmap yapıyorum ama ip adresimle

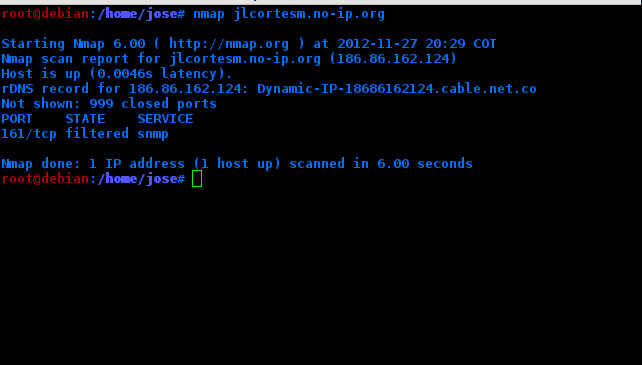

Benim durumumda, ana bilgisayarın açık olduğu ancak herhangi bir açık bağlantı noktası görmediği görülüyor (yalnızca 1000'i tarıyor). Bunun nedeni, bilgisayarımda bağlantı noktası açık olmasına rağmen, Yönlendiricinin onu filtrelemesidir.

Ama yönlendiricide ilgili bağlantı noktasını açarsam ...

Bilgisayarımda hangi bağlantı noktalarının açık olduğunu görebilmeleri makinemde biraz risk oluşturuyor. Bu yüzden ssh sunucumu biraz güvenli hale getireceğim. Bunun için varsayılan bağlantı noktasını (22) başka herhangi biri için değiştireceğim ...

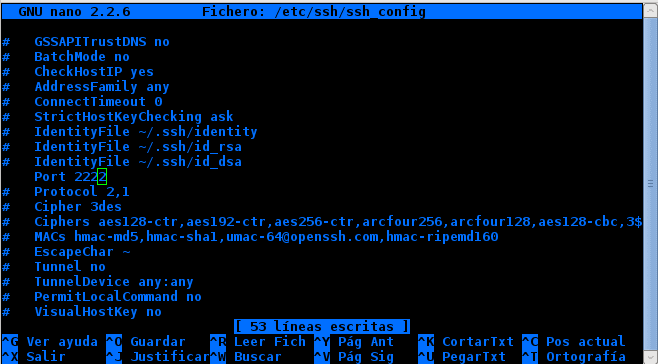

Dosyaya kök olarak gidiyorum / etc / ssh_config:

# nano /etc/ssh/ssh_config

hadi söylediği yere gidelim # port 22 .. # 'i siliyoruz ve istediğimiz portu değiştiriyoruz ..

Benim durumumda 2222 kullanacağım

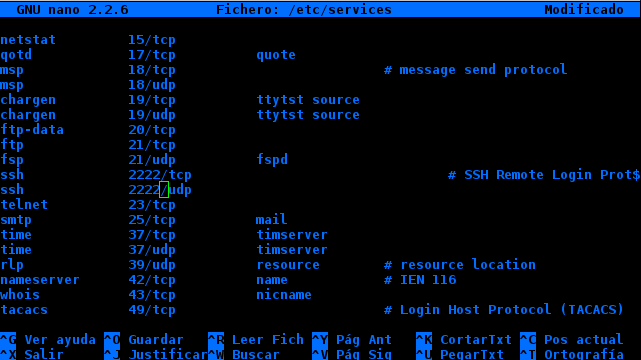

Dosyada "port" kelimesini aramak için de aynısını yapıyoruz / Etc / SSH / sshd_config onu kullanacağımız aynı bağlantı noktasına değiştirmek. Şimdi düzenliyoruz / etc / services

Arıyoruz ssh ve daha önce değiştirdiğimiz için iki portu değiştiriyoruz.

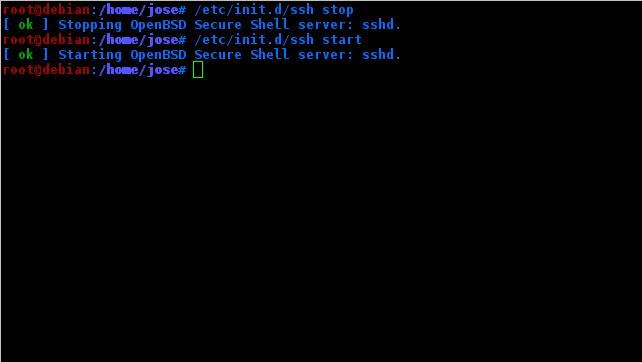

Şimdi servisi sıfırlıyoruz.

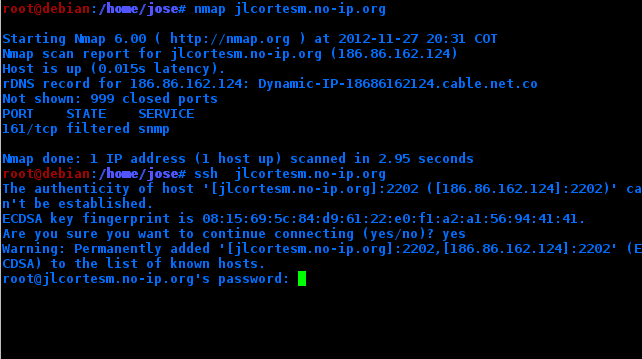

Ve yaparız nmap tekrar.

Gördüğün gibi. Limanımız ve / veya ssh hizmetimiz hakkında hiçbir şey çıkmıyor.

Ama ssh çalışıyor mu?

ELBETTE.

Önemli olan, başka bir bilgisayardan girecekseniz, kullandığınız bağlantı noktasını açıkça belirtmeniz gerektiğidir.

ssh -p 2222 IP (Örneğin)

Böylece başka herhangi bir hizmetin bağlantı noktalarını değiştirebilirsiniz.

Saludos.!

Bahşiş için teşekkürler, ilginç.

Ve İspanyolca mı? ha ha ha ha ha ha

Bu bir bilim, denedim ve artık internete bağlı değil, haha, bir arkadaşım makaleyi kucağında okuduktan sonra çözmeme yardım etti, çok beğendi ve dizüstü bilgisayarına ubuntu yüklüyor, ondan önce bana onun için olmadığını söyledi.

selamlar

haha Neyi yanlış yaptığınızı bilmiyorum .. Ama bunu olabildiğince açık yaptım. Ama istersen senin için bir video yapabilirim. 🙂

Naaaaah, ağlar ve İngilizce için reddedildim, uzun zamandır öğrenmek istedim ve gerçekten bana sabırlı bir eğitmen bulamadım, hayal et.

40 yaşındaki bir adama 10 yaşındaymış gibi öğret, hahahaha

haha Önemli değil .. Bir mekânla falan .. Tabii beni anlıyorsun.

Hangout'a hoş geldiniz !!

^^

Compatriot, mükemmel katkı.

2222 oO numaralı bağlantı noktasının görünüp görünmediğini görmek için bu meydan okumayı başlatmaya cesaret ediyorum

Çalıştır: sudo nmap -v -sS -A -p 1-65535 localhost

Not: tarama yavaş olacaktır ... "-v" seçeneğini ekledim, böylece terminalin herhangi bir şey yapmasını izlemekten sıkılmayacaksınız.

Açıksa ... Ama ben normal taramadan bahsediyorum. Nmap, nasıl kullanılacağını bilen birçok seçenek ve özelliğe sahiptir. ondan hiçbir liman kaçamaz.

Bunun yanında her zaman bir yol vardır .. Özellikle linux'ta hiçbir şey tamamen güvenli değildir .. Bu sadece küçük bir ipucu: p

Niyetim gizleme taktiğini küçümsemek değil, varsayılan yedek olarak seçilen bağlantı noktasını hatırlamadığında bıraktığım nmap komutu iyidir (ips ve bağlantı noktalarını hatırlamak zordur ...). Benim durumumda, bağlantı noktalarının tipik 5900 veya 5901 olmadığı bilgisayarlara VNC aracılığıyla uzaktan bağlanmak zorunda kaldım; normal bir tarama bana vnc için dinleme bağlantı noktası olmadığını söylerdi, öyleyse çözüm nedir? Cevap: nmap kullanın ve tüm bağlantı noktalarını sorgulamaya zorlayın. 😉

Elbette, bundan çok rahatsız olmadım, her şeyin tamamen güvenli olmadığını biliyoruz. Yalnızca güvenlik seviyeleri vardır. Ve her zaman ötesinde bir şey vardır ... her zaman güvenliği ihlal eden bir şey vardır. İyi bir katkı, nmap'de küçük bir eğitim yapabilirsiniz. 🙂 Selamlar.

Önceki gönderiye mükemmel bir tamamlayıcı. Bilerek mi yaptın bilmiyorum ama harika oldu. 🙂

Bu sadece belirsizlik için güvenliktir, maalesef nmap'ın -v seçeneği ile koyduğunuz portun nmap'a karşılık geldiğini tespit eder. Kendinizi nmap'tan korumaya çalışmak için, taramayı tamamen koruyamayan iptables kurallarını kullanmanız gerekir. Ama hey, acemileri hacklemeye karşı çalışıyor ...

Merhaba, bir soru, nmap portu değiştirdikten sonra neden kaldırmadığını anlamıyorum, varsayılan olarak taramaya bir port aralığı getiriyor mu?

Evet, nmap varsayılan olarak 1000 bağlantı noktasını tarar.Eğer bununla nasıl başa çıkılacağını bilirsek, bu ssh veya diğer hizmetleri nmap kavramlarından korumak için yeterli değildir. En iyisi fail2ban ve psad olacaktır.

@Hayalhanemersin

Gönderdiklerinizle ilgili bazı düzeltmeler yapmama izin verin, bölümler halinde düzeltiyorum:

1.

"Bunlar yerel olarak açık olan bağlantı noktalarıdır, yani internete gitmeleri gerekmez. Benim durumumda 22'si ssh için ve 25'i smtp için açık."

Bu öyle değil. Bunlar, NMAP'nin varsayılan olarak taradığı aralık olan ilk 1024 bağlantı noktası aralığında tarayacağınız ana bilgisayarda açık olan bağlantı noktalarıdır.

"Bunlar yerel olarak açık olan bağlantı noktalarıdır, yani mutlaka internete gitmeleri gerekmez .."

Ağa "çıkmamalarının" tek yolunun, bir yüzme ağında makineniz olmak (kendi tanımına göre NAT da ilkel bir güvenlik duvarıdır) ve bağlantı noktaları açık olmadığı sürece açıklığa kavuşturmalısınız. NAT'ı oluşturan (genellikle yönlendirici) ve bu bağlantı noktalarını makinenize açıp yeniden yönlendiren (YÖNLENDİRME) cihaz.

Elbette, makine doğrudan modeme bağlıysa, ağa maruz kalır.

Bir makinenin tüm bağlantı noktalarını taramak ve bunlara dokunmak için doğru olan @taregon tarafından yayınlanan komuta, diğer seçeneklerin yanı sıra -sV ekleyebilir, böylece nmap her bağlantı noktasında hangi hizmetin çalıştığını keşfetmeye çalışır: sudo nmap - v -sS -sV -A -p 1-65535 localhost

Örnek:

Başlangıç Nmap 6.25 ( http://nmap.org ) 2012-12-06 13:39 ART'ta

Localhost.localdomain (127.0.0.1) için Nmap tarama raporu

Ana bilgisayar hazır (0.00021 gecikme süresi).

Gösterilmemiş: 999 kapalı bağlantı noktası

LİMAN DEVLETİ HİZMET SÜRÜMÜ

631 / tcp açık ipp CUPS 1.6

2222 / tcp açık ssh OpenSSH 6.1 (protokol 2.0)

2.

«Bilgisayarımda hangi bağlantı noktalarının açık olduğunu görebilmeleri makinem için biraz risk oluşturuyor. Bu yüzden ssh sunucumu biraz güvenli hale getireceğim. Bunun için varsayılan bağlantı noktasını (22) başka herhangi biri için değiştireceğim ...

/ Etc / ssh_config dosyasına root olarak gidiyorum:

# nano / etc / ssh / ssh_config

# 22 numaralı bağlantı noktası yazan yere gideriz .. # 'i silip, istediğimiz bağlantı noktasını değiştiririz .. »

HAYIR! Bir şeyin diğeriyle ilgisi yok!

/ etc / ssh / ssh_config yalnızca istemci seçeneklerini işler, böylece orada ayarladığınız bağlantı noktası, ssh istemcisinin varsayılan olarak 22 numaralı bağlantı noktası yerine ssh sunucularına bağlanmak için kullandığı bağlantı noktası olacaktır.

Aradığınız dinleme bağlantı noktasını yalnızca / etc / ssh / sshd_config dosyasında belirtilen seçeneği değiştirerek değiştirebilirsiniz.

Son olarak, bu web aracıyla, makinemizde hangi bağlantı noktalarının açık olup olmadığını, hangilerinin gizlendiğini, ping yankısının devre dışı bırakılıp bırakılmadığını ve diğer bazı şeyleri test edebiliriz: https://www.grc.com/x/ne.dll?bh0bkyd2

Selamlar.

Çok iyi bir inceleme. beğendim teşekkürler 😀

Harika öğretici nmap

🙂 Selamlar !!!

yoldaşlar, başka bir kişinin açık bağlantı noktalarını bilmek için nasıl yapabileceğimi bilen var mı ??? bilgisayarımdan ???

Şu komutu kullanın: nmap XXXX

X'ler taranacak bilgisayarın ipidir

Merhaba, öncelikle paylaştığınız için teşekkürler.

Bir sorunum var, umarım bana yardımcı olabilirsiniz: Aynı makineden ip'imle bir nmap yaparken bana 3306 numaralı bağlantı noktasının açık olduğunu ve netstat ile bağlantı noktasının dinlediğini görüyorum; Ancak, başka bir bilgisayardan nmap ile tarama yaparken, 3306 açık bağlantı noktasını göstermez.

Ayrıca bin adresini zaten 0.0.0.0 olarak değiştirdim

Bir LAMP sunucusundaki bir DB ile bir java uygulamasını bağlamaya çalışıyorum ve uygulama çalışıyor çünkü test için bir wamp sunucusu kurduğum başka bir bilgisayarda sorgulamalar yapmıştım ve her şey yolunda.

Herhangi bir fikir? Başka ne yapacağımı bilmiyorum