Merhaba,

Burada bir bilgisayara uzaktan nasıl bağlanacağınızı göreceksiniz. SSH Parolayı ilk kez girdikten sonra, her iki bilgisayarı yeniden başlatsak bile, parolayı tekrar girmemiz istenmeyecektir.

Ama önce ne olduğu hakkında kısa bir açıklama görelim SSH:

SSH bu bir protokoldür, iki bilgisayar arasında bir iletişim aracıdır. Bir ekibi uzaktan yönetmemizi sağlar. SSH ile başka bir bilgisayara eriştiğimizde o terminale girdiğimiz komut diğer bilgisayarda çalıştırılacak, bu şekilde onu yönetiyoruz / kontrol ediyoruz.

Tarafından iletilen her şey SSH, şifrelenmiştir ve oldukça iyi bir güvenliğe sahiptir.

Şimdi, sadece üç adımda nasıl yapılandıracağımızı göreceğiz PC # 1 erişmek için PC # 2 şifre girmeden:

Aşağıdaki durumumuz var:

PC # 1 - » Bağlanmak istiyorsun PC # 2, bu diğer bilgisayara her bağlanmaya çalıştığınızda bir parola girmek zorunda kalmadan.

PC # 2 - » SSH sunucusunu kurdunuz. İşte bu o PC # 1 bağlanacak ve bunu bir şifre girmeden yapacaktır. Bu bilgisayarda adında bir kullanıcı var kök.

Hadi başlayalım…

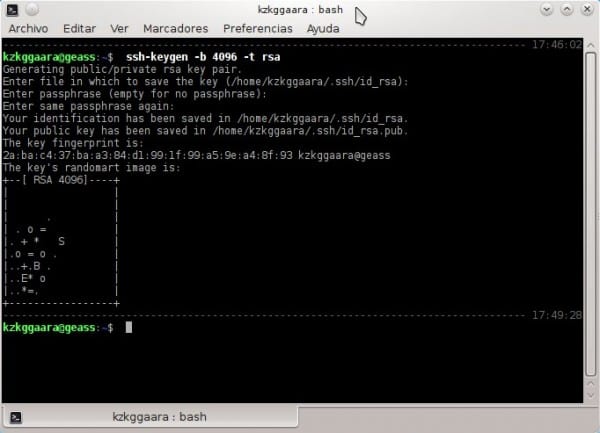

1. En PC # 1 aşağıdakileri yazıyoruz:

- ssh-keygen -b 4096 -t rsa

Bu bir genel anahtar oluşturacaktır. "Genel ve özel anahtarlar" ile fazla karıştırılmamak için, bunu çok basit bir şekilde açıklayacağım.

Diyelim ki cebinizde evinizin iki anahtarı var, birini birlikte yaşadığınız için kız arkadaşınıza veriyorsunuz, diğeri ile yalnız kalıyorsunuz, kimseye vermiyorsunuz. Kız arkadaşına verdiğin o anahtar sana söylemeden, iznini istemeden evine girmesine izin verecek, değil mi? bu genel bir anahtardır, bir PC'nin sizin izninizi istemeden diğerine erişmesine izin veren bir "anahtar" dır (yani, kullanıcı adı + parola girmeden)

Bu komutu verdiklerinde, şu görünecektir:

2. Sadece basın [Girmek]bir saniye sonra tekrar basıyoruz [Girmek]ve bir saniye sonra bir kez daha basıyoruz [Girmek]. Demek istediğim, basardık [Girmek] toplam üç (3) kez, sadece basarız ... hiçbir şey yazmayız 🙂

Bunu yaptığımızda, aşağıdakine çok benzer bir şey görünecektir:

Hazır, zaten açık anahtarımız var ... şimdi onu istediğimiz kişiye vermeliyiz (örnek gibi, kız arkadaşımıza ver haha)

İstediğimiz şey bu PC # 1 bağlanmak PC # 2, zaten içinde PC # 1 yukarıdakilerin hepsini yaptık PC # 2 Hiçbir şey yapmadık. İyi, PC # 2 örneğin bir IP adresine sahiptir 10.10.0.5.

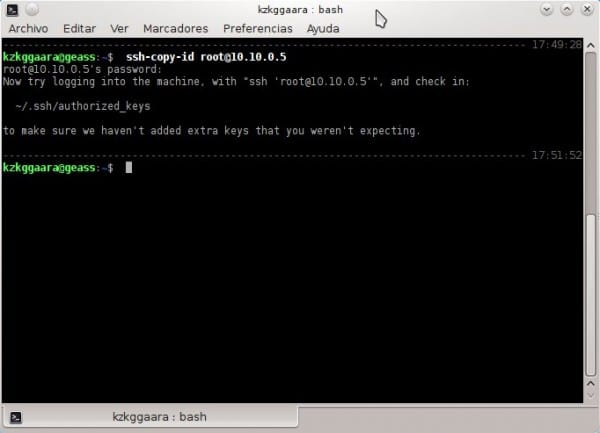

3. Koyduk PC # 1 sonraki:

- ssh-kopya kimliği root@10.10.0.5

Bunun yaptığı şey, size basitçe PC # 1 a PC # 2yani verir PC # 2 ortak anahtar PC # 1Süre PC # 1 özel anahtarını saklar, bilirsiniz; kimseye verilmeyen anahtar. Kullanıcıyla, yani kullanıcıyla hata yapmamak önemlidir.kök"PC # 2'de yok, bize bir hata verecek, bunun için hangi kullanıcıyı kullanacağımızın net olması, ayrıca şifresiz erişimi yapılandırdığımız kullanıcının ileride erişmemiz gereken kullanıcıyla aynı olacağı gerçeği önemlidir. Bu yapıldıktan sonra şöyle görünmelidir:

Önceki adımda, kullanıcının şifresini girmeleri gerekir. PC # 2.

Ve işte ... her şey yapılandırıldı 😀

Bize terminalde göründüğü gibi, her şeyin gerçekten% 100 iyi çalışıp çalışmadığını test edelim. Test etmek için şunları koyduk:

- ssh kökü@10.10.0.5

Her zaman bir parola girmeden de başka bir bilgisayara erişmek istiyorlarsa (PC # 3 örneğin), ona basitçe genel anahtarımızı veriyoruz ve bu, adımı tamamladıktan sonra #1 y #2 artık yapmak zorunda kalmayacağız. Erişmek istiyorsak PC # 3 örneğin, IP ile sahip olan 10.10.99.156 biz sadece koyduk:

- ssh kökü@10.10.99.156

Şimdiye kadar öğretici.

SSH hakkında konuşurken güvenlik seviyesinin gerçekten yüksek olduğunu, bazı adımları açıkladığım metaforun (anahtarı kız arkadaşımıza verme) en uygun haha olmayabileceğini, çünkü kız arkadaşımız anahtarını verebilir. başkası. SSH hakkında konuştuğumuzda, bilgisayarımıza erişmeye çalıştığımızda güvenlik ilkelerini açıklamak kolaydır (PC # 1) PC # 2'de bilgisayarımızın genel bir anahtarı olup olmadığını kontrol eder (bu durumda vardır, çünkü biz onu bu şekilde yapılandırırız), sonra, eğer varsa, basittir, bu ortak anahtarın bizim özel anahtarımıza eşit olup olmadığını kontrol eder ( kimseye vermedik). Anahtarlar aynıysa, erişim sağlamamıza izin verir, aksi takdirde ve bir güvenlik önlemi olarak, diğer bilgisayara uzaktan erişmemize izin vermez.

Artık biliyorsunuz ... kız arkadaşımıza evin anahtarını vermek en güvenli şey değil, ancak anahtarları paylaşmak ve SSH aracılığıyla başka bir bilgisayara uzaktan erişmek güvenli. ^ _ ^

Şüpheler veya sorular, şikayetler veya öneriler bana bildirin.

Herkese selamlar.

Güvenlik konusunda bu kadar paranoyak olmanın nasıl böyle bir hata yaptığını gerçekten anlamıyorum. Adımda yazıyorsa:

Enter passphrase (empty for no passphrase)Hiçbir şey yazmayız, bir kullanıcı PC'mize erişmeyi ve bir terminali açmayı başarırsa kayboluruz, çünkü otomatik olarak:

ssh root@10.10.0.5Şifre sormadan girecektir.

Birisi dizüstü bilgisayarıma erişirse, evet, parolasını girmek zorunda kalmadan PC # 2'ye erişebilir, ancak sizin de dediğiniz gibi, güvenlik konusunda paranoyak oluyorum, dizüstü bilgisayarıma erişim sağlamanın gerçekten bir şey olduğunu düşünüyor musunuz çok basit? HAHA.

Her zaman kalktığımda, her zaman ekranı kilitlerim, aksi takdirde 30 saniye sonra dizüstü bilgisayarın faresinde veya klavyesinde herhangi bir etkinlik olmaz, yine de kilitlenir 😉

Birisi dizüstü bilgisayarınızı çalarsa, oturum ne kadar engellenirse engellenirse, dosyalara erişim sağlamak önemsizdir, USB'den başlatılabilir bir Linux ile 5 dakika meselesi. Ve dosyalara erişildiğinde, özel anahtar korumasız olduğundan, onu doğrudan kullanabilir veya daha iyi kopyalayabilir ve sunucularınızdan herhangi birine evden rahatça erişebilirsiniz. Aslında süreç o kadar hızlı ki, bilmenize bile gerek kalmayacak. 5 dakika içinde banyoya ya da her neyse, her şey yapılabilir.

Güvenli yol, özel anahtara bir parola koymak ve ardından tüm oturumun parolasını hatırlaması için ssh-agent'ı kullanmaktır (sadece ssh-add). Bu şekilde, şifreyi yalnızca ilk seferde isteyecek ve pratikte, hırsızlık veya izinsiz girişlere karşı korunmanın yanı sıra,% 90 oranında şifresiz bir bağlantıya sahip olacaksınız.

Dosyalara erişmek önemsiz mi? Hiç tam disk şifrelemesini duydunuz mu? (luks + cryptsetup)

Evet, elbette, diskin tamamını şifrelediyseniz, bu başka bir hikaye, ancak kullanıcıların% 90'ı bunu nasıl yapacaklarını bilmedikleri için yapmıyor ve çoğu durumda bunları telafi etmiyor. Buna karşılık, şifrelenmemiş parolaları veya korumasız özel anahtarları diske kaydetmemek herkesin yapabileceği bir şeydir ve genel olarak iyi bir uygulamadır.

Korumasız özel anahtarları şifreli bir diske kaydetmek, arabanızı kapıları açık bırakarak park etmeye benzer, ancak onu korumak için bir doberman ile bir güvenlik görevlisi tutmak gibidir. Çalışıyor, evet, ancak onu doğrudan kilitlemek çok daha kolay ve daha verimli.

MMm, bir sanal arabirim oluşturabilmelerine, bir IP atayabilmelerine ve bu sanal IP'ye bağlanabilmelerine rağmen, oral seks için çok fazla bir şey yapmaz, bu nedenle anahtarı kaldırsalar bile makineyi bulamazlar çünkü anahtar yalnızca belirli bir IP için çalışır. Aynı zamanda ne istediklerine de bağlı, yoldaşın tarif ettiği gibi benim için mükemmel çalışıyor, evimde özel bir sunucum var, yapılandırılmış bir VPN olduğu için güvenliği artırmaya ihtiyacım yok.

Ve tüm bunlar, birden çok * NIX'e bağlanması gereken bir Windows terminali için geçerli olabilir mi?

Macunum var ama Securecrt'i de kullanabilirim (şimdi komut dosyam var)

Windows terminalinde (cmd) hayır, orada mümkün olmayacağına inanıyorum.

Ancak Putty kullanırsanız deneyebilirsiniz, işe yarayabilir.

Selamlar ve sitemize hoş geldiniz 😀

Putty, ek komutlarda -pw parametresini zaten kabul ediyor. (ör: -pw12345)

Aslında, Super Putty sıradan bir Putty'den daha iyidir. (Putty için bir çerçeve)

Yani koymak zorunda değilsin.

Gönderi için teşekkürler, çok faydalı. Her şey için SSH'ye giriş yapmak biraz sıkıcı.

Merhaba, ziyaretiniz ve yorumunuz için çok teşekkür ederim 🙂

Hiçbir şey arkadaşım, yardımcı olduğunu bilmek bir zevk ... size başka bir şekilde yardımcı olabilirsek, çok mutluyuz 😉

Selamlar ve siteye hoş geldiniz.

Terminalimden yaptığım gibi linux'umdan bir windonws bilgisayarına bağlanmam gerekiyor

Mükemmel .. bu tür eğitimleri görmek gerçekten ilham veriyor, topluluğun onlardan yararlanabilmesi için zaten basitleştirilmiş deneyimlerime katkıda bulunmak istememi sağlıyor. El Salvador'dan gerçekten teşekkür ederim.

Debian'a sahip bir makineye ubuntu'lu bir makineyle bağlanıyorum, ancak bana kimliğini doğrulayamayacağı bir hata veriyor ve bu nedenle benden şifre istiyor .. Bu neden olacak? Ssh-keygen sürümleri farklı mı yoksa neler oluyor?

Size daha iyi yardımcı olabilmeniz için verdiği hatayı buraya koyun 😉

Ayrıca, bunu bir terminale koymayı deneyebilirsiniz:

sudo mv $HOME/.ssh/known_hosts /opt/Bunun yaptığı şey, sahip olduğunuz SSH bağlantılarını (bağlantı geçmişi) temizlemektir.

Ve birden fazla sunucu için aynı ortak anahtarı kullanmak istersem, bunu yapabilir miyim, yoksa erişmek istediğim her sunucu için bir anahtar oluşturmam gerekir mi? Yine de deneyeceğim, ancak yararlı bir şeyi mahvetmemek için işe yaramaz bir sunucuda.

Teşekkürler ve saygılar.

Dizüstü bilgisayarımda yaptığım gibi, her sunucu için farklı bir anahtar, aslında aynı anahtarı birkaç kişi için kullanmanın mümkün olmadığını düşünüyorum ... çünkü her sunucunun kimliği benzersizdir, parmak izi gibi 🙂

selamlar

Merhaba kumların efendisi. Anahtarları okudum ve anahtar çiftinin (genel ve özel) sunucu-istemciye meydan okumalar gönderip almasına ve böylece birbirini tanımlamasına hizmet ettiğini, dolayısıyla erişim için kullandığınız parola ile hiçbir ilgisi olmadığını gördüm. sunucu, ikincisi genel anahtarı sunucunun güvenilir olanlarına "yapıştırmak" için kullanılır. Böylece istediğiniz veya ihtiyaç duyduğunuz kadar kullanabilirsiniz.

Kendimi açıklayıp açıklamadım bilmiyorum ama şaka şu ki, anahtar çiftinizi diğer sunucularda kullanabilmek için eğitiminizi izledikten sonra yapmanız gereken tek şey:

ssh-kopya-kimliği other.user@otra.ip

bu diğer sunucu için şifrenizi yazınız

Ve hazır.

selamlar

Merhaba rehber için teşekkürler, bana yardım eden tek kişi oydu. Şimdi bunu başka bir bilgisayar çiftinde yapmak istediğime göre aşağıdakileri alıyorum:

$ ssh-kopya-kimliği -p 4000 lm11@148.218.32.91

Hatalı bağlantı noktası 'umask 077; test -d ~ / .ssh || mkdir ~ / .ssh; kedi >> ~ / .ssh / yetkili_keys '

Yardımlarınız için teşekkürler.

Bize söylediğini yaptım ama benden şifre sormaya devam ediyor. İki linux red hat sunucusu arasında kurduğum bu bağlantıyı netleştiriyorum ... Başka ne olabilir?

/ Etc / ssh / sshd_config dosyasına zaten baktım

Her iki sunucuyu da zaten yeniden başlattım

PC2 = linux kırmızı şapka 6.4

PC2 = linux kırmızı şapka 5.1

Ssh hizmetinin çalışması için doğru şekilde yapılandırılması gerekir (PC2'de / etc / ssh / sshd_config dosyası).

düzeltme…

PC1 = Centos 6.4

PC2 = Kırmızı Şapka 5.1

Merhaba meslektaşlarım, 1 Linux Centos 5.3 sunucusu ile bir Unix Sco5.7 arasında bir güven ilişkisi kurmam gerekiyor, ancak anahtarı Linux'tan Unix'e kopyalamanın 3. adımını yaparken / usr / bin / mesajını almamda sorun yaşıyorum ssh-copy-id: HATA: Kimlik bulunamadı, neden olabilir?

teşekkürler

Öğreticiyi adım adım takip ettim. Bana herhangi bir hata vermiyor, ancak sonunda PC1'den PC2'ye bağlandığımda her bağlandığımda benden root şifresi sormaya devam ediyor.

Bunun ne olabileceğini düşünen var mı?

Öyle görünüyor ki, anahtarı oluşturduktan sonra, kimlik doğrulama aracısının kullanabilmesi için ssh-add'ı çalıştırmanız gerekiyor.

Erişim anahtarını nasıl silerim?

Çok teşekkür ederim mükemmel çalıştı

Rehber için çok teşekkür ederim! Çok kolaydır ve sunucularınız orada yürürken, anahtarları girmek zorunda kalmadan ve böylece işleri otomatikleştirmek zorunda olmadığınızda kullanışlıdır 😀

Teşekkür ederim.

Ssh-copy-id kullanımının farkında değildim ve oldukça otomatik oldu.

Gerçek şu ki, şifreyi yazma noktasına gelmiştim, bu yüzden yaptığım şey, oturum sırasında korunan bir DEFAULT paraphrase ile kaydetmek.

Bilgisayarı her açışımda bir kez yazmamın bir sakıncası yok, rulo her bağlantı koptuğunda veya bunun gibi şeyler koymak zorunda kalıyor

SSH Hayır Jutsu!

Merhaba

iyi öğretici ... ama bilgi aktarmak istersem ??? nasıl yapabilirim?

Merhaba, katkınız çok ilginç ama benzer bir konu hakkında birkaç şüphem var

Merhaba.

Yukarıdaki adımları deneyin, ancak anahtarı sunucu 2'ye (PC2) kopyalamaya çalışırken bana komutun mevcut olmadığını söylüyor.

bash: ssh-copy-id: komut bulunamadı

Anahtarı manuel olarak kopyalayabilir miyim?

Mükemmel!! Bu kadar basit bir açıklama arıyordum ve mükemmel çalıştı

teşekkürler!

Mükemmel katkı.

Çok teşekkür ederim, bana çok yardımcı oldu.

Merhaba, bu ssh-copy-id komutunu yapmanın bir yolu olup olmadığını merak ediyorum. Windows için Open ssh kurduğumdan, ssh benim için DOS'ta çalışıyor ancak bu ssh-copy-id komutuna sahip değil. Bu genel anahtarı diğer linux sunucusuna (linux sunucusu) nasıl göndereceğimi bilmek istiyorum. Çok teşekkürler.

Selam. Linux sunucusu ile Windows makinesi arasında bir güven ilişkisi kurmam gerekiyor. Windows için SSH'yi yükleyin ve benim için çalışıyor. Ancak bu ssh-copy-id komutu bu araçta kullanılamaz.

Bunu ssh-copy-id kullanmadan yapmanın başka bir yolunu biliyorlar.

Yorumlarınız için çok teşekkür ederim.

Ancak bunun sorusu, şifre olmadan bağlanabilmektir, eğer bir parola koyarsak, bu geçişin bağlanmasını isterdi ve bu, bunun amacı değildi

Bilgisayarım fp modülü için çok faydalı oldu, teşekkürler 🙂

Teşekkür ederiz!

Bazıları şifreyi (parola) girmenin ne kadar can sıkıcı olabileceğinden endişe duyuyorlar, bunun için, yukarıda söyledikleri gibi, bu "kullanıcı-Aracısı" ve onu Keepass ve Otomatik Yazma işlevi ile yapılandırdığım için ben sadece Terminali çağırıyorum ve hazır yapılandırdıkları tuş kombinasyonuyla her istek için "takma adlar" da var ve her şey çok kolay.

İyi öğretici.

Çok eğlen !!

Çok iyi bilgi 🙂 ama bir sorum var ...

Bilgiyi sakladığım PC10'um var, bilgiler pc1 - pc2 - pc3'ten PC10'a gönderiliyor, pc1, pc ve pc3'ün PC10'a anahtar olmadan erişmek için aynı anahtarı kullanmasını nasıl sağlayabilirim.

Şerefe…

Ssh ip @ hosts'ı machine1'in bash'ına koymadan machine2'nin bash'ında machine1'de ne olduğunu nasıl listeleyebilirim. XD'yi anladığımı bilmiyorum

Bu yayının üzerinden 10 yıl geçti ve ihtiyaç duyduğum her an ziyaret etmeye devam ediyorum. Buradaki diğer bazı öğreticiler gibi onlar da zamanın testine dayandılar. Teşekkürler ve saygılar!