Dünyamızda pek çok sır var ... Dürüst olmak gerekirse, bunların çoğunu öğrenecek kadar öğrenebileceğimi sanmıyorum ve bu, Linux'un bize bu kadar çok şey yapmamıza izin vermesi, ama pek çok şey hepsini bilmek bizim için zor.

Bu sefer size son derece yararlı bir şeyin nasıl yapılacağını açıklayacağım, birçok ağ veya sistem yöneticisinin yapması gereken bir şey ve bunu başarmak için oldukça basit bir yol bulamamanın zor olduğunu fark ettik:

SSH aracılığıyla bağlanan kullanıcılar nasıl kafeslenir

kafes? … O NE LAN!

Evet Herhangi bir nedenle bir arkadaşımıza bilgisayarımıza (veya sunucumuza) SSH erişimi vermemiz gerekirse, her zaman bilgisayarımızın veya sunucumuzun güvenliğini ve dengesini sağlamalıyız.

Son zamanlarda Perseus SSH'ye bir sunucumuza erişim izni vermek istedik, ancak ona herhangi bir erişim veremiyoruz çünkü orada gerçekten hassas yapılandırmalarımız var (birçok şeyi derledik, tek tek kurduğumuz paketleri, vb.) Sunucuda en ufak bir değişiklik bile yapmaya çalışsam da, her şeyin boşa gitme ihtimali var hehe.

Daha sonra, Son derece sınırlı ayrıcalıklara sahip bir kullanıcı nasıl oluşturulur ki o kadar ki kafesinden (evinden) bile çıkamaz?

İndirerek başlayalım hapishane seti, bunu yapmamızı sağlayacak bir araç:

1. Öncelikle JailKit sunucumuzu indirmeliyiz.

wget http://ftp.desdelinux.net/jailkit-2.14.tar.gz

2. Daha sonra paketi açmalı ve görünen klasörü girmeliyiz:

tar xzf jailkit-2.14.tar.gz && cd jailkit-2.14

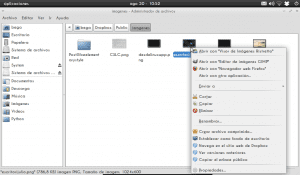

3. Daha sonra yazılımı derleyip kurmaya başladık (Sana ekran görüntüsü bırakıyorum):

./configure

make

make install

4. Hazır, bu zaten yüklü. Şimdi, gelecekteki kullanıcıları içerecek kafesi oluşturmaya devam ediyoruz, benim durumumda onu / opt / içinde oluşturdum ve "hapishane" olarak adlandırdım, böylece yol: / opt / jail :

mkdir /opt/jail

chown root:root /opt/jail

5. Kafes zaten oluşturulmuştur, ancak gerekli tüm araçlara sahip değildir, böylece orada olacak gelecekteki kullanıcılar sorunsuz çalışabilir. Demek istediğim, şimdiye kadar kafes yaratıldı, ama sadece boş bir kutu. Şimdi kafese, kafesli kullanıcıların ihtiyaç duyacağı bazı araçları koyacağız:

jk_init -v /opt/jail basicshell

jk_init -v /opt/jail editors

jk_init -v /opt/jail extendedshell

jk_init -v /opt/jail netutils

jk_init -v /opt/jail ssh

jk_init -v /opt/jail sftp

jk_init -v /opt/jail jk_lsh

6. Hazır, kafes var ve zaten kullanıcının kullanması için araçlara sahip ... şimdi sadece ihtiyacımız var ... Kullanıcıyı oluşturalım kira ve onu kafese koyacağız:

adduser kira

jk_jailuser -m -j /opt/jail kira

cat /etc/passwd | grep jk_chroot

Ekran görüntüsü gibi hiçbir şeyin görünmediğini fark ederseniz, yanlış bir şey yapmış olmalısınız. Buraya bir yorum bırakın ve size yardımcı olmaktan memnuniyet duyarım.

7. Ve işte, kullanıcı zaten kafeste ... ama, o, SSH ile bağlanamayacağı için çok kafeste, çünkü sunucuya bağlanmaya çalıştığında ona izin vermiyor:

8. Kullanıcının bağlanmasına izin vermek için bir adım daha atmalıyız.

Kafesin etc / passwd dosyasını düzenlemeliyiz, yani bu durumda / opt / jail / etc / passwd , içinde oluşturduğumuz kullanıcı satırını yorumluyoruz ve aşağıdaki gibi yeni bir tane ekliyoruz:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Yani dosya böyle olur passwd:

Kök: x: 0: 0: root: / root: / bin / bash

#kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Yinelenen noktalama işaretlerini ve diğerlerini iyi fark edin, hiçbirini düşürmemek önemlidir 🙂

Bunu yaptıktan sonra kullanıcı sorunsuz girebilir 😀

Ve hepsi bu.

Tüm bunlar için kullandığımız araç (hapishane seti) arka uçta kullanın chroot, bu aslında neredeyse tüm eğitimlerin kullandığı şeydir. Ancak JailKit kullanarak 😉 kafeslemek daha kolay hale geliyor

Birinin bir sorunu varsa veya bir sorun varsa, olabildiğince fazla ayrıntı bırakın, kendimi uzman olarak görmüyorum ama elimden geldiğince size yardımcı olacağım.

Yani FTP'deki izinler gibi bir şey olur mu? ilginç

mysql xD'deki kullanıcılar gibi, varlığından bile haberdar olmadığınız her şeyi her zaman ortaya çıkarırsınız

Tam olarak değil, çünkü SSH, FTP ile aynı değildir. SSH bir kabuktur, yani bir terminaldir ... başka bir bilgisayar veya sunucuda bir terminalde olurdunuz, komutları çalıştırabilir, işlemleri başlatabilir, vb ... Sunucu yöneticisinin izin verdiği kadarını yaparsınız 😉

hahahahaha nah hadi, ne oluyor, daha teknik şeyler yayınlıyorum ... yani, o kadar popüler ve ilginç olmayan küçük şeyler yayınlamayı seviyorum. Örneğin, şahsen yeni Ubuntu'nun çıktığı gün bir şey yayınlama niyetinde değilim, çünkü birçoğunun zaten bunun hakkında konuşacağını düşünüyorum ... Ancak, burada yazıda okuduğunuz şey, her okunan bir şey değil mi? gün mü değil mi? 😀

Çok iyi katkılar teşekkürler

ayrıca ftp ve Secure Shell'in birlikte olduğu sftp adında bir protokol vardır, ancak bu, SSH üzerinden FTP çalıştırmakla aynı değildir: \

selamlar

Evet, gerçekten evet, ama SSH'yi kafesleyerek SFTP kullanarak bağlanan herkesi otomatik olarak kafesliyorum, çünkü sizin de söylediğiniz gibi, SFTP aslında SSH + FTP'dir 😀

selamlar

Görüntüler görülemiyor !!! 🙁

Küçük bir hatam hehe, şimdi söyle bana 😀

Hazır. Teşekkürler 😀

çok iyi, ihtiyacım olduğunda kullanılabilir olması için favorilerime yönlendiriyorum lol

Teşekkürler, herhangi bir sorunuz veya sorununuz varsa, size yardımcı olmak için buradayız 🙂

Kafeste Perseus var. http://i.imgur.com/YjVv9.png

LOL

xD

Nasılsın.

Biliyorsunuz, bu pek aşina olmadığım ve BSD'de (PC-BSD ve Ghost BSD) kontrol ettiğim bir konu ve onu çok ilginç buluyorum ve çok kullanışlı olabilecek işlevsellikler.

Referans için saklayacağım ve BSD belgesine göre kontrol edeceğim. Bilgi için teşekkürler.

Buna da aşina değildim çünkü birisine SSH erişimini sunucularımdan birine vermeyi hiç düşünmemiştim haha, ancak bunu yapma ihtiyacını bulduğumda, erişim vermek istedim, ancak yanlışlıkla birinin bunu yapma olasılığı olmadan gerekmez 😀

Bunu BSD sistemlerinde hiç denemedim, bu yüzden işe yarayacağını söyleyemem, ancak BSD'de nasıl chroot yapılacağını arıyorsanız, bir şeyler çıkmalı 😉

Yorum için teşekkürler arkadaş 🙂

Merhaba, FreeBSD kullanıyorum ve tabii ki jailkit bu bağlantı noktalarında çalışıyor

Bu komutla kurarsınız

cd / usr / ports / kabuklar / jailkit / && make install clean

Veya ftp paketi ile

pkg_add -r jailkit

Yalnızca yapılandırmada (kira: x: 1003: 1003 :: / home / kira: / bin / bash)

Bash kurup bu yolu eklemediğiniz sürece tcsh veya sh eklemeniz gerekir.

/ usr / local / bin / bash

Ve birkaç ayrıntı daha, Ghost BSD'de benzer süreç FreeBSD'ye dayandığı için daha da basit olmalıdır.

selamlar

Harika, onu arıyordum; Centos'ta işe yarayıp yaramadığını biliyor musunuz? Teşekkürler.

Centos'ta test etmedim ama evet çalışmalı :)

Aslında, birkaç kişinin aynı aracı Centos ve Red Hat sunucularında kullandığını hatırlıyorum 😉

Çok teşekkürler. Doğrudan yer imlerine gider.

Yorum yaptığınız için teşekkürler 🙂

Çok iyi "numara", sistem yöneticileri için çok kullanışlı. Ama daha da iyisi, mükemmel derecede iyi yazılmış. Daha ne isteyebilirsin?

katkılarından dolayı çok teşekkür ederiz.

Teşekkür ederim, yorumunuz için çok teşekkür ederim 😀

selamlar

SSH'ye övgü haha

Bir zamanlar ssh için bir kafes yapmaya çalıştım ama geleneksel tarzda ve gerçek şu ki hiçbir zaman doğru çıkmadı. Kafes çalışıyor olsaydı, bir bash bile yoktu, yani bağlıydı ve hiçbir şey kalmadı haha, eğer kabuk çalışıyorsa, dizin hiyerarşisinde yükselebilir ve çok daha fazla quilombos haha ama bu hapishane seti bir topuzdur, tüm bunları otomatikleştirir ... Şiddetle tavsiye edilir

haha teşekkürler.

Evet, aslında SSH bize sağladığı şey için harikadır, bu aslında sistemin izin verdiğinden başka bir şey değildir ... Linux için yaşasın! … Haha.

Merhaba bir soru!

neden evi (1) / opt / jail /./ home / kira'dan (2) / home / kira olarak değiştirelim

Kafesin etc / passwd dosyasını düzenlemeliyiz, yani bu durumda / opt / jail / etc / passwd olur, içinde oluşturduğumuz kullanıcı satırına yorum yaparız ve aşağıdaki gibi yeni bir tane ekleriz:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Başka bir deyişle, passwd dosyası şöyle görünecektir:

Kök: x: 0: 0: root: / root: / bin / bash

(1) #kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

(2) kira: x: 1003: 1003 :: / home / kira: / bin / bash

Merhaba 🙂

Bu ayarlanmazsa, SSH erişimi çalışmaz, kullanıcı bağlanmaya çalışır ancak otomatik olarak atılır ... JailKit'in getirdiği yorumlayıcıyla ilgili bir hata veya sorun gibi görünüyor, çünkü bu değişikliği yaparken kullanmasını söylüyorsunuz normal bash sistemi, her şey çalışıyor.

Hala ssh oturumunu kapatıyorum: C

Suse 10.1x64

Merhaba bunu yükledim ve centos = D'de çok iyi çalışıyor

Fakat duam eskisi gibi, örneğin hapishane kullanıcısına daha fazla komut eklemek gibi

svn co komutunu çalıştıramıyorum http://pagina.com/carpeta

Demek istediğim, bu komut hapishaneye bu komutları eklemek için daha önce olduğu gibi bu durumda hapishane kullanıcıları için mevcut değil ve eklemem gereken daha birçok şey var.

Merhaba nasılsın?

Hapishanede «svn» komutunu etkinleştirmek istiyorsanız, jk_cp komutuna sahipsiniz.

Yani:

jk_cp / opt / jail / / bin / svn

Svn ikili veya çalıştırılabilir olduğunu varsayarsak: / bin / svn

Ve Kafes / Hapishane şöyle olsun: / opt / jail /

Başkalarına bağlı komutlarla karşılaşırsınız, yani, "pepe" komutunu eklerseniz, "federico" da eklemeniz gerektiğini göreceksiniz, çünkü "pepe", çalıştırılacak "federico" ya bağlıdır, eğer bunu bulursanız sonra gerekli komutları eklersiniz ve zaten 😉

Bu mükemmel, aynı zamanda test ediyorum ve size ne olduğunu anlatıyorum, çok teşekkür ederim = D

Şans 😀

Bana söylediklerini yapmayı başardım ama bu şekilde ve otomatik olarak beni sorunsuz bir şekilde tespit etti.Bu, yıkımı kullanabilmek için kullandığım komuttu.

jk_cp -j / ev / jaul svn

peki centos xP kullanıyorum ve belki farklı ama iyi

şimdi svn gibi kütüphanelerin hangileri olduğunu bilmek istiyorum ama şimdi derlemek istiyorum çünkü diyelim ki böyle bir komut kullanmam gerekiyor

./configure ve işaret hatası

./configure.lineno: satır 434: ifade: komut bulunamadı

Eğer jaui içinde değil hapishanenin dışında derleniyorsa mysql ve diğerlerinin ne olduğunu zaten kurduğum kütüphanelerin hangileri olduğunu bilmiyorum.

rahatsızlıktan dolayı özür dileriz.

ps: size centos =) selamlarında kullanılan komut hakkında söylediklerimi rehbere koymalısınız.

Bak, sana bir komut bulamadığını söylediğimde (burada olduğu gibi) yapılacak ilk şey komutu bulmak:

whereis exprBulduktan sonra (/ usr / bin / expr ve / usr / bin / X11 / expr) jk_cp 😉 ile onu hapishaneye kopyalıyoruz

Bunu görmek için deneyin.

Evet, gönderiyi zaten düzenledim ve Centos'ta çalıştığını ekliyorum 😀

Harika, çok teşekkür ederim (:

Giriş için teşekkürler…

Merhaba nasılsın?

Ahbap! Şili'den selamlar. Sen de benim kadar osuruksun LOL !. Sarılmalar. Gönderiniz bana çok yardımcı oldu!

Yorumunuz için teşekkürler 😀

Gönderi için çok teşekkür ederim, bana çok yardımcı oldu ama maalesef

//////////////////////////////////////////////// // ////////////////////////////////////////////// //// //////////////////////

Kafesin etc / passwd dosyasını düzenlemeliyiz, yani bu durumda / opt / jail / etc / passwd olur, içinde oluşturduğumuz kullanıcı satırına yorum yaparız ve aşağıdaki gibi yeni bir tane ekleriz:

kira: x: 1003: 1003 :: / home / kira: / bin / bash

Başka bir deyişle, passwd dosyası şöyle görünecektir:

Kök: x: 0: 0: root: / root: / bin / bash

#kira: x: 1003: 1003: ,,,: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

kira: x: 1003: 1003 :: / home / kira: / bin / bash

//////////////////////////////////////////////// // ////////////////////////////////////////

Aynı hataya neden oluyor, yani, olduğu gibi bırakıyorum ve bağlandığımda beni terminalden başlatıyor ,,, .., satıra yorum yapıyorum ve belirttiğiniz gibi değiştirerek bir tane daha ekliyorum ve ayrıca beni çiziyor….

En son "jailkit-2.16.tar" sürümünü yükleyin, hatta zamandan kazanmak için bir komut dosyası oluşturun, işte aşağıdadır:

//////////////////////////////////////////////// // ////////////////////////////////////////////

#! / Bin / bash

wget http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

tar -zxvf jailkit-2.16.tar.gz

cd jailkit-2.16

. / Yapılandırma

yapmak

make install

çıkış

//////////////////////////////////////////////// // ///////////////////////////

Açıkçası önce "root" olarak giriş yapıyorlar ...

Hata arkadaşımı nasıl çözebilirim ????

Üzgünüm, zaten anladım, Ana klasörle ilgili bir hata yaptım, ama büyük bir şüphem var, "ekran" komutunu çalıştırmama nasıl izin verebilirim, onu kullanmaya çalışıyorum (kafesli kullanıcıda) , ama işe yaramıyor ... Başka bir şey de şu, bu kafesteki kullanıcının şarap programını evine koyduğu bir exe üzerinde çalıştırmasını nasıl sağlayabilirim, nasıl olurdu?

merhaba, çok güzel tuto! Bu ortamlarda yeniyim, bir sorum var ...

Güvenliğe gelince, kökünde birçok klasör olduğunu görüyorum, gerekli mi? Bir uygulamayı çalıştırmak için klasörüne (ftp-upload ve ssh-execute) erişmesini istiyorum, kökten hangi klasörleri silebilir? yoksa benim için herhangi bir tehlike oluşturmuyor mu? Yardımınız için şimdiden teşekkür ederim, selamlar!

@ KZKG ^ Gaara, şükürler olsun ki hırıltılı hatayı koydunuz ama düzelttiğiniz jailkit-2.16.tar.gz sürümüyle

http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

Sanırım bunu bir PDF'ye, jojo'ya ileteceğim .. kafese ve teşekkürler wn 😀

Selamlar arkadaşım, bir sorum var:

"Test" adında bir kullanıcımız olduğunu varsayalım.

Soru şu ki, o kullanıcının evinde bulunan /home/test/.ssh/known_hosts dosyası, aynı dosya mı yoksa kullanıcıyı kafeslenmemiş mi?

Bunu dene. Bu yöntemle navigasyonu diğer kullanıcıların diğer evleriyle sınırlamak mümkündür.

Öncelikle gönderi için teşekkürler! Benim için çok faydalı oluyor; ama iki şüphem var ve bunlar sahip olduğum senaryodan kaynaklanıyor:

Evlerine bağımsız ve özel erişime sahip N kullanıcı oluşturmam gerekiyor, her bir kullanıcı, başkalarına taşınmak zorunda kalmadan yalnızca evlerine, orada bulunan dosyaları depolamak, değiştirmek ve silmek için erişebilir (zaten bu noktaya sahibim). Ssh üzerinden erişim gerektirmez.

1. Her kullanıcı için bir kafes oluşturmanız gerekiyor mu, yoksa farklı kullanıcıların aynı kafeste olmasına rağmen her birinin kendi "özel" dizinine sahip olmasının bir yolu var mı?

2. Erişim sırasında (FTP istemcisi aracılığıyla) araç tarafından oluşturulan tüm dizinler gösterilir, klasörü temiz göstermenin bir yolu var mı? Yoksa yol boyunca yanlış bir şey mi yaptım?

Mükemmel öğretici! Bana çok yardımcı oldu, Ubuntu 2.17 üzerinde 14.04 sürümüyle test ediyorum ve çok iyi çalışıyor. Şimdi şu zorluğa sahibim: Kullanıcı herhangi bir yola gidemeyecek şekilde kafeslendiğinde, yalnızca başka bir yoldaki bir dosyanın içeriğini görebilmesini istiyorum. Sembolik bir bağlantı ile denedim, ancak bu dosyaya bir kuyruk veya kedi yapmaya çalışırken, kullanıcıyla eriştiğimde bu dosyayı kafesin evinde listeleyebiliyorum, ancak bunun olmadığını söylüyor.

Bana yardım edersen çok minnettar olurum, şimdiden teşekkür ederim

Merhaba, tüm kılavuzu takip ettim ve ssh ile oturum açarken otomatik olarak kapanıyor, izliyor:

4 Aralık 19:20:09 toby sshd [27701]: 172.16.60.22 62009 ssh2 bağlantı noktasından test için şifre kabul edildi

4 Aralık 19:20:09 toby sshd [27701]: pam_unix (sshd: session): kullanıcı testi için oturum açıldı (uid = 0)

4 Aralık 19:20:09 toby jk_chrootsh [27864]: şimdi bağımsız değişkenlerle kullanıcı testi (1004) için jail / opt / jail giriliyor

4 Aralık 19:20:09 toby sshd [27701]: pam_unix (sshd: oturum): kullanıcı testi için oturum kapatıldı

teşekkürler

Kullanıcıya ssh erişimi vermenin son adımını yaptığımda değil, yine de bağlantıyı kapatıyor 🙁

Bu kullanıcıdan belki de root değişikliği yaratabilir mi? senin -kök? bana izin vermiyor. Nasıl olurdu Yardımın için teşekkürler

Öğretici için çok teşekkür ederim, clonezilla'yı bir görüntü oluşturmak ve onu üçüncü taraf bir sunucuya kopyalamak için kullanabilecek, ancak istediği yerde toplanamayan bir kullanıcı oluşturmak için buna ihtiyacım vardı.

İyi! Bir şey bilmem gerekecek.

SSH ile değil de FTP ile yönetmek için FTP kullanarak ve bu izinlere sahip olarak ROOT olarak girmek mümkün müdür? Diyelim ki bir bağlantı oluşturmak, tünel stili ya da onun gibi bir şey, nasıl yapılır? VSFTPD dosyasını mı oluşturuyorsunuz?

Muchas Gracias!