|

Шифрування або шифрування файлів, текстів тощо. Це інструмент, про який повинні знати всі користувачі Linux, і який, на жаль, мало хто знає і використовує щодня. Це особливо вражає, коли ви розглядаєте репутацію Linux як "безпечної операційної системи"; Це ще один інструмент, який Linux пропонує під рукою для покращення Вашої безпеки. Чому ти не використовуєш його? З-за незнання? Ну, ця публікація приходить, щоб заповнити цю "прогалину"Найпростіший спосіб шифрування інформації - це використання GNU Privacy Guard (GPG). Ця міні-інструкція описує її встановлення та обробку в Ubuntu від голови до ніг. На його написання у мене пішло майже 2 дні, тому, сподіваюся, вам це буде корисно. |

Як працює GPG

GPG використовує гібридну систему, що поєднує симетричне та асиметричне шифрування.

Асиметричне шифрування завжди працює з пара ключів. Одним з них станеш ти "відкритий" ключ а інший ти "приватний" ключ. Як випливає з назви, відкритий ключ може бути наданий тим, кому ви хочете надіслати зашифровані повідомлення, і немає небезпеки, якщо його побачить хтось інший, насправді вони зазвичай публікуються на загальнодоступних серверах для полегшення їх доступу; Приватний ключ, навпаки, повинен бути секретним, і вам не доведеться ділитися ним ні з ким. Найкрасивіше у всьому цьому полягає в тому, що, як ми побачимо нижче, обидва ключі створюються безпосередньо GPG на основі ваших особистих даних. Останній крок - це «запечатування» цих двох ключів за допомогою «парольної фрази». Тож, зрештою, єдиним паролем, який вам доведеться запам’ятати, є ваша «парольна фраза».

Передаючи чистоту, завдяки асиметричне шифрування, Якщо відправник використовує відкритий ключ одержувача для шифрування повідомлення, після його зашифрування розшифрувати це повідомлення зможе лише приватний ключ одержувача, оскільки він єдиний, хто його знає. Таким чином, досягається конфіденційність відправлення повідомлення: ніхто, крім одержувача, не може його розшифрувати. Якщо власник пари ключів використовує свій приватний ключ для шифрування повідомлення, кожен може розшифрувати його за допомогою свого відкритого ключа. У цьому випадку досягається ідентифікація та автентифікація відправника., оскільки відомо, що лише він міг скористатися своїм приватним ключем (якщо хтось не міг його викрасти).

Останній коментар, який мені здається цікавим згадати, - це те, що асиметричні шифри були винайдені для того, щоб повністю уникнути проблеми обміну ключами симетричних шифрів. З відкритими ключами відправник та одержувач не повинні домовлятися про ключ, який використовуватимуться. Все, що потрібно, це відправник отримати копію відкритого ключа одержувача перед тим, як розпочати таємне спілкування. Більше того, тим самим відкритим ключем може користуватися кожен, хто хоче спілкуватися з його власником.

Наскільки безпечний GPG?

El алгоритм використовується GPG є DSA / ElGamal, оскільки він є "безкоштовним" і на нього не потрапляють "патентовані" патенти.

Щодо довжина ключа, залежить від вимог користувача. Необхідно балансувати між безпекою та оптимізацією процесів. Чим вище ключ, тим менший ризик того, що повідомлення буде декодовано, якщо воно буде перехоплене, але час, який знадобиться для обчислення процесів, також збільшиться. Мінімальний розмір, який потрібен GnuPG, становить 768 біт, хоча багато людей вважають, що це має бути 2048 (що на даний момент є максимальним для GnuPG). Коли безпека має вищий пріоритет, ніж час, можна вибрати найбільший дозволений розмір ключа.

Встановлення GPG на Ubuntu

Ubuntu поставляється "з коробки" з GPG та графічним інтерфейсом для GPG, який називається Seahorse. Щоб отримати доступ до Seahorse, нам просто потрібно перейти до Додатки> Аксесуари> Паролі та ключі шифрування.

До цього я рекомендую відкрити термінал і набрати:

sudo aptitude встановити плагіни seahorse-sudo killall nautilus

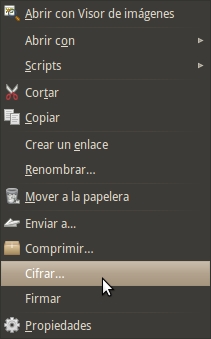

Що це робить, це дозволяє нам інтегрувати GPG до Nautilus. Відтепер, якщо ми клацнути правою кнопкою миші на файлі, ми побачимо ще два варіанти: «Шифрувати» та «Підписати». Як використовувати ці нові інструменти ми побачимо нижче.

Створіть ключі

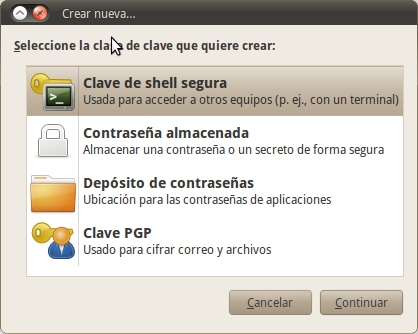

Перш ніж розпочати шифрування повідомлень та файлів, як ми побачили, необхідно спочатку створити наші асиметричні ключі та нашу «парольну фразу». Для цього ми переходимо до Додатки> Аксесуари> Паролі та ключі шифрування. Одного разу ми переходимо до Файл> Створити> Ключ PGP.

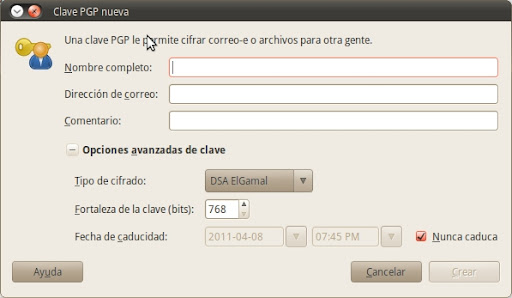

Потім система попросить нас ввести наш ім'я, електронну адресу та коментар. Останнє є необов’язковим, тоді як перші два є обов’язковими. Вибрана електронна адреса повинна бути дійсною, оскільки вона буде використовуватися для підписання ідентифікатора користувача. Якщо цю адресу будь-яким чином змінити, підпис не відповідатиме. Ключі будуть сформовані на основі цих даних.

У розділі Передовий клавішу, можна вибрати інший тип шифрування. Рекомендованим є "DSA Elgamal 768 біт", але я рекомендую змінити його на "DSA Elgamal 2048 біт", оскільки він вважається достатньо безпечним та гнучким. Дата закінчення терміну дії - це дата, коли ключ більше не використовується для шифрування або підписання. 6 місяців - це розумний час для цього. Вам доведеться змінити дату закінчення терміну дії або створити новий ключ або підрозділ після закінчення цього періоду часу.

Останній крок - це введення пароля. Зверніть увагу на різницю між англосаксонськими термінами для слова "пароль": термін "пароль»Позначає« пароль », тоді як термін«парольна фраза»Позначає«фразе на шляху". Тому цей пароль повинен складатися з більш ніж одного слова. Щоб пароль був ефективним (захищеним), потрібно:

бути довгим;

поєднувати великі, малі та цифри;

містять спеціальні символи (не буквено-цифрові);

важко здогадатися. Тому, крім імен, знаменних дат, номерів телефонів, номерів документів, ...

Загалом, для створення надійного пароля доцільно вставляти великі літери з мінусомCulas, цифрами, іншими небуквено-цифровими символами тощо.. Вибираючи слова та фрази, ми повинні уникати занадто очевидних слів чи знаменних дат, і ніколи не використовувати цитати з книг чи відомих фраз. Тим не менш, ми повинні переконатися, що вибраний нами пароль є досить складним, щоб його не можна було зламати "атакою грубої сили" або навіть "атакою словника", але досить легко, щоб ми його запам'ятали. Якби ми забули пароль, наш ключ був би абсолютно марним, а криптограми з ним зашифровані та нерозбірливі. Враховуючи таку можливість, рекомендується завжди створювати сертифікати відкликання разом із ключами.

Після введення всіх необхідних даних починається процес генерації ключів, який займає значний час в залежності від розміру клавіш та швидкості вашого комп'ютера. Під час цього процесу програма збирає випадкові дані, які вона використовуватиме для генерації ключів. Після закінчення Морський коник закриється.

Сервери відкритих ключів

Опублікувати мої відкриті ключі

Сервери відкритих ключів використовуються для точного розподілу відкритих ключів. Таким чином, дуже легко шукати когось (за іменем чи електронною поштою) у базі даних та знаходити їх відкриті ключі для надсилання їм зашифрованих повідомлень (які тільки він / вона може розшифрувати).

Щоб "завантажити" свої відкриті ключі на ці сервери, вам просто потрібно відкрити Seahorse, вибрати свій ключ і перейти до віддаленого> Синхронізувати та опублікувати ключі. З’явиться сповіщення, яке повідомляє, що це спричинить публікацію вибраних відкритих ключів.

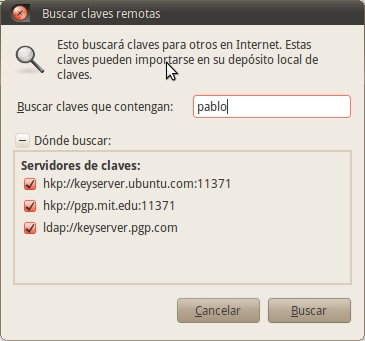

Отримайте відкриті ключі моїх друзів

Відкрийте Морський коник і перейдіть до меню Пульт> Знайти пульти дистанційного керування. Введіть ім’я або електронну адресу людини, яку ви шукаєте. Потім виберіть відповідну клавішу. По завершенні ви побачите, що новий ключ був доданий на вкладку "Інші клавіші".

(De) Шифрування файлів і папок

Після створення пари ключів зашифрувати та розшифрувати файли досить просто. Вам просто потрібно вибрати файл, клацнути правою кнопкою миші та вибрати "Зашифрувати".

У діалоговому вікні, що з’явиться, виберіть ключ, який ви створили раніше, і натисніть кнопку ОК.

Якщо ви вибрали папку для шифрування, він запитає вас, чи хочете ви зашифрувати кожен файл у папці окремо, чи бажаєте створити файл ZIP, який згодом буде зашифровано. Другий варіант є найкращим у більшості випадків.

Якщо ви шифруєте файл, після завершення шифрування вам слід створити файл з однойменною назвою, але з розширенням .pgp. Після завершення процесу ви можете видалити старий файл. Якщо ви зашифрували папку, ви повинні знайти два нових файли: зашифровану версію з розширенням .pgp та файл .zip з оригінальною версією папки. Як ZIP, так і оригінальну папку можна видалити після шифрування.

З міркувань безпеки незашифровані версії файлів слід видаляти назавжди, а не просто надсилати їх у кошик. Але спочатку спробуйте розшифрувати зашифрований файл, щоб переконатися, що все в порядку.

Для цього потрібно просто двічі клацнути файл .pgp і ввести пароль, коли він запитає його. Потім оригінальний файл знову з’явиться. Якщо це папка, з’явиться файл .zip, після чого потрібно витягти його вміст.

Розшифровка файлів на моєму іншому комп’ютері

Це не система, призначена для створення портативних зашифрованих файлів (наприклад, TrueCrypt). Щоб розшифрувати власні файли на іншому комп’ютері, Ви повинні експортувати свій ключ, а потім імпортувати його у другому обчисленні. Це представляє ризик для безпеки. Однак іноді може знадобитися виконати це завдання (наприклад, якщо у вас є ПК і ноутбук, і ви хочете мати одну пару ключів GPG, а не одну для кожного комп’ютера, як якщо б вони були різними «ідентичностями»). Отже, ось кроки, яких слід виконати в такому випадку:

На комп’ютері, де ви створили ключі, запустіть Seahorse (Програми> Аксесуари> Паролі та ключі шифрування) і клацніть правою кнопкою миші на своєму особистому ключі та виберіть «Властивості».

У діалоговому вікні, що з’явиться, натисніть на вкладку «Деталі», а потім на кнопку «Експорт» поруч із «Експортувати повний ключ». Збережіть файл на робочому столі. Ви побачите, що створено новий файл із розширенням .asc. Вони є вашими ключами у вигляді простого тексту.

Скопіюйте файл .asc на USB-накопичувач, а звідти на другий комп'ютер. Тепер на цьому комп'ютері запустіть Seahorse і натисніть кнопку "Імпортувати". Перейдіть туди, де ви зберегли файл .asc, і натисніть "Відкрити". Це імпортує ключ. Закрийте Seahorse і двічі клацніть на будь-який файл, зашифрований вашим ключем, щоб розшифрувати його. Він запитає вас «парольну фразу», тож запишіть її. Після цього оригінальний файл буде збережено в тій самій папці, де знаходиться файл .pgp.

Нарешті, майте на увазі, що час і дата комп’ютерів, на яких ви створюєте / імпортуєте / експортуєте ключі, повинні бути правильними. З різних технічних причин Seahorse і команда gpg не можуть імпортувати ключ, якщо час і дата на ПК менше дати, коли вона була створена. Звичайно, це означає, що якщо комп’ютер, на якому ви створили ключ, має неправильну дату, це може доставити вам чимало проблем зі створенням та використанням ключа.

Зашифрувати текст

Існує плагін Gedit для шифрування виділеного тексту. Щоб увімкнути його, перейдіть у меню Редагування> Налаштування> Плагіни. Я вибрав "Шифрування тексту". Після того, як плагін увімкнено, параметри в меню Редагувати> Шифрувати / Розшифрувати / Підписати будуть включені.

GPG та Firefox

Існує плагін для Firefox (FireGPG), який забезпечує інтегрований графічний інтерфейс для застосування операцій GPG (включаючи (де) шифрування, підпис та перевірку підпису) до будь-якого тексту на веб-сторінці.

FireGPG це також дозволяє працювати з веб-адресами (Gmail тощо), хоча на той час, коли я тестував, інтеграція з Gmail була "зламана". Щоб переглянути повний список веб-повідомлень, з якими працює FireGPG: http://getfiregpg.org/s/webmails

Завантажте FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Трохи пришвидшивши процес шифрування ...

Щоб (де) шифрувати інформацію, використовуючи завжди одну і ту ж «ідентичність», я рекомендую вам перейти в Система> Налаштування> Шифрування та сховища ключів. Потім я перейшов на вкладку "Шифрування" і там, де написано "Ключ за замовчуванням" виберіть ключ, який ви завжди будете використовувати для (де) шифрування інформації. Якщо вам цікаво, я рекомендую також поглянути на вкладку "Парольна фраза PGP", щоб максимально налаштувати свій GPG.

Підпишіть та підтвердьте

Багато разів ви не хочете надсилати зашифрований електронний лист, але хочете, щоб одержувач був впевнений, що це я надіслав його. Для цього використовуються цифрові підписи. Все, що вам потрібно зробити, це перевірити електронну адресу за допомогою GPG та відкритого ключа відправника.

Як ми побачили, для шифрування електронної пошти використовується пара ключів. Один з них є таємним, а інший - публічним. У випадку цифрового підпису, всі люди, які отримають електронний лист, підписаний мною, зможуть підтвердити, що цей електронний лист написаний мною та що електронний лист не був зловмисно змінений в дорозі, використовуючи мій відкритий ключ, оскільки я підписав його за допомогою свого приватного ключа.

З цієї причини одна з найбільших проблем шифрування полягає саме в тому, що емітент повинен бути дуже впевненим, що ключ або, у випадку цифрового підпису, що він дійсно належить особі, яка заявляє, що є власником підпис. Зрештою, я можу заявити, що я "Моніка Левінський", і вписати її ім'я у свій цифровий підпис. Для вирішення цієї проблеми існує підписання відкритих ключів. Так, коли хтось підписує мій відкритий ключ, вони підтверджують, що цей ключ належить мені. Іншими словами, вони ручаються, що цей ключ є моїм. За словами Роберта Де Ніро, взаємне підписання ключів формує "мережу довіри" або "мережу довіри". Для отримання додаткової інформації з цього питання я рекомендую вам відвідати http://www.rubin.ch/pgp/weboftrust.

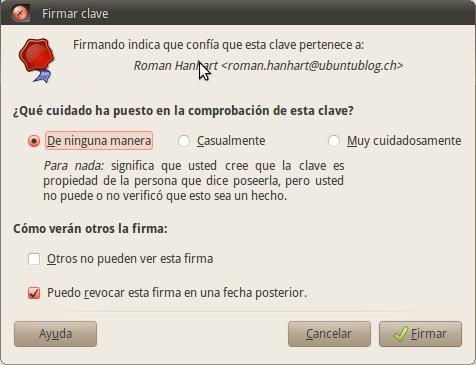

Щоб підписати ключ у своєму магазині ключів:

1) Виберіть ключ, який потрібно підписати, на вкладках Довірені ключі або Інші зібрані ключі,

2) Виберіть Підписати на панелі інструментів або Файл> Підписати,

3) Виберіть, наскільки ретельно ви перевірили ключ,

4) Вкажіть, чи має бути підпис місцевим для Вашого депозиту ключів і чи можна підпис скасувати,

5) Клацніть «Підписати».

GPG та Thunderbird

Існує плагін для Thunderbird та Seamonkey Enigmail що дозволяє писати та отримувати підписані та / або зашифровані повідомлення за допомогою GPG.

Під час першого запуску цього плагіна з’явиться ряд форм, які ви повинні заповнити. Він також містить посібники, які пояснюють, як користуватися GPG.

Для отримання додаткової інформації про GPG я рекомендую прочитати:

- GNUPG Mini Like: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Довідка, яка надається в Ubuntu з посібника з паролів та ключів шифрування. Відкрийте Морський коник> Довідка> Покажчик.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Письмо дозволяє мені керувати своїми думками, планетарними та цифровими стандартами ерудиції

ділитися своїми ідеями між собою в ситуації веб-журналу в класі

вести блоги з місіс Ленпфір подарункові пакети - це Компонент

Частина всіх визнає, що це не спосіб перейти до чогось нового.

Також відвідайте мою сторінку: натисніть тут

Хороший Пабло! Я не знаю, чи це мій браузер, але текст цього підручника обрізаний, тобто мені не вистачає кінця кожного рядка. Дякую за допомогу!

Ваш підручник дуже хороший !! Добре Вей, я шукав допомоги! Так добре!!

П.Д .: Ті, хто сумнівається, добре читають придурків! що хороші вібрації !!

DALE CHIDO MAN !!! ДУЖЕ ДОБРЕ ТУТО, ЩО ОНДААААА

Чі !! yenoo мій cheleee b0las !! папахуеву !! Який ric000 frut000 papitoo !! conxa l0ra pendej00s !!

У Firefox це виглядає добре ...

хороша стаття! дуже цікаво. сьогодні ввечері я перечитав це з більшим часом

Вдячний друг .. Привіт з Венесуели.

За оцінками,

Я дуже вдячний за вашу чудову роботу, а також за те, що ви поділились компіляцією процедури створення цього підручника.

З найкращими побажаннями,

D.

Буенос-Айрес.

Оце Так! Дуже хороший підручник!

У мене є лише один сумнів ... Коли я експортую свій ключ у файл .asc, чи експортує він як відкритий, так і приватний ключі? У мене є такий страх втратити приватний, оскільки державний вже в мережі, але приватний десь у системі, про який я не знаю; Я хочу зробити його копію і мати два ключі на секретному USB. Крім того, я хотів би мати таку "синхронізацію" ідентифікаційних даних між двома машинами.

Якщо ви так люб'язно поясніть мої сумніви або заявите, де мій приватний ключ (я вже заглянув у ~ / .gnupg, але я не знаю, що це), буду дуже вдячний 🙂 знайде в моєму профілі Disqus.

Привіт!

HaD!

Здається, я вже вловив хвилю; Я перевірю це пізніше ...

Отже, тепер залишається знати, як врятувати мій приватний та відкритий ключ за допомогою терміналу, тому що я думаю, що зараз я надіслав обидва на сервер в Launchpad !! Д: (Я кажу це тому, що я надіслав йому текст, який дає мені "експорт" мого ключа - який, мабуть, є двома ключами))

Дякую за вашу відповідь!

HaD!

Привіт

GnuPG використовує безпатентні алгоритми, але я хотів би знати, чи використовує SMIME алгоритми, які не є вільним програмним забезпеченням.

Грекіас

Послухайте, наскільки я розумію, s / mime - це «відкритий стандарт», і GNUPG (починаючи з версії 2) підтримує s / mime. Коротше кажучи, я думаю, що якщо люди в GNUPG включили його, це тому, що їх алгоритми безкоштовні, а стандарт відкритий, тож ви можете ним користуватися без проблем.

Правда я не знаю. У всякому разі, вам не здається, що пора оновити? З повагою! Павло.

06 12:2012 "Disqus" писав:

... Досі має підтримку (LTS)… 😉… все одно дякую.

салю2.

Чи знаєте ви, чи є помилка морського коника 10.04? ... В іншій версії вона ідеальна, але в 10.04 вона видає помилку при генерації ключа.

ШМАТ Підручник! Ось моя остання практика Hardware Fundamentals xD

Дякую Пітер! Я радий, що це було для вас корисним. Це була ідея ... 🙂

Обійми! Павло.

Мені це зовсім не подобається це гидко !!!!!!!!!!!!!!!!!!!

Вони також можуть скористатися послугою FNIB, зашифрованою поштою за допомогою Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

привіт

дуже хороший пост

але я маю деякі сумніви ...

В даний час я був на maivelope, але це створює мені проблеми

Я не можу розшифрувати електронні листи, які вони надсилають мені за допомогою PGP

Виявляється, у мене є контакт, який надіслав мені повідомлення за допомогою PGP, але я не можу його розшифрувати, я отримую таке: Помилка! Для цього повідомлення не знайдено приватного ключа. Потрібні ідентифікатори приватного ключа: 187C3E990A964C30 або BDA0CFE6BF5E5C1C Я вже намагався надіслати повідомлення із закритим ключем, і навіть так я розумію ... що я роблю не так?

і я перейшов на портативний PGP, але не знаю, що таке парольна фраза ...

Я не пам’ятаю, щоб у maivelope він запитував мене, або я щось зробив, щоб це з’явилося ...

Чудовий підручник!

Той, хто каже, що це огидно, не знає, що відбувається

Здравствуйте.

Я не можу домогтися того, щоб він з’явився після натискання файлу або папки для шифрування випадаючого меню (натисканням правої кнопки), щоб він з’явився зашифрованим, але цього не відбувається. Це трапляється зі мною як на lubuntu 16.04, так і на xubuntu 16.04

Привіт, я не можу використовувати перший код "sudo aptitude install seahorse-plugins" говорить мені: "sudo: aptitude: команда не знайдена".

Привіт, в Ubuntu 19.10 перша команда мене не приймає, вона говорить мені, що цей пакет недоступний, але що він посилається на інший пакет. У ньому також сказано, що пакет плагінів для морського коника відсутній, застарілий або доступний з іншого джерела.

привіт