Кілька днів тому JS зробив публікацію блог, в якому розповідає нам про виявлену вразливість для них і що є дозволяє веб-сайтам надійно ідентифікувати користувачів в різних браузерах, з яких це стосується лише браузерів для настільних комп'ютерів.

Згадується, що вразливість використовує інформацію про встановлені програми на комп’ютері призначити постійний унікальний ідентифікатор, який, навіть якщо користувач змінює браузери, використовує режим анонімного перегляду або VPN, він завжди буде присутній.

Оскільки ця вразливість дозволяє відстежувати сторонніх виробників у різних браузерах, це є порушенням конфіденційності, і хоча Tor є браузером, який пропонує максимальний захист конфіденційності, це також впливає.

За даними FingerprintJS, Ця вразливість існує більше 5 років, і її реальний вплив невідомий. Уразливість схеми затоплення дозволяє хакеру визначати програми, встановлені на цільовому комп'ютері. В середньому процес ідентифікації займає кілька секунд і працює в операційних системах Windows, Mac та Linux.

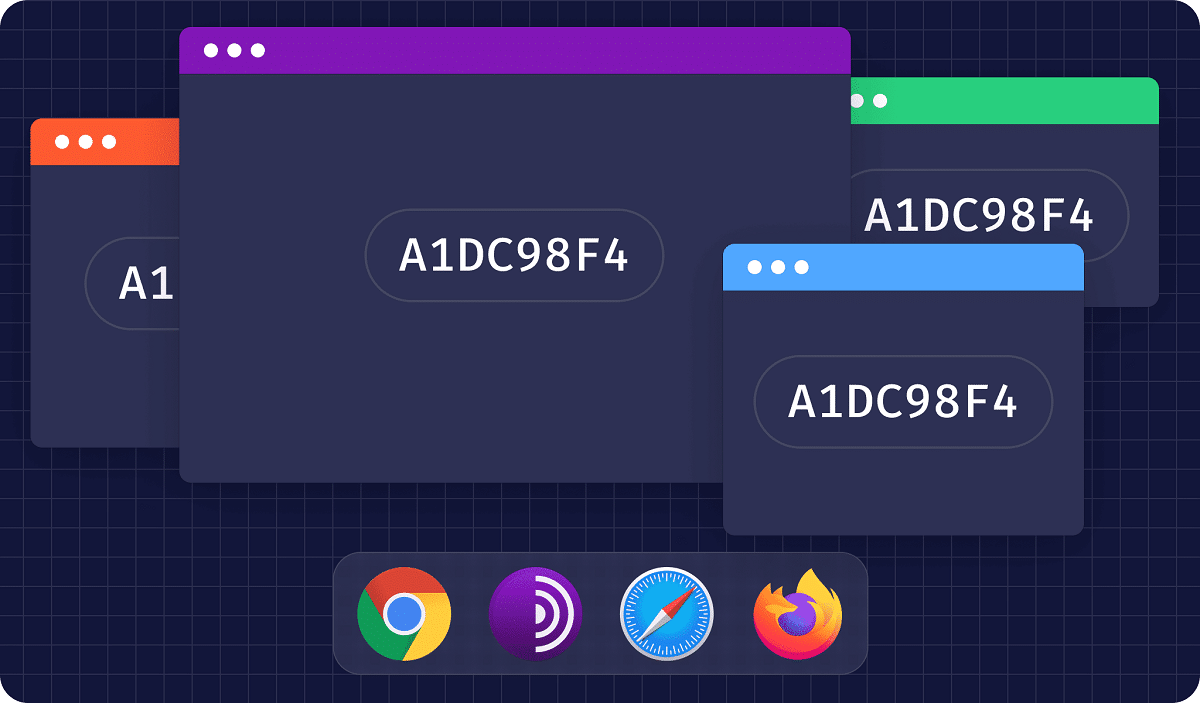

У своєму дослідженні методів боротьби з шахрайством ми виявили уразливість, яка дозволяє веб-сайтам надійно ідентифікувати користувачів у різних веб-переглядачах для настільних комп'ютерів та пов'язувати їх особисті дані. Це впливає на настільні версії Tor Browser, Safari, Chrome та Firefox.

Ми будемо називати цю вразливість Schema Flood, оскільки вона використовує власні схеми URL-адрес як вектор атаки. Уразливість використовує інформацію про програми, встановлені на вашому комп'ютері, для присвоєння вам постійного унікального ідентифікатора, навіть якщо ви змінюєте веб-переглядачі, використовуєте режим анонімного перегляду або VPN.

Щоб перевірити, чи встановлена програма, браузери можуть використовувати менеджери схем вбудовані користувацькі URL-адреси.

Основний приклад цього можна перевірити, оскільки достатньо просто виконати наступну дію, ввівши skype: // в адресний рядок браузера. Завдяки цьому ми можемо усвідомити реальний вплив, який може мати ця проблема. Ця функція також відома як глибоке посилання та широко використовується на мобільних пристроях, але вона також доступна в браузерах для настільних ПК.

Залежно від програм, встановлених на пристрої, веб-сайт може ідентифікувати людей для більш зловмисних цілей. Наприклад, сайт може виявити офіцера чи військового в Інтернеті на основі встановлених додатків та пов’язуючи історію перегляду, яка вважається анонімною. Давайте розглянемо відмінності між браузерами.

З чотирьох основних веб-переглядачів, схоже, знають лише розробники хрому вразливості до повені схеми. Проблему обговорювали у програмі відстеження помилок Chromium, і її слід вирішити найближчим часом.

Крім того, лише браузер chrome має якусь схему захисту від затоплення, оскільки це перешкоджає запуску будь-якої програми, якщо це не вимагається дією користувача, наприклад, клацанням миші. Існує глобальний прапор, який дозволяє (або забороняє) веб-сайтам відкривати програми, для яких після маніпулювання власною схемою URL-адреси встановлюється значення false.

З іншого боку у Firefox при спробі перейти до невідомої схеми url, Firefox відображає внутрішню сторінку з помилкою. Ця внутрішня сторінка має інше походження, ніж будь-який інший веб-сайт, тому отримати доступ до неї неможливо через обмеження політики ідентичного походження.

Що стосується Tor, то вразливість у цьому браузері, це той, який займає найдовше для успішного виконання оскільки перевірка кожної програми може зайняти до 10 секунд через правила браузера Tor. Однак експлойт може працювати у фоновому режимі та відстежувати свою мету під час більш тривалого сеансу перегляду.

Точні кроки щодо використання вразливості до затоплення схеми можуть відрізнятися залежно від браузера, але кінцевий результат однаковий.

В кінці кінців якщо вам цікаво дізнатись більше про це, Ви можете перевірити деталі У наступному посиланні.

Очевидно, я використовую Linux, і у Firefox він показував ідентифікатор, як і у Vivaldi, але; в OPERA це не спрацювало.

Це стосується, і я не знаю, чи є спосіб уникнути цього або звести нанівець.

<<>

Потрібно було б побачити, у різних сценаріях ... як щодо старого старого дистрибутива ядра, браузера без оновлення та у віртуальній машині!