Хороший день. Сьогодні я пропоную вам кілька невеликих порад, ми побачимо відкриті порти, які у нас є. Для цього ми використовуватимемо NMap, тому продовжуємо його встановлювати.

En Debian / Ubuntu:

# apt-get install nmap

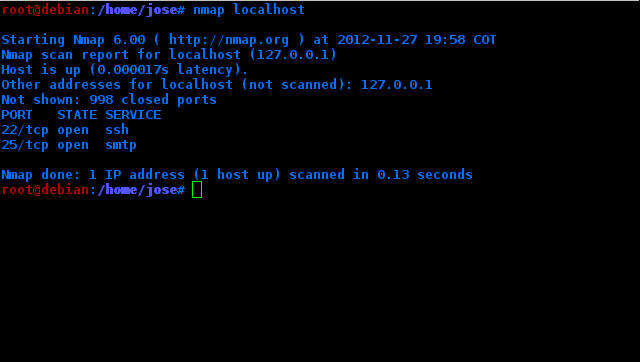

потім побачити відкриті порти на вашому ПК. (Місцевим)

#nmap localhost

Це порти, які відкриваються локально, тобто вони не обов'язково підходять до Інтернету.У моєму випадку 22 відкрито для ssh і 25 для smtp.

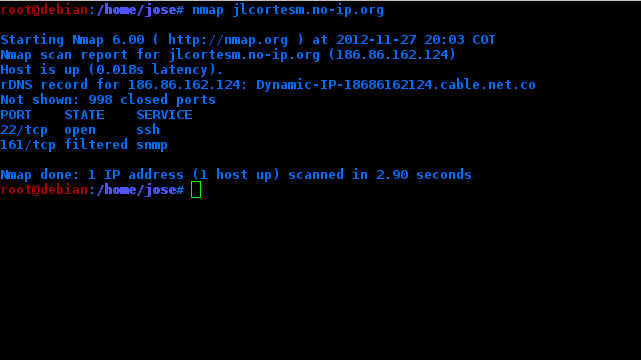

Щоб побачити відкриті порти на моєму ПК, але в Інтернеті, я роблю ту саму nmap, але з моєю ip-адресою

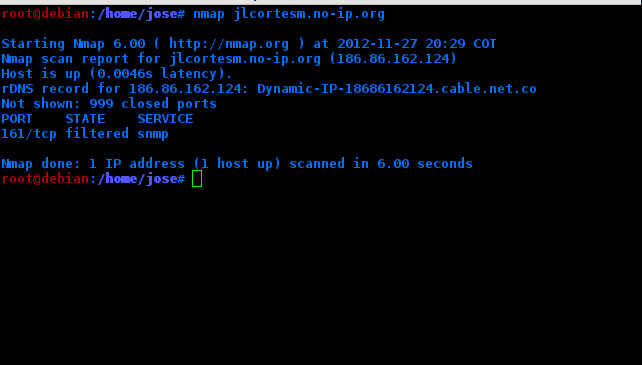

У моєму випадку здається, що хост увімкнений, але він не бачить жодних відкритих портів (він сканує лише 1000). Це тому, що, незважаючи на те, що порт відкритий на моєму ПК, маршрутизатор фільтрує його.

Але якщо я відкрию відповідний порт на маршрутизаторі ...

Той факт, що вони можуть бачити, які порти відкриті на моєму ПК, створює певний ризик для моєї машини. Тож я трохи захищу свій сервер ssh. Для цього я збираюся змінити порт за замовчуванням (22) для будь-якого іншого ...

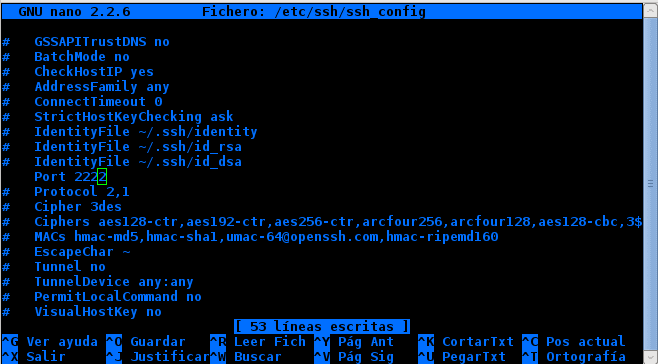

Я йду як кореневий файл / etc / ssh_config:

# nano /etc/ssh/ssh_config

підемо туди, де написано # port 22 .. ми видаляємо # і міняємо порт на той, який ми хочемо ..

У моєму випадку я буду використовувати 2222

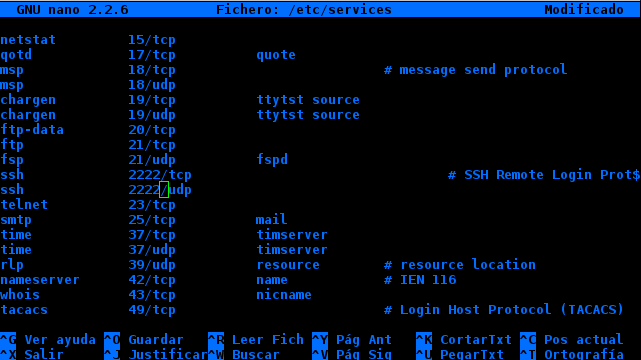

Ми робимо те саме, шукаючи слово "порт" у файлі / etc / ssh / sshd_config змінивши його на той самий порт, який ми збираємось використовувати. Тепер редагуємо / etc / services

Ми шукаємо SSH і ми міняємо два порти на той, який ми змінювали раніше.

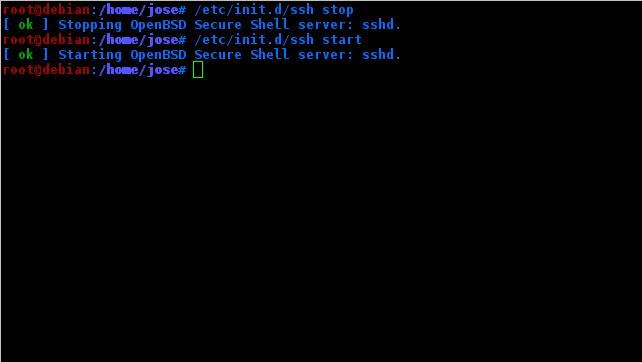

Тепер ми скинули послугу.

І ми робимо nmap знову.

Як ти бачиш. Нічого про наш порт та / або службу ssh не виходить.

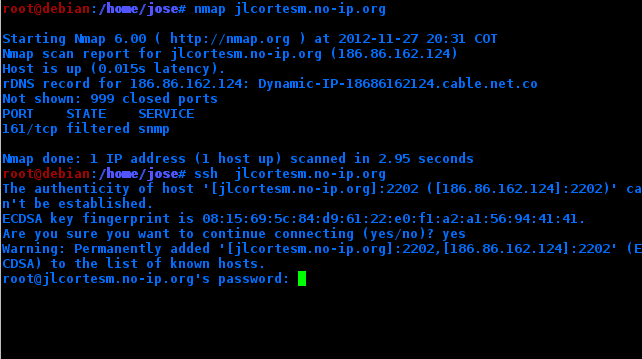

Але чи працює ssh?

ЗВИЧАЙНО.

Важливо те, що якщо ви збираєтеся входити з іншого комп’ютера, вам, очевидно, потрібно вказати порт, який ви використовуєте.

ssh -p 2222 IP (Наприклад)

Таким чином, ви можете змінити порти будь-яких інших служб.

Вітаємо!

Дякую за підказку, цікаво.

А іспанською? ха-ха-ха-ха-ха-ха

Це наука, я спробував, і вона більше не підключалася до Інтернету, ха-ха, друг допоміг мені її вирішити, прочитавши статтю на колінах, йому це дуже сподобалось, і він встановлює ubuntu на свій ноутбук, коли раніше він сказав мені, що це не так для нього.

привіт

ха-ха, я не знаю, що ви неправильно рухаєтесь .. Але я висловлюю це якомога ясніше. Але якщо ви хочете, я можу зробити для вас відео. 🙂

Наааааа, мені відмовляють у роботі з мережами та англійською мовою, я давно хотів вчитися і насправді не знайшов інструктора, який би терпів до мене, уявіть.

Навчіть 40-річного чоловіка, як йому 10, ха-ха-ха-ха

ха-ха Це нічого .. З відеокімнатою чи ще чимсь ... Звичайно, ви мене розумієте.

Ласкаво просимо до цієї відеокімнати !!

^^

Співвітчизник, відмінний внесок.

Я наважуся запустити цей виклик, щоб перевірити, чи не з'являється порт 2222 oO

Запуск: sudo nmap -v -sS -A -p 1-65535 localhost

PS: сканування буде повільним ... Я додаю опцію "-v", щоб вам не було нудно спостерігати, як термінал щось робить.

Очевидно, якщо .. Але я кажу про звичайне сканування. Nmap має безліч опцій та функцій, знаючи, як ними користуватися. жоден порт не втікає від нього.

Крім того, спосіб завжди є .. Особливо в Linux ніщо не є абсолютно безпечним .. Це лише невелика підказка: p

Я мав намір не применшити тактику маскування, а команду nmap, яку я залишаю, коли ніхто не пам'ятає порт, який був обраний за замовчуванням, хорошим (важко запам'ятати ips та порти ...). У моєму випадку мені довелося віддалено підключатись через VNC до ПК, де їх порт не є типовим 5900 або 5901; звичайне сканування сказало б мені, що для vnc немає порту для прослуховування, то яке рішення? Відповідь: Використовуйте nmap і змушуйте його запитувати всі порти. 😉

Звичайно, мене це далеко не образило, ми знаємо, що все не зовсім безпечно. Існують лише рівні безпеки. І завжди є щось поза ... завжди є щось, що порушує безпеку. Це хороший внесок, ви можете зробити невеликий підручник з nmap. 🙂 Вітання.

Ідеальне доповнення до попереднього допису. Не знаю, чи ти це зробив навмисно, але це вийшло чудово. 🙂

Це лише безпека для неясності, на жаль, за допомогою параметра -v nmap ви визначаєте, що порт, який ви поставили, відповідає nmap. Щоб спробувати захиститися від nmap, вам потрібно скористатися правилами iptables, які також не можуть повністю захистити сканування. Але привіт, це працює проти хакерів-новачків ...

Привіт, запитання, я не розумію, чому nmap не видаляє порт після його зміни, чи приносить він діапазон портів для сканування за замовчуванням?

Так, nmap за замовчуванням сканує 1000 портів. Якщо ми знаємо, як з цим працювати, цього недостатньо, щоб захистити ssh або будь-яку іншу службу від лап nmap. Найкращим буде fail2ban і psad.

@Jlcmux

Дозвольте мені внести деякі виправлення в те, що ви розмістили, я виправляю частинами:

1.

"Це порти, які відкриті локально, тобто вони не обов'язково підходять до Інтернету. У моєму випадку 22-й відкритий для ssh і 25-й для smtp".

Це не зовсім так. Це порти, відкриті на хості, які ви скануватимете в межах перших 1024 портів, тобто діапазон, який NMAP сканує за замовчуванням.

"Це порти, які відкриті локально, тобто вони не обов'язково підходять до Інтернету .."

Вам слід пояснити, що єдиний спосіб, яким вони не "виходять" до мережі, - це перебування вашої машини в плаваючій мережі (NAT за власним визначенням, у свою чергу, є примітивним брандмауером), і поки порти не відкриті на пристрої, зробіть NAT (зазвичай маршрутизатор) і перенаправіть (ВПЕРЕД) ті порти, відкриті для вашої машини.

Звичайно, якщо машина безпосередньо підключена до модему, то вона ВИКЛИЧЕНА до мережі.

До команди, опублікованої @taregon, яка є правильною для сканування та торкання всіх портів машини, ви можете додати, серед інших параметрів, -sV, щоб nmap намагався виявити, яка служба працює на кожному порту: sudo nmap -v -sS -sV -A -p 1-65535 localhost

Приклад:

Запуск Nmap 6.25 ( http://nmap.org ) у 2012 12:06 АРТ

Звіт про сканування Nmap для localhost.localdomain (127.0.0.1)

Хост збільшився (затримка 0.00021 с).

Не показано: 999 закритих портів

ПЕРСОНАЛЬНА ДЕРЖАВНА ВЕРСІЯ ПОСЛУГ

631 / tcp open ipp CUPS 1.6

2222 / tcp відкритий ssh OpenSSH 6.1 (протокол 2.0)

2.

«Той факт, що вони можуть бачити, які порти відкриті на моєму ПК, створює певний ризик для моєї машини. Тож я трохи захищу свій сервер ssh. Для цього я збираюся змінити порт за замовчуванням (22) для будь-якого іншого ...

Я переходжу як root до файлу / etc / ssh_config:

# nano / etc / ssh / ssh_config

ми йдемо туди, де написано # порт 22 .. ми стираємо # і міняємо порт на той, який хочемо .. »

НІ! Одне не має нічого спільного з іншим!

/ etc / ssh / ssh_config обробляє лише параметри клієнта, тому встановлений вами порт буде тим, який клієнт ssh використовує за замовчуванням для підключення до серверів ssh замість порту 22.

Ви лише змінюєте потрібний порт прослуховування, змінюючи параметр, згаданий у файлі / etc / ssh / sshd_config.

Нарешті, за допомогою цього веб-інструменту ми можемо перевірити, які порти відкриті чи не відкриті на нашій машині, які приховані, перевірити, чи відключено ехо-пінг та деякі інші речі: https://www.grc.com/x/ne.dll?bh0bkyd2

Привіт.

Дуже хороший огляд. мені подобалось дякую 😀

Чудовий підручник з nmap

🙂 Вітаю !!!

колеги, хтось знає, як я можу зробити, щоб знати відкриті порти іншої людини ??? з мого комп'ютера ???

Скористайтеся командою: nmap XXXX

Де х - це ip комп’ютера для сканування

Привіт, перш за все дякую за обмін.

У мене проблема, сподіваюся, ви можете мені допомогти: Коли ви робите nmap з моїм ip з тієї ж машини, це вказує на те, що порт 3306 відкритий, і з netstat я бачу, що порт слухає; Однак, виконуючи сканування за допомогою nmap з іншого ПК, це не означає відкритий порт 3306.

Також я вже змінив bin-адресу на 0.0.0.0

Я намагаюся підключити Java-програму до БД на сервері LAMP, і програма працює, оскільки я вже робила запити на іншому ПК, де я налаштувала сервер WAMP для тестування, і все нормально.

Будь-які ідеї? Я не знаю, що ще робити