Скільки з нас мали потребу “обмежити доступ” до файлів, що містяться в певному каталозі / папці, або нам просто потрібно перешкодити деяким людям переглядати, видаляти або змінювати вміст певного файлу? Не одне, так? Чи можемо ми досягти цього у своєму улюбленому пінгвіні? Відповідь така: Звичайно так : Д.

Введення

Багато з нас, хто походить з Windows, звикли вирішувати цю "проблему" по-різному, для досягнення цієї мети нам доводилося вдаватися до неортодоксальних "технік", таких як приховування файлу через його атрибути, переміщення інформацію до найвіддаленішого місця нашої команди (в межах 20,000 XNUMX папок), щоб спробувати відмовити наш "ворожий" XD, змінивши або усунувши розширення файлу, або найпоширеніші практики, завантажити програму, яка дозволяє нам " закрити ”наш каталог за приємним діалоговим вікном, яке запитує у нас пароль для доступу до нього. У нас була набагато краща альтернатива? Немає.

Мені дуже шкода моїх друзів "Віндолерос" (я кажу це з великою прихильністю, щоб ніхто не образився, добре ?;)), але сьогодні я повинен трохи навчитись Windows: P, оскільки я поясню, чому ця ОС не дозволяє використовувати цю функцію.

Скільки з вас помітили, що, коли ми сидимо за комп’ютером “Windows” (навіть якщо він не наш), ми автоматично стаємо власниками всього, що містить комп’ютер (зображень, документів, програм тощо)? Що я маю на увазі? Ну, просто взявши «контроль над Windows», ми можемо копіювати, переміщувати, видаляти, створювати, відкривати або змінювати папки та файли вліво та вправо, незалежно від того, є ми «власниками» цієї інформації чи ні. Це відображає основний недолік безпеки в операційній системі, так? Ну, це все тому, що операційні системи Microsoft не були розроблені з нуля, щоб бути багатокористувацькими. Коли були випущені версії MS-DOS і деякі версії Windows, вони повністю вірили, що кінцевий користувач буде нести відповідальність за "охорону" свого відповідного комп'ютера, щоб жоден інший користувач не мав доступу до інформації, що зберігається в ньому ... стань наївним ¬ ¬. Тепер друзі WinUsers, ви вже знаєте, чому існує ця "загадка": D.

З іншого боку, GNU / Linux, будучи системою, розробленою в основному для роботи в мережі, безпека інформації, яку ми зберігаємо на своїх комп’ютерах (не кажучи вже про сервери), є фундаментальною, оскільки багато користувачів матимуть або можуть мати доступ до частини програмні ресурси (як програми, так і інформація) та апаратне забезпечення, якими управляють на цих комп’ютерах.

Тепер ми можемо зрозуміти, чому потрібна дозвільна система? Заходимо в тему;).

У GNU / Linux дозволи або права, які можуть мати користувачі над певними файлами, що містяться в ньому, встановлюються на трьох чітко диференційованих рівнях. Ці три рівні такі:

<° Дозвіл власника.

<° Групові дозволи.

<° Дозволи решти користувачів (або їх також називають "іншими").

Щоб зрозуміти ці поняття, в мережевих системах (таких як пінгвін) завжди є фігура адміністратора, суперкористувача або кореня. Цей адміністратор відповідає за створення та видалення користувачів, а також за встановлення привілеїв, які кожен із них матиме в системі. Ці привілеї встановлюються як для каталогу HOME кожного користувача, так і для каталогів та файлів, до яких адміністратор вирішує, що користувач може отримати до них доступ.

Дозволи власника

Власник - це користувач, який генерує або створює файл / папку у своєму робочому каталозі (HOME) або в іншому каталозі, на який вони мають права. Кожен користувач має можливість створювати файли, які вони хочуть, за замовчуванням у своєму робочому каталозі. В принципі, він і тільки він буде тим, хто матиме доступ до інформації, що міститься у файлах та каталогах у його HOME каталозі.

Групові дозволи

Найбільш нормальним є те, що кожен користувач належить до робочої групи. Таким чином, коли керується групою, керується всіма користувачами, які їй належать. Іншими словами, простіше інтегрувати кількох користувачів у групу, якій надаються певні привілеї в системі, ніж привласнювати привілеї незалежно кожному користувачеві.

Дозволи решти користувачів

Нарешті, привілеї файлів, що містяться в будь-якому каталозі, можуть також мати інші користувачі, які не належать до робочої групи, в яку інтегрований відповідний файл. Тобто користувачів, які не належать до робочої групи, в якій знаходиться файл, але належать до інших робочих груп, називають іншими користувачами системи.

Дуже приємно, але як я можу все це визначити? Просто, відкрийте термінал і виконайте наступне:

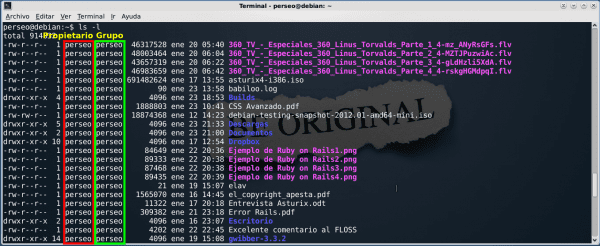

$ ls -l

Примітка: це малі літери "L" 😉

З'явиться приблизно таке:

Як бачите, ця команда відображає або "перелічує" вміст мого HOME, маємо справу з червоними та зеленими лініями. Червоне поле показує нам, хто є власником, а зелене вказує, до якої групи належить кожен із перелічених вище файлів і папок. У цьому випадку і власник, і група називаються "Персей", але вони цілком могли зіткнутися з іншою групою, наприклад "продаж". В іншому, поки не хвилюйтеся, ми побачимо пізніше: D.

Типи дозволів у GNU / Linux

Перш ніж дізнатися, як встановлюються дозволи в GNU / Linux, ми повинні знати, як можна диференціювати різні типи файлів, які може мати система.

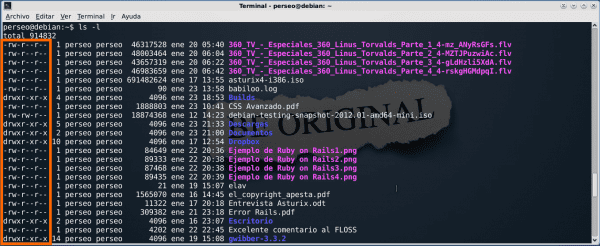

Кожен файл у GNU / Linux ідентифікується 10 символами, які називаються маска. З цих 10 символів перший (зліва направо) відноситься до типу файлу. Наступні 9, зліва направо та в блоках по 3, посилаються на дозволи, що надаються, відповідно, власнику, групі та іншим або іншим. Знімок екрана, щоб продемонструвати все це:

Перший символ файлів може бути таким:

| Перепрошую | Визначте |

| - | Архів |

| d | Довідник |

| b | Файл спеціального блоку (спеціальні файли пристрою) |

| c | Файл спеціальних символів (пристрій tty, принтер ...) |

| l | Файл посилання або посилання (м'яке / символічне посилання) |

| p | Спеціальний файл каналу (труба або труба) |

Наступні дев'ять символів - це дозволи, надані користувачам системи. Кожні три символи, власник, група та інші дозволи користувача посилаються.

Символи, що визначають ці дозволи, такі:

| Перепрошую | Визначте |

| - | Без дозволу |

| r | Дозвіл на читання |

| w | Напишіть дозвіл |

| x | Дозвіл на виконання |

Файлові дозволи

<° Читання: в основному дозволяє переглядати вміст файлу

<° Запис: дозволяє змінювати вміст файлу.

<° Виконання: дозволяє виконувати файл так, ніби це виконувана програма.

Дозволи каталогу

<° Читати: Дозволяє дізнатися, які файли та каталоги містить каталог, що має цей дозвіл.

<° Запис: дозволяє створювати файли в каталозі або звичайні файли, або нові каталоги. Ви можете видаляти каталоги, копіювати файли в каталозі, переміщувати, перейменовувати тощо.

<° Виконання: дозволяє переглядати каталог, щоб мати можливість перевірити його вміст, скопіювати файли з нього або до нього. Якщо у вас також є дозволи на читання та запис, ви можете виконувати всі можливі операції з файлами та каталогами.

Примітка: Якщо у вас немає дозволу на виконання, ми не зможемо отримати доступ до цього каталогу (навіть якщо ми використовуємо команду "cd"), оскільки ця дія буде відхилена. Це також дозволяє обмежити використання каталогу як частини шляху (як, коли ми передаємо шлях до файлу, що знаходиться в цьому каталозі, як посилання. Припустимо, ми хочемо скопіювати файл "X.ogg", який знаходиться в папці " / home / perseo / Z "-для чого папка" Z "не має дозволу на виконання-, ми зробимо наступне:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

з цим отриманням повідомлення про помилку, яке повідомляє нам, що ми не маємо достатніх дозволів для доступу до файлу: D). Якщо дозвіл на виконання каталогу відключено, ви зможете побачити його вміст (якщо ви маєте дозвіл на читання), але ви не зможете отримати доступ до жодного з об’єктів, що містяться в ньому, оскільки цей каталог є частиною необхідного шляху вирішити місце розташування ваших об’єктів.

Управління дозволами в GNU / Linux

Наразі ми бачили, для чого призначені дозволи в GNU / Linux, нижче ми побачимо, як призначити або відняти дозволи чи права.

Перед початком ми повинні мати на увазі, що коли ми реєструємося або створюємо користувача в системі, ми автоматично надаємо йому привілеї. Звичайно, ці привілеї не будуть повними, тобто користувачі зазвичай не матимуть однакових дозволів та прав суперкористувача. Коли користувач створюється, система за замовчуванням генерує права користувача на управління файлами та управління каталогами. Очевидно, що їх може змінити адміністратор, але система генерує більш-менш діючі привілеї для більшості операцій, які кожен користувач буде виконувати в своєму каталозі, своїх файлах, а також в каталогах та файлах інших користувачів. Зазвичай це такі дозволи:

<° Для файлів: - рв-р-- r--

<° Для каталогів: - rwx rwx rwx

Примітка: вони не однакові дозволи для всіх дистрибутивів GNU / Linux.

Ці привілеї дозволяють нам створювати, копіювати та видаляти файли, створювати нові каталоги тощо. Побачимо все це на практиці: D:

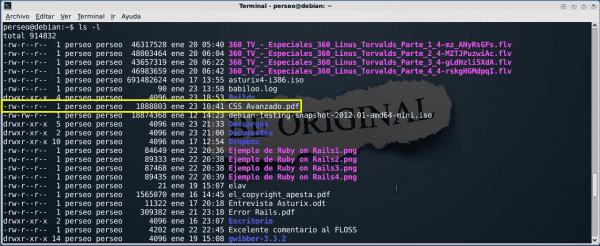

Візьмемо для прикладу файл "Advanced CSS.pdf". Зверніть увагу, що це виглядає наступним чином: -рв-р--r-- ... Розширений CSS.pdf. Давайте розглянемо уважніше.

| вид | користувач | Група | Інші користувачі (інші) | Ім'я файлу |

| - | rw- | r-- | r-- | Розширений CSS.pdf |

Це означає що:

<° Тип: Архів

<° Користувач може: Прочитати (переглянути вміст) та записати (змінити) файл.

<° Група, до якої належить користувач, може: Прочитати (лише) файл.

<° Інші користувачі можуть: Прочитати (лише) файл.

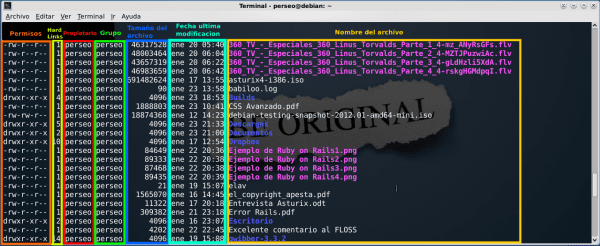

Для тих, хто цікавиться, хто на даний момент цікавиться, на що посилаються інші поля списку, отримані за допомогою ls -l, ось відповідь:

Якщо ви хочете дізнатись більше про жорсткі та м’які / символічні посилання, ось пояснення та їх відмінності.

Ну, друзі, ми підійшли до найцікавішої та найважчої частини розглянутої теми ...

Призначення дозволу

Команда CHMOD ("Змінити режим") дозволяє модифікувати маску так, щоб можна було виконувати більшу чи меншу кількість операцій над файлами або каталогами, іншими словами, за допомогою chmod ви можете видаляти або видаляти права для кожного типу користувачів. Якщо тип користувача, якому ми хочемо видалити, встановити або призначити привілеї, не вказаний, то що буде відбуватися при виконанні операції, це впливати на всіх користувачів одночасно.

Основне, що слід пам’ятати, це те, що ми надаємо або видаляємо дозволи на таких рівнях:

| Параметр | Рівень | опис |

| u | власник | власник файлу або каталогу |

| g | група | група, до якої належить файл |

| o | інші | всі інші користувачі, які не є власником або групою |

Типи дозволів:

| Перепрошую | Визначте |

| r | Дозвіл на читання |

| w | Напишіть дозвіл |

| x | Дозвіл на виконання |

Дайте власнику дозвіл на виконання:

$ chmod u+x komodo.sh

Видалити дозвіл на виконання з усіх користувачів:

$ chmod -x komodo.sh

Дайте дозвіл на читання та запис іншим користувачам:

$ chmod o+r+w komodo.sh

Залиште лише дозвіл на читання групі, до якої належить файл:

$ chmod g+r-w-x komodo.sh

Дозволи у вісімковому числовому форматі

Існує ще один спосіб використання команди chmod, який для багатьох користувачів є «більш зручним», хоча апріорі він дещо складніший для розуміння ¬¬.

Поєднання значень кожної групи користувачів утворює вісімкове число, біт “x” дорівнює 20, що дорівнює 1, біт w дорівнює 21, що дорівнює 2, r біт дорівнює 22, тобто 4, маємо тоді:

<° r = 4

<° w = 2

<° x = 1

Поєднання бітів увімкнення або вимкнення в кожній групі дає вісім можливих комбінацій значень, тобто суму бітів на:

| Перепрошую | Восьмеричне значення | опис |

| - - - | 0 | у вас немає дозволу |

| - - x | 1 | виконувати лише дозвіл |

| - ш - | 2 | писати лише дозвіл |

| - wx | 3 | писати та виконувати дозволи |

| r - - | 4 | лише дозвіл на читання |

| r - x | 5 | читати та виконувати дозволи |

| rw - | 6 | дозволи на читання та запис |

| rwx | 7 | всі дозволи встановлюються, читаються, записуються та виконуються |

Коли об’єднані дозволи користувача, групи та інших, ви отримуєте тризначне число, яке складає дозволи на файл або каталог. Приклади:

| Перепрошую | доблесть | опис |

| rw- --- -- | 600 | Власник має дозволи на читання та запис |

| rwx --х --x | 711 | Власник читає, пише та виконує, група та інші лише виконують |

| rwx rx rx | 755 | Власник, група та інші користувачі, які читають, пишуть та виконують, можуть читати та виконувати файл |

| rwx rwx rwx | 777 | Файл може прочитати, написати та виконати кожен |

| r-- --- -- | 400 | Тільки власник може прочитати файл, але ні змінити, ні виконати його, і, звичайно, ні група, ні інші не можуть в ньому нічого зробити. |

| рв-р-- --- | 640 | Користувач-власник може читати і писати, група може читати файли, а інші не можуть нічого робити |

Спеціальні дозволи

Є ще інші типи дозволів, які слід розглянути. Це біт дозволу SUID (Set User ID), біт дозволу SGID (Set Group ID) та липкий біт (sticky bit).

Сетуїд

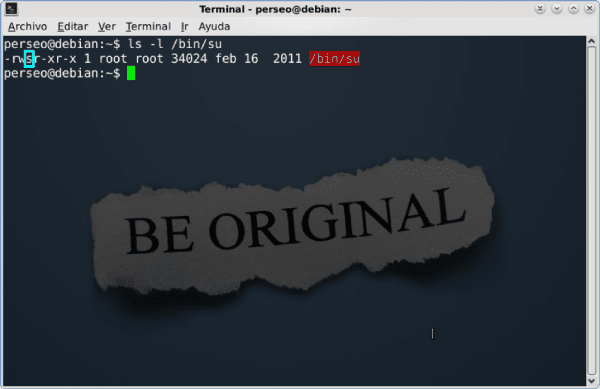

Біт setuid можна призначити виконуваним файлам і дозволяє, коли користувач виконує згаданий файл, процес отримує дозволи власника виконаного файлу. Найяскравішим прикладом виконуваного файлу з бітом setuid є:

$ su

Ми бачимо, що біт призначається як "s" у наступному захопленні:

Щоб призначити цей біт файлу, це буде:

$ chmod u+s /bin/su

І видалити його:

$ chmod u-s /bin/su

Примітка: Ми повинні використовувати цей біт з особливою обережністю, оскільки це може спричинити ескалацію привілеїв у нашій системі ¬¬.

setgid

Біт setid дозволяє отримувати привілеї групи, присвоєної файлу, він також може призначатися каталогам. Це буде дуже корисно, коли кільком користувачам однієї групи потрібно працювати з ресурсами в одному каталозі.

Для призначення цього біта ми робимо наступне:

$ chmod g+s /carpeta_compartida

І видалити його:

$ chmod g-s /carpeta_compartida

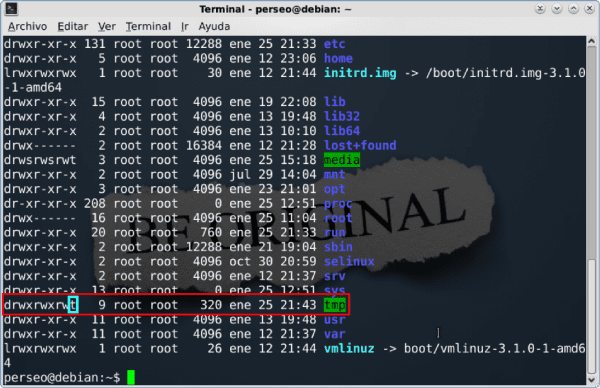

липкий

Зазвичай цей біт призначається в каталогах, до яких мають доступ усі користувачі, і дозволяє заборонити користувачеві видаляти файли / каталоги іншого користувача в цьому каталозі, оскільки всі мають дозвіл на запис.

Ми бачимо, що біт призначається як "t" у наступному захопленні:

Для призначення цього біта ми робимо наступне:

$ chmod o+t /tmp

І видалити його:

$ chmod o-t /tmp

Ну, друзі, тепер ви знаєте, як краще захистити свою інформацію, завдяки цьому, сподіваюся, ви припините шукати альтернативи Блокування папки o Папка гвардії що в GNU / Linux вони нам зовсім не потрібні XD.

P.S: Цю статтю просив сусід двоюрідного брата друга XD, сподіваюся, я вирішив ваші сумніви ...…

Відмінна стаття, дуже добре пояснена.

Дякую друже friend

Чудовий Персей, я не мав уявлення про дозволи у восьмеричному числовому форматі (що є дуже цікавою дрібницею) чи спеціальні дозволи (setuid / setgid / sticky).

Я вмирав від сну, але це мене трохи підняло, я вже хочу схопити консоль 😀 +1000

Добре, що це було корисно, вітаю 😉

Чудово, пояснення дуже чіткі, велике спасибі.

setgid

Біт Сетуїд дозволяє отримати привілеї

у цій частині є невелика помилка.

Дякую за спостереження і за коментарі, іноді мої пальці "заплутуються" в XD ...

Вітаю 😉

Я вже виправлений 😀

Дуже хороша стаття, Персей. У будь-якому випадку, я хотів би зробити кілька спостережень, щоб інформація була більш повною:

Будьте обережні, застосовуючи дозволи рекурсивно (chmod -R), оскільки ми можемо в кінцевому підсумку надати файлам занадто багато дозволів. Одним із шляхів цього є використання команди find для розрізнення файлів або папок. Наприклад:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Інша справа: встановлення привілеїв на каталоги або файли не є безпомилковим методом захисту інформації, оскільки за допомогою LiveCD або розміщення жорсткого диска в іншому ПК доступ до папок не становить труднощів. Для захисту конфіденційної інформації необхідно використовувати засоби шифрування. Наприклад, TrueCrypt дуже хороший, і він також є крос-платформним.

І нарешті: те, що більшість користувачів не змінюють привілеї файлової системи в Windows, не означає, що це неможливо зробити. Принаймні файлову систему NTFS можна захистити стільки, скільки EXT, я знаю, тому що в своїй роботі я маю повні розділи без дозволів на виконання чи запис тощо. Цього можна досягти за допомогою вкладки безпеки (яка зазвичай прихована). Основна проблема Windows полягає в тому, що налаштування за замовчуванням дозволяють все.

Щиро дякую за розширення теми;). Щодо:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Ви абсолютно праві, навіть із Win відбувається те саме, можливо пізніше ми поговоримо про різні інструменти, які допомагають нам шифрувати нашу інформацію.

Вітаю 😀

Друго Уго, як справи 😀

Проблема з TrueCrypt ... чи є ліцензія чимось «дивним», що вона має, чи можете ви розповісти нам більше про це? 🙂

Привіт компа

Ліцензія TrueCrypt буде трохи дивною, але принаймні версія 3.0 ліцензії (яка є поточною) дозволяє особисте та комерційне використання на необмежених робочих станціях, а також дозволяє копіювати, переглядати вихідний код, вносити зміни та розповсюджувати похідні роботи ( якщо він перейменований), тож, якщо він не на 100% безкоштовний, відверто кажучи, він досить близький.

Старий Персей залишає нас поганими для решти команди своїми статтями за те, що ми такі повні.

Ніхто тут не кращий, як ніхто? І набагато менше, ніж я HAHAHAJAJAJAJA

ха-ха-ха-ха, будь обережним друже, пам’ятай, що ми в одному човні 😀

Дякую за коментар 😉

Дозволи - це те, що вивчається з дня на день, а не з дня на день, тому давайте вивчати хе-хе-хе

Відмінна стаття Персей.

Порада: необов’язково писати знак до кожного символу, досить лише один раз вказати його. Приклад:

$ chmod o + r + w komodo.sh

Це може виглядати так

$ chmod o + rw komodo.sh

те саме з

$ chmod g + rwx komodo.sh

це також може виглядати

$ chmod g + r-wx komodo.sh

дотримуючись цього формату, ви можете це зробити

$ a-rwx, u + rw, g + w + або example.txt

примітка: a = все.

Привіт.

Вау, друже, я цього не знав, дякую за поділ 😀

Дуже хороша стаття, все дуже добре пояснено.

Мені зручніше змінювати дозволи файлів вісімково, чіткіше. Я вважаю, що достатньо, щоб зрозуміти інший шлях, але це було давно вже ха-ха-ха

Привіт людям, персей; Мені дуже сподобалась сторінка. Я хотів би мати можливість співпрацювати з ним. Це можливо? Натиснувши на мій нік, ви отримаєте посилання !! ха-ха.

Зазвичай я роблю епізодичні публікації, і я все більше і більше активізую лідерство, чого я не відмовлятимусь у своєму житті, поки я доступний і маю пару пальців. Ну, мабуть, вони мають мою електронну пошту. обійми та сили з проектом, який мені здається «блогери об’єднані!», ACA ES LA TRENDENCIA !! Так створюється павутина майбутнього.

Ха-ха-ха-ха, було б дуже приємно для вас приєднатися до нас, нехай elav або gaara побачать ваше прохання 😉

Бережись, і я сподіваюся побачити тебе тут скоро 😀

Зараз я пишу тобі електронний лист (на адресу, яку ти вказав у коментарі) 🙂

Я сумніваюся. Як ви можете застосувати дозволи до каталогів і щоб вони не змінювали свої атрибути, незалежно від користувача, який їх змінює, включаючи root.

Привіт.

Може бути ця стаття Я трохи уточнюю ..

Добре написана ця стаття, дякую за обмін знаннями

Наскільки це було корисно, ми сподіваємось побачити вас тут знову. Вітаю 😉

Дуже хороша стаття.

Я дуже рада, що це було вам корисно, вітаю 😉

Правда, я не згоден з тим, що Linux переміщує файл у папку Система - це головний біль. ви повинні надати дозвіл на все і ввести свій пароль. у Windows легко переміщувати файли навіть у тій самій папці Windows. ціла процедура переміщення файлу в папку в Linux, коли в Windows легше копіювати та вставляти. Я використовую обидві операційні системи. монетний двір 2 кориця майя та вікна 13

Я використовую Linux вже кілька років, і, чесно кажучи, у мене не було цих проблем досить давно.

Я можу без проблем переміщувати файли / папки, і мій жорсткий диск розділений на 2. Очевидно, що для доступу до іншого розділу 1-го разу я повинен ввести свій пароль, але потім більше ніколи.

Якщо у вас є дивна проблема, повідомте нам, ми із задоволенням допоможемо вам 😉

Правильна стаття щодо частини Linux. У своїх коментарях щодо управління дозволами в Windows: Ви взагалі не знаєте, як встановлюються дозволи. Контроль над ними набагато вищої потужності (за винятком 16-розрядних версій, Windows 95, 98, Me та мобільних телефонів) щодо того, як ними управляють у системі пінгвінів та високої деталізації, а також для того, щоб я мав справу з обома Операційні системи не мають маніакальних файлів проти жодної з них.

Моя порада: проведіть невелике дослідження, і ви зрозумієте, що зовнішні програми взагалі не потрібні. Для всіх дуже добре. 😉

Дуже хороша стаття. Тема дозволів - це цікава річ для вивчення. Одного разу зі мною траплялося, що я не міг отримати доступ до файлу довгим шляхом, тому що я не мав дозволів на виконання в одному з каталогів. Також добре знати хоча б про існування спеціальних дозволів, таких як Sticky bit.

PS: Я вже деякий час стежу за цим блогом, але не реєструвався. У них є дуже цікаві статті, але найбільше привернуло мою увагу - це стосунки між користувачами. Крім того, що можуть бути розбіжності, загалом, кожен намагається допомогти один одному, вносячи свій досвід. Це щось чудове, на відміну від інших сайтів, повних тролів та полум'яних вогнів 😉

Дуже цікаво, але я дізнався це по-різному про дозволи, а не в восьмеричній, в двійковій системі, так що, якщо, наприклад, "7" дорівнює 111, це означало, що він мав усі дозволи, тож якщо ви ставите 777 це Ви даєте всі дозволи для всіх користувачів, груп ...

Привітання.

Вражаюче, лаконічно, чітко і по темі.

Яка хороша стаття, вітаю та дякую за всі роз'яснення ... ..

салю2.

Вау, якщо я багато чому навчуся з ваших підручників, я відчуваю себе маленьким коником у цьому величезному полі, яке є Linux, але обмежуючи те, що колись сказав Хьюго, у цьому рядку коментарів, якщо ми ставимо живий компакт-диск і якщо наші файли не зашифровані насправді залишилося не так багато для захисту, крім того, в Windows, я думаю, не було великих проблем зі створенням користувача адміністратора та обмеженого облікового запису в операційній системі win, а отже, захисту даних вашого облікового запису адміністратора…. Але справді, велике спасибі за цю статтю, завдяки вам я більш обізнаний у цьому питанні ... 😀

Правда полягає в тому, що я хотів запустити виконуваний файл xD, і він сказав, що мені відмовлено у дозволі під час відкриття та запису x-файлів, але я трохи прочитав тут і щось дізнався, і це послужило, щоб побачити дозволи, які мала та папка, що містила файли та виконуваний файл. останнє, що я пам’ятаю, що я зробив, це те, що я хотів отримати доступ до папки, і оскільки ім’я було довгим, я змінив його та між легким xD, потім я подивився дозволи і подивився щось, що говорить про адм. вхід в папку, а потім запустити виконуваний файл і міг би запустити без проблем зараз, що я не знаю, це те, що я зробив xD правда, я не знаю, що це було, тому що я змінив назву папки, але я не знаю, і спасибі я зміг виконати Немає проблем.

Привіт, у мене є кілька питань,

У мене є веб-система, яка повинна записати зображення на сервер Linux,

подробиці в тому, що він не дозволяє його зареєструвати, спробуйте змінити дозволи, але цього не могло бути,

Я новачок у цьому, тому що хотів би, щоб ви направляли мене, дякую.

Скажіть, якщо це допомогло мені, дякую вам за внесок.

Особисто мені допомогла вчитися документація, яка була застосована на практиці під час моєї роботи.

Відповідні практики, які я робив, були на Debian. Вітаю та вітаю.

Чудовий підручник з дозволів у GNU / Linux. Мій досвід роботи як користувача Linux та як адміністратора серверів на базі розподілу GNU / Linux полягає в тому, що багато технічних проблем, які можуть виникнути, базуються на управлінні дозволами для груп та користувачів. Це те, що потрібно враховувати. Я вітаю Персея за його блог, і я також зацікавлений об'єднати сили GNU у цьому блозі. Привіт з Мексики, товариші!

Привіт, насамперед, я вітаю вас із дуже гарною статтею і консультую вас. У мене є такий випадок: 4 ———- 1 кореневий корінь 2363 19 лютого 11:08 / etc / shadow з 4 вперед, як би читалися ці дозволи.

Грекіас

Windows: ми вибираємо папку, праву кнопку, властивості> вкладку Безпека, там ви можете додавати або видаляти користувачів або групи, і кожна з них встановлює потрібні дозволи (читання, запис, повний контроль тощо). Не знаю, що ти, біса, маєш на увазі

До речі, я використовую linux щодня, я використовую елементарний, заснований на ubuntu.

Ходіть добре

чудово, що це найкраще пояснена стаття

спасибі

друг:

Дуже хороший внесок, це мені дуже допомогло.

Спасибо.

Сучий син навіть не працює.

Скільки з вас помітили, що коли ми сидимо за комп’ютером «Windows», ця частина є абсолютно брехнею, тому що з часів Windows NT, навіть до Windows 98 і ця проблема, що у вас немає безпеки, є абсолютно хибною.

Безпека в Windows - це те, до чого Microsoft поставилася дуже серйозно, тому що це найпоширеніша настільна операційна система сьогодні.

У цій статті добре пояснено дозволи GNU / Linux, але ви, як завжди трапляється в цих статтях, повідомили, що той, хто пише її, або не використовує Windows, або не знає, як нею користуватися, тому що вона їм не подобається, а лише негативний відгук.

Необхідно наголосити на тому, що Windows дуже безпечна у своїй файловій системі з характеристикою ACL (Список контролю доступу), яку вона несе в Windows із усієї Windows NT, що робить файлову систему дуже безпечною. У GNU / Linux вони також це впровадили.

З Windows Vista впроваджено функцію UAC (Контроль облікових записів користувачів), що робить комфортним використання Windows без необхідності бути адміністратором для комфортного використання.

Для мене хороша функція, яку вони застосували, оскільки використання Windows XP як користувача без дозволів адміністратора можна було б зробити, але вдома, хто таким користувався? майже нікому через те, як незручно було не мати чогось на зразок UAC.

Що, якби мені було зрозуміло, що той, хто написав статтю, знав, що він пише, хоча він і не пояснив ACL GNU / Linux.

Привіт друже, гарна інформація, просто хотів запитати

Чи є спосіб зробити це, перебуваючи в metasploit, всередині машини-жертви?

Чи можна зробити цей файл непридатним за допомогою цих дозволів, чи це неможливо, я маю на увазі перебування всередині metasploit?

Дуже дякую за цей блог, дуже хороша інформація.