Злом та сканування: Пристосуйте ваш GNU / Linux Distro до цього ІТ-поля

Хоча Злом не обов'язково комп'ютерне поле, Пентенінг якщо це повністю. Він Злом або будучи a хакерШвидше, це загальний термін, який зазвичай асоціюється більше із способом мислення та способом життя. Хоча, в ці сучасні часи, де все пов'язано з ІТ-домен, логічно думати, що а хакер є комп'ютерний експерт за своєю природою або за фахом.

Тоді як термін Пентенінг або бути a Пентестер, якщо це щось чітко пов’язане з ІТ-домен, враховуючи знання, область та необхідне використання спеціальних та вдосконалених комп’ютерних програм, в основному орієнтованих на тему кібербезпеки та судової інформації.

Перш ніж повністю входити в тему, ми рекомендуємо прочитати 7 попередніх супутніх публікацій, 4 із розширене використання GNU / Linux в інших ІТ-сферах та 3 з поточної теми, тобто теми Злом / Хакери, щоб доповнити наступне читання та запобігти його надто великому розміру.

Наступні публікації, пов'язані з розширене використання GNU / Linux звук:

І наступні публікації, пов'язані з Хакерський / хакерський обсяг звук:

Злом та скандал: цікаве ІТ-поле

Ми пояснимо термін нижче Злом / Хакер і термін Пентестинг / Пентестер щоб потім перейти до порад та рекомендацій, необхідних для відповіді на питання: Як адаптувати наші дистрибутиви GNU / Linux до ІТ-галузі злому та сканування?

Злом і хакер

Говорячи з комп'ютерної точки зору, досить прийнятне і загальне визначення Злом це:

"Постійний пошук знань у всьому, що пов’язано з комп’ютерними системами, їх механізмами безпеки, їх вразливими місцями, як ними скористатися та механізмами захисту від тих, хто знає, як це зробити". Злом, злом та інші визначення

Отже, a хакер ІТ - це людина, яка:

"Вони, як правило, неминуче використовують ІКТ та домінують над ними, отримують дієвий та дієвий доступ до джерел знань та існуючих механізмів контролю (соціальних, політичних, економічних, культурних та технологічних) для внесення необхідних змін на благо всіх". Рух хакерів: спосіб життя та вільне програмне забезпечення

Пентестинг і Пентестер

Тим часом він Пентенінг можна чітко узагальнити як:

"Дія або активність нападу на комп’ютерну систему для виявлення існуючих збоїв, вразливостей та інших помилок безпеки, щоб запобігти зовнішнім атакам. Крім того, Pentesting - це справді форма злому, лише така практика є цілком законною, оскільки вона має згоду власників обладнання, що підлягає випробуванню, крім того, що має намір завдати реальної шкоди". Що таке пентестування та як виявити та запобігти кібератакам?

Отже, a Пентестер може бути визначена як така особа:

"Завданням яких є дотримуватися різних процесів або конкретних кроків, які забезпечують хороший аналіз, і таким чином мати можливість проводити всі можливі запити про збої або вразливості в системі. Тому його часто називають аудитором кібербезпеки". Що таке пентестування?

Як адаптувати наші дистрибутиви GNU / Linux до ІТ-галузі злому та сканування?

Дистрибутиви GNU / Linux для злому та сканування

Безумовно, зараз їх багато Дистрибутиви GNU / Linux спеціально присвячений ІТ-домен Дель Злом у-ель- Пентенінг, наприклад:

- Калі: На основі Debian -> https://www.kali.org/

- Папуга: На основі Debian -> https://www.parrotlinux.org/

- BackBox: На основі Ubuntu -> https://www.backbox.org/

- Кейн: На основі Ubuntu -> https://www.caine-live.net/

- Демон: На основі Debian -> https://www.demonlinux.com/

- Bugtraq: На основі Ubuntu, Debian та OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: За матеріалами Arch -> https://archstrike.org/

- BlackArch: На основі Arch -> https://blackarch.org/

- Pentoo: На основі Gentoo -> https://www.pentoo.ch/

- Лабораторія безпеки Fedora: На основі Fedora -> https://pagure.io/security-lab

- WiFisLax: На основі Slackware -> https://www.wifislax.com/

- Драко: Засновано на базі LFS (Linux з нуля) -> https://dracos-linux.org/

- Самурайський веб-тестування: На основі Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Набір інструментів безпеки мережі: На основі Fedora -> https://sourceforge.net/projects/nst/files/

- СУПНИЙ: На основі Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Цибульна безпека: На основі Ubuntu -> https://securityonion.net/

- Сантоку: На основі LFS -> https://santoku-linux.com/

- Інші покинуті проекти: шпирок, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 та PHLAK.

Імпортуйте сховища дистрибутивів GNU / Linux для злому та сканування

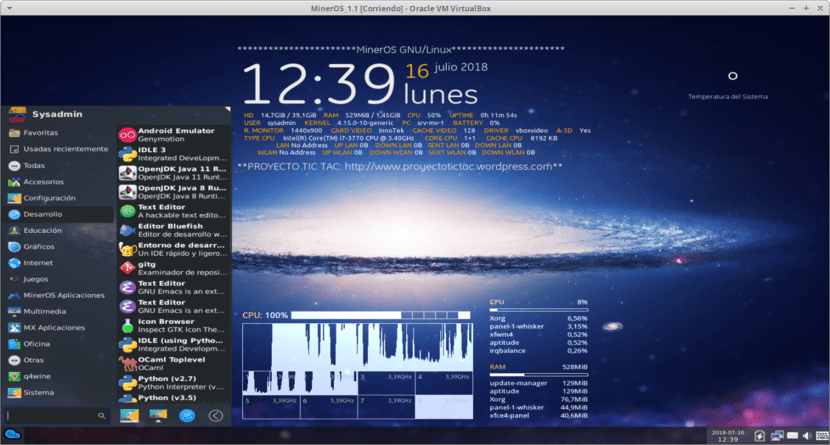

Однак багато хто з нас використовує Дистрибутиви GNU / Linux матері або традиційні безпосередньо, такі як Debian, Ubuntu, Arch, Gentoo або Fedora, і нам залишається лише встановити Додатки для злому та сканування через наш Менеджер пакетів включено

І оскільки багато традиційних сховищ не включають повних чи найсучасніших чинних інструментів, ми повинні включити сховища Дистрибутиви GNU / Linux еквівалентні спеціалізовані програми, засновані на нашій, тобто якщо ми використовуємо Debian GNU / Linux ми повинні імпортувати сховища Калі та Папуга, наприклад, щоб пізніше їх встановити. Звичайно, поважаючи пакетні версії Debian GNU / Linux з тими з цих спеціалізованих дистрибутивів, щоб уникнути непоправної розриву пакетів або всієї операційної системи.

Процедура

Імпортувати файл Сховища Калі на Debian слід виконати таку процедуру:

- Включіть у свій власний або новий файл .list, відповідне сховище згаданого Distro, серед яких є такі:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Додайте ключі, запитувані у сховищах, використовуючи такі команди:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Імпортувати файл Сховища папуг на Debian слід виконати таку процедуру:

- Включіть у свій власний або новий файл .list, відповідне сховище згаданого Distro, серед яких є такі:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Додайте ключі, запитувані у сховищах, використовуючи такі команди:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Після цього нам залишається лише встановити наші відомі, улюблені та найбільш оновлені Додатки для злому та сканування з цих сховищ, пильнуючи, щоб не зламати наш Операційна система Debian GNU / Linux. Для решти Дистрибутиви GNU / Linux матері або традиційні, те саме слід робити з їхніми еквівалентами, як у арка наступні за наступний приклад з BlackArch.

Оскільки, інакше, останнім варіантом буде завантажити, скомпілювати та встановити кожного інструменту Злом та пентестування окремо від офіційних веб-сайтів, що іноді рекомендується. І якщо хтось не уявляє, який інструмент Злом та пентестування було б ідеально знати та встановити, ви можете натиснути наступне посилання щоб розпочати. Хоча існує також проста можливість встановлення «Fsociety: Відмінна пачка інструментів для злому".

Висновок

Ми сподіваємось на це "корисний маленький пост" на «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», вивчення різних методів або альтернатив, таких як безпосередня установка програм із власних чи зовнішніх сховищ, або використання незалежних доступних програм, представляє великий інтерес та корисність для всього «Comunidad de Software Libre y Código Abierto» і великий внесок у розповсюдження чудової, гігантської та зростаючої екосистеми програм «GNU/Linux».

А для отримання додаткової інформації завжди соромтеся відвідати будь-яку Інтернет-бібліотека як OpenLibra y jedit читати книги (PDF-файли) на цю тему чи інші галузі знань. Поки що, якщо вам це сподобалось «publicación», не припиняйте ділитися цим з іншими, у вашому Улюблені веб-сайти, канали, групи чи спільноти соціальних мереж, бажано безкоштовних і відкритих як Мастодонт, або захищений та приватний Telegram.

Або просто відвідайте нашу домашню сторінку за адресою DesdeLinux або приєднатися до офіційного каналу Телеграма о DesdeLinux читати та голосувати за ту чи іншу цікаву публікацію на тему «Software Libre», «Código Abierto», «GNU/Linux» та інші теми, пов’язані з «Informática y la Computación»І «Actualidad tecnológica».

Для користувачів Fedora / Centos / RHL, оскільки Fedora підтримує віджимання під назвою "Лабораторія безпеки", ви можете завантажити його з https://labs.fedoraproject.org/en/security/

Він не настільки повний, як Kali, але у ньому є досить багато утиліт.

або якщо ви вже використовуєте Fedora, встановіть її з терміналу за допомогою

sudo dnf groupinstall "Лабораторія безпеки"

або від centos, що імпортує РЕПО.

Привіт Федоріано21. Відмінний внесок, дякую за ваш коментар.