Загальний покажчик серії: Комп’ютерні мережі для МСП: Вступ

Привіт, друзі!. Після попередньої пари статей про Система доменних імен у-ель- Протокол динамічної конфігурації хоста опубліковано в «DNS і DHCP у openSUSE 13.2 'Арлекін'"та"DNS і DHCP на CentOS 7«, Обидва із серії Мережі МСП, ми повинні налаштувати ці служби в Debian.

Ми повторюємо, що гарною відправною точкою для вивчення теоретичних концепцій DNS та DHCP є Вікіпедія.

Встановлення операційної системи

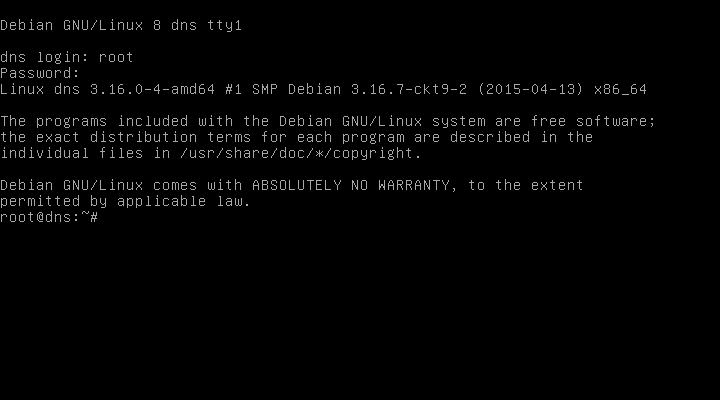

Ми почнемо з базової інсталяції сервера з операційною системою Debian 8 "Jessie" без встановлення будь-якого графічного середовища чи іншої програми. Віртуальної машини з 512 мегабайтами оперативної пам’яті та жорстким диском об’ємом 20 гігабайт більш ніж достатньо.

Під час процесу встановлення - бажано в текстовому режимі - і, дотримуючись порядку екранів, ми вибрали такі параметри:

- Мова: Іспанська - іспанська

- Країна, територія чи область: НАС

- Карта клавіш для використання: Американська англійська

- Налаштуйте мережу вручну:

- IP-адреса: 192.168.10.5

- Маска мережі: 255.255.255.0

- Шлюз: 192.168.10.1

- Адреси серверів імен: 127.0.0.1

- Назва машини: dns

- Доменне ім'я: desdelinux.fan

- Пароль суперкористувача: SuClave (потім запитайте підтвердження)

- Повне ім’я нового користувача: Debian First OS Buzz

- Ім'я користувача для облікового запису: кайф

- Виберіть пароль для нового користувача: SuClave (потім запитайте підтвердження)

- Виберіть часовий пояс: Схід

- Метод розділення: Керовано - використовуйте весь диск

- Виберіть диск для розділу: Віртуальний диск 1 (vda) - 21.5 ГБ Virto Block Device

- Схема розділення: Усі файли в одному розділі (рекомендовано для початківців).

- Завершіть розділення та напишіть зміни на диск

- Хочете записати зміни на диски?

- Ви хочете проаналізувати інший CD або DVD?:

- Ви хочете використовувати копіюd?:

- Ви хочете взяти участь в опитуванні щодо використання пакетів?:

- Виберіть програми для встановлення:

[] Настільне середовище Debian

[*] Стандартні системні утиліти

- Ви хочете встановити завантажувач GRUB в основний запис завантаження?

- / dev / vda

- "Встановлення завершено":

На мій скромний погляд, встановити Debian просто. Потрібно лише відповісти на запитання заздалегідь визначених варіантів та деяку іншу інформацію. Навіть наважусь сказати, що простіше дотримуватися наведених вище кроків, ніж, наприклад, через відео. Коли я читаю, я не втрачаю концентрації уваги. Інше питання - дивитись, читати, інтерпретувати та передавати відео туди-сюди, коли я втрачаю або погано розумію якесь важливе значення. Рукописний аркуш або звичайний текстовий файл, скопійований на мобільний телефон, чудово послужать ефективним керівництвом.

Початкові налаштування

Після завершення базової інсталяції та першої перезавантаження ми продовжуємо оголошувати сховища програм.

Під час редагування файлу sources.list, ми коментуємо всі існуючі записи за замовчуванням, оскільки ми будемо працювати лише з локальними сховищами. Остаточний вміст файлу, за винятком коментованих рядків, буде таким:

root @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie основний внесок deb http://192.168.10.1/repos/jessie/debian-security/ jessie / оновлення основний внесок

Ми оновлюємо систему

root @ dns: ~ # оновлення здібностей root @ dns: ~ # оновлення здібностей root @ dns: ~ # перезавантажити

Ми встановлюємо SSH для віддаленого доступу

root @ dns: ~ # aptitude встановити ssh - -

Щоб дозволити користувачеві розпочати віддалений сеанс через SSH корінь - лише з локальної мережі Enterprise - ми змінюємо файл конфігурації:

root @ dns: ~ # nano / etc / ssh / sshd_config .... PermitRootLogin так .... root @ dns: ~ # systemctl перезапустіть ssh.service root @ dns: ~ # systemctl статус ssh.service

Ми починаємо віддалений сеанс через SSH в «dns» з машини «sysadmin»:

buzz @ sysadmin: ~ $ rm .ssh / known_hosts buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... пароль root@192.168.10.5: ... root @ dns: ~ #

Основні файли конфігурації

Основні файли конфігурації системи будуть згідно з нашими виборами під час інсталяції:

root @ dns: ~ # cat / etc / hosts 127.0.0.1 локальний хост 192.168.10.5 DNS.desdelinux.fan dns # Наступні рядки бажані для хостів із підтримкою IPv6 ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters root @ dns: ~ # cat /etc/resolv.conf пошук desdelinux.fan сервер імен 127.0.0.1 root @ dns: ~ # ім'я хосту DNS root @ dns: ~ # ім'я хоста -f dns.desdelinux.fan root @ dns: ~ # cat / etc / network / interfaces # Цей файл описує мережеві інтерфейси, доступні у вашій системі # і як їх активувати. Для отримання додаткової інформації див. інтерфейси (5). джерело /etc/network/interfaces.d/* # Автоматичний loopback мережевий інтерфейс lo iface lo inet loopback # Основний мережевий інтерфейс enable-hotplug eth0 iface eth0 inet static address 192.168.10.5 netmask 255.255.255.0 network 192.168.10.0 broadcast 192.168.10.255. 192.168.10.1 gateway 127.0.0.1 # параметри dns-* реалізуються пакетом resolvconf, якщо встановлено dns-nameservers XNUMX dns-search desdelinux.fan

Ми встановлюємо пакети супер досвіду

root @ dns: ~ # aptitude встановити htop mc deborphan

Очищення завантажених пакетів, якщо такі є

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude clean root @ dns: ~ # aptitude autoclean

Встановлюємо BIND9

- ПЕРЕД встановленням BIND настійно рекомендую відвідайте сторінку Типи записів DNS у Вікіпедії, як в іспанській, так і в англійській версіях. Ці типи реєстрів ми будемо використовувати в конфігурації файлів Зони, як Прямий, так і Зворотний. Дуже освітньо знати, з чим ми маємо справу.

- також ми пропонуємо прочитайте наступне Запит на коментарі RFC - Запити на коментарі, які тісно пов’язані зі здоровим функціонуванням служби DNS, особливо щодо рекурсії на кореневі сервери:

- RFC 1912, 5735, 6303 та BCP 32: у зв'язку з локальний

- RFC 1912, 6303: Зона стилю для адреси локального хосту IPv6

- RFC 1912, 5735 та 6303: Відношення до локальної мережі - «Ця» мережа

- RFC 1918, 5735 та 6303: Мережі приватного користування

- RFC 6598: Спільний адресний простір

- RFC 3927, 5735 та 6303: Link-local / APIPA

- RFC 5735 та 5736: Призначення протоколу робочої групи з Інтернету

- RFC 5735, 5737 та 6303: TEST-NET- [1-3] для документації

- RFC 3849 та 6303: Приклад діапазону IPv6 для документації

- BCP 32: Доменні імена для документації та тестування

- RFC 2544 та 5735: Бенчмарк тестування маршрутизатора

- RFC 5735: IANA зарезервована - Простір класу E

- RFC 4291: Непризначені адреси IPv6

- RFC 4193 та 6303: ULA IPv6

- RFC 4291 і 6303: IPv6 Link Local

- RFC 3879 та 6303: застарілі адреси локальних сайтів IPv6

- RFC 4159: IP6.INT застарілий

Установка

root @ dns: ~ # aptitude search bind9 p bind9 - Сервер доменних імен Інтернету p bind9-doc - Документація для BIND i bind9-host - Версія 'host' в комплекті з BIND 9.X p bind9utils - Утиліти для BIND p gforge-dns-bind9 - інструмент спільної розробки - Управління DNS (з використанням Bind9) i A libbind9-90 - Спільна бібліотека BIND9, що використовується BIND

Спробуйте також запустити пошук здібностей ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl перезапустіть bind9.service root @ dns: ~ # systemctl статус bind9.service ● bind9.service - Завантажено сервер доменних імен BIND: завантажено (/lib/systemd/system/bind9.service; включений) Запуск: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активний: активний (працює) з пт 2017-02-03 10:33:11 EST; Тому └─1 / usr / sbin / named -f -u bind 8 лютого 1460:0:1465 dns з іменем [9]: автоматична порожня зона: 1465.BD03.IP10.ARPA 33 лютого 11:1465:8 dns з іменем [0.1.0.0.2]: прослуховування командного каналу 6 # 03 10 лютого 33:11:1465 dns з іменем [127.0.0.1]: прослуховування командного каналу :: 953 # 03 10 лютого 33:11:1465 dns з іменем [1]: кероване -keys-zone: завантажений серійний номер 953 лютого 03 10:33:11 dns з іменем [1465]: зона 2.in-addr.arpa/IN: завантажений серійний номер 03 лютого 10 33:11:1465 dns з іменем [0]: зона localhost / IN: завантажений серійний номер 1 лютого 03 10:33:11 dns з іменем [1465]: зона 2.in-addr.arpa/IN: завантажений серійний номер 03 лютого 10 33:11:1465 dns з іменем [127]: зона 1.in -addr.arpa/IN: завантажений серійний 03 лютого 10 33:11:1465 dns з іменем [255]: усі зони завантажені 1 лютого 03:10:33 dns з іменем [11]: працює Підказка: Деякі рядки були еліпсованими, використовуйте -l показати повністю.

Файли конфігурації, встановлені BIND9

Дещо інакше, ніж конфігурація служби DNS у CentOS та openSUSE, у Debian у каталозі створюються такі файли / etc / bind:

root @ dns: ~ # ls -l / etc / bind / всього 52 -rw-r - r-- 1 кореневий корінь 2389 30 червня 2015 bind.keys -rw-r - r-- 1 кореневий корінь 237 30 червня 2015 db.0 -rw-r - r-- 1 кореневий корінь 271 30 червня 2015 р. db.127 -rw-r - r - 1 кореневий корінь 237 30 червня 2015 р. db.255 -rw-r - r - 1 кореневий корінь 353 30 червня 2015 р. db.empty -rw- r - r - 1 кореневий корінь 270 30 червня 2015 р. db.local -rw-r - r - 1 кореневий корінь 3048 30 червня 2015 р. db.root -rw-r - r - 1 кореневий корінь 463 30 червня 2015 named.conf -rw-r - r - 1 коренева прив'язка 490 30 червня 2015 named.conf.default-zone -rw-r - r - 1 коренева прив'язка 165 30 червня 2015 named.conf.local -rw -r - r-- 1 коренева прив'язка 890 3 лютого 10:32 named.conf.options -rw-r ----- 1 прив'язка прив'язки 77 3 лютого 10:32 rndc.key -rw-r - r- - 1 кореневий корінь 1317 червня 30 2015 зони. Rfc1918

Усі вищезазначені файли містять звичайний текст. Якщо ми хочемо знати значення та зміст кожного з них, ми можемо це зробити за допомогою команд менше o як, що є гарною практикою.

Супровідна документація

В адресній книзі / usr / share / doc / bind9 ми будемо мати:

root @ dns: ~ # ls -l / usr / share / doc / bind9 всього 56 -rw-r - r-- 1 кореневий корінь 5927 30 червня 2015 авторське право -rw-r - r-- 1 кореневий корінь 19428 30 2015 червня 1 журнал змін.Debian.gz -rw-r - r-- 11790 кореневий корінь 27 2014 січня 1 р. FAQ.gz -rw-r - r-- 396 кореневий корінь 30 2015 червня 1 р. НОВИНИ.Debian.gz -rw-r - r-- 3362 кореневий корінь 30 2015 червня 1 р. README.Debian. Gz -rw- r - r-- 5840 кореневий корінь 27 2014 січня XNUMX README.gz

У попередній документації ми знайдемо рясні навчальні матеріали, які ми рекомендуємо прочитати ПЕРЕД налаштуванням BIND і навіть ПЕРЕД пошуком в Інтернеті статей, пов’язаних з BIND та DNS загалом.. Ми збираємось прочитати вміст деяких з цих файлів:

Питання і відповіді o Fперіодично Aскид Qзапитання про BIND 9

- Питання щодо складання та встановлення - Питання щодо компіляції та встановлення

- Запитання щодо конфігурації та налаштування - Питання про конфігурацію та налаштування

- Операційні запитання - Питання про операцію

- Загальні питання - Загальні запити

- Питання, що стосуються операційної системи - Конкретні запитання щодо кожної операційної системи

- HPUX

- Linux

- Windows

- FreeBSD

- Solaris

- Apple Mac OS X

НОВИНИ.Debian.gz

НОВИНИ.Debian в підсумку говорить нам, що параметри дозволити-запит-кеш y дозволити-рекурсія включені за замовчуванням для списків контролю доступу, вбудованих у BIND -вбудований- 'місцеві мережі"і"локальний'. Він також повідомляє нам, що зміни за замовчуванням були зроблені, щоб зробити кеш-сервери менш привабливими для атаки Спуфінг із зовнішніх мереж.

Щоб перевірити, що написано в попередньому абзаці, якщо з машини в самій мережі 192.168.10.0/24 який у нашому прикладі, ми робимо запит DNS на домен desdelinux.net, а заодно і на самому сервері dns.desdelinux.fan виконуємо хвіст -f / var / log / syslog ми отримаємо наступне:

buzz @ sysadmin: ~ $ dig localhost .... ;; ОПТ ПСЕВДОСЕКЦІЯ :; EDNS: версія: 0, прапори:; udp: 4096 ;; РОЗДІЛ ПИТАНЬ:; localhost. В ;; РОЗДІЛ ВІДПОВІДІ: localhost. 604800 В 127.0.0.1 ;; РОЗДІЛ ВЛАДИ: localhost. 604800 IN NS localhost. ;; ДОДАТКОВИЙ РОЗДІЛ: localhost. 604800 В AAAA :: 1 buzz@sysadmin:~$ dig desdelinux. Net .... ;; ОПТ ПСЕВДОРОЗДІЛ: ; EDNS: версія: 0, прапорці:; udp: 4096 ;; РОЗДІЛ ПИТАНЬ: ;desdelinux.net. В ....

root @ dns: ~ # tail -f / var / log / syslog .... 4 лютого 13:04:31 dns named [1602]: помилка (мережа недоступна) вирішення 'desdelinux.net/A/IN': 2001:7fd::1#53 4 лютого 13:04:31 dns named[1602]: помилка (мережа недоступна) вирішення 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

Вихідні дані системний журнал це набагато довше завдяки пошуку кореневих серверів BIND. Звичайно файл / Etc / resolv.conf в колективі системний адміністратор.desdelinux.fan вказує на DNS 192.168.10.5.

З виконання попередніх команд ми можемо зробити кілька висновків апріорний:

- BIND налаштовано за замовчуванням як функціональний кеш-сервер без необхідності подальшої конфігурації та відповідає на запити DNS для місцеві мережі у-ель- локальний

- Рекурсія - Рекурсія увімкнено для місцеві мережі у-ель- локальний

- Ще не авторитарний сервер

- На відміну від CentOS, де нам довелося оголосити параметр «Порт прослуховування 53 {127.0.0.1; 192.168.10.5; }; » явно слухати запити DNS через мережевий інтерфейс 192.168.10.5 Сам DNS, в Debian це не потрібно, оскільки він підтримує запити DNS на місцеві мережі у-ель- локальний за замовчуванням. Перевірте вміст файлу /etc/bind/named.conf.options і вони побачать, що заяви немає слухати.

- Запити IPv4 та IPv6 увімкнено

Якби просто читаючи та інтерпретуючи - олово, як ми говоримо на Кубі - архів НОВИНИ.Debian.gz Ми дійшли цікавих висновків, які дозволяють нам дізнатися трохи більше про філософію конфігурації за замовчуванням Team Debian щодо BIND, які ще цікаві аспекти ми можемо дізнатись, продовжуючи читати файли супровідної документації?.

README.Debian.gz

README.Debian інформує нас - серед багатьох інших аспектів - що Розширення безпеки для системи доменних імен - Розширення системи захисту доменних імен o DNSSEC, увімкнено; і підтверджує, що конфігурація за замовчуванням працює для більшості серверів (листові сервери - листові сервери посилаючись на листя дерева доменів) без необхідності втручання користувача.

- DNSSEC згідно з Вікіпедією: Розширення безпеки системи доменних імен (DNSSEC) - це набір специфікацій робочої групи Інженерної інженерії (IETF) для захисту певних типів інформації, що надаються системою імен доменне ім'я (DNS), що використовується в Інтернет-протоколі (IP). Це набір розширень для DNS, які надають DNS-клієнтам (або засобам, які вирішують проблеми) автентифікацію джерела даних DNS, автентичне заперечення існування та цілісності даних, але не доступність та конфіденційність.

Про Схема конфігурації повідомляє нам, що всі файли статичної конфігурації, файли зон для кореневих серверів та зони вперед та назад локальний вони є в / etc / bind.

Робочий каталог демонів названий es / var / cache / bind так що будь-який перехідний файл, згенерований названий такі як бази даних, для яких він діє як підлеглий сервер, записуються у файлову систему / var, де вони належать.

На відміну від попередніх версій пакета BIND для Debian, файл named.conf і дб. * постачаються, вони позначені як конфігураційні файли. Таким чином, якщо нам потрібен DNS-сервер, який діє головним чином як кеш-сервер і який не є авторитарним для будь-кого іншого, ми можемо використовувати його, як він встановлений і налаштований за замовчуванням.

Якщо вам потрібно застосувати авторитетний DNS, вони пропонують розмістити файли основних зон в одному каталозі / etc / bind. Якщо складність областей, для яких названий буде Повноважним вимагає цього, рекомендується створити структуру підкаталогу, посилаючись на зонові файли абсолютно у файлі named.conf.

Будь-який файл зони, для якого названий діяти як підлеглий сервер повинен знаходитися в / var / cache / bind.

Файли зони, що підлягають динамічному оновленню DHCP або командою оновлення, слід зберігати в / var / lib / bind.

Якщо операційна система використовує пристріт, встановлений профіль працює лише із типовими налаштуваннями BIND. Подальші зміни в конфігурації названий Вони можуть вимагати змін у профілі apparmor. Відвідав https://wiki.ubuntu.com/DebuggingApparmor перед заповненням форми, в якій звинувачують а помилка у цій службі.

Є кілька проблем, пов’язаних із запуском Debian BIND у клітці Chroot - в'язниця Chroot. Відвідайте http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html для отримання додаткової інформації.

Інша інформація

людина з іменем, людина з іменем.conf, людина з іменем-checkconf, людина з іменем-checkzone, людина rndc, тощо

root @ dns: ~ # з іменем -v BIND 9.9.5-9 + deb8u1-Debian (розширена версія підтримки) root @ dns: ~ # з іменем -V BIND 9.9.5-9 + deb8u1-Debian (розширена версія підтримки) побудований за допомогою make з '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-threads '' --enable-largefile '\' --with-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr '' --with-gssapi = / usr '' --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-strict-aliasing -fno-delete-null-pointer-checks -DDIG_SIGCHASE -O8 ', складений GCC 50 з використанням версії OpenSSL : OpenSSL 6k, 2 січня 4.9.2 р., Використовуючи libxml1.0.1 версії: 8 root @ dns: ~ # ps -e | grep з іменем 408? 00:00:00 імені root @ dns: ~ # ps -e | grep bind 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 root @ dns: ~ # root @ dns: ~ # ls / var / run / named / named.pid session.key root @ dns: ~ # ls -l /var/run/named/named.pid -rw-r - r - 1 bind bind 4 лютого 4 13:20 /var/run/named/named.pid root @ dns: ~ # статус rndc версія: 9.9.5-9 + deb8u1-Debian Знайдено центральних процесорів: 9 робочий потік: 8 прослуховувач UDP на інтерфейс: 50 кількість зон: 1 рівень налагодження: 1 запущених xfers: 1 xfers відкладено: 100 виконуються запити soa: 0 реєстрація запитів вимкнена рекурсивні клієнти: 0/0/0 tcp клієнти: сервер 0/0 працює і працює

- Не можна заперечувати важливість ознайомлення з Документацією, встановленою з пакетом BIND9 перед будь-якими іншими.

bind9-doc

root @ dns: ~ # aptitude встановити bind9-doc links2 root @ dns: ~ # dpkg -L bind9-doc

El paquete bind9-doc серед іншої корисної інформації встановлює довідковий посібник адміністратора BIND 9. Для доступу до посібника - англійською мовою - ми виконуємо

root @ dns: ~ # links2 файл: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html

Довідковий посібник адміністратора BIND 9 Авторське право (c) 2004-2013 Internet Systems Consortium, Inc. ("ISC") Copyright (c) 2000-2003 Internet Software Consortium.

Ми сподіваємось, вам сподобалось це прочитати.

- Не виходячи з дому, ми маємо під рукою рясну офіційну документацію про BIND та про службу DNS загалом.

Ми налаштовуємо BIND у стилі Debian

/etc/bind/named.conf "основний"

root @ dns: ~ # nano /etc/bind/named.conf // Це основний файл конфігурації для іменованого сервера BIND DNS. // // Будь ласка, прочитайте /usr/share/doc/bind9/README.Debian.gz для отримання інформації про // структура файлів конфігурації BIND у Debian, * ДО * ви налаштуєте // цей конфігураційний файл. // // Якщо ви просто додаєте зони, зробіть це в /etc/bind/named.conf.local включити "/etc/bind/named.conf.options"; включити "/etc/bind/named.conf.local"; включити "/etc/bind/named.conf.default-zones";

Чи вимагає переклад коментований заголовок?

/etc/bind/named.conf.options

root @ dns: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dns: ~ # nano /etc/bind/named.conf.options

параметри {каталог "/ var / cache / bind"; // Якщо між вами та серверами імен, з якими ви хочете // розмовляти, є брандмауер, можливо, вам доведеться виправити брандмауер, щоб дозволити декілька // портів розмовляти. Див. Http://www.kb.cert.org/vuls/id/800113 // Якщо ваш провайдер надав одну або кілька IP-адрес для стабільних // серверів імен, ви, ймовірно, хочете використовувати їх як пересилачі. // Розкоментуйте наступний блок і вставте адреси, що замінюють // заповнювач all-0. // експедитори {// 0.0.0.0; //}; // ================================================== = ==================== $ // Якщо BIND реєструє повідомлення про помилки про закінчення терміну дії кореневого ключа, // вам потрібно буде оновити свої ключі. Див. Https://www.isc.org/bind-keys // ==================================== ==================================== $

// Ми не хочемо DNSSEC

dnssec-enable ні;

//dnssec-перевірка авто;

auth-nxdomain немає; # відповідають RFC1035

// Нам не потрібно слухати адреси IPv6

// Listen-on-v6 {будь-який; };

Listen-on-v6 {немає; };

// Для перевірок від localhost та sysadmin

// через dig desdelinux.fan axfr // Ми не маємо Slave DNS... поки що

allow-transfer {localhost; 192.168.10.1; };

};

root @ dns: ~ # named-checkconf

root @ dns: ~ #

/etc/bind/named.conf.local

У коментованому заголовку цього файлу вони рекомендують включати зони, зазначені в RFC-1918 описано у файлі /etc/bind/zones.rfc1918. Включення цих зон локально передбачає, що будь-які запити щодо них не виходять за межі локальної мережі на кореневі сервери, що має дві суттєві переваги:

- Швидша локальна роздільна здатність для місцевих користувачів

- Це не створює зайвого - або помилкового - трафіку на кореневих серверах.

Особисто я не маю підключення до Інтернету для перевірки рекурсії або пересилання. Однак, оскільки ми не визнали недійсною рекурсію у файлі named.conf.options - через рекурсію ні; - ми можемо включити згадані зони та інші, що я поясню нижче.

При встановленні BIND 9.9.7 в операційній системі FreeBSD 10.0, яка також є - і випадково - безкоштовним програмним забезпеченням, файлом конфігурації /usr/local/etc/namedb/named.conf.sample Він містить цілу низку зон, які рекомендують обслуговувати місцево, а також отримати вищезазначені переваги.

Щоб не змінювати початкову конфігурацію BIND у Debian, ми пропонуємо створити файл /etc/bind/zones.rfcFreeBSD і включити його в /etc/bind/named.conf.local із зазначеним нижче вмістом та із шляхами - стежки до файлів, вже адаптованих до Debian:

root @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Спільний адресний простір (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Link-local / APIPA (RFCs 3927, 5735 та 6303)

зона "254.169.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Призначення протоколу IETF (RFC 5735 та 5736)

зона "0.0.192.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// TEST-NET- [1-3] для документації (RFC 5735, 5737 та 6303)

зона "2.0.192.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "100.51.198.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "113.0.203.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Приклад діапазону IPv6 для документації (RFCs 3849 та 6303)

зона "8.bd0.1.0.0.2.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Доменні імена для документації та тестування (BCP 32)

зона "тест" {type master; файл "/etc/bind/db.empty"; }; зона "приклад" {майстер типу; файл "/etc/bind/db.empty"; }; зона "недійсний" {type master; файл "/etc/bind/db.empty"; }; зона "example.com" {тип майстра; файл "/etc/bind/db.empty"; }; зона "example.net" {тип майстра; файл "/etc/bind/db.empty"; }; зона "example.org" {тип майстра; файл "/etc/bind/db.empty"; };

// Бенчмарк тестування маршрутизатора (RFC 2544 та 5735)

зона "18.198.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "19.198.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// IANA зарезервовано - Простір класу E (RFC 5735)

зона "240.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "241.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "242.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "243.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "244.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "245.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "246.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "247.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "248.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "249.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "250.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "251.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "252.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "253.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "254.in-addr.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Непризначені адреси IPv6 (RFC 4291)

зона "1.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "3.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "4.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "5.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "6.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "7.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "8.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "9.ip6.arpa" {тип майстра; файл "/etc/bind/db.empty"; }; зона "a.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "b.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "c.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "d.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "e.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "0.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "1.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "2.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "3.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "4.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "5.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "6.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "7.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "8.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "9.f.ip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "afip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "bfip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "0.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "1.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "2.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "3.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "4.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "5.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "6.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "7.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// IPv6 ULA (RFC 4193 та 6303)

зона "cfip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "dfip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Місцеве посилання IPv6 (RFC 4291 та 6303)

зона "8.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "9.efip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "aefip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "befip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// Заборонені локальні адреси сайтів IPv6 (RFC 3879 та 6303)

зона "cefip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "defip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "eefip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; }; зона "fefip6.arpa" {майстер типу; файл "/etc/bind/db.empty"; };

// IP6.INT застарілий (RFC 4159)

зона "ip6.int" {майстер типу; файл "/etc/bind/db.empty"; };

Хоча ми виключили можливість прослуховування запитів IPv6 у нашому прикладі, варто включити зони IPv6 у попередній файл для тих, хто їх потребує.

Остаточний зміст /etc/bind/named.conf.local це:

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Виконайте тут будь-яку локальну конфігурацію // // Подумайте про додавання сюди 1918 зон, якщо вони не використовуються у вашій // організації

включити "/etc/bind/zones.rfc1918"; включити "/etc/bind/zones.rfcFreeBSD";

// Декларація імені, типу, місця розташування та дозволу на оновлення

// зон записів DNS // Обидві зони є МАЙСТЕРАМИ

зона"desdelinux.fan" {

тип майстра;

файл "/var/lib/bind/db.desdelinux.fan";

};

зона "10.168.192.in-addr.arpa" {

тип майстра;

файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Ми створюємо файли для кожної зони

Вміст файлів у кожній області можна скопіювати буквально зі статті «DNS і DHCP на CentOS 7«, Поки ми обережно змінюємо каталог призначення на / var / lib / bind:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.fan $TTL 3H @ IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (1; серійний номер 1D; оновлення 1H; повторна спроба 1W; закінчення 3H); мінімум або ; Негативний час життя кешування; @ IN NS dns.desdelinux.fan. @ IN MX 10 електронною поштою.desdelinux.fan. @ IN TXT "DesdeLinux, його блог, присвячений вільному програмному забезпеченню "; Сисадмін у A 192.168.10.1 AD-DC У 192.168.10.3 FILESERVER У 192.168.10.4 DNS У A 192.168.10.5 PROXYWEB У 192.168.10.6 БЛОГ У 192.168.10.7 FTPSERVER В А 192.168.10.8 пошта IN A 192.168.10.9 [root @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (1; серійний номер 1D; оновлення 1H; повторна спроба 1W; закінчення 3H); мінімум або ; Негативний час життя кешування; @ IN NS dns.desdelinux.fan. ; 1 IN PTR системного адміністратора.desdelinux.fan. 3 IN PTR ad-dc.desdelinux.fan. 4 IN PTR файловий сервер.desdelinux.fan. 5 IN PTR dns.desdelinux.fan. 6 IN PTR proxyweb.desdelinux.fan. 7 IN PTR блог.desdelinux.fan. 8 IN PTR ftpserver.desdelinux.fan. 9 IN PTR mail.desdelinux.fan.

Ми перевіряємо синтаксис кожної зони

root@dns:~# назва контрольної зони desdelinux.fan /var/lib/bind/db.desdelinux.fan зона desdelinux.fan/IN: завантажено послідовний порт 1 OK root @ dns: ~ # named-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa зона 10.168.192.in-addr.arpa/IN: завантажений серійний 1 OK

Перевірка загальних налаштувань BIND

root @ dns: ~ # named-checkconf -zp

- Дотримуючись процедури модифікації named.conf Відповідно до наших потреб та перевірки, а також створення кожного файлу зони та перевірки його, ми сумніваємось, що нам доведеться зіткнутися з серйозними проблемами конфігурації. Врешті-решт ми усвідомлюємо, що це хлопчача гра з багатьма поняттями та вередуючим синтаксисом. ℘

Перевірки дали задовільні результати, тому ми можемо перезапустити BIND - названий.

Ми перезапускаємо BIND і перевіряємо його статус

[root @ dns ~] # systemctl перезапустіть bind9.service [root @ dns ~] # systemctl статус bind9.service ● bind9.service - Завантажено сервер доменних імен BIND: завантажено (/lib/systemd/system/bind9.service; увімкнено) Запуск: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активний: активний (працює) з нд 2017-02-05 07:45:03 EST; 5s тому Документи: man: named (8) Процес: 1345 ExecStop = / usr / sbin / rndc stop (код = вийшов, статус = 0 / УСПІХ) Основний PID: 1350 (названий) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / named -f -u bind 05 лютого 07:45:03 dns з іменем [1350]: зона 1.f.ip6.arpa/IN: завантажений серійний номер 1 лютого 05 07:45:03 dns з іменем [1350]: зона afip6.arpa/IN: завантажений серійний номер 1 лютого 05 07:45:03 dns з іменем [1350]: зона localhost / IN: завантажений серійний номер 2 лютого 05 07:45:03 dns з іменем [1350]: тест на зону / IN: завантажений серійний 1 лютого 05 07:45:03 dns з іменем [1350]: приклад зони / IN: завантажений серійний 1 лютого 05 07:45:03 dns з іменем [1350]: зона 5.efip6.arpa/IN: завантажений серійний 1 лютого 05 07:45:03 dns з іменем [1350]: зона bfip6.arpa/IN: завантажений серійний 1 лютого 05 07:45:03 dns з іменем [1350]: зона ip6.int/IN: завантажений серійний 1 лютого 05 07:45:03 dns з іменем [1350]: усі зони завантажені 05 лютого 07:45:03 dns з іменем [1350]: працює

Якщо ми отримуємо будь-яку помилку у виведенні останньої команди, ми повинні перезапустити іменований.сервіс і перевірте свій статус. Якщо помилки зникали, служба успішно запускалася. В іншому випадку ми повинні провести ретельний огляд усіх змінених і створених файлів і повторити процедуру.

Перевірки

Перевірки можна виконувати на тому самому сервері або на машині, підключеній до локальної мережі. Ми воліємо робити їх із команди системний адміністратор.desdelinux.fan на який ми дали явний дозвіл здійснювати перенесення зон. Файл / Etc / resolv.conf цієї команди є наступним:

buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Створено пошуком NetworkManager desdelinux.fan сервер імен 192.168.10.5 buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобальні параметри: +cmd desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 desdelinux.fan. 10800 IN NS dns.desdelinux.fan. desdelinux.fan. 10800 IN MX 10 електронною поштою.desdelinux.fan. desdelinux.fan. 10800 IN TXT"DesdeLinux, ваш блог, присвячений вільному програмному забезпеченню" ad-dc.desdelinux.fan. 10800 У блозі 192.168.10.3.desdelinux.fan. 10800 В А 192.168.10.7 днс.desdelinux.fan. 10800 IN TO 192.168.10.5 файловий сервер.desdelinux.fan. 10800 IN A 192.168.10.4 ftpserver.desdelinux.fan. 10800 IN A 192.168.10.8 пошт.desdelinux.fan. 10800 IN A 192.168.10.9 proxyweb.desdelinux.fan. 10800 IN A 192.168.10.6 системний адміністратор.desdelinux.fan. 10800 IN ДО 192.168.10.1 desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 ;; Час запиту: 1 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОЛИ: НД лютого 05 07:49:01 за східним часом 2017 ;; Розмір XFR: 13 записів (повідомлення 1, байти 385) buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; глобальні параметри: +cmd 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa. 10800 IN NS dns.desdelinux.fan. 1.10.168.192.in-addr.arpa. 10800 IN PTR системний адміністратор.desdelinux.fan. 3.10.168.192.in-addr.arpa. 10800 IN PTR ad-dc.desdelinux.fan. 4.10.168.192.in-addr.arpa. 10800 IN PTR файловий сервер.desdelinux.fan. 5.10.168.192.in-addr.arpa. 10800 IN PTR dns.desdelinux.fan. 6.10.168.192.in-addr.arpa. 10800 IN PTR proxyweb.desdelinux.fan. 7.10.168.192.in-addr.arpa. 10800 IN PTR блог.desdelinux.fan. 8.10.168.192.in-addr.arpa. 10800 IN PTR ftpserver.desdelinux.fan. 9.10.168.192.in-addr.arpa. 10800 IN PTR mail.desdelinux.fan. 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 ;; Час запиту: 1 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОЛИ: НД лютого 05 07:49:47 за східним часом 2017 ;; Розмір XFR: 11 записів (повідомлення 1, байти 333) buzz@sysadmin:~$ копати SOA desdelinux.fan buzz@sysadmin:~$ dig IN MX desdelinux.fan buzz@sysadmin:~$ dig IN TXT desdelinux.fan buzz @ sysadmin: ~ $ host proxyweb проксівеб.desdelinux.fan має адресу 192.168.10.6 buzz @ sysadmin: ~ $ хост ftpserver ftpserver.desdelinux.fan має адресу 192.168.10.8 buzz @ sysadmin: ~ $ host 192.168.10.9 9.10.168.192.in-addr.arpa пошта покажчика доменного імені.desdelinux.fan.

... І будь-яка інша перевірка, яка нам потрібна.

Ми встановлюємо та налаштовуємо DHCP

На Debian послуга DHCP надається пакетом isc-dhcp-сервер:

root @ dns: ~ # пошук здібностей isc-dhcp i isc-dhcp-client - DHCP-клієнт для автоматичного отримання IP-адреси p isc-dhcp-client-dbg - ISC-DHCP-сервер для автоматичного призначення IP-адреси (налагодження клієнта) i isc-dhcp-common - загальні файли, що використовуються усіма isc-dhcp-пакети p isc-dhcp-dbg - ISC DHCP-сервер для автоматичного призначення IP-адреси (символ налагодження p isc-dhcp-dev - API для доступу та зміни DHCP-сервера та стану клієнта p isc-dhcp-relay - ISC DHCP relay daemon p isc-dhcp-relay-dbg - ISC DHCP-сервер для автоматичного призначення IP-адреси (налагодження реле) p isc-dhcp-server - ISC-DHCP-сервер для автоматичного призначення IP-адреси p isc-dhcp-server-dbg - ISC DHCP-сервер для автоматичне присвоєння IP-адреси (налагодження сервера) p isc-dhcp-server-ldap - DHCP-сервер, який використовує LDAP як свій сервер root @ dns: ~ # aptitude install isc-dhcp-server

Після встановлення пакета, -omnipresent- systemd скаржиться, що не може запустити послугу. У Debian ми повинні чітко заявити, через який мережевий інтерфейс він буде орендувати IP-адреси та відповідати на запити, isc-dhcp-сервер:

root @ dns: ~ # nano / etc / default / isc-dhcp-server .... # На яких інтерфейсах сервер DHCP (dhcpd) повинен обслуговувати запити DHCP? # Розділіть кілька інтерфейсів пробілами, наприклад "eth0 eth1". ІНТЕРФЕЙСИ = "eth0"

Встановлена документація

root @ dns: ~ # ls -l / usr / share / doc / isc-dhcp-server / всього 44 -rw-r - r-- 1 кореневий корінь 1235 14 грудня 2014 р. авторські права -rw-r - r-- 1 кореневий корінь 26031 13 лютого 2015 р. changelog.Debian.gz drwxr-xr-x 2 кореневий корінь 4096 5 лютого 08 : 10 прикладів -rw-r - r-- 1 кореневий корінь 592 14 грудня 2014 р. НОВИНИ.Debian.gz -rw-r - r-- 1 кореневий корінь 1099 14 грудня 2014 р. README.Debian

Клавіша TSIG "dhcp-ключ"

Рекомендується генерація ключа TSIG o Підпис транзакції - Tвикуп SIGприрода, для автентифікації динамічних оновлень DNS за допомогою DHCP. Як ми бачили в попередній статті «DNS і DHCP на CentOS 7«Ми вважаємо, що генерація цього ключа не є настільки важливою, особливо коли обидві служби встановлені на одному сервері. Однак ми пропонуємо загальну процедуру його автоматичного формування:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n КОРИСТУВАЧ dhcp-ключ

Kdhcp-ключ. + 157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088.private

Формат приватного ключа: v1.3 Алгоритм: 157 (HMAC_MD5) Ключ: TEqfcx2FUMYBQ1hA1ZGelA == Біти: AAA = Створено: 20170205121618 Опублікувати: 20170205121618 Активувати: 20170205121618

root @ dns: ~ # nano dhcp.key

ключ dhcp-ключ {

алгоритм hmac-md5;

секрет "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # install -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # install -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key корінь @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 коренева прив'язка 78 лютого 5 08:21 /etc/bind/dhcp.key -rw-r ----- 1 прив'язка прив'язка 77 лютого 4 11:47 / etc / bind / rndc .key

root @ dns: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 кореневий корінь 78 5 лютого 08:21 /etc/dhcp/dhcp.key

Оновлення зон BIND за допомогою клавіші dhcp

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Виконайте будь-яку локальну конфігурацію тут // // Подумайте про додавання сюди зон 1918, якщо вони не використовуються у вашій // організації, включаючи "/etc/bind/zones.rfc1918"; включити "/etc/bind/zones.rfcFreeBSD"; включити "/etc/bind/dhcp.key"; // Оголошення назви, типу, розташування та дозволу на оновлення // зон запису DNS // Обидві зони є ГОЛОВНОЮ зоною "desdelinux.fan" { тип master; файл "/var/lib/bind/db.desdelinux.fan";

allow-update {ключ dhcp-ключ; };

}; зона "10.168.192.in-addr.arpa" {майстер типу; файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

allow-update {ключ dhcp-ключ; };

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Ми налаштовуємо сервер isc-dhcp

root @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

root @ dns: ~ # nano /etc/dhcp/dhcpd.conf

проміжний стиль оновлення ddns; ddns-оновлення включені; ddns-ім'я домену "desdelinux.fan."; ddns-rev-domainname "in-addr.arpa."; ігнорувати клієнтські оновлення; авторитетний; параметр ip-forwarding вимкнено; параметр доменне ім'я "desdelinux.fan"; включає "/etc/dhcp/dhcp.key"; зона desdelinux.fan. { первинний 127.0.0.1; ключ dhcp-ключ; } зона 10.168.192.in-addr.arpa. { первинний 127.0.0.1; ключ dhcp-ключ; } shared-network redlocal { subnet 192.168.10.0 netmask 255.255.255.0 { option routers 192.168.10.1; параметр маска підмережі 255.255.255.0; опція широкомовної адреси 192.168.10.255; параметр server-domain-name 192.168.10.5; параметр netbios-name-servers 192.168.10.5; діапазон 192.168.10.30 192.168.10.250; } } # КІНЕЦЬ dhcpd.conf

Ми перевіряємо файл dhcpd.conf

root @ dns: ~ # dhcpd -t Консорціум Інтернет-систем DHCP Server 4.3.1 Авторське право 2004-2014 Консорціум Інтернет-систем. Всі права захищені. Для отримання детальної інформації відвідайте https://www.isc.org/software/dhcp/ Конфігураційний файл: /etc/dhcp/dhcpd.conf Файл бази даних: /var/lib/dhcp/dhcpd.leases PID-файл: / var / run /dhcpd.pid

Ми перезапускаємо BIND і запускаємо сервер isc-dhcp

root @ dns: ~ # systemctl перезапустіть bind9.service root @ dns: ~ # systemctl статус bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl статус isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP-сервер завантажений: завантажений (/etc/init.d/isc-dhcp-server) Активний: активний (працює) з нд 2017-02-05 08:41:45 EST; 6s тому Процес: 2039 ExecStop = / etc / init.d / isc-dhcp-зупинка сервера (код = вийшов, статус = 0 / УСПІХ) Процес: 2049 ExecStart = / etc / init.d / isc-dhcp-start start ( код = вийшов, статус = 0 / УСПІХ) CGroup: /system.slice/isc-dhcp-server.service └─2057 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth0 05 лютого 08:41:43 dns dhcpd [2056]: Написав 0 файлів оренди у файл оренди. 05 лютого 08:41:43 dns dhcpd [2057]: Служба запуску сервера. 05 лютого 08:41:45 dns isc-dhcp-server [2049]: Запуск сервера ISC DHCP: dhcpd.

Перевірки з клієнтами

Ми запустили клієнта з операційною системою Windows 7 під назвою «LAGER».

buzz @ sysadmin: ~ $ хост-лагер LAGER.desdelinux.fan має адресу 192.168.10.30 buzz@sysadmin:~$ dig in txt lager.desdelinux.fan

Ми змінюємо ім’я цього клієнта на „сім” і перезапускаємо клієнта

buzz @ sysadmin: ~ $ хост-лагер ;; тайм-аут підключення; жодного сервера не вдалося отримати дзижчання@sysadmin: ~ $ хост сім сім.desdelinux.fan має адресу 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa покажчик сьомого доменного імені.desdelinux.fan. buzz@sysadmin:~$ dig in txt seven.desdelinux.fan

Ми перейменували клієнт Windows 7 назад на "win7"

buzz @ sysadmin: ~ $ хост сім ;; тайм-аут підключення; жодного сервера не вдалося отримати buzz @ sysadmin: ~ $ host win7 win7.desdelinux.fan має адресу 192.168.10.30 buzz @ sysadmin: ~ $ host 192.168.10.30 30.10.168.192.in-addr.arpa покажчик доменного імені win7.desdelinux.fan. buzz@sysadmin:~$ dig in txt win7.desdelinux.fan ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> у txt win7.desdelinux.fan ;; глобальні параметри: +cmd ;; Отримав відповідь: ;; ->>HEADER<<- код операції: QUERY, статус: NOERROR, ідентифікатор: 11218 ;; прапори: qr aa rd ra; ЗАПИТ: 1, ВІДПОВІДЬ: 1, АВТОРИТЕТ: 1, ДОДАТКОВО: 2 ;; ОПТ ПСЕВДОРОЗДІЛ: ; EDNS: версія: 0, прапорці:; udp: 4096 ;; РОЗДІЛ ПИТАННЯ: ;win7.desdelinux.fan. У TXT ;; РОЗДІЛ ВІДПОВІДІ: win7.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" ;; РОЗДІЛ АВТОРИТЕТІВ: desdelinux.fan. 10800 IN NS dns.desdelinux.fan. ;; ДОДАТКОВИЙ РОЗДІЛ: dns.desdelinux.fan. 10800 В А 192.168.10.5 ;; Час запиту: 0 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОЛИ: нд, 05 лютого, 09:13:20 EST 2017 ;; MSG РОЗМІР rcvd: 129 buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобальні параметри: +cmd desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 desdelinux.fan. 10800 IN NS dns.desdelinux.fan. desdelinux.fan. 10800 IN MX 10 електронною поштою.desdelinux.fan. desdelinux.fan. 10800 IN TXT"DesdeLinux, ваш блог, присвячений вільному програмному забезпеченню" ad-dc.desdelinux.fan. 10800 У блозі 192.168.10.3.desdelinux.fan. 10800 В А 192.168.10.7 днс.desdelinux.fan. 10800 IN TO 192.168.10.5 файловий сервер.desdelinux.fan. 10800 IN A 192.168.10.4 ftpserver.desdelinux.fan. 10800 IN A 192.168.10.8 пошт.desdelinux.fan. 10800 IN A 192.168.10.9 proxyweb.desdelinux.fan. 10800 IN A 192.168.10.6 системний адміністратор.desdelinux.fan. 10800 IN ДО 192.168.10.1 win7.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" win7.desdelinux.fan. 3600 IN ДО 192.168.10.30 desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 ;; Час запиту: 2 мс ;; СЕРВЕР: 192.168.10.5#53(192.168.10.5) ;; КОЛИ: нд, 05 лютого, 09:15:13 EST 2017 ;; Розмір XFR: 15 записів (1 повідомлення, 453 байти)

У висновку вище ми виділили далі сміливий в TTL -за секунди - для комп'ютерів з IP-адресами, наданими службою DHCP, тих, що мають явне оголошення про TTL 3600, надане DHCP. Фіксовані IP-адреси орієнтуються на $ TTL 3H -3 години = 10800 секунд - декларовані в записі SOA кожного файлу зони.

Вони можуть перевірити зворотну зону таким же чином.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Інші надзвичайно цікаві команди:

[root@dns ~]# named-journalprint /var/lib/bind/db.desdelinux.fan.jnl Дель desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 дод desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 додати LAGER.desdelinux.fan. 3600 IN A 192.168.10.30 add LAGER.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" від desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 LAGER.desdelinux.fan. 3600 В А 192.168.10.30 дод desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 дел desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 LAGER.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" додати desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 дел desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 дод desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 додайте сім.desdelinux.fan. 3600 IN A 192.168.10.30 додати сім.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" від desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 із семи.desdelinux.fan. 3600 В А 192.168.10.30 дод desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 дел desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 із семи.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" додати desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 7 86400 3600 604800 10800 дел desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 7 86400 3600 604800 10800 дод desdelinux.fan. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 8 86400 3600 604800 10800 додати win7.desdelinux.fan. 3600 IN A 192.168.10.30 add win7.desdelinux.fan. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl від 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 1 86400 3600 604800 10800 додати 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 додати 30.10.168.192.in-addr.arpa. 3600 В PTR LAGER.desdelinux.fan. від 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 2 86400 3600 604800 10800 del 30.10.168.192.in-addr.arpa. 3600 В PTR LAGER.desdelinux.fan. додати 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 3 86400 3600 604800 10800 додати 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 додати 30.10.168.192.in-addr.arpa. 3600 IN PTR сім.desdelinux.fan. від 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 4 86400 3600 604800 10800 del 30.10.168.192.in-addr.arpa. 3600 IN PTR сім.desdelinux.fan. додати 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 5 86400 3600 604800 10800 додати 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.fan. root.dns.desdelinux.fan. 6 86400 3600 604800 10800 додати 30.10.168.192.in-addr.arpa. 3600 IN PTR win7.desdelinux.fan. [root @ dns ~] # journalctl -f

Ручна модифікація файлів зон

Після того, як DHCP входить у гру динамічного оновлення файлів зони BIND, якщо нам коли-небудь потрібно буде вручну змінити файл зони, ми повинні виконати наступну процедуру, але не раніше, ніж дізнатися трохи більше про роботу зони. корисність rndc -людина rndc- для контролю названий.

- rndc freeze [зона [клас [перегляд]]], призупиняє динамічне оновлення зони. Якщо один не вказаний, усі замерзнуть. Команда дозволяє вручну редагувати заморожену зону або всі зони. Будь-яке динамічне оновлення буде відхилено під час заморожування.

- rndc відлига [зона [клас [перегляд]]], дозволяє динамічне оновлення раніше замороженої зони. DNS-сервер перезавантажує файл зони з диска, а динамічні оновлення знову вмикаються після завершення перезавантаження.

Застереження, які слід вживати, коли ми вручну редагуємо файл зони? Так само, як ніби ми його створювали, не забуваючи збільшувати серійний номер на 1 або послідовний перед збереженням файлу з остаточними змінами.

Ми заморожуємо зони

Оскільки ми збираємося вносити зміни в зони вперед і назад, коли працюють DNS і DHCP, найздоровіше, що потрібно зробити, це заморозити зони DNS:

[root @ dns ~] # rndc зависання

Площа desdelinux.fan містить такі записи:

[root@dns ~]# cat /var/lib/bind/db.desdelinux.fan

$ПОХОДЖЕННЯ. 10800 $TTL ; 3 години

desdelinux.fan В SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

8; послідовний

86400 ; оновлення (1 день) 3600 ; повторна спроба (1 година) 604800 ; термін дії (1 тиждень) 10800 ; мінімум (3 години) ) NS dns.desdelinux.fan. MX 10 електронної пошти.desdelinux.fan. TXT"DesdeLinux, ваш блог, присвячений вільному програмному забезпеченню" $ORIGIN desdelinux.fan. ad-dc До 192.168.10.3 blog До 192.168.10.7 dns До 192.168.10.5 fileserver До 192.168.10.4 ftpserver До 192.168.10.8 mail До 192.168.10.9 proxyweb До 192.168.10.6 системного адміністратора До 192.168.10.1 3600 1 $TTL ; 7 година win192.168.10.30 A 31 TXT "7228b3ddd3a73b2be9fda09e601e3f9eXNUMX"

Додамо сервер «берегової стіни»З ІР 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.fan

$ПОХОДЖЕННЯ. 10800 $TTL ; 3 години

desdelinux.fan В SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

9; послідовний

86400 ; оновлення (1 день) 3600 ; повторна спроба (1 година) 604800 ; термін дії (1 тиждень) 10800 ; мінімум (3 години) ) NS dns.desdelinux.fan. MX 10 електронної пошти.desdelinux.fan. TXT"DesdeLinux, ваш блог, присвячений вільному програмному забезпеченню" $ORIGIN desdelinux.fan. ad-dc До 192.168.10.3 blog До 192.168.10.7 dns До 192.168.10.5 fileserver До 192.168.10.4 ftpserver До 192.168.10.8 mail До 192.168.10.9 proxyweb До 192.168.10.6

берегова стіна A 192.168.10.10

sysadmin A 192.168.10.1 $ TTL 3600; 1 година виграшу7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

Ми також повинні змінити зворотну зону:

root @ dns: ~ # nano /var/lib/bind/db.10.168.192.in-addr.arpa

$ПОХОДЖЕННЯ. 10800 $TTL ; 3 години 10.168.192.in-addr.arpa В SOA dns.desdelinux.fan. root.dns.desdelinux.fan. (

7; послідовний

86400 ; оновлення (1 день) 3600 ; повторна спроба (1 година) 604800 ; термін дії (1 тиждень) 10800 ; мінімум (3 години) ) NS dns.desdelinux.fan. $ORIGIN 10.168.192.in-addr.arpa. 1 PTR системний адмін.desdelinux.fan. 3 PTR ad-dc.desdelinux.fan. 3600 $TTL ; 1 година 30 PTR win7.desdelinux.fan. 10800 $TTL ; 3 години 4 файловий сервер PTR.desdelinux.fan. 5 PTR dns.desdelinux.fan. 6 PTR proxyweb.desdelinux.fan. 7 PTR блог.desdelinux.fan. 8 PTR ftpserver.desdelinux.fan. 9 ПТР пошта.desdelinux.fan.

10 ПТР берегової стінки.desdelinux.fan.

Ми розморожуємо і заряджаємо зони

[root @ dns ~] # rndc відлига root @ dns: ~ # journalctl -f -- Журнали починаються о нд 2017-02-05 06:27:10 EST. -- Feb 05 12:00:29 dns named [1996]: отримано команду каналу керування "thaw" Feb 05 12:00:29 dns named [1996]: розморожування всіх зон: успіх 05 лютого 12:00:29 dns named[ 1996]: зона 10.168.192.in-addr.arpa/IN: файл журналу застарів: видалення файлу журналу 05 лютого 12:00:29 dns named [1996]: зона 10.168.192.in-addr.arpa/ IN: завантажений серійний номер 7 лютого 05 12:00:29 dns named [1996]: зона desdelinux.fan/IN: файл журналу застарів: видалення файлу журналу 05 лютого 12:00:29 dns named [1996]: зона desdelinux.fan/IN: завантажено серійний номер 9 buzz @ sysadmin: ~ $ host shorewall берегова стінка.desdelinux.fan має адресу 192.168.10.10 buzz @ sysadmin: ~ $ host 192.168.10.10 10.10.168.192.in-addr.arpa вказівник доменного імені берегова стінка.desdelinux.fan. buzz@sysadmin:~$ dig desdelinux.fan axfr buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr root @ dns: ~ # journalctl -f .... 05 лютого 12:03:05 dns named [1996]: клієнт 192.168.10.1#37835 (desdelinux.fan): передача 'desdelinux.fan/IN': AXFR розпочато 05 лютого 12:03:05 dns named [1996]: клієнт 192.168.10.1#37835 (desdelinux.fan): передача 'desdelinux.fan/IN': AXFR завершено 05 лютого 12:03:20 dns named [1996]: клієнт 192.168.10.1#46905 (10.168.192.in-addr.arpa): передача '10.168.192.in-addr. arpa/IN': AXFR розпочато 05 лютого 12:03:20 dns named [1996]: клієнт 192.168.10.1#46905 (10.168.192.in-addr.arpa): передача '10.168.192.in-addr.arpa /IN': AXFR завершено

Резюме

Поки що у нас запущений сервер DNS Caché, який підтримує рекурсію, яка є авторитарною для зони desdelinux.fan, і це дозволяє DHCP оновлювати зони пересилання та зворотного зв'язку з назвами комп’ютерів та IP, які він надає.

Ця стаття та попередні дві «DNS і DHCP у openSUSE 13.2 'Арлекін'"та"DNS і DHCP на CentOS 7»Практично одні. Ви знайдете загальні поняття про DNS і DHCP, а також особливості кожного розподілу в кожному з них. Вони є Точка входу до предмета та основа для більш складних розробок.

Ми без вагань наполягатимемо - ще раз - на важливості прочитання технічної документації, яка встановлюється за замовчуванням для кожного пакету, ПЕРЕД налаштуванням будь-якої деталі. Ми говоримо це на власному досвіді.

Наступна доставка

Ймовірно, це "Microsoft® Active Directory + BIND"

Який підручник ви надіслали партнеру, я не знаю, звідки така велика здатність до деталей та порядку в таких складних предметах, як це.

Найщиріші вітання, честь мати можливість вас прочитати

Я повинен сказати вам, що підручники, які ви публікуєте, - це HOSTIA, я їх люблю.

Я завжди чекаю вашого наступного розділу.

Закінчивши, ви помістите його у pdf? Це документація, яка, на мій погляд, дуже цінна, вона заслуговує на те, щоб її добре зберігати.

Щиро дякую та велике привітання.

Бафо.

Бафо: Щиро дякую за вашу оцінку та коментар. Найкраща винагорода за час, працю та зусилля, які я присвячую кожному репетитору, - це коментар. Будь то позитивним чи негативним, але це знак того, що це не залишається непоміченим. Думаю, багато читачів просто завантажують та зберігають або додають у закладки. Але я можу лише припустити, що це залежить від кількості відвідувань. Шкода, що мало хто коментує, хоча я знаю, що питання, якими я займаюся, принципово стосуються Сисадмінів. Привіт і вам, і я буду чекати вас у своїх наступних статтях.

Ящірка: Дякую за вашу чесну оцінку, яку я завжди матиму на увазі.

Якою була б конфігурація, якщо у мене є два мережеві інтерфейси у випадку прив’язки

Дякую та вітаю з матеріалом.

Артус: Дякую за ваш коментар та привітання.

Відповідь на ваше запитання заслуговує окремої статті про використання Views - думки в БІНД.

Якщо у вас є делегована зона під вашою відповідальністю, і ви хочете мати єдиний BIND, щоб відвідувати внутрішні запити з вашої локальної мережі та зовнішні запити з Інтернету - з BIND, захищеним брандмауером, звичайно - рекомендується використовувати Views .

Наприклад, подання дозволяють представити конфігурацію для вашої мережі МСП та іншу для Інтернету. Коли ми не налаштовуємо жодного подання явно, BIND неявно створює єдиний, який показує всі комп'ютери, які його консультують.

Як використання Views я вважаю це просунутою темою puede і напишіть статтю про це до або після обіцяного повідомлення, оголошеного в кінці його.

Тепер, якщо у вас є два мережеві інтерфейси, що стоять перед вашою мережею МСП - утворені двома приватними мережами - з будь-якої причини проектування, балансу навантаження, кількості обладнання чи іншого, і ви хочете представити всі свої зони обом мережам, ви можете вирішити за допомогою заява:

прослуховування {

127.0.0.1;

IP-приватний інтерфейс1;

IP-інтерфейс-Private2;

};

Таким чином, BIND прослуховує запити на обох інтерфейсах.

Наприклад, якщо всі ваші комп’ютери перебувають у приватній мережі 192.168.10.0/255.255.240.0 класу С - до 4094 хостів, наприклад, ви також можете скористатися твердженням:

прослуховування {127.0.0.1; 192.168.10.0/20; };

І ви продовжуєте показувати єдиний вигляд на всіх комп’ютерах, підключених до вашої приватної локальної мережі.

Сподіваюся, моя коротка відповідь вам допоможе. Привіт та успіх.

Дякую за відповідь так скоро. Ви бачите, що я встановлюю сервер Debian з версією 9 (Strech), він має DNS, dhcp та squid як проксі-сервер, для фільтрів вмісту я буду використовувати e2guardian.

Комп’ютер має два мережеві інтерфейси, що дозволить комп’ютерам у локальній мережі виходити в Інтернет.

маршрутизатор: 192.168.1.1

eth0: 192.168.1.55 (через цей інтерфейс він перейде в Інтернет)

eth1: 192.168.100.1 (локальна мережа)

Ідея полягає в тому, що комп’ютери можуть виходити в Інтернет через цей проксі-сервер, який також надаватиме ips і dns для комп’ютерів у внутрішній мережі.

У цьому випадку мені не потрібен сервер для відвідування запитів dns через інтерфейс eth0 (я не хочу представляти свої зони для обох мереж, лише для моєї локальної мережі); тож, якщо я видалю приватний інтерфейс-IP1, цього буде достатньо?

Ще раз спасибі та побажання.

Дуже хороша стаття мій друже

У вас є ЗВ'ЯЗОК у ваших жилах, навіть якщо ви говорите і думаєте інакше 🙂

Феліцидади

Артус: Видаліть інтерфейс 192.168.1.55 із інструкції прослуховування та йдіть. Або оголосіть просто прослуховування {127.0.0.1; 192.168.100.1; }; і це все. BIND буде слухати лише на цих інтерфейсах.

Добре, дякую.

Едуардо: мій друже, я все ще віддаю перевагу dnsmasq для "малих" мереж, і нам доведеться подивитися, наскільки вони можуть бути "великими". 😉 Хоча я усвідомлюю, що BIND + isc-dhcp-сервер - це BIND + isc-dhcp-сервер. 😉

Едуардо: Я забув сказати вам, що BIND Specialist - це ви, Учителю.

Роки використовуючи BIND, і я продовжую вчитися з твоїми працями, велике спасибі Федеріко, завдяки цій серії навчальних посібників сисадмін звільняється. Я повертаюся і повторюю, ідея охопити всі ці знання в офіційному портативному форматі зовсім не погана, подумайте, що може вийти щось дуже хороше. Вітання.

Друг Dhunter: Ваші коментарі завжди приймаються добре. Охопити все складно і майже неможливо, адже завжди з’являється нова тема. По главах це йде, і це можливо. Деяку статтю доведеться переписати, щоб отримати послідовність у конфігураціях. Я нічого не обіцяю, але побачимо.

привіт Федеріко, ось мої коментарі:

1) Наголос, який ви робите на «... прочитайте перед налаштуванням BIND і навіть ПЕРЕД тим, як шукати в Інтернеті статті, пов’язані з BIND та DNS ...» шукати їх на нашому власному комп’ютері, і все це «... не виходячи з дому ... »використовувати власні слова.

2) У цій публікації ми знаходимо більше теорії про DNS, яка доповнює теорію, наведену в попередніх двох публікаціях, і завжди цінується; наприклад: DNSSEC (Розширення системи безпеки доменних імен) і для чого він використовується; а також Схема конфігурації BIND з її файлами статичної конфігурації, файлами зон для кореневих серверів, а також прямими та зворотними зонами localhost у Debian.

3) ВЕЛИКИЙ підказку не вимикати рекурсію (використовуючи рядок "рекурсія немає;"), а потім включіть у файл конфігурації /etc/bind/named.conf.local файли зон / etc / bind / zone. Rfc1918 та / etc /bind/zones.rfcFreeBSD, щоб запобігти будь-яким запитам, що стосуються них, залишати локальну мережу на кореневих серверах.

4) На відміну від попереднього допису про CentOS 7, у цьому дописі якщо ключ TSIG "dhcp-ключ" генерується для динамічних оновлень DNS від DHCP; щоб дозволити це у файлі /etc/bind/named.conf.local, включіть "allow-update {key dhcp-key; }; » у конфігурації прямої та зворотної зон нашого домену.

5) Велика деталізація (дорівнює попередній публікації в CentOS 7) усього, що стосується перевірок роботи DNS, DHCP та з клієнтами.

6) ВЕЛИКИЙ підказка щодо використання команди "встановити" (якщо ви пишете це, я не маю на увазі варіант з тим самим іменем, який використовується в інших командах), я цього не знав, бо це правда 3 в 1 ", оскільки групи копіюють (cp), встановлення власників (chown) та дозволи (chmod).

. Нарешті, ваша відповідь Артусу щодо використання Views у BIND дуже хороша, одна для локальної мережі (приватна мережа), а інша для Інтернету, так що можна отримати консультації лише від державних служб. Сподіваємось, пізніше ви встигнете підготувати допис, оскільки це дуже практична тема для багатьох системних адміністраторів.

Нічого Федеріко, я продовжую більше захоплюватися серією PYMES, і я з нетерпінням чекаю наступного допису "Microsoft Active Directory + BIND"

Вонг: Колега та друг, ваші коментарі доповнюють мої статті та показують, що вони зрозумілі. Команда "встановити" має набагато більше можливостей. Запит людина встановити. Спасибі тисячі за коментарі !!!

Я ще не читав коментарів, буду робити це після викладення своїх критеріїв.

Ви зробили і багато чого досягли, ви дали нам світло, але не те, яке бачимо в "кінці тунелю", коли більше немає надії, як ми зазвичай говоримо; не даремно, ви дали повне світло, щоб мати можливість сказати: "Врешті-решт ми усвідомлюємо, що це хлопчача гра, з багатьма поняттями та вередуючим синтаксисом", як ви пояснюєте у дописі.

POST TRUNK та разом із попередніми ще на пару відомих дистрибутивів. Ви погодились на розширення концепцій і теорій, яке багато разів робить своє. Я читав докладно, спокійно, і неможливо не коментувати і почуватись ПОКРЕПНО вдячним за таку відданість та відданість.

Без зайвих сумнівів ми бажаємо всім вам здоров’я і щоб ви продовжували робити свій внесок; Ми дякуємо вам, і нехай удача, економія, здоров’я (ми бажаємо вам подвоїти) та любов супроводжують вас (із Сандрою, щоб більше, ха-ха-ха).

Я знаю, що коментар виходить за рамки змісту допису, він надходить до особистого, тому що ми друзі, і я захоплююся вашою безкорисливою доставкою. Ніхто НІХТО не робить те, що ви робите для тих з нас, хто хоче вчитися все більше і більше, і ми несемо відповідальність за управління мережами МСП на своїх плечах, що не є простим завданням.

Sl2 всіх.

crespo88: Щиро дякую за ваші оцінки щодо цієї та інших опублікованих статей. Деякі читачі можуть подумати, що я даю все, коли це неправда. Я завжди посилаюся на точку входу, навіть якщо приклади повністю функціональні. BIND - це електронна промисловість, і DHCP не відстає. Щоб знати їх вище середнього, потрібно пройти аспірантуру в Гельсінкському університеті, 😉

Я вважаю цю тему цікавою та дуже важливою. Мене цікавить це дослідження того, що стосується адміністрування мереж Linux і особливо серверів: dns, динамічних та статичних dhcp та віртуальних мереж, bin9, samba, серверів друку, ldap, нагляду за мережею з програмами, кріплень баз даних для додатків програмістів і влан тощо. Ось чому це важливо, і ці поради є дуже хорошими та містять практики та приклади.

Привіт Мігель !!!

Дякуємо за коментар, і я сподіваюся, серія допоможе вам у тому, що вас цікавить. Привітання.

Щиро дякую за статтю Federico, вона показує, що ви знаєте про debian. Обійми.

Щиро дякую, Хорхе, за ваш коментар. Сподіваюся, мої статті вам допоможуть.

Щиро дякуємо за допис, який добре задокументований і закликає нас читати, читати і читати ще раз. Тепер із наступним дописом, який ви збираєтесь опублікувати, я хотів би, щоб ви взяли до уваги точки зближення, які б він мав:

Microsoft Active Directory з Samba4 як Active Directory

Крім того, я хотів проконсультуватися з наступним:

Як би реалізація Bind + Isc-dhcp була в FW в dmz, де контролер домену знаходився б в dmz з самбою 4 AD