El Zed Attack Proxy (ZAP) це безкоштовний інструмент, написаний на Java виходячи з Проект OWASP проводити, в першу чергу, тести на проникнення у веб-додатках, хоча розробники можуть також використовувати їх у своїй щоденній роботі. На сьогодні він перебуває у своїй версії 2.1.0 і потребує Java 7 для запуску, хоча я використовую його в Debian GNU / Linux низький OpenJDK 7. Для тих з нас, хто починає працювати у світі безпеки веб-додатків, це чудовий інструмент для вдосконалення наших навичок.

Серед безлічі особливостей ZAP, Я прокоментую наступне:

- Проксі-сервер перехоплення: Ідеально підходить для тих з нас, хто новачок у цій галузі безпеки, налаштований правильно, він дозволяє бачити весь трафік між браузером та веб-сервером на даний момент, показуючи простими заголовками та тілом повідомлень HTTP незалежно від використовуваний метод (HEAD, GET, POST тощо). До того ж ми можемо змінювати трафік HTTP за власним бажанням в обох напрямках зв'язку (між веб-сервером і браузером).

- Павук: Це функція, яка допомагає знаходити нові URL-адреси на перевіреному сайті. Один із способів це зробити - аналіз HTML-коду сторінки для виявлення тегів. <a> і дотримуйтесь їхніх ознак href.

- Примусовий перегляд: Намагається виявити неіндексовані файли та каталоги на сайті, наприклад сторінки входу. Для цього він за замовчуванням має низку словників, які він буде використовувати для надсилання запитів на сервер очікування код статусу відповідь 200.

- Активне сканування: Автоматично генерує різні веб-атаки на сайт, такі як CSRF, XSS, SQL Injection тощо.

- І багато інших: Насправді є багато інших функцій, таких як: Підтримка веб-сокетів версії 2.0.0, AJAX Spider, Fuzzer та деяких інших.

Налаштування за допомогою Firefox

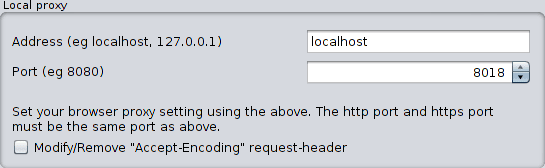

Ми можемо налаштувати сокет, через який буде прослуховувати ZAP, якщо ми хочемо Інструменти -> Параметри -> Локальний проксі. У моєму випадку він прослуховує порт 8018:

Конфігурація «Локальний проксі»

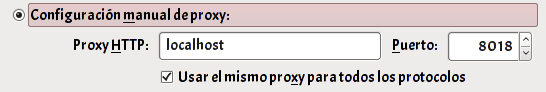

Потім ми відкриваємо налаштування Firefox і будемо Додатково -> Мережа -> Конфігурація -> Конфігурація проксі вручну. Ми вказуємо сокет, який ми раніше налаштували в ZAP:

Налаштуйте проксі у Firefox

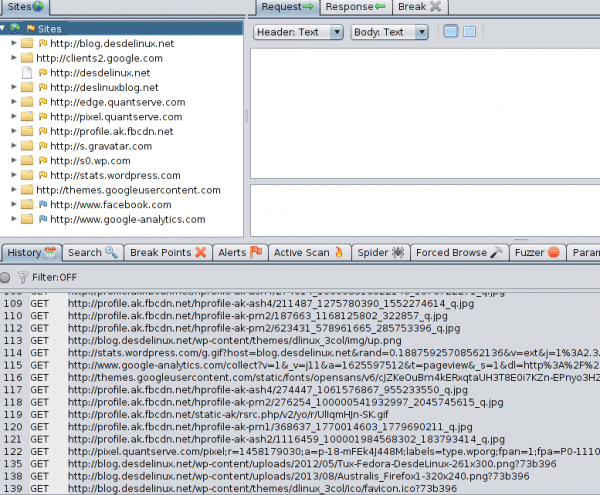

Якщо все пішло добре, ми надішлемо весь наш HTTP-трафік до ZAP, і він буде відповідальний за його перенаправлення, як будь-який проксі. Як приклад, я заходжу в цей блог із браузера і бачу, що відбувається в ZAP:

Ми бачимо, що для повного завантаження сторінки було створено понад 100 повідомлень HTTP (більшість із них використовують метод GET). Як ми бачимо на вкладці сайти Трафік було залучено не лише до цього блогу, але й до інших сторінок. Одним з них є Facebook, і його генерує соціальний плагін внизу сторінки «Слідуйте за нами у Facebook ". Також зробив Google Analytics що вказує на наявність згаданого інструменту для аналізу та візуалізації статистики цього блогу адміністраторами сайту.

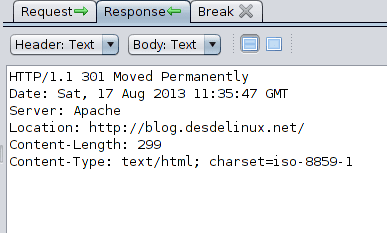

Ми також можемо детально спостерігати за кожним обмінюваним повідомленням HTTP, давайте подивимось відповідь, яку створив веб-сервер цього блогу, коли я ввів адресу http://desdelinux.net вибираючи відповідний запит HTTP GET:

Деталь повідомлення HTTP

Ми зазначаємо, що a код статусу 301, що вказує на переспрямування, яке спрямоване на https://blog.desdelinux.net/.

ZAP стає прекрасною абсолютно безкоштовною альтернативою Люкс Burp Для тих з нас, хто починає працювати у цьому захоплюючому світі веб-безпеки, ми, безсумнівно, проведемо години та години перед цим інструментом, вивчаючи різні методи веб-злому, Я ношу кілька. 😛

Це те, що я повинен робити, в основному, щоб довести те, що я роблю.

Це досить цікаво

Цей інструмент виглядає набагато повнішим, ніж Microsoft Network Monitor. Внесок оцінений.

Чудово, дякую вам за інформацію та пояснення.

Привіт.

ІМХО, я думаю, ці інструменти слід залишити для сфери безпеки, а не публікувати їх у блозі Linux. Є люди, які можуть використовувати це безвідповідально або несвідомо.

Інструменти завжди будуть інструментами з двома кінцями, оскільки ними користуються і добрі, і погані, на жаль, цього не уникнути. OWASP ZAP - це інструмент, визнаний спільнотою EH у галузі веб-безпеки та використовується для веб-аудиту. Пам’ятайте: «З великою силою приходить велика відповідальність».

Я опублікував цю публікацію, бо вивчаю самоучку, щоб надалі пропонувати послуги HD, і я думав, що це буде цікаво для інших читачів. Кінець полягає не в тому, що вони використовують це незаконно, а тим більше - звідси попередження на початку допису.

Привіт!

PD1 ->: that's підозрілий: Троль виявлений? У мене є сумніви….

PD2 -> Джахаха Будь ласка, не перетворюйте це на полум'яну війну звідси донизу, як в інших постах.