Một vài ngày trước, tin tức đã nổ ra rằng trình điều khiển cho chip không dây Broadcom bốn lỗ hổng đã được phát hiệnĐó chúng cho phép các cuộc tấn công từ xa được thực hiện trên các thiết bị bao gồm các chip này.

Trong trường hợp đơn giản nhất, các lỗ hổng có thể được sử dụng để từ chối dịch vụ Xa xôi, nhưng không loại trừ các tình huống trong đó các lỗ hổng có thể phát triển cho phép kẻ tấn công chưa được xác thực chạy mã của bạn với các đặc quyền của nhân Linux bằng cách gửi các gói được chế tạo đặc biệt.

Những vấn đề này đã được xác định trong quá trình thiết kế ngược phần sụn của Broadcom, nơi các chip dễ bị tổn thương được sử dụng rộng rãi trong máy tính xách tay, điện thoại thông minh và các thiết bị tiêu dùng khác nhau, từ SmartTV đến các thiết bị IoT.

Đặc biệt, chip Broadcom được sử dụng trong điện thoại thông minh của các nhà sản xuất như Apple, Samsumg và Huawei.

Cần lưu ý rằng Broadcom đã được thông báo về các lỗ hổng bảo mật vào tháng 2018 năm 7, nhưng phải mất khoảng XNUMX tháng (Nói cách khác, chỉ trong tháng này) khởi động các hiệu chỉnh phối hợp với các nhà sản xuất thiết bị.

Các lỗ hổng được phát hiện là gì?

Hai lỗ hổng ảnh hưởng đến phần sụn bên trong và có khả năng cho phép thực thi mã trong môi trường hệ điều hành được sử dụng trong chip Broadcom.

Cái gì Cho phép tấn công các môi trường không phải Linux (Ví dụ, khả năng xảy ra một cuộc tấn công vào các thiết bị của Apple, CVE-2019-8564 đã được xác nhận)).

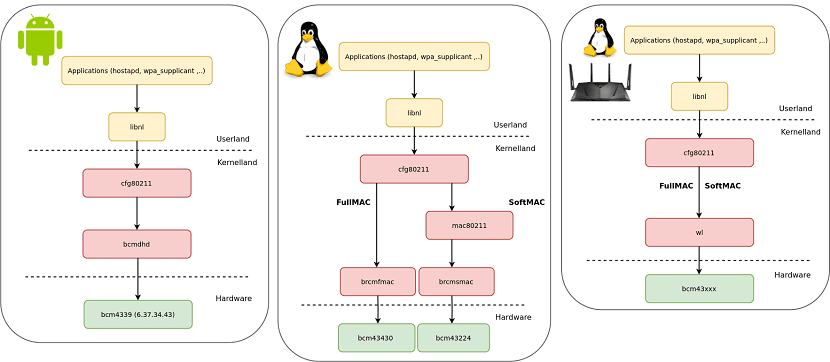

Ở đây, điều quan trọng cần lưu ý là một số chip Wi-Fi Broadcom là một bộ xử lý chuyên dụng (ARM Cortex R4 hoặc M3), sẽ chạy tương tự hệ điều hành của bạn từ việc triển khai ngăn xếp không dây 802.11 (FullMAC) của nó.

Trong các chip đã nói, bộ điều khiển cung cấp sự tương tác của hệ thống máy chủ với phần sụn chip Wi-Fi.

Trong mô tả của cuộc tấn công:

Để có toàn quyền kiểm soát hệ thống chính sau khi FullMAC bị xâm phạm, người ta đề xuất sử dụng các lỗ hổng bổ sung hoặc toàn quyền truy cập vào bộ nhớ hệ thống trên một số chip.

Trong các chip SoftMAC, ngăn xếp không dây 802.11 được thực hiện ở phía bộ điều khiển và được điều hành bởi một CPU hệ thống.

Trong bộ điều khiển, lỗ hổng bảo mật thể hiện cả trong trình điều khiển độc quyền của wl (SoftMAC và FullMAC) như trong brcmfmac mở (FullMAC).

Trong trình điều khiển wl, hai lỗi tràn bộ đệm được phát hiện, bị khai thác khi điểm truy cập gửi thông báo EAPOL được chế tạo đặc biệt trong quá trình thương lượng kết nối (một cuộc tấn công có thể được thực hiện bằng cách kết nối với điểm truy cập độc hại).

Trong trường hợp chip có SoftMAC, các lỗ hổng dẫn đến sự xâm phạm của hạt nhân hệ thống và trong trường hợp FullMAC, mã có thể chạy trên phần sụn.

Trong brcmfmac, có lỗi tràn bộ đệm và kiểm tra lỗi cho các khung đã xử lý, được khai thác bằng cách gửi các khung điều khiển. Trong nhân Linux, các vấn đề trong trình điều khiển brcmfmac đã được khắc phục vào tháng Hai.

Các lỗ hổng đã xác định

Bốn lỗ hổng đã được tiết lộ từ tháng XNUMX năm ngoái, chúng đã được liệt kê trong các CVE sau.

CVE-2019-9503

Hành vi không chính xác của trình điều khiển brcmfmac khi xử lý các khung điều khiển được sử dụng để tương tác với phần sụn.

Nếu một khung có sự kiện phần sụn đến từ nguồn bên ngoài, bộ điều khiển sẽ loại bỏ nó, nhưng nếu sự kiện được nhận thông qua bus nội bộ, khung sẽ bị bỏ qua.

Vấn đề là các sự kiện từ các thiết bị sử dụng USB được truyền qua bus nội bộ, cho phép kẻ tấn công chuyển phần sụn thành công điều khiển khung trong trường hợp sử dụng bộ điều hợp không dây USB;

CVE-2019-9500

Khi bạn kích hoạt chức năng "Đánh thức trên mạng LAN không dây", có thể gây tràn trong bộ điều khiển brcmfmac (hàm brcmf_wowl_nd_results) gửi một khung điều khiển được sửa đổi đặc biệt.

Lỗ hổng này có thể được sử dụng để tổ chức thực thi mã trên máy chủ sau khi gắn chip hoặc kết hợp.

CVE-2019-9501

Tràn bộ đệm trong trình điều khiển wl (hàm wlc_wpa_sup_eapol), xảy ra trong quá trình xử lý thông báo, nội dung của trường thông tin nhà sản xuất vượt quá 32 byte.

CVE-2019-9502

Tràn bộ đệm trong trình điều khiển wl (hàm wlc_wpa_plumb_gtk), xảy ra trong quá trình xử lý thông báo, nội dung của trường thông tin nhà sản xuất vượt quá 164 byte.

Fuente: https://blog.quarkslab.com