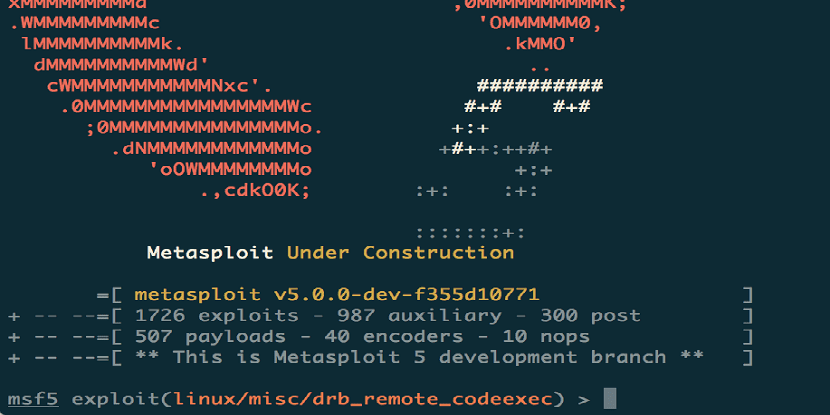

XNUMX năm sau về sự hình thành của nhánh quan trọng cuối cùng, sự ra mắt của nền tảng phân tích lỗ hổng, Metasploit Framework trong phiên bản 5.0 mới nhất của nó.

Hiện nay, Gói Metasploit Framework bao gồm 3795 mô-đun với việc thực hiện các phương pháp khai thác và tấn công khác nhau.

Dự án cũng duy trì một cơ sở thông tin chứa khoảng 136710 lỗ hổng. Mã Metasploit được viết bằng Ruby và được phân phối theo giấy phép BSD. Các mô-đun có thể được phát triển bằng Ruby, Python và Go.

Metasploit là một dự án mã nguồn mở để bảo mật máy tính, cung cấp thông tin về các lỗ hổng bảo mật và hỗ trợ kiểm tra thâm nhập "Pentesting" và phát triển chữ ký cho các hệ thống phát hiện xâm nhập.

Tiểu dự án được biết đến nhiều nhất của nó là Metasploit Framework, một công cụ để phát triển và chạy các khai thác chống lại một máy từ xa. Các dự án con quan trọng khác là cơ sở dữ liệu mã hóa (opcode), tệp tin shellcode và nghiên cứu bảo mật.

Khung Metasploit cung cấp cho các chuyên gia bảo mật CNTT một bộ công cụ để phát triển nhanh chóng và gỡ lỗi các lỗ hổng bảo mật, cũng như để xác minh các lỗ hổng và hệ thống mà các hệ thống thực hiện trong trường hợp một cuộc tấn công thành công.

Một giao diện dòng lệnh cơ bản được đề xuất để quét hệ thống mạng và kiểm tra các lỗ hổng, bao gồm kiểm tra khả năng áp dụng của các khai thác thực tế. Là một phần của phiên bản Community và Pro, giao diện web trực quan cũng được cung cấp.

Cải tiến chính của Metasploit 5.0

Với bản phát hành mới này đã thêm mô-đun "né tránh", cho phép người dùng tạo tệp tải trọng thực thi, bỏ qua kích hoạt chống vi-rút.

Các mô-đun làm cho nó có thể tái tạo các điều kiện thực tế hơn khi kiểm tra hệ thống, cung cấp tài khoản về các kỹ thuật phần mềm độc hại chống vi-rút điển hình.

Ví dụ: Các kỹ thuật như mã hóa mã shell, ngẫu nhiên hóa mã và thực thi khóa dưới trình mô phỏng được sử dụng để tránh phần mềm chống vi-rút.

Ngoài ngôn ngữ Ruby, Python và Go hiện có thể được sử dụng để phát triển các mô-đun bên ngoài cho Framework.

cũng khung dịch vụ web cơ bản đã được thêm vào để triển khai API REST để tự động hóa các tác vụ và làm việc với cơ sở dữ liệu, hỗ trợ nhiều sơ đồ xác thực và cung cấp các cơ hội để thực hiện song song các hoạt động;

Metasploit 5.0 có một API được triển khai dựa trên JSON-RPC, điều đó đơn giản hóa việc tích hợp bởi Metasploit với nhiều công cụ và ngôn ngữ lập trình khác nhau.

Người dùng hiện có thể chạy dịch vụ PostgreSQL RESTful của riêng họ để kết nối nhiều bảng điều khiển Metasploit và bộ công cụ bên ngoài.

Hơn nữa, khả năng xử lý song song các hoạt động với cơ sở dữ liệu và bảng điều khiển (msfconsole) được cung cấp, điều này giúp bạn có thể thực hiện một số hoạt động gói trên vai của dịch vụ phục vụ cơ sở dữ liệu.

Đối với tải trọng, khái niệm meta-shell và meta-command "background" được triển khai, cho phép bạn chạy các phiên nền trong nền và tải xuống sau khi hoạt động ở phía từ xa và quản lý chúng mà không cần sử dụng phiên dựa trên Meterpreter.

Cuối cùng điểm cuối cùng có thể được đánh dấu là khả năng xác minh nhiều máy chủ với một mô-đun cùng một lúc đã được thêm vào bằng cách định cấu hình dải địa chỉ IP trong tùy chọn RHOSTS hoặc bằng cách chỉ định liên kết đến tệp có địa chỉ ở định dạng / etc / hosts thông qua URL "file: //";

Công cụ tìm kiếm đã được thiết kế lại, giúp rút ngắn thời gian khởi động và loại bỏ cơ sở dữ liệu khỏi các phần phụ thuộc.

Làm thế nào để tải Metasploit 5.0?

Đối với những người quan tâm đến việc có thể cài đặt phiên bản Metasploit 5.0 mới này, có thể vào trang web chính thức của dự án nơi bạn có thể tải xuống phiên bản bạn cần sử dụng.

Vì Metasploit có hai phiên bản, một phiên bản cộng đồng (miễn phí) và phiên bản Pro với sự hỗ trợ trực tiếp từ người tạo.

đến Những người trong chúng ta là người dùng Linux có thể tải xuống phiên bản mới này bằng cách mở một thiết bị đầu cuối và thực hiện:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall