Trong thời gian ở đâu ảo hóa y docker đang là người làm việc thực sự, điều quan trọng là phải nhớ sự tồn tại của một dự án có lịch sử lâu đời được gọi là chìa khóa trao tay Linux, phân phối thiết bị ảo miễn phí cho phép triển khai (chìa khóa trao tay) các nền tảng công nghệ trong máy ảo, đám mây hoặc LiveCD, trong vài phút.

Thiết bị ảo là gì?

TurnKey Linux là gì?

Nó là một thư viện phổ biến dựa trên Debian, nhóm các hình ảnh được tối ưu hóa từ các ứng dụng mã nguồn mở được cài đặt sẵn và định cấu hình để triển khai trong vài phút, nghĩa là nhờ Chìa khóa trao tay chúng ta có thể tận hưởng các ứng dụng khác nhau mà không cần trải qua quá trình cài đặt, tham số hóa và cấu hình phức tạp.

Công cụ này cho phép chúng ta tiết kiệm thời gian và tiền bạc, nó cũng cung cấp cho chúng ta một cấu hình với sự hỗ trợ rộng rãi, khá an toàn và dễ bảo trì.

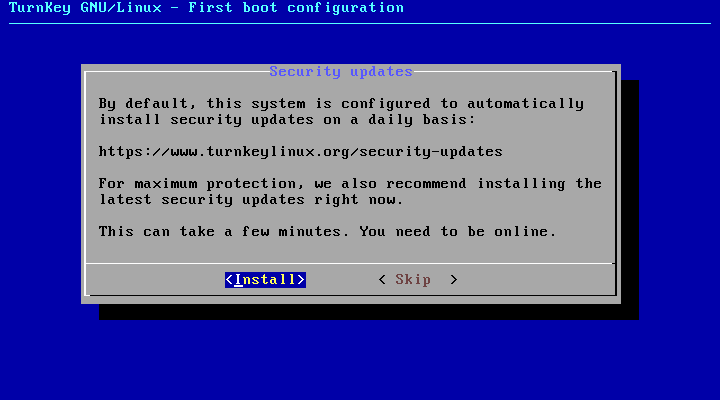

chìa khóa trao tay Linux nó được tự động cập nhật hàng ngày với các bản vá bảo mật và được xây dựng hoàn toàn bằng mã nguồn mở, do đó chúng tôi có một quy trình minh bạch 100%, không có cửa sau, giấy phép hạn chế hoặc giới hạn bí mật. Điều đó có nghĩa là không có sự phụ thuộc vào nhà cung cấp.

Các tính năng tiêu chuẩn bao gồm công cụ Sao lưu / Khôi phục và Di chuyển, bảng điều khiển web và giám sát cài đặt với cảnh báo email tùy chọn.

Các tính năng của TurnKey Linux

- Nó cho phép bạn triển khai hơn 100 ứng dụng miễn phí trên đám mây Amazon EC2, máy ảo hoặc liveCD, chỉ trong vài phút.

- Sao lưu dễ dàng, tự động với khôi phục rất nhanh.

- Các ứng dụng phân phối trong môi trường nhẹ, nhỏ, nhanh và dễ sử dụng.

- Nó an toàn và dễ bảo trì, với các bản cập nhật hàng ngày bao gồm các bản vá bảo mật mới nhất.

- Được cộng đồng xây dựng và thử nghiệm.

- Giám sát hệ thống với các cảnh báo đi kèm.

- Tích hợp tự động với Amazon EC2.

- Dựa trên Debian 8 ("Jessie") - Với các bản cập nhật bảo mật tự động cho hơn 37.500 gói.

- Nó có tài liệu phong phú mà chúng tôi có thể truy cập từ đây.

TurnKey Linux hoạt động như thế nào?

Cách dễ nhất để sử dụng TurnKey Linux là tải xuống hình ảnh của ứng dụng mà chúng tôi muốn triển khai. Để làm được điều này, chúng ta phải truy cập vào trang web chính thức https://www.turnkeylinux.org và tải xuống hình ảnh ở định dạng chúng ta muốn.

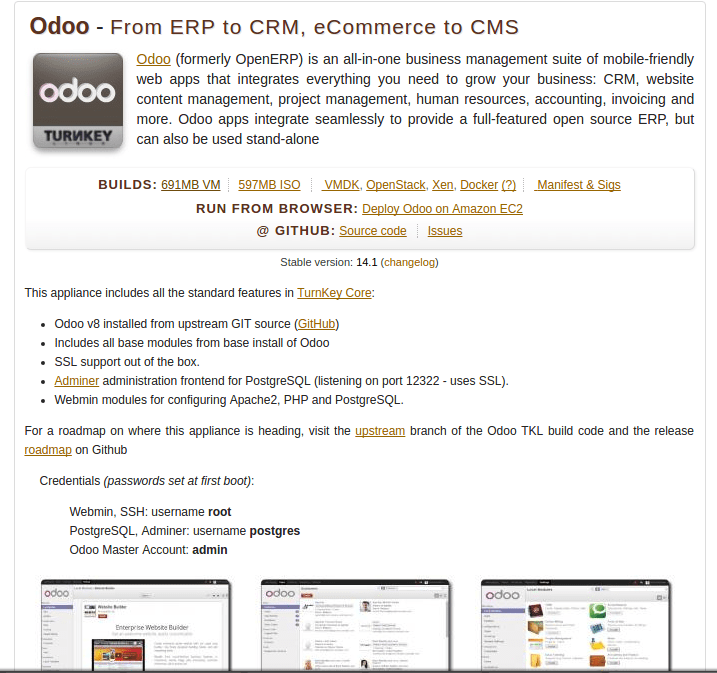

Trong phiên bản hiện tại của Chìa khóa trao tay Linux 14.1 Có rất nhiều ứng dụng, để giải thích cách hoạt động, tôi đã tải xuống thiết bị ảo từ Odoo. Bạn có thể thấy trong ảnh chụp, các định dạng tương thích khác nhau, ngoài dữ liệu quản trị mặc định.

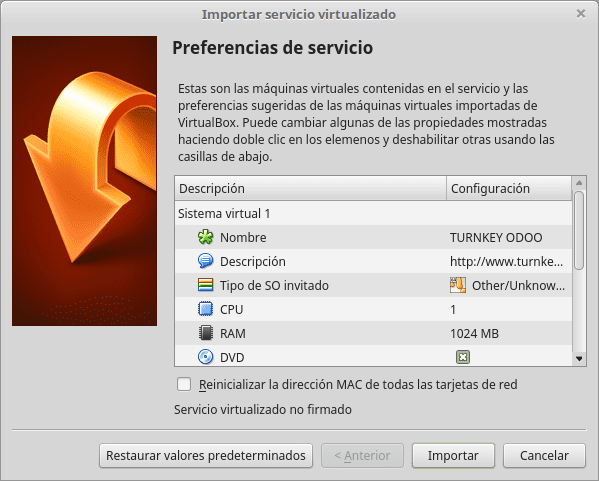

Sau khi tải xuống .ova, trong trường hợp này là 724mb, chúng tôi tiến hành chạy với Virtualbox, chúng tôi ngay lập tức tận hưởng rằng mọi thứ đã được thiết lập trước nên chúng tôi chỉ cần nhập cấu hình mặc định.

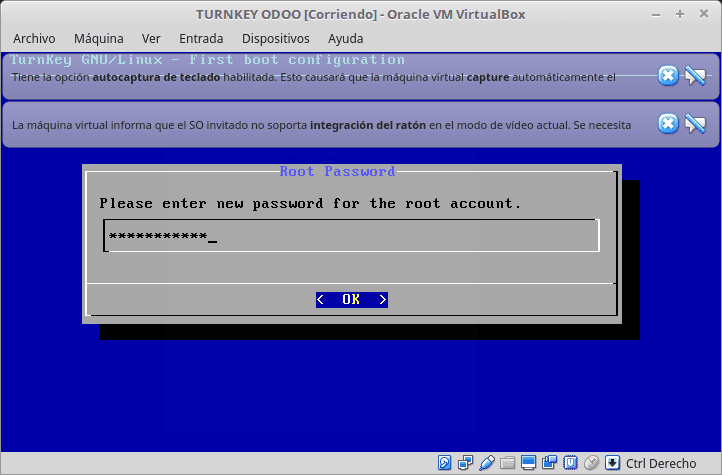

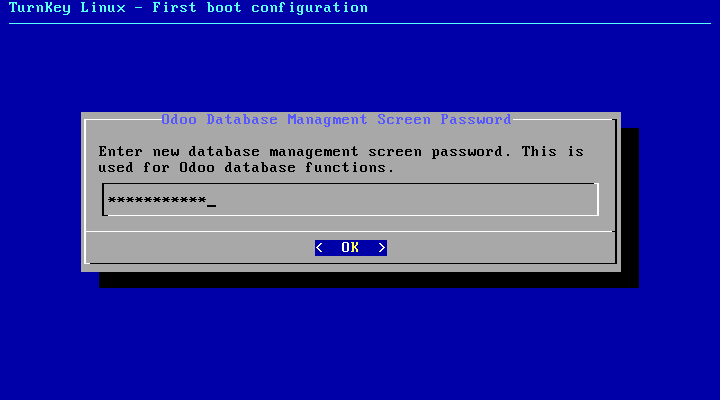

Sau đó, theo yêu cầu của chương trình, nó sẽ yêu cầu một số dữ liệu, hầu như luôn liên quan đến mật khẩu để truy cập các dịch vụ cần thiết.

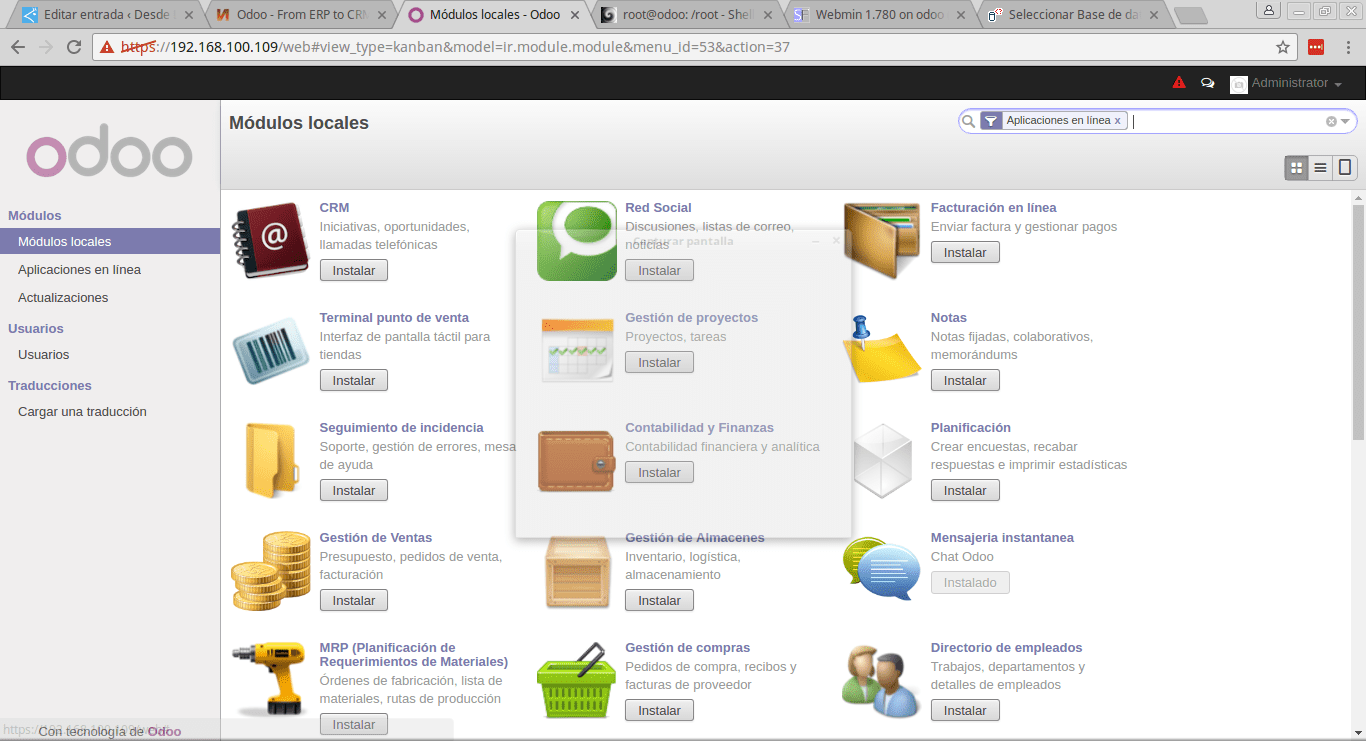

Sau đó, dữ liệu sẽ xuất hiện để có thể kết nối với ứng dụng mà bạn có thể truy cập mà không gặp bất kỳ sự cố nào từ máy tính nguồn của mình.

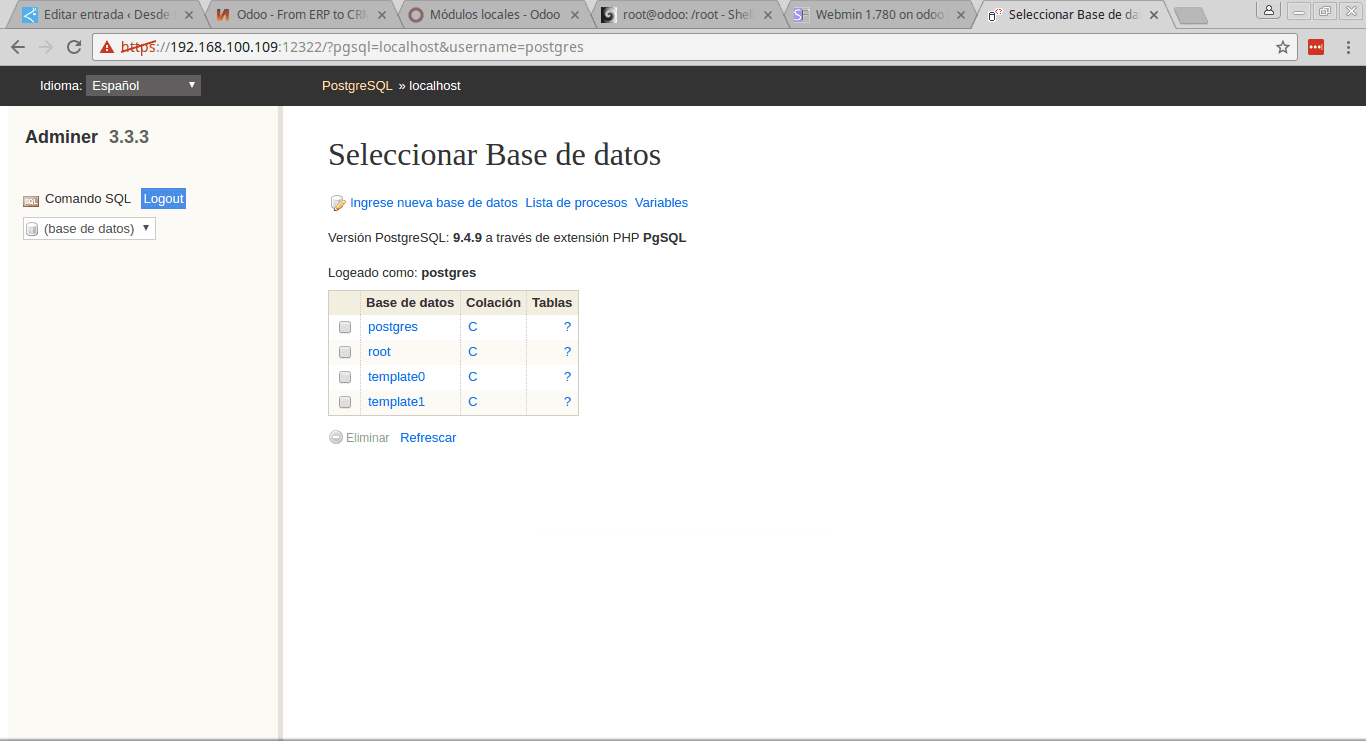

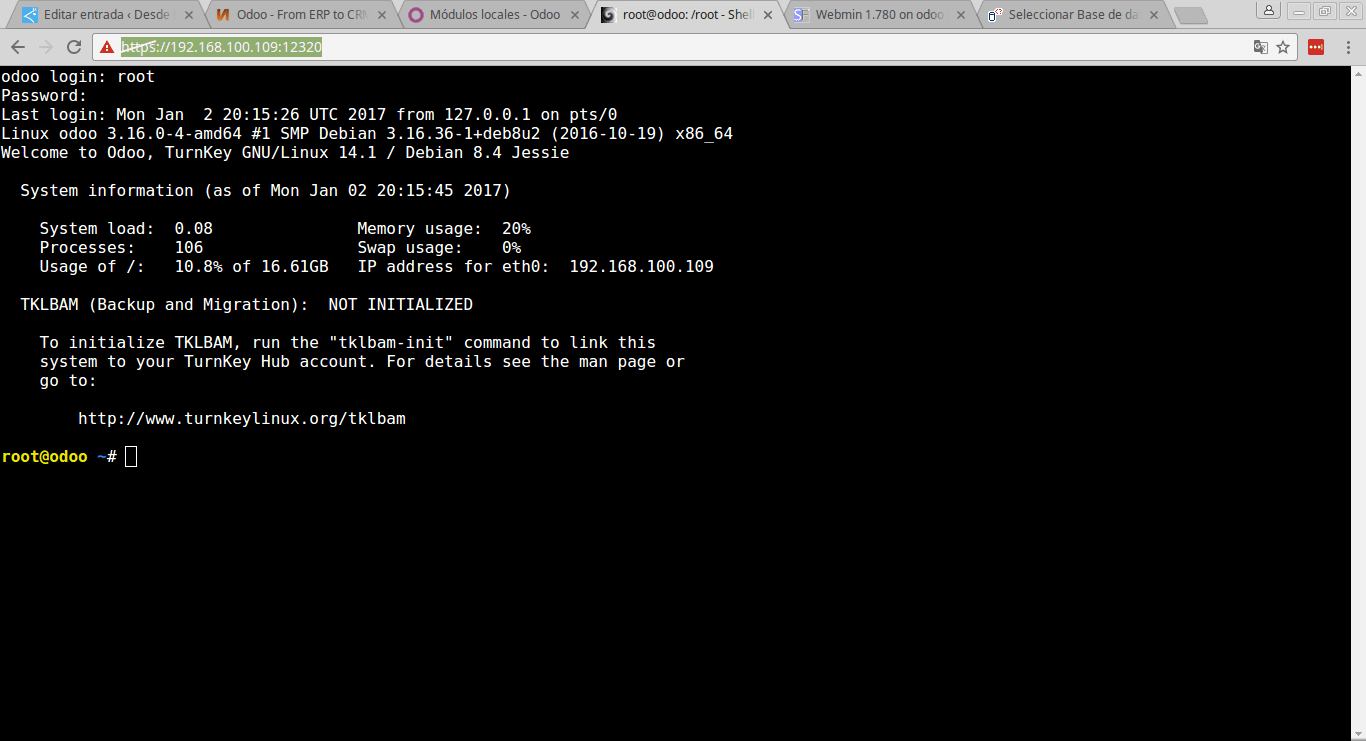

Theo cách tương tự, bằng cách truy cập từng url, bạn sẽ có quyền truy cập vào Web shell với quyền truy cập root, Webmin để quản lý việc triển khai, Adminer là trình quản lý cơ sở dữ liệu, ngoài ra có thể kết nối bằng SSH / SFTP.

Chìa khóa trao tay Odoo Linux

Chìa khóa trao tay Adminer Linux

Chìa khóa trao tay Webmin Linux

Chìa khóa trao tay Web Shell Linux

Kết luận trên TurnKey Linux

Tóm lại, Turnkey Linux là một công cụ quản lý để kết hợp giữa sự nhẹ nhàng, tốc độ, dễ sử dụng, bảo mật và đơn giản trong rất ít dung lượng. Các thiết bị ảo được tạo ra xung quanh dự án này rất tuyệt vời, chúng cho phép bất kỳ ai sử dụng các công cụ mà họ có thể sẽ không sử dụng do cấu hình và cài đặt của chúng phức tạp đến mức nào.

Là một công cụ hoàn toàn minh bạch cho phép việc sử dụng nó cực kỳ đáng tin cậy, do đó, tôi khuyên bạn nên sử dụng công cụ này để kiểm tra ứng dụng trong thời gian rất ngắn và đưa ứng dụng vào môi trường sản xuất với tiêu chuẩn cao.

Thật là một bài báo hay!

Tôi có đủ để chứng nhận trong dockers, bước xD