Hacking và Pentesting: Điều chỉnh GNU / Linux Distro của bạn phù hợp với lĩnh vực CNTT này

Mặc dù hack không nhất thiết phải là một lĩnh vực máy tính, dồn nén nếu nó là hoàn toàn. Anh ta hack hoặc là một HackerĐúng hơn, nó là một thuật ngữ chung, thường được liên kết nhiều hơn với một cách suy nghĩ và một cách sống. Mặc dù, trong thời hiện đại, nơi mà mọi thứ đều gắn liền với Miền CNTT, thật hợp lý khi nghĩ rằng một Hacker là một Chuyên gia máy tính tự nhiên hoặc nghiên cứu chuyên môn.

Trong khi, thuật ngữ dồn nén hoặc là một bút thử, nếu nó là một cái gì đó rõ ràng được liên kết với Miền CNTT, với kiến thức, lĩnh vực và cách sử dụng cần thiết các ứng dụng máy tính đặc biệt và tiên tiến, chủ yếu hướng đến chủ đề an ninh mạng và thông tin pháp y.

Trước khi đi sâu vào chủ đề này, chúng tôi khuyên bạn nên đọc 7 ấn phẩm liên quan trước đó, 4 với sử dụng nâng cao GNU / Linux trong các lĩnh vực CNTT khác và 3 về chủ đề hiện tại, tức là chủ đề Hacking / Tin tặc, để bổ sung cho lần đọc tiếp theo và ngăn nó quá lớn.

Các ấn phẩm sau đây liên quan đến sử dụng nâng cao GNU / Linux âm thanh:

Và các ấn phẩm tiếp theo liên quan đến Phạm vi hack / Hacker âm thanh:

Hacking và Pentesting: Lĩnh vực CNTT thú vị

Chúng tôi sẽ làm rõ thuật ngữ dưới đây Hacking / Hacker và điều khoản Pentesting / Pentester và sau đó tiếp tục với các mẹo và khuyến nghị cần thiết để trả lời câu hỏi về: Làm thế nào để điều chỉnh các phân phối GNU / Linux của chúng tôi với lĩnh vực CNTT về Hacking và Pentesting?

Hacking và Hacker

Nói một cách thông thái về máy tính, một định nghĩa chung và khá được chấp nhận về hack là:

"Tìm kiếm thường trực kiến thức về mọi thứ liên quan đến hệ thống máy tính, cơ chế bảo mật, lỗ hổng bảo mật của chúng, cách tận dụng những lỗ hổng này và cơ chế bảo vệ bản thân khỏi những người biết cách làm điều đó". Hacking, bẻ khóa và các định nghĩa khác

Do đó, một Hacker CNTT là một người:

"Có xu hướng tất yếu sử dụng và thống trị CNTT-TT, để tiếp cận hiệu quả và hiệu quả với các nguồn tri thức và các cơ chế kiểm soát hiện có (xã hội, chính trị, kinh tế, văn hóa và công nghệ) để thực hiện những thay đổi cần thiết vì lợi ích của tất cả". Phong trào tin tặc: Phong cách sống và phần mềm miễn phí

Pentesting và Pentester

Trong khi đó anh ấy dồn nén có thể được tóm tắt rõ ràng là:

"Hành động hoặc hoạt động tấn công hệ thống máy tính để xác định các lỗi, lỗ hổng bảo mật hiện có và các lỗi bảo mật khác, nhằm ngăn chặn các cuộc tấn công từ bên ngoài. Ngoài ra, Pentesting thực sự là một hình thức hack, chỉ có cách làm này là hoàn toàn hợp pháp, vì nó được sự đồng ý của chủ sở hữu thiết bị được thử nghiệm, ngoài ra có ý định gây thiệt hại thực sự.". Pentesting là gì và làm thế nào để phát hiện và ngăn chặn các cuộc tấn công mạng?

Do đó, một bút thử có thể được định nghĩa là người đó:

"Công việc của ai là tuân theo một số quy trình hoặc các bước cụ thể để đảm bảo việc kiểm tra tốt và do đó có thể thực hiện tất cả các yêu cầu có thể về các lỗi hoặc lỗ hổng trong hệ thống. Do đó, nó thường được gọi là Kiểm toán viên an ninh mạng". Pentesting là gì?

Làm thế nào để điều chỉnh các phân phối GNU / Linux của chúng tôi với lĩnh vực CNTT về Hacking và Pentesting?

Các phân phối GNU / Linux để Hacking và Pentesting

Chắc chắn hiện tại có rất nhiều Các phân phối GNU / Linux đặc biệt dành riêng cho Miền CNTT các hack và dồn nén, chẳng hạn như:

- Giống cây lê khôi: Dựa trên Debian -> https://www.kali.org/

- Parrot: Dựa trên Debian -> https://www.parrotlinux.org/

- BackBox: Dựa trên Ubuntu -> https://www.backbox.org/

- Caine: Dựa trên Ubuntu -> https://www.caine-live.net/

- Demon: Dựa trên Debian -> https://www.demonlinux.com/

- Bugtraq: Dựa trên Ubuntu, Debian và OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Dựa trên Arch -> https://archstrike.org/

- Vòm đen: Dựa trên Arch -> https://blackarch.org/

- Pentoo: Dựa trên Gentoo -> https://www.pentoo.ch/

- Phòng thí nghiệm bảo mật Fedora: Dựa trên Fedora -> https://pagure.io/security-lab

- WiFiLỏng lẻo: Dựa trên Slackware -> https://www.wifislax.com/

- Dracos: Dựa trên dựa trên LFS (Linux từ Scratch) -> https://dracos-linux.org/

- Khung kiểm tra Web Samurai: Dựa trên Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Bộ công cụ bảo mật mạng: Dựa trên Fedora -> https://sourceforge.net/projects/nst/files/

- DEFT: Dựa trên Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Hành An: Dựa trên Ubuntu -> https://securityonion.net/

- Santoku: Dựa trên LFS dựa trên -> https://santoku-linux.com/

- Các dự án bỏ hoang khác: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 và PHLAK.

Nhập kho lưu trữ phân phối GNU / Linux để Hacking và Pentesting

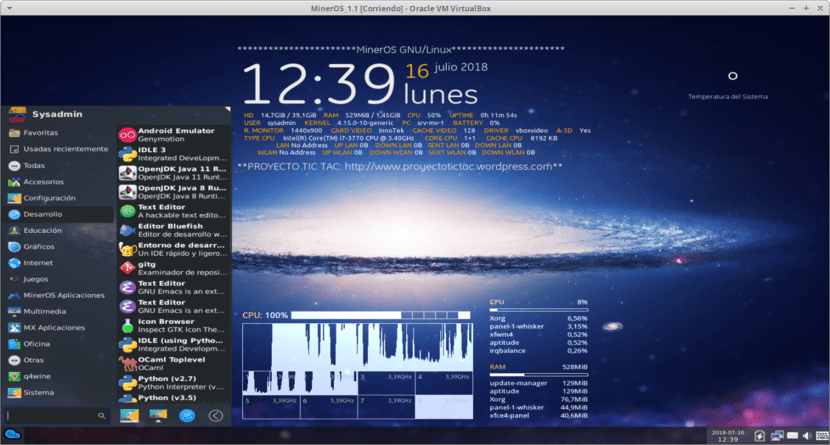

Tuy nhiên, nhiều người trong chúng ta sử dụng Các phân phối GNU / Linux các bà mẹ hoặc truyền thống trực tiếp, chẳng hạn như Debian, Ubuntu, Arch, Gentoo hoặc Fedoravà chúng tôi chỉ phải cài đặt Các ứng dụng hack và Pentesting thông qua của chúng tôi Quản lý gói bao gồm

Và vì nhiều kho lưu trữ truyền thống không bao gồm các công cụ hoàn chỉnh hoặc cập nhật nhất có hiệu lực, chúng tôi phải kết hợp các kho lưu trữ của Các phân phối GNU / Linux các chương trình chuyên biệt tương đương dựa trên của chúng tôi, nghĩa là, nếu chúng tôi sử Debian GNU / Linux chúng ta phải nhập kho của Kali và con vẹt, ví dụ, để cài đặt chúng sau này. Tất nhiên, tôn trọng các phiên bản gói của Debian GNU / Linux với những phân phối chuyên biệt này để tránh sự cố không thể khắc phục được của các gói hoặc toàn bộ Hệ điều hành.

Thủ tục

Để nhập Kho Kali trên Debian, quy trình sau sẽ được thực hiện:

- Kết hợp trong tệp .list của riêng bạn hoặc tệp .list mới, một kho lưu trữ phù hợp của Distro đã nói, trong số đó là những phần sau:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Thêm các khóa được yêu cầu từ kho lưu trữ bằng các lệnh sau:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Để nhập Kho vẹt trên Debian, quy trình sau sẽ được thực hiện:

- Kết hợp trong tệp .list của riêng bạn hoặc tệp .list mới, một kho lưu trữ phù hợp của Distro đã nói, trong số đó là những phần sau:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Thêm các khóa được yêu cầu từ kho lưu trữ bằng các lệnh sau:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Sau đó, chúng tôi chỉ phải cài đặt các ứng dụng đã biết, yêu thích và cập nhật nhất của chúng tôi Các ứng dụng hack và Pentesting trong số các kho này, hết sức cẩn thận để không phá vỡ Hệ điều hành Debian GNU / Linux. Đối với phần còn lại của Các phân phối GNU / Linux mẹ hoặc truyền thống, cũng nên được thực hiện tương tự với các sản phẩm tương đương của họ, như trong Arch theo ví dụ sau với Vòm đen.

Vì, nếu không, tùy chọn cuối cùng sẽ là tải xuống, biên dịch và cài đặt của mỗi công cụ Hacking và Pentesting tách biệt với các trang web chính thức của họ, đôi khi được khuyến nghị. Và nếu ai đó không biết công cụ nào Hacking và Pentesting sẽ là lý tưởng để biết và cài đặt bạn có thể nhấp vào phần sau liên kết để bắt đầu. Mặc dù cũng có khả năng cài đặt đơn giản «Fsociety: Một gói công cụ hack tuyệt vời".

Kết luận

Chúng tôi hy vọng điều này "bài viết nhỏ hữu ích" trên «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», khám phá các phương pháp hoặc lựa chọn thay thế khác nhau, chẳng hạn như cài đặt trực tiếp các ứng dụng từ kho lưu trữ riêng hoặc bên ngoài, hoặc sử dụng các ứng dụng độc lập có sẵn, rất được quan tâm và tiện ích, cho toàn bộ «Comunidad de Software Libre y Código Abierto» và đóng góp to lớn vào việc truyền bá hệ sinh thái tuyệt vời, khổng lồ và đang phát triển của các ứng dụng «GNU/Linux».

Và để biết thêm thông tin, đừng ngần ngại truy cập bất kỳ Thư viện trực tuyến như OpenLibra y jedit đọc sách (PDF) về chủ đề này hoặc chủ đề khác lĩnh vực kiến thức. Còn bây giờ, nếu bạn thích điều này «publicación», đừng ngừng chia sẻ nó với những người khác, trong Các trang web, kênh, nhóm hoặc cộng đồng yêu thích của mạng xã hội, tốt nhất là miễn phí và mở như Loại voi lớn đa tuyệt chủnghoặc an toàn và riêng tư như Telegram.

Hoặc chỉ cần truy cập trang chủ của chúng tôi tại DesdeLinux hoặc tham gia Kênh chính thức Điện tín của DesdeLinux để đọc và bình chọn cho ấn phẩm này hoặc các ấn phẩm thú vị khác trên «Software Libre», «Código Abierto», «GNU/Linux» và các chủ đề khác liên quan đến «Informática y la Computación»và «Actualidad tecnológica».

Đối với người dùng Fedora / Centos / RHL, vì fedora duy trì một vòng quay có tên Phòng thí nghiệm bảo mật, bạn có thể tải xuống từ https://labs.fedoraproject.org/en/security/

Nó không hoàn chỉnh như Kali nhưng nó có khá nhiều tiện ích.

hoặc nếu bạn đã sử dụng Fedora, hãy cài đặt nó từ thiết bị đầu cuối với

sudo dnf groupinstall "Phòng thí nghiệm bảo mật"

hoặc từ centos nhập repos.

Xin chào Fedoriano21. Đóng góp xuất sắc, cảm ơn bạn đã bình luận.