Đôi khi chúng ta cần biết liệu cổng X có đang mở trên một máy tính (hoặc máy chủ) từ xa hay không, tại thời điểm đó, chúng ta có không ít tùy chọn hoặc công cụ để sử dụng:

nmap

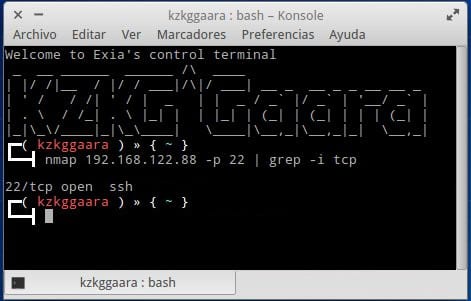

Giải pháp đầu tiên mà nhiều người trong chúng ta nghĩ là: nmap , xem bài viết có tên: Xem các cổng mở với NMap và các biện pháp tự bảo vệ

Trong trường hợp bạn không muốn quét toàn bộ mà chỉ muốn biết một cổng nhất định có đang mở trên máy tính / máy chủ X hay không, nó sẽ như thế này:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Ví dụ:

nmap localhost -p 22 | grep -i tcp

O tốt:

nmap 127.0.0.1 -p 22 | grep -i tcp

Điều này thực hiện rất đơn giản, nó hỏi IP hoặc Máy chủ lưu trữ xem cổng đã cho có đang mở hay không, sau đó lọc grep và chỉ hiển thị dòng họ muốn đọc, dòng cho họ biết nó đang mở (mở) hay đã đóng (đóng) cổng đó:

Chà ... vâng, nmap (Công cụ thăm dò mạng và thăm dò cổng) hoạt động với chúng tôi, nhưng vẫn còn các biến thể khác mà bạn phải nhập ít hơn 🙂

nc

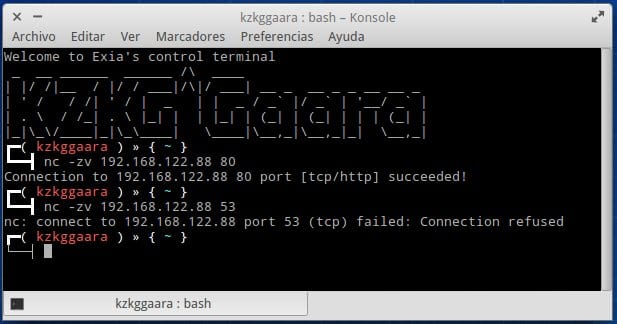

nc hoặc netcat, đó là một tùy chọn đơn giản hơn nhiều để biết một cổng có đang mở hay không:

nc -zv {IP_O_DOMINIO} {PUERTO}

Đó là:

nc -zv 192.168.122.88 80

Đây là ảnh chụp màn hình thực hiện kiểm tra một cổng đang mở (80) và một cổng khác không phải là (53):

El -zv những gì nó làm rất đơn giản, v cho phép chúng tôi xem liệu cổng có mở hay không, trong khi z đóng kết nối ngay khi kiểm tra cổng, nếu chúng tôi không đặt z sau đó chúng tôi sẽ phải làm một Ctrl + C để đóng nc.

telnet

Đây là biến thể mà tôi đã sử dụng trong một thời gian (do không biết về điều đã nói ở trên), đến lượt nó, telnet phục vụ chúng ta nhiều hơn là chỉ biết liệu một cổng có mở hay không.

telnet {IP_O_HOST} {PUERTO}

Đây là một ví dụ:

telnet 192.168.122.88 80

Vấn đề với telnet là đóng kết nối. Nói cách khác, trong một số trường hợp nhất định, chúng tôi sẽ không thể đóng yêu cầu telnet và chúng tôi sẽ buộc phải đóng thiết bị đầu cuối đó, hoặc nếu không thì trong một thiết bị đầu cuối khác, hãy thực hiện tiêu diệt telnet hoặc một cái gì đó tương tự. Đó là lý do tại sao tôi tránh sử dụng telnet trừ khi tôi thực sự cần.

Kết thúc!

Dù sao, tôi hy vọng điều này sẽ thú vị đối với bạn, nếu ai đó biết bất kỳ cách nào khác để biết nếu một cổng đang mở hay không trên máy tính khác, hãy để lại trong phần bình luận.

Liên quan

Các lệnh này sẽ hữu ích cho tôi khi tôi kết nối qua SSH!

Cảm ơn bạn!

Có ứng dụng đồ họa nào để làm điều tương tự không?

Bạn luôn có thể cài đặt zenmap sử dụng nmap từ phía sau :)

Nếu với nmapfe, đó là giao diện đồ họa đi kèm với nmap.

Với netcat, nó cho tôi biết rằng z là một tùy chọn không hợp lệ, nếu không có nó, nó hoạt động hoàn hảo và trong $ man nc, nó cũng không xuất hiện. Nó từ đâu đến?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Chỉ định rằng nc chỉ nên quét các daemon lắng nghe mà không gửi bất kỳ dữ liệu nào đến chúng. Đó là một lỗi khi sử dụng tùy chọn này cùng với tùy chọn -l.

Với nc có tôi nhận được O_O

Và làm cách nào để kết nối với VPS qua SSL?

Những gì tôi luôn làm là chạy nmapfe host-ip để nó cung cấp cho tôi tất cả các cổng tcp, bây giờ để xem các cổng udp đang mở, bạn phải chạy:

nmap -sU máy chủ-ip

Tôi cũng đã sử dụng telnet nhiều hơn bất kỳ thứ gì khác trên windows nếu tôi chưa cài đặt nmap, biến thể netcat không hấp dẫn tôi ...

Liên quan

Em rất muốn biết thêm về điều này, mong các anh chị hỗ trợ Em có những kiến thức rất cơ bản và em muốn biết thêm để áp dụng loại kiến thức này trong công việc của mình.

Tôi vừa phát hiện ra rằng tôi không có các cổng tôi cần mở, bây giờ tôi sẽ phải nghiên cứu cách mở chúng để làm những gì tôi cần. Cảm ơn vì sự đóng góp, nó đã giúp tôi rất nhiều.

Bài viết rất thú vị! Ngoài netcat, nó cũng hoạt động trên vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo nhận cài đặt nmap

nam 192.168.0.19 -p 21 | grep -i tcp

nhà của người dùng cục bộ srv / ftp

khởi động lại với dịch vụ sudo vsftpd khởi động lại

write_enable = CÓ để người dùng cục bộ có thể tải tệp lên.

Để lồng vô danh trong nhà của mình

chroot_local_user = vâng

chroot_list_enable = vâng

allow_writreable_chroot = yes

no_annon_password = không cho người ẩn danh đặt vé như một phép lịch sự

từ chối_email_enable = vâng

cấm_email_file = / etc / vsftpd.banned_emails Để từ chối ẩn danh qua email.

____———————————————————————

người dùng lồng ít hơn những người trong danh sách

chroot_local_user = vâng

chroot_lits_enable = vâng

chroot_list_file = / etc / vsftpd.chroot_list.

Để thêm người dùng, sudo adduser name

vô hiệu hóa ngôn ngữ local_enable = no

tự lồng mình vào mặc định

ẩn danh được lồng trong srv / ftp

cơ sở trong nhà của bạn

Rất tốt! Nếu chúng ta không có nmap, telnet hoặc netcat, chúng ta có thể sử dụng cat và thư mục proc:

con mèo </ dev / tcp / HOST / PORT

Ví dụ: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Cảm ơn, giải thích rất tốt