Chỉ số chung của bộ truyện: Mạng máy tính cho doanh nghiệp vừa và nhỏ: Giới thiệu

Federationricotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Xin chào quý vị và các bạn!

Bài viết này là phần tiếp theo của Xác thực Squid + PAM trong Mạng CentOS 7- SMB.

Hệ điều hành UNIX / Linux cung cấp một môi trường THẬT nhiều người dùng, trong đó nhiều người dùng có thể làm việc đồng thời trên cùng một hệ thống và chia sẻ tài nguyên như bộ xử lý, ổ cứng, bộ nhớ, giao diện mạng, thiết bị được chèn vào hệ thống, v.v.

Vì lý do này, Quản trị viên hệ thống có nghĩa vụ quản lý liên tục người dùng và các nhóm của hệ thống, đồng thời hình thành và thực hiện một chiến lược quản trị tốt.

Tiếp theo, chúng ta sẽ thấy rất ngắn gọn các khía cạnh chung của hoạt động quan trọng này trong Quản trị Hệ thống Linux.

Đôi khi tốt hơn là cung cấp Tiện ích và sau đó là Cần thiết.

Đây là một ví dụ điển hình cho thứ tự đó. Đầu tiên chúng tôi hiển thị cách triển khai dịch vụ Internet Proxy với Squid và người dùng cục bộ. Bây giờ chúng ta phải tự hỏi:

- ¿làm cách nào để triển khai các dịch vụ mạng trên mạng LAN UNIX / Linux từ người dùng cục bộ và với an ninh chấp nhận được?.

Ngoài ra, các máy khách Windows được kết nối với mạng này không quan trọng. Vấn đề chỉ quan trọng là Mạng SME cần những dịch vụ nào và cách đơn giản nhất và rẻ nhất để thực hiện chúng là gì.

- ¿Có lẽ cơ chế xác thực khi ra đời ARPANET, Internet và các mạng khác Wide Akhu vực NEtwork o Lbát Akhu vực NEtwork tên viết tắt dựa trên LDAP, Dịch vụ thư mụchoặc trong LSASS của Microsofthoặc trong active Directory, hoặc bằng cách Kerberos?, chỉ đề cập đến một vài.

Một câu hỏi hay mà mọi người nên tìm kiếm câu trả lời của họ. Tôi mời bạn tìm kiếm thuật ngữ «xác thực»Trên Wikipedia bằng tiếng Anh, cho đến nay là trang hoàn chỉnh và mạch lạc nhất về nội dung gốc-bằng tiếng Anh- có liên quan.

Theo Lịch sử rồi đại khái, đầu tiên là Xác thực y Ủy quyền địa phương, sau NIS Hệ thống thông tin mạng được phát triển bởi Sun Microsystem và còn được gọi là Yellow Pages o yp, và sau đó LDAP phương thức đăng nhập trực tiếp Lightweight.

Thế còn "Bảo mật được chấp nhận»Xuất hiện vì nhiều lần chúng tôi lo lắng về tính bảo mật của mạng cục bộ trong khi chúng tôi truy cập Facebook, Gmail, Yahoo, v.v. - chỉ đề cập đến một số thông tin - và chúng tôi cung cấp Quyền riêng tư của chúng tôi trong đó. Và xem xét một số lượng lớn các bài báo và phim tài liệu liên quan đến Không có quyền riêng tư trên Internet chúng tồn tại

Lưu ý trên CentOS và Debian

CentOS / Red Hat và Debian có triết lý riêng về cách triển khai bảo mật, về cơ bản không khác nhau. Tuy nhiên, chúng tôi khẳng định rằng cả hai đều rất ổn định, an toàn và đáng tin cậy. Ví dụ, trong CentOS, ngữ cảnh SELinux được bật theo mặc định. Trong Debian, chúng ta phải cài đặt gói cơ bản về selinux, cho biết rằng chúng ta cũng có thể sử dụng SELinux.

Trong CentOS, FreeBSDvà các hệ điều hành khác, nhóm -system- được tạo bánh xe để cho phép truy cập như nguồn gốc chỉ cho người dùng hệ thống thuộc nhóm đó. Đọc /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Và /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian không kết hợp một nhóm bánh xe.

Các tệp và lệnh chính

Lưu trữ

Các tệp chính liên quan đến quản lý người dùng cục bộ trong hệ điều hành Linux là:

CentOS và Debian

- / etc / passwd: thông tin tài khoản người dùng.

- / etc / shadow- Thông tin bảo mật tài khoản người dùng.

- / etc / group: thông tin tài khoản nhóm.

- / etc / gshadow- Thông tin bảo mật cho tài khoản nhóm.

- / etc / default / useradd: giá trị mặc định để tạo tài khoản.

- / etc / skel /: thư mục chứa các tệp mặc định sẽ được đưa vào thư mục HOME của người dùng mới.

- /etc/login.defs- Bộ cấu hình bảo mật mật khẩu.

Debian

- /etc/adduser.conf: giá trị mặc định để tạo tài khoản.

Các lệnh trên CentOS và Debian

[root @ linuxbox ~] # chpasswd -h # Cập nhật mật khẩu ở chế độ hàng loạt Cách sử dụng: chpasswd [options] Tùy chọn: -c, --crypt-method METHOD phương thức mã hóa (một trong NONE DES MD5 SHA256 SHA512) -e, - đã mã hóa các mật khẩu được cung cấp được mã hóa -h, --help hiển thị điều này giúp nhắc và chấm dứt -m, --md5 mã hóa mật khẩu rõ ràng bằng cách sử dụng thuật toán MD5 -R, --root CHROOT_DIR thư mục để chroot thành -s, - chia số vòng SHA cho các thuật toán mã hóa SHA * # hàng loạt- Thực hiện các lệnh khi tải hệ thống cho phép. Nói cách khác, # khi tải trung bình giảm xuống dưới 0.8 hoặc giá trị được chỉ định bằng cách gọi # lệnh atd. Thêm thông tin người đàn ông lô. [root @ linuxbox ~] # gpasswd -h # Khai báo Quản trị viên trong / etc / group và / etc / gshadow Cách sử dụng: gpasswd [options] GROUP Options: -a, --add USER thêm USER vào GROUP -d, --delete USER xóa USER khỏi GROUP -h, --help hiển thị thông báo trợ giúp này và kết thúc -Q, - -root thư mục CHROOT_DIR để chroot vào -r, --delete-password xóa mật khẩu của GROUP -R, --restrict hạn chế quyền truy cập vào GROUP đối với các thành viên -M, --members USER, ... thiết lập danh sách thành viên của GROUP -A, --administrators ADMIN, ... đặt danh sách các quản trị viên GROUP Ngoại trừ tùy chọn -A và -M, các tùy chọn không thể kết hợp với nhau. [root @ linuxbox ~] # thêm nhóm -h # Tạo một nhóm mới Cách sử dụng: groupadd [options] GROUP Options: -f, - buộc chấm dứt nếu nhóm đã tồn tại và hủy -g nếu GID đã được sử dụng -g, --gid GID sử dụng GID cho nhóm mới - h, --help hiển thị thông báo trợ giúp này và kết thúc -K, --key KEY = VALUE ghi đè các giá trị mặc định của "/etc/login.defs" -o, --non-unique cho phép bạn tạo nhóm với GID (không phải duy nhất ) trùng lặp -p, - mật khẩu PASSWORD sử dụng mật khẩu được mã hóa này cho nhóm mới -r, - hệ thống tạo tài khoản hệ thống -R, --root CHROOT_DIR thư mục để chuyển vào [root @ linuxbox ~] # nhóm -h # Xóa một nhóm hiện có Cách sử dụng: groupdel [options] GROUP Options: -h, --help hiển thị thông báo trợ giúp này và chấm dứt -R, --root thư mục CHROOT_DIR để chroot vào [root @ linuxbox ~] # nhóm -h # Khai báo Quản trị viên trong nhóm chính của người dùng Cách sử dụng: groupmems [options] [action] Options: -g, --group GROUP thay đổi tên của nhóm thay vì nhóm của người dùng (chỉ quản trị viên mới có thể thực hiện được) -R, --root CHROOT_DIR thư mục để chroot vào Các thao tác: -a, --add USER thêm USER vào thành viên nhóm -d, --delete USER xóa USER khỏi danh sách thành viên nhóm -h, --help hiển thị thông báo trợ giúp này và chấm dứt -p, - thanh tẩy thanh lọc tất cả các thành viên nhóm -l, - danh sách các thành viên nhóm [root @ linuxbox ~] # chế độ nhóm -h # Sửa đổi định nghĩa của một nhóm Cách sử dụng: groupmod [options] GROUP Options: -g, --gid GID thay đổi định danh nhóm thành GID -h, --help hiển thị thông báo trợ giúp này và kết thúc -n, --new-name NEW_Group thay đổi tên a NEW_GROUP -o, --non-unique cho phép sử dụng GID trùng lặp (không phải duy nhất) -p, - mật khẩu PASSWORD thay đổi mật khẩu thành PASSWORD (mã hóa) -R, --root thư mục CHROOT_DIR để chuyển vào [root @ linuxbox ~] # grpck -h # Kiểm tra tính toàn vẹn của tệp nhóm Cách sử dụng: grpck [options] [group [gshadow]] Tùy chọn: -h, --help hiển thị thông báo trợ giúp này và thoát -r, - chỉ hiển thị lỗi và cảnh báo nhưng không thay đổi tệp -R, - -root thư mục CHROOT_DIR để chroot thành -s, - sắp xếp các mục nhập theo UID [root @ linuxbox ~] # grpconv # Các lệnh liên quan: pwconv, pwunconv, grpconv, grpunconv # Được sử dụng để chuyển đổi sang và từ mật khẩu và nhóm bóng # Bốn lệnh hoạt động trên tệp / etc / passwd, / etc / group, / etc / shadow, # và / etc / gshadow. Để biết thêm thông tin người đàn ông grpconv. [root @ linuxbox ~] # sg -h # Thực thi một lệnh với ID nhóm hoặc GID khác Cách sử dụng: sg group [[-c] order] [root @ linuxbox ~] # newgrp -h # Thay đổi GID hiện tại trong khi đăng nhập Cách sử dụng: newgrp [-] [group] [root @ linuxbox ~] # những người dùng mới -h # Cập nhật và tạo người dùng mới ở chế độ hàng loạt Chế độ sử dụng: newusers [options] Options: -c, --crypt-method METHOD phương thức crypt (một trong NONE DES MD5 SHA256 SHA512) -h, --help hiển thị thông báo trợ giúp này và thoát -r, --system tạo tài khoản hệ thống -R, --root thư mục CHROOT_DIR để chroot thành -s, - chia số vòng SHA cho các thuật toán mã hóa SHA * [root @ linuxbox ~] # pwck -h # Kiểm tra tính toàn vẹn của các tệp mật khẩu Cách sử dụng: pwck [options] [passwd [shadow]] Tùy chọn: -h, --help hiển thị thông báo trợ giúp này và thoát -q, - chỉ báo cáo lỗi -r, - lỗi hiển thị chỉ đọc và cảnh báo nhưng không thay đổi tệp -R, --root thư mục CHROOT_DIR thành chroot thành -s, - sắp xếp các mục nhập sắp xếp theo UID [root @ linuxbox ~] # người dùng -h # Tạo người dùng mới hoặc cập nhật thông tin # mặc định của người dùng mới Cách sử dụng: useradd [options] USER useradd -D useradd -D [options] Options: -b, --base-dir BAS_DIR thư mục cơ sở cho thư mục chính của tài khoản mới -c, --comment COMMENT GECOS trường của tài khoản mới -d, - home-dir PERSONAL_DIR thư mục chính của tài khoản mới -D, - mặc định in hoặc thay đổi cài đặt mặc định của useradd -e, - hết hạn EXPIRY_DATE ngày hết hạn tài khoản mới -f, - không hoạt động INACTIVE khoảng thời gian không hoạt động của mật khẩu của tài khoản mới phân nhóm -g, --gid GROUP tên hoặc số nhận dạng của nhóm chính của tài khoản mới -G, --groups NHÓM danh sách các nhóm bổ sung của tài khoản mới -h, --help hiển thị thông báo trợ giúp này và kết thúc -k, - skel DIR_SKEL sử dụng thư mục "khung xương" thay thế -K này, --key KEY = VALUE ghi đè các giá trị mặc định của "/etc/login.defs" -l, --no-log-init không thêm người dùng vào cơ sở dữ liệu từ lastlog và faillog -m, --create-home tạo thư mục chính của người dùng -M, --no-create-home không tạo thư mục chính của người dùng -N, --no-user-group không tạo nhóm với trùng tên với người dùng -o, --non-unique cho phép tạo người dùng có số nhận dạng (UID) trùng lặp (không duy nhất) -p, - mật khẩu được mã hóa PASSWORD của tài khoản mới -r, --system tạo tài khoản của system -R, --root CHROOT_DIR thư mục để chroot vào -s, --shell CONSOLE bảng điều khiển truy cập của tài khoản mới -u, --uid định danh người dùng UID của tài khoản mới -U, - user-group-createnhóm có cùng tên với người dùng -Z, --selinux-người dùng USER_SE sử dụng người dùng được chỉ định cho người dùng SELinux [root @ linuxbox ~] # người dùng -h # Xóa tài khoản của người dùng và các tệp liên quan Chế độ sử dụng: userdel [options] USER Options: -f, --force buộc một số hành động sẽ không thành công, ví dụ: xóa người dùng vẫn đăng nhập hoặc các tệp, ngay cả khi người dùng không sở hữu -h, --help hiển thị thông báo này Trợ giúp và kết thúc -r, --remove xóa thư mục chính và hộp thư -R, --root CHROOT_DIR thư mục để chroot vào -Z, --selinux-user xóa mọi ánh xạ người dùng SELinux cho người dùng [root @ linuxbox ~] # người dùng -h # Sửa đổi tài khoản người dùng Cách sử dụng: usermod [options] USER Options: -c, --comment COMMENT giá trị mới của trường GECOS -d, --home PERSONAL_DIR thư mục chính mới của người dùng mới -e, --expiredate EXPIRED_DATE đặt ngày hết hạn của tài khoản đến EXPIRED_DATE -f, --inactive INACTIVE đặt thời gian nhàn rỗi sau khi tài khoản hết hạn thành INACTIVE -g, --gid GROUP buộc sử dụng GROUP cho tài khoản người dùng mới -G, - danh sách các nhóm NHÓM của nhóm bổ sung -a, --end thêm người dùng vào các NHÓM bổ sung được đề cập bởi tùy chọn -G mà không xóa họ khỏi các nhóm khác -h, --giúp hiển thị thông báo trợ giúp này và chấm dứt -l, - đăng nhập lại TÊN tên cho người dùng -L, --lock khóa tài khoản người dùng -m, --move-home di chuyển nội dung của thư mục chính sang thư mục mới (chỉ sử dụng kết hợp với -d) -o, --non-unique cho phép sử dụng UID trùng lặp (không phải duy nhất) -p, - mật khẩu MẬT KHẨU sử dụng mật khẩu được mã hóa cho tài khoản mới -R, --root CHR Thư mục OOT_DIR để chuyển sang -s, --shell CONSOLE bảng điều khiển truy cập mới cho tài khoản người dùng -u, --uid UID buộc sử dụng UID cho tài khoản người dùng mới -U, --unlock mở khóa tài khoản người dùng -Z, --selinux-user SEUSER ánh xạ người dùng SELinux mới cho tài khoản người dùng

Các lệnh trong Debian

Debian phân biệt giữa người dùng y thêm người dùng. Khuyến nghị Quản trị viên Hệ thống sử dụng thêm người dùng.

root @ sysadmin: / home / xeon # thêm người dùng -h # Thêm người dùng vào hệ thống root @ sysadmin: / home / xeon # thêm nhóm -h # Thêm một nhóm vào hệ thống adduser [- home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup NHÓM | --gid ID] [--disabled-password] [--disabled-login] USER Thêm người dùng thêm người dùng bình thường - hệ thống [- home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | NHÓM --ingroup | --gid ID] [--disabled-password] [--disabled-login] USER Thêm người dùng từ hệ thống adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Thêm nhóm addgroup của người dùng --system [--gid ID] GROUP Thêm một nhóm từ hệ thống adduser USER GROUP Thêm một người dùng hiện có vào một nhóm hiện có các tùy chọn chung: --quiet | -q không hiển thị thông tin quy trình trên đầu ra chuẩn --force-badname cho phép tên người dùng không khớp với biến cấu hình NAME_REGEX --help | -h thông báo sử dụng - phiên bản | -v số phiên bản và bản quyền --conf | -c FILE sử dụng FILE làm tệp cấu hình root @ sysadmin: / home / xeon # deluser -h # Xóa người dùng bình thường khỏi hệ thống root @ sysadmin: / home / xeon # phân nhóm -h # Xóa một nhóm bình thường khỏi hệ thống deluser USER xóa một người dùng bình thường khỏi ví dụ hệ thống: deluser miguel --remove-home xóa thư mục chính của người dùng và hàng đợi thư. --remove-all-files xóa tất cả các tệp do người dùng sở hữu. --backup sao lưu các tập tin trước khi xóa. --dự phòng thư mục đích để sao lưu. Thư mục hiện tại được sử dụng theo mặc định. - hệ thống chỉ xóa nếu bạn là người dùng hệ thống. delgroup GROUP deluser --group GROUP xóa một nhóm khỏi hệ thống Ví dụ: deluser --group sinh viên - hệ thống chỉ xóa nếu đó là một nhóm khỏi hệ thống. --only-if-blank chỉ xóa nếu họ không còn thành viên. deluser USER GROUP xóa người dùng khỏi nhóm ví dụ: deluser miguel sinh viên tùy chọn chung: --quiet | -q không cung cấp thông tin quy trình trên stdout --help | -h tin nhắn sử dụng - phiên bản | -v số phiên bản và bản quyền --conf | -c FILE sử dụng FILE làm tệp cấu hình

Chính sách

Có hai loại chính sách mà chúng tôi phải xem xét khi tạo tài khoản người dùng:

- Chính sách tài khoản người dùng

- Chính sách lão hóa mật khẩu

Chính sách tài khoản người dùng

Trên thực tế, các thành phần cơ bản xác định tài khoản người dùng là:

- Tên tài khoản người dùng - người dùng ĐĂNG NHẬP, không phải tên và họ.

- Tên người dùng - UID.

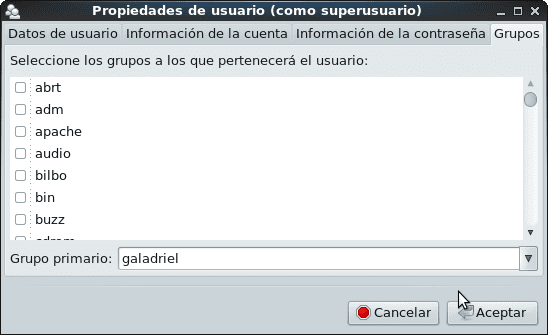

- Nhóm chính mà nó thuộc về - GID.

- Mật khẩu - mật khẩu.

- Giấy phép truy cập - quyền truy cập.

Các yếu tố chính cần xem xét khi tạo tài khoản người dùng là:

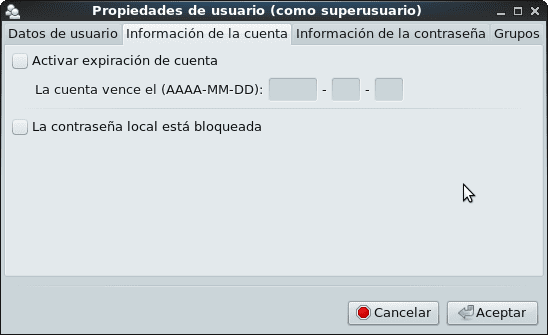

- Khoảng thời gian mà người dùng sẽ có quyền truy cập vào hệ thống tệp và tài nguyên.

- Khoảng thời gian mà người dùng phải thay đổi mật khẩu của họ - theo định kỳ - vì lý do bảo mật.

- Khoảng thời gian đăng nhập -login- sẽ vẫn hoạt động.

Hơn nữa, khi chỉ định người dùng UID y mật khẩu, chúng ta phải ghi nhớ rằng:

- Giá trị số nguyên UID nó phải là duy nhất và không tiêu cực.

- El mật khẩu nó phải có độ dài và độ phức tạp phù hợp, để khó giải mã.

Chính sách lão hóa mật khẩu

Trên hệ thống Linux, mật khẩu của người dùng không được ấn định thời gian hết hạn mặc định. Nếu chúng tôi sử dụng các chính sách lão hóa mật khẩu, chúng tôi có thể thay đổi hành vi mặc định và khi tạo người dùng, các chính sách đã xác định sẽ được tính đến.

Trên thực tế, có hai yếu tố cần xem xét khi đặt tuổi của mật khẩu:

- Bảo vệ.

- Người dùng tiện lợi.

Mật khẩu càng an toàn thì thời gian hết hạn càng ngắn. Có ít nguy cơ bị rò rỉ cho những người dùng khác.

Để thiết lập chính sách lão hóa mật khẩu, chúng ta có thể sử dụng lệnh thay đổi:

[root @ linuxbox ~] # chage Chế độ sử dụng: chage [options] USER Options: -d, --lastday LAST_DAY đặt ngày thay đổi mật khẩu cuối cùng thành LAST_DAY -E, --expiredate CAD_DATE đặt ngày hết hạn thành CAD_DATE -h, --help hiển thị thông báo trợ giúp này và kết thúc -I, --inactive INACTIVE vô hiệu hóa tài khoản sau INACTIVE ngày kể từ ngày hết hạn -l, - danh sách hiển thị thông tin tuổi của tài khoản -m, --mindays MINDAYS đặt số số ngày tối thiểu trước khi thay đổi mật khẩu thành MIN_DAYS -M, --maxdays MAX_DAYS đặt số ngày tối đa trước khi thay đổi mật khẩu thành MAX_DAYS -R, --root thư mục CHROOT_DIR để chuyển vào -W, --warndays WARNING_DAYS đặt ngày hết hạn thông báo đến DAYS_NOTICE

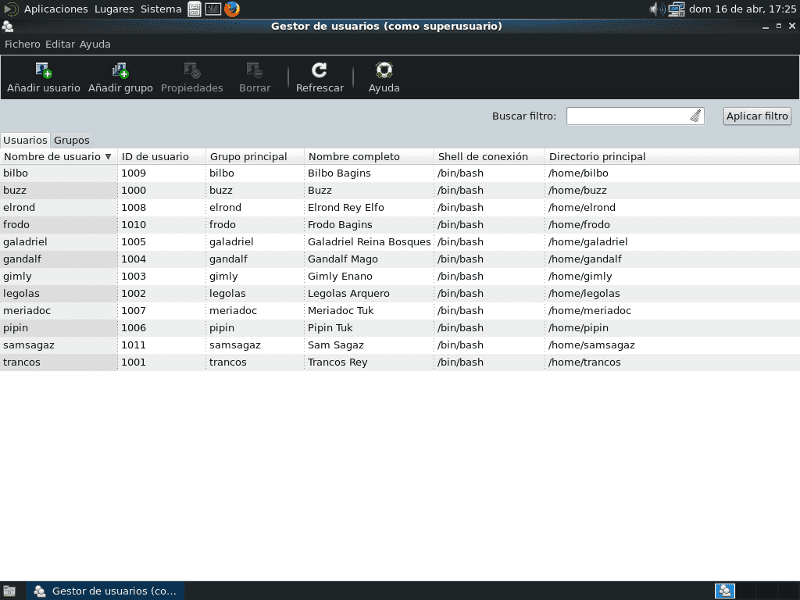

Trong bài viết trước, chúng tôi đã tạo một số người dùng làm ví dụ. Nếu chúng tôi muốn biết các giá trị tuổi của tài khoản của người dùng với ĐĂNG NHẬP thiên hà:

[root @ linuxbox ~] # chage --list galadriel Lần thay đổi mật khẩu cuối cùng: ngày 21 tháng 2017 năm 0 Mật khẩu hết hạn: không bao giờ Mật khẩu không hoạt động: không bao giờ Tài khoản hết hạn: không bao giờ Số ngày tối thiểu giữa các lần thay đổi mật khẩu: 99999 Số ngày tối đa giữa các lần thay đổi mật khẩu: 7 Số ngày thông báo trước mật khẩu hết hạn: XNUMX

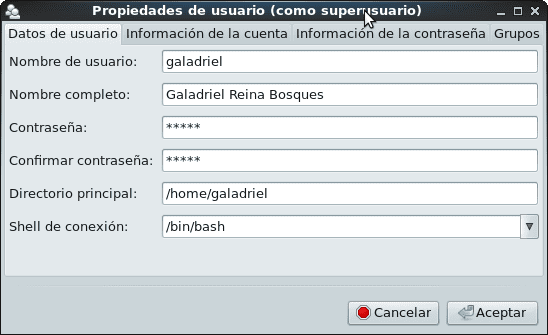

Đây là các giá trị mặc định mà hệ thống có khi chúng tôi tạo tài khoản người dùng bằng tiện ích quản trị đồ họa "Người dùng và nhóm":

Để thay đổi mặc định lão hóa mật khẩu, bạn nên chỉnh sửa tệp /etc/login.defs y sửa đổi số lượng giá trị tối thiểu mà chúng tôi cần. Trong tệp đó, chúng tôi sẽ chỉ thay đổi các giá trị sau:

# Kiểm soát lão hóa mật khẩu: # # PASS_MAX_DAYS Số ngày tối đa một mật khẩu có thể được sử dụng. # PASS_MIN_DAYS Số ngày tối thiểu được phép giữa các lần thay đổi mật khẩu. # PASS_MIN_LEN Độ dài mật khẩu tối thiểu được chấp nhận. # PASS_WARN_AGE Số ngày được đưa ra cảnh báo trước khi mật khẩu hết hạn. # PASS_MAX_DAYS 99999 #! Hơn 273 năm! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

cho các giá trị mà chúng tôi đã chọn theo tiêu chí và nhu cầu của mình:

PASS_MAX_DAYS 42 # 42 ngày liên tục mà bạn có thể sử dụng mật khẩu PASS_MIN_DAYS 0 # mật khẩu có thể thay đổi bất cứ lúc nào PASS_MIN_LEN 8 # độ dài mật khẩu tối thiểu PASS_WARN_AGE 7 # Số ngày hệ thống cảnh báo bạn # bạn phải thay đổi mật khẩu trước khi hết hạn.

Chúng tôi giữ nguyên phần còn lại của tệp và chúng tôi khuyên bạn không nên thay đổi các thông số khác cho đến khi chúng tôi biết rõ mình đang làm gì.

Các giá trị mới sẽ được tính đến khi chúng tôi tạo người dùng mới. Nếu chúng tôi thay đổi mật khẩu của người dùng đã được tạo, giá trị của độ dài mật khẩu tối thiểu sẽ được tôn trọng. Nếu chúng ta sử dụng lệnh passwd thay vì tiện ích đồ họa và chúng tôi viết rằng mật khẩu sẽ là «Legolas17«, Hệ thống phàn nàn giống như công cụ đồ họa« Người dùng và nhóm »và nó trả lời rằng«Bằng cách nào đó, mật khẩu đọc tên người dùng»Mặc dù cuối cùng tôi chấp nhận mật khẩu yếu ớt đó.

[root @ linuxbox ~] # passwd legolas Thay đổi mật khẩu của người dùng Legolas. Mật khẩu mới: thủ môn # ít hơn 7 ký tự MẬT KHẨU KHÔNG ĐÚNG: Mật khẩu dưới 8 ký tự Nhập lại mật khẩu mới: Legolas17 Mật khẩu không phù hợp. # Hợp lý phải không? Mật khẩu mới: Legolas17 MẬT KHẨU KHÔNG ĐÚNG: Bằng cách nào đó mật khẩu đọc tên người dùng Nhập lại mật khẩu mới: Legolas17 passwd: tất cả các mã thông báo xác thực đã được cập nhật thành công.

Chúng tôi mắc phải "điểm yếu" khi khai báo mật khẩu bao gồm ĐĂNG NHẬP của người dùng. Đó là một thực hành không được khuyến khích. Cách đúng sẽ là:

[root @ linuxbox ~] # passwd legolas Thay đổi mật khẩu của người dùng Legolas. Mật khẩu mới: highmountains01 Nhập lại mật khẩu mới: highmountains01 passwd: tất cả các mã thông báo xác thực đã được cập nhật thành công.

Để thay đổi giá trị hết hạn của mật khẩu de thiên hà, chúng tôi sử dụng lệnh chage và chúng tôi chỉ phải thay đổi giá trị của PASS_MAX_DAYS từ 99999 đến 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Lần thay đổi mật khẩu cuối cùng: Ngày 21 tháng 2017 năm 02 Mật khẩu hết hạn: Ngày 2017 tháng 0 năm XNUMX Mật khẩu không hoạt động: không bao giờ Tài khoản hết hạn: không bao giờ Số ngày tối thiểu giữa các lần thay đổi mật khẩu: XNUMX Số ngày tối đa giữa các lần thay đổi mật khẩu: 42

Số ngày thông báo trước khi mật khẩu hết hạn: 7

Và như vậy, chúng tôi có thể thay đổi mật khẩu của những người dùng đã được tạo và giá trị hết hạn của họ theo cách thủ công, sử dụng công cụ đồ họa «Người dùng và nhóm» hoặc sử dụng một tập lệnh - kịch bản tự động hóa một số công việc không tương tác.

- Bằng cách này, nếu chúng tôi tạo người dùng cục bộ của hệ thống theo cách không được khuyến nghị bởi các phương pháp phổ biến nhất về bảo mật, chúng tôi có thể thay đổi hành vi đó trước khi tiếp tục triển khai các dịch vụ dựa trên PAM khác..

Nếu chúng tôi tạo người dùng anduin với ĐĂNG NHẬP «anduin"Và mật khẩu"Mật khẩu»Chúng tôi sẽ nhận được kết quả sau:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Thay đổi mật khẩu của người dùng anduin. Mật khẩu mới: Mật khẩu MẬT KHẨU KHÔNG ĐÚNG: Mật khẩu không vượt qua xác minh từ điển - Mật khẩu dựa trên một từ trong từ điển. Nhập lại mật khẩu mới: Mật khẩu passwd - Tất cả các mã thông báo xác thực đã được cập nhật thành công.

Nói cách khác, hệ thống đủ sáng tạo để chỉ ra điểm yếu của mật khẩu.

[root @ linuxbox ~] # passwd anduin Thay đổi mật khẩu của người dùng anduin. Mật khẩu mới: highmountains02 Nhập lại mật khẩu mới: highmountains02 passwd - Tất cả các mã thông báo xác thực đã được cập nhật thành công.

Tóm tắt chính sách

- Rõ ràng là chính sách về độ phức tạp của mật khẩu, cũng như độ dài tối thiểu là 5 ký tự, được bật theo mặc định trong CentOS. Trên Debian, kiểm tra độ phức tạp hoạt động đối với người dùng bình thường khi họ cố gắng thay đổi mật khẩu của mình bằng cách gọi lệnh passwd. Đối với người dùng nguồn gốc, không có giới hạn mặc định.

- Điều quan trọng là phải biết các tùy chọn khác nhau mà chúng ta có thể khai báo trong tệp /etc/login.defs sử dụng lệnh người đàn ông đăng nhập.defs.

- Ngoài ra, hãy kiểm tra nội dung của các tệp / etc / default / useraddvà cả trong Debian /etc/adduser.conf.

Người dùng hệ thống và nhóm

Trong quá trình cài đặt hệ điều hành, toàn bộ một loạt người dùng và nhóm được tạo ra, một tài liệu gọi là Người dùng chuẩn và Người dùng hệ thống khác. Chúng tôi thích gọi họ là Người dùng hệ thống và Nhóm.

Theo quy định, người dùng hệ thống có UID <1000 và tài khoản của bạn được sử dụng bởi các ứng dụng khác nhau của hệ điều hành. Ví dụ: tài khoản người dùng «mực»Được sử dụng bởi chương trình Squid, trong khi tài khoản« lp »được sử dụng cho quá trình in từ trình soạn thảo văn bản hoặc word.

Nếu chúng ta muốn liệt kê những người dùng và nhóm đó, chúng ta có thể làm điều đó bằng cách sử dụng các lệnh:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Không nên sửa đổi người dùng và nhóm của hệ thống. 😉

Do tầm quan trọng của nó, chúng tôi nhắc lại rằng trong CentOS, FreeBSDvà các hệ điều hành khác, nhóm -system- được tạo bánh xe để cho phép truy cập như nguồn gốc chỉ cho người dùng hệ thống thuộc nhóm đó. Đọc /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Và /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian không kết hợp một nhóm bánh xe.

Quản lý tài khoản người dùng và nhóm

Cách tốt nhất để học cách quản lý tài khoản người dùng và tài khoản nhóm là:

- Thực hành sử dụng các lệnh được liệt kê ở trên, tốt nhất là trong máy ảo và trước khi sử dụng các công cụ đồ họa.

- Tham khảo hướng dẫn sử dụng hoặc trang người đàn ông của mỗi lệnh trước khi tìm kiếm bất kỳ thông tin nào khác trên Internet.

Thực hành là tiêu chí tốt nhất của chân lý.

tóm lại

Cho đến nay, một bài viết dành riêng cho Quản lý người dùng và nhóm cục bộ là không đủ. Mức độ kiến thức mà mỗi Quản trị viên thu được sẽ phụ thuộc vào sở thích cá nhân trong việc tìm hiểu và đào sâu về chủ đề này và các chủ đề liên quan khác. Nó cũng giống như tất cả các khía cạnh mà chúng tôi đã phát triển trong loạt bài viết Mạng SME. Theo cách tương tự, bạn có thể thưởng thức phiên bản này dưới dạng pdf đây

Điểm đến kế tiếp

Chúng tôi sẽ tiếp tục triển khai các dịch vụ có xác thực đối với người dùng địa phương. Sau đó, chúng tôi sẽ cài đặt một dịch vụ nhắn tin tức thì dựa trên chương trình Thịnh vượng.

Hẹn sớm gặp lại!

Chào bạn, bài viết hay quá, cho mình hỏi chỗ mình làm, máy in dùng chung nhiều, có vấn đề ở cốc, thỉnh thoảng bị treo không in được là mình cho phép khởi động lại máy (vì đa số là mình làm ở lĩnh vực khác) mà không cho mật khẩu. root vì cách duy nhất tôi tìm thấy là thay đổi nó để một người dùng cụ thể có thể khởi động lại nó.

Từ đã cảm ơn bạn rất nhiều.

Xin kính chào HO2GI !. Ví dụ: giả sử người dùng Legolas bạn muốn cấp cho nó quyền chỉ khởi động lại dịch vụ CUPS, tất nhiên bằng cách sử dụng lệnh sudo, phải được cài đặt:

[root @ linuxbox ~] # visudo

Đặc tả bí danh Cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups khởi động lại

Đặc quyền người dùng

root ALL = (ALL: TẤT CẢ) TẤT CẢ

legolas ALL = RESTARTCUPS

Lưu các thay đổi đã thực hiện vào tệp áo len. Đăng nhập với tư cách người dùng Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid tải lại

[sudo] mật khẩu cho legolas:

Xin lỗi, người dùng Legolas không được phép thực thi '/etc/init.d/postfix loading' với quyền root trên linuxbox.desdelinux.cái quạt.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups khởi động lại

[sudo] mật khẩu cho legolas:

[ok] Khởi động lại Hệ thống In Unix Chung: cupd.

Thứ lỗi cho tôi nếu lời nhắc khác trên CentOS, vì tôi đã được hướng dẫn bởi những gì tôi vừa làm trên Debian Wheezy. ;-). Hiện tôi đang ở đâu, tôi không có bất kỳ CentOS nào trong tay.

Mặt khác, nếu bạn muốn thêm Người dùng hệ thống khác làm Quản trị viên CUPS đầy đủ - họ có thể định cấu hình sai - bạn đặt họ thành thành viên của nhóm quản trị viên, được tạo khi bạn cài đặt CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Cảm ơn rất nhiều Fico Tôi sẽ thử nó ngay bây giờ.

HO2GI, trong CentOS / Red -Hat nó sẽ là:

[root @ linuxbox ~] # visudo

DỊCH VỤ

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl cốc khởi động lại, / usr / bin / systemctl cốc trạng thái

Cho phép root chạy bất kỳ lệnh nào ở bất kỳ đâu

root ALL = (TẤT CẢ) TẤT CẢ

legolas TẤT CẢ = KHỞI ĐỘNG LẠI

Lưu thay đổi

[root @ linuxbox ~] # thoát

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

Mật khẩu của legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl khởi động lại cốc

Chúng tôi tin rằng bạn đã nhận được bài giảng thông thường từ Hệ thống cục bộ

Người quản lý. Nó thường tóm gọn ba điều sau:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] mật khẩu cho legolas:

[legolas @ linuxbox ~] $ sudo systemctl trạng thái cốc

● cốc.service - Dịch vụ in CUPS

Đã tải: đã tải (/usr/lib/systemd/system/cups.service; đã bật; cài đặt trước của nhà cung cấp: đã bật)

Hoạt động: hoạt động (đang chạy) kể từ tháng 2017 năm 04-25-22 23:10:6 EDT; XNUMX giây trước

PID chính: 1594 (cupd)

Nhóm C: /system.slice/cups.service

└─1594 / usr / sbin / cupd -f

[legolas @ linuxbox ~] $ sudo systemctl khởi động lại ink.service

Xin lỗi, người dùng legolas không được phép thực thi '/ bin / systemctl khởi động lại ink.service' với tư cách là người chủ trên linuxbox.

[legolas @ linuxbox ~] $ thoát