Có bao nhiêu người trong chúng ta có nhu cầu “giới hạn quyền truy cập” vào các tệp chứa trong một thư mục / thư mục nhất định hoặc chúng ta chỉ cần ngăn một số người xem, xóa hoặc sửa đổi nội dung của một tệp nhất định? Nhiều hơn một, phải không? Liệu chúng ta có thể đạt được điều đó trong chú chim cánh cụt yêu quý của mình không? Câu trả lời là: Tất nhiên là có : D.

Giới thiệu

Nhiều người trong chúng ta đến từ Windows, đã quen đối phó với "vấn đề" này theo một cách rất khác, để đạt được mục tiêu này, chúng tôi phải dùng đến các "kỹ thuật" không chính thống, chẳng hạn như ẩn tệp thông qua các thuộc tính của nó, di chuyển thông tin đến nơi xa nhất của nhóm chúng tôi (trong vòng 20,000 thư mục) để cố gắng làm mất lòng "kẻ thù" XD của chúng tôi, thay đổi hoặc loại bỏ phần mở rộng tệp, hoặc "thông lệ" phổ biến nhất, tải xuống một chương trình cho phép chúng tôi " đóng ”thư mục của chúng tôi đằng sau một hộp thoại đẹp yêu cầu chúng tôi nhập mật khẩu để truy cập nó. Chúng tôi đã có một giải pháp thay thế tốt hơn nhiều? Không.

Tôi rất xin lỗi những người bạn "Windoleros" của tôi (tôi nói điều đó với tình cảm tuyệt vời để không ai bị xúc phạm, ok ?;)), nhưng hôm nay tôi phải tự học một chút về Windows: P, vì tôi sẽ giải thích tại sao hệ điều hành này không cho phép tự nhiên chức năng này.

Có bao nhiêu người trong số các bạn nhận thấy rằng khi chúng ta ngồi sau máy tính “Windows” (ngay cả khi nó không phải của chúng ta), chúng ta sẽ tự động trở thành chủ sở hữu của mọi thứ mà máy tính đó chứa (hình ảnh, tài liệu, chương trình, v.v.)? Ý tôi là gì? Chà, chỉ cần nắm quyền "kiểm soát Windows", chúng ta có thể sao chép, di chuyển, xóa, tạo, mở hoặc sửa đổi các thư mục và tệp sang trái và phải, bất kể chúng ta có phải là "chủ sở hữu" của thông tin này hay không. Điều này phản ánh một lỗ hổng bảo mật lớn trong hệ điều hành, phải không? Tất cả là do hệ điều hành của Microsoft không được thiết kế ngay từ đầu để hướng đến nhiều người dùng. Khi các phiên bản MS-DOS và một số phiên bản Windows được phát hành, họ hoàn toàn tin tưởng rằng người dùng cuối sẽ chịu trách nhiệm "canh gác" máy tính của họ để không người dùng nào khác có quyền truy cập vào thông tin được lưu trữ trong đó ... hãy ngây thơ đi ¬ ¬. Bây giờ các bạn WinUsers, các bạn đã biết tại sao lại có sự "bí ẩn" này rồi đó: D.

Mặt khác, GNU / Linux, là một hệ thống được thiết kế cơ bản để kết nối mạng, việc bảo mật thông tin mà chúng tôi lưu trữ trên máy tính của mình (chưa kể trên các máy chủ) là điều cần thiết, vì nhiều người dùng sẽ có hoặc có thể có quyền truy cập một phần tài nguyên phần mềm (cả ứng dụng và thông tin) và phần cứng được quản lý trên các máy tính này.

Bây giờ chúng ta có thể thấy tại sao cần có hệ thống giấy phép? Hãy đi sâu vào chủ đề;).

Trong GNU / Linux, các quyền hoặc quyền mà người dùng có thể có đối với các tệp nhất định chứa trong nó được thiết lập ở ba cấp độ phân biệt rõ ràng. Ba cấp độ này như sau:

<° Giấy phép của Chủ sở hữu.

<° Quyền nhóm.

<° Quyền của những người dùng còn lại (hoặc còn được gọi là "những người khác").

Nói rõ hơn về những khái niệm này, trong các hệ thống mạng (chẳng hạn như penguin) luôn có bóng dáng của người quản trị, người dùng cấp cao hoặc người chủ. Quản trị viên này chịu trách nhiệm tạo và xóa người dùng, cũng như thiết lập các đặc quyền mà mỗi người trong số họ sẽ có trong hệ thống. Các đặc quyền này được thiết lập cho cả thư mục HOME của mỗi người dùng và cho các thư mục và tệp mà người quản trị quyết định rằng người dùng có thể truy cập.

Quyền của chủ sở hữu

Chủ sở hữu là người dùng tạo hoặc tạo tệp / thư mục trong thư mục làm việc của họ (HOME), hoặc trong một số thư mục khác mà họ có quyền. Mỗi người dùng có quyền tạo, theo mặc định, các tệp họ muốn trong thư mục làm việc của họ. Về nguyên tắc, anh ta và chỉ anh ta mới là người có quyền truy cập vào thông tin có trong các tệp và thư mục nằm trong thư mục HOME của bạn.

Quyền nhóm

Điều bình thường nhất là mỗi người dùng thuộc một nhóm làm việc. Theo cách này, khi một nhóm được quản lý, tất cả người dùng thuộc về nhóm đó đều được quản lý. Nói cách khác, việc tích hợp một số người dùng vào một nhóm được cấp một số đặc quyền trong hệ thống sẽ dễ dàng hơn là chỉ định các đặc quyền một cách độc lập cho từng người dùng.

Quyền của những người dùng còn lại

Cuối cùng, các đặc quyền của tệp có trong bất kỳ thư mục nào cũng có thể được nắm giữ bởi những người dùng khác không thuộc nhóm làm việc mà tệp được đề cập được tích hợp. Có nghĩa là, những người dùng không thuộc nhóm làm việc chứa tệp, nhưng thuộc các nhóm làm việc khác, được gọi là người dùng hệ thống khác.

Rất hay, nhưng làm sao tôi có thể xác định được tất cả những điều này? Đơn giản, mở một thiết bị đầu cuối và làm như sau:

$ ls -l

Lưu ý: chúng là chữ cái "L" viết thường 😉

Nó sẽ xuất hiện như sau:

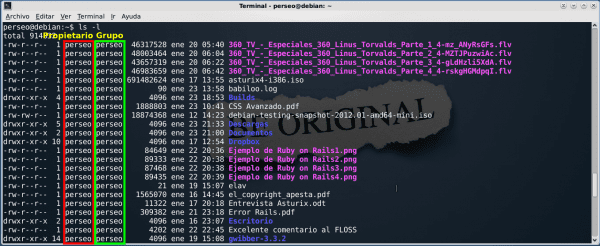

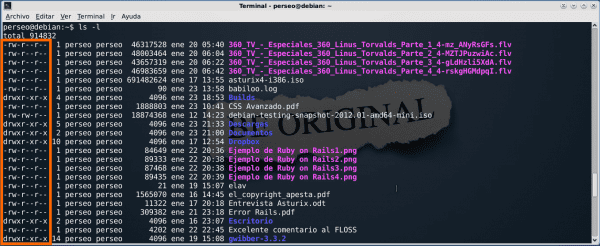

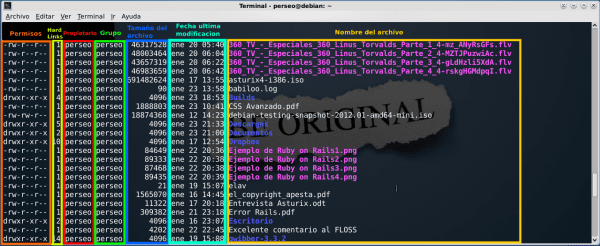

Như bạn thấy, lệnh này hiển thị hoặc "liệt kê" nội dung của TRANG CHỦ của tôi, những gì chúng ta đang xử lý là các đường màu đỏ và xanh lá cây. Hộp màu đỏ cho chúng ta biết ai là chủ sở hữu và hộp màu xanh lá cây cho biết mỗi tệp và thư mục được liệt kê trước đó thuộc về nhóm nào. Trong trường hợp này, cả chủ sở hữu và nhóm đều được gọi là "Perseus", nhưng họ cũng có thể gặp phải một nhóm khác chẳng hạn như "bán hàng". Phần còn lại, đừng lo lắng, chúng ta sẽ xem sau: D.

Các loại quyền trong GNU / Linux

Trước khi tìm hiểu cách thiết lập quyền trong GNU / Linux, chúng ta phải biết cách phân biệt các loại tệp khác nhau mà hệ thống có thể có.

Mỗi tệp trong GNU / Linux được xác định bằng 10 ký tự được gọi là mặt nạ. Trong số 10 ký tự này, ký tự đầu tiên (từ trái sang phải) đề cập đến loại tệp. 9 sau, từ trái sang phải và trong các khối 3, đề cập đến các quyền được cấp tương ứng cho chủ sở hữu, nhóm và những người còn lại hoặc những người khác. Ảnh chụp màn hình để chứng minh tất cả những điều này:

Ký tự đầu tiên của tệp có thể là:

| Xin lỗi | Xác định |

| – | Lưu Trữ |

| d | Thư mục |

| b | Tệp khối đặc biệt (Tệp đặc biệt của thiết bị) |

| c | Tệp ký tự đặc biệt (thiết bị tty, máy in ...) |

| l | Liên kết tệp hoặc liên kết (liên kết mềm / tượng trưng) |

| p | Tệp đặc biệt của kênh (đường ống hoặc đường ống) |

Chín ký tự tiếp theo là các quyền được cấp cho người dùng hệ thống. Mỗi ba ký tự, chủ sở hữu, nhóm và các quyền người dùng khác được tham chiếu.

Các ký tự xác định các quyền này như sau:

| Xin lỗi | Xác định |

| – | Không có sự cho phép |

| r | Quyền đọc |

| w | Viết quyền |

| x | Quyền thực thi |

Quyền đối với tệp

<° Đọc: về cơ bản cho phép bạn xem nội dung của tệp.

<° Write: cho phép bạn sửa đổi nội dung của tệp.

<° Execution: cho phép tệp được thực thi như thể nó là một chương trình thực thi.

Quyền thư mục

<° Đọc: Cho phép bạn biết thư mục có quyền này chứa những tệp và thư mục nào.

<° Write: cho phép bạn tạo các tệp trong thư mục, có thể là tệp thông thường hoặc thư mục mới. Thư mục có thể bị xóa, sao chép tệp vào thư mục, di chuyển, đổi tên, v.v.

<° Thực thi: cho phép bạn đi qua thư mục để có thể kiểm tra nội dung của nó, sao chép tệp từ hoặc sang nó. Nếu bạn cũng có quyền đọc và ghi, bạn có thể thực hiện tất cả các thao tác có thể có trên tệp và thư mục.

Lưu ý: Nếu bạn không có quyền thực thi, chúng tôi sẽ không thể truy cập thư mục đó (ngay cả khi chúng tôi sử dụng lệnh "cd"), vì hành động này sẽ bị từ chối. Nó cũng cho phép bạn phân định việc sử dụng một thư mục như một phần của đường dẫn (như khi chúng ta chuyển đường dẫn của tệp nằm trong thư mục đó làm tham chiếu. Giả sử chúng ta muốn sao chép tệp "X.ogg" trong thư mục " / home / perseo / Z "- đối với thư mục" Z "không có quyền thực thi-, chúng tôi sẽ làm như sau:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

nhận được thông báo lỗi này cho chúng tôi biết rằng chúng tôi không có đủ quyền để truy cập tệp: D). Nếu quyền thực thi của một thư mục bị vô hiệu hóa, bạn sẽ có thể xem nội dung của nó (nếu bạn có quyền đọc), nhưng bạn sẽ không thể truy cập bất kỳ đối tượng nào có trong đó, vì thư mục này là một phần của đường dẫn cần thiết để giải quyết vị trí của các đối tượng của bạn.

Quản lý quyền trong GNU / Linux

Cho đến nay, chúng ta đã thấy những quyền nào dành cho chúng ta trong GNU / Linux, tiếp theo chúng ta sẽ xem cách gán hoặc trừ các quyền hoặc quyền.

Trước khi bắt đầu, chúng tôi phải lưu ý rằng khi chúng tôi đăng ký hoặc tạo một người dùng trong hệ thống, chúng tôi sẽ tự động cấp cho họ các đặc quyền. Tất nhiên, những đặc quyền này sẽ không phải là tổng số, tức là người dùng thường sẽ không có cùng các quyền và quyền của người cấp quyền. Khi người dùng được tạo, hệ thống tạo mặc định các đặc quyền của người dùng để quản lý tệp và quản lý thư mục. Rõ ràng, những điều này có thể được quản trị viên sửa đổi, nhưng hệ thống tạo ra ít nhiều đặc quyền hợp lệ cho hầu hết các hoạt động mà mỗi người dùng sẽ thực hiện trên thư mục, tệp của họ cũng như trên thư mục và tệp của người dùng khác. Đây thường là các quyền sau:

<° Đối với tệp: – rw-r-– r-–

<° Đối với thư mục: – rwx rwx rwx

Lưu ý: chúng không phải là các quyền giống nhau cho tất cả các bản phân phối GNU / Linux.

Các đặc quyền này cho phép chúng tôi tạo, sao chép và xóa tệp, tạo thư mục mới, v.v. Hãy xem tất cả những điều này trong thực tế: D:

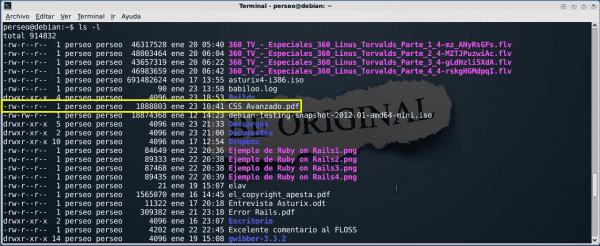

Hãy lấy tệp "Advanced CSS.pdf" làm ví dụ. Lưu ý rằng nó xuất hiện như sau: –rw-r-–r-– … CSS.pdf nâng cao. Chúng ta hãy xem xét kỹ hơn.

| Loại | người sử dụng | Nhóm | Phần còn lại của người dùng (những người khác) | Tên tệp |

| – | rw - | r-– | r-– | CSS.pdf nâng cao |

Điều này có nghĩa rằng:

<° Loại: Lưu Trữ

<° Người dùng có thể: Đọc (xem nội dung) và ghi (sửa đổi) tệp.

<° Nhóm mà người dùng thuộc về có thể: Đọc (chỉ) tệp.

<° Những người dùng khác có thể: Đọc (chỉ) tệp.

Đối với những người tò mò đang tự hỏi hiện tại các trường khác trong danh sách được ls -l tham khảo là gì, thì đây là câu trả lời:

Nếu bạn muốn biết thêm về các liên kết cứng và mềm / biểu tượng, đây là giải thích và sự khác biệt.

Các bạn ơi, chúng ta đến với phần thú vị và nặng nề nhất của chủ đề được đề cập ...

Quyền chuyển nhượng

Lệnh chmod ("Chế độ thay đổi") cho phép sửa đổi mặt nạ để có thể thực hiện nhiều hơn hoặc ít hơn các hoạt động trên tệp hoặc thư mục, nói cách khác, với chmod bạn có thể xóa hoặc xóa quyền cho từng loại người dùng. Nếu loại người dùng mà chúng tôi muốn xóa, đặt hoặc chỉ định đặc quyền không được chỉ định, điều gì sẽ xảy ra khi thực hiện thao tác là ảnh hưởng đồng thời đến tất cả người dùng.

Điều cơ bản cần nhớ là chúng tôi cấp hoặc xóa quyền ở các cấp sau:

| Tham số | Nivel | miêu tả |

| u | chủ nhân | chủ sở hữu của tệp hoặc thư mục |

| g | nhóm | nhóm mà tệp thuộc về |

| o | những người khác | tất cả những người dùng khác không phải là chủ sở hữu hoặc nhóm |

Các loại quyền:

| Xin lỗi | Xác định |

| r | Quyền đọc |

| w | Viết quyền |

| x | Quyền thực thi |

Cho phép chủ sở hữu thực thi:

$ chmod u+x komodo.sh

Xóa quyền thực thi khỏi tất cả người dùng:

$ chmod -x komodo.sh

Cấp quyền đọc và ghi cho người dùng khác:

$ chmod o+r+w komodo.sh

Chỉ để lại quyền đọc cho nhóm chứa tệp:

$ chmod g+r-w-x komodo.sh

Quyền ở định dạng số bát phân

Có một cách khác để sử dụng lệnh chmod mà, đối với nhiều người dùng, là "thoải mái hơn", mặc dù trước đó nó hơi phức tạp hơn để hiểu ¬¬.

Sự kết hợp các giá trị của mỗi nhóm người dùng tạo thành một số bát phân, bit "x" là 20 là 1, bit w là 21 là 2, bit r là 22 là 4, khi đó chúng ta có:

<° r = 4

<° w = 2

<° x = 1

Sự kết hợp của các bit bật hoặc tắt trong mỗi nhóm cung cấp tám kết hợp giá trị có thể có, nghĩa là tổng các bit trên:

| Xin lỗi | Giá trị bát phân | miêu tả |

| – – – | 0 | bạn không có bất kỳ sự cho phép nào |

| – – x | 1 | chỉ thực thi quyền |

| - w - | 2 | chỉ viết quyền |

| - wx | 3 | viết và thực thi quyền |

| r – – | 4 | chỉ quyền đọc |

| r – x | 5 | đọc và thực thi quyền |

| rw - | 6 | quyền đọc và ghi |

| rwx | 7 | tất cả các quyền được thiết lập, đọc, ghi và thực thi |

Khi người dùng, nhóm và các quyền khác được kết hợp, bạn sẽ nhận được một số gồm ba chữ số tạo nên quyền đối với tệp hoặc thư mục. Ví dụ:

| Xin lỗi | lòng can đảm | miêu tả |

| rw– ––- -- | 600 | Chủ sở hữu có quyền đọc và ghi |

| rwx -–x -–x | 711 | Chủ sở hữu đọc, viết và thực thi, nhóm và những người khác chỉ thực thi |

| rwx rx rx | 755 | Chủ sở hữu, nhóm và những người khác đọc, ghi và thực thi có thể đọc và thực thi tệp |

| rwx rwx rwx | 777 | Tệp có thể được đọc, ghi và thực thi bởi bất kỳ ai |

| r–- -–– –- | 400 | Chỉ chủ sở hữu mới có thể đọc tệp, nhưng không thể sửa đổi hoặc thực thi tệp và tất nhiên cả nhóm và những người khác không thể làm bất cứ điều gì trong đó. |

| rw-r-– ––– | 640 | Người dùng là chủ sở hữu có thể đọc và ghi, nhóm có thể đọc tệp và những người khác không thể làm gì |

Quyền đặc biệt

Vẫn còn các loại giấy phép khác để xem xét. Đó là bit quyền SUID (Đặt ID người dùng), bit quyền SGID (Đặt ID nhóm) và bit dính (bit dính).

cài đặt thời gian

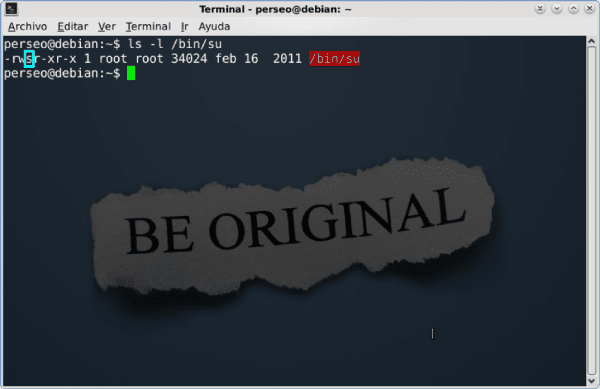

Bit setuid có thể được gán cho các tệp thực thi và cho phép khi người dùng thực thi tệp đó, quá trình sẽ nhận được quyền của chủ sở hữu tệp được thực thi. Ví dụ rõ ràng nhất về tệp thực thi với bit setuid là:

$ su

Chúng ta có thể thấy rằng bit được gán là "s" trong lần chụp sau:

Để gán bit này cho một tệp, nó sẽ là:

$ chmod u+s /bin/su

Và để loại bỏ nó:

$ chmod u-s /bin/su

Lưu ý: Chúng ta phải sử dụng bit này một cách cực kỳ cẩn thận vì nó có thể gây ra sự gia tăng các đặc quyền trong hệ thống của chúng ta ¬¬.

người đần độn

Bit setid cho phép nhận các đặc quyền của nhóm được gán cho tệp, nó cũng có thể gán cho các thư mục. Điều này sẽ rất hữu ích khi một số người dùng trong cùng một nhóm cần làm việc với các tài nguyên trong cùng một thư mục.

Để gán bit này, chúng tôi làm như sau:

$ chmod g+s /carpeta_compartida

Và để loại bỏ nó:

$ chmod g-s /carpeta_compartida

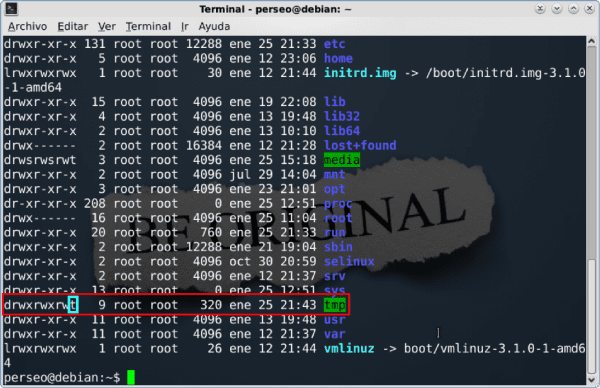

dính

Bit này thường được gán trong thư mục mà tất cả người dùng có quyền truy cập và cho phép ngăn người dùng xóa tệp / thư mục của người dùng khác trong thư mục đó, vì tất cả đều có quyền ghi.

Chúng ta có thể thấy rằng bit được gán là "t" trong lần chụp sau:

Để gán bit này, chúng tôi làm như sau:

$ chmod o+t /tmp

Và để loại bỏ nó:

$ chmod o-t /tmp

Bạn à, bây giờ bạn đã biết cách bảo vệ thông tin của mình tốt hơn, với điều này, tôi hy vọng bạn ngừng tìm kiếm các giải pháp thay thế cho Khóa thư mục o Thư mục bảo vệ rằng trong GNU / Linux, chúng ta không cần chúng đâu XD.

P.S: Bài viết cụ thể này được yêu cầu bởi hàng xóm của một người anh họ của một người bạn XD, tôi hy vọng tôi đã giải quyết được những nghi ngờ của bạn ... 😀

Bài báo xuất sắc, giải thích rất tốt.

Cảm ơn bạn 😀

Perseus tuyệt vời, tôi không biết gì về quyền ở định dạng số bát phân (đó là một điều rất thú vị) hoặc các quyền đặc biệt (setuid / setgid / stick).

Tôi đang chết mê chết mệt nhưng điều này làm tôi thức giấc một chút, tôi đã muốn lấy bảng điều khiển rồi 😀 +1000

Thật tốt vì nó hữu ích cho bạn, Xin chào 😉

Tuyệt vời, những lời giải thích rất rõ ràng, cảm ơn bạn rất nhiều.

người đần độn

Bit cài đặt thời gian cho phép bạn có được các đặc quyền

ở phần đó có một lỗi nhỏ.

Cảm ơn các bạn đã theo dõi và cho ý kiến, đôi khi ngón tay mình bị "rối" XD ...

Xin chào 😉

Tôi đã sửa rồi 😀

Bài báo rất hay, Perseus. Trong mọi trường hợp, tôi muốn thực hiện một số quan sát để thông tin được đầy đủ hơn:

Hãy cẩn thận khi áp dụng quyền một cách đệ quy (chmod -R) vì chúng tôi có thể cấp cho tệp quá nhiều quyền. Một cách giải quyết vấn đề này là sử dụng lệnh find để phân biệt giữa các tệp hoặc thư mục. Ví dụ:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Một điều khác: thiết lập các đặc quyền trên thư mục hoặc tệp không phải là một phương pháp sai lầm để bảo vệ thông tin, vì với LiveCD hoặc đặt đĩa cứng vào một PC khác, không khó để truy cập các thư mục. Để bảo vệ thông tin nhạy cảm, cần sử dụng các công cụ mã hóa. Ví dụ, TrueCrypt rất tốt và nó cũng đa nền tảng.

Và cuối cùng: chỉ vì hầu hết người dùng không thay đổi đặc quyền hệ thống tệp trong Windows không có nghĩa là không thể làm như vậy. Ít nhất thì hệ thống tệp NTFS có thể được bảo mật nhiều như EXT, tôi biết vì trong công việc của tôi, tôi có các phân vùng hoàn chỉnh mà không có quyền thực thi hoặc ghi, v.v. Điều này có thể đạt được thông qua tab bảo mật (thường được ẩn). Vấn đề chính với Windows là cấu hình mặc định của nó cho phép mọi thứ.

Rất cảm ơn bạn đã mở rộng chủ đề;). Giống như là:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Bạn hoàn toàn đúng, ngay cả với Win điều tương tự cũng xảy ra, có thể sau này chúng ta sẽ nói về các công cụ khác nhau giúp chúng ta mã hóa thông tin của mình.

Xin chào 😀

Bạn Hugo, bạn có khỏe không 😀

Vấn đề với TrueCrypt ... là giấy phép có gì "lạ" mà nó có, bạn có thể cho chúng tôi biết thêm về nó? 🙂

Chào so sánh

Giấy phép TrueCrypt sẽ hơi kỳ lạ, nhưng ít nhất phiên bản 3.0 của giấy phép (là phiên bản hiện tại) cho phép sử dụng cá nhân và thương mại trên các máy trạm không giới hạn, đồng thời cho phép sao chép, xem lại mã nguồn, thực hiện sửa đổi và phân phối các tác phẩm phái sinh (miễn là nó được đổi tên), vì vậy nếu nó không miễn phí 100%, thành thật mà nói thì nó khá gần.

Perseus già khiến phần còn lại của đội tệ với những bài báo của anh ấy vì quá hoàn chỉnh.

Không ai ở đây tốt hơn không ai hả? Và ít hơn tôi nhiều JAJAJAJAJAJAJA

hahahaha, cẩn thận bạn nhé, nhớ là chúng ta cùng hội cùng thuyền

Cảm ơn vì nhận xét 😉

Giấy phép là thứ bạn học từ ngày này qua ngày khác, không phải từ ngày này sang ngày khác, vì vậy chúng ta hãy nghiên cứu hahaha

Bài báo xuất sắc Perseus.

Một mẹo nhỏ: không nhất thiết phải viết dấu hiệu cho từng ký hiệu, chỉ cần ghi một lần là đủ. Thí dụ:

$ chmod o + r + w komodo.sh

Nó có thể trông giống như

$ chmod o + rw komodo.sh

giống với

$ chmod g + rwx komodo.sh

nó cũng có thể trông giống như

$ chmod g + r-wx komodo.sh

theo định dạng đó, bạn có thể làm điều này

$ a-rwx, u + rw, g + w + hoặc example.txt

lưu ý: a = tất cả.

Chúc mừng.

Wow bạn ơi, tôi không biết cái đó, cảm ơn bạn đã chia sẻ 😀

Bài viết rất hay, mọi thứ đều được giải thích rất tốt.

Tôi thấy thoải mái hơn khi thay đổi quyền của các tệp một cách rõ ràng, rõ ràng hơn. Mình hiểu theo cách khác cũng đủ hiểu rồi nhưng chuyện này lâu rồi hahaha

Xin chào mọi người, perseus; Tôi thực sự thích trang này. Tôi muốn cộng tác với nó. Có thể không? Bằng cách nhấp vào nick của tôi, bạn có tài liệu tham khảo !! haha.

Tôi thường xuất bản lẻ tẻ, và tôi ngày càng là nhà hoạt động của SL, một thứ mà tôi sẽ không từ bỏ trong đời, chừng nào tôi còn có sẵn và có một vài ngón tay. Tôi đoán họ có email của tôi. một cái ôm và sức mạnh với dự án mà đối với tôi dường như «các blogger đoàn kết!», ACA ES LA TRENDENCIA !! Đây là cách web của tương lai được tạo ra.

Hahahahaha, rất vui khi bạn tham gia cùng chúng tôi, hãy để elav hoặc gaara xem yêu cầu của bạn 😉

Hãy quan tâm và tôi hy vọng sẽ sớm gặp lại bạn ở đây 😀

Tôi đang viết email cho bạn ngay bây giờ (đến địa chỉ bạn đã ghi trong nhận xét) 🙂

Tôi có một nghi ngờ. Cách bạn có thể áp dụng các quyền cho các thư mục và các quyền này không thay đổi các thuộc tính của chúng, bất kể người dùng có sửa đổi chúng, bao gồm cả root.

Chúc mừng.

Có lẽ Bài viết này Tôi làm rõ một chút ..

Bài viết này được viết tốt, cảm ơn đã chia sẻ kiến thức

Nó hữu ích đến mức nào, chúng tôi hy vọng sẽ gặp lại bạn ở đây. Xin chào 😉

Bài viết rất hay.

Tôi rất vui vì nó hữu ích cho bạn, xin chào 😉

Sự thật là tôi không đồng ý về việc linux di chuyển một tập tin vào một thư mục Hệ thống là một vấn đề đau đầu. bạn phải cung cấp quyền cho mọi thứ và nhập mật khẩu của bạn. trong windows, việc di chuyển các tập tin rất dễ dàng, ngay cả trong cùng một thư mục windows. toàn bộ quy trình để di chuyển một tệp vào một thư mục trong linux khi trong windows, sao chép và dán dễ dàng hơn. Tôi sử dụng cả hai hệ điều hành. bạc hà 2 Maya quế và windows 13

Tôi đã sử dụng Linux được vài năm rồi và thành thật mà nói, tôi đã không gặp những vấn đề này trong một thời gian.

Tôi có thể di chuyển các tệp / thư mục mà không gặp bất kỳ vấn đề gì và tôi đã phân vùng ổ cứng của mình thành 2. Rõ ràng, để truy cập phân vùng khác, lần đầu tiên tôi phải đặt mật khẩu, nhưng sau đó không bao giờ lặp lại.

Nếu bạn gặp sự cố hiếm gặp, hãy cho chúng tôi biết, chúng tôi sẽ sẵn lòng giúp bạn 😉

Bài viết chính xác liên quan đến phần Linux. Trong nhận xét của bạn về quản lý quyền trong Windows: Bạn hoàn toàn không biết cách thiết lập quyền. Việc kiểm soát những quyền lực này cao hơn nhiều (ngoại trừ trong các phiên bản 16 bit, Windows 95, 98, Me và thiết bị di động) đối với cách chúng được quản lý trong hệ thống penguin và mức độ chi tiết cao và đối với hồ sơ mà tôi xử lý với cả hai hệ điều hành không có kẻ điên nào chống lại chúng ta.

Lời khuyên của tôi: hãy đào sâu một chút và bạn sẽ nhận ra, không cần chương trình bên ngoài nào cả. Đối với tất cả rất tốt. 😉

Bài viết rất hay. Chủ đề của quyền là một điều thú vị để tìm hiểu. Đã từng xảy ra với tôi khi không thể truy cập tệp trong một đường dẫn dài, bởi vì tôi không có quyền thực thi trong một trong các thư mục. Cũng nên biết ít nhất là sự tồn tại của các quyền đặc biệt như Sticky bit.

Tái bút: Tôi đã theo dõi blog một thời gian nhưng tôi chưa đăng ký. Họ có những bài viết rất thú vị nhưng điều khiến tôi chú ý nhất là cách đối xử giữa những người dùng. Ngoài thực tế là có thể có sự khác biệt, nói chung, mọi người đều cố gắng giúp đỡ lẫn nhau bằng cách đóng góp kinh nghiệm của họ. Đó là một cái gì đó đáng chú ý, không giống như các trang web khác đầy troll và súng lửa 😉

Rất thú vị, nhưng tôi đã tìm hiểu nó theo cách khác về các quyền, thay vì trong Bát phân, trong Nhị phân, vì vậy nếu, ví dụ: "7" là 111, điều đó có nghĩa là nó có tất cả các quyền, vì vậy nếu bạn đặt 777 Bạn cấp tất cả các quyền cho tất cả người dùng, nhóm ...

Một lời chào.

Ấn tượng, ngắn gọn, rõ ràng và đúng chủ đề.

Thật là một bài báo hay, xin chúc mừng và cảm ơn vì tất cả những điều đã làm rõ… ..

chào2.

Woow nếu tôi học được nhiều điều với các hướng dẫn của bạn, tôi cảm thấy mình giống như một con châu chấu nhỏ trong lĩnh vực bao la này là Linux, nhưng giới hạn những gì Hugo đã từng nói ở đây, trong hàng nhận xét này nếu chúng tôi đặt một cd trực tiếp và nếu các tệp của chúng tôi không được mã hóa thực sự không còn nhiều thứ để bảo vệ, ngoài ra trong Windows, tôi nghĩ không có nhiều vấn đề khi tạo người dùng quản trị viên và tài khoản giới hạn trong hệ điều hành win và do đó bảo vệ dữ liệu tài khoản quản trị viên của bạn…. Nhưng thực sự cảm ơn bạn rất nhiều vì bài viết này tôi hiểu rõ hơn về vấn đề này nhờ bạn ...…

Sự thật là tôi muốn chạy một tệp xD thực thi và nó cho tôi biết quyền bị từ chối khi mở và ghi tệp x nhưng tôi đã đọc một chút ở đây và biết được điều gì đó và nó phục vụ để xem các quyền mà thư mục chứa tệp và tệp thực thi đó có điều cuối cùng tôi nhớ rằng Tôi đã làm là tôi muốn truy cập vào một thư mục và vì tên đã lâu nên tôi đã thay đổi nó và giữa xD dễ dàng, sau đó tôi xem xét các quyền và xem một cái gì đó nói về adm Tôi đi tới tệp tôi đặt thuộc tính và chọn một cái gì đó nói là adm mà không xóa thuộc tính Nhập thư mục và sau đó chạy tệp thực thi và nó có thể bắt đầu mà không có vấn đề gì bây giờ tôi không biết là tôi đã làm gì xD sự thật là gì, tôi không biết đó là do tôi đã thay đổi tên của thư mục nhưng tôi không biết và cảm ơn tôi đã có thể thực thi nó Không vấn đề gì.

Xin chào, tôi có một số câu hỏi,

Tôi có một hệ thống web phải ghi một hình ảnh vào máy chủ linux,

chi tiết là nó không cho phép đăng ký, hãy thử thay đổi quyền nhưng không được,

Em mới làm quen cái này mong anh hướng dẫn, em xin cảm ơn.

Đi rằng điều này đã giúp tôi, cảm ơn bạn rất nhiều vì sự đóng góp.

Cá nhân tôi, tài liệu đã giúp tôi học hỏi, được áp dụng vào thực tế trong một hoạt động tại công việc của tôi.

Các thực hành liên quan mà tôi đã thực hiện trên Debian. Xin chúc mừng và lời chào.

Hướng dẫn tuyệt vời về quyền trong GNU / Linux. Kinh nghiệm của tôi với tư cách là người dùng Linux và là quản trị viên của các máy chủ dựa trên bản phân phối GNU / Linux là nhiều vấn đề kỹ thuật có thể phát sinh dựa trên việc quản lý quyền cho nhóm và người dùng. Đây là điều cần phải được tính đến. Tôi chúc mừng Perseus trên blog của anh ấy và tôi cũng muốn tham gia lực lượng GNU trên blog này. Lời chào từ Mexico, các đồng chí!

Xin chào, trước hết tôi xin chúc mừng bạn bài viết rất hay và tôi tham khảo ý kiến của bạn Tôi có trường hợp này: 4 ———- 1 root root 2363 19/11/08 4:XNUMX / etc / shadow với XNUMX phía trước sẽ đọc các quyền này như thế nào.

Cảm ơn

Windows: Chúng tôi chọn thư mục, nút bên phải, thuộc tính> tab Bảo mật, ở đó bạn có thể thêm hoặc xóa người dùng hoặc nhóm và mỗi người đặt các quyền bạn muốn (đọc, ghi, toàn quyền kiểm soát, v.v.). Tôi không biết bạn muốn nói cái quái gì

Nhân tiện, tôi sử dụng linux hàng ngày, tôi sử dụng sơ cấp, dựa trên ubuntu.

Đi tốt

tuyệt vời nó là bài báo giải thích tốt nhất

cảm ơn

bạn:

Đóng góp rất tốt, nó đã giúp tôi rất nhiều.

Cảm ơn bạn.

Đồ khốn, điều này thậm chí không hiệu quả.

Có bao nhiêu người trong số các bạn nhận thấy rằng khi chúng ta ngồi sau máy tính "Windows" Phần đó hoàn toàn là giả dối, bởi vì kể từ Windows NT, thậm chí trước Windows 98 và vấn đề mà bạn không có bảo mật là hoàn toàn sai.

Bảo mật trong Windows là điều mà Microsoft đã rất coi trọng vì nó là hệ điều hành máy tính để bàn được sử dụng rộng rãi nhất hiện nay.

Bài viết được giải thích rất kỹ về quyền GNU / Linux nhưng bạn vẫn thường thấy trong những bài báo này rằng người viết nó hoặc không sử dụng Windows hoặc không biết cách sử dụng nó vì họ không thích nó và chỉ nhận được đánh giá tiêu cực.

Điều cần phải nhấn mạnh là Windows rất an toàn trong hệ thống tệp của nó với đặc tính ACL (Access Control List) mà nó mang trong Windows từ tất cả Windows NT làm cho hệ thống tệp rất an toàn. Trong GNU / Linux, họ cũng đã triển khai nó.

Kể từ Windows Vista, tính năng UAC (User Account Control) được triển khai và giúp bạn thoải mái sử dụng Windows mà không cần phải là quản trị viên để sử dụng nó một cách thoải mái.

Đối với tôi, một tính năng tốt mà họ đã triển khai vì sử dụng Windows XP với tư cách người dùng không có quyền quản trị là có thể, nhưng ở nhà ai đã sử dụng nó như vậy? hầu như không ai vì nó không thoải mái như thế nào khi không có một cái gì đó giống như UAC.

Điều gì sẽ xảy ra nếu tôi đã trở nên rõ ràng rằng bất cứ ai đã viết bài báo đều biết những gì anh ta đang viết mặc dù anh ta không giải thích về GNU / Linux ACL.

Xin chào bạn, thông tin tốt, chỉ muốn hỏi

Có cách nào để làm điều này, ở trong metasploit, bên trong máy nạn nhân không?

Nó có thể được thực hiện với các quyền này để làm cho tệp đó không đủ điều kiện, hoặc là không thể, ý tôi là đang ở bên trong metasploit?

Cảm ơn bạn rất nhiều cho blog này, thông tin rất tốt.