几天前 FingerprintJS发表了一个帖子 博客在其中 告诉我们有关已发现的漏洞的信息 对他们来说,什么是 允许网站可靠地识别用户 在各种浏览器中,仅台式浏览器会受到影响。

提到漏洞 使用有关已安装应用程序的信息 在计算机上分配永久唯一标识符,即使用户更改浏览器,使用隐身模式或VPN,该标识符也将始终存在。

由于此漏洞允许在不同的浏览器中进行第三方跟踪,因此,它构成了侵犯隐私的行为,即使Tor是提供终极隐私保护的浏览器,也受到了影响。

根据FingerprintJS, 该漏洞已经存在超过5年了,其实际影响尚不清楚。 架构泛滥漏洞使黑客能够确定目标计算机上安装的应用程序。 平均而言,识别过程需要花费几秒钟的时间, 适用于Windows,Mac和Linux操作系统。

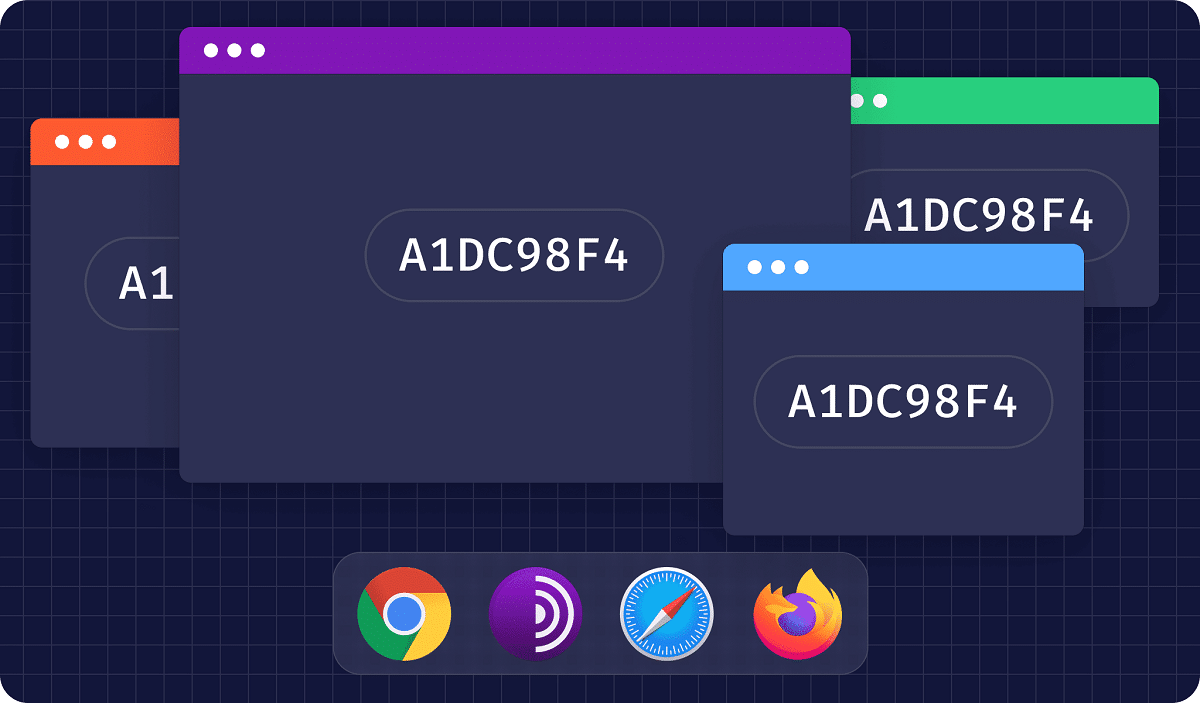

在我们对反欺诈技术的研究中,我们发现了一个漏洞,该漏洞使网站能够可靠地识别不同桌面浏览器中的用户并链接其身份。 Tor浏览器,Safari,Chrome和Firefox的桌面版本会受到影响。

我们将此漏洞称为Schema Flood,因为它使用自定义URL方案作为攻击媒介。 该漏洞使用有关计算机上安装的应用程序的信息为您分配一个永久的唯一标识符,即使您更改浏览器,使用隐身模式或使用VPN。

要检查是否安装了应用程序,浏览器可以使用架构管理器 内置的自定义网址。

一个基本的例子是可以验证的,因为只需在浏览器的地址栏中输入skype就可以执行以下操作://。 这样,我们可以认识到此问题可能产生的实际影响。 此功能也称为深度链接,在移动设备上得到广泛使用,但在桌面浏览器上也可用。

根据设备上安装的应用程序,网站可能会出于其他恶意目的识别人员。 例如,站点可以基于已安装的应用程序并关联被认为是匿名的浏览历史来检测Internet上的军官或军人。 让我们研究一下浏览器之间的差异。

在受影响的四个主要浏览器中, 只有Chrome开发人员似乎知道 模式泛滥漏洞。 该问题已在Chromium错误跟踪器中进行了讨论,应尽快解决。

另外, 只有chrome浏览器具有某种架构泛滥保护功能, 因为它会阻止任何应用程序启动,除非通过用户操作(例如单击鼠标)请求。 有一个全局标志允许(或拒绝)网站打开应用程序,在操作自定义URL方案后将其设置为false。

另一方面,在Firefox中 尝试导航到未知的URL方案时,Firefox 显示带有错误的内部页面。 该内部页面的来源与任何其他网站都不同,因此,由于相同来源策略的限制,无法访问它。

至于Tor,该漏洞 在这个浏览器中 是执行时间最长的一种 由于Tor浏览器规则,每个应用最多可能需要10秒钟才能完成验证。 但是,该漏洞利用程序可以在后台运行,并在较长的浏览会话中跟踪其目标。

利用架构泛滥漏洞的确切步骤可能因浏览器而异,但最终结果是相同的。

最后 如果您有兴趣了解更多信息,您可以查看详细信息 在下面的链接中。

显然,我使用Linux,在Firefox和Vivaldi中,它的确显示了ID。 在OPERA中,此方法无效。

这很令人担忧,我不知道是否有任何避免或取消它的方法。

<<>

有必要在不同的情况下看到......旧的旧内核发行版,没有更新的浏览器和虚拟机怎么样!