系列總索引: 中小企業計算機網絡:簡介

本文是續篇:

你好朋友和朋友們!

我們繼續將基於本地用戶身份驗證的網絡服務添加到小型服務器。 熱心者 免費軟件,特別是CentOS。

該小組的工作條件有所改善。 他們現在將總部設在三層樓的地下室中作為總部,並且需要在工作站之間實施即時消息傳遞服務器和文件傳輸,以減輕上下樓梯或步行的麻煩。 ;-)。 為此,他們建議使用該程序 韻律.

他們決定只為發燒友發布Internet聊天服務,並且他們計劃將其即時消息傳遞服務器與網絡網絡中的其他兼容XMPP服務器鏈接。 為此,他們購買了域名 desdelinux。扇子 直到現在,與該名稱關聯的IP地址都由您的Internet訪問提供商管理。

通過Prosody聊天服務將使他們可以交換即時消息,傳輸文件,進行語音和視頻會議等。

什麼是Prosody Instant Messenger?

韻律 它是基於XMPP協議的現代通信服務器。 它旨在簡化安裝和配置,並有效管理系統資源。 Prosody是一個開放源代碼-根據許可許可證創建的開放源代碼程序 MIT / X11.

XMPP 提供即時消息服務是一種非商業的選擇。 可以在生產業務環境,家庭網絡,私有鄰居網絡等中實現。 它支持用於台式機和移動平台的各種客戶端軟件。 通過XMPP,可以將該服務提供給任何設備。

此外,他們可以 恩拉扎 Prosody的幾個安裝以及與XMPP協議兼容的其他服務,並形成一個消息傳遞網絡,在該消息傳遞網絡中,我們將完全控制將以完全安全的方式發生的消息和文件流量。

針對本地用戶的韻律和身份驗證

在 Prosody IM網站地圖 我們找到了該頁面的鏈接 身份驗證提供者,指出從Prosody的0.8版開始,通過以下方式支持各種身份驗證提供程序 插件。 您可以使用 驅動程序 內置軟件,也可以使用第三方身份驗證和存儲提供商的集成 APIs.

我們可能會僱用的身份驗證提供者

名稱說明-------------- ---------------------------------- ----------------------- 內部_plain 默認身份驗證。 純文本密碼是使用內置存儲器存儲的。 內部散列 內部算法編碼的密碼是使用內置存儲設備存儲的。 賽勒斯 與Cyrus SASL(LDAP, PAM,...) 匿名 使用帶有隨機用戶名的SASL'ANONYMOUS'的身份驗證機制,不需要身份驗證憑據。

XMPP使用標準的安全層簡單身份驗證協議進行身份驗證- SIMPL A塑化和 S治愈 L昨天(SASL),以驗證客戶端的憑據。 韻律庫 SASL 默認情況下,它會針對其內置存儲中的現有帳戶來驗證憑據。

從Prosody版本0.7開始,支持外部提供程序 賽勒斯SALS 可以根據其他來源驗證外部用戶提供的憑據,例如: PAM,LDAP,SQL等。 它還允許使用 GSAPI 單點登錄服務- 單點登錄服務.

在有關Prosody的這篇文章中,要通過PAM針對本地用戶進行身份驗證,我們將使用身份驗證提供程序«賽勒斯»由包裝提供«賽勒斯·薩斯爾»與守護程序集成在一起 薩斯勞德.

cyrus-sasl和saslauthd

[root @ linuxbox〜]#百勝安裝cyrus-sasl

saslauthd守護程序已安裝

[root @ linuxbox〜]#getsebool -a | grep saslauthd

saslauthd_read_shadow->關閉

[root @ linuxbox〜] #setsebool saslauthd_read_shadow上

[root @ linuxbox〜]#getsebool -a | grep saslauthd

saslauthd_read_shadow->在

[root @ linuxbox〜]#systemctl狀態saslauthd

●saslauthd.service-SASL身份驗證守護程序。 已加載:已加載(/usr/lib/systemd/system/saslauthd.service;已禁用;供應商預設:已禁用)活動:無效(已停用)

[root @ linuxbox〜]#systemctl啟用saslauthd

創建了從/etc/systemd/system/multi-user.target.wants/saslauthd.service到/usr/lib/systemd/system/saslauthd.service的符號鏈接。

[root @ linuxbox〜]#systemctl啟動saslauthd

[root @ linuxbox〜]#systemctl狀態saslauthd

●saslauthd.service-SASL身份驗證守護程序。 已加載:已加載(/usr/lib/systemd/system/saslauthd.service;已啟用;供應商預設:已禁用)活動: 活動(運行) 自星期六2017-04-29 10:31:20 EDT; 2秒鐘前進程:1678 ExecStart = / usr / sbin / saslauthd -m $ SOCKETDIR -a $ MECH $標誌(代碼=已退出,狀態= 0 /成功)主PID:1679(saslauthd)CGroup:/system.slice/saslauthd。服務├─1679/ usr / sbin / saslauthd -m /運行/ saslauthd -a pam├─1680/ usr / sbin / saslauthd -m / run / saslauthd -a pam├─1681/ usr / sbin / saslauthd -m / run / saslauthd -a pam├─1682/ usr / sbin / saslauthd -m / run / saslauthd -a pam└─1683/ usr / sbin / saslauthd -m / run / saslauthd -a pam

韻律和lua-cyrussasl

[root @ linuxbox〜]#百勝安裝韻律

----解決的依賴關係======================================== ===================================軟件包體系結構版本存儲庫大小========= ================================================ =====================安裝:prosody x86_64 0.9.12-1.el7 Epel-Repo 249 k安裝依賴項:lua-expat x86_64 1.3.0- 4.el7 Epel-Repo 32 k lua文件系統x86_64 1.6.2-2.el7 Epel-Repo 28 k lua-sec x86_64 0.5-4.el7 Epel-Repo 31 k lua-socket x86_64 3.0-0.10.rc1.el7 Epel -回購176k交易摘要========================================= =====================================安裝1個軟件包(+4個從屬軟件包)- --

[root @ linuxbox〜]#getsebool -a | grep韻律

prosody_bind_http_port->關閉

[root @ linuxbox〜]#setsebool prosody_bind_http_port上

[root @ linuxbox〜]#getsebool -a | grep韻律

prosody_bind_http_port->在

[root @ linuxbox〜]#systemctl啟用韻律

創建了從/etc/systemd/system/multi-user.target.wants/prosody.service到/usr/lib/systemd/system/prosody.service的符號鏈接。 [root @ linuxbox〜]#systemctl狀態prosody●prosody.service-Prosody XMPP(Jabber)服務器已加載:已加載(/usr/lib/systemd/system/prosody.service;已啟用;供應商預設:已禁用)活動:不活動(死機) )

[root @ linuxbox〜]#systemctl啟動韻律

[root @ linuxbox〜]#systemctl狀態韻律

●prosody.service-Prosody XMPP(Jabber)服務器已加載:已加載(/usr/lib/systemd/system/prosody.service;已啟用;供應商預設:已禁用)活動: 活動(運行) 自Sat 2017-04-29 10:35:07 EDT; 2秒鐘前進程:1753 ExecStart = / usr / bin / prosodyctl start(代碼=已退出,狀態= 0 /成功)主PID:1756(lua)CGroup:/system.slice/prosody.service└─1756lua / usr / lib64 /prosody/../../bin/prosody

[root @ linuxbox〜]#tail /var/log/prosody/prosody.log

29月10日35:06:0.9.12一般信息您好,歡迎使用Prosody版本29。10月35日06:29:10一般信息Prosody正在使用select後端進行連接處理。35月06 2:5269:5269 portmanager info已激活服務's29s' on [::]:10,[*]:35 Apr 06 2:5222:5222 portmanager info已激活服務'c29s'on [::]:10,[*]:35 Apr 06 29:10:35 portmanager info已激活無端口上的服務'legacy_ssl'Apr 06 29:10:35 mod_posix info Prosody即將與控制台分離,禁用進一步的控制台輸出Apr 06 1756:XNUMX:XNUMX mod_posix info成功地守護到PID XNUMX

[root @ linuxbox〜]#yum install lua-cyrussasl

我們建立虛擬主機“chat”。desdelinuxProsody 安裝的“example.com”中的“.fan”

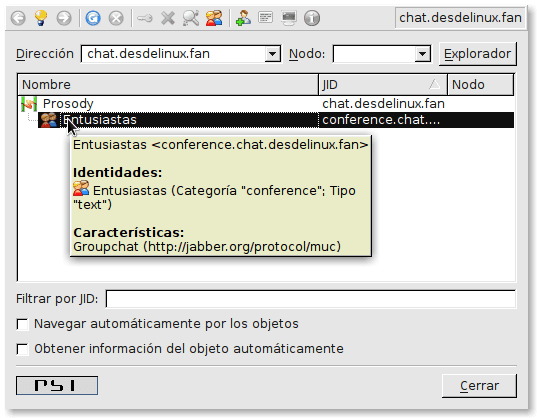

[root @ linuxbox〜]#cp /etc/prosody/conf.d/example.com.cfg.lua \ /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua [root @ linuxbox〜]#nano /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua -VirtualHost聊天部分 虛擬主機“聊天。desdelinux。扇子” -為此主機分配一個TLS證書,否則它將使用全局部分中設置的證書(如果有)。 -請注意,端口5223上的舊式SSL僅支持一個證書,並且-將始終使用全局證書。 SSL = { 鍵=“ /etc/pki/prosody/chat.key”; 證書=“ /etc/pki/prosody/chat.crt”; } ------ 元件 ------ -- 您可以指定元件來新增提供特殊服務的主機, -- 如多使用者會議和傳輸。 -- 有關組件的更多信息,請參閱http://prosody.im/doc/components ---在conference.chat上設定MUC(多用戶聊天)房間伺服器。desdelinux。扇子: 組件“conference.chat.desdelinux.fan" "muc" name =“ Enthusiasts”-是要聲明的會議會議室的名稱-您何時加入會議室 strict_room_creation = true -設置用於服務器代理文件傳輸的SOCKS5字節流代理:-組件“ proxy.chat”“ proxy65” ---設置外部組件(默認組件端口為5347)--外部組件允許添加各種服務,例如網關/-傳輸到其他網絡,例如ICQ,MSN和Yahoo。 有關更多信息-請參閱:http://prosody.im/doc/components#adding_an_external_component--組件“ gateway.chat”-component_secret =“密碼” 認證=“賽勒斯” cyrus_service_name =“ xmpp” cyrus_require_provisioning =否 cyrus_application_name =“韻律” cyrus_server_fqdn = "聊天。desdelinux。扇子”

我們調整擁有 /etc/prosody/conf.d/chat 檔案的群組。desdelinux.fan.cfg.lua

[root @ linuxbox〜]#ls -l /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua -rw-r -----。 1個 根根 1361 四月 29 日 10:45 /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua [root @ linuxbox〜]#chown root:韻律/etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua [root @ linuxbox〜]#ls -l /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua -rw-r-----。 1 根韻律 1361 29 月 10 日 45:XNUMX /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua

我們檢查配置

[root @ linuxbox〜]#luac -p /etc/prosody/conf.d/聊天。desdelinux.fan.cfg.lua [root @ linuxbox〜]#

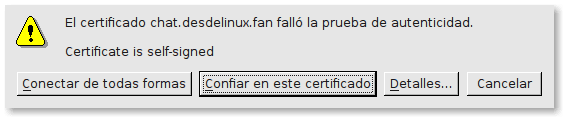

用於安全連接的SSL證書

要從本地網絡和Internet連接到Prosody服務器,並確保憑據經過安全加密,我們必須生成SSL證書- 安全套接字層 在虛擬主機配置文件中聲明 /etc/prosody/conf.d/chat。desdelinux.fan.cfg.lua:

[root @ linuxbox〜]#cd / etc / prosody / certs / [root @ linuxbox certs]#openssl req -new -x509 -days 365 -nodes \ -out“ chat.crt” -newkey rsa:2048 -keyout“ chat.key” 產生 2048 位元 RSA 私鑰 .....+++ ..........+++ 將新私鑰寫入「chat.key」 ----- 您將被要求輸入將合併到您的證書請求中的信息。您要輸入的是所謂的專有名稱或 DN。有相當多的字段,但您可以保留一些空白 對於某些字段,會有一個預設值,如果您輸入“.”,則該字段將保留為空白。 ----- 國家名稱(2 個字母代碼) [XX]:CU 州或省名稱(全名) []:古巴地區名稱(例如城市)[預設城市]:哈瓦那組織名稱(例如公司)[默認有限公司]:DesdeLinux.Fan組織單位名稱(例如,部分) []:愛好者通用名稱(例如,您的姓名或伺服器的主機名稱) []:聊天。desdelinux.fan 電子郵件地址 []:buzz@desdelinux。扇子

我們修改全局配置選項

索拉門特 我們將編輯 文件中的以下選項 /etc/prosody/prosody.cfg.lua:

[root @ linuxbox證書]#cp /etc/prosody/prosody.cfg.lua \ /etc/prosody/prosody.cfg.lua.original [root @ linuxbox〜]#nano /etc/prosody/prosody.cfg.lua

-Prosody示例配置文件--有關配置Prosody的信息,請訪問我們的網站http://prosody.im/doc/configure--提示:您可以檢查此文件的語法是否為正確-運行完成後,請執行以下操作:luac -p prosody.cfg.lua-如果有任何錯誤,它將讓您知道發生在何處以及它們在哪裡-否則,它將保持安靜。 --剩下要做的就是重命名此文件以刪除.dist結尾,並填寫-空白。 祝你好運,愉快的Jabbering! ----------服務器範圍的設置-----------本節中的設置適用於整個服務器,並且是默認設置-對於任何虛擬主機-這是服務器的管理員帳戶列表(默認情況下為空)。 請注意,您必須分別創建帳戶-(有關信息,請參見http://prosody.im/doc/creating_accounts)-示例:admins = {“ user1@example.com”,“ user2@example.net”}

管理員= {“嗡嗡聲@聊天。desdelinux.fan", "trancos@chat.desdelinux。扇子」 }

-啟用libevent以在高負載下獲得更好的性能-有關更多信息,請參見:http://prosody.im/doc/libevent --use_libevent = true; -這是Prosody在啟動時將加載的模塊列表。 -它會在plugins文件夾中查找mod_modulename.lua,因此請確保它也存在。 -有關模塊的文檔可在以下位置找到:http://prosody.im/doc/modules modules_enabled = {-通常需要的“花名冊”; -允許用戶擁有名冊。 推薦;)“ saslauth”; -客戶端和服務器的身份驗證。 如果您要登錄,則推薦。 “ tls”; -添加對c2s / s2s連接“回撥”的安全TLS的支持; -s2s回調支持“磁盤”; -服務發現-不是必需的,但建議使用“私有”; -專用XML存儲(用於房間書籤等)“ vcard”; -允許用戶設置電子名片-由於對性能有影響,默認情況下會對其進行註釋-“隱私”; -支持隱私列表-“壓縮”; -流壓縮(注意:需要安裝lua-zlib RPM軟件包)-很高興擁有“版本”; -回复服務器版本請求“正常運行時間”; -報告服務器已“運行”多長時間; -讓其他人知道此服務器上“ ping”在這裡的時間; -回复帶有“ pep”的XMPP ping; -使用戶能夠發布自己的心情,活動,播放音樂和更多“註冊”信息; -允許用戶使用客戶端在該服務器上註冊並更改密碼-管理界面“ admin_adhoc”; -允許通過支持臨時命令的XMPP客戶端進行管理-“ admin_telnet”; -在本地主機端口5582上打開telnet控制台界面-HTTP模塊

“波什”; -啟用BOSH客戶端,又稱“ HTTP上的Jabber”

-“ http_files”; -通過HTTP從目錄提供靜態文件-其他特定功能“ posix”; -POSIX功能,將服務器發送到後台,啟用syslog等。 -“團體”; -共享名冊支持-“宣布”; -向所有在線用戶發送公告-“歡迎”; -歡迎註冊帳戶的用戶-“ watchregistrations”; -提醒管理員註冊-“ motd”; -在用戶登錄時向他們發送消息-“ legacyauth”; -舊版身份驗證。 僅由某些老客戶和漫遊器使用。 };

bosh_ports = {{port = 5280; path =“ http-bind”; interface =“ 127.0.0.1”; }}

bosh_max_inactivity = 60

-如果在服務器端代理HTTPS-> HTTP,則使用

think_bosh_secure = true

-允許沒有代理的任何站點上的腳本訪問(需要現代瀏覽器)

cross_domain_bosh = 真

-這些模塊是自動加載的,但是您需要-禁用它們,然後在此處取消註釋:modules_disabled = {-“ offline”; -存儲離線消息-“ c2s”; -處理客戶端連接-“ s2s”; -處理服務器到服務器的連接}; -為安全起見,默認情況下默認禁用帳戶創建-有關更多信息,請參見http://prosody.im/doc/creating_accounts allow_registration = false; -這些是與SSL / TLS相關的設置。 如果您不想使用SSL / TLS,則可以註釋或刪除此ssl = {key =“ /etc/pki/prosody/localhost.key”; 證書=“ /etc/pki/prosody/localhost.crt”; }-強制客戶端使用加密連接? 此選項將-防止客戶端進行身份驗證,除非他們使用加密。

c2s_require_encryption = 真

-強制對服務器到服務器的連接進行證書認證? -這提供了理想的安全性,但是需要您與之通信的服務器-支持加密並提供有效的,受信任的證書。 -注意:您的LuaSec版本必須支持證書驗證! -有關更多信息,請參見http://prosody.im/doc/s2s#security s2s_secure_auth = false-許多服務器不支持加密或具有無效或自簽名的證書。 您可以在此處列出不需要使用證書進行身份驗證的域。 它們將使用DNS進行身份驗證。 --s2s_insecure_domains = {“ gmail.com”}-即使禁用s2s_secure_auth,您仍可以通過在此處指定列表來為某些域要求有效證書。 --s2s_secure_domains = {“ jabber.org”}-選擇要使用的身份驗證後端。 “內部”提供商-使用Prosody的配置數據存儲來存儲身份驗證數據。 -為了允許Prosody向客戶端提供安全的身份驗證機制,-默認提供程序以明文形式存儲密碼。 如果您不信任-服務器,請參閱http://prosody.im/doc/modules/mod_auth_internal_hashed-有關使用哈希後端的信息。

-身份驗證=“ internal_plain”

認證=“賽勒斯”

cyrus_service_name =“ xmpp”

cyrus_require_provisioning =否

-選擇要使用的存儲後端。 默認情況下,Prosody使用平面文件-在其配置的數據目錄中,但它也通過模塊支持更多後端。 默認情況下包含“ sql”後端,但需要-其他依賴項。 有關更多信息,請參見http://prosody.im/doc/storage。 --storage =“ sql”-默認為“內部”(注意:“ sql”需要安裝-lua-dbi RPM軟件包)-對於“ sql”後端,您可以取消註釋*以下*中的一個*以進行配置:--sql = {驅動程序=“ SQLite3”,數據庫=“ prosody.sqlite”}-默認。 “數據庫”是文件名。 --sql = {驅動程序=“ MySQL”,數據庫=“ prosody”,用戶名=“ prosody”,密碼=“秘密”,主機=“ localhost”} --sql = {驅動程序=“ PostgreSQL”,數據庫=“ prosody “,用戶名=” prosody“,密碼=” secret“,主機=” localhost“}-日誌記錄配置-有關高級日誌記錄,請參見http://prosody.im/doc/logging log = {-記錄所有級別的日誌“信息”及更高版本(即除“調試”消息以外的所有信息)-到/var/log/prosody/prosody.log,錯誤也到/var/log/prosody/prosody.err

debug =“ /var/log/prosody/prosody.log”; -將“信息”更改為“調試”以進行詳細記錄

錯誤=“ /var/log/prosody/prosody.err”; -將錯誤也記錄到文件中-error =“ * syslog”; -將錯誤也記錄到syslog-log =“ * console”; -登錄控制台,對於使用daemonize = false進行調試很有用。-POSIX配置,另請參見http://prosody.im/doc/modules/mod_posix pidfile =“ /run/prosody/prosody.pid”; --daemonize = false-默認為“ true” ------其他配置文件-------出於組織目的,您可能希望在其自己的配置文件中添加VirtualHost和-組件定義。 該行包括-/etc/prosody/conf.d/中的所有配置文件/包括“ conf.d / *。Cfg.lua”

修改Linuxbox中Dnsmasq的配置

/Etc/dnsmasq.conf文件

只需添加值 cname=聊天。desdelinux.風扇,linuxbox。desdelinux。扇子:

[root @ linuxbox〜]#nano /etc/dnsmasq.conf

----- # -------------------------------------------- ------------ ----------------------- # RECORDSCNAMEMXTXT # ------------ ------------ -------------------------------------- ----- # 這種類型的註冊需要一個/etc/hosts 檔案中的項目 # 例如:192.168.10.5 linuxbox。desdelinux.fan linuxbox # cname=ALIAS,REAL_NAME cname=mail.desdelinux.風扇,linuxbox。desdelinux。扇子

cname=聊天。desdelinux.風扇,linuxbox。desdelinux。扇子

----

[root @ linuxbox〜]#服務dnsmasq重新啟動

[root @ linuxbox〜]#服務dnsmasq狀態[root @ linuxbox〜]#主機聊天

聊天。desdelinux.fan 是 linuxbox 的別名。desdelinux。扇子。 linuxbox。desdelinux.fan 的位址為 192.168.10.5 linuxbox。desdelinux.fan 郵件由 1 封郵件處理。desdelinux。扇子。

/Etc/resolv.conf文件

[root @ linuxbox〜]#nano /etc/resolv.conf 搜索 desdelinux.fan nameserver 127.0.0.1 # 用於外部或非網域 DNS 查詢 desdelinux.fan #本地=/desdelinux.fan/名稱伺服器 172.16.10.30

ISP中外部DNS的修改

我們致力於整篇文章«權威DNS服務器NSD + Shorewall-中小企業網絡»關於如何聲明與XMPP相關的SRV記錄的主題,以便Instant Messaging服務可以發送到Internet,甚至使Prosody服務器可以與Web上存在的其餘兼容XMPP服務器聯合。

我們重新啟動韻律

[root @ linuxbox〜]#服務韻律重啟

重定向到/ bin / systemctl重新啟動prosody.service

[root @ linuxbox〜]#服務韻律狀態

重定向到/ bin / systemctl狀態prosody.service●prosody.service-Prosody XMPP(Jabber)服務器已加載:已加載(/usr/lib/systemd/system/prosody.service;已啟用;供應商預設:已禁用)活動: 活動(運行) 自Sun 2017-05-07 12:07:54 EDT起; 8秒鐘前進程:1388 ExecStop = / usr / bin / prosodyctl stop(代碼=已退出,狀態= 0 /成功)進程:1390 ExecStart = / usr / bin / prosodyctl start(代碼=已退出,狀態= 0 / SUCCESS)主PID :1393(lua)CGroup:/system.slice/prosody.service└─1393lua /usr/lib64/prosody/../../bin/prosody

[root @ linuxbox〜]#tail -f /var/log/prosody/prosody.log

- 在運行先前命令的情況下打開新控制台非常健康,並在重新啟動服務時觀看Prosody的調試輸出.

我們配置Cyrus SASL

[root @ linuxbox〜]#nano /etc/sasl2/prosody.conf

pwcheck_method:saslauthd mech_list:PLAIN

[root @ linuxbox〜]#服務saslauthd重新啟動

重定向到/ bin / systemctl重新啟動saslauthd.service

[root @ linuxbox〜]#服務saslauthd的狀態

-如果...

[root @ linuxbox〜]#服務韻律重啟

PAM配置

[root @ linuxbox〜]#納米/etc/pam.d/xmpp

auth include password-auth帳戶include password-auth

PAM身份驗證檢查

- 要進行檢查,我們必須按照以下指示完全執行以下命令,因為它與執行命令有關 作為“韻律”用戶而不是“ root”用戶:

[root @ linuxbox〜]#sudo -u韻律測試aslauthd -s xmpp -u步幅-p步幅 0:確定“成功”。 [root @ linuxbox〜]#sudo -u prosody testsaslauthd -s xmpp -u legolas -p legolas 0:確定“成功”。 [root @ linuxbox〜]#sudo -u prosody testsaslauthd -s xmpp -u legolas -p Lengolas 0:否“認證失敗”

針對本地用戶的身份驗證過程正常進行。

我們修改防火牆D

使用圖形實用程序«防火牆功能«,針對該地區«公眾»我們激活服務:

- xmpp-博世

- xmpp客戶端

- XMPP服務器

- xmpp-本地

對於該地區«外部»我們激活服務:

- xmpp客戶端

- XMPP服務器

我們打開港口 TCP 5222和5269

最後, 我們對 執行時間處理時間 a 常駐 y 重新加載防火牆D.

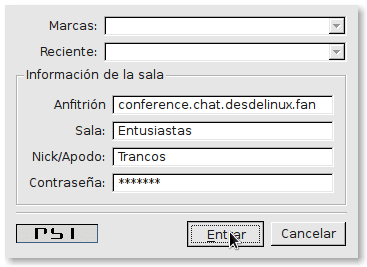

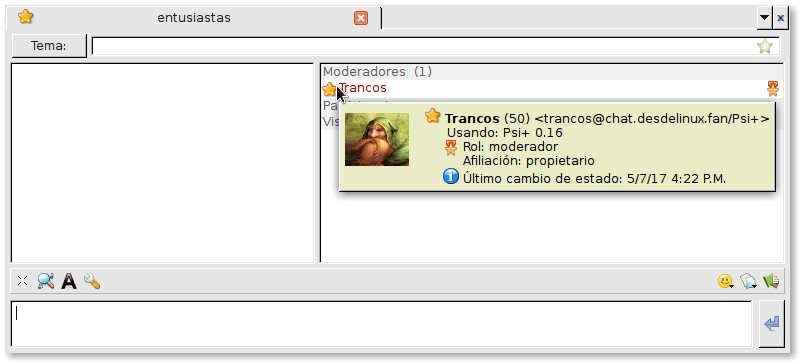

XMPP Psi客戶端

要連接新安裝的Prosody Instant Messaging服務器,我們可以在現有的各種客戶端之間進行選擇:

- 神入

- 加吉姆

- 卡杜

- 幽

- 超高壓

- 洋涇浜

- 感應

- 微信

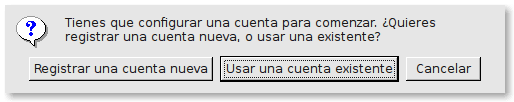

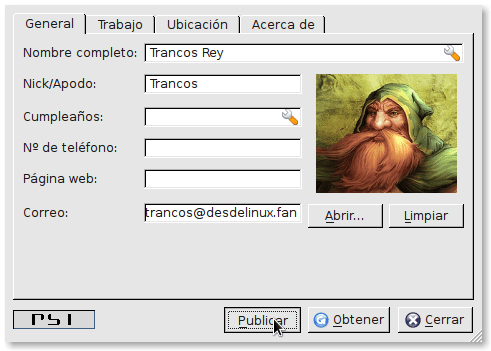

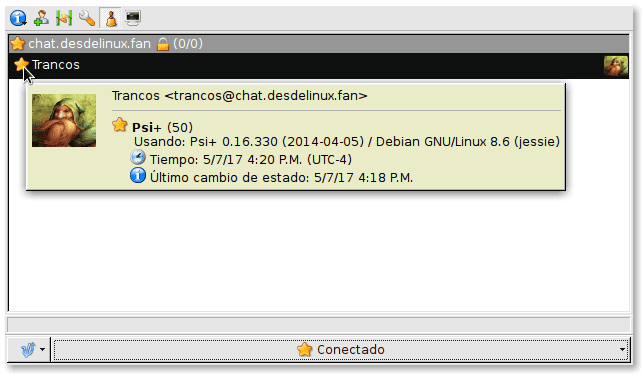

清單繼續。 我們選擇了 Psi +。 要安裝它,我們可以使用首選命令,也可以通過該任務可用的圖形工具來完成。 安裝完成後,我們將執行它,並在本文結尾給出一系列圖像,希望對您有用。

總結

- 我們可以為系統的本地用戶安裝基於Prosody的Instant Messaging服務,而無需創建內部Prosody用戶或其他類型的身份驗證憑證存儲。

- 身份驗證憑據將從客戶端加密傳輸到服務器,服務器也對客戶端進行響應。

- 我們可以在一台服務器上通過PAM安裝基於本地身份驗證的多個服務。

- 到目前為止,服務器 linuxbox。desdelinux。扇子 為中小企業網絡提供以下服務:

-

域名或DNS的解析。

- 動態分配IP或DCHP地址

- 網絡時間服務或NTP

- 從UNIX / Linux客戶端通過SSH備份,或者對於Microsoft Windows客戶端,通過WinSCP。

- 即時消息服務-聊天。 也可以從Internet獲得。

- 通過聊天本身的文件共享服務. 也可以從Internet獲得

- 您可以在Prosody中配置的電話會議服務。

-

並且,如果我們對要做什麼有基本的了解,那麼所有以前的服務以及用於防火牆配置的兩個圖形工具-FirewallD,以及用於系統的用戶和組管理,都非常容易使用。

重要

一定要參觀 以下網址以獲取完整信息 關於他 P玫瑰色: HTTP://prosody.im.

直到下一期!

您所有的貢獻多麼有趣,非常感謝你們。

一千個祝賀Federico撰寫了另一篇很棒的文章。

在這裡,作者為我們(“給予”)提供了“如何知道”如何通過Prosody實現聊天服務的信息,該服務使用網絡中的XMPP協議交換即時消息,傳輸文件,使用語音和視頻進行會議,針對通過安全連接的本地用戶。

此外,與整個PYMES系列中的常見情況一樣,作者可以方便地將要配置的服務與網絡中已經運行的其餘服務和/或參數集成在一起:

1-我們必須對DNS服務進行的修改才能包括Chat服務,並且一切正常。

2-PAM的配置(和檢查),以在本地驗證聊天服務。

3-我們必須在防火牆中為本地網絡和“網絡網絡”執行的操作,以允許聊天服務,並且具有足夠的安全級別。

4-最後是來自XMPP客戶端的Chat驗證。

沒有必要將帖子保存在TIPS目錄中,以備不時之需。

我希望它們對您有所幫助。 感謝您的評論

朋友IWO,您真正了解了本文的要旨。 只需添加我們正在為UNIX / Linux網絡實現服務,即使其所有客戶端都是Microsoft Windows。 許多讀者可能還沒有註意到這些細節。 😉

非常好的貢獻朋友Fico。 您知道我已經關注了您的所有文章,並且在最近的4篇文章中,我學到了很多我不知道的問題,因為我已經把Active Directory和域控制器遮蓋了。 我實際上出生於NT 4及其PDC和BDC。 我沒有意識到我可以使用Centos或其他Linux將網絡身份驗證簡化為單台計算機。 現在,我正在學習一種新的哲學,我認為它與網絡歷史的起源一樣古老。 儘管您幾乎不告訴我要發布的內容😉我認為您將繼續使用LDAP,然後再使用基於Samba 4的Active Directory。 感謝您對自由軟件事業的奉獻。 我將等待您的下一篇文章,菲科。

老虎,很棒的文章!

同事,有一個小細節,在DNS部分,你指明了整個域名 desdelinux.fan 到IP 172.16.10.10,你已經在Debian 中實現了這個伺服器(DNS 伺服器),現在,這個聊天伺服器在CentOS 中,所以邏輯上它有一個不同的IP 位址,你需要重定向防火牆中的所有流量即時訊息服務所在的 IP,因為此時它指向相同 DNS 伺服器且沒有訊息服務。

否則,一切都會很棒,擁抱很大。

感謝Eduardo的評論。 您很好地閱讀了該段落:

同樣,對於“外部”區域,我們激活服務:

xmpp-client

xmpp-server

然後打開tcp端口5222和5269。

我允許通過ens34接口輸出XMPP協議。 請記住下面的帖子,甚至來自Squid文章。 😉

十二生肖的朋友:你讓我提前宣布我的驚喜。 不,LDAP現在不進行。 它是基於Postfix,Dovecot,Squirrelmail並具有PAM身份驗證的郵件服務器的核心,這將是本微型系列的最後一部分。 更多吶;-)。 然後,如果剩下的話,直到我們到達Samba 4 AD-DC。 再見!

是的,我的朋友,如果我閱讀了它,但是在任何地方都看不到對其他服務器的PREROUTING,請看一下。

愛德華多:做安裝。 用子網IP 172.16.10.0/24連接筆記本電腦。 在其上安裝聊天客戶端並連接到Prosody。 所以我做到了,它就那樣工作。 😉

FirewallD是用於CentOS的一種,它將以自己的方式進行預發布。