幾天前 FingerprintJS 發表 博客其中 告訴我們已發現的漏洞 對於他們來說,什麼是 允許網站可靠地識別用戶 在各種瀏覽器上,其中只有桌面瀏覽器受到影響。

提到漏洞 使用有關已安裝應用程序的信息 在計算機上分配一個永久的唯一標識符,即使用戶更改瀏覽器、使用隱身模式或 VPN,該標識符也將始終存在。

由於該漏洞允許第三方跨不同瀏覽器進行跟踪,因此構成了隱私侵犯,雖然 Tor 是一款提供終極隱私保護的瀏覽器,但 Tor 也受到了影響。

根據 FingerprintJS 的說法, 該漏洞已存在5年多,其真正影響尚不清楚。 架構泛洪漏洞允許黑客確定目標計算機上安裝的應用程序。 平均而言,識別過程需要幾秒鐘的時間 它適用於 Windows、Mac 和 Linux 操作系統。

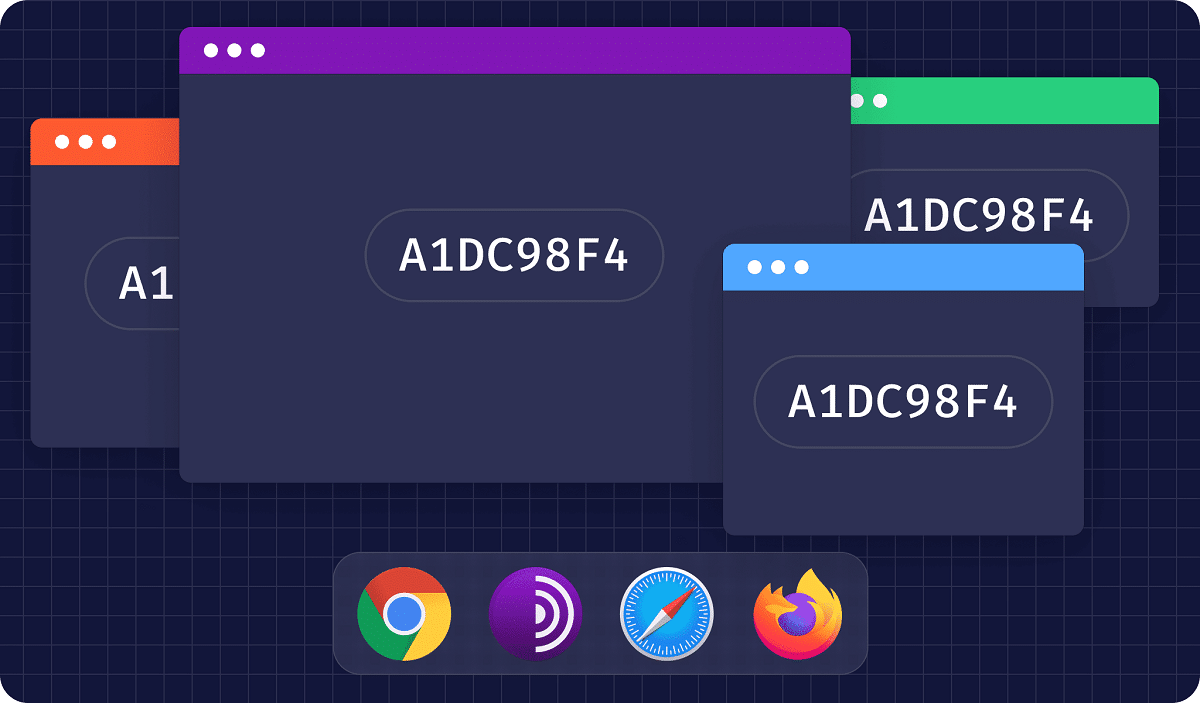

在我們對反欺詐技術的研究中,我們發現了一個漏洞,該漏洞允許網站跨不同桌面瀏覽器可靠地識別用戶並鏈接他們的身份。 Tor 瀏覽器、Safari、Chrome 和 Firefox 的桌面版本受到影響。

我們將此漏洞稱為方案泛洪,因為它使用自定義 URL 方案作為攻擊媒介。 該漏洞使用有關您計算機上安裝的應用程序的信息為其分配永久的唯一標識符,即使您切換瀏覽器、使用隱身模式或使用 VPN 也是如此。

要檢查應用程序是否已安裝,瀏覽器可以使用架構管理器 內置自定義 URL。

一個基本的例子,是可以驗證的,因為只需在瀏覽器的地址欄中輸入 skype:// 來執行以下操作就足夠了。 這樣我們就可以意識到這個問題可能產生的真正影響。 此功能也稱為深度鏈接,廣泛用於移動設備,但也可用於桌面瀏覽器。

根據設備上安裝的應用程序,網站可能會出於更惡意的目的而針對人們。 例如,站點可以根據已安裝的應用程序和被認為是匿名的相關瀏覽歷史記錄來檢測互聯網上的軍官或軍人。 讓我們回顧一下瀏覽器之間的差異。

在受影響最大的四個瀏覽器中, 似乎只有 Chrome 開發者知道 模式洪水漏洞。 該問題已在 Chromium 錯誤跟踪器上進行了討論,應該很快就會得到修復。

另外, 只有 Chrome 瀏覽器具有某種模式洪水保護, 因為它會阻止任何應用程序啟動,除非用戶操作請求,例如單擊鼠標。 有一個允許(或拒絕)網站打開應用程序的全局標誌,在操作自定義 URL 方案後將其設置為 false。

另一方面,在 Firefox 中 當嘗試導航到未知的 URL 方案時,Firefox 顯示有錯誤的內部頁面。 該內部頁面與任何其他網站具有不同的來源,因此由於同源政策的限製而無法訪問它。

至於 Tor,該漏洞 在這個瀏覽器中, 是需要最長的時間才能成功運行的一個 因為根據 Tor 瀏覽器規則,每個應用程序可能需要長達 10 秒的時間才能獲得驗證。 但是,該漏洞可以在後台運行並在較長的瀏覽會話期間跟踪其目標。

利用架構洪水漏洞的具體步驟可能因瀏覽器而異,但最終結果是相同的。

終於 如果您有興趣了解更多信息,您可以查看詳細信息 在下面的鏈接中。

顯然我使用 Linux,在 Firefox 中它確實拋出了一個 ID,在 Vivaldi 中也是如此,但是; 在 OPERA 中它不起作用。

這很令人擔憂,我不知道是否有任何方法可以避免或覆蓋它。

<<>

我們必須看看,在各種情況下......具有舊內核、過時的瀏覽器和虛擬機的舊發行版怎麼樣!