你好朋友!。 請重複,請在«之前閱讀帶有免費軟件的網絡簡介(I):ClearOS的介紹»並下載ClearOS分步安裝映像包(1,1兆),以了解我們在說什麼。 沒有閱讀,將很難跟隨我們。

系統安全服務守護程序

該計劃 固態硬盤 o 系統安全服務的守護程序,是一個項目 Fedora,它也來自另一個項目-也來自Fedora- 自由IPA。 根據其自己的創造者,簡短而自由翻譯的定義將是:

SSSD是一項提供對不同身份和身份驗證提供程序的訪問的服務。 可以為本地LDAP域(具有LDAP身份驗證的基於LDAP的身份提供程序)或具有Kerberos身份驗證的LDAP身份提供程序進行配置。 SSSD通過以下方式提供與系統的接口 新高中 y PAM,以及可插入的後端以連接到多個不同的帳戶來源。

我們相信,與上一篇文章中介紹的解決方案相比,我們面臨著一個更全面,更強大的解決方案,用於在OpenLDAP中標識和認證註冊用戶,這是每個人和他們自己的經驗所決定的一個方面.

本文中提出的解決方案是最推薦用於移動計算機和便攜式計算機的解決方案,因為它使我們可以在不連接的情況下工作,因為SSSD將憑據存儲在本地計算機上。

示例網絡

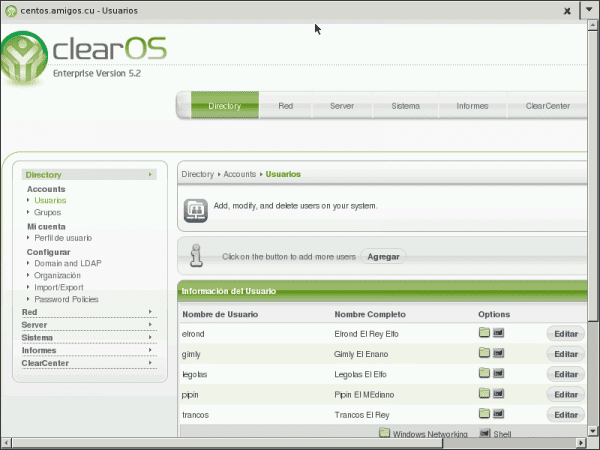

- 域控制器,DNS,DHCP: ClearOS企業版5.2sp1.

- 控制器名稱: CentOS的

- 域名: 老友記

- 控制器IP: 10.10.10.60

- ---------------

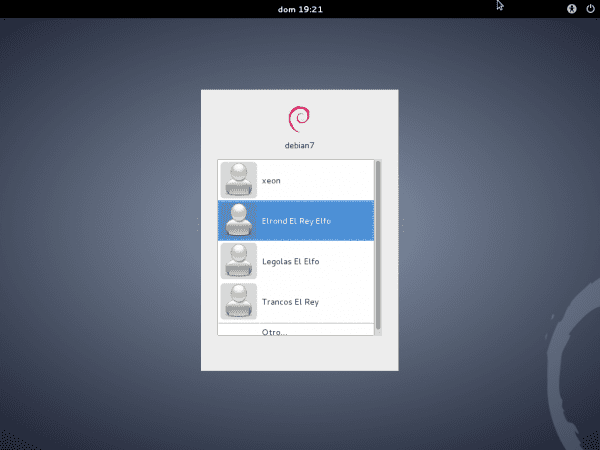

- Debian版本: 喘息。

- 隊名: Debian7

- IP地址: 使用DHCP

我們檢查LDAP服務器是否正常運行

我們修改文件 /etc/ldap/ldap.conf 並安裝軟件包 LDAP-utils的:

:〜#納米/etc/ldap/ldap.conf [----] BASE dc =朋友,dc = cu URI ldap://centos.amigos.cu [----]

:〜#aptitude install ldap-utils:〜$ ldapsearch -x -b'dc =朋友,dc = cu''(objectclass = *)':〜$ ldapsearch -x -b dc =朋友,dc = cu'uid =大步前進 :〜$ ldapsearch -x -b dc =朋友,dc = cu'uid = legolas'cn gidNumber

使用最後兩個命令,我們檢查ClearOS的OpenLDAP服務器的可用性。 讓我們看一下前面命令的輸出。

重要提示:我們還驗證了OpenLDAP服務器中的身份驗證服務是否正常運行。

我們安裝sssd軟件包

還建議安裝該軟件包 手指 使支票比 搜索引擎:

:〜#aptitude安裝sssd finger

安裝完成後,服務 固態硬盤 由於缺少文件而無法啟動 /etc/sssd/sssd.conf。 安裝的輸出反映了這一點。 因此,我們必須創建該文件並將其保留在 下一個最低內容:

:〜#納米/etc/sssd/sssd.conf [sssd] config_file_version = 2服務= nss,pam#如果未配置任何域,則SSSD將不會啟動。 #將新的域配置添加為[domain / ]部分,然後#將域列表(以您希望它們被#查詢的順序)添加到下面的“ domains”屬性中,並取消註釋。 域= amigos.cu [nss] filter_groups =根filter_users =根reconnection_retries = 3 [pam] reconnection_retries = 3#LDAP域[domain / amigos.cu] id_provider = ldap auth_provider = LDAP chpass_provider = ldap#ldap_schema可以設置為“ rfc2307”(將組成員名稱存儲在#“ memberuid”屬性中),或者設置為“ rfc2307bis”(將組成員DN存儲在#“ member”屬性中)。 如果您不知道此值,請詢問您的LDAP#管理員。 #與ClearOS一起使用ldap_schema = rfc2307 ldap_uri = ldap://centos.amigos.cu ldap_search_base = dc =朋友,dc = cu#請注意,啟用枚舉將對性能產生中等影響。 #因此,枚舉的默認值為FALSE。 #有關完整的詳細信息,請參見sssd.conf手冊頁。 enumerate = false#通過本地存儲密碼哈希值來允許離線登錄(默認值:false)。 cache_credentials = true ldap_tls_reqcert =允許 ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

創建文件後,我們將分配相應的權限並重新啟動服務:

:〜#chmod 0600 /etc/sssd/sssd.conf :〜#服務sssd重新啟動

如果我們想豐富先前文件的內容,建議執行 男子sssd.conf 和/或從帖子開頭的鏈接開始,查閱Internet上的現有文檔。 也請諮詢 男人的sssd-ldap。 包裝 固態硬盤 包括一個例子 /usr/share/doc/sssd/examples/sssd-example.conf,可用於針對Microsoft Active Directory進行身份驗證。

現在我們可以使用最易喝的命令 手指 y Getent:

:〜$手指大步前進 登錄名:strides名稱:Strides El Rey目錄:/ home / strides Shell:/ bin / bash從未登錄。 沒有郵件。 沒有計劃。 :〜$ sudo getent passwd legolas legolas:*:1004:63000:Legolas The Elf:/ home / legolas:/ bin / bash

我們仍然無法認證為LDAP服務器的用戶。 在我們必須修改文件之前 /etc/pam.d/共同會話,以便在您啟動會話時自動創建該用戶的文件夾(如果該文件夾不存在),然後重新啟動系統:

[----] 所需的會話pam_mkhomedir.so skel = / etc / skel / umask = 0022 ###必須在上述行之前 #這是每個軟件包的模塊(“主”塊)[----]

我們重新啟動Wheezy:

:〜#重新啟動

登錄後,使用連接管理器斷開網絡連接,然後註銷並重新登錄。 沒事的。 在終端中運行 使用ifconfig 他們會看到 eth0 它根本沒有配置。

激活網絡。 請註銷並再次登錄。 再次檢查 使用ifconfig.

當然,要脫機工作,則必須在OpenLDAP聯機時至少登錄一次,以便將憑據保存在我們的計算機上。

不要忘記讓在OpenLDAP中註冊的外部用戶成為必要組的成員,始終注意安裝過程中創建的用戶。

注意:

聲明選項 ldap_tls_reqcert =永不,在文件中 /etc/sssd/sssd.conf,構成頁面上所述的安全風險 SSSD-常見問題。 默認值為«需求«。 看到 男人的sssd-ldap。 但是,在本章中 8.2.5配置域 從Fedora文檔中可以得出以下幾點:

SSSD不支持通過未加密的通道進行身份驗證。 因此,如果您要針對LDAP服務器進行身份驗證,則可以

TLS/SSLorLDAPS是必須的。固態硬盤 它不支持通過未加密的通道進行身份驗證。 因此,如果要針對LDAP服務器進行身份驗證,則有必要 TLS / SLL o LDAP.

我們個人認為 解決方案解決了 從安全的角度來看,這對於企業LAN足夠了。 建議通過WWW村使用以下方式實現加密的頻道: TLS 要么 ”傳輸安全層»,在客戶端計算機和服務器之間。

我們會嘗試通過正確生成自簽名證書或“自簽名 “在ClearOS服務器上,但我們不能。 這確實是一個懸而未決的問題。 如果有任何讀者知道該怎麼做,歡迎解釋!

優秀的。

問候ElioTime3000,並感謝您的評論!

問候eliotime3000並感謝本文的好評!

優秀的! 我要衷心祝賀該出版物的作者分享他的廣泛知識,並向該博客允許其發表。

謝謝!

非常感謝您的好評和評論! 您給予我的力量,使我們能夠繼續與我們共同學習的社區共享知識。

好文章!,請注意,關於證書的使用,在生成證書時,必須將其添加到ldap配置中(cn = config):

olcLocalSSF:71

olcTLSCACertificateFile:/路徑/到/ ca /證書

olcTLSCertificateFile:/路徑/到/公共/證書

olcTLSCertificateKeyFile:/路徑/到/私有/密鑰

olcTLSVerifyClient:嘗試

olcTLSCipherSuite:+ RSA:+ AES-256-CBC:+ SHA1

這樣(並生成證書),您將獲得SSL支持。

的問候!

感謝您的貢獻 !!! 但是,我在以下位置發布了有關OpenLDAP的7篇文章:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

在其中,我強調了openldap.org建議在SSL之前使用Start TLS。 問候@phenobarbital,非常感謝您的評論。

我的電子郵件地址是 federico@dch.ch.gob.cu,如果您想交換更多。 對我來說,訪問互聯網非常緩慢。

對於TLS,配置是相同的,請記住,使用SSL可以使傳輸在加密通道上透明,而在TLS中,協商了雙向加密以進行數據傳輸。 如果使用TLS,則可以在同一端口(389)上協商握手,而使用SSL時,可以在備用端口上進行協商。

更改以下內容:

olcLocalSSF:128

olcTLSVerifyClient:允許

olcTLSCipherSuite:正常

(如果您對安全性抱有偏執,請使用:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

並重新啟動,稍後您將看到:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

正在解析“ ldap.ipm.org.gt”…

正在檢查SSL 3.0支持...是

正在檢查是否需要%COMPAT ...否

正在檢查TLS 1.0支持...是

正在檢查TLS 1.1支持...是

正在檢查從TLS 1.1到…的回退...不適用

正在檢查TLS 1.2支持...是

正在檢查安全的重新協商支持...是

正在檢查安全重新協商支持(SCSV)…是

通過啟用TLS支持,您對TLS使用389(或636),對SSL使用636(ldaps)。 它們彼此完全獨立,您無需禁用一個即可使用另一個。

的問候!