我們當中有多少人需要“限制訪問”特定目錄/文件夾中包含的文件,或者我們僅需要阻止某些人查看,刪除或修改特定文件的內容? 不止一個,對不對? 我們可以在心愛的企鵝中實現它嗎? 答案是: 當然可以 :D

介紹

我們許多來自Windows的人習慣於以非常不同的方式處理此“問題”,為了實現此目標,我們不得不訴諸於非傳統的“技術”,例如通過文件的屬性隱藏文件,信息發送到我們團隊中最偏遠的地方(20,000個文件夾內),以試圖勸阻我們的“敵人” XD,更改或消除文件擴展名或最“常見”的做法,請下載程序,使我們可以“在一個漂亮的對話框後關閉“我們的目錄”,詢問我們輸入密碼以訪問它。 我們有更好的選擇嗎? 沒有.

我為我的“ Windolero”朋友們感到非常抱歉(我深情地這樣說,所以沒有人感到冒犯,好嗎?;)),但是今天我必須對Windows:P進行一些自學,因為我將解釋為什麼這樣做操作系統不允許本機使用此功能。

你們中有多少人注意到,當我們坐在“ Windows”計算機的後面(即使不是我們的)時,我們會自動成為計算機包含的所有內容(圖像,文檔,程序等)的所有者? 我什麼意思好吧,只需通過“控制Windows”,我們就可以左右左右複製,移動,刪除,創建,打開或修改文件夾和文件,而不管我們是否是此信息的“所有者”。 這反映出操作系統中的主要安全漏洞,對嗎? 好吧,這都是因為Microsoft的操作系統並不是從頭開始設計為多用戶的。 當發布MS-DOS版本和某些Windows版本時,他們完全相信最終用戶將負責“保護”其各自的計算機,以便其他用戶無法訪問存儲在其中的信息……天真¬ ¬。 現在是WinUsers的朋友,您已經知道為什麼會有這個“謎”了:D.

另一方面,由於GNU / Linux是專為聯網而設計的系統,因此,存儲在計算機(更不用說服務器)上的信息的安全性是至關重要的,因為許多用戶可以訪問或可以訪問這些計算機上管理的部分軟件資源(應用程序和信息)和硬件。

現在我們可以看到為什麼需要許可證制度了? 讓我們進入主題;)。

在GNU / Linux中,用戶對其中包含的某些文件可以擁有的權限分為三個明顯不同的級別。 這三個級別如下:

<° 所有者許可證。

<° 組權限。

<° 其餘用戶(或也稱為“其他”)的權限。

為了清楚了解這些概念,在網絡系統(例如企鵝)中,總會有管理員,超級用戶或root身份。 該管理員負責創建和刪除用戶,以及建立每個用戶在系統中擁有的特權。 這些特權既針對每個用戶的HOME目錄建立,也針對管理員決定用戶可以訪問的目錄和文件建立。

所有者權限

所有者是在其工作目錄(HOME)或他們有權訪問的其他目錄中生成或創建文件/文件夾的用戶。 默認情況下,每個用戶都有權在其工作目錄中創建所需的文件。 原則上,只有他才能成為有權訪問您的HOME目錄中文件和目錄中包含的信息的人。

組權限

最正常的事情是每個用戶都屬於一個工作組。 這樣,在管理組時,將管理屬於該組的所有用戶。 換句話說,將多個用戶集成到系統中授予了某些特權的組中比將特權獨立地分配給每個用戶要容易得多。

其餘用戶的權限

最後,包含在任何目錄中的文件的特權也可以由不屬於該文件所在工作組的其他用戶持有。 即,不屬於文件所在工作組但屬於其他工作組的用戶稱為其他系統用戶。

很好,但是如何識別所有這些? 簡單,打開一個終端並執行以下操作:

$ ls -l

注意: 它們是小寫字母“ L”😉

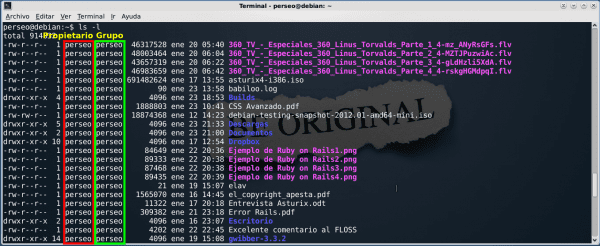

它將顯示如下內容:

如您所見,此命令顯示或“列出”我的HOME的內容,我們要處理的是紅線和綠線。 紅色框表示誰是所有者,綠色框表示上面列出的每個文件和文件夾屬於哪個組。 在這種情況下,所有者和組都稱為“ Perseus”,但是他們很可能遇到了諸如“ sales”之類的其他組。 對於其餘的內容,暫時不要擔心,我們將在以後看到:D.

GNU / Linux中的權限類型

在學習如何在GNU / Linux中設置權限之前,我們必須知道如何區分系統可以擁有的不同文件類型。

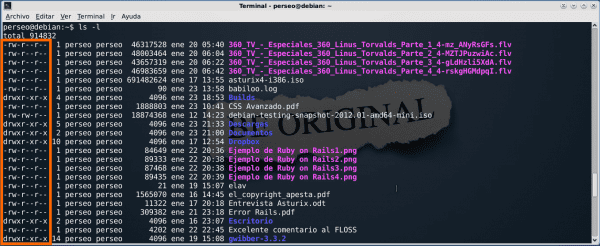

GNU / Linux中的每個文件都由10個字符標識,這些字符稱為 面具。 在這10個字符中,第一個(從左到右)表示文件類型。 接下來的9(從左到右,以3為塊)分別指授予所有者,組和其他人或其他人的權限。 屏幕快照展示了所有這些東西:

文件的第一個字符可以如下:

| 對不起 | 識別 |

| - | 檔案 |

| d | 目錄 |

| b | 特殊塊文件(設備特殊文件) |

| c | 特殊字符文件(tty設備,打印機...) |

| l | 鏈接文件或鏈接(軟/符號鏈接) |

| p | 通道特殊文件(管道或管道) |

接下來的九個字符是授予系統用戶的權限。 每三個字符,所有者,組和其他用戶權限被引用。

定義這些權限的字符如下:

| 對不起 | 識別 |

| - | 沒有經過同意 |

| r | 閱讀權限 |

| w | 寫權限 |

| x | 執行許可 |

檔案權限

<° 閱讀:基本上可以讓您查看文件的內容。

<° 寫入:允許您修改文件的內容。

<° 執行:允許文件像是可執行程序一樣被執行。

目錄權限

<° 讀取:允許您知道具有此權限的目錄包含哪些文件和目錄。

<° 寫入:允許您在目錄中創建文件,無論是普通文件還是新目錄。 您可以刪除目錄,複製目錄中的文件,移動,重命名等。

<° 執行:允許您遍歷目錄以檢查目錄內容,從目錄複製文件或向目錄複製文件。 如果您還具有讀寫權限,則可以對文件和目錄執行所有可能的操作。

注意: 如果您沒有執行權限,我們將無法訪問該目錄(即使我們使用“ cd”命令),因為該操作將被拒絕。 它還允許將目錄的使用限制為路徑的一部分(例如,當我們傳遞該目錄中文件的路徑作為引用時。假設我們要復制目錄中的“ X.ogg”文件文件夾“ / home / perseo / Z”-文件夾“ Z”沒有執行權限-,我們將執行以下操作:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

由此獲得一條錯誤消息,告訴我們我們沒有足夠的權限訪問文件:D)。 如果取消了目錄的執行權限,則可以查看其內容(如果具有讀取權限),但是將無法訪問其中包含的任何對象,因為對於該目錄,此目錄是必需路徑的一部分找出物體的位置。

GNU / Linux中的權限管理

到目前為止,我們已經了解了GNU / Linux中的權限,下面將看到如何分配或減去權限。

開始之前,我們必須記住,當我們在系統中註冊或創建用戶時,我們會自動授予他們特權。 當然,這些特權不會是全部的,也就是說,用戶通常不會具有與超級用戶相同的權限。 創建用戶後,系統默認會為文件管理和目錄管理生成用戶權限。 顯然,這些可以由管理員修改,但是系統會為每個用戶將對其目錄,文件以及其他用戶的目錄和文件執行的大多數操作生成或多或少的有效特權。 這些通常是以下權限:

<°對於文件: - w - r- -

<°對於目錄: - RWX RWX RWX

注意: 它們對所有GNU / Linux發行版的權限都不相同。

這些特權使我們可以創建,複製和刪除文件,創建新目錄等。 讓我們在實踐中看看所有這些:D:

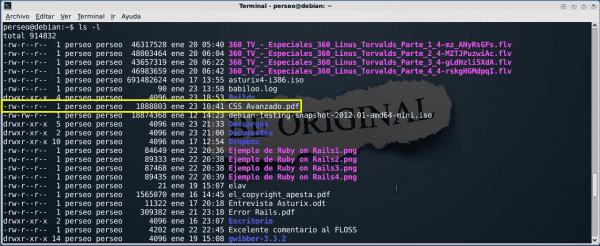

讓我們以“ Advanced CSS.pdf”文件為例。 請注意,它顯示如下: - w - r- - …高級CSS.pdf。 讓我們仔細看看。

| TIPO | 用戶 | 組 | 其餘用戶(其他) | 文件名 |

| - | w | r- - | r- - | 高級CSS.pdf |

這意味著:

<°類型: 檔案

<°用戶可以: 讀取(查看內容)和寫入(修改)文件。

<°用戶所屬的組可以: 讀取(僅)文件。

<°其他用戶可以: 讀取(僅)文件。

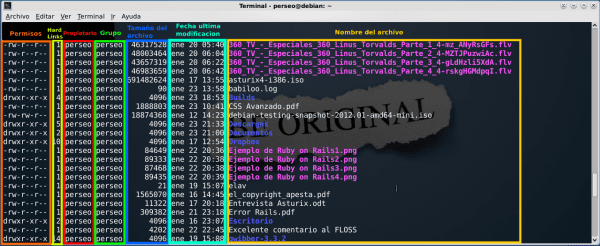

對於那些好奇的人,他們現在想知道ls -l獲得的列表的其他字段是什麼,下面是答案:

如果您想進一步了解硬/軟/符號鏈接,請參閱以下說明及其 分歧.

好朋友,我們來到了該主題中最有趣,最繁重的部分...

權限分配

命令 CHMOD (“更改模式”)允許修改掩碼,以便可以在文件或目錄上執行更多或更少的操作,換句話說,使用chmod可以刪除或刪除每種類型用戶的權限。 如果未指定要刪除,放置或分配特權的用戶類型,則執行該操作時將發生的是同時影響所有用戶。

要記住的基本事情是,我們在以下級別授予或刪除權限:

| 參數 | 等級 | 描述 |

| u | 所有者 | 文件或目錄的所有者 |

| g | 組 | 文件所屬的組 |

| o | 他人 | 不是所有者或組的所有其他用戶 |

權限類型:

| 對不起 | 識別 |

| r | 閱讀權限 |

| w | 寫權限 |

| x | 執行許可 |

授予所有者執行權限:

$ chmod u+x komodo.sh

刪除所有用戶的執行權限:

$ chmod -x komodo.sh

向其他用戶授予讀寫權限:

$ chmod o+r+w komodo.sh

對文件所屬的組保留只讀權限:

$ chmod g+r-w-x komodo.sh

八進制數字格式的權限

對於許多用戶,有另一種使用chmod命令的方式“更舒適”,儘管先驗理解起來更複雜。

每組用戶的值組合形成一個八進制數,``x''位是20等於1,w位是21等於2,r位是22等於4,我們有:

<° r = 4

<° w = 2

<° x = 1

每組中打開或關閉的位組合給出了八種可能的值組合,即,打開的位之和:

| 對不起 | 八進制值 | 描述 |

| - - - | 0 | 您沒有任何許可 |

| - - x | 1 | 僅執行權限 |

| -w- | 2 | 僅寫權限 |

| -wx | 3 | 寫入和執行權限 |

| r - - | 4 | 僅閱讀權限 |

| r - x | 5 | 讀取和執行權限 |

| rw- | 6 | 讀寫權限 |

| w | 7 | 所有權限設置,讀取,寫入和執行 |

當用戶,組和其他權限組合在一起時,您將獲得一個三位數的數字,該數字構成文件或目錄的權限。 例子:

| 對不起 | 勇氣 | 描述 |

| rw - - - - - - | 600 | 擁有者俱有讀寫權限 |

| rwx- - X - - x | 711 | 所有者讀,寫和執行,組和其他人僅執行 |

| rwx rx rx | 755 | 讀取,寫入和執行所有者,組以及其他人可以讀取和執行文件 |

| RWX RWX RWX | 777 | 任何人都可以讀取,寫入和執行文件 |

| r - - - - - - - | 400 | 只有所有者可以讀取文件,但不能修改或執行該文件,當然,該組和其他任何人都不能在其中執行任何操作。 |

| w - - - - | 640 | 所有者用戶可以讀寫,組用戶可以讀取文件,其他用戶則無法執行任何操作 |

特殊權限

還有其他類型的許可證可以考慮。 它們是SUID(設置用戶ID)權限位,SGID(設置組ID)權限位和粘性位(sticky位)。

setuid的

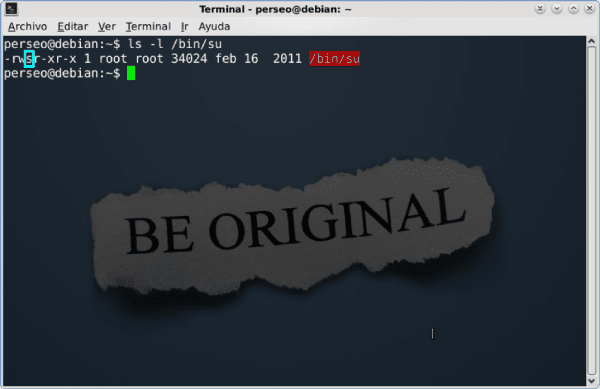

setuid位可分配給可執行文件,並允許用戶執行該文件時,該過程獲取執行文件所有者的權限。 具有setuid位的可執行文件的最清楚的示例是:

$ su

我們可以在以下捕獲中看到該位被分配為“ s”:

將此位分配給文件,它將是:

$ chmod u+s /bin/su

並刪除它:

$ chmod u-s /bin/su

注意: 我們必須格外小心地使用此位,因為它會導致我們系統中特權的提升。

塞吉德

setid位允許獲取分配給文件的組的特權,也可以分配給目錄。 當同一組的多個用戶需要使用同一目錄中的資源時,這將非常有用。

要分配此位,我們執行以下操作:

$ chmod g+s /carpeta_compartida

並刪除它:

$ chmod g-s /carpeta_compartida

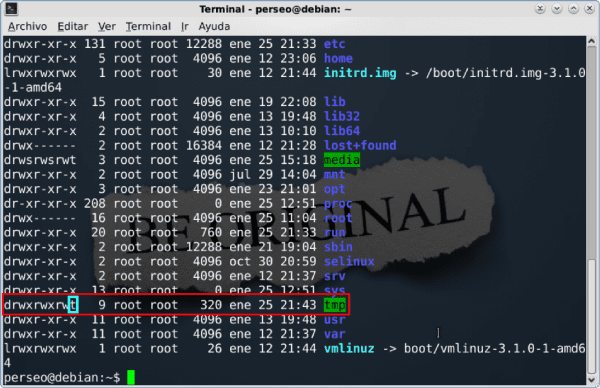

黏

通常在所有用戶都可以訪問的目錄中分配此位,並且由於所有人都具有寫許可權,因此它可以防止用戶刪除該目錄中另一個用戶的文件/目錄。

我們可以在以下捕獲中看到將該位分配為“ t”:

要分配此位,我們執行以下操作:

$ chmod o+t /tmp

並刪除它:

$ chmod o-t /tmp

好朋友,現在您知道瞭如何更好地保護您的信息,我希望您停止尋找替代方法, 文件夾鎖 o 文件夾保護 在GNU / Linux中,我們根本不需要XD。

附言: 這篇文章是朋友的堂兄XD的鄰居要求的,我希望我能解決您的疑問... ...

優秀的文章,很好的解釋。

謝謝朋友😀

優秀的英仙座,我不知道八進制數字格式的權限(這是一個非常有趣的小東西)或特殊權限(setuid / setgid / sticky)。

我很想睡覺,但是這讓我有點生氣,我已經想抓住控制台😀+1000

對您有用的好東西,問候😉

很好,解釋很清楚,非常感謝。

塞吉德

一點 setuid的 允許您獲得特權

在那部分有一個小錯誤。

感謝您的觀察和評論,有時我的手指“纏結”了XD ...

問候😉

我已經被糾正😀

很好的文章,英仙座。 無論如何,我想作一些觀察,以便使信息更完整:

遞歸應用權限(chmod -R)時要小心,因為我們最終可能會給文件提供太多權限。 解決此問題的一種方法是使用find命令區分文件或文件夾。 例如:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

另一件事:在目錄或文件上建立特權並不是保護信息的可靠方法,因為使用LiveCD或將硬盤放在另一台PC上,訪問文件夾並不困難。 為了保護敏感信息,有必要使用加密工具。 例如,TrueCrypt非常好,它也是跨平台的。

最後:僅僅因為大多數用戶沒有在Windows中更改文件系統特權並不意味著不可能這樣做。 我知道至少可以保護EXT的NTFS文件系統安全,因為在我的工作中我擁有完整的分區,沒有執行或寫入權限等。 這可以通過安全選項卡(通常是隱藏的)來實現。 Windows的主要問題是其默認配置允許所有操作。

非常感謝您擴展主題;)。 關於:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]您絕對是正確的,即使Win發生了同樣的事情,也可能稍後再討論可幫助我們加密信息的各種工具。

問候😀

雨果朋友你好嗎😀

TrueCrypt的問題...許可證具有某種“奇怪”的特徵,您能詳細介紹一下嗎? 🙂

問候公司

TrueCrypt許可證有點怪異,但該許可證的至少3.0版(當前版本)允許在無限制的工作站上用於個人和商業用途,並且還允許複製,查看源代碼,進行修改和分發衍生產品有效(只要將其重命名即可),因此,如果不是100%免費,坦率地說,它就非常接近。

老珀爾修斯(Perseus)的文章不夠完整,使團隊的其他成員感到失望。

這裡沒有人比沒有人好嗎? 比我好多了HAHAHAJAJAJAJA

哈哈哈哈,小心一點,記住我們在同一條船上

謝謝你的評論😉

許可,是每天學習的東西,而不是一天到一天的東西,所以讓我們學習呵呵呵

優秀的文章英仙座。

提示:不必將符號寫在每個符號上,僅需指示一次即可。 例:

$ chmod o + r + w komodo.sh

它看起來像

$ chmod o + rw komodo.sh

與...相同

$ chmod g + rwx komodo.sh

它也可以看起來像

$ chmod g + r-wx komodo.sh

按照該格式,您可以執行此操作

$ a-rwx,u + rw,g + w +或example.txt

注意:a =全部。

問候。

哇,朋友,我不知道,謝謝分享sharing

很好的文章,一切都很好解釋。

對我來說,更輕鬆地更改文件權限(八次更清楚)。 我發現足以理解其他方式,但這已經是很久以前的哈哈哈

大家好,英仙座; 我真的很喜歡這個頁面。 我希望能夠與它合作。 通過點擊我的暱稱,您可以找到參考! 哈哈。

我通常會發表零星的出版物,而且我是SL的積極分子,只要我有空並且有幾指,就不會放棄我的生活。 好吧,我想他們有我的電子郵件。 對我來說似乎是一個項目的擁抱和力量«blogger團結了!»,ACA ES LA TRENDENCIA! 這就是創建未來網絡的方式。

哈哈哈哈哈,很高興您加入我們,讓elav或gaara看到您的要求😉

保重,我希望很快能在這裡見到你😀

我正在給您寫電子郵件(發送到您在評論中輸入的地址)🙂

我有個疑問。 如何將權限應用於目錄,並且這些權限不會更改其屬性,而與修改它們的用戶(包括根用戶)無關。

問候。

也許 本文 澄清一點..

這篇文章寫得很好,感謝您分享知識

效果如何,我們希望再次在這裡見到您。 問候😉

很好的文章。

我很高興對您有用,問候,

我不同意在Linux中將文件移動到文件夾系統的事實,這令人頭疼。 您必須提供所有權限,然後輸入密碼。 在Windows中,即使在同一Windows文件夾中,移動文件也很容易。 在Windows中將文件移動到Linux中的文件夾的整個過程比較容易複製和粘貼。 我使用兩種操作系統。 薄荷2瑪雅肉桂和windows 13

我使用Linux已經有幾年了,說實話,我已經有一段時間沒有遇到這些問題了。

我可以移動文件/文件夾,沒有任何問題,並且我的HDD分區為2。顯然,第一次訪問另一個分區時,我必須輸入密碼,但是再也不需要輸入密碼了。

如果您有奇怪的問題,請告訴我們,我們將很樂意為您提供幫助😉

就Linux部分而言,正確的文章。 關於Windows中權限管理的評論:您根本不知道如何設置權限。 控制這些功能的能力要高得多(在16位版本,Windows 95、98,Me和Mobile中除外),以控制它們在企鵝系統中的管理方式以及崇高的粒度,並且記錄下來,我處理這兩種操作系統對我們倆沒有狂躁。

我的建議:進行一點挖掘,您將意識到,根本不需要任何外部程序。 對於所有非常好的。 😉

很好的文章。 權限主題是一件有趣的事情。 我曾經無法訪問長路徑文件,因為我在其中一個目錄中沒有執行權限,這已經發生了。 至少知道像粘性位這樣的特殊權限的存在也是很好的。

PS:我已經關注博客一段時間了,但是我還沒有註冊。 他們的文章非常有趣,但是吸引我最多的是用戶之間的待遇。 通常,除了可能存在差異之外,每個人都試圖通過貢獻自己的經驗來互相幫助。 與其他充滿巨魔和烈火的網站不同,這是一件了不起的事😉

非常有趣,但是我對權限的了解有所不同,而不是二進制,而不是八進制。因此,例如,如果“ 7”為111,則表示它具有所有權限,因此如果輸入777,您將所有權限授予所有用戶,組...

問候。

印象深刻,簡潔明了,主題明確。

多麼好的文章,恭喜並感謝您所做的所有澄清。

salu2。

哇,如果我從您的教程中學到了很多東西,我會覺得這是Linux這個巨大領域的小螞蚱,但是如果我們放了一張cd唱片並且我們的文件沒有加密,那麼在此註釋行中,Hugo曾經在這裡說的很有限。確實沒有什麼需要保護的,此外,在Windows中,我認為在win操作系統中創建管理員用戶和受限帳戶並保護您的管理員帳戶數據沒有太大問題。 但是,真的非常感謝您的這篇文章,謝謝您,我對此事更加了解。

事實是我想運行一個可執行文件xD,它告訴我打開和寫入x文件時權限被拒絕,但是我在這裡讀了一點,學到了一些東西,它有助於查看包含文件和可執行文件的文件夾所具有的權限我記得我做的最後一件事是我想訪問一個文件夾,由於名稱很長,因此我在easy xD之間進行了更改,然後我查看了權限並查看了一些有關adm的信息,我轉到了文件放置屬性並選擇一些表示adm的內容,然後不刪除屬性。輸入文件夾,然後運行可執行文件,它現在可以毫無問題地啟動,我不知道我在做什麼xD,我真的不知道我認為是因為我更改了文件夾的名稱,但我不知道,謝謝,我能夠執行它。沒問題。

您好,我有一些問題,

我有一個必須將映像寫入Linux服務器的Web系統,

詳細信息是它不允許註冊,請嘗試更改權限,但不能,

我對此並不陌生,因為我希望您能指導我,謝謝。

如果它對我有所幫助,請多謝。

就個人而言,文檔幫助我學習,並在我的工作中付諸實踐。

我所做的有關實踐是關於Debian的。 祝賀和問候。

關於GNU / Linux中權限的出色教程。 作為Linux用戶和基於GNU / Linux發行版的服務器管理員,我的經驗是,可能出現的許多技術問題都是基於對組和用戶權限的管理。 這是必須要考慮的事情。 我祝賀Perseus的博客,我也有興趣加入GNU的博客。 同志們,來自墨西哥的問候!

您好,首先,我祝賀您這篇文章非常好,我向您諮詢,我遇到這種情況:4 ------- 1 root root 2363 Feb 19 11:08 / etc / shadow with 4 forward這些權限將如何讀取。

謝謝

Windows:選擇文件夾,右鍵,屬性>“安全性”選項卡,您可以在其中添加或刪除用戶或組,每個組都放置所需的權限(讀取,寫入,完全控制等)。 我不知道你到底是什麼意思

順便說一句,我每天都使用linux,而我使用基於ubuntu的基本語言。

好吧

奇妙的是,這是最好的解釋文章

謝謝

朋友:

很好的貢獻,對我幫助很大。

謝謝。

混蛋甚至不工作。

你們當中有多少人注意到,當我們坐在“ Windows”計算機後面時,這部分完全是謊言,因為自Windows NT以來,甚至在Windows 98之前,您就沒有安全性,這完全是錯誤的。

Microsoft一直非常重視Windows中的安全性,原因是它是當今使用最廣泛的桌面操作系統。

這篇文章對GNU / Linux權限進行了很好的解釋,但是您一直在這些文章中經常發生這樣的事情:寫它的人要么不使用Windows,要么不知道如何使用它,因為他們不喜歡Windows,只會得到負面的印象。評論。

必須強調的是,Windows在其文件系統中具有ACL(訪問控制列表)特性,該特性非常安全,它從所有使文件系統都非常安全的Windows NT引入Windows。 在GNU / Linux中,他們也實現了它。

從Windows Vista開始,(用戶帳戶控制)UAC功能得以實現,使Windows使用起來很舒適,而不必成為管理員即可舒適地使用它。

對我來說,他們實現了一項很好的功能,因為可以將Windows XP用作沒有管理權限的用戶,但是在家中,是誰使用的呢? 幾乎沒人,因為沒有UAC之類的東西令人不舒服。

如果對我來說很清楚,無論誰寫了這篇文章,即使他沒有解釋GNU / Linux ACL,也知道他在寫什麼,該怎麼辦。

你好朋友,很好的信息,只是想問

有沒有辦法做到這一點,在 metasploit 中,在受害者機器內?

是否可以使用這些權限使該文件不合格,或者不可能,我的意思是在 metasploit 內?

非常感謝您的博客,非常好的信息。