HOLA,

在這裡,您將看到如何通過以下方式遠程連接到PC SSH 只是第一次輸入密碼,然後即使我們重新啟動兩台計算機,也不會再次要求輸入密碼。

但是,讓我們首先看一下它的簡要說明 SSH:

SSH 它是一種協議,是兩台計算機之間的通信方式。 它使我們可以遠程管理團隊。 當我們通過SSH訪問另一台計算機時,在該終端中輸入的命令將在另一台計算機上執行,這樣我們便可以對其進行管理/控制。

傳輸的一切 SSH,它經過加密並具有相當好的安全性。

現在,我們將看到如何在僅三個步驟中進行配置 PC#1 訪問 PC#2 無需輸入密碼:

我們有以下情況:

PC#1-» 您想連接到 PC#2,而不必每次嘗試連接到另一台PC時都輸入密碼。

PC#2-» 您已經安裝了SSH服務器。 這是一個 PC#1 它將連接,並且無需輸入密碼即可進行連接。 在此PC上有一個名為 根.

讓我們開始……

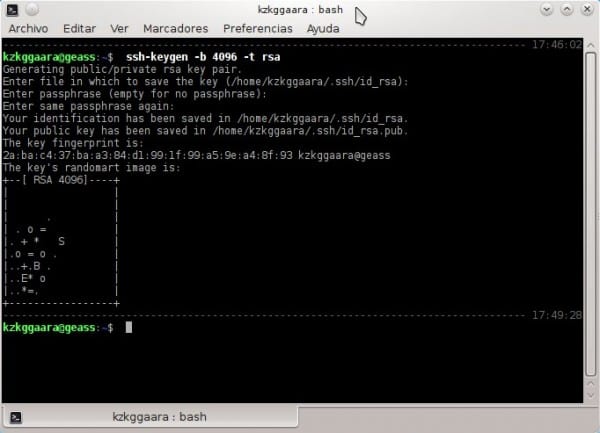

1. En PC#1 我們寫以下內容:

- ssh-keygen -b 4096 -t rsa

這將生成一個公共密鑰。 為了避免與“公鑰和私鑰”混淆,我將對其進行簡單說明。

假設您的口袋裡有兩把房子的鑰匙,一把是由於您在一起生活而給女友的,另一把是一個人,您不會把它給任何人。 好吧,您給女友提供的鑰匙將允許她在不告訴您,未經您許可的情況下進入您的房子,對嗎? 這是一個公共密鑰,是一種“密鑰”,它使一台PC無需訪問您的許可即可訪問另一台PC(即,無需輸入用戶名+密碼)

當他們輸入該命令時,將顯示:

2. 只需按 [輸入],一秒鐘後,我們再次按 [輸入],一秒鐘後,我們再按一次 [輸入]。 我的意思是,我們會按 [輸入] 一共三(3)次,我們只按它...我們什麼都不寫 🙂

當我們這樣做時,將出現類似於以下內容的內容:

準備好了,我們已經有了公鑰...現在我們需要將其提供給我們想要的任何人(例如示例,將其提供給我們的女友哈哈)

我們想要的是 PC#1 連接到 PC#2,已經在 PC#1 我們做了以上所有工作, PC#2 我們什麼也沒做。 好, PC#2 例如具有IP地址 10.10.0.5.

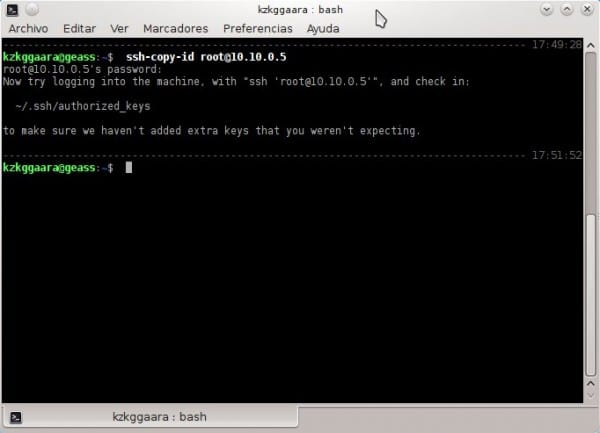

3. 我們放入 PC#1 下一個:

- ssh-copy-id root@10.10.0.5

這只是給您的公鑰 PC#1 a PC#2,也就是說, PC#2 的公鑰 PC#1而 PC#1 你知道他擁有私鑰; 沒有提供給任何人的密鑰。 重要的是不要與用戶犯錯,也就是說,如果用戶“根“它在PC#2中不存在,這將給我們帶來一個錯誤。重要的是要弄清楚我們將為此使用哪個用戶,此外,我們用來配置無密碼訪問的用戶將與將來必須訪問的用戶相同。 完成後,它應如下所示:

在上一步中,他們必須將用戶密碼輸入 PC#2.

瞧...一切都配置好了 ????

就像在終端機中看到的那樣,讓我們測試一下所有事情是否真的可以100%正常運行。 為了測試,我們將:

- SSH根@ 10.10.0.5

如果他們也想訪問另一台計算機而不總是輸入密碼(PC#3 例如),我們只需為其提供公鑰即可,也就是說,一旦完成此步驟 #1 y #2 我們將不再需要這樣做。 如果我們要訪問 PC#3 例如,通過IP 10.10.99.156 我們只是把:

- SSH根@ 10.10.99.156

到目前為止,本教程。

說明當我們談論SSH時的安全級別確實很高,我用一些比喻(向女友提供密鑰的步驟)來解釋這個隱喻可能不是最合適的哈哈,因為我們的女友可以將密鑰提供給其他人。 當我們談論SSH時,當我們嘗試訪問計算機時,安全性原理很容易解釋(PC#1)檢查PC#2中是否有我們計算機的公共密鑰(在這種情況下,因為我們是通過這種方式配置的),那麼,如果有一個公共密鑰,這很簡單,請檢查該公共密鑰是否與我們的私有密鑰相同我們沒有將其提供給任何人)。 如果密鑰相同,則允許我們訪問,否則,作為安全措施,它不允許我們遠程訪問另一台計算機。

所以現在您知道了……給我們的女友房子鑰匙不是最安全的事,但是共享鑰匙並通過SSH遠程訪問另一台計算機是安全的 ^ _ ^

如有疑問或疑問,投訴或建議,請通知我。

所有的問候。

我真的不明白您如何對安全性如此偏執會犯這樣的錯誤。 如果在步驟中說:

Enter passphrase (empty for no passphrase)我們什麼也不寫,如果用戶設法訪問我們的PC並打開一個終端,我們會迷路,因為它會自動執行:

ssh root@10.10.0.5無需輸入密碼即可進入。

如果有人可以使用我的筆記本電腦,是的,他們無需輸入密碼即可訪問PC#2,但是正如您所說,我對安全性抱有偏執,您真的認為獲得對我的筆記本電腦的訪問權是一件好事嗎?很簡單? 哈哈。

總是起床時,我總是鎖定屏幕,否則30秒鐘後筆記本電腦的鼠標或鍵盤上沒有任何活動,它將仍然鎖定😉

如果有人偷了您的筆記本電腦,則無論會話被阻止了多少,訪問USB文件都是微不足道的事情,而從USB引導的Linux只需5分鐘。 訪問文件後,由於私鑰不受保護,您可以直接使用它,也可以更好地複制它並從家裡舒適地訪問任何服務器。 實際上,該過程是如此之快,以至於您甚至不必知道。 只需5分鐘,您便可以去洗手間或其他任何地方。

安全的方法是將密碼放在私鑰上,然後使用ssh-agent,以便它記住整個會話的密碼(僅ssh-add)。 這樣,它只會在第一次時要求輸入密碼,並且在實踐中,除了防止盜竊或入侵之外,您還會有90%的時間沒有密碼進行連接。

訪問文件很簡單?您聽說過全盤加密嗎? (luks + cryptsetup)

是的,當然,如果您對整個磁盤進行了加密,那是另一回事了,但是90%的用戶不這樣做,因為他們不知道如何做,而且在許多情況下甚至無法補償他們。 相比之下,每個人都可以將未加密的密碼或未受保護的私鑰保存到磁盤,這是一個很好的做法。

將未受保護的私鑰保存在加密的磁盤上就像將車停在車庫中,讓車門敞開著,而是雇了一名杜賓犬來保護您。 是的,它可以工作,但是直接鎖定它更容易,更有效。

MMm雖然可以創建虛擬接口,分配IP並使用該虛擬IP進行連接,但對口交操作卻無濟於事,因此,即使他們刪除了密鑰,他們也將無法找到機器,因為該密鑰僅適用於特定IP。 這也取決於他們的需求,正如同誌所描述的那樣,它對我而言非常理想,我家中有一台私人服務器,因為已配置了VPN,因此無需提高安全性。

這是否可以應用於必須連接多個* NIX的Windows終端?

我有膩子,但我也可以使用Securecrt(現在已編寫腳本)

我確信在Windows終端(cmd)中不會,在那裡將不可能。

但是,如果您使用膩子,可以嘗試一下,它可以工作。

問候並歡迎來到我們的網站😀

Putty已在其他命令中接受-pw參數。 (例如:-pw12345)

實際上,超級膩子比普通膩子要酷。 (這是膩子的框架)

因此,您不必放手。

感謝您的帖子,非常有用。 一切登錄SSH有點無聊。

您好,非常感謝您的光臨和評論🙂

沒什麼朋友,很高興知道這是有幫助的...如果我們能以任何其他方式幫助您,我們將非常高興

問候和歡迎來到該網站。

我需要像從終端一樣從Linux連接到windonws PC

太好了..這確實鼓舞了您看到此類教程,這使我希望也能貢獻自己已經簡化的體驗,以便社區可以利用它們。 真的感謝薩爾瓦多。

我正在將一台裝有Ubuntu的計算機連接到具有debian的計算機,但它給了我一個無法驗證的錯誤,因此它要求我輸入密碼..為什麼會這樣? 是ssh-keygen的版本不同還是發生了什麼?

將錯誤放到這裡,它可以為您提供更好的幫助😉

另外,您可以嘗試將其放在終端中:

sudo mv $HOME/.ssh/known_hosts /opt/這樣做是清除您已有的連接(連接歷史記錄)SSH。

而且,如果我想對多個服務器使用相同的公共密鑰,可以這樣做,還是必須為要訪問的每個服務器創建一個密鑰? 無論如何,我都會嘗試一下,但是要在一些無用的服務器上嘗試,以免破壞有用的東西。

謝謝和問候。

正如我在筆記本電腦上製作的那樣,它對於每個服務器來說是一個不同的密鑰,實際上,我認為不可能對多個服務器使用相同的密鑰...因為每個服務器的ID是唯一的,例如指紋🙂

問候

你好,沙之主。 我一直在閱讀密鑰,我發現這對密鑰(公用密鑰和專用密鑰)為服務器-客戶端發送和接收質詢,從而相互識別,因此與您用來訪問服務器的密碼無關。服務器,後者用於在服務器的受信任密鑰中“粘貼”公鑰。 因此,您可以根據需要隨意使用它。

我不知道自己是否在解釋自己,但是開玩笑的是,要能夠在其他服務器上使用您的密鑰對,在按照教程進行操作之後,您只需要執行以下操作即可:

SSH-copy-id命令 other.user@otra.ip

輸入該另一台服務器的密碼

準備好了

問候

您好,感謝您的指導,它是唯一對我有所幫助的人。 現在,我想在另一台計算機上執行此操作,我得到以下信息:

$ssh-copy-id -p 4000 lm11@148.218.32.91

錯誤的端口'umask 077; 測試-d〜/ .ssh || mkdir〜/ .ssh; 貓>>〜/ .ssh / authorized_keys'

謝謝你的幫助

我照你說的做了,但是一直問我我的密碼。 我弄清楚了我在兩個linux red hat服務器之間建立的連接……還有什麼呢?

我已經看過了/ etc / ssh / sshd_config

我已經重新啟動了兩個服務器

PC2 = Linux Red Hat 6.4

PC2 = Linux Red Hat 5.1

ssh服務必須正確配置(PC2上的/ etc / ssh / sshd_config文件)才能正常工作。

更正…

PC1 = Centos 6.4

PC2 = Red Hat 5.1

同事們,您好,我需要在1個Linux Centos 5.3服務器和Unix Sco5.7之間建立信任關係,但是我遇到的問題是,在執行將密鑰從Linux複製到Unix的第3步時,會收到消息/ usr / bin / ssh-copy-id:錯誤:找不到身份,為什麼?

謝謝

我已逐步按照本教程進行操作。 它並沒有給我任何錯誤,但是最終,當我從PC1連接到PC2時,每次連接時,我一直在詢問我root密碼。

有人認為會是什麼嗎?

似乎在生成密鑰後,您必須執行ssh-add,以便身份驗證代理可以使用它。

當我刪除訪問密鑰時,它無法識別我被黑客入侵的任何內容,幫助,它無法輸入任何內容

非常感謝你,它工作得很好

非常感謝您的指導! 這非常容易,並且非常方便,當您的服務器在外面行走而不必輸入密鑰從而使事情自動化時,😀

謝謝。

我不知道ssh-copy-id的使用,它是非常自動的。

事實是,我已經準備好寫密碼了,所以我要做的是使用默認密碼來保存密碼,該密碼在會話期間會得到維護。

我不介意每次打開PC時都編寫一次,每次斷開連接或諸如此類的事情時都必須放入紙捲

SSH否柔術!

你好

很好的教程...但是如果我想傳遞信息? 我該怎麼做?

您好,您的貢獻非常有趣,但是我對類似的話題有一些疑問

您好!

請嘗試上述步驟,但是當嘗試將密鑰複製到服務器2(PC2)時,它告訴我該命令不存在。

bash:ssh-copy-id:找不到命令

我可以手動複製密鑰嗎?

優秀的!! 我正在尋找一個簡單且完美的解釋

謝謝!

傑出的貢獻。

非常感謝,這對我有很大幫助。

嗨,我想知道是否有一種方法可以執行此ssh-copy-id命令。 由於我安裝了Windows的Open ssh,因此ssh在DOS下可以為我工作,但它沒有此ssh-copy-id命令。 我想知道如何將此公鑰發送到另一個linux服務器(linux服務器)。 非常感謝。

你好我需要在Linux服務器和Windows計算機之間建立信任關係。 安裝適用於Windows的SSH,它對我有用。 但是此ssh-copy-id命令在此工具中不可用。

他們知道不使用ssh-copy-id的其他方法。

非常感謝您的評論。

但是,這樣做的問題是能夠在沒有密碼的情況下進行連接,如果我們輸入密碼,它會要求我們提供該連接的連接,這不是此操作的目的。

這對我的計算機fp模塊非常有用,謝謝🙂

謝謝!

有些人擔心必須輸入密碼(密碼)有多煩人,為此,正如他們在上面所說的那樣,它是“ user-Agent”,而且我還為它配置了Keepass及其自動類型功能,所以我我調用終端,並使用它們已經配置好的鍵的組合,對於每個請求,我也具有“別名”,並且一切都很容易。

不錯的教程。

玩得很開心 !!

很好的信息🙂,但我有一個問題...

我有PC10,這是我保存信息的地方,信息從pc1-pc2-pc3發送到PC10,如何使pc1,pc和pc3使用相同的密鑰來訪問PC10而沒有密鑰。

乾杯…

我如何在不將ssh ip @ hosts放到machine1的bash的情況下,在machine2的bash中列出machine1的內容。 我不知道我是否了解xD

自從本出版物出版以來已有10年了,我會在需要時不斷訪問它。 像這裡的其他教程一樣,它們經受了時間的考驗。 感謝致敬!