أعلنت Microsoft عن إصدار الكود المصدري لـ أداة تحليل شفرة المصدر الخاصة بك "مفتش تطبيقات Microsoft "لمساعدة المطورين الذين يعتمدون على مكونات البرامج الخارجية. مفتش تطبيقات Microsoft هو محلل شفرة المصدر تم تصميمه للكشف عن الميزات المهمة والخصائص الأخرى لمكونات البرامج ، ويستخدم التحليل الثابت باستخدام محرك قاعدة يستند إلى JSON.

يختلف محلل الكود هذا عن الأدوات الأخرى من نفس النوع بسبب لا يقتصر على اكتشاف ممارسات البرمجة فقطمنذ ذلك الحين تم تصميمه على هذا النحو، أثناء فحص الكود ، يتم تحديد وإبراز تلك الخصائص التي تتطلب عمومًا تحليلًا يدويًا دقيقًا.

حسب الشروحات التي قدمتها شركة مايكروسوفت عن الأداة:

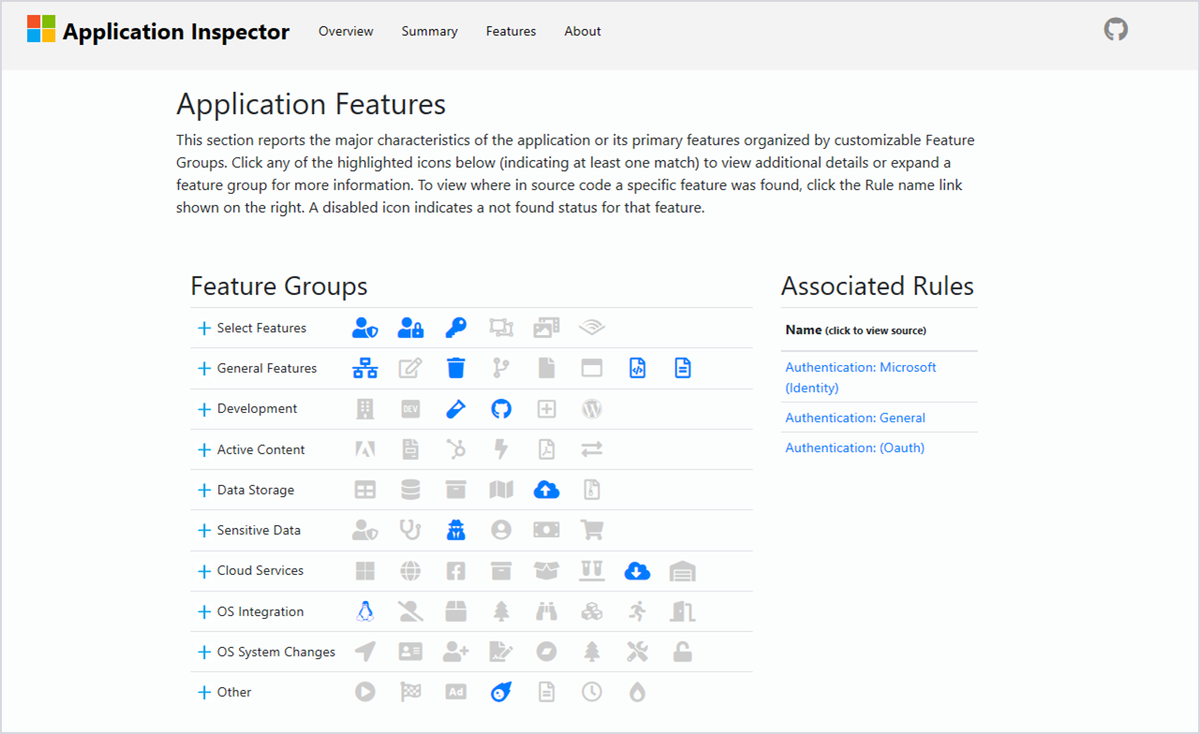

لا يحاول Microsoft Application Inspector التعرف على النماذج "الجيدة" أو "السيئة". من المضمون الإبلاغ عما يعثر عليه من خلال الرجوع إلى مجموعة تضم أكثر من 400 قالب قاعدة لاكتشاف الميزات. وفقًا لمايكروسوفت ، يتضمن هذا أيضًا ميزات لها تأثير على الأمان ، مثل استخدام التشفير والمزيد.

تعمل الأداة من سطر الأوامر وهي مشتركة بين الأنظمة الأساسية. إنه مصمم لفحص المكونات قبل الاستخدام للمساعدة في تحديد ما هو البرنامج أو يفعله.

يمكن أن تكون البيانات التي تقدمها مفيدة في تقليل الوقت المستغرق لتحديد مكونات البرنامج عن طريق فحص شفرة المصدر مباشرة ، بدلاً من الاعتماد على وثائق أو توصيات محدودة في الغالب.

مفتش تطبيقات Microsoft يدعم تحليل لغات البرمجة المختلفة، وتشمل هذه: C ، C ++ ، C # ، Java ، JavaScript ، HTML ، Go ، PowerShell ، إلخ ، بالإضافة إلى تضمين تنسيقات إخراج النص بتنسيق HTML و JSON والنص.

يقول مطورو Microsoft Application Inspector ذلك تم تصميمه ليتم استخدامه بشكل فردي أو على نطاق واسع ويمكنه تحليل ملايين سطور التعليمات البرمجية المصدر للمكونات التي تم إنشاؤها باستخدام العديد من لغات البرمجة المختلفة.

تستخدم Microsoft فاحص التطبيقات لتحديد التغييرات الرئيسية التي تم إجراؤها على ميزة المكون التي تم تعيينها بمرور الوقت (الإصدار حسب الإصدار) ، حيث يمكنها الإشارة إلى أي شيء من سطح هجوم متزايد إلى باب خلفي ضار.

كما أنهم يستخدمون الأداة لتحديد المكونات عالية الخطورة وتلك ذات الخصائص غير المتوقعة التي تتطلب مزيدًا من التدقيق. تشمل المكونات عالية الخطورة العناصر المتضمنة في مجالات مثل التشفير أو المصادقة أو إلغاء التسلسل حيث من المحتمل أن تسبب الثغرة الأمنية المزيد من المشاكل.

كما الهدف هو التعرف بسرعة على مكونات برامج الجهات الخارجية معرضة للخطر بناءً على تفاصيلها ، ولكن الأداة مفيدة أيضًا في العديد من السياقات غير الآمنة.

في الأساس، هذه هي أهم الخصائص مفتش تطبيقات Microsoft:

- محرك قاعدة مستند إلى JSON يقوم بإجراء تحليل ثابت.

- القدرة على تحليل ملايين سطور التعليمات البرمجية المصدر من مكونات تم إنشاؤها باستخدام العديد من اللغات.

- القدرة على تحديد المكونات عالية الخطورة وتلك ذات الخصائص غير المتوقعة.

- القدرة على تحديد التغييرات التي تم إجراؤها على مجموعة ميزات المكون ، إصدارًا بإصدار ، والتي يمكن أن تشير إلى أي شيء من باب خلفي ضار إلى سطح هجوم أكبر.

- القدرة على توليد النتائج بتنسيقات متعددة ، بما في ذلك JSON و HTML.

- القدرة على اكتشاف الميزات التي تغطي Microsoft Azure و Amazon Web Services و Google Cloud Platform Service API وميزات نظام التشغيل ، مثل نظام الملفات وميزات الأمان وأطر التطبيقات.

كما هو متوقع ، النظام الأساسي والعملات المشفرة مغطاة جيدًا، مع دعم المتماثل ، غير المتماثل ، التجزئة ، و TLS.

يمكن التحقق من أنواع البيانات بحثًا عن المخاطر ، بما في ذلك المعلومات الحساسة والتي يمكن تحديدها شخصيًا.

تشمل عمليات الفحص الأخرى وظائف نظام التشغيل مثل تعريف النظام الأساسي ونظام الملفات والتسجيل وحسابات المستخدمين وميزات الأمان مثل المصادقة والتفويض.

أخيرا بالنسبة لأولئك الذين يرغبون عند اختبار Microsoft Application Inspector ، يجب أن يعرفوا أنه موجود بالفعل متاح على جيثب.