হ্যালো বন্ধুরা!. দয়া করে, আমি আবার বলছি, পড়ুন beforeফ্রি সফটওয়্যার (আই) সহ একটি নেটওয়ার্কের পরিচিতি: ক্লিয়ারওএসের উপস্থাপনাWhat এবং আমরা কী বলছি তা সম্পর্কে সচেতন হতে ক্লিয়ারওএস ধাপে ধাপে ইনস্টলেশন চিত্র প্যাকেজ (1,1 মেগা) ডাউনলোড করুন। যে পড়া ছাড়া আমাদের অনুসরণ করা কঠিন হবে।

সিস্টেম সুরক্ষা পরিষেবা ডেমন

প্রোগ্রামটি এসএসএসডি o সিস্টেম সুরক্ষা পরিষেবার জন্য ডেমন, একটি প্রকল্প ফেডোরা, যা ফেডোরা থেকে পরিচিত - অন্য একটি প্রকল্প থেকে জন্মগ্রহণ করেছে called ফ্রিআইপিএ। নিজস্ব নির্মাতাদের মতে, একটি সংক্ষিপ্ত এবং অবাধে অনুবাদিত সংজ্ঞাটি হ'ল:

এসএসএসডি একটি পরিষেবা যা বিভিন্ন পরিচয় এবং প্রমাণীকরণ সরবরাহকারীদের অ্যাক্সেস সরবরাহ করে। এটি একটি স্থানীয় এলডিএপি ডোমেন (এলডিএপি-ভিত্তিক পরিচয় প্রদানকারী LDAP ব্যবহার করে প্রমাণীকরণের জন্য), বা কার্বেরোস ব্যবহার করে প্রমাণীকরণের সাথে একটি এলডিএপি পরিচয় সরবরাহকারীর জন্য কনফিগার করা যেতে পারে। এসএসএসডি সিস্টেমের মাধ্যমে ইন্টারফেস সরবরাহ করে NSS y পিএএম, এবং একাধিক এবং বিভিন্ন অ্যাকাউন্ট উত্সের সাথে সংযোগ করতে একটি সন্নিবেশযোগ্য ব্যাক এন্ড।

আমরা বিশ্বাস করি যে আমরা ওপেনলডিএপিতে নিবন্ধিত ব্যবহারকারীদের সনাক্তকরণ এবং প্রমাণীকরণের জন্য আরও বিস্তৃত এবং দৃ solution় সমাধানের মুখোমুখি হচ্ছি, পূর্ববর্তী নিবন্ধগুলিতে সম্বোধন করা বিষয়গুলির চেয়ে, এমন একটি দিক যা প্রত্যেকের বিবেচনার বিবেচনার জন্য রেখে গেছে এবং তাদের নিজস্ব অভিজ্ঞতা.

এই নিবন্ধে প্রস্তাবিত সমাধানটি মোবাইল কম্পিউটার এবং ল্যাপটপের জন্য সর্বাধিক প্রস্তাবিত, যেহেতু এটি এসএসএসডি স্থানীয় কম্পিউটারে শংসাপত্রগুলি সংরক্ষণ করে।

উদাহরণ নেটওয়ার্ক

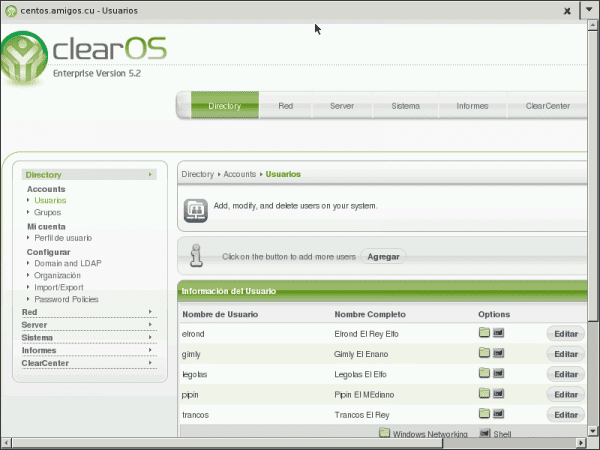

- ডোমেন নিয়ন্ত্রক, ডিএনএস, ডিএইচসিপি: ক্লিয়ারওএস এন্টারপ্রাইজ 5.2sp1.

- নিয়ামকের নাম: শত শত

- ডোমেন নাম: বন্ধুরা

- কন্ট্রোলার আইপি: 10.10.10.60

- ---------------

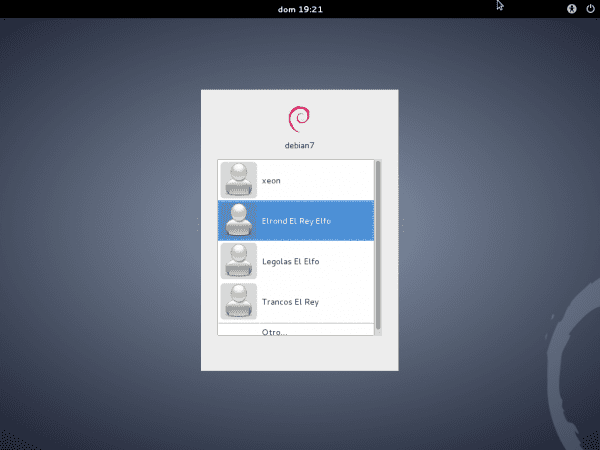

- দেবিয়ান সংস্করণ: হুইজি

- দলের নাম: ডিবিয়ান 7

- আইপি ঠিকানা: ডিএইচসিপি ব্যবহার করছি

আমরা পরীক্ষা করে দেখি যে এলডিএপি সার্ভার কাজ করছে

আমরা ফাইলটি পরিবর্তন করি /etc/ldap/ldap.conf এবং প্যাকেজ ইনস্টল করুন ldap-utils:

: ~ # ন্যানো /etc/ldap/ldap.conf [----] বেস ডিসি = বন্ধুরা, ডিসি = সিইউ ইউআরআই ldap: //centos.amigos.cu [----]

: ~ # প্রবণতা ইনস্টল করুন ldap-utils: ~ d ldapsearch -x -b 'ডিসি = বন্ধুরা, ডিসি = সিইউ' '(অবজেক্টস ক্লাস = *)': $ d ldapsearch -x -b ডিসি = বন্ধুরা, ডিসি = সিইউ 'ইউআইডি = পদক্ষেপ ' : ~ $ ldapsearch -x -b ডিসি = বন্ধুরা, ডিসি = সিউ 'ইউআইডি = লেগোলাস' সিএন গিডনম্বার

শেষ দুটি কমান্ডের সাহায্যে আমরা আমাদের ক্লিয়ারওসের ওপেনলডিএপি সার্ভারের উপলব্ধতা যাচাই করি। আগের কমান্ডগুলির ফলাফলগুলি ভালভাবে দেখে নেওয়া যাক।

গুরুত্বপূর্ণ: আমরা এটিও যাচাই করেছি যে আমাদের ওপেনলডিএপি সার্ভারে সনাক্তকরণ পরিষেবাটি সঠিকভাবে কাজ করে।

আমরা এসএসডি প্যাকেজ ইনস্টল করি

এটি প্যাকেজ ইনস্টল করার পরামর্শ দেওয়া হয় আঙ্গুল এর চেয়ে চেক বেশি পানীয়যোগ্য make ldapsearch:

: ~ # প্রবণতা এসএসএসডি আঙুলটি ইনস্টল করুন

ইনস্টলেশন সমাপ্তির পরে, পরিষেবা এসএসডি ফাইল হারিয়ে যাওয়ার কারণে শুরু হয় না /etc/sssd/sssd.conf। ইনস্টলেশন আউটপুট এটি প্রতিফলিত করে। অতএব, আমাদের অবশ্যই এই ফাইলটি তৈরি করতে হবে এবং এটি দিয়ে রেখে দিতে হবে পরবর্তী সর্বনিম্ন সামগ্রী content:

: ~ # ন্যানো /etc/sssd/sssd.conf [এসএসডিডি] কনফিগার_ফায়াল_ভার্সন = ২ টি সার্ভিস = এনএসএস, পাম # এসএসএসডি আপনি কোনও ডোমেন কনফিগার না করলে শুরু হবে না। # নতুন ডোমেন কনফিগারেশনগুলিকে [ডোমেন / ] বিভাগগুলি এবং # এরপরে নীচে "ডোমেন" বৈশিষ্ট্যে ডোমেনের তালিকা যুক্ত করুন (আপনি যে ক্রমে সেগুলি # ক্যোয়ার্ড করতে চান) যুক্ত করুন এবং এটিকে অস্বচ্ছল করুন। ডোমেনস = অ্যামিগোস.কু [এনএসএস] ফিল্টার_গ্রুপস = রুট ফিল্টার_ইউজার্স = রুট পুনরায় সংযোগ_প্রযুক্তি = 2 [পাম] পুনরায় সংযোগ_প্রযুক্তি = 3 # এলডিএপি ডোমেন [ডোমেন / অ্যামিগোস সিইউ] আইডি_প্রভাইডার = এলডিপ auth_provider = ldap chpass_provider = ldap # ldap_schema "rfc2307" এ সেট করা যেতে পারে, যা # সদস্যপদ "বৈশিষ্ট্যে গ্রুপ সদস্যের নাম সংরক্ষণ করে, বা" rfc2307bis ", যা" সদস্য "বৈশিষ্ট্যে গ্রুপ সদস্য DNs সঞ্চয় করে। আপনি যদি এই মানটি জানেন না, আপনার এলডিএপি # প্রশাসককে জিজ্ঞাসা করুন। # ClearOS ldap_schema = rfc2307 নিয়ে কাজ করে ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = বন্ধুরা, ডিসি = কিউ # নোট করুন যে সুনির্দিষ্টকরণের সক্রিয়করণের একটি মাঝারি কর্মক্ষমতা প্রভাব থাকবে। # ফলস্বরূপ, গণনার জন্য ডিফল্ট মানটি মিথ্যা। # সম্পূর্ণ বিবরণের জন্য sssd.conf ম্যান পৃষ্ঠা দেখুন। গণনা = মিথ্যা # স্থানীয়ভাবে পাসওয়ার্ড হ্যাশগুলি সংরক্ষণ করে অফলাইন লগইনগুলিকে মঞ্জুরি দিন (ডিফল্ট: মিথ্যা)। cache_credentials = সত্য ldap_tls_reqcert = অনুমতি দিন ldap_tls_cacert = /etc/ssl/certs/ca-cerર્ટates.crt

ফাইলটি তৈরি হয়ে গেলে, আমরা সম্পর্কিত অনুমতিগুলি বরাদ্দ করি এবং পরিষেবাটি পুনরায় আরম্ভ করি:

: ~ # chmod 0600 /etc/sssd/sssd.conf :। # পরিষেবা এসএসডি পুনঃসূচনা

আমরা যদি আগের ফাইলটির বিষয়বস্তু সমৃদ্ধ করতে চাই তবে আমরা কার্যকর করার প্রস্তাব দিই মানুষ sssd.conf এবং / অথবা পোস্টের শুরুতে লিঙ্কগুলি দিয়ে শুরু করে ইন্টারনেটে বিদ্যমান ডকুমেন্টেশনগুলির সাথে পরামর্শ করুন। এছাড়াও পরামর্শ মানুষ sssd-ldap। প্যাকেজ এসএসডি মধ্যে একটি উদাহরণ অন্তর্ভুক্ত /usr/share/doc/sssd/example/sssd-example.conf, যা কোনও মাইক্রোসফ্ট অ্যাক্টিভ ডিরেক্টরি বিরুদ্ধে প্রমাণীকরণ করতে ব্যবহার করা যেতে পারে।

এখন আমরা সবচেয়ে পানীয়যোগ্য কমান্ড ব্যবহার করতে পারি আঙ্গুল y জেনেট:

: $ $ আঙুলের পদক্ষেপ লগইন: স্ট্রাইড নাম: স্ট্রাইডস এল রে ডিরেক্টরি: / হোম / স্ট্রাইড শেল: / বিন / বাশ কখনও লগইন করেন নি। কোনও মেইল নেই। পরিকল্পনা নেই. : ~ $ সুডো জেন্টেন্ট পাসডওড লেগোলা লেগোলাস: *: 1004: 63000: লেগোলাস দ্য এলফ: / হোম / লেগোলা: / বিন / বাশ

আমরা এখনও এলডিএপি সার্ভারের ব্যবহারকারী হিসাবে প্রমাণীকরণ করতে পারি না। আমাদের অবশ্যই ফাইলটি পরিবর্তন করতে হবে /etc/pam.d/common-session, যাতে আপনি আপনার সেশনটি শুরু করার সময় ব্যবহারকারীর ফোল্ডারটি স্বয়ংক্রিয়ভাবে তৈরি হয়ে যায়, যদি এটি উপস্থিত না থাকে, এবং সিস্টেমটি পুনরায় বুট করুন:

[----]

অধিবেশনটির প্রয়োজন pam_mkhomedir.so স্কেল = / ইত্যাদি / স্কেল / umask = 0022

### উপরের লাইনটি অবশ্যই পূর্বে অন্তর্ভুক্ত করা উচিত

# প্রতি প্যাকেজ মডিউলগুলি এখানে রয়েছে ("প্রাথমিক" ব্লক) [----]

আমরা আমাদের হুইজি পুনরায় চালু করি:

: ~ # রিবুট

লগ ইন করার পরে, সংযোগ ব্যবস্থাপকটি ব্যবহার করে নেটওয়ার্কটি সংযোগ বিচ্ছিন্ন করুন এবং লগ আউট এবং ফিরে। দ্রুত কিছুই না। একটি টার্মিনাল চালান ifconfig এবং তারা দেখতে পাবে যে eth0 এটি মোটেই কনফিগার করা হয়নি।

নেটওয়ার্কটি সক্রিয় করুন। লগ আউট এবং আবার লগ ইন করুন। আবার পরীক্ষা করে দেখুন ifconfig.

অবশ্যই, অফলাইনে কাজ করার জন্য, ওপেনলডিপ অনলাইন থাকাকালীন অন্তত একবার লগ ইন করা দরকার, যাতে শংসাপত্রগুলি আমাদের কম্পিউটারে সংরক্ষণ হয়।

আসুন ওপেনএলডিএপ-এ বহিরাগত ব্যবহারকারীকে প্রয়োজনীয় গোষ্ঠীগুলির একটি সদস্য হিসাবে নিবন্ধভুক্ত করতে ভুলবেন না, সর্বদা ইনস্টলেশনের সময় তৈরি করা ব্যবহারকারীর প্রতি মনোযোগ দিন।

নোট:

বিকল্প ঘোষণা করুন ldap_tls_reqcert = কখনই নয়ফাইলটিতে /etc/sssd/sssd.conf, পৃষ্ঠায় বর্ণিত একটি সুরক্ষা ঝুঁকি গঠন করে এসএসএসডি - এফএকিউ। ডিফল্ট মান «চাহিদা। দেখা মানুষ sssd-ldap। তবে অধ্যায়ে ড 8.2.5 ডোমেনগুলি কনফিগার করছে ফেডোরা ডকুমেন্টেশন থেকে এটি নিম্নলিখিতগুলি জিজ্ঞাসা করে:

এসএসএসডি একটি এনক্রিপ্ট করা চ্যানেলের মাধ্যমে প্রমাণীকরণ সমর্থন করে না। ফলস্বরূপ, যদি আপনি কোনও এলডিএপি সার্ভারের বিরুদ্ধে প্রমাণীকরণ করতে চান

TLS/SSLorLDAPSদরকার.এসএসএসডি এটি একটি এনক্রিপ্ট করা চ্যানেলের মাধ্যমে প্রমাণীকরণ সমর্থন করে না। অতএব, আপনি যদি কোনও এলডিএপি সার্ভারের বিরুদ্ধে প্রমাণীকরণ করতে চান তবে এটি প্রয়োজনীয় হবে টিএলএস / এসএলএল o দ্বারা LDAP.

আমরা ব্যক্তিগতভাবে চিন্তা করি যে সমাধান সম্বোধন এটি কোনও এন্টারপ্রাইজ ল্যানের পক্ষে সুরক্ষার দিক থেকে যথেষ্ট। ডাব্লুডাব্লুডাব্লু ভিলেজের মাধ্যমে আমরা একটি এনক্রিপ্ট করা চ্যানেল ব্যবহার করে প্রয়োগ করার পরামর্শ দিই TLS এর বা «পরিবহন সুরক্ষা স্তর », ক্লায়েন্ট কম্পিউটার এবং সার্ভারের মধ্যে।

আমরা স্বাক্ষরিত শংসাপত্রগুলির সঠিক প্রজন্ম থেকে এটি অর্জন করার চেষ্টা করি বা orস্বাক্ষরিত ক্লিয়ারস সার্ভারে, কিন্তু আমরা পারিনি। এটি আসলে একটি মুলতুবি সমস্যা। কোনও পাঠক যদি এটি করতে জানেন তবে তা ব্যাখ্যা করতে স্বাগতম!

চমৎকার।

এলিটাইম 3000 শুভেচ্ছা এবং মন্তব্য করার জন্য ধন্যবাদ !!!

শুভেচ্ছা eliotime3000 এবং নিবন্ধটির প্রশংসা করার জন্য ধন্যবাদ !!!

দুর্দান্ত! আমি প্রকাশনার লেখককে তার বিশাল জ্ঞান ভাগ করে নেওয়ার জন্য এবং ব্লগকে এর প্রকাশের অনুমতি দেওয়ার জন্য একটি বিশাল অভিনন্দন জানাতে চাই।

¡মুচস গ্রাসিয়াস!

আপনার প্রশংসা এবং মন্তব্য করার জন্য আপনাকে অনেক ধন্যবাদ !!! সম্প্রদায়টির সাথে জ্ঞান ভাগ করে নেওয়া চালিয়ে যাওয়ার জন্য আপনি আমাকে যে শক্তি দেন, তাতে আমরা প্রত্যেকে শিখি।

ভাল নিবন্ধ! নোট করুন যে শংসাপত্রগুলির ব্যবহার সম্পর্কিত, আপনি শংসাপত্র তৈরি করার সময় আপনাকে অবশ্যই ldap কনফিগারেশন (সিএন = কনফিগারেশন) এ যুক্ত করতে হবে:

#LocalSSF: 71

#cTLSCACertificateFile: / পাথ / থেকে / সিএ / সার্ট

#cTLS সার্টিফিকেট ফাইল: / পাথ / টু / পাবলিক / সার্টি

#cTLSCerર્ટateKeyFile: / পাথ / থেকে / প্রাইভেট / কী

#cTLSVerifyClient: চেষ্টা করুন

#cTLSCipherSuite: + আরএসএ: + এইএস-256-সিবিসি: + SHA1

এটির (এবং শংসাপত্রগুলি উত্পন্ন করার) সাথে আপনার SSL সমর্থন থাকবে।

গ্রিটিংস!

আপনার অবদানের জন্য ধন্যবাদ !!! তবে আমি ওপেনএলডিএপি সম্পর্কে 7 টি নিবন্ধ এখানে প্রকাশ করি:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

সেগুলিতে আমি এসএসএলের আগে টিআরটিএস স্টার্ট ব্যবহারের উপর জোর দিয়েছি, যা ওপেনডাপ.অর্গ.আরও দ্বারা প্রস্তাবিত। শুভেচ্ছা @ ফেনোবরবিটাল, এবং মন্তব্য করার জন্য আপনাকে অনেক ধন্যবাদ।

আমার ইমেইল হয় federico@dch.ch.gob.cu, আপনি আরও বিনিময় করতে চান ক্ষেত্রে। ইন্টারনেট অ্যাক্সেস আমার পক্ষে খুব ধীর slow

টিএলএসের জন্য কনফিগারেশনটি একই রকম, স্মরণ করে যে এসএসএল দিয়ে পরিবহনটি কোনও এনক্রিপ্ট করা চ্যানেলের উপর স্বচ্ছ হয়ে যায়, যখন টিএলএসে ডেটা পরিবহনের জন্য দ্বি-মুখী এনক্রিপশন আলোচিত হয়; টিএলএসের সাহায্যে হ্যান্ডশেকটি একই বন্দরে আলোচনা করা যেতে পারে (৩৮৯) এসএসএলের সাথে বিকল্প বন্দরে আলোচনার সময়।

নিম্নলিখিত পরিবর্তন করুন:

#LocalSSF: 128

#cTLSVerifyClient: অনুমতি দিন

#cTLSCipherSuite: সাধারণ

(আপনি যদি সুরক্ষা ব্যবহার করেন তবে আপনি যদি উদার হন:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

এবং পুনরায় চালু করুন, আপনি এর সাথে পরে দেখতে পাবেন:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

'Ldap.ipm.org.gt' সমাধান করছে…

এসএসএল 3.0 সমর্থন যাচাই করা হচ্ছে ... হ্যাঁ

% কমপ্যাট প্রয়োজন কিনা তা পরীক্ষা করা হচ্ছে ... না

টিএলএস 1.0 সমর্থন যাচাই করা হচ্ছে ... হ্যাঁ

টিএলএস 1.1 সমর্থন যাচাই করা হচ্ছে ... হ্যাঁ

টিএলএস 1.1 থেকে… এন / এ ফ্যালব্যাক চেক করা হচ্ছে

টিএলএস 1.2 সমর্থন যাচাই করা হচ্ছে ... হ্যাঁ

নিরাপদ পুনর্গঠন সহায়তা অনুসন্ধান করা হচ্ছে ... হ্যাঁ

নিরাপদ পুনর্বিবেচনার সহায়তা (এসসিএসভি) অনুসন্ধান করা হচ্ছে ... হ্যাঁ

যার সাহায্যে টিএলএস সমর্থন সক্ষম করা রয়েছে, আপনি টিএলএসের জন্য 389 (বা 636) এবং এসএসএলের জন্য 636 (এলডিপিএস) ব্যবহার করেন; এগুলি একে অপরের থেকে সম্পূর্ণ স্বাধীন এবং অপরটি ব্যবহার করতে আপনার একটির অক্ষম থাকার দরকার নেই।

গ্রিটিংস!