সিরিজের সাধারণ সূচক: এসএমইগুলির জন্য কম্পিউটার নেটওয়ার্ক: পরিচিতি

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

হ্যালো বন্ধু এবং বন্ধুরা!

এই নিবন্ধটি একটি ধারাবাহিকতা CentOS 7- এসএমবি নেটওয়ার্কগুলিতে স্কুইড + পিএএম প্রমাণীকরণ.

ইউএনআইএক্স / লিনাক্স অপারেটিং সিস্টেমগুলি একটি বাস্তব মাল্টি-ব্যবহারকারীর পরিবেশ সরবরাহ করে, যেখানে অনেক ব্যবহারকারী একই সিস্টেমে একই সাথে কাজ করতে পারে এবং প্রসেসর, হার্ড ড্রাইভ, মেমরি, নেটওয়ার্ক ইন্টারফেস, সিস্টেমে sertedোকানো ডিভাইস ইত্যাদির মতো সংস্থানগুলি ভাগ করতে পারে।

এই কারণে, সিস্টেম প্রশাসকরা নিয়মিতভাবে সিস্টেমের ব্যবহারকারী এবং গোষ্ঠীগুলি পরিচালনা করতে এবং একটি ভাল প্রশাসনের কৌশল প্রণয়ন ও প্রয়োগ করতে বাধ্য।

এরপরে আমরা লিনাক্স সিস্টেম অ্যাডমিনিস্ট্রেশনে এই গুরুত্বপূর্ণ ক্রিয়াকলাপের সাধারণ দিকগুলি খুব সংক্ষেপে দেখতে পাব।

কখনও কখনও এটি ইউটিলিটি প্রদান করা ভাল এবং তারপরে প্রয়োজন।

এটি এই আদেশের একটি আদর্শ উদাহরণ। প্রথমে আমরা দেখাই স্কুইড এবং স্থানীয় ব্যবহারকারীদের সাথে কীভাবে একটি ইন্টারনেট প্রক্সি পরিষেবা কার্যকর করা যায়। এখন আমাদের নিজেদের জিজ্ঞাসা করা উচিত:

- ¿আমি কীভাবে স্থানীয় ব্যবহারকারীদের কাছ থেকে ইউনিক্স / লিনাক্স ল্যানে নেটওয়ার্ক পরিষেবাগুলি প্রয়োগ করতে পারি a গ্রহণযোগ্য সুরক্ষা?.

এটি গুরুত্বপূর্ণ নয় যে, উইন্ডোজ ক্লায়েন্টগুলি এই নেটওয়ার্কের সাথে সংযুক্ত রয়েছে। এসএমই নেটওয়ার্কের জন্য যে পরিষেবাগুলির প্রয়োজন কেবল সেগুলির প্রয়োজন এবং সেগুলি বাস্তবায়নের সহজ ও সস্তারতম উপায় কী।

- ¿সম্ভবত জন্মের সময় প্রমাণীকরণ প্রক্রিয়া যেটি ARPANET, Internet এবং অন্যান্য নেটওয়ার্কগুলি WIDE ARea Network o Lচোখ ARea Network আদ্যক্ষর উপর ভিত্তি করে ছিল দ্বারা LDAP, ডিরেক্টরি সেবা, বা ইন মাইক্রোসফ্ট এলএসএএসএস, বা ইন সক্রিয় ডিরেক্টরি, অথবা দ্বারা কার্বারোস?, কেবল কয়েকটি উল্লেখ করার জন্য.

একটি ভাল প্রশ্ন যা প্রত্যেকের উচিত তাদের উত্তরগুলি অনুসন্ধান করা। আমি আপনাকে এই শব্দটি অনুসন্ধান করার জন্য আমন্ত্রণ জানাচ্ছি «প্রমাণীকরণEnglish ইংরাজীতে উইকিপিডিয়ায়, মূলত ইংরাজীতে- মূল বিষয়বস্তুর ক্ষেত্রে এটি সবচেয়ে সম্পূর্ণ এবং সুসংগত।

ইতিমধ্যে ইতিহাস অনুসারে প্রায় বলছি, প্রথম ছিল প্রমাণীকরণ y অনুমোদন স্থানীয়পরে, NIS নেটওয়ার্ক তথ্য সিস্টেম সান মাইক্রোসিস্টেম দ্বারা বিকাশিত এবং হিসাবে পরিচিত ইয়েলো পেজগুলি o ypএবং তারপর দ্বারা LDAP লাইটওয়েট ডিরেক্টরি এক্সেস প্রোটোকল.

কি সম্পর্কে "গ্রহণযোগ্য সুরক্ষাS উঠে আসে কারণ অনেক সময় আমরা আমাদের স্থানীয় নেটওয়ার্কের সুরক্ষা নিয়ে উদ্বেগ প্রকাশ করি, যখন আমরা ফেসবুক, জিমেইল, ইয়াহু, ইত্যাদিতে অ্যাক্সেস করি - কেবলমাত্র কয়েকটি উল্লেখ করার জন্য - এবং আমরা সেগুলিতে আমাদের গোপনীয়তা দেই। এবং বিপুল সংখ্যক নিবন্ধ এবং ডকুমেন্টারি দেখুন যা সম্পর্কিত regarding ইন্টারনেটে কোনও গোপনীয়তা নেই তারা বিদ্যমান

সেন্টস এবং ডেবিয়ান-তে দ্রষ্টব্য

সুরক্ষা কীভাবে প্রয়োগ করা যায় সে সম্পর্কে সেন্টোস / রেড হ্যাট এবং ডেবিয়ানের নিজস্ব দর্শন রয়েছে, যা মূলত আলাদা নয়। তবে, আমরা নিশ্চিত করছি যে উভয়ই অত্যন্ত স্থিতিশীল, নিরাপদ এবং নির্ভরযোগ্য। উদাহরণস্বরূপ, CentOS এ সেলইনাক্স প্রসঙ্গটি ডিফল্টরূপে সক্ষম হয়। ডেবিয়ানে আমাদের অবশ্যই প্যাকেজটি ইনস্টল করতে হবে সেলিনাক্স-বেসিক, যা ইঙ্গিত করে যে আমরা SELinux ব্যবহার করতে পারি।

CentOS এ, FreeBSD 'র, এবং অন্যান্য অপারেটিং সিস্টেমগুলিতে-সিস্টেম সিস্টেম তৈরি করা হয় চাকা হিসাবে অ্যাক্সেস অনুমতি দেয় শিকড় কেবলমাত্র সেই গ্রুপ ব্যবহারকারী অন্তর্ভুক্ত সিস্টেম ব্যবহারকারীদের কাছে। পড়ুন /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Y /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html। দেবিয়ান কোনও গ্রুপকে অন্তর্ভুক্ত করে না চাকা.

প্রধান ফাইল এবং কমান্ড

রেকর্ড

লিনাক্স অপারেটিং সিস্টেমে স্থানীয় ব্যবহারকারীদের পরিচালনার সাথে সম্পর্কিত প্রধান ফাইলগুলি হ'ল:

সেন্টস এবং ডেবিয়ান

- / Etc / passwd: ব্যবহারকারী অ্যাকাউন্টের তথ্য।

- / ইত্যাদি / ছায়া- ব্যবহারকারীর অ্যাকাউন্টগুলির জন্য সুরক্ষা সম্পর্কিত তথ্য।

- / ইত্যাদি / গ্রুপ: গ্রুপ অ্যাকাউন্টের তথ্য।

- / ইত্যাদি / গ্যাশডো- গোষ্ঠী অ্যাকাউন্টগুলির জন্য সুরক্ষা সম্পর্কিত তথ্য।

- / ইত্যাদি / ডিফল্ট / ইউজারড: অ্যাকাউন্ট তৈরির জন্য ডিফল্ট মান।

- / ইত্যাদি / স্কেল /: ডিরেক্টরিটিতে নতুন ব্যবহারকারীর হোম ডিরেক্টরিতে অন্তর্ভুক্ত করা হবে এমন ডিফল্ট ফাইল রয়েছে।

- /etc/login.defs- পাসওয়ার্ড সুরক্ষা কনফিগারেশন স্যুট।

ডেবিয়ান

- /etc/adduser.conf: অ্যাকাউন্ট তৈরির জন্য ডিফল্ট মান।

সেন্টস এবং ডেবিয়ান উপর কমান্ড

[মূল @ লিনাক্সবক্স ~] # chpasswd -h # ব্যাচ মোডে পাসওয়ার্ড আপডেট করুন ব্যবহারের মোড: chpasswd [অপশন] বিকল্পসমূহ: -c, --crypt- পদ্ধতি মেথোড ক্রিপ্ট পদ্ধতি (NONE DES MD5 SHA256 SHA512 এর মধ্যে একটি) -e, - এনক্রিপ্ট করা প্রদত্ত পাসওয়ার্ডগুলি এনক্রিপ্ট করা হয়েছে -h, - সহায়তা এটি দেখায় সহায়তা প্রম্পট এবং শেষ-এম, - এমডি 5 এনক্রিপ্টগুলি এমডি 5 অ্যালগরিদম-আর, --root CHROOT_DIR ডিরেক্টরিতে ক্রোট করতে এসএইচএ এনক্রিপশন অ্যালগরিদমগুলির জন্য SHA রাউন্ডের সংখ্যা # দল- সিস্টেম লোড অনুমতি দেয় যখন কমান্ড কার্যকর। অন্য কথায় # যখন গড় লোড 0.8 এর নিচে নেমে আসে বা # atd কমান্ডের জন্য যখন সঞ্চিত মান নির্দিষ্ট করা হয়। অধিক তথ্য ম্যান ব্যাচ. [মূল @ লিনাক্সবক্স ~] # gpasswd -হ # / ইত্যাদি / গোষ্ঠী এবং / ইত্যাদি / গ্যাশডোতে প্রশাসকগণ ঘোষণা করুন কীভাবে ব্যবহার করবেন: gpasswd [অপশনস] GROUP বিকল্পসমূহ: -a, --add ব্যবহারকারী ব্যবহারকারীকে GROUP -d- এ যুক্ত করে, - সম্পূর্ণ ব্যবহারকারীরা ব্যবহারকারীকে GROUP -h থেকে সরান, - সহায়তা এই বার্তাটি দেখায় এবং শেষ হয় -Q, - -রুট CHROOT_DIR ডিরেক্টরিটি -r-এ chroot করার জন্য, --ডিলেট-পাসওয়ার্ডটি GROUP এর পাসওয়ার্ড সরান -R, --रेস্টিক্ট তার সদস্যদের GROUP- এ অ্যাক্সেসকে সীমাবদ্ধ করে - এমএমএস, - সদস্যগণের ব্যবহারকারী, ... এর সদস্যদের তালিকা নির্ধারণ করে GROUP -A, - প্রশাসক অ্যাডমিন, ... GROUP প্রশাসকদের তালিকা নির্ধারণ করে -A এবং -M বিকল্পগুলি বাদে বিকল্পগুলি একত্রিত করা যায় না। [মূল @ লিনাক্সবক্স ~] # গ্রুপড -h # একটি নতুন গ্রুপ তৈরি করুন কীভাবে ব্যবহার করবেন: গ্রুপড্যাড [বিকল্পসমূহ] গ্রুপ বিকল্পসমূহ: -ফ, --ফোর্স ইতিমধ্যে গ্রুপ উপস্থিত থাকলে বন্ধ করুন, এবং জি-জিডি ইতিমধ্যে ব্যবহার-জি-জি, জি-জিআইডি নতুন গ্রুপের জন্য জিআইডি ব্যবহার করে থাকলে - এইচ, --হেল্প এই সহায়তা বার্তাটি প্রদর্শন করে এবং শেষ হয় - কে, কেকি = VALUE "/etc/login.defs" এর ডিফল্ট মানগুলি ওভাররাইট করে - -নন-ইউনিক আপনাকে জিআইডি সহ গ্রুপ তৈরি করতে দেয় (অনন্য নয়) ) ডুপ্লিকেটস -p, - পাসওয়ার্ড পাস পাসওয়ার্ড নতুন গোষ্ঠী -r এর জন্য এই এনক্রিপ্ট করা পাসওয়ার্ড ব্যবহার করে - সিস্টেম সিস্টেম অ্যাকাউন্ট তৈরি করে -আর, --root CHROOT_DIR ডিরেক্টরিতে ক্রুটে [মূল @ লিনাক্সবক্স ~] # গ্রুপডেল -h # একটি বিদ্যমান গ্রুপ মুছুন কীভাবে ব্যবহার করবেন: গ্রুপডেল [অপশনগুলি] গ্রুপ বিকল্পসমূহ: -হ, - সহায়তা সাহায্য বার্তাটি দেখায় এবং সমাপ্ত করে -আর, - ক্রুট-এ CHROOT_DIR ডিরেক্টরিতে ক্রুটে [মূল @ লিনাক্সবক্স ~] # গ্রুপমেজ -h # ব্যবহারকারীর প্রাথমিক গোষ্ঠীতে প্রশাসকদের ঘোষণা করুন কীভাবে ব্যবহার করবেন: গ্রুপমেমস [বিকল্পসমূহ] [ক্রিয়া] বিকল্পসমূহ: -জি, --গ্রুপ গ্রুপ ব্যবহারকারীর গ্রুপের পরিবর্তে গোষ্ঠীর নাম পরিবর্তন করে (কেবল প্রশাসক দ্বারা করা যেতে পারে) -আর, --root CHROOT_DIR ডিরেক্টরিটি ক্রুটে রূপান্তর করতে ক্রিয়াসমূহ: -এ, --এডএডিআরএফ-কে ইউএসএলকে গ্রুপের সদস্যদের সাথে যুক্ত করুন -ডি, --ডেলিট ইউএসএইএইচকে গ্রুপ সদস্যদের তালিকা থেকে সরান -h, - সহায়তা এই বার্তাটি প্রদর্শন করে এবং শেষ হয় - সমস্ত গ্রুপ সদস্যকে শুদ্ধ করুন -l, - তালিকা গ্রুপের সদস্যদের তালিকাভুক্ত করে [মূল @ লিনাক্সবক্স ~] # গ্রুপমড -h # একটি দলের সংজ্ঞা পরিবর্তন করুন কীভাবে ব্যবহার করবেন: গ্রুপমোড [বিকল্পসমূহ] গ্রুপ বিকল্পসমূহ: -জি, --জিড জিআইডি গ্রুপ সনাক্তকারীকে জিআইডি-এইচ-তে পরিবর্তন করে, --help এই সহায়তা বার্তাটি দেখায় এবং শেষ হয় -n, - নতুন নাম_গ্রুপের নাম পরিবর্তন করে একটি NEW_GROUP -o, --non-অনন্য একটি ডুপ্লিকেট জিআইডি (অনন্য নয়) -p ব্যবহার করতে দেয় - পাসওয়ার্ড পাসওয়ার্ড পাসওয়ার্ডটিকে পাসওয়ার্ড (এনক্রিপ্টড) -আর, --root CHROOT_DIR ডিরেক্টরিতে ক্রুটে পরিবর্তন করে [মূল @ লিনাক্সবক্স ~] # grpck -h # একটি গ্রুপ ফাইলের অখণ্ডতা পরীক্ষা করুন কীভাবে ব্যবহার করবেন: grpck [অপশনস] [গ্রুপ [gshadow]] বিকল্পসমূহ: -h, - সহায়তা সাহায্য বার্তা এবং প্রস্থান -r প্রদর্শন করুন - কেবলমাত্র ত্রুটি এবং সতর্কতা প্রদর্শন করুন - ফাইলগুলি পরিবর্তন করবেন না -আর, - -root CHROOT_DIR ডিরেক্টরিতে chroot করতে -s, - ইউআইডি অনুসারে এন্ট্রিগুলি সাজান [মূল @ লিনাক্সবক্স ~] # grpconv # সহযোগী আদেশ: pwconv, pwunconv, grpconv, grpunconv # ছায়া পাসওয়ার্ড এবং গোষ্ঠী থেকে এবং রূপান্তর করতে ব্যবহৃত হয় # চারটি কমান্ড ফাইলগুলিতে কাজ করে / ইত্যাদি / পাসডাব্লুড, / ইত্যাদি / গ্রুপ, / ইত্যাদি / ছায়া, # এবং / ইত্যাদি / গ্যাশডো। আরও তথ্যের জন্য মানুষ grpconv. [মূল @ লিনাক্সবক্স ~] # sg -h # একটি ভিন্ন গ্রুপ আইডি বা জিআইডি দিয়ে একটি কমান্ড কার্যকর করুন কীভাবে ব্যবহার করবেন: এসএজি গ্রুপ [[-সি] ক্রম] [মূল @ লিনাক্সবক্স ~] # newgrp -h # একটি লগইন চলাকালীন বর্তমান জিআইডি পরিবর্তন করুন কীভাবে ব্যবহার করবেন: newgrp [-] [গোষ্ঠী] [মূল @ লিনাক্সবক্স ~] # নতুন ব্যবহারকারী -h # আপডেট এবং ব্যাচ মোডে নতুন ব্যবহারকারী তৈরি করুন ব্যবহারের মোড: নতুন ব্যবহারকারীর [বিকল্পসমূহ] বিকল্পসমূহ: -সি, --ক্রিপ্ট-পদ্ধতি মেথোড ক্রিপ্ট পদ্ধতি (কোনও ডিইএস MD5 SHA256 SHA512 এর মধ্যে একটি) -h, - সহায়তা সাহায্য বার্তা এবং প্রস্থান -r, - সিস্টেমটি দেখায় সিস্টেম অ্যাকাউন্টগুলি তৈরি করুন -আর, --root CHROOT_DIR ডিরেক্টরিটি ক্রুটে অন্তর্ভুক্ত করুন, - SHA এনক্রিপশন অ্যালগরিদমগুলির জন্য SHA রাউন্ডগুলির শ্যাশা রাউন্ডগুলি [মূল @ লিনাক্সবক্স ~] # pwck -h # পাসওয়ার্ড ফাইলগুলির অখণ্ডতা পরীক্ষা করুন কীভাবে ব্যবহার করবেন: পিডব্যাক [বিকল্পসমূহ] [পাসডাব্লুড [শ্যাডো]] বিকল্পসমূহ: -হ, --হেল্প এই সহায়তা বার্তা এবং প্রস্থান-কি-র প্রদর্শন করুন - -কিউইট রিপোর্ট ত্রুটি কেবল -আর, - কেবলমাত্র পড়ার ত্রুটি এবং সতর্কতা তবে ফাইলগুলি -আর, --root CHROOT_DIR ডিরেক্টরিকে chroot -s -র মধ্যে পরিবর্তন করবেন না, - ইউআইডি অনুসারে বাছাই করুন [মূল @ লিনাক্সবক্স ~] # useradd -h # নতুন ব্যবহারকারী তৈরি করুন বা নতুন ব্যবহারকারীর ডিফল্ট # তথ্য আপডেট করুন মোড ব্যবহার করুন: ইউজারডড [অপশনস] ইউজার ইউর্যাডড-ডি ইউর্যাড-ডি [অপশনস] বিকল্প: -বি, --বেস-দির বিএএস_ডিআইআর বেস ডিরেক্টরিটি নতুন অ্যাকাউন্ট-সি, - কমেন্ট কমেন্ট জিইসিওএস ফিল্ডের হোম ডিরেক্টরি জন্য নতুন অ্যাকাউন্ট -ডি, - হোমি-ডায়ার পার্সোনাল_ডিআইআর নতুন অ্যাকাউন্টের হোম ডিরেক্টরি -ডি, --deversults প্রিন্ট বা ব্যবহারের-ডিফল্ট সেটিংস পরিবর্তন করুন - এক্সপায়ারড এক্সপায়ার_আর নতুন অ্যাকাউন্টের মেয়াদ শেষ হওয়ার তারিখ -f, - নিষ্ক্রিয় নতুন অ্যাকাউন্টের পাসওয়ার্ড নিষ্ক্রিয় হওয়ার সময়কাল A ডেলগ্রুপ -g, --gid GROUP নাম বা নতুন অ্যাকাউন্টের প্রাথমিক গোষ্ঠীর সনাক্তকারী -G, - নতুন গোষ্ঠীর পরিপূরক গোষ্ঠীর GROUPS তালিকা -h, - সহায়তা সাহায্য বার্তা এবং শেষ-কে দেখায় - স্কেল DIR_SKEL এই বিকল্প "কঙ্কাল" ডিরেক্টরিটি ব্যবহার করে - কে, --কি লাস্টলগ এবং ফেইলগ-এম থেকে, --create-home ব্যবহারকারী -M- এর হোম ডিরেক্টরি তৈরি করে, --no-create-home ব্যবহারকারী -N- এর হোম ডিরেক্টরি তৈরি করে না, --no-ব্যবহারকারী-গোষ্ঠী একটি গ্রুপ তৈরি করে না ব্যবহারকারী হিসাবে একই নাম, --non-অনন্য ব্যবহারকারীদের সদৃশ (অনন্য-অনন্য) সনাক্তকারী (ইউআইডি) -পি, - পাসওয়ার্ড পাস পাসওয়ার্ড নতুন অ্যাকাউন্ট -r এর এনক্রিপ্ট করা পাসওয়ার্ড সহ ব্যবহারকারী তৈরি করতে অনুমতি দেয় - সিস্টেমে অ্যাকাউন্টটি তৈরি করে সিস্টেম -আর, --root CHROOT_DIR ডিরেক্টরিটি -s-এ অন্তর্ভুক্ত করতে হবে, - নতুন অ্যাকাউন্টে শেল কনসোল অ্যাক্সেস -u, - নতুন অ্যাকাউন্টের ইউআইডি ব্যবহারকারী শনাক্তকারী -U, - ব্যবহারকারীর-গ্রুপ তৈরিব্যবহারকারী -Z হিসাবে একই নামে একটি গ্রুপ, --selinux- ব্যবহারকারী USER_SE SELinux ব্যবহারকারীর জন্য নির্দিষ্ট ব্যবহারকারীকে ব্যবহার করে [মূল @ লিনাক্সবক্স ~] # ইউজারডেল -h # ব্যবহারকারীর অ্যাকাউন্ট এবং সম্পর্কিত ফাইল মুছুন ব্যবহারের মোড: ইউজারডেল [বিকল্পসমূহ] ইউএসএল বিকল্পসমূহ: -ফ, - ফোর্স এমন কিছু ক্রিয়াকলাপ জোর করে যা অন্যথায় ব্যর্থ হবে যেমন ব্যবহারকারী এখনও লগ ইন বা ফাইলগুলি অপসারণ করতে পারে, এমনকি ব্যবহারকারী-এর মালিকানাধীন না থাকলেও - সহায়তা এই বার্তাটি প্রদর্শন করে সহায়তা এবং সমাপ্তি -আর, হোম ডিরেক্টরি এবং মেলবক্স সরান -R মুছে ফেলুন -R, --root CHROOT_DIR ডিরেক্টরিতে -Z তে ক্রোট করুন, --selinux-ব্যবহারকারীর জন্য কোনও সেলইনক্স ব্যবহারকারী ম্যাপিং অপসারণ করুন [মূল @ লিনাক্সবক্স ~] # ব্যবহারকারী -h # একটি ব্যবহারকারী অ্যাকাউন্ট পরিবর্তন করুন কীভাবে ব্যবহার করবেন: ইউজারমোড [অপশনস] ইউএসএল অপশন: -সি, - কমেন্ট কমেন্ট জিইসিওএস ফিল্ডের নতুন মান -d, - নতুন ব্যক্তির নতুন পার্সোনাল_ডির নতুন হোম ডিরেক্টরি -e, এক্সপায়ারড এক্সপায়ারডি_ আপডেটের মেয়াদ শেষ হওয়ার তারিখ নির্ধারণ করে অ্যাকাউন্টটি এক্সপিআইআরডি_ আপডেট -ফ-এ, - অ্যাক্টিভ ইনএ্যাকটিভ অ্যাকাউন্ট অ্যাকাউন্ট অ্যাক্টিভেট-জি-এর সমাপ্তির পরে অলস সময় নির্ধারণ করে - - গ্রিড গ্রুপ নতুন ব্যবহারকারীর অ্যাকাউন্টের জন্য গ্রুপের ব্যবহারের জন্য -জি, - গ্রুপের গ্রুপের তালিকা পরিপূরক গোষ্ঠী -a, - অ্যাপ্লিকেশনটি তাকে অন্য গ্রুপ থেকে সরিয়ে না দিয়ে -জি বিকল্প দ্বারা উল্লিখিত পরিপূরক জিআরইউপিএস-এ যুক্ত করুন -হ, সাহায্যের বার্তাটি প্রদর্শন করুন এবং -ল, আবার লগ-ইন নাম্বার প্রদর্শন করুন ব্যবহারকারীর নাম, - লক ব্যবহারকারীর অ্যাকাউন্ট-লক সদৃশ (অনন্য নয়) ইউআইডি -পি, - পাসওয়ার্ড পাসওয়ার্ড নতুন অ্যাকাউন্টের জন্য এনক্রিপ্ট করা পাসওয়ার্ড ব্যবহার করুন -আর, সিআরআর OOT_DIR ডিরেক্টরি -s-এ chroot করার জন্য, - ব্যবহারকারীর অ্যাকাউন্টের জন্য শেল কনসোল নতুন অ্যাক্সেস কনসোল -u, - ইউআইডি নতুন ব্যবহারকারী অ্যাকাউন্টের জন্য ইউআইডি ব্যবহার করে - ইউলক ব্যবহারকারী অ্যাকাউন্টটি আনলক করে -জেড, --selinux- ব্যবহারকারী SEUSER ব্যবহারকারীর অ্যাকাউন্টের জন্য নতুন সেলইনক্স ব্যবহারকারী ম্যাপিং

দেবিয়ান কমান্ড

ডেবিয়ান এর মধ্যে পার্থক্য করে useradd y adduser। সিস্টেম অ্যাডমিনিস্ট্রেটররা ব্যবহার করার পরামর্শ দেয় adduser.

রুট @ সিসাদমিন: / হোম / জিসিয়ন # adduser -h # সিস্টেমে কোনও ব্যবহারকারী যুক্ত করুন রুট @ সিসাদমিন: / হোম / জিসিয়ন # অ্যাডগ্রুপ -h # সিস্টেমে একটি গ্রুপ যুক্ত করুন সংযোজনকারী [- হোম ডিজিটারি] [- শেল শেল] [- কোন-তৈরি-বাড়ি] [- আইইডি] [--ফার্সুইড আইডি] [--লাস্টুইড আইডি] [--জেকোস জিইসিওএস] [--ইনগ্রুপ গ্রুপ | --gid আইডি] [- অক্ষমযুক্ত-পাসওয়ার্ড] [- অক্ষম-লগইন] ব্যবহারকারীরা একটি সাধারণ ব্যবহারকারী সংযোজনকারী - সিস্টেমকে [- হোম নকশাগুলি] [- শেল শেল] [- কোন-তৈরি-হোম] [ --uid ID] [--gecos GECOS] [--গোষ্ঠী | --ইংগ্রুপ গ্রুপ | --gid ID] [--dis اهل - পাসওয়ার্ড] [--dis اهل - লগইন] ব্যবহারকারী সিস্টেম অ্যাডুজার --group [--gid ID] GROUP অ্যাডগ্রুপ [--gid ID] GROUP ব্যবহারকারীদের একটি গ্রুপ যুক্ত করুন --system [--gid ID] GROUP সিস্টেম অ্যাডুজার থেকে একটি গোষ্ঠী যুক্ত করুন ব্যবহারকারী গ্রুপ একটি বিদ্যমান ব্যবহারকারীকে একটি বিদ্যমান গ্রুপের সাধারণ বিকল্পগুলিতে যুক্ত করুন: --quiet | -কিউ স্ট্যান্ডার্ড আউটপুটটিতে প্রক্রিয়া সম্পর্কিত তথ্য প্রদর্শন করে না - ফোর্সেস-ব্যাডনেম ব্যবহারকারীর নামগুলিকে অনুমতি দেয় যা কনফিগারেশন ভেরিয়েবলের সাথে মেলে না NAME _GEX - সহায়তা | -h ব্যবহার বার্তা - রূপান্তর | -v সংস্করণ নম্বর এবং কপিরাইট --conf | -c ফাইল ফাইলটি কনফিগারেশন ফাইল হিসাবে ব্যবহার করে রুট @ সিসাদমিন: / হোম / জিসিয়ন # deluser -h # সিস্টেম থেকে একটি সাধারণ ব্যবহারকারীকে সরান রুট @ সিসাদমিন: / হোম / জিসিয়ন # ডেলগ্রুপ -h # সিস্টেম থেকে একটি সাধারণ গ্রুপ সরান বিভাজনকারী ব্যবহারকারী সিস্টেমের উদাহরণ থেকে একটি সাধারণ ব্যবহারকারীকে সরিয়ে দেয়: ডেলুজার মাইগুয়েল - রিমোভ-হোম ব্যবহারকারীর হোম ডিরেক্টরি এবং মেল সারি সরিয়ে দেয়। - সরানো-সমস্ত-ফাইল ব্যবহারকারীর মালিকানাধীন সমস্ত ফাইল সরিয়ে দেয়। --ব্যাকআপ মুছে ফেলার আগে ফাইলগুলি ব্যাক আপ করে। --ব্যাকআপ-টু ব্যাকআপ জন্য গন্তব্য ডিরেক্টরি। বর্তমান ডিরেক্টরিটি ডিফল্টরূপে ব্যবহৃত হয়। - সিস্টেম সিস্টেম কেবল তখনই সরিয়ে দেয় যদি আপনি সিস্টেম ব্যবহারকারী হন। ডেলগ্রুপ গ্রুপ গ্রাহক - গোষ্ঠী গ্রুপ সিস্টেম থেকে একটি গোষ্ঠী অপসারণ করে: উদাহরণস্বরূপ - বিভাজনকারী শিক্ষার্থী - সিস্টেমটি কেবল সিস্টেম থেকে বাদ দিলে এটি অপসারণ করে। - কেবলমাত্র যদি খালি থাকে তবে তাদের আর সদস্য না থাকলে কেবল সরিয়ে ফেলুন। বিভাজনকারী ব্যবহারকারী গোষ্ঠী গোষ্ঠী উদাহরণ থেকে ব্যবহারকারীকে সরিয়ে দেয়: ডেলুজার মাইগুয়েল শিক্ষার্থীরা সাধারণ বিকল্পগুলি: --কুইয়েট | -কিউ stdout --help | প্রসেসের তথ্য দেবেন না -h ব্যবহার বার্তা - রূপান্তর | -v সংস্করণ নম্বর এবং কপিরাইট --conf | -c ফাইল ফাইলটি কনফিগারেশন ফাইল হিসাবে ব্যবহার করে

নীতি

ব্যবহারকারী অ্যাকাউন্ট তৈরি করার সময় আমাদের দুটি ধরণের নীতি বিবেচনা করতে হবে:

- ব্যবহারকারী অ্যাকাউন্ট নীতি

- পাসওয়ার্ড বার্ধক্য নীতি

ব্যবহারকারী অ্যাকাউন্ট নীতি

অনুশীলনে, কোনও মৌলিক উপাদান যা ব্যবহারকারীর অ্যাকাউন্টকে সনাক্ত করে:

- ব্যবহারকারীর অ্যাকাউন্টের নাম - ব্যবহারকারী লগইন, নাম এবং পদবি নয়।

- ব্যবহারকারী আইডি - ইউআইডি.

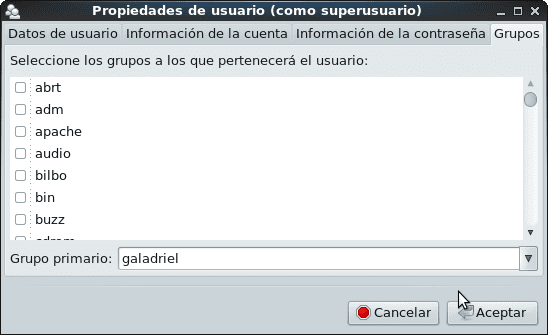

- এটি যে প্রধান দলের সাথে সম্পর্কিত - GID.

- পাসওয়ার্ড - পাসওয়ার্ড.

- অনুমতি প্রবেশাধিকার - অনুমতি অ্যাক্সেস.

ব্যবহারকারী অ্যাকাউন্ট তৈরি করার সময় বিবেচনা করার জন্য প্রধান কারণগুলি হ'ল:

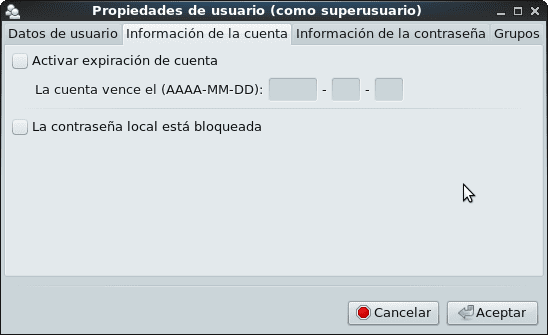

- ব্যবহারকারী ফাইল সিস্টেম এবং সংস্থানগুলিতে অ্যাক্সেস করতে পারে এমন সময়সীমা।

- সুরক্ষার কারণে ব্যবহারকারীকে তাদের পাসওয়ার্ড পরিবর্তন করতে হবে - পর্যায়ক্রমে।

- লগইন-লগিন- সক্রিয় থাকবে কত সময়।

তদ্ব্যতীত, যখন কোনও ব্যবহারকারীকে তার বরাদ্দ করা হয় ইউআইডি y পাসওয়ার্ড, আমাদের অবশ্যই এটি বিবেচনা করতে হবে:

- পূর্ণসংখ্যা মান ইউআইডি এটি অবশ্যই অনন্য এবং নেতিবাচক নয়।

- El পাসওয়ার্ড এটি অবশ্যই পর্যাপ্ত দৈর্ঘ্য এবং জটিলতার হতে হবে যাতে এটি ডিক্সার করা কঠিন।

পাসওয়ার্ড বার্ধক্য নীতি

একটি লিনাক্স সিস্টেমে পাসওয়ার্ড কোনও ব্যবহারকারীর ডিফল্ট মেয়াদোত্তীর্ণ সময় নির্ধারিত হয় না। আমরা যদি পাসওয়ার্ড বার্ধক্যজনিত নীতিগুলি ব্যবহার করি, আমরা ডিফল্ট আচরণটি পরিবর্তন করতে পারি এবং ব্যবহারকারী তৈরি করার সময়, সংজ্ঞায়িত নীতিগুলি আমলে নেওয়া হবে।

অনুশীলনে, পাসওয়ার্ডের বয়স নির্ধারণ করার সময় দুটি বিষয় বিবেচনা করতে হবে:

- নিরাপত্তা।

- ব্যবহারকারীর সুবিধা।

একটি পাসওয়ার্ড তার মেয়াদ শেষ হওয়ার সময়কালে আরও কম সুরক্ষিত। অন্যান্য ব্যবহারকারীদের কাছে এটি ফাঁস হওয়ার ঝুঁকি কম রয়েছে।

পাসওয়ার্ড বার্ধক্য সংক্রান্ত নীতিগুলি প্রতিষ্ঠার জন্য, আমরা কমান্ডটি ব্যবহার করতে পারি ছ্যাজ:

[রুট @ লিনাক্সবক্স ~] # চাপ ব্যবহারের মোড: ছ্যাজ [বিকল্পসমূহ] ইউএসএল বিকল্পসমূহ: -ডি, - সর্বশেষে LAST_DAY শেষ পাসওয়ার্ড পরিবর্তনের দিনকে LAST_DAY -E তে নির্ধারণ করে, - এক্সপায়ারেটেড CAD_DATE মেয়াদোত্তীকরণের তারিখটি CAD_DATE -h, --help প্রদর্শনগুলিতে সেট করে এই সহায়তার বার্তা এবং শেষ - আমি, - নিষ্ক্রিয় অ্যাক্টিভেটের মেয়াদ শেষ হওয়ার তারিখ থেকে অ্যাক্যাকটিভ দিন পরে অ্যাকাউন্টটি অক্ষম করে - লিস্ট অ্যাকাউন্টের বয়সের তথ্য দেখায় - এম, মাইন্ডেজেস নম্বরটি সেট করে পাসওয়ার্ডটি MIN_DAYS -M তে পরিবর্তন করার আগে সর্বনিম্ন দিন, - ম্যাক্সডেএক্স MAX_DAYS পাসওয়ার্ডটি MAX_DAYS -R তে পরিবর্তন করার আগে সর্বাধিক সংখ্যা নির্ধারণ করে, --root CHROOT_DIR ডিরেক্টরিটি chroot -W, WWNING_DAYS সেট করে DAYS_NOTICE এ মেয়াদ শেষ হওয়ার বিজ্ঞপ্তির দিন

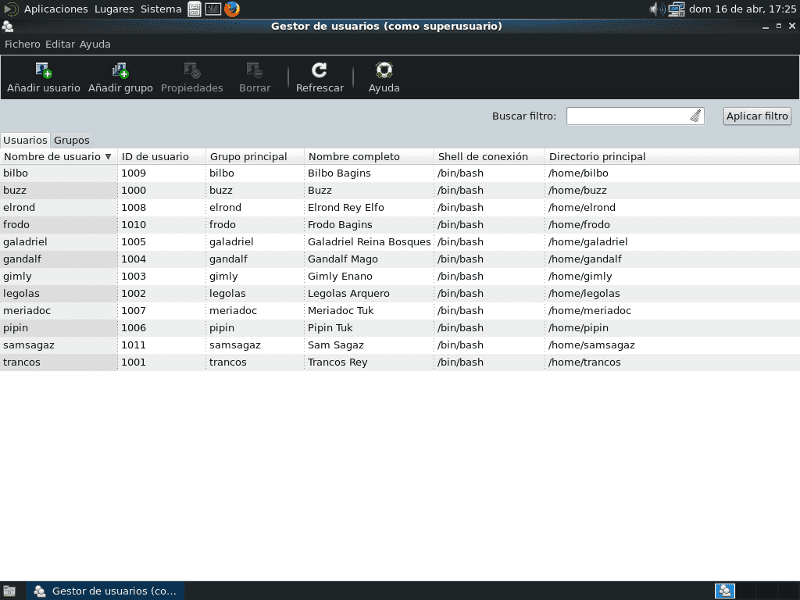

পূর্ববর্তী নিবন্ধে আমরা উদাহরণ হিসাবে বেশ কয়েকটি ব্যবহারকারী তৈরি করেছি। আমরা যদি ব্যবহারকারীর অ্যাকাউন্টের বয়সের মানগুলি জানতে পারি লগইন গ্যালাড্রিয়েল:

[রুট @ লিনাক্সবক্স ~] # চাপ - লিস্ট গ্যালাড্রিল শেষ পাসওয়ার্ড পরিবর্তন: এপ্রিল 21, 2017 পাসওয়ার্ডের মেয়াদ শেষ: কখনই নিষ্ক্রিয় পাসওয়ার্ড: কখনই অ্যাকাউন্টের মেয়াদ শেষ হয় না: পাসওয়ার্ড পরিবর্তনের মধ্যে ন্যূনতম সংখ্যা: 0 পাসওয়ার্ড পরিবর্তনের মধ্যে সর্বাধিক দিনের সংখ্যা: 99999 নোটিশের আগের দিন সংখ্যা পাসওয়ার্ডের মেয়াদ শেষ: 7

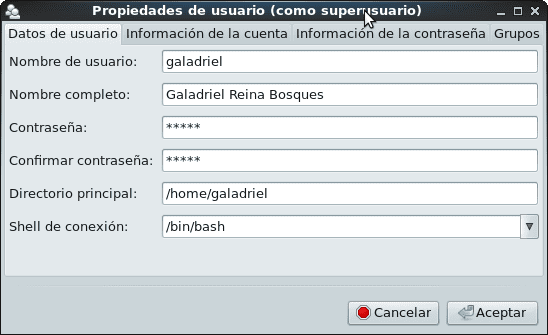

গ্রাফিকাল অ্যাডমিনিস্ট্রেশন ইউটিলিটি "ব্যবহারকারী এবং গোষ্ঠী" ব্যবহার করে আমরা যখন ব্যবহারকারী অ্যাকাউন্ট তৈরি করেছি তখন সেগুলি সিস্টেমের ডিফল্ট মান ছিল:

পাসওয়ার্ড বার্ধক্য ডিফল্ট পরিবর্তন করতে ফাইল সম্পাদনা করার পরামর্শ দেওয়া হচ্ছে /etc/login.defs y আমাদের প্রয়োজন মানের সর্বনিম্ন পরিমাণ পরিবর্তন করুন। সেই ফাইলটিতে আমরা কেবলমাত্র নিম্নলিখিত মানগুলি পরিবর্তন করব:

# পাসওয়ার্ড বার্ধক্য নিয়ন্ত্রণ: # # PASS_MAX_DAYS একটি পাসওয়ার্ড ব্যবহার হতে পারে সর্বাধিক সংখ্যা। # PASS_MIN_DAYS পাসওয়ার্ড পরিবর্তনের মধ্যে ন্যূনতম দিন অনুমোদিত। # PASS_MIN_LEN সর্বনিম্ন গ্রহণযোগ্য পাসওয়ার্ড দৈর্ঘ্য। # PASS_WARN_AGE পাসওয়ার্ডের মেয়াদ শেষ হওয়ার আগে প্রদত্ত দিনের সংখ্যার সতর্কতা। # PASS_MAX_DAYS 99999 # 273 বছরেরও বেশি! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

আমাদের মানদণ্ড এবং প্রয়োজন অনুসারে আমরা যে মানগুলি বেছে নিয়েছি তার জন্য:

PASS_MAX_DAYS 42 # 42 ধারাবাহিক দিন যা আপনি ব্যবহার করতে পারেন পাসওয়ার্ড PASS_MIN_DAYS 0 # পাসওয়ার্ড যেকোনো সময় পরিবর্তন করা যেতে পারে PASS_MIN_LEN 8 # নূন্যতম পাসওয়ার্ডের দৈর্ঘ্য PASS_WARN_AGE 7 # সিস্টেম আপনাকে পাসওয়ার্ডের মেয়াদ শেষ হওয়ার আগে # পাসওয়ার্ড পরিবর্তন করতে সতর্ক করার দিনগুলির সংখ্যা।

আমরা বাকী ফাইলটি যেমন ছিল তেমনি রেখে দিয়েছি এবং আমরা কী করছি তা ভালভাবে না জানা পর্যন্ত আমরা অন্যান্য পরামিতিগুলি না পরিবর্তন করার পরামর্শ দিই।

আমরা নতুন ব্যবহারকারী তৈরি করার সময় নতুন মানগুলি বিবেচনা করা হবে। আমরা যদি ইতিমধ্যে তৈরি করা ব্যবহারকারীর পাসওয়ার্ড পরিবর্তন করি তবে সর্বনিম্ন পাসওয়ার্ডের দৈর্ঘ্যের মান সম্মানিত হবে। যদি আমরা কমান্ডটি ব্যবহার করি passwd কোন গ্রাফিকাল ইউটিলিটির পরিবর্তে এবং আমরা লিখি যে পাসওয়ার্ডটি «লেগোলা 17«, সিস্টেমটি গ্রাফিক সরঞ্জাম« ব্যবহারকারী এবং গোষ্ঠীগুলির মতো compla অভিযোগ করে এবং তাতে সাড়া দেয় «কোনওভাবে পাসওয়ার্ডটি ব্যবহারকারীর নাম পড়েযদিও শেষ পর্যন্ত আমি সেই দুর্বল পাসওয়ার্ডটি গ্রহণ করি।

[রুট @ লিনাক্সবক্স ~] # পাসডওডি লেগোলা লেগোলা ব্যবহারকারীর পাসওয়ার্ড পরিবর্তন করা। নতুন পাসওয়ার্ড: তীরন্দাজ # 7 টির চেয়ে কম অক্ষর সংক্ষিপ্ত পাসওয়ার্ড: পাসওয়ার্ড 8 টির চেয়ে কম বর্ণের নতুন পাসওয়ার্ড আবার টাইপ করুন: লেগোলা 17 পাসওয়ার্ড মিলছে না. # যৌক্তিক ঠিক? নতুন পাসওয়ার্ড: লেগোলা 17 ভুল পাসওয়ার্ড: কোনওভাবে পাসওয়ার্ডটি ব্যবহারকারীর নাম পড়ে নতুন পাসওয়ার্ডটি আবার টাইপ করুন: লেগোলা 17 পাসডাব্লুড: সমস্ত প্রমাণীকরণ টোকেন সফলভাবে আপডেট হয়েছিল.

আমরা অন্তর্ভুক্ত একটি পাসওয়ার্ড ঘোষণার "দুর্বলতা" জড়িত লগইন ব্যবহারকারীর এটি একটি অ-প্রস্তাবিত অনুশীলন। সঠিক উপায়টি হ'ল:

[রুট @ লিনাক্সবক্স ~] # পাসডওডি লেগোলা লেগোলা ব্যবহারকারীর পাসওয়ার্ড পরিবর্তন করা। নতুন পাসওয়ার্ড: উচ্চ পর্বতমালা01 নতুন পাসওয়ার্ড আবার টাইপ: উচ্চ পর্বতমালা01 পাসডাব্লুড: সমস্ত প্রমাণীকরণ টোকেন সফলভাবে আপডেট হয়েছিল.

এর মেয়াদোত্তীর্ণ মানগুলি পরিবর্তন করতে পাসওয়ার্ড de গ্যালাড্রিয়েল, আমরা চেজ কমান্ডটি ব্যবহার করি এবং আমাদের কেবলমাত্র এর মান পরিবর্তন করতে হবে PASS_MAX_DAYS 99999 থেকে 42 পর্যন্ত:

[রুট @ লিনাক্সবক্স ~] # ছেজ-এম 42 গ্যালড্রিয়েল

[রুট @ লিনাক্সবক্স ~] # চেজ-এল গ্যালাড্রিয়েল

শেষ পাসওয়ার্ড পরিবর্তন: এপ্রিল 21, 2017 পাসওয়ার্ডের মেয়াদ শেষ হয়েছে: জুন 02, 2017 নিষ্ক্রিয় পাসওয়ার্ড: অ্যাকাউন্টের মেয়াদ কখনই শেষ হয় না: পাসওয়ার্ড পরিবর্তনের মধ্যে ন্যূনতম দিনের সংখ্যা: 0 পাসওয়ার্ড পরিবর্তনের মধ্যে সর্বাধিক দিনের সংখ্যা: 42

পাসওয়ার্ড শেষ হওয়ার আগে নোটিশের দিনগুলির সংখ্যা: 7

এবং এরপরে, আমরা গ্রাফিক সরঞ্জাম using ব্যবহারকারী এবং গোষ্ঠীগুলি »ব্যবহার করে বা স্ক্রিপ্ট ব্যবহার করে ম্যানুয়ালি ইতিমধ্যে তৈরি করা ব্যবহারকারীর পাসওয়ার্ড এবং তাদের মেয়াদোত্তীর্ণ মানগুলি পরিবর্তন করতে পারি - লিপি যা কিছু অ-ইন্টারেক্টিভ কাজের স্বয়ংক্রিয়ভাবে কাজ করে।

- এইভাবে, আমরা যদি সিস্টেমের স্থানীয় ব্যবহারকারীদের এমনভাবে সুরক্ষা সম্পর্কিত সাধারণ ব্যবহারগুলির দ্বারা প্রস্তাবিত না করে তৈরি করি, আমরা আরও পিএএম-ভিত্তিক পরিষেবাদি চালিয়ে যাওয়ার আগে সেই আচরণটি পরিবর্তন করতে পারি।.

আমরা যদি ব্যবহারকারী তৈরি করি anduin বিরূদ্ধে লগইন «anduinPassword এবং পাসওয়ার্ড «এলপ্যাসওয়ার্ড»আমরা নিম্নলিখিত ফলাফল পাবেন:

[রুট @ লিনাক্সবক্স ~] # ইউজারডড অ্যান্ডুইন [রুট @ লিনাক্সবক্স ~] # পাসডব্লুড অ্যান্ডুইন ব্যবহারকারী এবং পাসওয়ার্ডের পাসওয়ার্ড পরিবর্তন করা হচ্ছে। নতুন পাসওয়ার্ড: এলপ্যাসওয়ার্ড ভুল পাসওয়ার্ড: পাসওয়ার্ড অভিধান যাচাইকরণ পাস করে না - এটি অভিধানের একটি শব্দের উপর ভিত্তি করে। নতুন পাসওয়ার্ড আবার টাইপ: এলপ্যাসওয়ার্ড passwd - সমস্ত প্রমাণীকরণ টোকেন সফলভাবে আপডেট করা হয়েছে।

অন্য কথায়, সিস্টেমটি পাসওয়ার্ডের দুর্বলতাগুলি চিহ্নিত করতে যথেষ্ট সৃজনশীল।

[রুট @ লিনাক্সবক্স ~] # পাসডব্লুড অ্যান্ডুইন ব্যবহারকারী এবং পাসওয়ার্ডের পাসওয়ার্ড পরিবর্তন করা হচ্ছে। নতুন পাসওয়ার্ড: উচ্চ পর্বতমালা02 নতুন পাসওয়ার্ড আবার টাইপ: উচ্চ পর্বতমালা02 passwd - সমস্ত প্রমাণীকরণ টোকেন সফলভাবে আপডেট করা হয়েছে।

নীতি সারাংশ

- স্পষ্টতই, পাসওয়ার্ড জটিলতা নীতি, পাশাপাশি সর্বনিম্ন 5 অক্ষরের দৈর্ঘ্য, সেন্টোসে ডিফল্টরূপে সক্ষম করা হয়েছে। দেবিয়ানে, জটিলতা যাচাই করা সাধারণ ব্যবহারকারীরা যখন কমান্ডটি চাওয়ার মাধ্যমে তাদের পাসওয়ার্ড পরিবর্তন করার চেষ্টা করে তখন তাদের জন্য কাজ করে passwd কোন। ব্যবহারকারীর জন্য শিকড়, কোনও ডিফল্ট সীমাবদ্ধতা নেই।

- আমরা ফাইলটিতে যে বিভিন্ন বিকল্পের ঘোষণা করতে পারি তা জানা গুরুত্বপূর্ণ /etc/login.defs কমান্ড ব্যবহার করে মানুষ login.defs.

- এছাড়াও, ফাইলগুলির বিষয়বস্তু পরীক্ষা করুন / ইত্যাদি / ডিফল্ট / ইউজারড, এবং এছাড়াও ডেবিয়ান /etc/adduser.conf.

সিস্টেম ব্যবহারকারী এবং গোষ্ঠী

অপারেটিং সিস্টেমটি ইনস্টল করার প্রক্রিয়াতে, ব্যবহারকারী এবং গোষ্ঠীর একটি সম্পূর্ণ সিরিজ তৈরি করা হয়, যা একটি সাহিত্য স্ট্যান্ডার্ড ব্যবহারকারী এবং অন্য সিস্টেম ব্যবহারকারীদের বলে। আমরা তাদের সিস্টেম ব্যবহারকারী এবং গোষ্ঠী বলতে পছন্দ করি।

একটি নিয়ম হিসাবে, সিস্টেম ব্যবহারকারীদের একটি ইউআইডি <1000 এবং আপনার অ্যাকাউন্টগুলি অপারেটিং সিস্টেমের বিভিন্ন অ্যাপ্লিকেশন দ্বারা ব্যবহৃত হয়। উদাহরণস্বরূপ, ব্যবহারকারীর অ্যাকাউন্ট «স্কুইডId স্কুইড প্রোগ্রাম দ্বারা ব্যবহৃত হয়, যখন or lp »অ্যাকাউন্টটি শব্দ বা পাঠ্য সম্পাদকদের মুদ্রণ প্রক্রিয়ার জন্য ব্যবহৃত হয়।

যদি আমরা সেই ব্যবহারকারী এবং গোষ্ঠীগুলির তালিকা করতে চাই, আমরা কমান্ডগুলি ব্যবহার করে এটি করতে পারি:

[রুট @ লিনাক্সবক্স ~] # বিড়াল / ইত্যাদি / পাসডাব্লুডি [রুট @ লিনাক্সবক্স ~] # বিড়াল / ইত্যাদি / গোষ্ঠী

সিস্টেমের ব্যবহারকারী এবং গোষ্ঠীগুলিকে সংশোধন করার জন্য এটি মোটেই সুপারিশ করা হয় না। 😉

এর গুরুত্বের কারণে, আমরা সেটিকে আবারও বলেছি FreeBSD 'র, এবং অন্যান্য অপারেটিং সিস্টেমগুলিতে-সিস্টেম সিস্টেম তৈরি করা হয় চাকা হিসাবে অ্যাক্সেস অনুমতি দেয় শিকড় কেবলমাত্র সেই গ্রুপ ব্যবহারকারী অন্তর্ভুক্ত সিস্টেম ব্যবহারকারীদের কাছে। পড়ুন /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Y /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html। দেবিয়ান কোনও গ্রুপকে অন্তর্ভুক্ত করে না চাকা.

ব্যবহারকারী এবং গোষ্ঠী অ্যাকাউন্ট পরিচালনা করা

ব্যবহারকারী এবং গোষ্ঠী অ্যাকাউন্টগুলি পরিচালনা করতে শেখার সর্বোত্তম উপায় হ'ল:

- উপরের তালিকাভুক্ত কমান্ডগুলির ব্যবহারের অনুশীলন করা, বিশেষত ভার্চুয়াল মেশিনে এবং সামনে গ্রাফিকাল সরঞ্জাম ব্যবহার করতে।

- ম্যানুয়ালগুলি পরামর্শ বা মানুষ পৃষ্ঠাগুলি ইন্টারনেটে অন্য কোনও তথ্য অনুসন্ধানের আগে প্রতিটি কমান্ডের।

অনুশীলন হ'ল সত্যের সেরা মাপদণ্ড.

সারাংশ

এখন পর্যন্ত স্থানীয় ব্যবহারকারী এবং গোষ্ঠী পরিচালনার জন্য উত্সর্গীকৃত একটি নিবন্ধ যথেষ্ট নয় not প্রতিটি প্রশাসক যে জ্ঞানের ডিগ্রী অর্জন করবে তা নির্ভর করে এই এবং অন্যান্য সম্পর্কিত বিষয়গুলি সম্পর্কে শেখার এবং আরও গভীর করার জন্য ব্যক্তিগত আগ্রহের উপর। নিবন্ধের সিরিজে আমরা যে সমস্ত দিকগুলি বিকাশ করেছি তা একই রকম এসএমই নেটওয়ার্কস। একইভাবে আপনি পিডিএফ এই সংস্করণ উপভোগ করতে পারেন এখানে

পরবর্তী বিতরণ

আমরা স্থানীয় ব্যবহারকারীর বিরুদ্ধে প্রমাণীকরণ সহ পরিষেবাগুলি প্রয়োগ করা চালিয়ে যাব। এরপরে আমরা প্রোগ্রামের ভিত্তিতে একটি তাত্ক্ষণিক বার্তাপ্রেরণ পরিষেবা ইনস্টল করব প্রসডি.

শীঘ্রই আবার দেখা হবে!

হ্যালো, দুর্দান্ত নিবন্ধ, আমি আপনাকে জিজ্ঞাসা করি আমি কোথায় কাজ করি, প্রিন্টারগুলি অনেক ভাগ করা হয়, সমস্যাটি কাপে থাকে, কখনও কখনও এটি স্তব্ধ হয়ে যায় এবং এগুলি পুনরায় চালু করার অনুমতি দেওয়ার কারণে আমি তাদের প্রিন্ট করতে পারি না (কারণ বেশিরভাগ সময় আমরা অন্যান্য অঞ্চলে কাজ করছি) পাসওয়ার্ড না দিয়েই আমি যেভাবে খুঁজে পেয়েছি তার মূলটি হ'ল এটি পরিবর্তন করা যাতে কোনও নির্দিষ্ট ব্যবহারকারী এটি পুনরায় চালু করতে পারে।

ইতিমধ্যে আপনাকে অনেক ধন্যবাদ।

শুভেচ্ছা HO2GI !. উদাহরণস্বরূপ, আসুন ব্যবহারকারী বলি লেগোলা আপনি অবশ্যই এটি কমান্ডটি ব্যবহার করে কেবল সিইপিএস পরিষেবা পুনরায় চালু করার অনুমতি দিতে চান উবুন্টু, যা ইনস্টল করা আবশ্যক:

[রুট @ লিনাক্সবক্স ~] # ভিজুডো

Cmnd ওরফে স্পেসিফিকেশন

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups পুনঃসূচনা

ব্যবহারকারীর সুবিধাদি বিশদ

রুট ALL = (সমস্ত: সমস্ত) সমস্ত

লেগোলাস সমস্ত = রিস্টার্টকুপস

ফাইলটিতে করা পরিবর্তনগুলি সংরক্ষণ করুন sudoers। ব্যবহারকারী হিসাবে লগইন করুন লেগোলা:

লেগোলাস @ লিনাক্সবক্স: ~ do sudo /etc/init.d/squid পুনরায় লোড

লেগোলাগুলির জন্য [sudo] পাসওয়ার্ড:

দুঃখিত, লিনাক্সবক্সে রুট হিসেবে '/etc/init.d/postfix রিলোড' চালানোর জন্য ব্যবহারকারী লেগোলাকে অনুমতি দেওয়া হয় না।desdelinux.ফ্যান

লেগোলাস @ লিনাক্সবক্স: do do sudo /etc/init.d/cups পুনরায় আরম্ভ করুন

লেগোলাগুলির জন্য [sudo] পাসওয়ার্ড:

[ঠিক আছে] প্রচলিত ইউনিক্স প্রিন্টিং সিস্টেমটি পুনরায় চালু করা হচ্ছে: কাপএসডিডি।

সেন্টোসের বিষয়ে প্রম্পটটি পৃথক হলে আমাকে ক্ষমা করুন, কারণ আমি ডিবিয়ান হুইজিতে যা করেছি তার দ্বারা আমি পরিচালিত হয়েছিল। ;-)। আমি এখন যেখানে আছি, আমার হাতে কোনও সেন্টোস নেই।

অন্যদিকে, আপনি যদি অন্যান্য সিস্টেম ব্যবহারকারীকে পুরো সিইপিএস প্রশাসক হিসাবে যুক্ত করতে চান - তারা এটিকে ভুল কনফিগার করতে পারেন - আপনি তাদেরকে দলের সদস্য করে তোলেন এলপ্যাডমিন, যা আপনি সিইপিএস ইনস্টল করার সময় তৈরি হয়।

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

দুর্দান্ত ধন্যবাদ হাজার হাজার ফিকো আমি এখনই এটি চেষ্টা করব।

এইচও 2 জিআই, সেন্টোস / রেড-এ এটি হবে:

[রুট @ লিনাক্সবক্স ~] # ভিজুডো

সেবা

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl পুনরায় আরম্ভ কাপ, / usr / বিন / systemctl স্থিতি কাপ

রুটকে যে কোনও জায়গায় কমান্ড চালানোর অনুমতি দিন

সমস্ত মূল (সমস্ত) সমস্ত

লেগোলাস সমস্ত = রিস্টার্টকুপস

পরিবর্তনগুলোর সংরক্ষন

[রুট @ লিনাক্সবক্স ~] # প্রস্থান

buzz @ sysadmin: sh sh ssh legolas @ linuxbox

লেগোলাস @ লিনাক্সবক্সের পাসওয়ার্ড:

[লেগোলাস @ লিনাক্সবক্স ~] $ সুডো সিস্টেপ্টল পুনরায় আরম্ভের কাপ

আমরা বিশ্বাস করি আপনি স্থানীয় সিস্টেম থেকে সাধারণ বক্তৃতা পেয়েছেন

প্রশাসক। এটি সাধারণত এই তিনটি জিনিসে সিদ্ধ হয়:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

লেগোলাগুলির জন্য [sudo] পাসওয়ার্ড:

[লেগোলাস @ লিনাক্সবক্স ~] $ সুডো সিস্টেস্টিটাল স্ট্যাটাস কাপ

S cups.service - সিইপিএস মুদ্রণ পরিষেবা

লোড হয়েছে: লোড হয়েছে (/usr/lib/systemd/system/cups.service; সক্ষম; বিক্রেতার প্রিসেট: সক্ষম)

সক্রিয়: মার্চ 2017-04-25 22:23:10 ইডিটি থেকে সক্রিয় (চলমান); 6 এস আগে

প্রধান পিআইডি: 1594 (কাপএসডি)

সিগ্রুপ: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[লেগোলাস @ লিনাক্সবক্স ~] $ সুডো সিস্টেস্টিটল পুনরায় আরম্ভ করুন স্কুইড। সার্ভিস

দুঃখিত, ব্যবহারকারী লেগোলাগুলি লিনাক্সবক্সে মূল হিসাবে '/ bin / systemctl পুনরায় আরম্ভের স্কুইড। সার্ভিস' চালানোর অনুমতি নেই।

[লেগোলাস @ লিনাক্সবক্স ~] $ প্রস্থান করুন