SSH শেখা: SSH কনফিগ ফাইলের বিকল্প এবং পরামিতি

আমাদের সর্বশেষ কিস্তিতে SSH শেখা আমরা কার্যত সব সঙ্গে মোকাবিলা SSH কমান্ডের বিকল্প এবং পরামিতি OpenSSH প্রোগ্রামের, যা আপনি চালানোর সময় উপলব্ধ ssh কমান্ড টার্মিনালে তাদের মধ্যে একজন ছিলেন "-ও বিকল্প", যা আমরা ব্যাখ্যা করার অনুমতি দেয় এ উল্লিখিত বিকল্পগুলি ব্যবহার করুন OpenSSH কনফিগারেশন ফাইল, অর্থাৎ ফাইলটি "SSHConfig" (ssh_config)।

এই কারণে, আজ আমরা সংক্ষেপে এর কিছু ব্যাখ্যা করব নির্দিষ্ট বিকল্প মধ্যে OpenSSH কনফিগারেশন ফাইল, টাইপের কমান্ড অর্ডার কার্যকর করার সময় আমরা কী করতে পারি সে সম্পর্কে আমাদের একটি ছোট এবং দরকারী ধারণা দিতে "ssh -o বিকল্প...", অথবা কেবল আমাদের কনফিগার করুন স্থানীয় SSH সার্ভার (ক্লায়েন্ট).

SSH শেখা: বিকল্প এবং কনফিগারেশন পরামিতি

এবং যথারীতি, ফাইলে উপলব্ধ বিকল্প এবং পরামিতি সম্পর্কে আজকের বিষয়ে ডাইভ করার আগে OpenSSH "SSH Config" (ssh_config), আমরা যারা আগ্রহী তাদের জন্য কিছু নিচের লিঙ্ক ছেড়ে দেব পূর্ববর্তী সম্পর্কিত পোস্ট:

SSH কনফিগার ফাইল বিকল্প এবং পরামিতি (ssh_config)

OpenSSH-এর জন্য SSH কনফিগার (ssh_config) ফাইলটি কী?

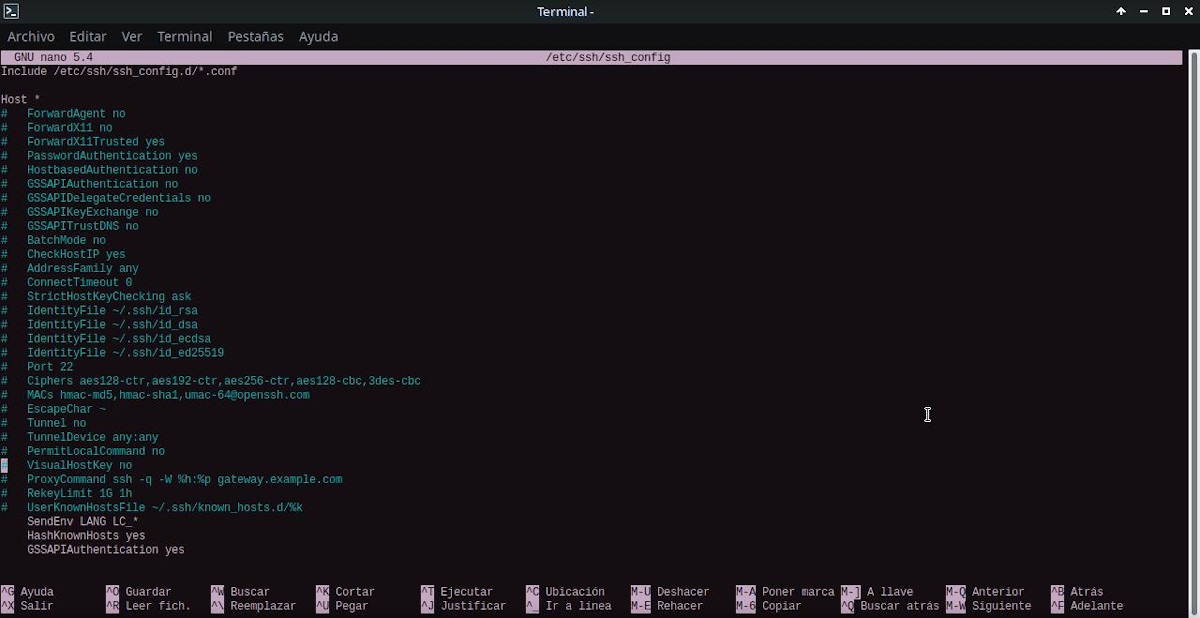

OpenSSH-এর 2টি কনফিগারেশন ফাইল রয়েছে. একজন ডাকল ssh_config এর কনফিগারেশনের জন্য ক্লায়েন্ট প্যাকেজ এবং অন্য কল sshd_config জন্য সার্ভার প্যাকেজ, উভয়ই নিম্নলিখিত পথ বা ডিরেক্টরিতে অবস্থিত: /etc/ssh.

অতএব, যখন কাজ কনফিগারেশন ফাইল "SSH কনফিগ" (ssh_config) আমরা অনুমান করি যে আমরা এমন একটি কম্পিউটারে কাজ করব যা একটি ক্লায়েন্ট-টাইপ ওয়ার্কস্টেশন হিসাবে কাজ করবে, অর্থাৎ এটি পরিচালনা করবে এসএসএইচ সংযোগগুলি এক বা একাধিক দলে SSH সহ সার্ভার.

বিদ্যমান বিকল্প এবং পরামিতিগুলির তালিকা

নীচে কিছু বিকল্প বা প্যারামিটার রয়েছে যা এর মধ্যে বিদ্যমান কনফিগারেশন ফাইল "SSH কনফিগ" (ssh_config), যার মধ্যে অনেকগুলি যেমন একটি কমান্ডের মধ্যে ব্যবহার করা যেতে পারে "ssh -o বিকল্প...".

হোস্ট/ম্যাচ

এই বিকল্প বা পরামিতি SSH ক্লায়েন্ট কনফিগারেশন ফাইলের মধ্যে নির্দেশ করে (ssh_config) যে নিম্নলিখিত ঘোষণাগুলি (পরবর্তী হোস্ট বা ম্যাচ বিকল্প বা প্যারামিটার পর্যন্ত) সীমাবদ্ধ নির্দেশিত), যাতে সেগুলি কেবলমাত্র সেই হোস্টগুলির জন্য যা কীওয়ার্ডের পরে দেওয়া প্যাটার্নগুলির একটির সাথে মেলে।

বলা যায়, এই যে বিকল্পটি ফাইলের মধ্যে একটি বিভাগ বিভাজক হিসাবে কাজ করে, ঠিক ম্যাচ বিকল্পের মতো। অতএব, উভয় ফাইলে একাধিকবার পুনরাবৃত্তি করা যেতে পারে। স্থাপন. এবং এর মানগুলি, নিদর্শনগুলির একটি তালিকা হতে পারে, যা পরবর্তী বিকল্পগুলি কী তা নির্ধারণ করে প্রশ্নযুক্ত হোস্টের সাথে তৈরি সংযোগগুলিতে প্রয়োগ করুন।

মান * এর অর্থ "সমস্ত হোস্ট", ম্যাচের সময় "সব" মান একই করে। এবং, যদি একাধিক প্যাটার্ন প্রদান করা হয়, তাহলে সেগুলিকে অবশ্যই হোয়াইটস্পেস দিয়ে আলাদা করতে হবে। একটি প্যাটার্ন ইনপুটকে বিস্ময়বোধক চিহ্ন ('!') দিয়ে উপসর্গ দিয়ে বাতিল করা যেতে পারে, যাতে নেগেটিভ ম্যাচগুলি ওয়াইল্ডকার্ড ম্যাচগুলির জন্য ব্যতিক্রম প্রদানে কার্যকর হয়।

ঠিকানা পরিবার

সংযোগ করার সময় কোন ধরনের (পরিবার) ঠিকানা ব্যবহার করতে হবে তা আপনাকে নির্দিষ্ট করার অনুমতি দেয়৷ বৈধ আর্গুমেন্ট হল: যেকোনো (ডিফল্ট), inet (কেবল IPv4 ব্যবহার করুন), অথবা inet6 (কেবল IPv6 ব্যবহার করুন)।

ব্যাচমোড

আপনি যদি "হ্যাঁ" আর্গুমেন্ট বা মান সেট করেন তবে ব্যবহারকারীর ইন্টারঅ্যাকশনে পাসওয়ার্ড প্রম্পট এবং হোস্ট কী নিশ্চিতকরণ প্রম্পটগুলি অক্ষম করার অনুমতি দেয়৷ এই বিকল্পটি স্ক্রিপ্ট এবং অন্যান্য ব্যাচের কাজের ক্ষেত্রে উপযোগী যেখানে SSH এর সাথে ইন্টারঅ্যাক্ট করার জন্য কোন ব্যবহারকারী উপস্থিত থাকে না। যুক্তি অবশ্যই "হ্যাঁ" বা "না" হতে হবে, যেখানে "না" ডিফল্ট মান।

এই প্যারামিটারটি আপনাকে SSH-এর সংযোগটি বন্ধ করা উচিত কিনা তা নির্দিষ্ট করার অনুমতি দেয়, যদি এটি সমস্ত অনুরোধকৃত গতিশীল, টানেল, স্থানীয় এবং দূরবর্তী পোর্ট ফরওয়ার্ডিং কনফিগার করতে না পারে।

ফরোয়ার্ড এজেন্ট

এই প্যারামিটারটি আপনাকে প্রমাণীকরণ এজেন্টের সাথে সংযোগটি (যদি থাকে) দূরবর্তী মেশিনে ফরোয়ার্ড করা হবে কিনা তা নির্দিষ্ট করতে দেয়। যুক্তি "হ্যাঁ" হতে পারে, যেহেতু "না" ডিফল্ট, এবং এজেন্ট ফরওয়ার্ডিং সতর্কতার সাথে সক্ষম করা উচিত। যেহেতু, রিমোট হোস্টে ফাইলের অনুমতি বাইপাস করার ক্ষমতা সম্পন্ন ব্যবহারকারীরা ফরোয়ার্ড করা সংযোগের মাধ্যমে স্থানীয় এজেন্টকে অ্যাক্সেস করতে পারে।

ফরোয়ার্ডএক্স11

X11 সংযোগগুলি সুরক্ষিত চ্যানেল এবং DISPLAY সেটের মাধ্যমে স্বয়ংক্রিয়ভাবে পুনঃনির্দেশিত হবে কিনা তা এখানে উল্লেখ করা হয়েছে। যুক্তিটি "হ্যাঁ" হতে পারে, যেহেতু "না" ডিফল্ট মান।

ফরওয়ার্ডএক 11 বিশ্বাসযোগ্য

এখানে আপনি হ্যাঁ সেট করেছেন কোন দূরবর্তী X11 ক্লায়েন্টদের মূল X11 ডিসপ্লেতে সম্পূর্ণ অ্যাক্সেস থাকবে। যথা, যদি এই বিকল্পটি "হ্যাঁ" তে সেট করা থাকে, দূরবর্তী X11 ক্লায়েন্টদের মূল X11 স্ক্রিনে সম্পূর্ণ অ্যাক্সেস থাকবে। যদিও, হ্যাঁআমি না সেট করেছি (ডিফল্ট), দূরবর্তী X11 ক্লায়েন্টদের অবিশ্বস্ত বলে বিবেচিত হবে এবং বিশ্বস্ত X11 ক্লায়েন্টের ডেটা চুরি বা টেম্পারিং থেকে আটকানো হবে।

HashKnownHosts

~/.ssh/known_hosts এ যোগ করার সময় হোস্টের নাম এবং ঠিকানাগুলি হ্যাশ করতে SSH-কে বলতে ব্যবহৃত হয়। যাতে এই এনক্রিপ্ট করা নামগুলি সাধারণত ssh এবং sshd দ্বারা ব্যবহার করা যেতে পারে, কিন্তু ফাইলের বিষয়বস্তু প্রকাশ করা হলে সনাক্তকারী তথ্য প্রকাশ না করে।

GSSAPIA প্রমাণীকরণ

GSSAPI-ভিত্তিক ব্যবহারকারী প্রমাণীকরণ অনুমোদিত কিনা তা SSH-এর মধ্যে নির্দিষ্ট করতে ব্যবহৃত হয়। GSSAPI সাধারণত Kerberos প্রমাণীকরণের জন্য ব্যবহৃত হয়, উদাহরণস্বরূপ সক্রিয় ডিরেক্টরির সাথে।

SendEnv

কোন স্থানীয় পরিবেশ ভেরিয়েবল সার্ভারে পাঠানো উচিত তা নির্দিষ্ট করতে এটি ব্যবহার করা হয়। এই কাজটি সঠিকভাবে করার জন্য, সার্ভারকে অবশ্যই এটি সমর্থন করতে হবে, সেইসাথে এই পরিবেশের ভেরিয়েবলগুলি গ্রহণ করার জন্য কনফিগার করা আবশ্যক। ভেরিয়েবলগুলি নাম দ্বারা নির্দিষ্ট করা হয়, যাতে ওয়াইল্ডকার্ড অক্ষর থাকতে পারে। এছাড়াও, বেশ কয়েকটি এনভায়রনমেন্ট ভেরিয়েবল হোয়াইটস্পেস দ্বারা আলাদা করা যেতে পারে বা বেশ কয়েকটিতে ছড়িয়ে দেওয়া যেতে পারে এই ধরনের নির্দেশাবলী (SendEnv)।

আরও তথ্য

এবং এই চতুর্থ কিস্তিতে, থেকে এই তথ্য প্রসারিত এবং এর মধ্যে উপলব্ধ প্রতিটি বিকল্প এবং পরামিতি অধ্যয়ন করুন কনফিগারেশন ফাইল "SSH কনফিগ" (ssh_config)আমরা নিম্নলিখিত লিঙ্কগুলি অন্বেষণ করার পরামর্শ দিই: OpenSSH ক্লায়েন্টের জন্য SSH কনফিগারেশন ফাইল y অফিসিয়াল OpenSSH ম্যানুয়াল, ইংরেজীতে. এবং ঠিক আগের তিনটি কিস্তির মতো, নিম্নলিখিতটি অন্বেষণ করুন অফিসিয়াল বিষয়বস্তু এবং বিশ্বস্ত অনলাইন সম্পর্কে SSH এবং OpenSSH:

- দেবিয়ান উইকি

- ডেবিয়ান অ্যাডমিনিস্ট্রেটর ম্যানুয়াল: রিমোট লগইন / এসএসএইচ

- ডেবিয়ান সিকিউরিটি হ্যান্ডবুক: অধ্যায় 5. আপনার সিস্টেমে চলমান সুরক্ষা পরিষেবাগুলি

সারাংশ

সংক্ষেপে, এই নতুন কিস্তি চালু "SSH শেখা" খুব নিশ্চিতভাবে ব্যাখ্যামূলক বিষয়বস্তু পূর্ববর্তী প্রকাশনাগুলির জন্য একটি দুর্দান্ত পরিপূরক হবে OpenSSH এর সাথে সম্পর্কিত. এমনভাবে পারফর্ম করা ভাল এবং আরও জটিল দূরবর্তী সংযোগ. এবং চালানো আরো নিরাপদ এবং নির্ভরযোগ্য সেটিংস, দূরবর্তী এবং নিরাপদ সংযোগ প্রোটোকল ব্যবহার করে.

আপনি যদি এই পোস্টটি পছন্দ করেন তবে এটিতে মন্তব্য করতে ভুলবেন না এবং অন্যদের সাথে শেয়ার করুন। এবং মনে রাখবেন, আমাদের দেখুন «হোম পেজে» আরও খবর অন্বেষণ করতে, পাশাপাশি আমাদের অফিসিয়াল চ্যানেলে যোগদান করতে এর টেলিগ্রাম DesdeLinux, পশ্চিম গ্রুপ আজকের বিষয়ে আরও তথ্যের জন্য।