Lynis: Linux, macOS এবং UNIX-এ নিরাপত্তা অডিটিং সফ্টওয়্যার

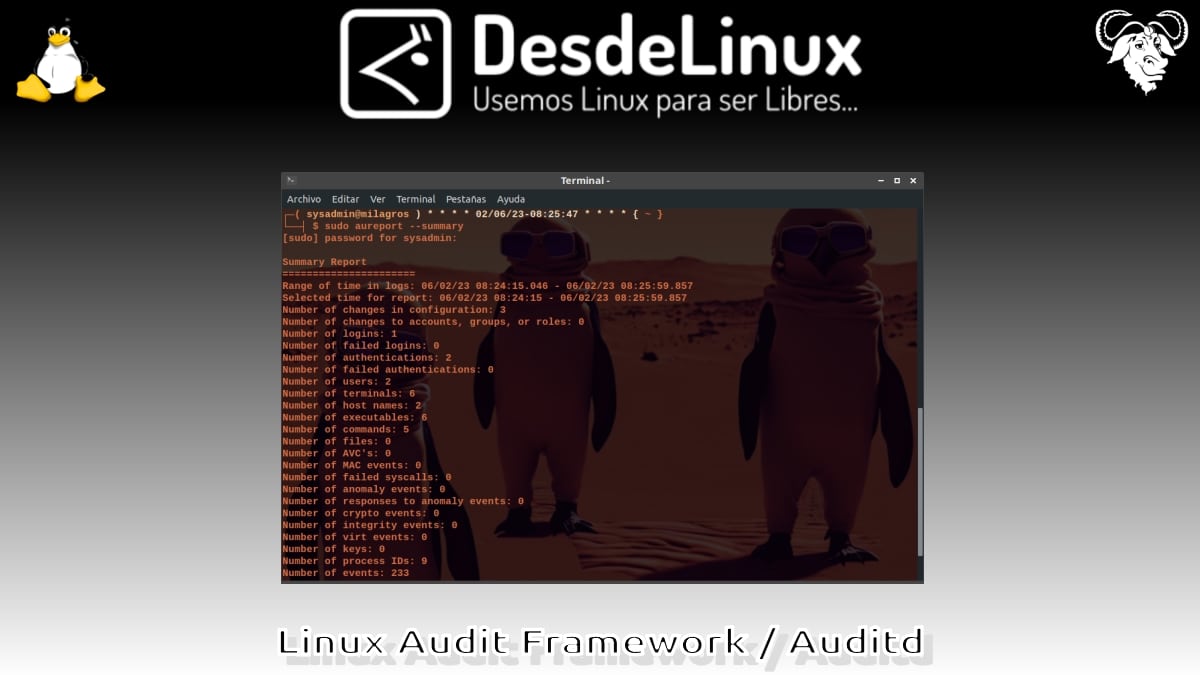

এর ঠিক আগের পোস্টে, আমরা প্রযুক্তিগত বিবরণ, ইনস্টলেশন এবং ব্যবহারের উপর একটি টিউটোরিয়াল কভার করেছি অডিট কমান্ড, হিসাবে ভাল পরিচিত লিনাক্স অডিট ফ্রেমওয়ার্ক (লিনাক্স অডিট ফ্রেমওয়ার্ক). যা, এবং এর নাম প্রতিফলিত করে, সরবরাহ করে CAPP অনুগত অডিট সিস্টেম, যা একটি লিনাক্স অপারেটিং সিস্টেমে যেকোনো নিরাপত্তা-প্রাসঙ্গিক (বা না) ইভেন্ট সম্পর্কে নির্ভরযোগ্যভাবে তথ্য সংগ্রহ করতে সক্ষম।

এই কারণে, আমরা দেখেছি যে আজকে একটি অনুরূপ সফ্টওয়্যার সম্বোধন করা উপযুক্ত এবং প্রাসঙ্গিক, যা অনেক বেশি সম্পূর্ণ, উন্নত এবং ব্যবহারিক, বলা হয় "লিনিস". যা একটি নিরাপত্তা অডিট সফ্টওয়্যার, বিনামূল্যে, খোলা এবং বিনামূল্যে, এবং একই এবং আরও অনেক কিছু পরিবেশন করে, যেমনটি আমরা নীচে দেখব।

লিনাক্স অডিট ফ্রেমওয়ার্ক: অডিট কমান্ড সম্পর্কে সমস্ত কিছু

কিন্তু, সম্পর্কে এই আকর্ষণীয় পোস্ট শুরু করার আগে নিরাপত্তা অডিট সফ্টওয়্যার "লিনিস", আমরা সুপারিশ পূর্ববর্তী সম্পর্কিত পোস্ট, পরে পড়ার জন্য:

লিনিস: স্বয়ংক্রিয় নিরাপত্তা অডিট টুল

লিনিস কি?

এর অফিসিয়াল ওয়েবসাইট অনুসারে, এর বিকাশকারীরা এই সফ্টওয়্যারটি সংক্ষিপ্তভাবে বর্ণনা করে, নিম্নরূপ:

"লিনিস লিনাক্স, ম্যাকওএস, বা ইউনিক্স-ভিত্তিক অপারেটিং সিস্টেম চালিত সিস্টেমগুলির জন্য একটি যুদ্ধ-পরীক্ষিত সুরক্ষা সরঞ্জাম। সিস্টেম হার্ডনিং এবং কমপ্লায়েন্স টেস্টিংকে সমর্থন করার জন্য আপনার সিস্টেমের স্বাস্থ্যের একটি ব্যাপক বিশ্লেষণ করে। প্রকল্পটি GPL-এর অধীনে লাইসেন্সপ্রাপ্ত ওপেন সোর্স সফ্টওয়্যার এবং 2007 সাল থেকে পাওয়া যাচ্ছে।" লিনিস: অডিট, সিস্টেম হার্ডনিং, কমপ্লায়েন্স টেস্টিং

যা এর উদ্দেশ্য এবং অপারেশনকে খুব স্পষ্ট করে তোলে। যাইহোক, তার মধ্যে গিটহাবের অফিসিয়াল বিভাগ, এটিতে যোগ করুন, নিম্নলিখিতগুলি:

"লিনিসের মূল উদ্দেশ্য নিরাপত্তা প্রতিরক্ষা পরীক্ষা করা এবং সিস্টেমকে আরও শক্তিশালী করার জন্য পরামর্শ প্রদান করা। এই জন্য, এটি সাধারণ সিস্টেমের তথ্য, দুর্বল সফ্টওয়্যার প্যাকেজ এবং সম্ভাব্য কনফিগারেশন সমস্যাগুলির সন্ধান করে। কি এটা উপযুক্ত করে তোলে, যাতে সিস্টেম অ্যাডমিনিস্ট্রেটর এবং আইটি অডিটররা তাদের সিস্টেম এবং একটি প্রতিষ্ঠানের সরঞ্জামের নিরাপত্তা প্রতিরক্ষা মূল্যায়ন করতে পারে।

উপরন্তু, হাইলাইট করা গুরুত্বপূর্ণ Lynis, Que আপনার মহান গ. ধন্যবাদঅন্তর্ভুক্ত সরঞ্জামের সূত্রপাত, এটি অনেকের জন্য একটি পছন্দের সরঞ্জাম কলম পরীক্ষক (সিস্টেম পেনিট্রেশন টেস্টার) এবং বিশ্বের অন্যান্য তথ্য নিরাপত্তা পেশাদাররা।

কিভাবে এটি লিনাক্সে ইনস্টল এবং ব্যবহার করা হয়?

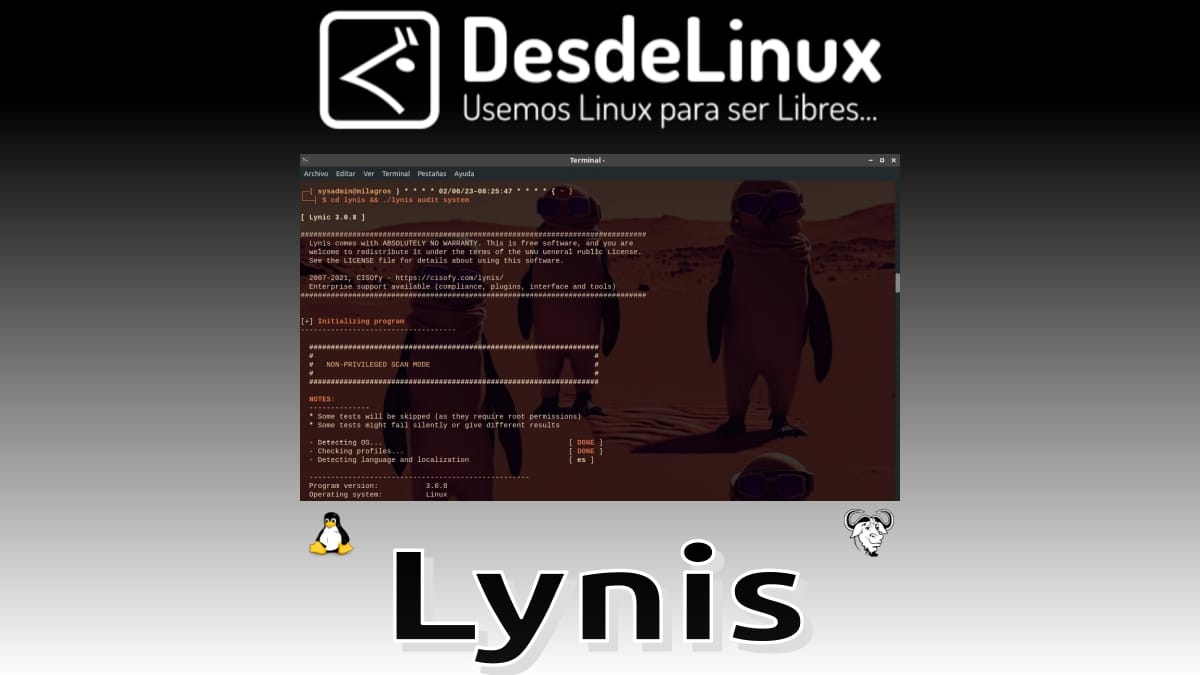

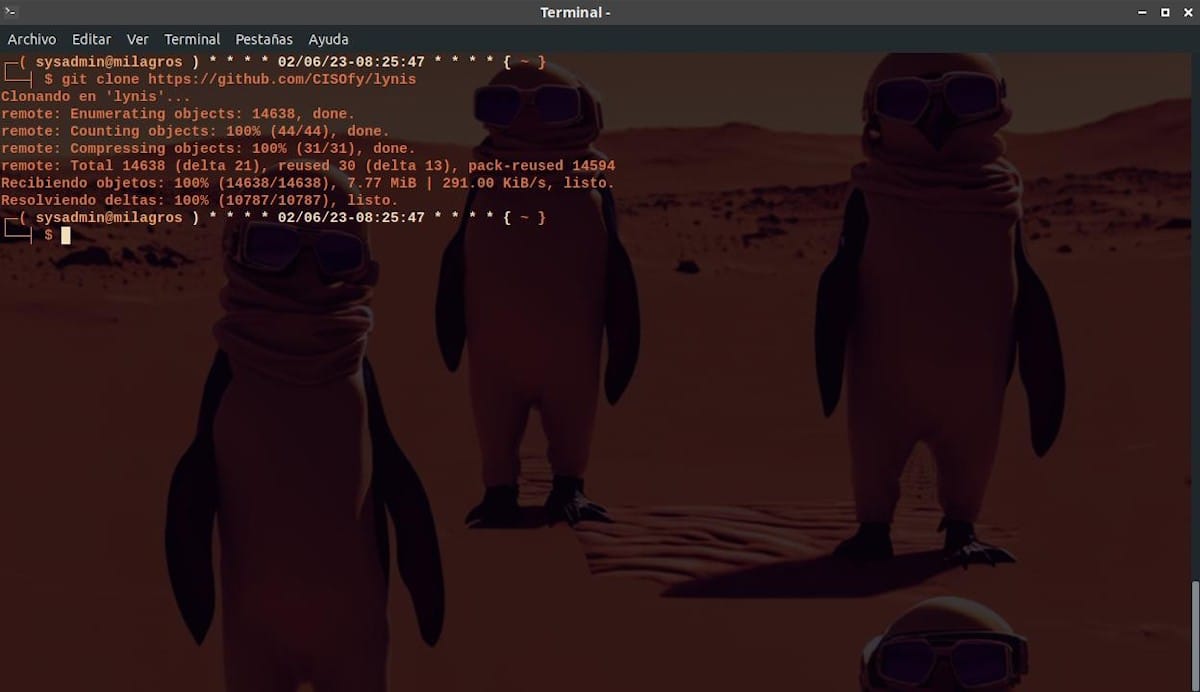

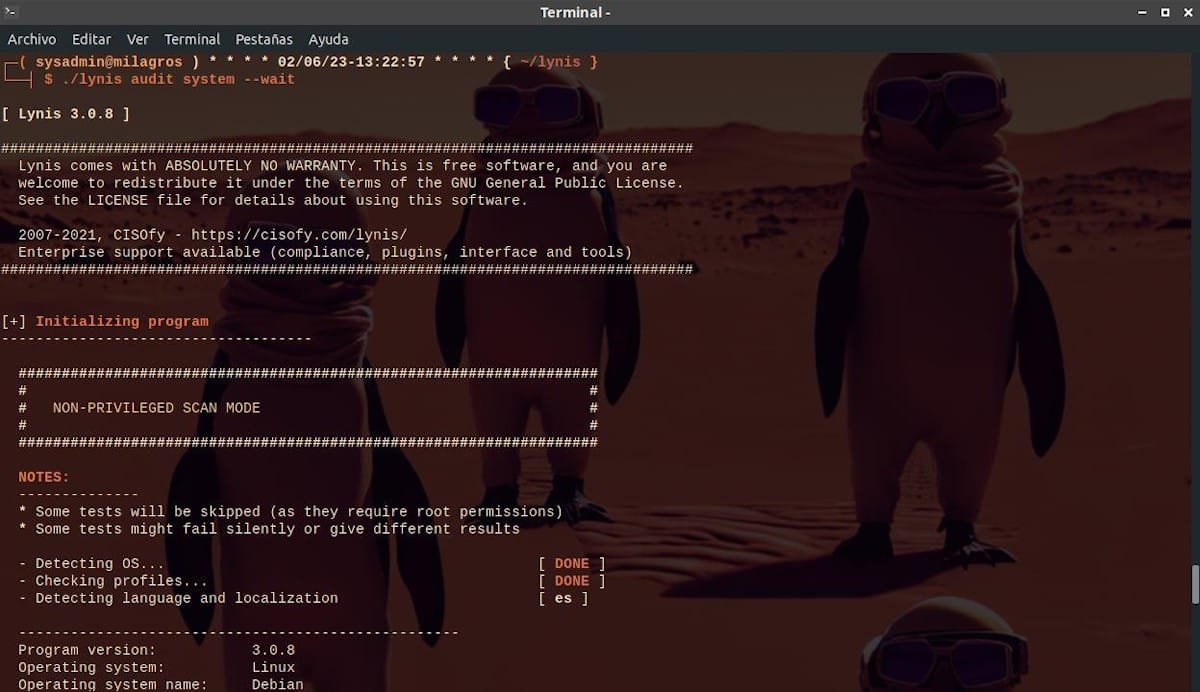

এটি GitHub থেকে ইনস্টল করা এবং লিনাক্সে চালানো সত্যিই সহজ এবং দ্রুত। এটি করার জন্য, আপনাকে শুধুমাত্র নিম্নলিখিত 2টি পদক্ষেপগুলি সম্পাদন করতে হবে:

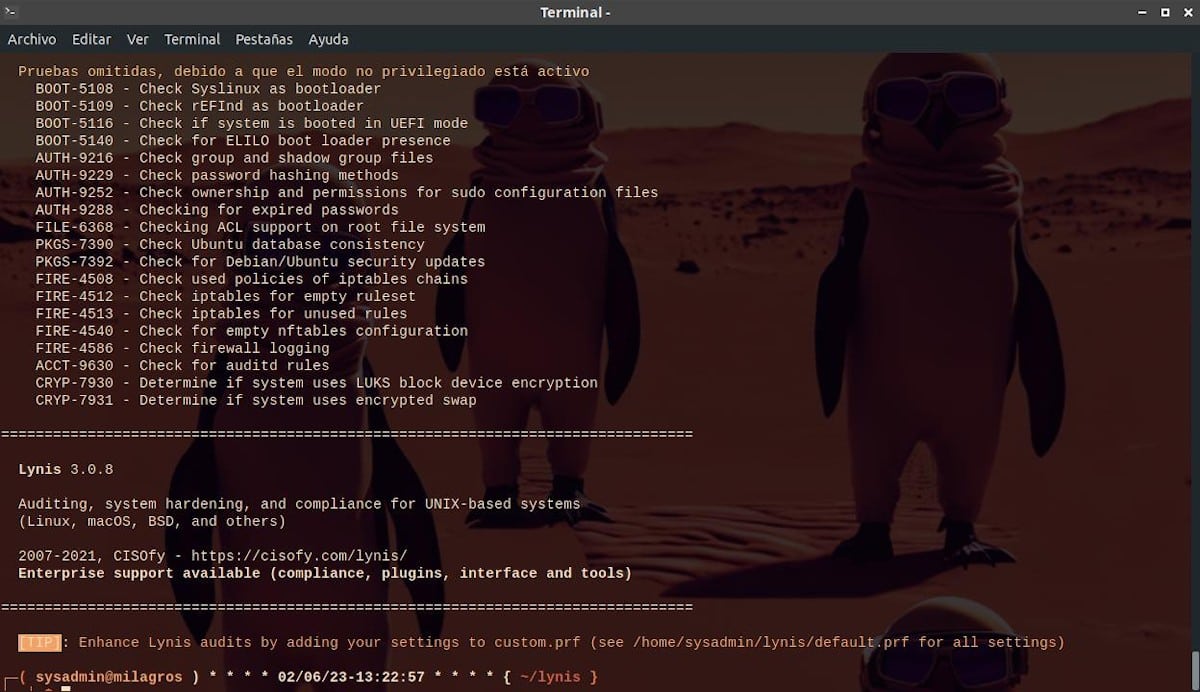

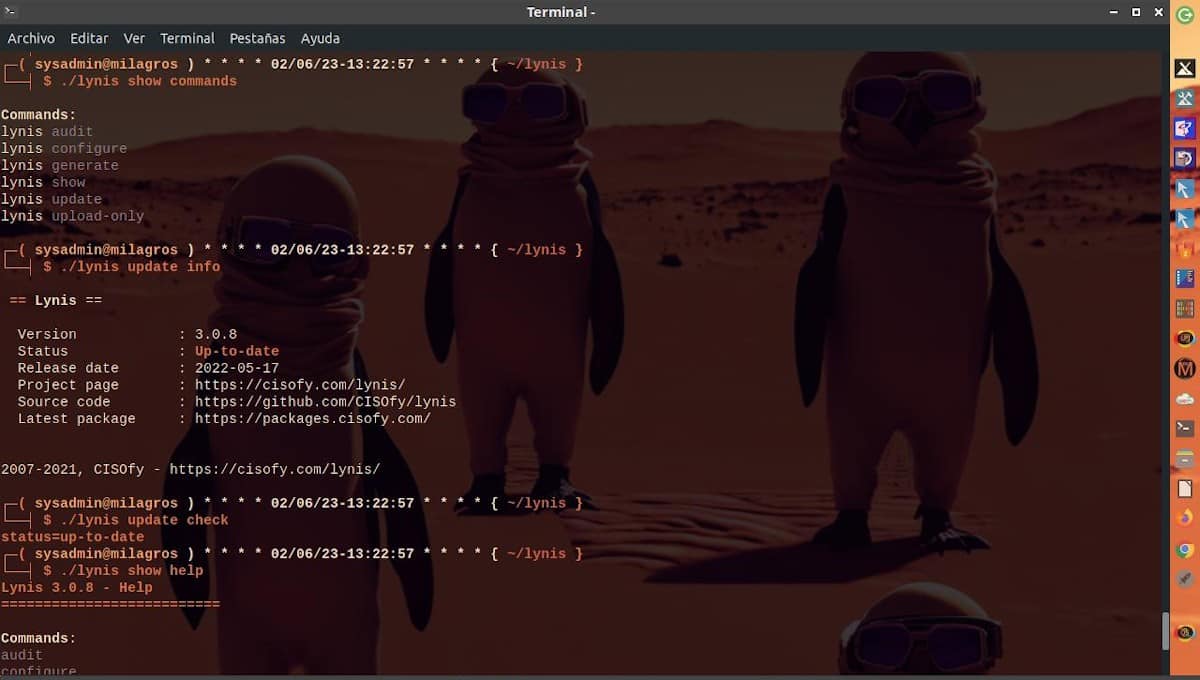

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemএবং তারপর, প্রতিবার এটি কার্যকর করা দরকার, শুধু শেষ কমান্ড লাইন। যাইহোক, প্রয়োজনে নিম্নলিখিত ক্রমগুলির বৈচিত্রগুলি ব্যবহার করা যেতে পারে:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

আরও এক্সপ্রেস এক্সিকিউশনের জন্য বা যে ব্যবহারকারীর হস্তক্ষেপে এটি কার্যকর করে তার সাথে একটি ধীর এক্সিকিউশন।

এটা কি তথ্য অফার করে?

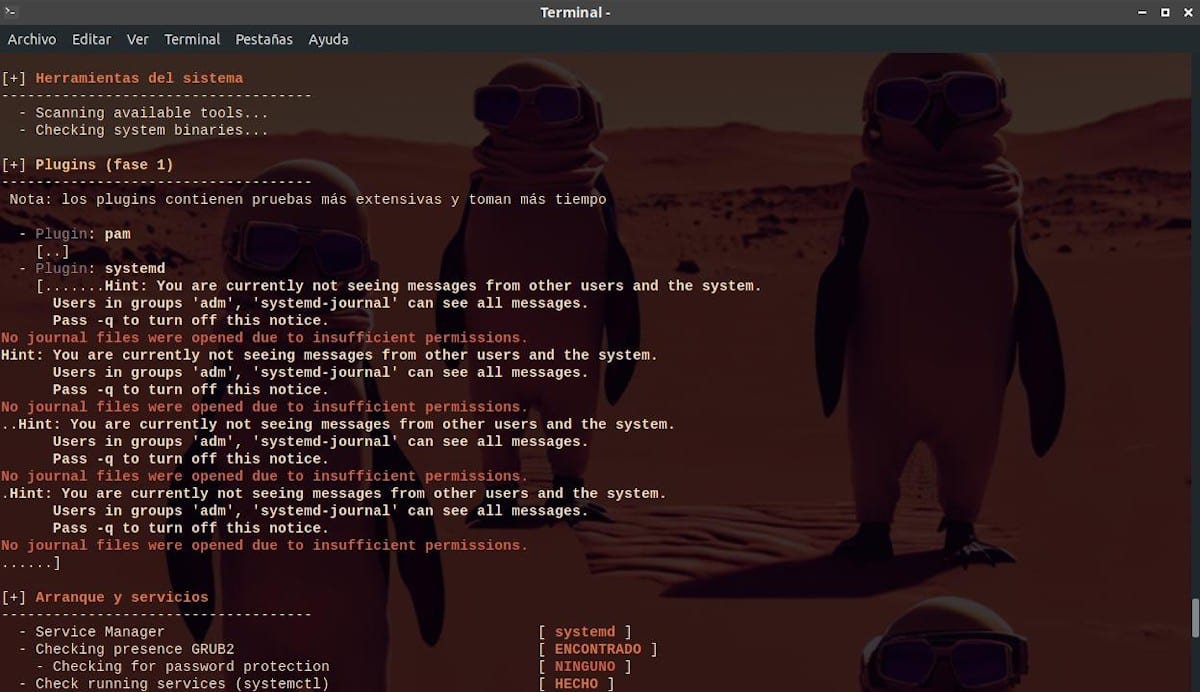

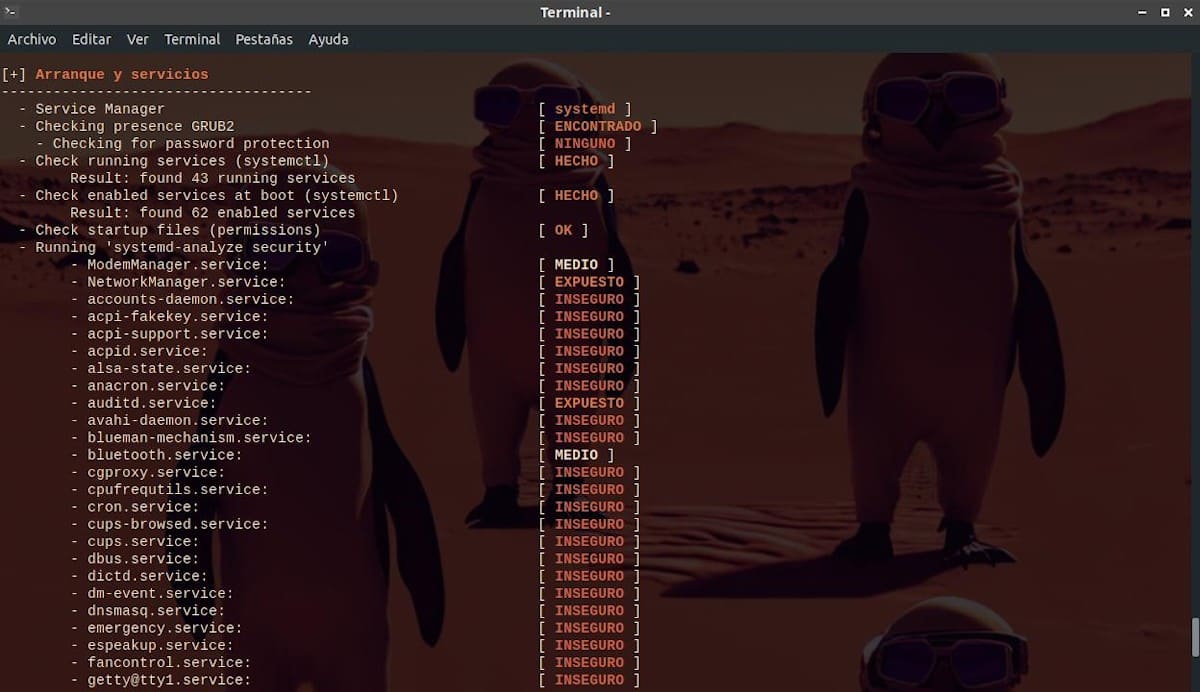

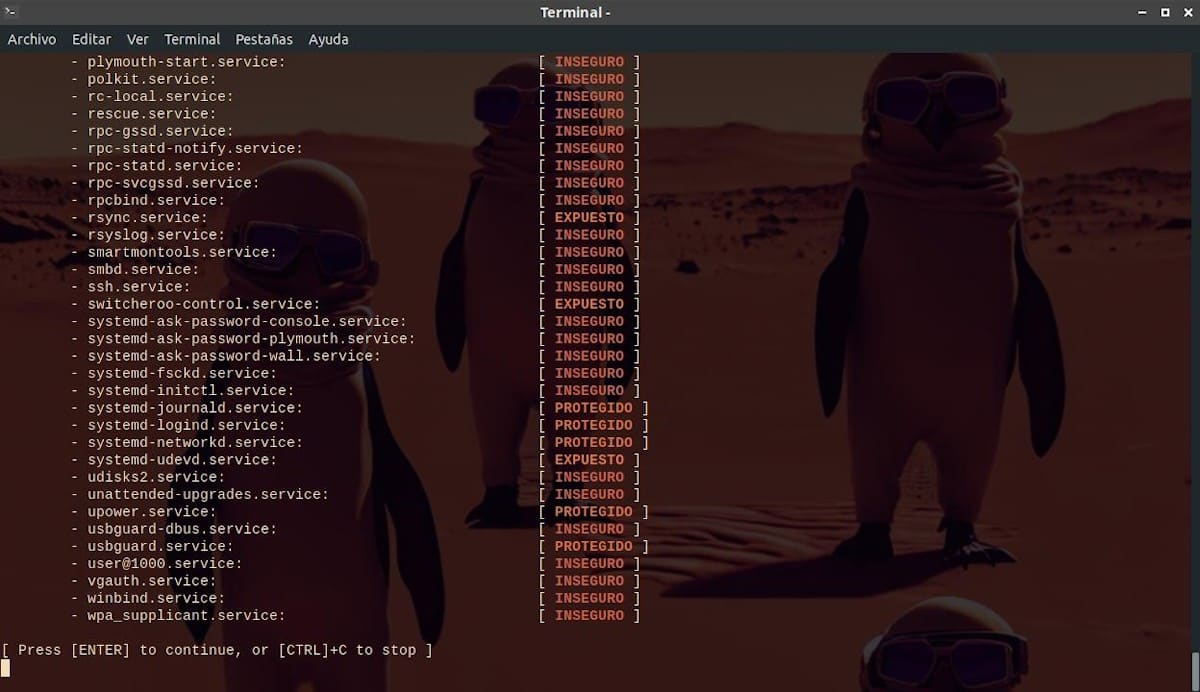

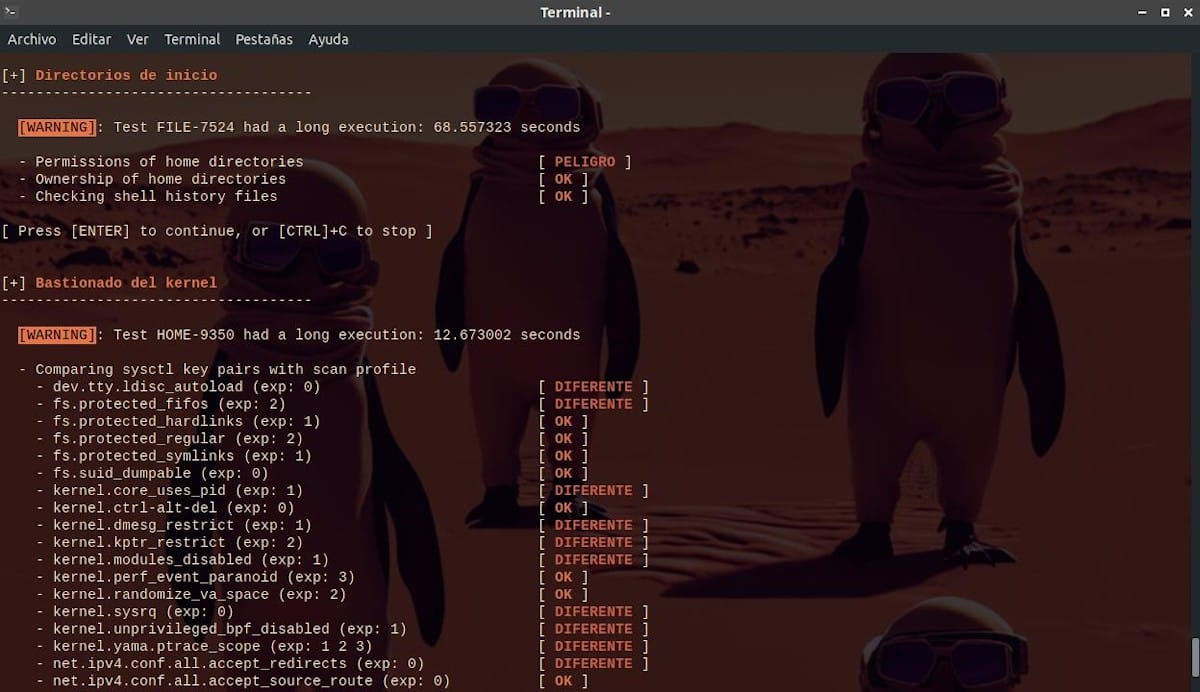

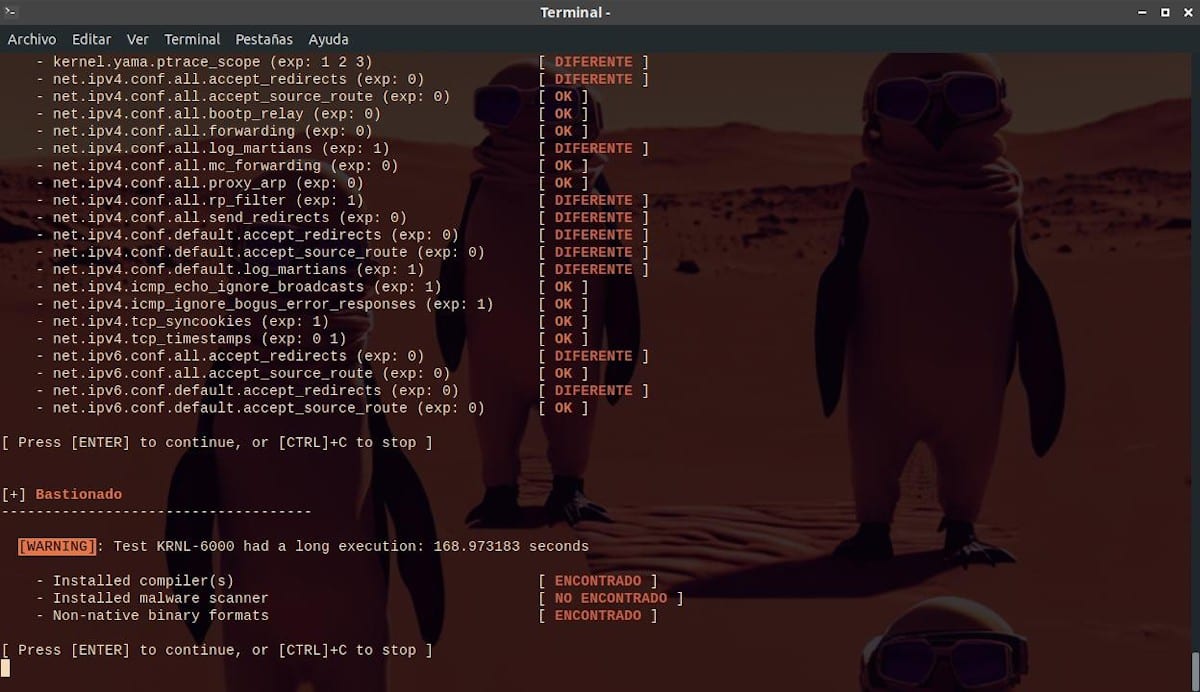

একবার এটি কার্যকর করা হলে, এটি নিম্নলিখিত প্রযুক্তিগত পয়েন্টগুলিতে তথ্য সরবরাহ করে:

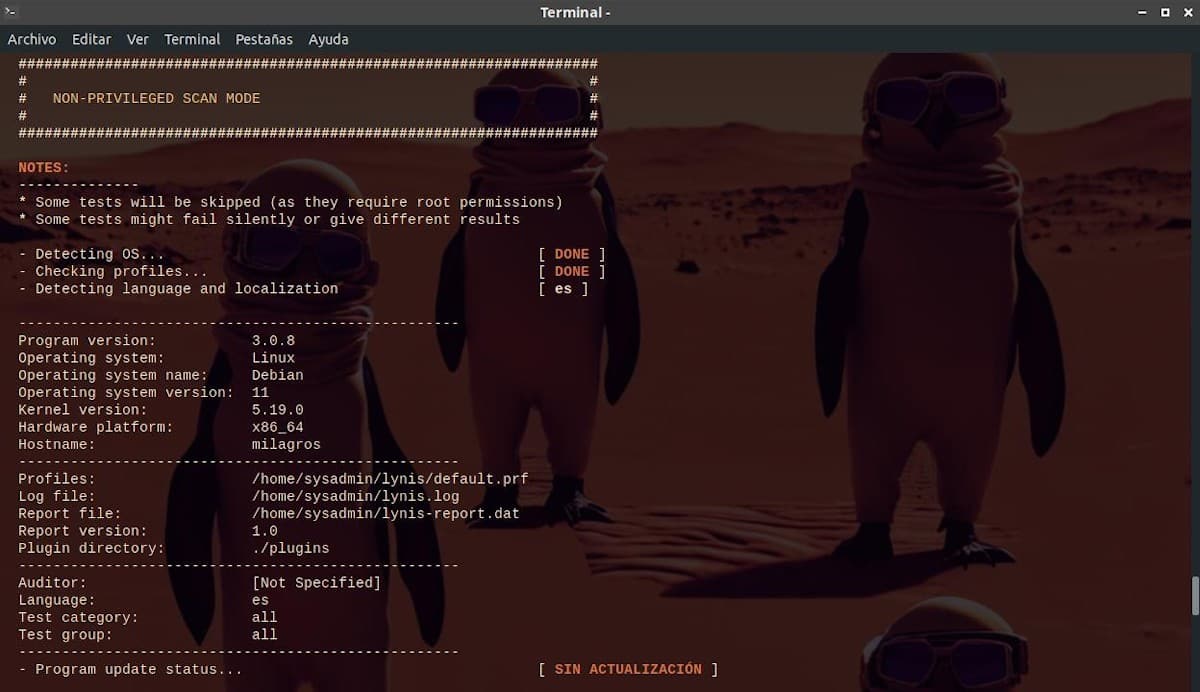

প্রারম্ভে

- লিনিস টুলের প্রারম্ভিক মান, ব্যবহৃত অপারেটিং সিস্টেম, সরঞ্জাম এবং প্লাগইন ইনস্টল করা হয়েছে বা না, এবং বুট কনফিগারেশন এবং পরিষেবাগুলি এতে সনাক্ত করা হয়েছে।

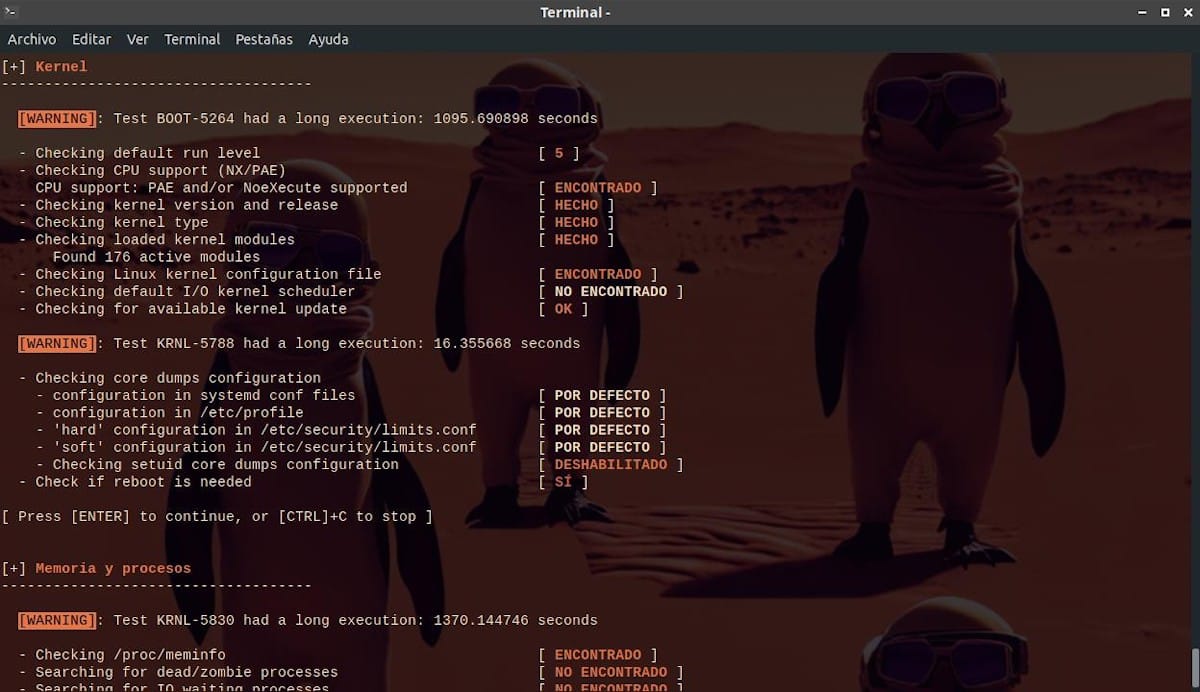

- কার্নেল, মেমরি এবং ওএস প্রসেস।

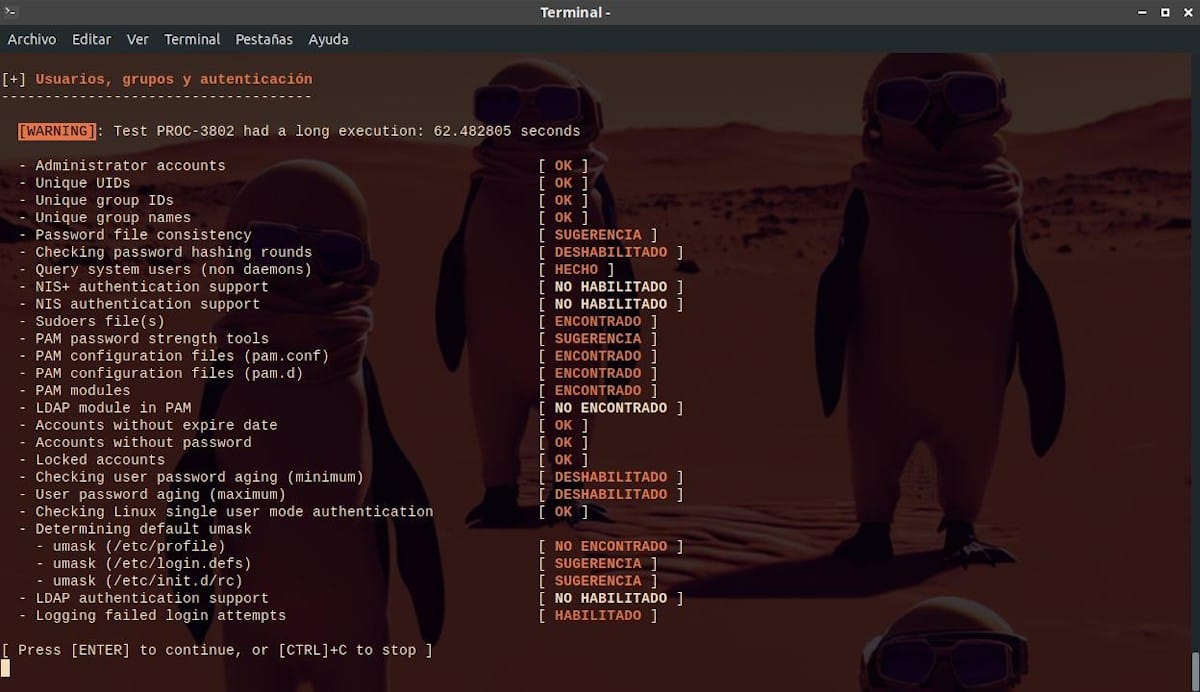

- ব্যবহারকারী এবং গোষ্ঠী এবং ওএস প্রমাণীকরণ।

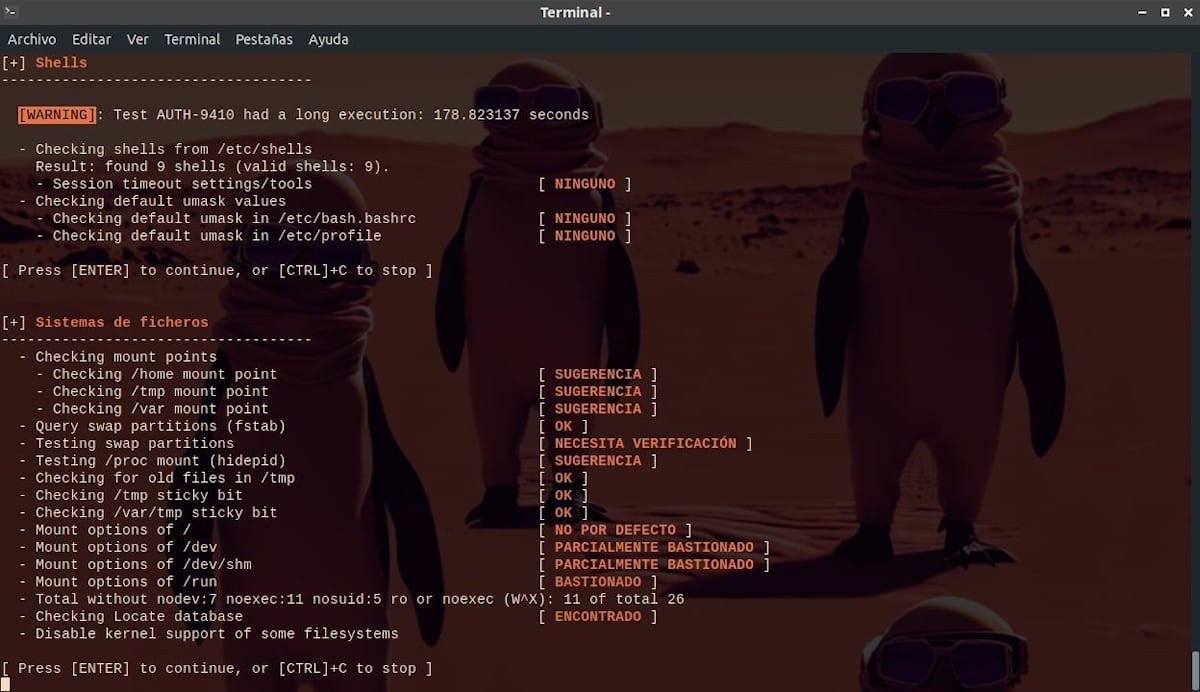

- OS এর শেল এবং ফাইল সিস্টেম।

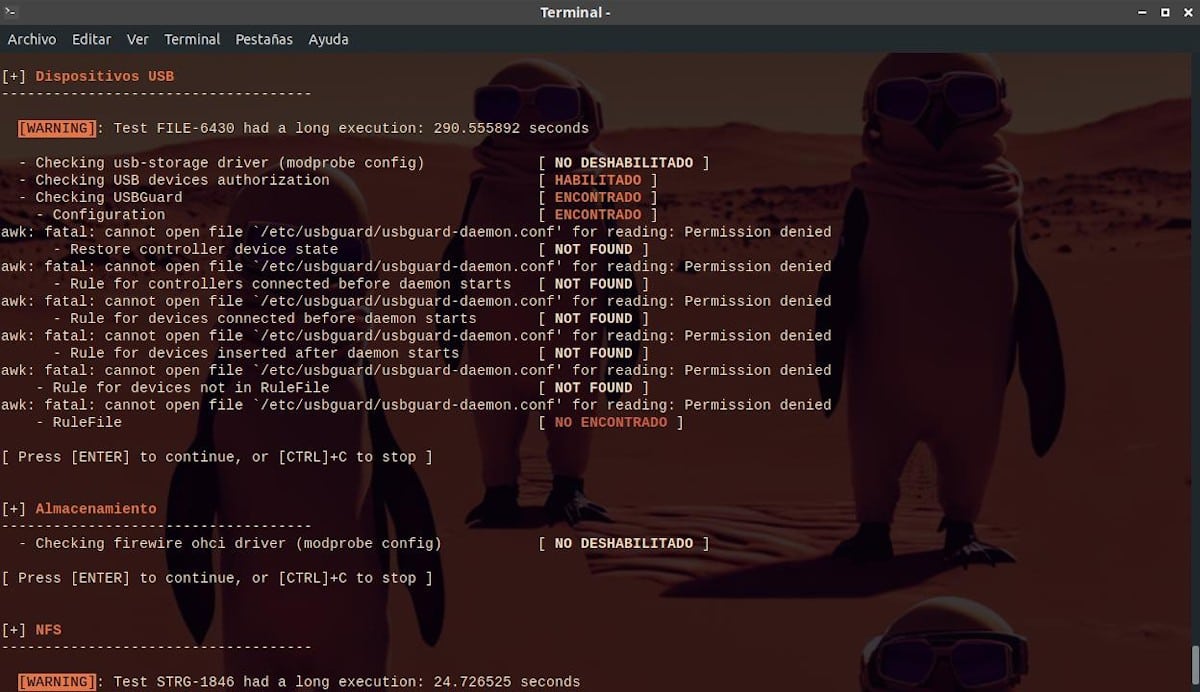

- উপর অডিট তথ্য: OS এ উপস্থিত USB এবং স্টোরেজ ডিভাইস।

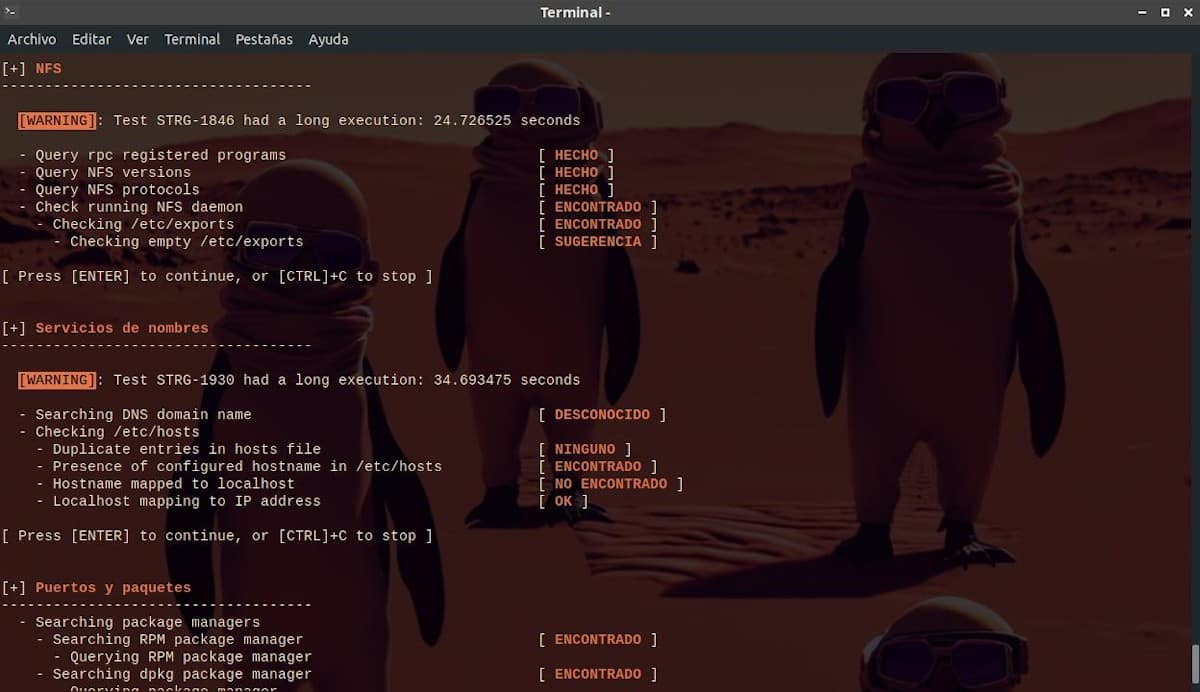

- OS এর NFS, DNS, পোর্ট এবং প্যাকেজ।

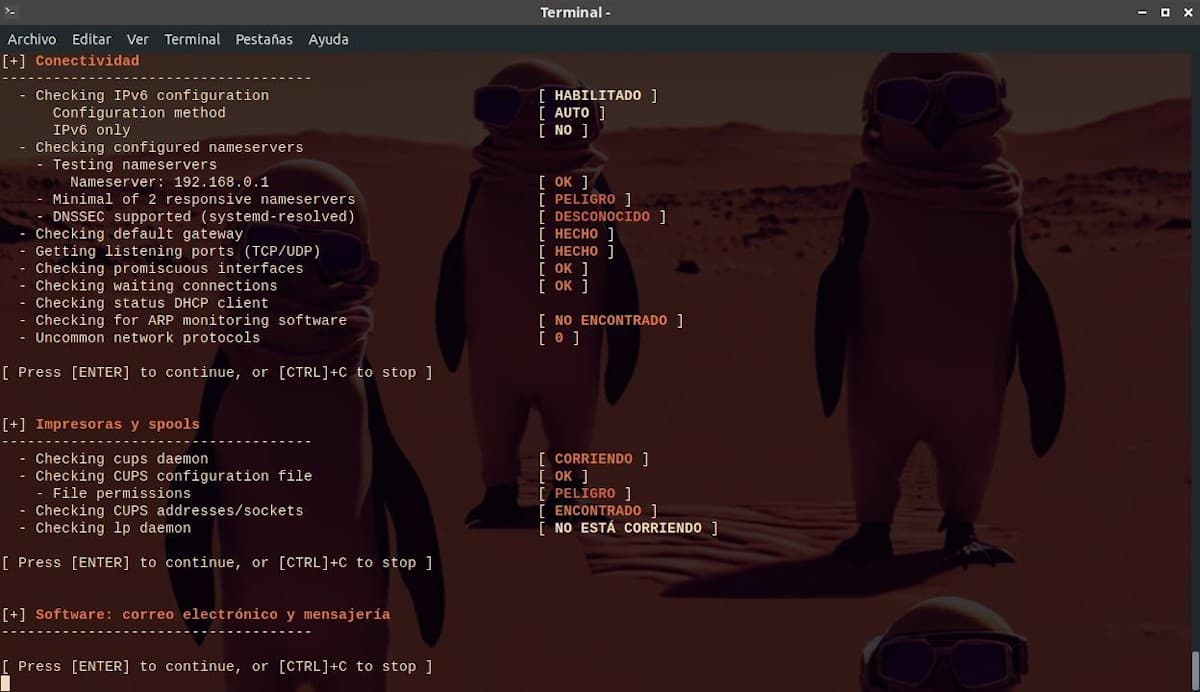

- নেটওয়ার্ক সংযোগ, প্রিন্টার এবং স্পুল, এবং ইমেল এবং বার্তাপ্রেরণ সফ্টওয়্যার ইনস্টল করা হয়েছে৷

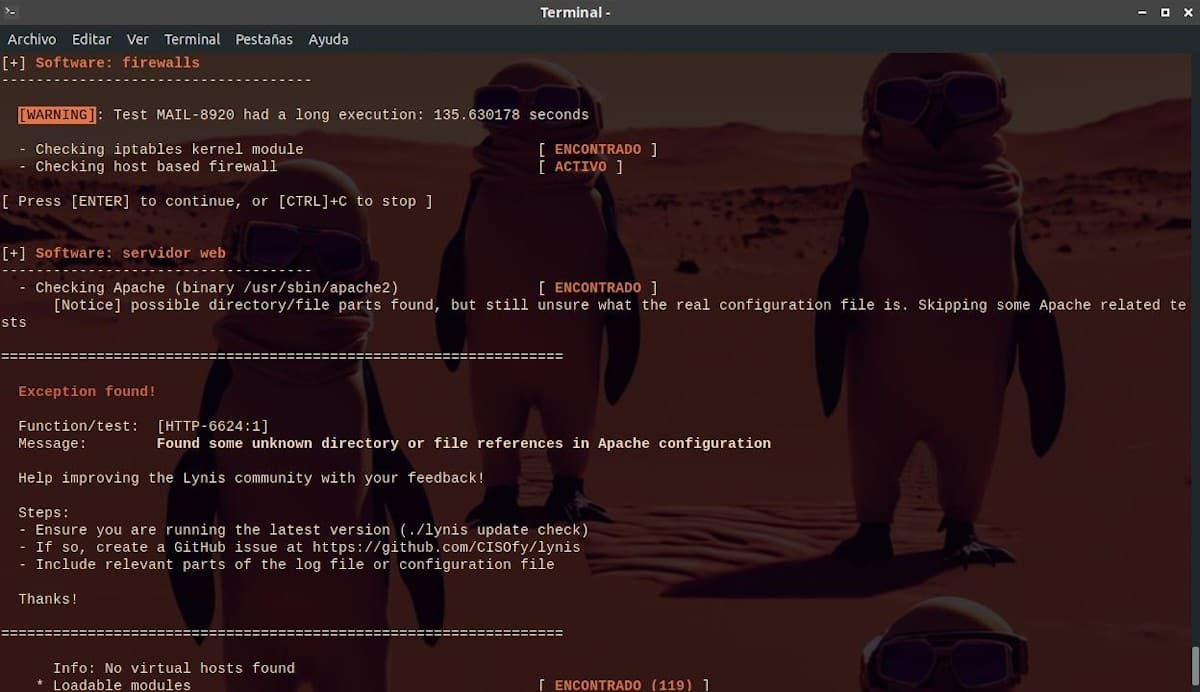

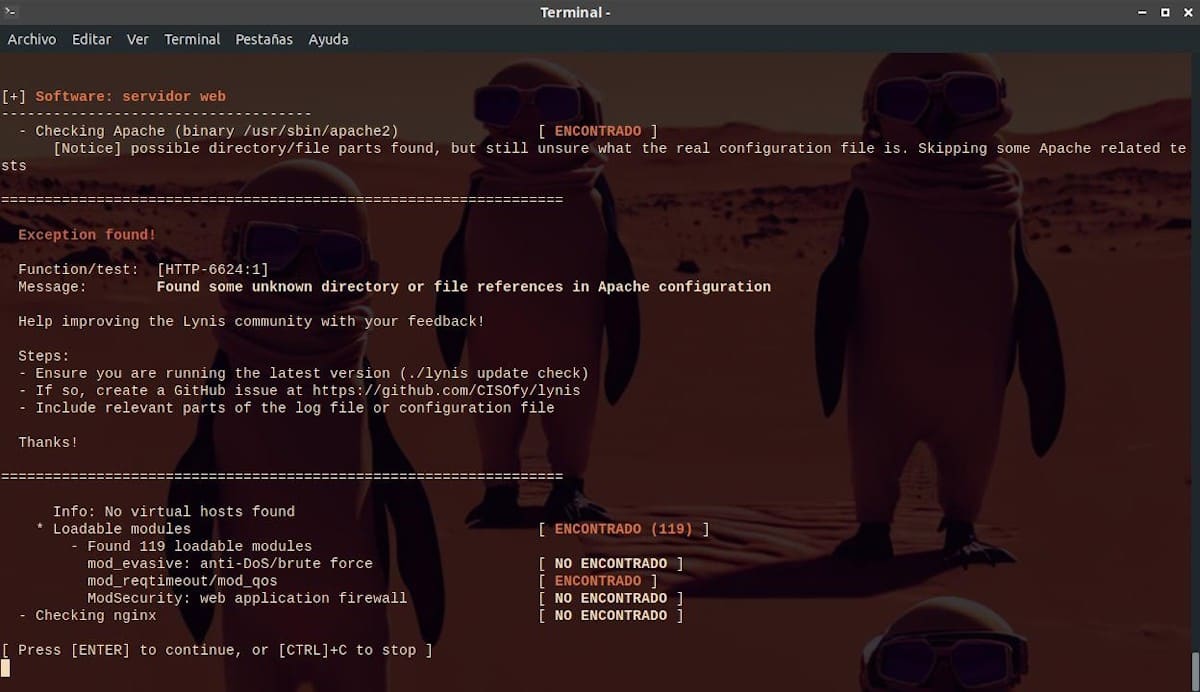

- OS এ ইনস্টল করা ফায়ারওয়াল এবং ওয়েব সার্ভার।

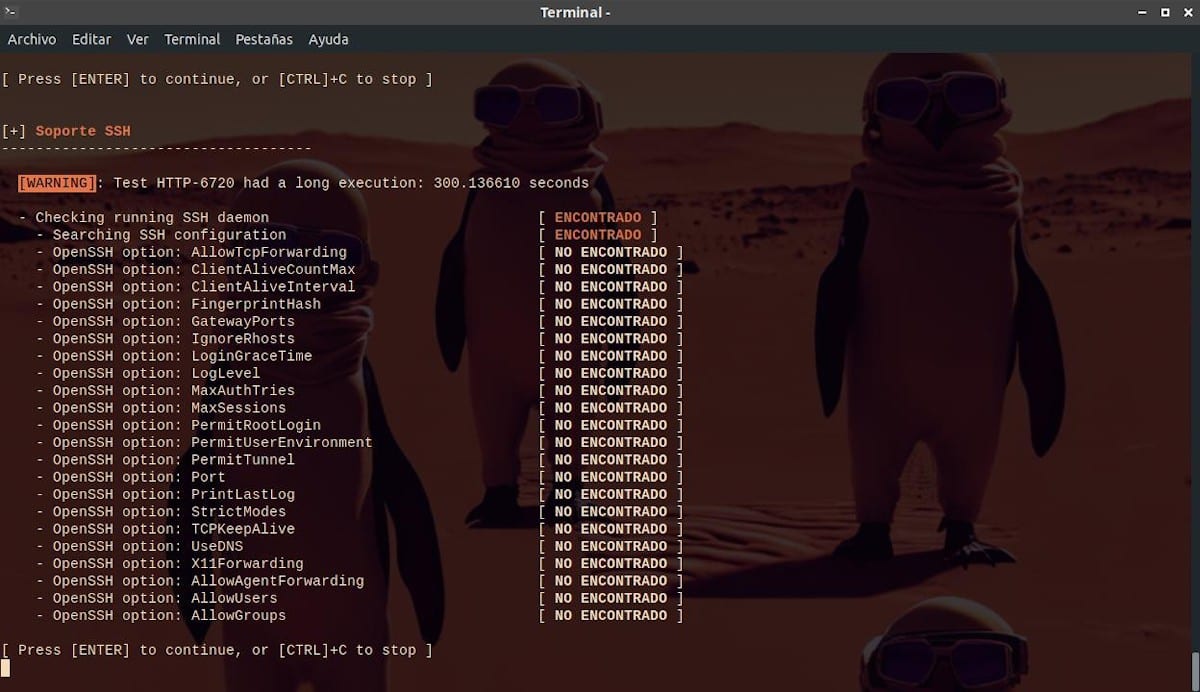

- OS এ কনফিগার করা SSH পরিষেবা।

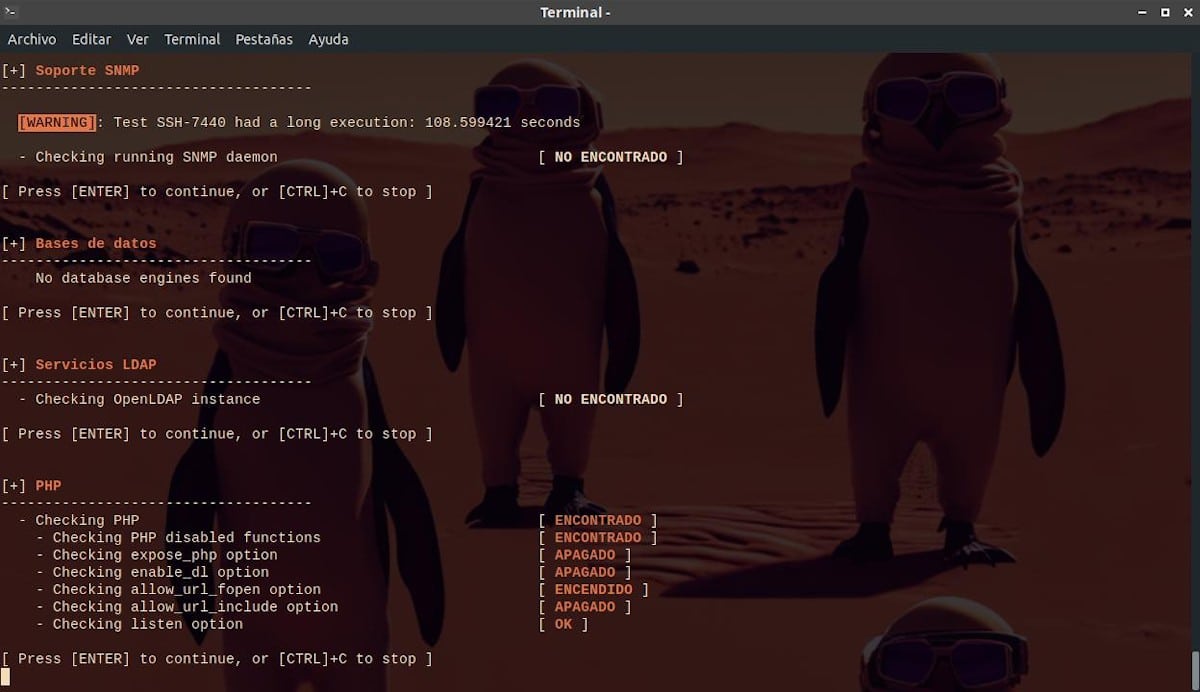

- SNMP সমর্থন, ডাটাবেস, LDAP পরিষেবা এবং OS এ কনফিগার করা পিএইচপি সিস্টেম।

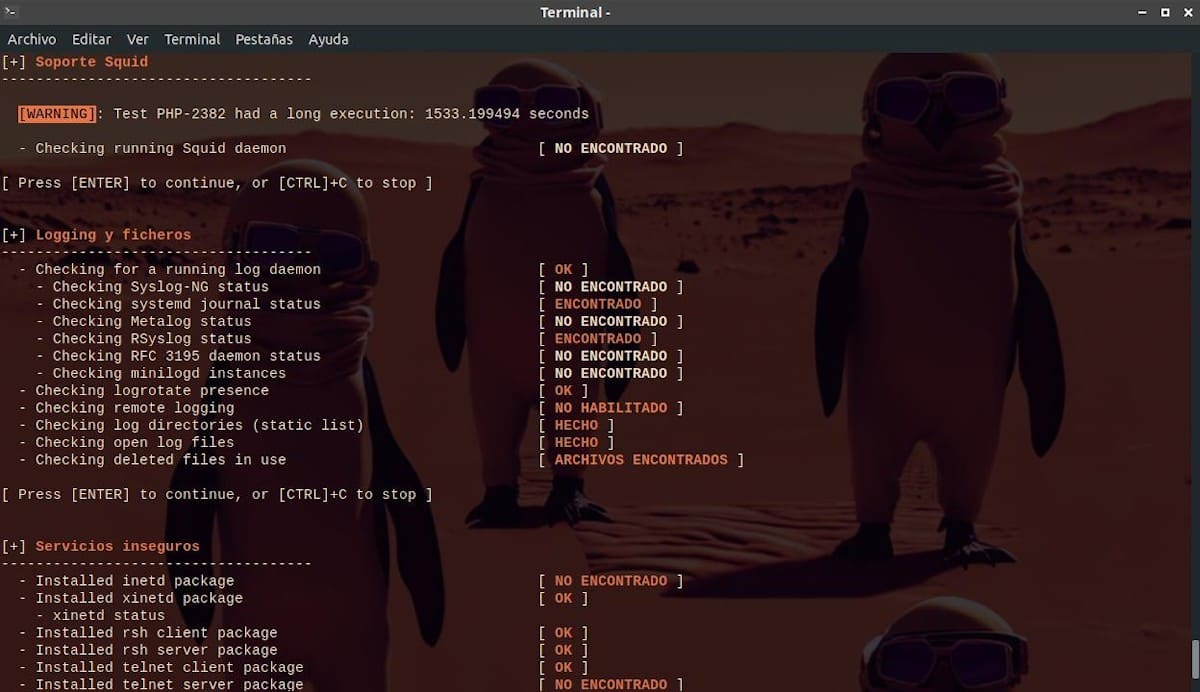

- স্কুইড সমর্থন, লগিং এবং এর ফাইল, অনিরাপদ পরিষেবা এবং ব্যানার এবং OS এ কনফিগার করা শনাক্তকরণ প্রক্রিয়া।

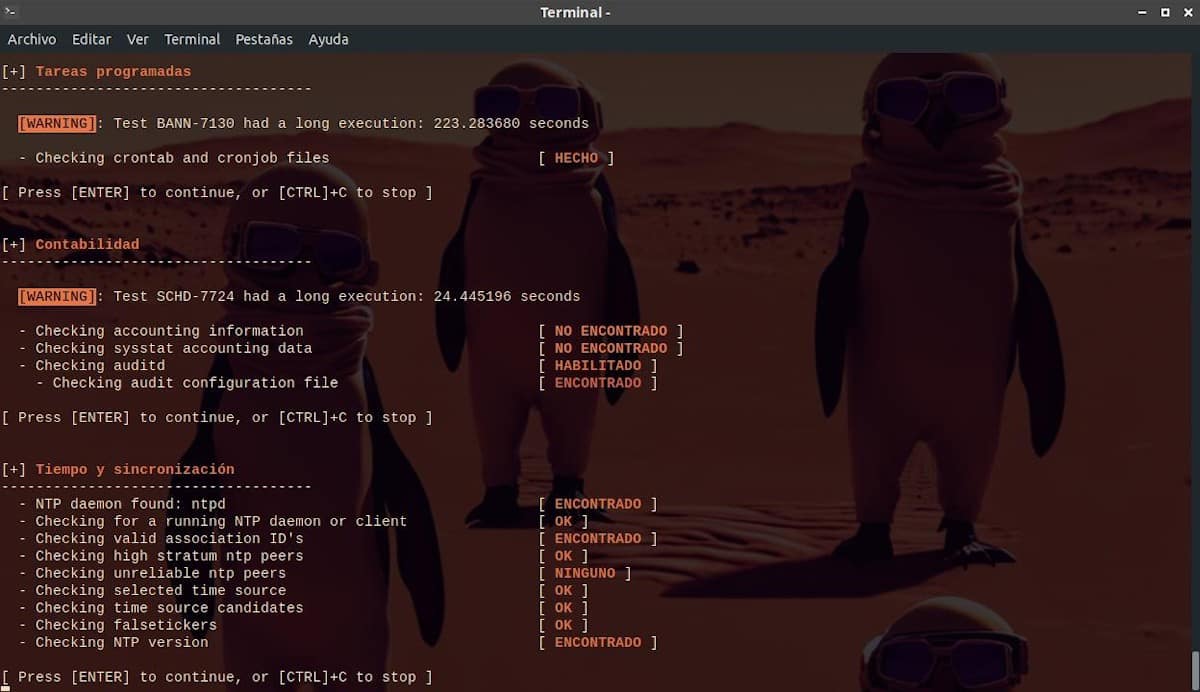

- নির্ধারিত কাজ, অ্যাকাউন্টিং, সময় এবং সিঙ্ক্রোনাইজেশন।

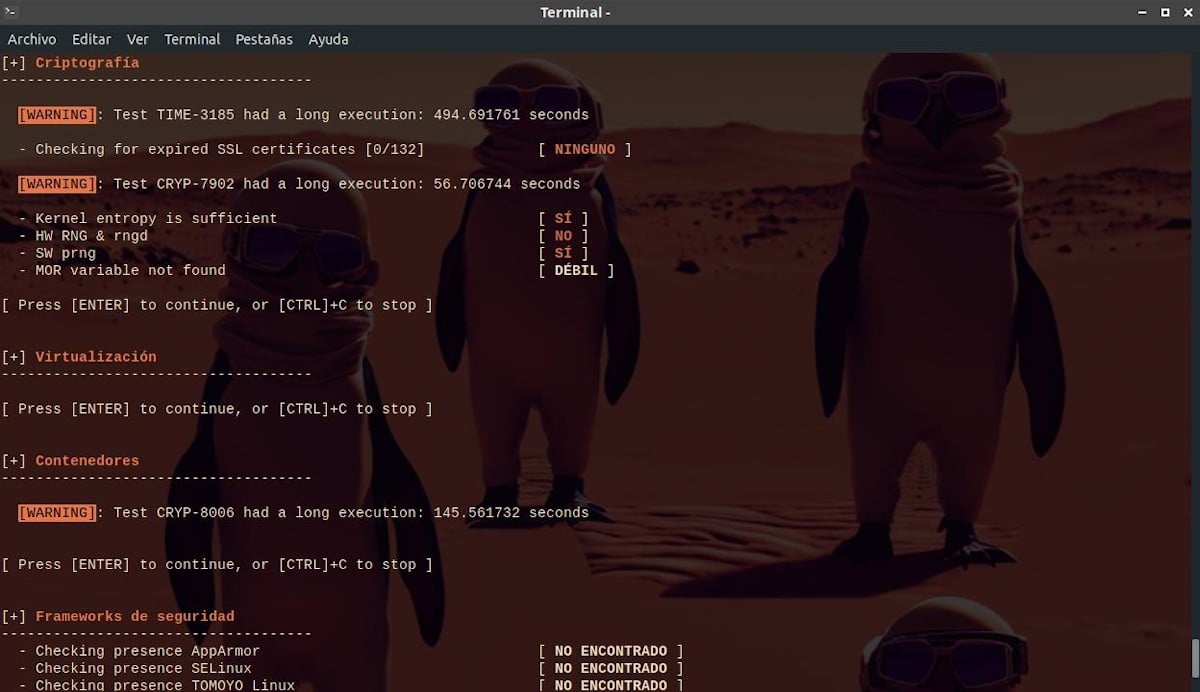

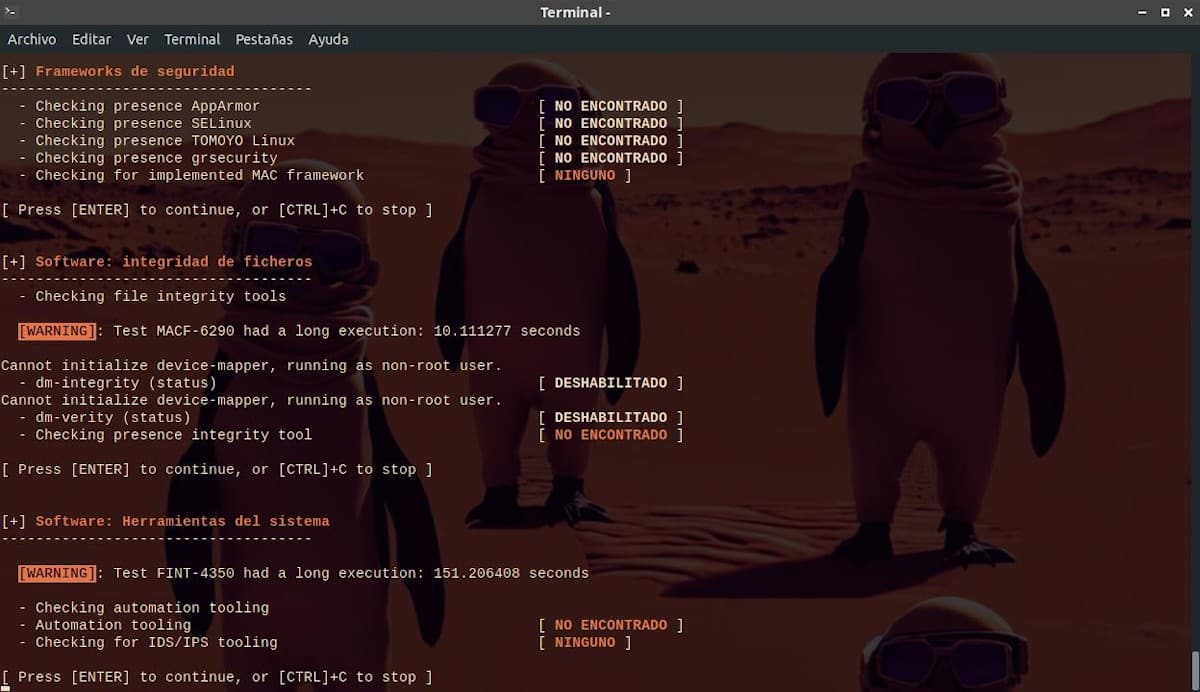

- ক্রিপ্টোগ্রাফি, ভার্চুয়ালাইজেশন, কন্টেইনার সিস্টেম, সিকিউরিটি ফ্রেমওয়ার্ক, এবং সফ্টওয়্যার ফাইল অখণ্ডতা এবং সিস্টেম টুলস সম্পর্কিত

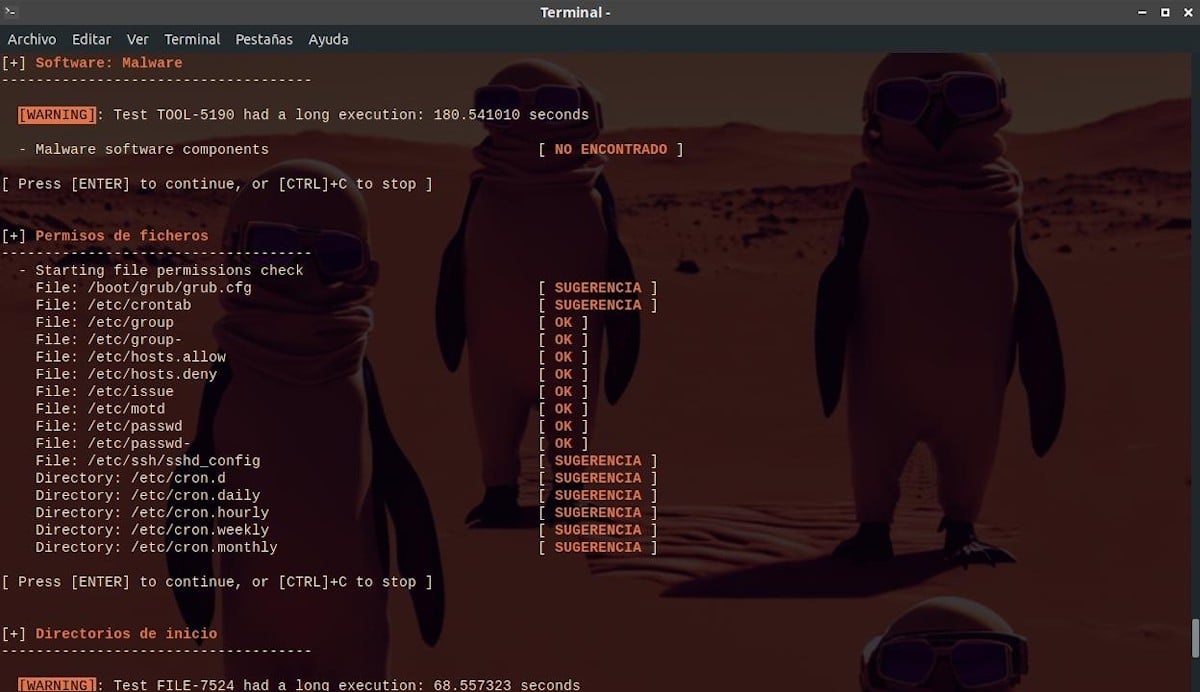

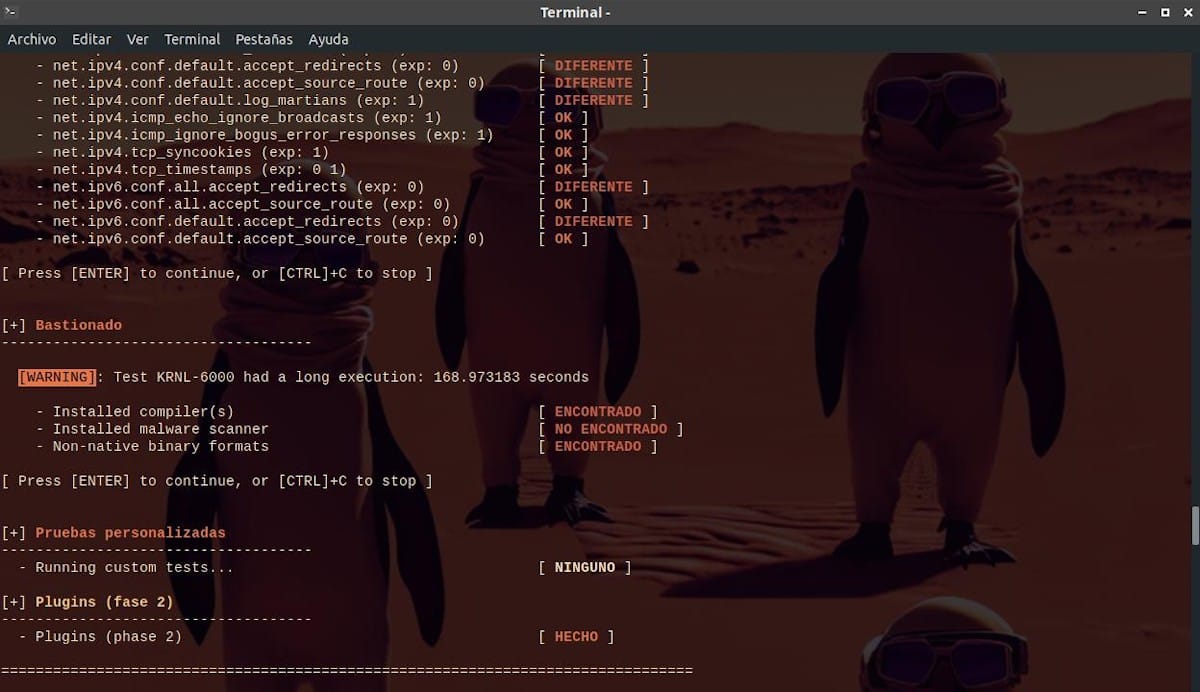

- ম্যালওয়্যার-টাইপ সফ্টওয়্যার, ফাইলের অনুমতি, হোম ডিরেক্টরি, কার্নেল হার্ডেনিং এবং জেনারেল হার্ডেনিং, এবং কাস্টম টেস্টিং।

শেষে

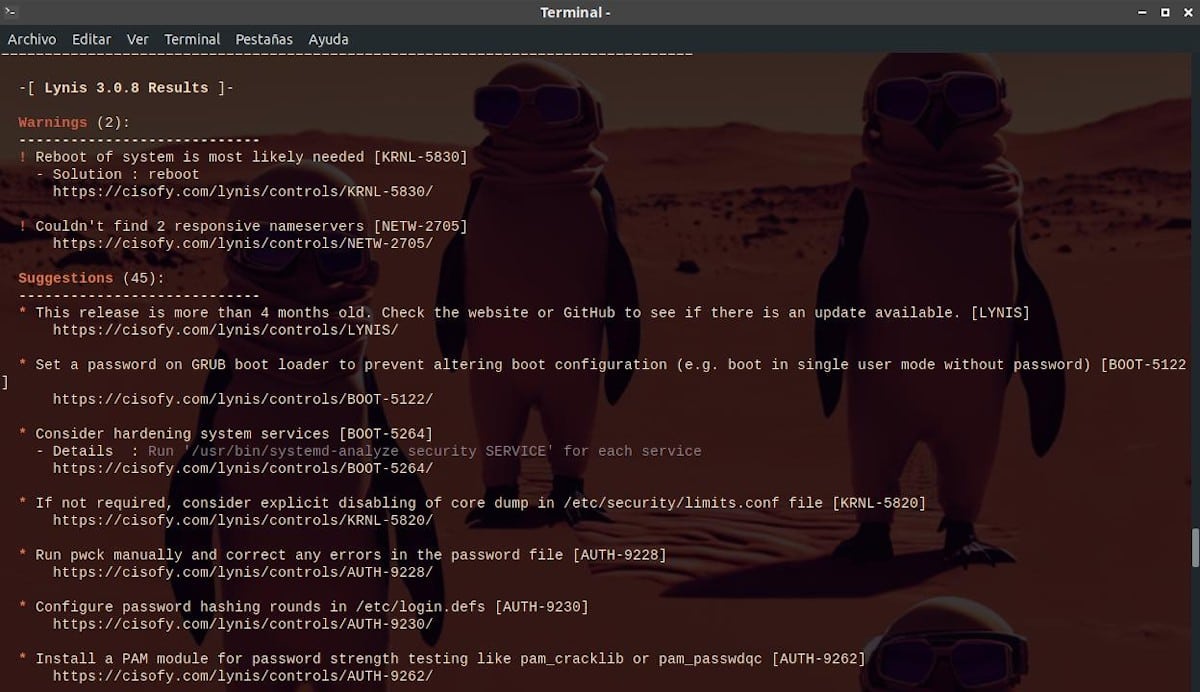

যখন Lynis শেষ প্রাপ্ত ফলাফলের সারসংক্ষেপ, বিভক্ত:

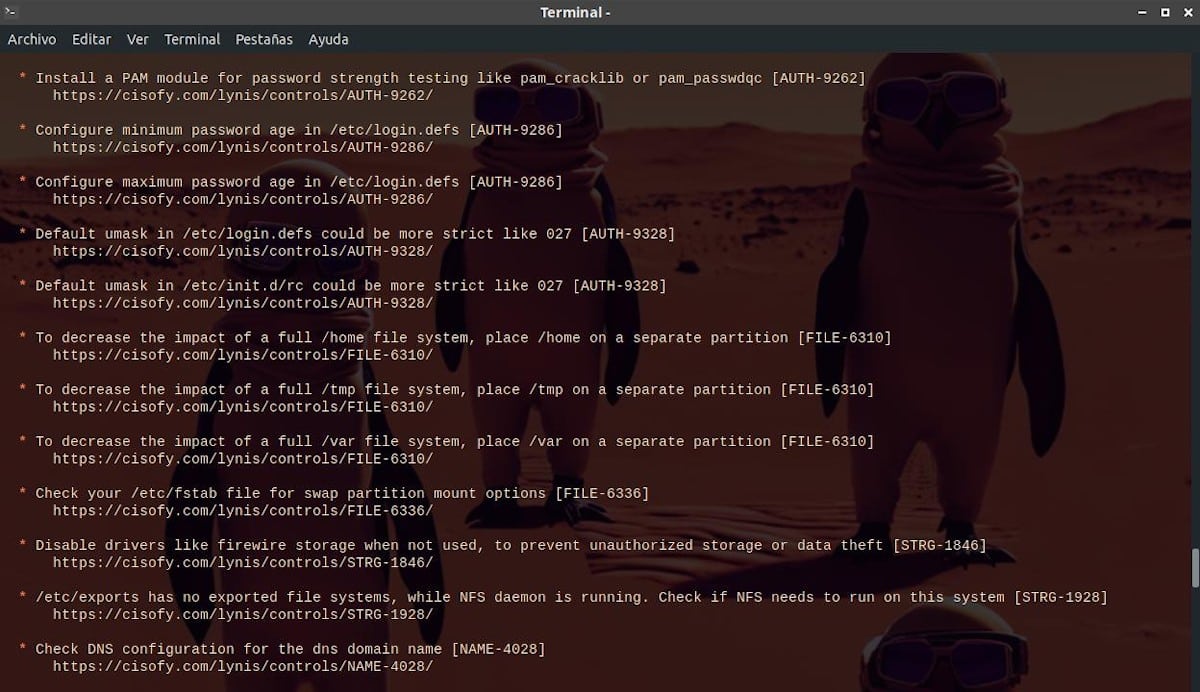

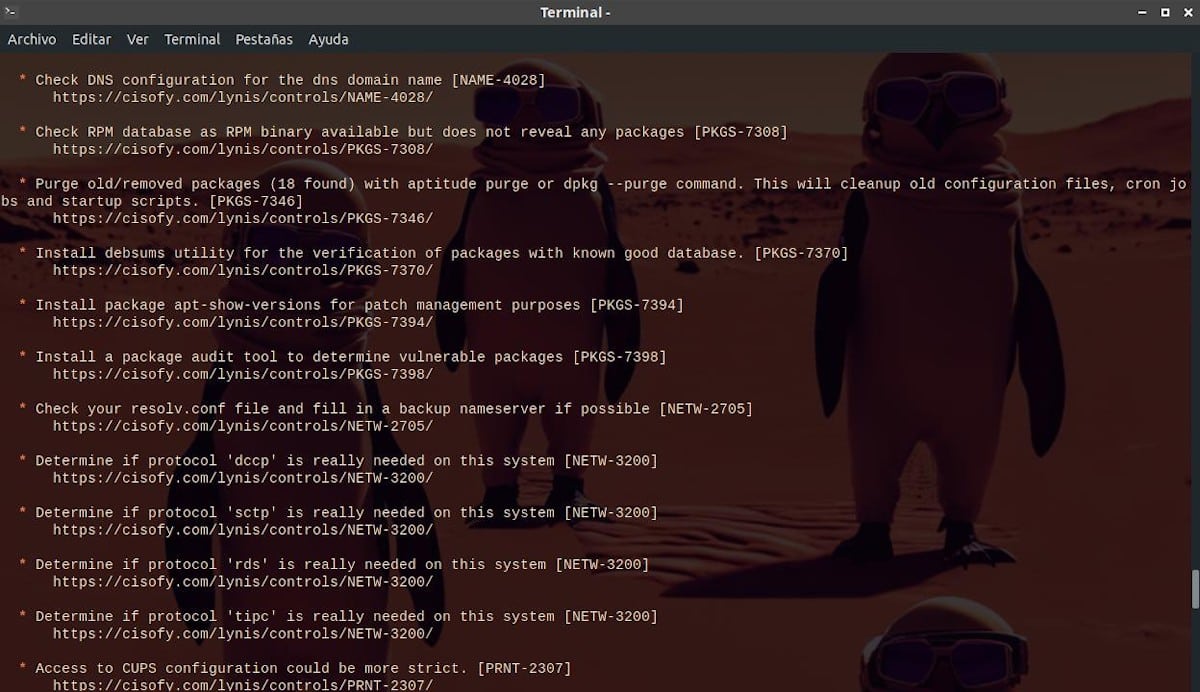

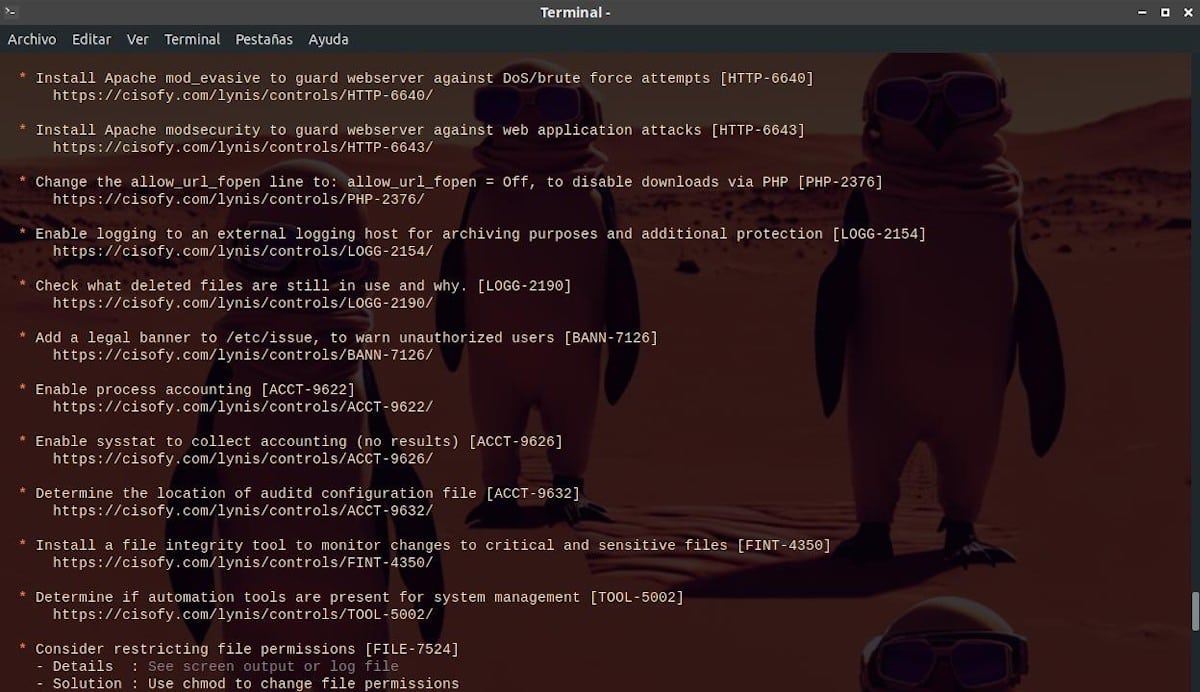

- সতর্কতা এবং পরামর্শ (জরুরি সমস্যা এবং গুরুত্বপূর্ণ পরামর্শ)

নোট: পরবর্তীতে, সতর্কতা এবং পরামর্শগুলি দেখতে আমরা নিম্নলিখিত কমান্ডগুলি চালাতে পারি

sudo grep Warning /var/log/lynis.log

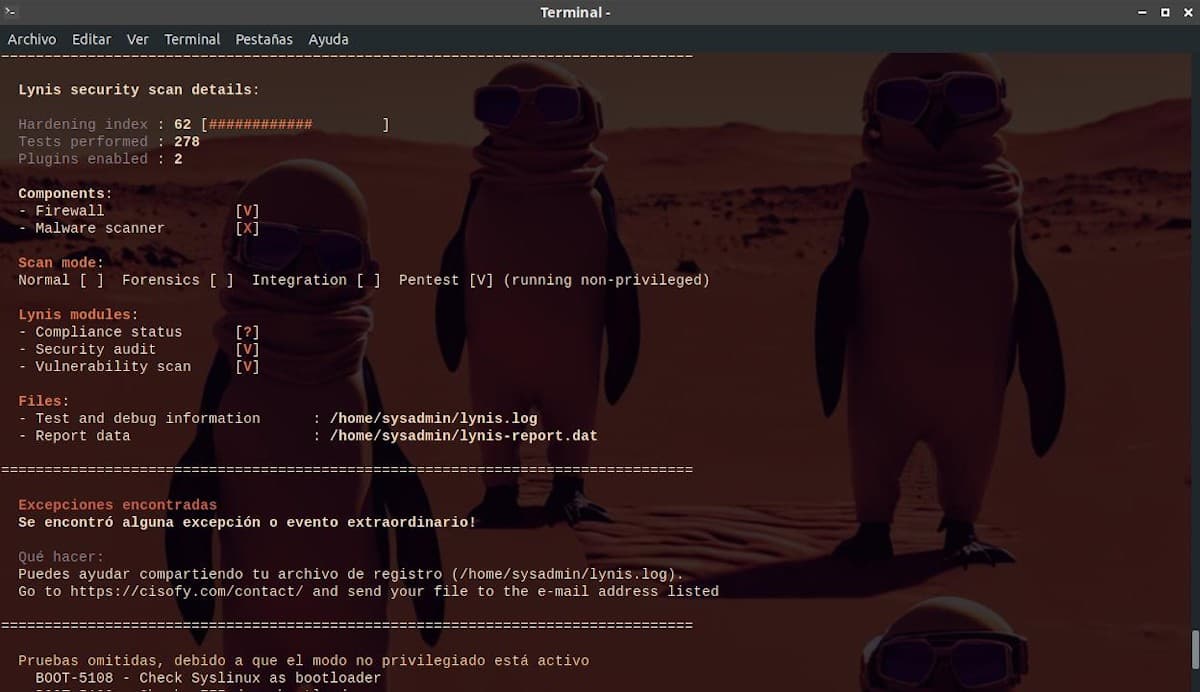

sudo grep Suggestion /var/log/lynis.log- নিরাপত্তা স্ক্যানের বিবরণ

এই মুহুর্তে, আমরা ধীরে ধীরে সক্ষম হব উত্পন্ন অডিট সঙ্গে ফাইল পর্যালোচনা, নির্দেশিত পথে, উপরের উপান্তর চিত্রে দেখানো হয়েছে, প্রতিটি সমস্যা সমাধান করা শুরু করতে, ঘাটতি এবং দুর্বলতা সনাক্ত করা হয়েছে।

ফাইল (উৎপন্ন অডিট সহ ফাইল):

- পরীক্ষা এবং ডিবাগ তথ্য: /home/myuser/lynis.log

- রিপোর্ট ডেটা: /home/myusername/lynis-report.dat

এবং অবশেষে, লিনিস কমান্ড ব্যবহার করে উত্পন্ন প্রতিটি পরামর্শ সম্পর্কে আরও তথ্য পাওয়ার সম্ভাবনা অফার করে বিস্তারিত দেখাও সংখ্যা দ্বারা অনুসরণ TEST_ID, নিচে দেখানো হয়েছে:

lynis show details KRNL-5830

lynis show details FILE-7524

এবং লিনিস সম্পর্কে আরও নিম্নলিখিত লিঙ্কগুলি উপলব্ধ:

সারাংশ

সংক্ষেপে, আমরা আশা করি যে এই প্রকাশনাটি বিনামূল্যে, উন্মুক্ত এবং বিনামূল্যে সম্পর্কিত, লিনাক্স, ম্যাকোস এবং ইউনিক্সে নিরাপত্তা অডিটিং সফ্টওয়্যার নামক "লিনিস", অনেক, ক্ষমতা অনুমতি নিরীক্ষা (পরীক্ষা ও মূল্যায়ন) তাদের নিজ নিজ কম্পিউটার এবং সার্ভার অপারেটিং সিস্টেম আরো সহজে. যাতে, ফলস্বরূপ, তারা সফ্টওয়্যারের পরিপ্রেক্ষিতে কোন দিক বা কনফিগারেশন, ঘাটতি, অপর্যাপ্ত বা অস্তিত্বহীন সনাক্তকরণ এবং সংশোধন করে তাদের শক্তিশালী (কঠিন) করতে পারে। এইভাবে, অজানা দুর্বলতার মাধ্যমে সম্ভাব্য ব্যর্থতা বা আক্রমণগুলি প্রশমিত করতে এবং এড়াতে সক্ষম হওয়া।

পরিশেষে, মন্তব্যের মাধ্যমে আজকের বিষয়ে আপনার মতামত দিতে ভুলবেন না। এবং যদি আপনি এই পোস্টটি পছন্দ করেন, অন্যদের সাথে শেয়ার করা বন্ধ করবেন না. এছাড়াও, মনে রাখবেন আমাদের হোম পেজ দেখুন en «DesdeLinux» আরো খবর অন্বেষণ করতে, এবং আমাদের অফিসিয়াল চ্যানেলে যোগদান করুন এর টেলিগ্রাম DesdeLinux, পশ্চিম গ্রুপ আজকের বিষয়ে আরও তথ্যের জন্য।