Volies pastilles vermelles amb cianur? Aquí te les porto.

Fa any i mig vaig dir que el carter no pot enviar la carta si la direcció venia xifrada. En aquella època, el bloc de Silent Circle (els qui havien tancat el seu servei de mails en aquell moment) va explicar per què el email mai serà una cosa totalment segur, I és per la metadata. Podràs xifrar el cos de la paraula, però no podràs xifrar coses com l'adreça de correu de l'destinatari, el dia i l'hora de l'enviament, l'assumpte, etc.

Potser per això la Dark Mail Alliance, fundada per Ladar Levison, Michael Janke, Jon Callas i Phil Zimmermann, va dir a finals de l'any 2013 que calia ajuntar plata per poder pensar en un nou protocol d'enviament de mails.

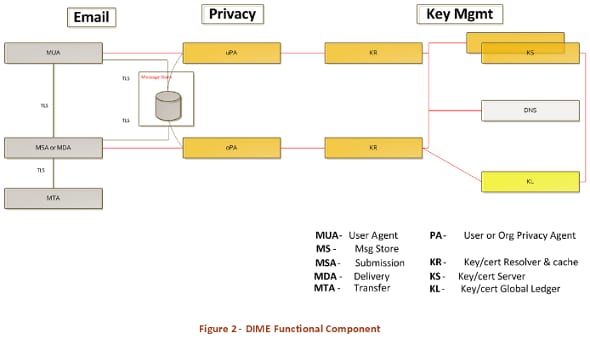

Ara, es pot dir que hi ha no només una especificació inicial (Encara incompleta però oberta a el públic) sinó també codi que ho implementa. Són tres coses: L'entorn DIME (Dark Internet Mail Environment) i els protocols DMTP i DMAP (que vindrien a ser els substituts de SMTP i IMAP).

¿I com funciona?

Bé, res de el llenguatge que hi ha a l'especificació és d'alt nivell però els punts clau són:

- Maneig automàtic de claus

- Xifrat i signat transparents

- Resistència a la manipulació per Amenaces Persistents Avançades

- Relacionar la seguretat amb la contrasenya de l'usuari i les defenses dels punts extrems

- Minimitzar la metadata exposada

- Donar-li el control a l'usuari

¿I com s'aconsegueix?

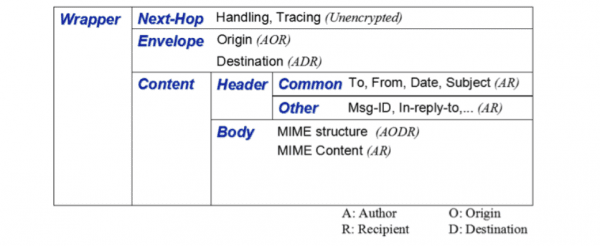

La representació de l'missatge es compon de quatre elements:

- El wrapper que envolta tot.

- El següent salt (Next-Hop) que conté la informació de l'ús de transport (la qual va en text pla)

- El sobre que conté la informació dels hosts, xifrats per separat (els hosts només poden veure la informació dels seus propis hosts, mentre que l'autor i el receptor poden veure la informació de tots dos hosts)

- El contingut que conté el cos de l'missatge, les direccions, i la resta de la metadata, també xifrats per separat (només accessible per a autor i receptor)

Al seu torn, DIME desconfia de les autoritats certificadores, aconsellant més l'ús de DNSSEC (Extensions de seguretat per DNS) per a la validació de les claus.

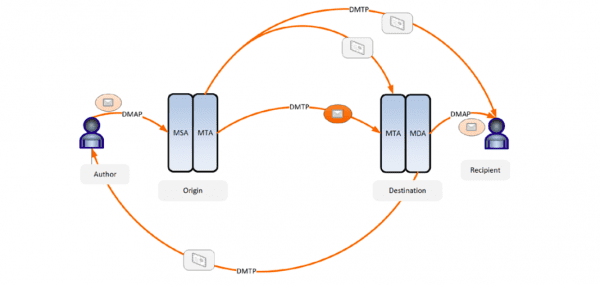

Pel que fa als protocols, DMTP és gairebé igual a l'SMTP llevat que no s'inclou la safata de correus com a part de la conversa de l'protocol, el mateix les adreces de correu (les quals han de ser extretes de l'missatge xifrat) i que és obligatori l' suport per a TLS (no perquè ho faci servir exclusivament però sí per afegir més seguretat). De DMAP no van posar res, excepte que pretenen que sigui similar a IMAP però sense la recerca de la banda de servidor.

L'especificació també parla d'altres coses com el registre de maneig dels DNS, la utilització de Signets, el format de l'missatge i les possibles amenaces manejades. I com a guinda irònica, una dedicatòria a la NSA per motivar tot l'esforç. Si els interessa, poden seguir tot en els fòrums de darkmail

difícil que triomfi fora d'ambients acadèmics d'experimentació, o en l'àmbit de seguretat, torna difícil ho fàcil ...

Mentre Microsoft, Googleo Yahoo no adoptin aquest protocol, és difícil que darkmail triomfi, ja que mes d'el 90% de la gent té compte de correu en aquestes empreses.

ja veig un cas real: «ok, enviem un correu ... ahhh se m'oblidava, però has de tenir un compte de correu amb el protocol darkmail perquè puguem parlar», i si la persona no és molt entès en informàtica, et mirarà com una cosa rara.

Vet aquí un bon nínxol on crear un nou servei, per exemple, on tingui dues possibilitats, fent preguntar primer, des del host emissor, a l'host receptor si compta amb el protocol, sinó preguntar a l'usuari si vol enviar-lo de manera «insegura».

¿Algú de la comunitat s'apunta?

de fet en les especificacions es parla de 4 maneres per al servidor: llegat, experimental, barrejat i estricte, i en base a les maneres de servidor d'origen i el servidor de destinació, decideix si manar usant DMTP o SMTP.

Seria molt interessant que s'implementés aquest protocol. Una altra cosa és que s'adopti per les empreses dalt dimensionades.