Alguna vegada els ha passat que algú et digui «Deixa el teu wifi lliure, no t'agrada el gratuït?»«No sigui egoista»I tantes coses. La veritat jo personalment no ho veig cap problema a compartir la meva wifi amb qualsevol persona. El problema és els perills que porta tenir a qualsevol persona en la teva xarxa sense fil, o pitjor encara, connectar-se a xarxes públiques d'aquestes que estan en els parcs, cafès, etc ...

Avui vinc a explicar una miqueta sobre un d'aquests perills. Us presento el:

ARP Spoofin

Segons Wikipedia.

«És una tècnica usada per infiltrar-se en una xarxa Ethernet commutada (basada en interruptors i no en hubs), Que pot permetre a l'atacant llegir paquets de dades en la LAN (xarxa d'àrea local), Modificar el trànsit, o fins i tot aturar-lo. »

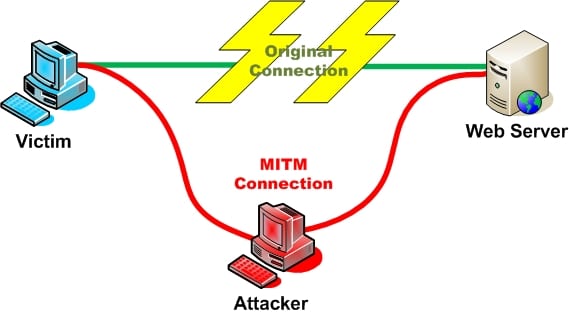

Segons @Jlcmux (O sigui jo: D) Arp Spoofin es tracta de confondre el Router o AP dient-li o més aviat insistint que jo tinc la MAC de l'equip víctima perquè així el dispositiu m'enviï els paquets que van cap a la víctima primer a mi. Així jo podré redireccionar o modificar aquests paquets abans que arribin a la víctima. Aquí és quan jo puc veure tot el trànsit de la víctima o simplement aturar-(Denegació de serveis)

En conclusió, com mostra la imatge. Creem un canal altern entre la xarxa i la víctima i així tot el trànsit passa per l'atacant abans d'anar a la víctima

D'aquesta manera es podrien utilitzar diversos tipus de programari com msnspy o altres amb el qual es pot des de veure converses de MSN, Facebook o altres, fins a veure contrasenyes, segrestar galetes i molts tipus d'atacs que es faciliten moltíssim tenint tot el trànsit passant pel teu ordinador.

Amb eines com Wireshark podríem veure tot aquest trànsit. o fer servir qualsevol altre tipus de Sniffer per capturar diferents tipus de paquets.

Encara que hi ha eines i mètodes per alliberar-se d'aquest tipus d'atacs ... Siguem realistes. Qui els fa servir? Pràcticament ningú.

Però anem a nomenar algunes eines per aturar aquests atacs ..

ARPON - Un petit tutorial

ArpWatch (En repos) un tutorial

Salutacions.

Molt Interessant el tema, vaig a compartir-ho en la meva pàgina. Gràcies.

Molt bo. A mi no m'agrada tenir la xarxa de casa meva oberta, és més, la tinc amb WPA2, una clau prou llarga i filtrat per MAC. Sé que es pot saltar tot això però en aquesta zona ningú ho va a fer jajaj

Salutacions!

D'acord, llavors millor segueixo amb la meva paranoia que segons sembla està justificada ...

Deixar la meva wifi oberta ?? !! jajaja no. Si tingués un super ample de banda talves però amb el escassa de la meva velocitat la necessito a tot el que de 😉

Bon post, com sempre. Però si volen Internet, que paguin jejeje. Mentida, no té res de dolent compartir.

molt bon info ... s'abria que checar, però doncs, per la meva casa no hi ha nadien que sàpiga d'això (bons això dic), jejej però és útil saber-ho de tota manera ... 🙂

Bon article. És bo que les persones prenguin consciència de la importància de la seguretat en les tecnologies de la informació. Lamentablement molts prefereixen ignorar-lo, fins que es tornen víctimes d'un atac. Només cal observar les traces d'un tallafocs com per constatar que sempre hi ha qui està disposat a intentar entrar al teu PC des dels llocs que menys esperaves: Rússia, la Xina, Corea, Brasil, Argentina, Sud-àfrica, etc.

A la meva ciutat hi ha una wifi dura dura, com 10 AP en pont i agafa gairebé la ciutat sencera, la gent l'agafa per jugar wow però uns amics i jo volem posar-li social network, status.net etc ...

Actualment la seguretat és per filtre mac però això és per newbies, així que planegen muntar un server radius, no hi ha res a hackejar ja que és xarxa local i només té server wow i un jabber, més endavant caldrà preocupar però si vols hackejar un compte wow endavant, ha de ser divertit treure-li l'armadura i posar-li una tanguita a un warrior de l'aliança.

Aquest article està molt interessant. A casa meva, tenim un ruteador D-Link i li vaig posar contrasenya amb WEP2 i llarguíssima amb signes rars, nombres, majúscules i minúscules. No obstant això, m'agradaria aprendre més sobre com configurar la xarxa sense fils de manera segura.

Si això fos un comentari de YouTube, podria demanar alguna cosa com «polzes amunt si vols que l'autor faci un vídeo (en aquest cas, un article) perquè ens ensenyi a configurar el ruteador de manera segura», je je je je. I els que el llegeixin podrien puntuar perquè la petició fos tinguda en compte per l'autor.

xD. Jo personalment no em embolic molt amb això. Jo simplement la deixo oculta. amb una WPA2-PSK, i la audito constantment.

Una cosa que vaig fer va ser deixar-la oberta uns quants dies i totes les persones que es connectessin van ser banneadas per la MAC. 😀

A més pots desactivar l'DHCP i només autoritzar les MAC amb una ip des del router i així no funciona ni tan sols asignándome una ip jo mateix.

Un ratolinet pot vulnerare tot això. Però anem. es cansaran als 4 dies d'intentar-

Bé si tens la cartera activada encara que de vegades és molesta demanarà la contrasenya quan intentin entrar a la xarxa. XD.

Encara crear una VPN tampoc és mala idea.

Molt interessant el tema, vaig a investigar una mica ...

L'únic problema de les xarxes wifi, són les radiacions electromagnètiques, per l'augment i el grau d'exposició com a expert en el tema, us puc dir que ho podeu comprovar desconnectant i connectant a el cap d'un dia i notareu, per cable és innocu i inviolable, que no us enganyin

descargador de youtube

Que cosa tan llarga

Jo tinc aquest problema, tinc un portàtil amb windows 7 i ZoneAlarm em bloqueja això, però tot i així en wireshark a l'igual que networkminer, s'observa l'error que em tira a l'voler canviar, la mac del meu portàtil per la direcci de l'router xx. xx.xxx.xx bla bla bla. En wireshark em mostra com el mac de router fa arp al meu portàtil, un exemple meu mac router és 00.00.00.00.00.00 i la laptop 11.11.11.11.11.11. El meu dubte és aquesta, abans de connectar el portàtil a l'wifi, corro com admin, wireshark, i trio sempre tot, tant lan com wifi. Això és el que observo a l'connectar-me alguna cosa asi:

GemtekTe_xx: xx: xx ARP ect ect .. i després la direcció on es troba ara 192.168.1.xo la mac del meu router, preguntandole qui aquesta connectat a aquesta adreça ect .., ara en ubuntu tracte d'instal·lar networkminer i tot bé , però quan surt la interfas gràfica no observo els botons de start i stop.