|

Šifrování nebo šifrování souborů, textů atd. Je to nástroj, o kterém by měli vědět všichni uživatelé systému Linux a který bohužel málokdo zná a používá každý den. To je obzvláště nápadné, když vezmete v úvahu reputaci Linuxu jako „zabezpečeného operačního systému“; Toto je další nástroj, který vám Linux dá na dosah ruky, aby vylepšil vaši bezpečnost. Proč to nepoužíváš? Z nevědomosti? Tento příspěvek vyplňuje tuto „mezeru“Nejjednodušší způsob šifrování informací je použití Ochrana soukromí GNU (GPG). Tento mini návod popisuje jeho instalaci a manipulaci v Ubuntu od hlavy po paty. Napsání mi trvalo téměř 2 dny, takže doufám, že vám to bude užitečné. |

Jak funguje GPG

GPG používá hybridní systém, který kombinuje symetrické a asymetrické šifrování.

Asymetrické šifrování vždy funguje s a pár klíčů. Jedním z nich budete vy „veřejný“ klíč a druhý ty "soukromý" klíč. Jak název napovídá, veřejný klíč může být dán těm, kterým chcete posílat šifrované zprávy, a nehrozí nebezpečí, pokud je uvidí někdo jiný. Ve skutečnosti jsou obvykle zveřejňovány na veřejných serverech, aby jim usnadnily přístup; Soukromý klíč musí být naopak tajný a nemusíte ho s nikým sdílet. Nejkrásnější na tom všem je to, že jak uvidíme níže, oba klíče jsou vytvářeny přímo společností GPG na základě vašich osobních údajů. Posledním krokem je „utěsnění“ těchto dvou klíčů pomocí „přístupové fráze“. Jediné heslo, které si budete muset pamatovat, je tedy vaše „přístupová fráze“.

Předávání čisté, díky asymetrické šifrování, Pokud odesílatel použije k zašifrování zprávy veřejný klíč příjemce, po zašifrování bude moci tuto zprávu dešifrovat pouze soukromý klíč příjemce, protože je jediný, kdo ji zná. Proto je dosaženo důvěrnosti odeslání zprávy: nikdo kromě příjemce ji nemůže dešifrovat. Pokud vlastník páru klíčů používá k šifrování zprávy svůj soukromý klíč, může ji kdokoli dešifrovat pomocí svého veřejného klíče. V tomto případě je dosaženo identifikace a autentizace odesílatele., protože je známo, že to mohl být jen on, kdo použil svůj soukromý klíč (pokud jej někdo nemohl ukrást).

Poslední poznámka, kterou považuji za zajímavou zmínit, je, že asymetrické šifry byly vynalezeny za účelem zcela se vyhněte problému s výměnou klíčů symetrických šifer. U veřejných klíčů není nutné, aby se odesílatel a příjemce dohodli na použití klíče. Je nutné, aby odesílatel před zahájením tajné komunikace získal kopii veřejného klíče příjemce. Stejný veřejný klíč může navíc použít kdokoli, kdo chce komunikovat s jeho vlastníkem.

Jak bezpečné je GPG?

El algoritmus používaný GPG je DSA / ElGamal, protože je „zdarma“ a nespadá pod něj „patentované“ patenty.

Pokud jde o délka klíče, záleží na požadavcích uživatele. Je nutné vyvážit mezi bezpečností a optimalizací procesu. Čím větší je klíč, tím menší je riziko, že zpráva bude dekódována, pokud bude zachycena, ale také se zvýší čas potřebný k výpočtu procesů. Minimální velikost, kterou GnuPG vyžaduje, je 768 bitů, i když si mnoho lidí myslí, že by to mělo být 2048 (což je v tuto chvíli maximum s GnuPG). Pokud má zabezpečení vyšší prioritu než čas, je možné zvolit největší povolenou velikost klíče.

Instalace GPG na Ubuntu

Ubuntu vychází z balení s GPG a grafickým rozhraním pro GPG s názvem Seahorse. Pro přístup k Seahorse musíme jít do Aplikace> Příslušenství> Hesla a šifrovací klíče.

Před tím doporučuji otevřít terminál a napsat:

sudo aptitude install seahorse-plugins sudo killall nautilus

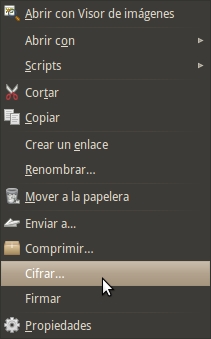

To nám umožňuje integrovat GPG do Nautilus. Pokud od nynějška klikneme pravým tlačítkem na soubor, uvidíme, že se objeví další dvě možnosti: „Šifrovat“ a „Podepsat“. Uvidíme, jak používat tyto nové nástroje níže.

Vytvořte klíče

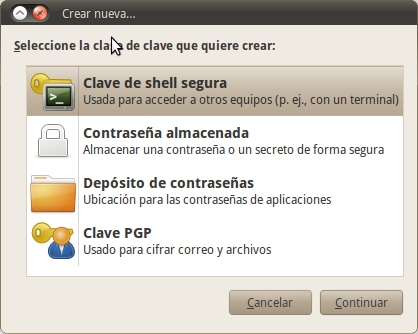

Než jsme začali šifrovat zprávy a soubory, jak jsme viděli, je nutné nejprve vytvořit naše asymetrické klíče a naši „přístupovou frázi“. Za tímto účelem přejdeme do části Aplikace> Příslušenství> Hesla a šifrovací klíče. Jakmile tam budeme, přejdeme do Soubor> Nový> Klíč PGP.

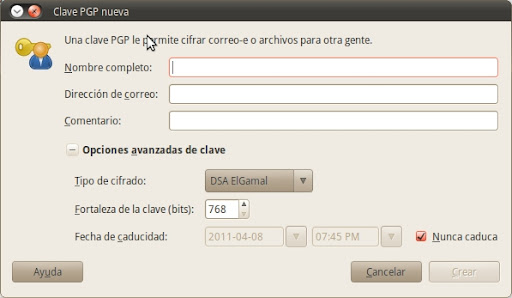

Systém nás poté požádá o zadání našeho jméno, e-mailovou adresu a komentář. Druhá možnost je volitelná, zatímco první dvě jsou povinné. Vybraná e-mailová adresa by měla být platná, protože bude použita k podepsání identifikátoru uživatele. Pokud bude tato adresa jakýmkoli způsobem upravena, podpis nebude odpovídat. Na základě těchto údajů budou vygenerovány klíče.

V sekci Pokročilý klíč, můžete zvolit jiný typ šifrování. Doporučený je „DSA Elgamal 768 bitů“, ale doporučuji jej změnit na „DSA Elgamal 2048 bitů“, protože je považován za dostatečně bezpečný a flexibilní. Datum vypršení platnosti je datum, kdy klíč již není užitečný pro operace šifrování nebo podepisování. Přiměřená doba na to je 6 měsíců. Po uplynutí této doby budete muset změnit datum vypršení platnosti nebo vygenerovat nový klíč nebo podklíč.

Posledním krokem je zadání hesla. Všimněte si rozdílu mezi anglosaskými výrazy pro slovo „heslo“: výraz „heslo»Označuje« heslo », zatímco výraz«přístupová fráze»Označuje«zlomený na cestě". Proto musí být toto heslo složeno z více než jednoho slova. Aby bylo heslo účinné (bezpečné), musíte:

být dlouhý;

kombinovat velká a malá písmena a čísla;

obsahovat speciální znaky (ne alfanumerické);

být těžké uhodnout. Proto kromě jmen, významných dat, telefonních čísel, čísel dokladů, ...

Obecně platí, že k vytvoření silného hesla je vhodné vložit velká písmena s minusCulas, čísly, jinými nealfanumerickými znaky atd.. Při výběru slov a frází se musíme vyhýbat příliš zjevným slovům nebo významným datům a nikdy nepoužívat citace z knih nebo slavné fráze. To znamená, že musíme zajistit, aby zvolené heslo bylo natolik obtížné, že ho nebude možné prolomit „útokem hrubou silou“ nebo dokonce „slovníkovým útokem“, ale aby bylo snadné si ho zapamatovat. Pokud bychom zapomněli heslo, náš klíč by byl naprosto k ničemu a kryptogramy s ním šifrované, nerozluštitelné. Vzhledem k této možnosti se doporučuje vždy vytvářet certifikáty o odvolání společně s klíči.

Po zadání všech požadovaných dat začne proces generování klíčů, což trvá značně dlouho v závislosti na velikosti klíčů a rychlosti vašeho počítače. Během tohoto procesu program shromažďuje náhodná data, která použije ke generování klíčů. Po dokončení se Seahorse zavře.

Servery veřejného klíče

Publikovat moje veřejné klíče

Servery veřejného klíče se používají k přesné distribuci veřejných klíčů. Je tedy velmi snadné někoho prohledat v databázi (podle jména nebo e-mailu) a najít jeho veřejné klíče k odeslání šifrovaných zpráv (které může dešifrovat pouze on).

Chcete-li „nahrát“ své veřejné klíče na tyto servery, musíte pouze otevřít Seahorse, vybrat svůj klíč a přejít na Vzdálené> Synchronizovat a publikovat klíče. Zobrazí se upozornění, že nám to způsobí zveřejnění vybraných veřejných klíčů.

Získejte veřejné klíče mých přátel

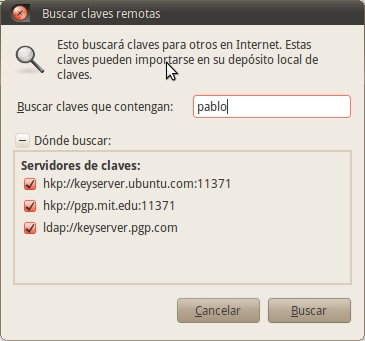

Otevřete Seahorse a přejděte do nabídky Remote> Find remote keys. Zadejte jméno nebo e-mail osoby, kterou hledáte. Poté vyberte odpovídající klíč. Po dokončení uvidíte, že nový klíč byl přidán na kartu „Další klíče“.

(De) Šifrování souborů a složek

Po vygenerování páru klíčů je šifrování a dešifrování souborů poměrně jednoduché. Musíte jen vybrat soubor, kliknout pravým tlačítkem a vybrat „Šifrovat“.

V zobrazeném dialogovém okně vyberte klíč, který jste vytvořili dříve, a klikněte na OK.

Pokud jste vybrali složku, kterou chcete zašifrovat, zeptá se vás, zda chcete zašifrovat každý soubor ve složce samostatně nebo zda chcete vytvořit soubor ZIP, který bude později zašifrován. Druhá možnost je ve většině případů nejlepší.

Pokud šifrujete soubor, po dokončení šifrování byste měli vytvořit soubor se stejným názvem, ale s příponou .pgp. Po dokončení procesu můžete starý soubor odstranit. Pokud jste zašifrovali složku, měli byste najít dva nové soubory: šifrovanou verzi s příponou .pgp a soubor .zip s původní verzí složky. ZIP i původní složku lze po zašifrování smazat.

Z bezpečnostních důvodů by nešifrované verze souborů měly být trvale odstraněny, místo aby byly jednoduše odeslány do koše. Nejprve však zkuste dešifrovat zašifrovaný soubor, abyste zjistili, že je vše v pořádku.

Chcete-li to provést, musíte dvakrát kliknout na soubor .pgp a zadat heslo, když o to požádá. Původní soubor se poté znovu zobrazí. V případě, že se jedná o složku, objeví se soubor .zip a musíte poté extrahovat jeho obsah.

Dešifrování souborů na mém druhém počítači

Nejedná se o systém určený k vytváření přenosných šifrovaných souborů (jako TrueCrypt). Chcete-li dešifrovat své vlastní soubory na jiném počítači, musíte exportovat klíč a poté jej importovat do druhého počítače. To představuje bezpečnostní riziko. Někdy však může být nutné provést tento úkol (například pokud máte počítač a notebook a chcete mít jeden pár klíčů GPG a ne jeden pro každý počítač, jako by se jednalo o různé „identity“). Tady jsou kroky, které je třeba v takovém případě dodržet:

V počítači, kde jste vytvořili klíče, spusťte Seahorse (Aplikace> Příslušenství> Hesla a šifrovací klíče) a klikněte pravým tlačítkem na svůj osobní klíč a vyberte „Vlastnosti“.

V zobrazeném dialogovém okně klikněte na kartu „Podrobnosti“ a poté na tlačítko „Exportovat“ vedle položky „Exportovat celý klíč“. Uložte soubor na plochu. Zjistíte, že byl vytvořen nový soubor s příponou .asc. Jsou to vaše klíče v prostém textu.

Zkopírujte soubor .asc na USB flash disk a odtud do druhého počítače. Nyní na tomto počítači spusťte Seahorse a klikněte na tlačítko „Importovat“. Přejděte na místo, kde jste uložili soubor .asc, a klikněte na „Otevřít“. Tím se importuje klíč. Zavřete Seahorse a dvakrát dešifrujte libovolný soubor zašifrovaný klíčem. Požádá vás o „přístupovou frázi“, takže si ji zapište. Poté bude původní soubor uložen do stejné složky, kde je soubor .pgp.

Nakonec nezapomeňte, že čas a datum počítačů, kde klíče vytváříte / importujete / exportujete, musí být správné. Z různých technických důvodů nemohou Seahorse a příkaz gpg importovat klíč, pokud je čas a datum v počítači menší než datum jeho vytvoření. To samozřejmě znamená, že pokud má počítač, kde jste klíč vytvořili, nesprávné datum, může vám při vytváření a používání klíče způsobit velké potíže.

Šifrovat text

K šifrování vybraného textu existuje plugin Gedit. Chcete-li to povolit, přejděte na Úpravy> Předvolby> Pluginy. Vybral jsem „Šifrování textu“. Jakmile je modul plug-in povolen, budou povoleny možnosti v nabídce Úpravy> Šifrovat / dešifrovat / podepsat.

GPG a Firefox

K dispozici je modul plug-in pro Firefox (FireGPG), který poskytuje integrované grafické rozhraní pro použití operací GPG (včetně (de) šifrování, podpisu a ověření podpisu) na jakýkoli text na webové stránce.

FireGPG umožňuje také práci s webmaily (Gmail atd.), I když v době, kdy jsem testoval, byla integrace s Gmailem „nefunkční“. Chcete-li zobrazit úplný seznam webových e-mailů, se kterými FireGPG pracuje, postupujte takto: http://getfiregpg.org/s/webmails

Stáhnout FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Urychlení procesu šifrování trochu ...

Chcete-li (de) zašifrovat informace vždy pomocí stejné „identity“, doporučuji vám přejít na Systém> Předvolby> Šifrování a úložiště klíčů. Poté jsem vstoupil na kartu „Šifrování“ a tam, kde je uvedeno „Výchozí klíč“ vyberte klíč, který budete vždy používat k (de) šifrování informací. Pokud jste zvědaví, doporučuji také podívat se na kartu „PGP passphrase“ a naladit GPG na maximum.

Podepište a ověřte

Mnohokrát nechcete poslat zašifrovaný e-mail, ale chcete, aby si příjemce byl jistý, že jsem to poslal já. K tomu se používají digitální podpisy. Vše, co musíte udělat, je ověřit e-mail pomocí GPG a veřejného klíče odesílatele.

K zašifrování e-mailu, jak jsme viděli, se používá pár klíčů. Jeden z nich je tajný a druhý veřejný. V případě digitálního podpisu všichni lidé, kteří dostanou mnou podepsaný e-mail, budou moci pomocí mého veřejného klíče ověřit, že jsem tento e-mail napsal já a že e-mail nebyl škodlivě změněn, protože jsem ho podepsal pomocí svého soukromého klíče.

Z tohoto důvodu je jedním z velkých problémů šifrování právě to, že si emitent musí být velmi jistý, že klíč, nebo v případě digitálního podpisu, že skutečně patří osobě, která tvrdí, že je vlastníkem Podpis. Koneckonců, mohu tvrdit, že jsem „Monica Lewinsky“, a vložím její jméno do mého digitálního podpisu. K vyřešení tohoto problému je podepsání veřejných klíčů. Tak, když někdo podepíše můj veřejný klíč, potvrzuje, že tento klíč patří mně. Jinými slovy, ručí za to, že tento klíč je můj. Vzájemný podpis klíčů tvoří podle Roberta De Nira „síť důvěryhodnosti“ nebo „síť důvěryhodnosti“. Další informace o tomto tématu vám doporučuji navštívit http://www.rubin.ch/pgp/weboftrust.

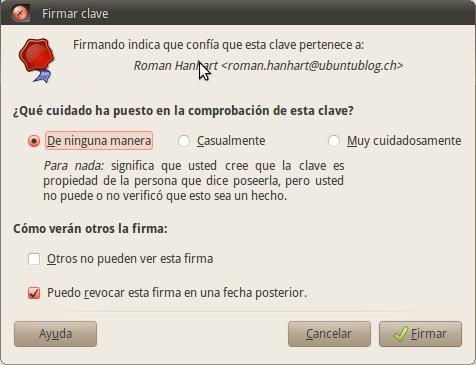

Přihlášení klíče do úložiště klíčů:

1) Na kartách Důvěryhodné klíče nebo Jiné shromážděné klíče vyberte klíč, který chcete podepsat,

2) Zvolte Podepsat na panelu nástrojů nebo Soubor> Podepsat,

3) Vyberte, jak důkladně jste zkontrolovali klíč,

4) Uveďte, zda by měl být podpis lokální pro váš klíčový vklad a zda lze váš podpis odvolat,

5) Klikněte na Podepsat.

GPG a Thunderbird

K dispozici je modul plug-in pro Thunderbird a Seamonkey Enigmail který umožňuje psát a přijímat podepsané nebo šifrované zprávy pomocí GPG.

Při prvním spuštění tohoto modulu plug-in se zobrazí řada formulářů, které musíte vyplnit. Zahrnuje také příručky, které vysvětlují, jak používat GPG.

Pro více informací o GPG doporučuji přečíst:

- GNUPG Mini jako: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Nápověda, která v Ubuntu pochází z příručky hesel a šifrovacích klíčů. Otevřete Seahorse> Nápověda> Rejstřík.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Psaní mi umožňuje osvojit si myšlenky, planetární a digitální erudiční standardy

sdílet své nápady mezi sebou v situaci webového protokolu ve třídě

blogování s paní Lanphearovou. dárkové tašky jsou součástí

část všech uznává, že to není způsob řešení přechodu na něco nového.

Navštivte také moji stránku: klikněte zde

Dobrý Pablo! Nevím, jestli je to můj prohlížeč, ale text tohoto tutoriálu je oříznut, to znamená, že mi chybí konec každého řádku. Děkuji za pomoc!

Váš výukový program je velmi pěkný !! No dobře, hledal jsem pomoc! Tak dobré!!

pD: Ti, kteří mají pochybnosti, čtou dobře debilky! ty dobré vibrace !!

DALE CHIDO MAN !!! VELMI DOBRÉ TUTO, ŽE ONDAAAAA

Chee !! yenoo můj cheleee b0las !! papahuevoo !! Jaké ric000 frut000 papitoo !! conxa l0ra pendej00s !!

Ve Firefoxu to vypadá dobře ...

dobrý článek! velmi zajímavé. dnes večer to znovu přečtu s více času

Vděčný příteli .. Zdravím z Venezuely.

Odhadovaný,

Jsem velmi vděčný za vaši vynikající práci a také za sdílení kompilace postupu ke generování tohoto tutoriálu.

S pozdravem

D.

Buenos Aires.

Wow! Velmi dobrý návod!

Mám jen jednu pochybnost ... Když exportuji klíč do souboru .asc, exportuje to veřejný i soukromý klíč? Mám strach ze ztráty soukromé, protože veřejná je již online, ale soukromá je někde v systému, o kterém nevím; Chci z toho udělat kopii a mít dva klíče v tajném USB. Také bych chtěl mít tu „synchronizaci“ identit mezi 2 stroji.

Pokud jste tak laskaví, abyste objasnili mé pochybnosti nebo prohlásili, kde je můj soukromý klíč (již jsem se podíval do ~ / .gnupg, ale nevím, co to je), budu vám velmi vděčný 🙂 pokud můžete poslat e-mail, lépe, najdete ho v mém profilu Disqus .

Zdravím!

HaD!

Myslím, že už jsem to pochopil; Zkusím to později ...

Nyní tedy zbývá vědět, jak zachránit můj soukromý a veřejný klíč terminálem, protože věřím, že jsem nyní poslal oba na server v Launchpadu !! D: (Říkám to, protože jsem mu poslal text, který mi dává za „export“ mého klíče - což jsou zjevně dva klíče -)

Děkujeme za vaši odpověď!

HaD!

Ahoj

GnuPG používá algoritmy bez patentů, ale chtěl bych vědět, jestli SMIME používá algoritmy, které nejsou svobodným softwarem.

díky

Podívejte se, co chápu, s / mime je „otevřený standard“ a GNUPG (od verze 2) podporuje s / mime. Stručně řečeno, myslím si, že pokud to lidé v GNUPG začlenili, je to proto, že jejich algoritmy jsou zdarma a standard je otevřený, takže jej můžete bez problémů používat.

Pravdou je, že nevím. Nemyslíte si, že je čas na aktualizaci? Na zdraví! Pavel.

Dne 06/12/2012 18:06, «Disqus» napsal:

... Stále má podporu (LTS) ... 😉 ... přesto děkuji.

ahoj2.

Víte, jestli existuje chyba mořského koníka 10.04?… V jiné verzi je to perfektní, ale v 10.04 to dává chybu při generování klíče.

DÍL NÁVODU! Tady je moje závěrečná praxe Hardware Fundamentals xD

Díky Piter! Jsem rád, že to bylo pro vás užitečné. To byl nápad ... 🙂

Objetí! Pavel.

Vůbec se mi nelíbí, je to nechutné !!!!!!!!!!!!!!!!!!!!

Mohou také používat službu FNIB, šifrovanou poštu pomocí Swiftcoinů.

http://www.youtube.com/watch?v=U3_pMGXlOMM

ahoj

velmi dobrý příspěvek

ale pochybuji ...

Aktuálně jsem byl na maivelope, ale dělá mi to problémy

Nemohu dešifrovat e-maily, které mi posílají pomocí PGP

Ukázalo se, že mám kontakt, který mi poslal zprávu pomocí PGP, ale nemohu ji dešifrovat, dostanu toto: Chyba! Pro tuto zprávu nebyl nalezen žádný soukromý klíč. Požadované identity soukromého klíče: 187C3E990A964C30 nebo BDA0CFE6BF5E5C1C Už jsem se pokusil odeslat zprávu se soukromým klíčem, a přesto to chápu ... co dělám špatně?

a přešel jsem na Portable PGP, ale nevím, co je to heslo ...

Nepamatuji si, že v maivelope se mě zeptal, nebo jsem udělal něco, aby to vypadalo ...

Skvělý návod!

Kdokoli říká, že je to nechutné, neví, o co jde

Dobrý den.

Nemohu ho zobrazit po kliknutí na soubor nebo složku k zašifrování rozevíracího seznamu (kliknutím na pravé tlačítko), aby se zobrazil šifrovaný, ale není. Stává se mi to na lubuntu 16.04 i xubuntu 16.04

Ahoj, nemohu použít první kód „sudo aptitude install seahorse-plugins“ mi říká: „sudo: aptitude: command not found“.

Dobrý den, v Ubuntu 19.10 mě první příkaz nepřijímá, říká mi, že tento balíček není k dispozici, ale že je odkazován na jiný balíček. Rovněž říká, že balíček seahorse-plugins chybí, je zastaralý nebo je k dispozici z jiného zdroje.

pozdravy