Obecný index série: Počítačové sítě pro malé a střední podniky: Úvod

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Ahoj přátelé a přátelé!

Tento článek je pokračováním Ověření Squid + PAM v sítích CentOS 7- SMB.

Operační systémy UNIX / Linux nabízejí SKUTEČNÉ víceuživatelské prostředí, ve kterém mnoho uživatelů může pracovat současně na stejném systému a sdílet prostředky, jako jsou procesory, pevné disky, paměť, síťová rozhraní, zařízení vložená do systému atd.

Z tohoto důvodu jsou správci systému povinni průběžně spravovat uživatele a skupiny systému a formulovat a implementovat dobrou strategii správy.

Dále velmi stručně uvidíme obecné aspekty této důležité činnosti v Linux Systems Administration.

Někdy je lepší nabídnout Utility a poté Need.

Toto je typický příklad tohoto řádu. Nejprve ukážeme jak implementovat službu Internet Proxy se Squidem a místními uživateli. Nyní si musíme položit otázku:

- ¿jak mohu implementovat síťové služby na LAN / UNIX / Linux od místních uživatelů a pomocí přijatelné zabezpečení?.

Nezáleží na tom, že k této síti jsou připojeni také klienti Windows. Záleží pouze na tom, jaké služby síť malých a středních podniků potřebuje, a jaký je nejjednodušší a nejlevnější způsob jejich implementace.

- ¿Možná mechanismus autentizace při zrodu ARPANET, Internet a další sítě Wide Aoblast NEtwork o Loční Aoblast NEtwork iniciály byly založeny na LDAP, Adresářová službanebo v Microsoft LSASSnebo v Active Directorynebo Kerberos?, zmíním jen několik.

Dobrá otázka, na kterou by měl každý hledat své odpovědi. Zvu vás k hledání výrazu «ověření pravosti»Na Wikipedii v angličtině, která je zdaleka nejúplnější a nejkoherentnější, pokud jde o původní obsah - v angličtině -.

Podle historie již zhruba, první byl Ověřování y Oprávnění místní, po NIS Síťový informační systém vyvinutý společností Sun Microsystem a také známý jako Zlaté stránky o ypa pak LDAP Protokol pro přístup k adresáři s lehkým obsahem.

Co takhle "Přijatelné zabezpečení»Přijde, protože se mnohokrát obáváme o bezpečnost naší místní sítě, zatímco přistupujeme k Facebooku, Gmailu, Yahoo atd. - abychom zmínili jen několik - a v nich poskytujeme naše soukromí. A podívejte se na velké množství článků a dokumentů, které se týkají Žádné soukromí na internetu existují

Poznámka k CentOS a Debian

CentOS / Red Hat a Debian mají vlastní filozofii, jak implementovat zabezpečení, která se zásadně neliší. Potvrzujeme však, že oba jsou velmi stabilní, bezpečné a spolehlivé. Například v CentOS je kontext SELinux ve výchozím nastavení povolen. V Debianu musíme balíček nainstalovat selinux-základy, což naznačuje, že můžeme použít i SELinux.

V CentOS, FreeBSDa dalších operačních systémech je vytvořena skupina -systém kolo umožnit přístup jako kořen pouze uživatelům systému patřícím do této skupiny. Číst /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlA /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nezahrnuje skupinu kolo.

Hlavní soubory a příkazy

záznamy

Hlavní soubory související se správou místních uživatelů v operačním systému Linux jsou:

CentOS a Debian

- / etc / passwd: informace o uživatelském účtu.

- / etc / shadow- Informace o zabezpečení uživatelského účtu.

- / etc / group: informace o skupinovém účtu.

- / etc / gshadow- Bezpečnostní informace pro skupinové účty.

- / etc / default / useradd: výchozí hodnoty pro vytvoření účtu.

- / etc / skel /: adresář, který obsahuje výchozí soubory, které budou zahrnuty do adresáře HOME nového uživatele.

- /etc/login.defs- Konfigurační sada pro zabezpečení heslem.

Debian

- /etc/adduser.conf: výchozí hodnoty pro vytvoření účtu.

Příkazy pro CentOS a Debian

[root @ linuxbox ~] # chpasswd -h # Aktualizujte hesla v dávkovém režimu Jak používat: chpasswd [možnosti] Možnosti: -c, --crypt-method METODA kryptovací metoda (jedna z ŽÁDNÝCH DES MD5 SHA256 SHA512) -e, --šifrovaná zadaná hesla jsou šifrovaná -h, --help ukazuje toto pomozte vyzvat a ukončit -m, --md5 zašifruje heslo jasně pomocí algoritmu MD5 -R, --root CHROOT_DIR adresář na chroot do -s, --sha-rounds počet SHA kol pro šifrovací algoritmy SHA * # várka- Provádět příkazy, pokud to zatížení systému umožňuje. Jinými slovy # když průměrná zátěž klesne pod 0.8 nebo hodnota zadaná vyvoláním # příkazu atd. Více informací muž šarže. [root @ linuxbox ~] # gpasswd -h # Deklarovat administrátory v / etc / group a / etc / gshadow Jak používat: gpasswd [možnosti] Možnosti SKUPINY: -a, --add UŽIVATEL přidá UŽIVATELE do SKUPINY -d, --delete UŽIVATEL odebere UŽIVATELE ze SKUPINY -h, --help zobrazí tuto nápovědu a skončí -Q, - - kořenový adresář CHROOT_DIR do kořenového adresáře do -r, --delete-heslo odebrat heslo SKUPINY -R, --restrict omezuje přístup ke SKUPINĚ svým členům -M, --muži USER, ... nastaví seznam členů SKUPINY - A, --administrators ADMIN, ... nastavuje seznam správců SKUPINY Kromě možností -A a -M nelze tyto možnosti kombinovat. [root @ linuxbox ~] # groupadd -h # Vytvořte novou skupinu Jak používat: groupadd [možnosti] Možnosti SKUPINY: -f, --force ukončit, pokud skupina již existuje, a zrušit -g, pokud je již použit GID -g, --gid GID použít GID pro novou skupinu - h, - help zobrazí tuto nápovědu a končí -K, --key KEY = VALUE přepíše výchozí hodnoty "/etc/login.defs" -o, --non-unique umožňuje vytvářet skupiny s GID (ne jedinečné) duplikáty -p, --password HESLO použijte toto šifrované heslo pro novou skupinu -r, --systém vytvoří systémový účet -R, --root CHROOT_DIR adresář, do kterého se má [root @ linuxbox ~] # skupina del -h # Odstranit existující skupinu Jak používat: groupdel [volby] Možnosti SKUPINY: -h, --help zobrazí tuto nápovědu a ukončí -R, --root CHROOT_DIR adresář, do kterého se má spustit [root @ linuxbox ~] # skupinové memy -h # Deklarovat administrátory v primární skupině uživatele Jak používat: groupmems [options] [action] Options: -g, --group GROUP změnit název skupiny namísto skupiny uživatele (může provést pouze administrátor) -R, --root CHROOT_DIR adresář na chroot do Akce: -a, --add USER přidá uživatele USER ke členům skupiny -d, --delete USER odebere uživatele USER ze seznamu členů skupiny -h, --help zobrazí tuto nápovědu a ukončí -p, - vymazat vymazat všechny členy skupiny l, --list vypíše členy skupiny [root @ linuxbox ~] # skupinový -h # Upravit definici skupiny Jak používat: groupmod [možnosti] Možnosti SKUPINY: -g, --gid GID změní identifikátor skupiny na GID -h, --help zobrazí tuto nápovědu a skončí -n, --new-name NEW_Group změní název a NEW_GROUP -o, --non-unique umožňuje použít duplicitní GID (ne jedinečný) -p, --password PASSWORD změní heslo na PASSWORD (šifrované) -R, --root CHROOT_DIR adresář do chroot do [root @ linuxbox ~] # grpck -h # Zkontrolujte integritu skupinového souboru Jak používat: grpck [možnosti] [skupina [gshadow]] Možnosti: -h, --help zobrazit tuto nápovědu a ukončit -r, - pouze číst chyby a varování, ale neměnit soubory -R, - - kořenový adresář CHROOT_DIR do kořenového adresáře do -s, --třídit položky řazení podle UID [root @ linuxbox ~] # grpconv # Přidružené příkazy: pwconv, pwunconv, grpconv, grpunconv # Slouží k převodu do az stínových hesel a skupin # Čtyři příkazy pracují se soubory / etc / passwd, / etc / group, / etc / shadow, # a / etc / gshadow. Pro více informací muž grpconv. [root @ linuxbox ~] # sg -h # Provede příkaz s jiným ID skupiny nebo GID Jak používat: sg group [[-c] objednávka] [root @ linuxbox ~] # newgrp -h # Změní aktuální GID během přihlášení Jak používat: newgrp [-] [skupina] [root @ linuxbox ~] # noví uživatelé -h # Aktualizace a vytvoření nových uživatelů v dávkovém režimu Režim použití: noví uživatelé [možnosti] Možnosti: -c, - kryptovací metoda METODA kryptová metoda (jedna z ŽÁDNÝCH DES MD5 SHA256 SHA512) -h, --help zobrazí tuto nápovědu a ukončí -r, --systém vytvoří systém accounts -R, --root CHROOT_DIR adresář na chroot do -s, --sha-rounds počet kol SHA pro šifrovací algoritmy SHA * [root @ linuxbox ~] # pwck -h # Zkontrolujte integritu souborů hesel Jak používat: pwck [možnosti] [passwd [stín]] Možnosti: -h, --help zobrazit tuto nápovědu a ukončit -q, --quiet report errors only -r, --read-only zobrazit chyby a varování, ale neměňte soubory -R, --root CHROOT_DIR adresář na chroot do -s, --třídit položky řazení podle UID [root @ linuxbox ~] # useradd -h # Vytvořit nového uživatele nebo aktualizovat výchozí # informace o novém uživateli Jak používat: useradd [možnosti] USER useradd -D useradd -D [možnosti] Možnosti: -b, --base-dir BAS_DIR základní adresář pro domovský adresář nového účtu -c, --comment KOMENTÁŘ pole GECOS nový účet -d, --home-dir PERSONAL_DIR domovský adresář nového účtu -D, --defaults vytiskne nebo změní výchozí nastavení useradd -e, --expiredate EXPIRY_DATE datum vypršení platnosti nového účtu -f, - neaktivní Neaktivní období nečinnosti hesla nového účtu skupina -g, --gid Název skupiny nebo identifikátor primární skupiny nového účtu -G, --skupiny SKUPINY seznam doplňkových skupin nového účtu -h, --help zobrazí tuto nápovědu a končí -k, - skel DIR_SKEL používá tento alternativní adresář "skelet" -K, --key KEY = VALUE přepíše výchozí hodnoty "/etc/login.defs" -l, --no-log-init nepřidá uživatele do databází z lastlog a faillog -m, --create-home vytvoří domovský adresář uživatele -M, --no-create-home nevytvoří domovský adresář uživatele -N, --no-user-group nevytvoří skupina se stejným jménem jako uživatel -o, --non-unique umožňuje vytvářet uživatele s duplicitními (nejedinečnými) identifikátory (UID) -p, --password HESLO zašifrované heslo nového účtu -r, --systém vytváří účet systému -R, --root adresář CHROOT_DIR do kořenového adresáře do -s, --shell CONSOLE přístup konzoly nového účtu -u, --uid UID identifikátor uživatele nového účtu -U, --user-group vytvořitskupina se stejným názvem jako uživatel -Z, --selinux-uživatel USER_SE použije zadaného uživatele pro uživatele SELinux [root @ linuxbox ~] # uživatel del -h # Odstraní uživatelský účet a související soubory Režim použití: userdel [možnosti] UŽIVATEL Možnosti: -f, - vynutit některé akce, které by jinak selhaly, např. Odebrání stále přihlášeného uživatele nebo souborů, i když nejsou ve vlastnictví uživatele -h, --help zobrazí tuto zprávu Nápověda a dokončit -r, --odstranit odebrání domovského adresáře a poštovní schránky -R, --root adresář CHROOT_DIR do chrootu do -Z, --selinux-user odebrat libovolné mapování uživatelů SELinux pro uživatele [root @ linuxbox ~] # usermod -h # Upravit uživatelský účet Jak používat: usermod [možnosti] UŽIVATEL Možnosti: -c, --comment KOMENTÁŘ nová hodnota pole GECOS -d, --home PERSONAL_DIR nový osobní adresář nového uživatele -e, --expiredate EXPIRED_DATE nastavuje datum vypršení platnosti účet do EXPIRED_DATE -f, --naktivní Neaktivní nastaví dobu nečinnosti po vypršení platnosti účtu na Neaktivní -g, --gid GROUP vynutí použití GROUP pro nový uživatelský účet -G, --grupy SKUPINOVÝ seznam doplňkové skupiny -a, --append připojí uživatele k doplňkovým SKUPINÁM zmíněným volbou -G, aniž by jej odstranil z jiných skupin -h, --help zobrazí tuto nápovědu a ukončí -l, - znovu se přihlásit JMÉNO jméno uživatele -L, --lock uzamkne uživatelský účet -m, --move-home přesune obsah domovského adresáře do nového adresáře (použít pouze ve spojení s -d) -o, --non-unique umožňuje použít Duplicitní (nejedinečné) UID -p, --heslo HESLO použít šifrované heslo pro nový účet -R, --root CHR Adresář OOT_DIR do chrootu do -s, --shell CONSOLE nová přístupová konzole pro uživatelský účet -u, --uid UID vynutí použití UID pro nový uživatelský účet -U, --unlock odemkne uživatelský účet -Z, --selinux-user SEUSER nové mapování uživatelů SELinux pro uživatelský účet

Příkazy v Debianu

Debian rozlišuje mezi useradd y přidat uživatele. Doporučuje používat správci systému přidat uživatele.

root @ sysadmin: / home / xeon # přidat uživatele -h # Přidat uživatele do systému root @ sysadmin: / home / xeon # přidat skupinu -h # Přidat skupinu do systému adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup SKUPINA | --gid ID] [--zakázané-heslo] [--zakázané-přihlášení] UŽIVATEL Přidat běžného uživatele adduser --systém [--home ADRESÁŘ] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--skupina | --skupinová skupina | --gid ID] [--disabled-password] [--disabled-login] USER Přidat uživatele ze systému adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP přidat skupinu uživatelů addgroup --system [--gid ID] SKUPINA Přidat skupinu ze systému adduser SKUPINA UŽIVATELE Přidat existujícího uživatele do existující skupiny obecné možnosti: --quiet | -q nezobrazovat informace o procesu na standardním výstupu --force-badname povolit uživatelská jména, která neodpovídají konfigurační proměnné NAME_REGEX --help | -h zpráva o použití --verze | -v číslo verze a autorská práva --conf | -c SOUBOR použije SOUBOR jako konfigurační soubor root @ sysadmin: / home / xeon # deluser -h # Odeberte běžného uživatele ze systému root @ sysadmin: / home / xeon # skupina -h # Odebere normální skupinu ze systému deluser USER odebere běžného uživatele z příkladu systému: deluser miguel --remove-home odstraní domovský adresář uživatele a poštovní frontu. --remove-all-files odstraní všechny soubory vlastněné uživatelem. --backup zálohuje soubory před odstraněním. --zálohování cílový adresář pro zálohy. Ve výchozím nastavení se používá aktuální adresář. --systém odstraňte, pouze pokud jste uživatelem systému. delgroup GROUP deluser --group GROUP odstraní skupinu ze systému příklad: deluser --group students - systém odebrat pouze v případě, že se jedná o skupinu ze systému. --on-if-empty pouze odstranit, pokud nemají více členů. deluser USER GROUP odebere uživatele z příkladu skupiny: deluser miguel students obecné možnosti: --quiet | -q neposkytuje informace o procesu na stdout --help | -h zpráva o použití --verze | -v číslo verze a autorská práva --conf | -c SOUBOR použije SOUBOR jako konfigurační soubor

Politiky

Při vytváření uživatelských účtů musíme vzít v úvahu dva typy zásad:

- Zásady uživatelských účtů

- Zásady stárnutí hesel

Zásady uživatelských účtů

V praxi jsou to základní komponenty, které identifikují uživatelský účet:

- Název uživatelského účtu - uživatel PŘIHLÁŠENÍ, nikoli jméno a příjmení.

- Uživatelské ID - UID.

- Hlavní skupina, do které patří - GID.

- Heslo - heslo.

- Přístupová povolení - přístupová oprávnění.

Při vytváření uživatelského účtu je třeba vzít v úvahu tyto hlavní faktory:

- Doba, po kterou bude mít uživatel přístup k systému souborů a prostředkům.

- Doba, po kterou musí uživatel z bezpečnostních důvodů pravidelně měnit své heslo.

- Doba, po kterou přihlášení - přihlášení - zůstane aktivní.

Dále při přiřazování uživatele jeho UID y heslo, musíme vzít v úvahu, že:

- Celočíselná hodnota UID musí to být jedinečné a ne negativní.

- El heslo musí být přiměřené délky a složitosti, aby bylo obtížné je dešifrovat.

Zásady stárnutí hesel

V systému Linux heslo uživateli není přiřazena výchozí doba vypršení platnosti. Pokud používáme zásady stárnutí hesel, můžeme změnit výchozí chování a při vytváření uživatelů budou zohledněny definované zásady.

V praxi je třeba při nastavování stáří hesla vzít v úvahu dva faktory:

- Zabezpečení

- Pohodlí uživatele.

Čím kratší je doba platnosti hesla, tím je bezpečnější. Existuje menší riziko jeho úniku ostatním uživatelům.

K nastavení zásad stárnutí hesla můžeme použít příkaz Chage:

[root @ linuxbox ~] # chage Režim použití: chage [možnosti] Možnosti UŽIVATELE: -d, --poslední LAST_DAY nastaví den poslední změny hesla na LAST_DAY -E, --expiredate CAD_DATE nastaví datum vypršení platnosti na CAD_DATE -h, --help zobrazí tuto nápovědu a končí -I, - neaktivní Neaktivní deaktivuje účet po Neaktivních dnech od data vypršení platnosti -l, --list zobrazuje informace o věku účtu -m, --mindays MINDAYS nastavuje počet minimálních dnů před změnou hesla na MIN_DAYS -M, --maxdays MAX_DAYS nastavuje maximální počet dní před změnou hesla na MAX_DAYS -R, --root CHROOT_DIR adresář na chroot na -W, --warndays WARNING_DAYS nastavuje dny vypršení platnosti na DAYS_NOTICE

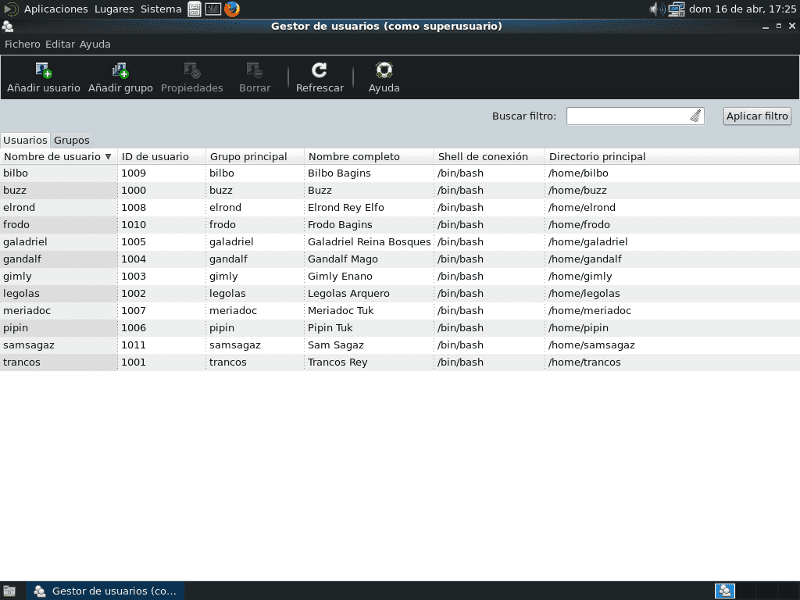

V předchozím článku jsme jako příklad vytvořili několik uživatelů. Pokud chceme znát věkové hodnoty účtu uživatele s PŘIHLÁŠENÍ Galadriel:

[root @ linuxbox ~] # chage --list galadriel Poslední změna hesla: 21. dubna 2017 Platnost hesla vyprší: nikdy Neaktivní heslo: nikdy Platnost účtu vyprší: nikdy Minimální počet dní mezi změnou hesla: 0 Maximální počet dní mezi změnou hesla: 99999 Počet dnů upozornění před vypršením platnosti hesla: 7

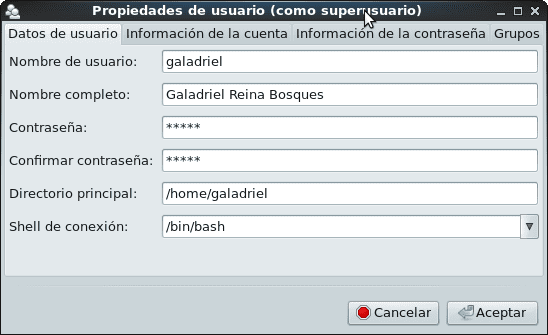

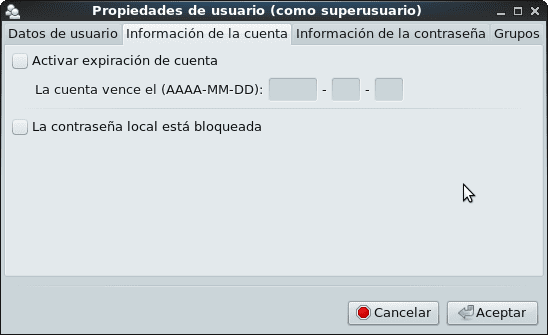

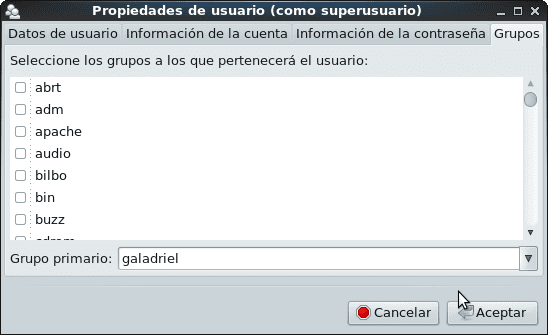

Jednalo se o výchozí hodnoty, které měl systém, když jsme vytvořili uživatelský účet pomocí grafického obslužného programu „Uživatelé a skupiny“:

Chcete-li změnit výchozí nastavení stárnutí hesla, doporučujeme soubor upravit /etc/login.defs y upravit minimální množství hodnot, které potřebujeme. V tomto souboru změníme pouze následující hodnoty:

# Ovládací prvky stárnutí hesla: # # PASS_MAX_DAYS Maximální počet dní, po které může být heslo použito. # PASS_MIN_DAYS Minimální povolený počet dní mezi změnami hesla. # PASS_MIN_LEN Minimální přijatelná délka hesla. # PASS_WARN_AGE Počet dní varování před vypršením platnosti hesla. # PASS_MAX_DAYS 99999 #! Více než 273 let! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

pro hodnoty, které jsme vybrali podle našich kritérií a potřeb:

PASS_MAX_DAYS 42 # 42 nepřetržitých dnů, kdy můžete používat heslo PASS_MIN_DAYS 0 # heslo lze kdykoli změnit PASS_MIN_LEN 8 # minimální délka hesla PASS_WARN_AGE 7 # Počet dní, kdy vás systém upozorní, # změnit heslo před vypršením platnosti.

Zbytek souboru necháme tak, jak byl, a doporučujeme neměnit další parametry, dokud nebudeme dobře vědět, co děláme.

Nové hodnoty budou brány v úvahu při vytváření nových uživatelů. Změníme-li heslo již vytvořeného uživatele, bude respektována hodnota minimální délky hesla. Pokud použijeme příkaz passwd místo grafického nástroje napíšeme, že heslo bude «legolas17«, Systém si stěžuje jako grafický nástroj« Uživatelé a skupiny »a odpovídá, že«Nějak heslo přečte uživatelské jméno»Ačkoli nakonec slabé heslo přijímám.

[root @ linuxbox ~] # passwd legolas Změna hesla uživatele legolas. Nové heslo: lukostřelec # má méně než 7 znaků NESPRÁVNÉ HESLO: Heslo má méně než 8 znaků. Znovu zadejte nové heslo: legolas17 Hesla se neshodují. # Logické, že? Nové heslo: legolas17 NESPRÁVNÉ HESLO: Nějakým způsobem heslo přečte jméno uživatele. Zadejte nové heslo znovu: legolas17 heslo: všechny ověřovací tokeny byly úspěšně aktualizovány.

Vzniká nám „slabost“ deklarace hesla, které obsahuje PŘIHLÁŠENÍ uživatel. To je nedoporučený postup. Správný způsob by byl:

[root @ linuxbox ~] # passwd legolas Změna hesla uživatele legolas. Nové heslo: vysoké hory 01 Zadejte nové heslo znovu: vysoké hory 01 heslo: všechny ověřovací tokeny byly úspěšně aktualizovány.

Chcete-li změnit hodnoty vypršení platnosti heslo de Galadriel, použijeme příkaz chage a musíme pouze změnit hodnotu PASS_MAX_DAYS od 99999 do 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Poslední změna hesla: 21. dubna 2017 Platnost hesla vyprší: 02. června 2017 Neaktivní heslo: nikdy Platnost účtu vyprší: nikdy Minimální počet dní mezi změnou hesla: 0 Maximální počet dní mezi změnou hesla: 42

Počet dní před vypršením platnosti hesla: 7

A tak dále můžeme měnit hesla již vytvořených uživatelů a jejich hodnoty vypršení platnosti ručně, pomocí grafického nástroje «Uživatelé a skupiny» nebo pomocí skriptu - skript který automatizuje některé neinteraktivní práce.

- Tímto způsobem, pokud vytvoříme lokální uživatele systému způsobem, který nedoporučují nejběžnější postupy týkající se zabezpečení, můžeme toto chování změnit, než budeme pokračovat v implementaci více služeb založených na PAM..

Pokud vytvoříme uživatele anduin s PŘIHLÁŠENÍ «anduin»A heslo«Heslo»Získáme následující výsledek:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Změna hesla uživatele anduin. Nové heslo: Heslo NESPRÁVNÉ HESLO: Heslo neprochází ověřením slovníku - je založeno na slově ve slovníku. Zadejte nové heslo znovu: Heslo passwd - všechny ověřovací tokeny byly úspěšně aktualizovány.

Jinými slovy, systém je dostatečně kreativní, aby naznačil slabiny hesla.

[root @ linuxbox ~] # passwd anduin Změna hesla uživatele anduin. Nové heslo: vysoké hory 02 Zadejte nové heslo znovu: vysoké hory 02 passwd - všechny ověřovací tokeny byly úspěšně aktualizovány.

Shrnutí zásad

- Je jasné, že zásady složitosti hesel a minimální délka 5 znaků jsou ve výchozím nastavení v CentOS povoleny. V Debianu funguje kontrola složitosti u normálních uživatelů, když se pokusí změnit své heslo vyvoláním příkazu passwd. Pro uživatele kořen, neexistují žádná výchozí omezení.

- Je důležité znát různé možnosti, které můžeme v souboru deklarovat /etc/login.defs pomocí příkazu muž přihlášení.defs.

- Zkontrolujte také obsah souborů / etc / default / useradda také v Debianu /etc/adduser.conf.

Uživatelé a skupiny systému

V procesu instalace operačního systému je vytvořena celá řada uživatelů a skupin, které jedna literatura nazývá Standard Users a další System Users. Raději jim říkáme Systémoví uživatelé a skupiny.

Uživatelé systému mají zpravidla a UID <1000 a vaše účty jsou používány různými aplikacemi operačního systému. Například uživatelský účet «kalmar»Používá jej program Squid, zatímco účet« lp »se používá pro proces tisku z textových nebo textových editorů.

Pokud chceme tyto uživatele a skupiny vypsat, můžeme to udělat pomocí příkazů:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Vůbec se nedoporučuje měnit uživatele a skupiny systému. 😉

Vzhledem ke své důležitosti opakujeme, že v CentOS FreeBSDa dalších operačních systémech je vytvořena skupina -systém kolo umožnit přístup jako kořen pouze uživatelům systému patřícím do této skupiny. Číst /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlA /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nezahrnuje skupinu kolo.

Správa uživatelských a skupinových účtů

Nejlepší způsob, jak se naučit spravovat uživatelské a skupinové účty, je:

- Procvičování používání výše uvedených příkazů, nejlépe ve virtuálním stroji a před používání grafických nástrojů.

- Nahlédněte do příruček nebo man pages každého příkazu před hledáním dalších informací na internetu.

Praxe je nejlepším kritériem pravdy.

Shrnutí

Zdaleka nestačí jediný článek věnovaný správě místních uživatelů a skupin. Stupeň znalostí, které každý administrátor získá, bude záviset na osobním zájmu dozvědět se a prohloubit si toto a další související témata. Je to stejné jako u všech aspektů, které jsme vyvinuli v sérii článků Sítě pro malé a střední podniky. Stejným způsobem si můžete tuto verzi užít v pdf zde

Další dodávka

Budeme pokračovat v implementaci služeb s ověřováním proti místním uživatelům. Poté nainstalujeme službu okamžitých zpráv založenou na programu Prozódie.

Brzy se uvidíme!

Dobrý den, skvělý článek, zeptám se vás, kde pracuji, tiskárny jsou hodně sdílené, problém je v pohárech, někdy visí a nemohou tisknout, protože jim mohu dát povolení k jeho restartu (protože většinu času pracujeme v jiných oblastech), aniž byste zadali heslo root, protože jediný způsob, jak jsem zjistil, je změnit jej tak, aby jej konkrétní uživatel mohl restartovat.

Z již moc děkuji.

Zdravím HO2GI!. Řekněme například, že uživatel Legolas chcete mu dát oprávnění pouze k restartování služby CUPS, samozřejmě pomocí příkazu sudo, který musí být nainstalován:

[root @ linuxbox ~] # visudo

Specifikace aliasu Cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups restart

Specifikace uživatelských oprávnění

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Uložte provedené změny do souboru sudoery. Přihlaste se jako uživatel Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] heslo pro legolas:

Litujeme, uživatel legolas nemá povoleno spouštět '/etc/init.d/postfix reload' jako root na linuxboxu.desdelinux.fanoušek.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups restart

[sudo] heslo pro legolas:

[ok] Restartování společného tiskového systému Unix: cupsd.

Odpusťte, pokud se výzva liší v CentOS, protože jsem se řídil tím, co jsem právě udělal na Debian Wheezy. ;-). Kde jsem právě teď, nemám po ruce žádný CentOS.

Na druhou stranu, pokud chcete přidat další uživatele systému jako úplné administrátory CUPS - mohou to špatně nakonfigurovat - uděláte z nich členy skupiny lpadmin, který se vytvoří při instalaci CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Velké díky, tisíc Fico, zkusím to hned teď.

HO2GI, v CentOS / Red -Hat by to bylo:

[root @ linuxbox ~] # visudo

Služby

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl restart poháry, / usr / bin / systemctl stavové poháry

Povolte rootovi spouštět jakékoli příkazy kdekoli

root ALL = (ALL) ALL

legolas VŠECHNY = RESTARTCUPS

Uložit změny

[root @ linuxbox ~] # ukončení

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

heslo legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl restartujte poháry

Věříme, že jste obdrželi obvyklou přednášku z místního systému

Správce. Obvykle se scvrkává na tyto tři věci:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] heslo pro legolas:

[legolas @ linuxbox ~] $ sudo systemctl stavové poháry

● cups.service - CUPS Printing Service

Načteno: načteno (/usr/lib/systemd/system/cups.service; povoleno; předvolba dodavatele: povoleno)

Aktivní: aktivní (běží) od března 2017-04-25 22:23:10 EDT; Před 6 s

Hlavní PID: 1594 (cupd)

CGroup: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl restart squid.service

Je nám líto, uživatel legolas nemá povoleno spouštět '/ bin / systemctl restart squid.service' jako root na linuxboxu.

[legolas @ linuxbox ~] $ exit