Dobrý den,

Zde uvidíte, jak se vzdáleně připojit k PC pomocí SSH Stačí zadat heslo poprvé, ai když restartujeme oba počítače, nebudeme vás o heslo znovu žádat.

Nejprve se ale podívejme na krátké vysvětlení, o co jde SSH:

SSH je to protokol, prostředek komunikace mezi dvěma počítači. Umožňuje nám vzdálenou správu týmu. Když přistupujeme k jinému počítači pomocí SSH, příkaz, který zadáme do tohoto terminálu, bude proveden na druhém počítači, tímto způsobem jej spravujeme / kontrolujeme.

Všechno, co se přenáší SSH, je šifrovaný a se značně dobrým zabezpečením.

Nyní uvidíme, jak za pouhé tři kroky provedeme konfiguraci PC # 1 mít přístup PC # 2 bez zadání hesla:

Máme následující situaci:

PC # 1 - » Chcete se připojit PC # 2, aniž byste museli při každém připojení k tomuto druhému počítači zadávat heslo.

PC # 2 - » Máte nainstalovaný server SSH. To je ten PC # 1 se připojí a učiní to bez zadání hesla. Na tomto počítači je uživatel jménem kořen.

Nech nás začít…

1. En PC # 1 píšeme následující:

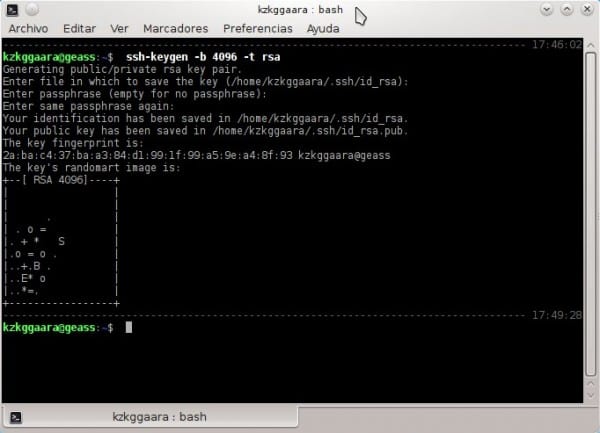

- ssh -keygen -b 4096 -t rsa

Tím se vygeneruje veřejný klíč. Abych se příliš nezaměňoval s „veřejným a soukromým klíčem“, vysvětlím to velmi jednoduše.

Předpokládejme, že máte v kapse dva klíče od svého domu, jeden dáte své přítelkyni, protože žijete společně, a s druhým zůstanete sami, nikomu jej nedáte. Ten klíč, který jste dali své přítelkyni, jí umožní vstoupit do vašeho domu, aniž by vám to řekl, aniž by vás požádal o povolení, že? to je veřejný klíč, „klíč“, který umožňuje jednomu PC přístup k druhému bez nutnosti žádat o vaše povolení (tj. bez zadání uživatelského jména + hesla)

Když zadají tento příkaz, objeví se:

2. Stačí stisknout [Enter]o vteřinu později znovu stiskneme [Enter]O vteřinu později stiskneme ještě jednou [Enter]. Myslím tím, že bychom tiskli [Enter] celkem třikrát (3) krát, pouze stiskneme ... nepíšeme nic ????

Když to uděláme, objeví se něco velmi podobného následujícímu:

Připraven, veřejný klíč již máme ... nyní jej musíme dát komukoli, koho chceme (jako je příklad, dát ho naší přítelkyni haha)

To chceme PC # 1 připojit se k PC # 2, již v PC # 1 všechno výše uvedené jsme udělali v PC # 2 Nic jsme neudělali. Dobrý, PC # 2 má například IP adresu 10.10.0.5.

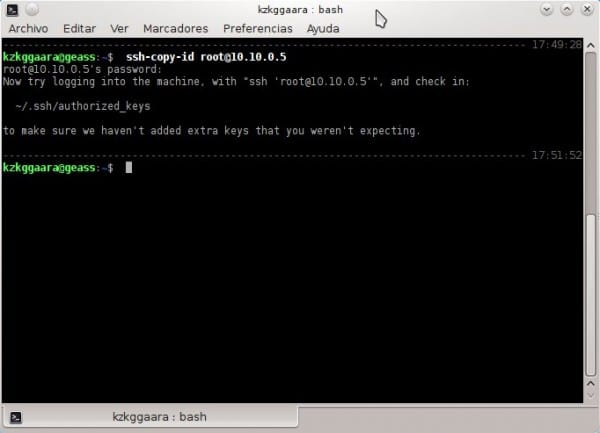

3. Dali jsme dovnitř PC # 1 další:

- ssh-copy-id root@10.10.0.5

Toto vám jednoduše dá veřejný klíč PC # 1 a PC # 2, to znamená dává PC # 2 veřejný klíč PC # 1Zatímco PC # 1 uchovává si svůj soukromý klíč, víte; ten klíč, který se nikomu nedává. Je důležité nedělat s uživatelem chyby, tedy pokud uživatel „kořen„Neexistuje v PC č. 2, způsobí nám chybu, je důležité si ujasnit, u kterého uživatele k tomu použijeme, kromě toho, že ten uživatel, u kterého konfigurujeme přístup bez hesla, bude stejný, s jakým budeme muset v budoucnu přistupovat. Jakmile to bude hotové, mělo by to vypadat takto:

V předchozím kroku musí zadat heslo uživatele PC # 2.

A voila ... vše je nakonfigurováno ????

Jak se nám zdá v terminálu, otestujme, zda všechno opravdu fungovalo 100% v pořádku. K testování jsme vložili:

- ssh root@10.10.0.5

Pokud chtějí získat přístup k jinému počítači také bez vždy zadávání hesla (PC # 3 například), jednoduše mu dáme náš veřejný klíč a to je vše, to znamená, jakmile tento krok provedeme #1 y #2 už to nebudeme muset dělat. Pokud chceme získat přístup PC # 3 například, který má podle IP 10.10.99.156 právě jsme vložili:

- ssh root@10.10.99.156

Zatím tutoriál.

Vysvětlete, že úroveň zabezpečení, když hovoříme o SSH, je opravdu vysoká, metafora, kterou jsem vysvětlil některé kroky (tj. Poskytnutí klíče naší přítelkyni), nemusí být tím nejvhodnějším haha, protože naše přítelkyně mohla dát klíč někdo jiný. Když mluvíme o SSH, principy zabezpečení lze snadno vysvětlit, když se pokusíme získat přístup k našemu počítači (PC # 1) zkontroluje, zda v PC # 2 existuje veřejný klíč našeho počítače (v tomto případě existuje, protože to tak konfigurujeme), pak, pokud existuje, je to jednoduché, zkontrolujte, zda se tento veřejný klíč shoduje s naším soukromým klíčem (ten, který nikomu jsme to nedali). Pokud jsou klíče identické, umožňuje nám přístup, jinak a jako bezpečnostní opatření nám neumožňuje vzdálený přístup k druhému počítači.

Takže teď víte ... dát naší přítelkyni klíč od domu není nejbezpečnější věc, ale sdílení klíčů a vzdálený přístup k jinému počítači přes SSH je bezpečné ^ _ ^

Pochybnosti nebo dotazy, stížnosti nebo návrhy mi dejte vědět.

Zdravím všechny.

Opravdu nechápu, jak jsi tak paranoidní ohledně bezpečnosti, že děláš takovou chybu. Pokud v kroku, kde je uvedeno:

Enter passphrase (empty for no passphrase)Nepíšeme nic, jsme ztraceni, pokud se uživateli podaří získat přístup k našemu PC a otevřít terminál, protože se automaticky spustí:

ssh root@10.10.0.5Zadá se bez požadavku na heslo.

Pokud někdo získá přístup k mému notebooku, ano, může přistupovat k PC # 2 bez nutnosti zadávat jeho heslo, nicméně, jak říkáte, jsem paranoidní ohledně bezpečnosti, opravdu si myslíte, že získání přístupu k mému notebooku je něco tak jednoduché? HAHA.

Když vždy vstanu, vždy zamknu obrazovku, jinak po 30 sekundách nebude na myši nebo klávesnici notebooku žádná aktivita, bude se i nadále zamykat 😉

Pokud někdo ukradne váš notebook, bez ohledu na to, jak moc je relace blokována, získání přístupu k souborům je triviální, otázka 5 minut s Linuxovým bootovacím systémem z USB. A jakmile k souborům přistupujete, protože soukromý klíč není chráněný, můžete jej použít přímo, nebo jej lépe zkopírovat a pohodlně přistupovat k libovolnému ze svých serverů z domova. Proces je ve skutečnosti tak rychlý, že byste to ani nemuseli vědět. Za 5 minut jdete na toaletu nebo cokoli jiného, všechno se dá zvládnout.

Bezpečným způsobem je vložit heslo na soukromý klíč a poté použít ssh-agent tak, aby si pamatoval heslo pro celou relaci (stačí ssh-add). Tímto způsobem by to vyžadovalo heslo pouze poprvé a v praxi byste měli připojení bez hesla 90% času, kromě toho, že jste chráněni proti krádeži nebo vniknutí.

Je přístup k souborům triviální? Slyšeli jste někdy o šifrování celého disku? (luks + cryptsetup)

Ano, samozřejmě, pokud máte zašifrovaný celý disk, jde o jiný příběh, ale 90% uživatelů to nedělá, protože neví, jak na to, a v mnoha případech jim to ani nekompenzuje. Naproti tomu neukládání nezašifrovaných hesel nebo nechráněných soukromých klíčů na disk je něco, co může udělat každý, a obecně je to dobrá praxe.

Ukládání nechráněných soukromých klíčů na zašifrovaný disk je jako parkování automobilu s otevřenými dveřmi, ale najímání strážce s dobermanem, který jej chrání. Funguje to, ano, ale je mnohem jednodušší a efektivnější jej přímo zamknout.

MMm nedělá tolik kouření, i když mohou vytvořit virtuální rozhraní, přiřadit IP a připojit se k této virtuální IP, takže i když klíč odstraní, nebudou moci najít stroj, protože klíč funguje pouze pro určitou IP. Záleží také na tom, co chtějí, funguje mi to perfektně, jak to popisuje soudruh, mám doma soukromý server, nemusím zvyšovat bezpečnost, protože má nakonfigurovanou VPN.

A může to vše platit pro terminál Windows, který se musí připojit k více * NIXům?

Mám tmel, ale mohu také použít Securecrt (nyní to mám skriptované)

V terminálu Windows (cmd) jsem přesvědčen, že ne, tam to nebude možné.

Pokud však používáte Putty, můžete to zkusit, mohlo by to fungovat.

Zdravím a vítejte na našich stránkách 😀

Putty již v dalších příkazech přijímá parametr -pw. (např .: -pw12345)

Ve skutečnosti je Super Putty chladnější než obyčejný Putty. (Je to rám pro Putty)

Takže to nemusíte uvádět.

Díky za příspěvek, velmi užitečné. Je trochu nudné přihlásit se k SSH pro všechno.

Dobrý den a moc vám děkuji za vaši návštěvu a komentář 🙂

Nic přítele, potěšení vědět, že to bylo užitečné ... pokud vám můžeme pomoci jiným způsobem, jsme více než potěšení 😉

Zdravím a vítejte na stránkách.

Potřebuji se připojit k počítači windonws z mého linuxu stejně jako z terminálu

Výborně .. Opravdu to inspiruje vidět tento typ výukových programů, nutí mě také přispět mými již zjednodušenými zkušenostmi, aby je komunita mohla využít. Děkuji opravdu ze Salvadoru.

Připojuji se strojem s ubuntu k jednomu, který má debian, ale dává mi chybu, při které se nemůže autentizovat, a proto se mě ptá na heslo .. proč se to stane? Je to tím, že verze ssh-keygen se liší, nebo co se děje?

Vložte sem chybu, kterou vám dává, abyste mohli lépe pomoci 😉

Můžete to také zkusit dát do terminálu:

sudo mv $HOME/.ssh/known_hosts /opt/Co to udělá, je vyčištění připojení (historie připojení) SSH, které jste měli.

A kdybych chtěl použít stejný veřejný klíč pro několik serverů, mohl bych to udělat, nebo musím vytvořit klíč pro každý server, ke kterému chci přistupovat? Zkusím to stejně, ale na nějakém zbytečném serveru, abych nezničil něco užitečného.

Díky a pozdravem.

Jak jsem to udělal na svém notebooku, je to pro každý server jiný klíč, ve skutečnosti si myslím, že není možné použít stejný klíč pro několik ... protože ID každého serveru je jedinečné, jako otisk prstu 🙂

pozdravy

Ahoj pane písku. Četl jsem klíče a zjistil jsem, že pár klíčů (veřejný a soukromý) slouží klientovi serveru k odesílání a přijímání výzev, a tím se navzájem identifikují, takže to nemá nic společného s heslem, které používáte pro přístup k tento server slouží k „vložení“ veřejného klíče do důvěryhodných klíčů serveru. Můžete jej tedy použít v libovolném počtu, kolik chcete nebo potřebujete.

Nevím, jestli jsem vysvětlil sám sebe, ale vtip je v tom, že abyste mohli používat svůj pár klíčů na jiných serverech, po provedení vašeho tutoriálu musíte udělat:

ssh-copy-id other.user@otra.ip

napište heslo pro tento druhý server

A to je vše

pozdravy

Dobrý den, děkuji za průvodce, byl to jediný, kdo mi pomohl. Teď, když to chci udělat na jiném páru počítačů, dostanu následující:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Špatný port 'umask 077; test -d ~ / .ssh || mkdir ~ / .ssh; kočka >> ~ / .ssh / authorized_keys '

Díky za pomoc.

Udělal jsem, co jsi nám řekl, ale stále se mě ptá na heslo. Objasňuji toto spojení, které vytvářím mezi dvěma linuxovými red hat servery ... Co jiného by to mohlo být?

Už jsem se podíval na / etc / ssh / sshd_config

Oba servery jsem již restartoval

PC2 = linux red hat 6.4

PC2 = linux red hat 5.1

Aby služba ssh fungovala, musí být správně nakonfigurována (soubor / etc / ssh / sshd_config na PC2).

oprava…

PC1 = Centos 6.4

PC2 = Red Hat 5.1

Ahoj kolegové, mám potřebu navázat vztah důvěryhodnosti mezi 1 serverem Linux Centos 5.3 a Unix Sco5.7, ale mám problém, že při provádění kroku 3 kopírování klíče z Linuxu do Unixu dostanu zprávu / usr / bin / ssh-copy-id: CHYBA: Nebyly nalezeny žádné identity, proč by to mohlo být?

díky

Postupoval jsem tutoriál krok za krokem. Nedává mi žádnou chybu, ale nakonec, když se připojím z PC1 na PC2, stále se mě při každém připojení ptá na heslo root.

Myslí si někdo, co by to mohlo být?

Zdá se, že po vygenerování klíče musíte provést ssh-add, aby jej mohl použít ověřovací agent.

Jak vymažu přístupový klíč?

Děkuji moc, fungovalo to perfektně

Moc děkuji za průvodce! Je to velmi snadné a hodí se, když máte servery venku a nemusíte zadávat klíče, a tak automatizovat věci 😀

Děkuju.

Nevěděl jsem o použití ssh-copy-id a bylo to docela automatické.

Pravda je, že mi bylo špatně psát heslo, takže to, co dělám, je uložit jej pomocí DEFAULT parafráze, která se udržuje během relace.

Nevadí mi psát to pokaždé, když zapnu PC, role to musí dát pokaždé, když se odpojí nebo podobné věci 😀

SSH Žádné Jutsu!

Haló

dobrý návod ... ale pokud chci předat informace ??? jak to mohu udělat?

Dobrý den, váš příspěvek je velmi zajímavý, ale mám pochybnosti o podobném tématu

Dobrý den.

Zkuste výše uvedené kroky, ale při pokusu o zkopírování klíče na server 2 (PC2) mi řekne, že příkaz neexistuje.

bash: ssh-copy-id: příkaz nebyl nalezen

Mohu klíč zkopírovat ručně?

Vynikající!! Hledal jsem tak jednoduché vysvětlení a fungovalo to perfektně

díky!

Výborný příspěvek.

Děkuji moc, hodně mi to pomohlo.

Ahoj, zajímalo by mě, jestli existuje způsob, jak udělat tento příkaz ssh-copy-id. Vzhledem k tomu, že instaluji Open ssh pro Windows, ssh pracuje pro mě v DOSu, ale nemá tento příkaz ssh-copy-id. Chtěl bych vědět, jak poslat tento veřejný klíč na jiný linuxový server (linuxový server). Díky moc.

Ahoj. Potřebuji navázat vztah důvěryhodnosti mezi linuxovým serverem a strojem Windows. Nainstalujte si SSH pro Windows a funguje to pro mě. Tento příkaz ssh-copy-id však není v tomto nástroji k dispozici.

Vědí o nějakém jiném způsobu, jak to udělat bez použití ssh-copy-id.

Moc děkuji za vaše komentáře.

Otázkou ale je, abychom se mohli připojit bez hesla, kdybychom vložili přístupovou frázi, požádalo by nás o tento přístup, abychom se mohli připojit, a to nebylo cílem tohoto

Bylo to pro mě velmi užitečné pro můj fp modul počítače, díky 🙂

Díky !!!

Někteří se obávají, jak nepříjemné může být zadání hesla (přístupové fráze), protože, jak bylo uvedeno výše, je to „user-Agent“ a že ho mám také nakonfigurované pomocí Keepass a jeho funkce Auto-Type, takže jen Vyvolám terminál a s kombinací klíčů, které nakonfigurovali, mám také "aliasy" pro každý požadavek a vše je velmi snadné.

Dobrý návod.

Mít hodně zábavy !!

Velmi dobrá informace 🙂 ale mám otázku ...

Mám PC10, kde uchovávám informace, informace se odesílají z pc1 - pc2 - pc3 do PC10, jak mohu udělat, aby pc1, pc a pc3 používaly stejný klíč pro přístup k PC10 bez klíče.

Na zdraví…

Jak mohu vypsat, co je v machine1 v bash machine2, aniž bych musel dát ssh ip @ hosts do bash machine1. Nevím, jestli rozumím xD

Od této publikace uplynulo 10 let a já ji navštěvuji, kdykoli ji potřebuji. Stejně jako některé další výukové programy zde obstály ve zkoušce času. S díky a pozdravy!