Qubes OS er et operativsystem, der er fokuseret på desktop-sikkerhed gennem isolering baseret på Xen hypervisor. Qubes OS er et operativsystem helt gratis og open source.

qubes tager en tilgang kaldet sikkerhed gennem ruminddeling, som giver dig mulighed for at opdele i isolerede rum sikkert kaldet qubes. Med andre ord kører det hvert program separat i et totalt isoleret miljø.

Om Qubes OS

Sådan giver Qubes OS brugeren større sikkerhed, når han arbejder på systemet, da hvis et program er kompromitteret af en angriber, vil det kun få oplysninger om det rum, det har formået at få adgang til.

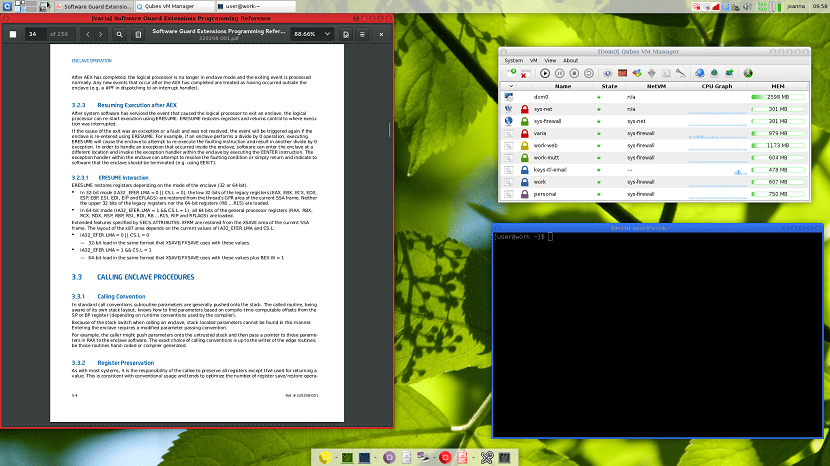

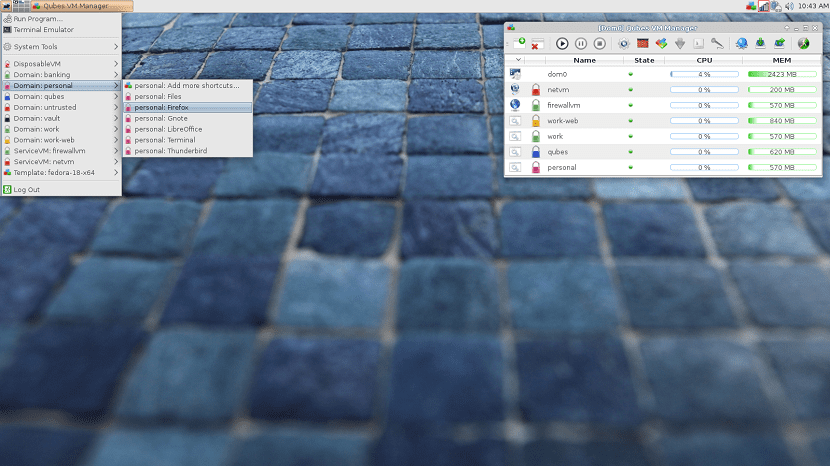

qubes opnår flere virtuelle maskiner, der kører på en Type 1 hypervisor de kan bruges sikkert som et integreret operativsystem.

For eksempel placerer det alle dine applikationsvinduer på det samme skrivebord med specielt farvede kanter, der angiver tillidsniveauerne på deres respektive virtuelle maskiner.

Qubes håndterer forskellige elementer, så containere kan interagere med hinanden, ogBlandt de forskellige typer virtuelle maskiner og elementer, vi har: dom0, model virtuelle maskiner, modelbaserede virtuelle maskiner, kaste virtuelle maskiner og endelig klassiske virtuelle maskiner.

Dom0 (AdminVM + GUIVM)

Han er chaufføren. Det er baseret på Fedora, styrer Xen hypervisor og muliggør styring af alle virtuelle maskiner (VM'er). Du har adgang til netværket, og de tilstedeværende eksterne enheder er meget begrænsede.

Modeller af virtuelle maskiner (TemplateVM)

Disse spå virtuelle maskiner med en GNU / Linux-distribution. Adgang til kun på kommandolinjen for at administrere installerede pakker. Qubes OS-udviklingsteam tilbyder tre modeller: Fedora, Fedora minimal og Debian. Samfundet tilbyder også andre til Whonix, Ubuntu og Arch Linux.

Modelbaserede virtuelle maskiner (AppVM)

De har nogle egne mapper / hjem, / usr / local og / rw / config. Enhver ændring af filer i andre mapper udføres med en kopi i farten (kopi ved skrivning) og er ikke bæredygtig: den vil blive ødelagt, når den virtuelle maskine er blevet lukket ned eller genstartet.

Engangs virtuelle maskiner

Disse er virtuelle maskiner, der ikke har deres egen mappe, dvs. når du bruger denne type virtuel maskine, når de foretager ændringer, går den tabt, når den virtuelle maskine er slukket.

Klassiske virtuelle maskiner

De er ikke baseret på en skabelon, og du kan installere en GNU / Linux-, BSD- eller Windows-distribution på den.

Ny version af Qubes OS

For nogle uger siden Qubes OS-udviklere udgav en ny version af systemet når denne version Qubes 4.0 med forskellige fejlrettelser og nye ændringer sikkerhed til systemet.

I Qubes OS 3.2 kunne du kun bruge kaste virtuelle maskiner med en model. AhNu er det muligt at bruge en virtuel engangsmaskine til hver virtuel maskine baseret på en skabelon.

LModel virtuelle maskiner har ikke længere brug for en netværksgrænseflade, hvilket resulterer i en mindre angrebsflade. Opdateringer passerer ikke Qubes API'er.

Qubes OS version 4.0 giver dig mulighed for at bruge virtuelle maskiner til at ændre nogle egenskaber ved andre virtuelle maskiner. Hvad giver muligheden for at have flere familier af VM'er af typen admin, det vil sige admin-Net, admin-IO, admin-root osv., Hver med muligheden for at ændre bestemte specifikke aspekter af bestemte virtuelle maskiner.

Som standard bruger næsten alle virtuelle maskiner ikke længere paravirtualisering og derved beskytter containere mod Meltdown og Spectrum-fejl.

Hvis du vil vide lidt mere om denne nye version, kan du læse detaljerne i udgivelsesnoten til Qubes OS 4.0 i næste link.

Download Qubes OS

Hvis du vil prøve dette Qubes OS sDu kan gøre det ved at downloade systembillede fra dets officielle hjemmeside og i dens download sektion får du det, du kan gøre det i følgende link.

Det er vigtigt at understrege, at Qubes OS ikke kun kan installeres som det primære operativsystem, men også giver mulighed for at kunne teste det i sin Live-version.