Linux Audit Framework: Alt om Auditd-kommandoen

For et par dage siden, startende i februar, gik vi ombord på en særligt indlæg en stor en samling af vigtige kommandoer (grundlæggende og mellemliggende) tilgængelig på de fleste gratis og åbne operativsystemer baseret på GNU/Linux. Følgelig var nogle meget enkle, og med hvilke mapper og filer kunne manipuleres, og information vises på dem. Mens andre var mere komplekse, og med hvilke konfigurationer og parametre kunne styres.

Men denne samling dækkede kun en beskeden 60 linux kommandoer. Og i betragtning af at der i gennemsnit er hundredvis af kommandoer tilgængelige i de fleste GNU/Linux-distributioner, er det tid, lidt efter lidt, at adressere andre lignende eller vigtigere, avancerede eller specialiserede. Såsom Linux Auditd kommando o "Linux Audit Framework", som vi vil behandle i dag i dette indlæg.

Linux-kommandoer: De mest essentielle at mestre i år 2023

Men før du starter dette interessante indlæg om Linux Auditd kommando o "Linux Audit Framework", anbefaler vi den tidligere udgivelse til senere læsning:

Linux Audit Framework: Kraftfuldt Linux-revisionsmiljø

Hvad er Auditd Command (Linux Audit Framework)?

Kort, vi kunne beskrive sagde revisionskommando som et softwareværktøj (ramme) revision til Linux, som giver en CAPP-kompatibelt revisionssystem (Controlled Access Protection Profile, på engelsk, eller Controlled Access Protection Profile, på spansk). Sådan er det i stand til at indsamle oplysninger pålideligt om enhver begivenhed, der er relevant (eller ej) for sikkerheden i et Linux-operativsystem.

Derfor er det ideelt at støtte os, når vi laver overvågning af de handlinger, der udføres i et OS. På denne måde kan Auditd-kommandoen eller Linux Audit Framework (Linux Audit Framework eller LAF) er i stand til at hjælpe os med at vedligeholde vores mest sikre OS, takket være at give os de nødvendige midler til at analysere, hvad der sker i det med en stor detaljegrad.

Men som det skal forstås, giver ikke yderligere selvtillid, det vil sige, det beskytter ikke vores OS mod kodefejl eller nogen form for udnyttelse af ondsindet software eller påtrængende angreb. Men, Det er nyttigt til at spore potentielle problemer til yderligere analyse og korrektion., på en sådan måde at træffe yderligere sikkerhedsforanstaltninger for at afbøde dem og endda undgå dem. Endelig, The L.A.F. det virker ved at lytte efter hændelser rapporteret af kernen og logge dem til en logfil til senere analyse og rapportering tilbage til brugeren.

Det er et brugerrumsværktøj til sikkerhedsrevision. Revisionspakken indeholder brugerlandværktøjerne til lagring og søgning i revisionslogfilerne genereret af Linux-kernens revisionsundersystem fra version 2.6 og fremefter. auditd-pakke (på Debian)

Hvordan installerer og bruger du Auditd-kommandoen?

Som de fleste kommandoer, via Terminal (CLI), kan den nemt og rutinemæssigt installeres. ved at bruge standard- eller foretrukne pakkehåndtering for din GNU/Linux Distro.

For eksempel i Debian GNU / Linux og derivater ville være:

sudo apt install auditdI mellemtiden i Fedora GNU/Linux og Red Hat, og dens lignende ville være:

sudo dnf install auditdsudo yum install auditOg for dets grundlæggende og standardbrug er det kun nødvendigt at udføre følgende kommandoordrer:

- Tjek udførelsesstatus

sudo systemctl status audit- Aktiver baggrundstjeneste

sudo systemctl enable auditd- Se aktuelt konfigurerede regler

sudo auditctl -l- Oprettelse af visningsregler (watch) eller kontrol (syscall)

sudo auditctl -w /carpeta/archivo -p permisos-otorgadossudo auditctl -a action,filter -S syscall -F field=value -k keyword- Administrer alle oprettede regler

sudo vim /etc/audit/audit.rules- List alle hændelser, der har at gøre med en specifik proces i henhold til dens PID, tilhørende nøgleord, sti eller fil eller systemkald.

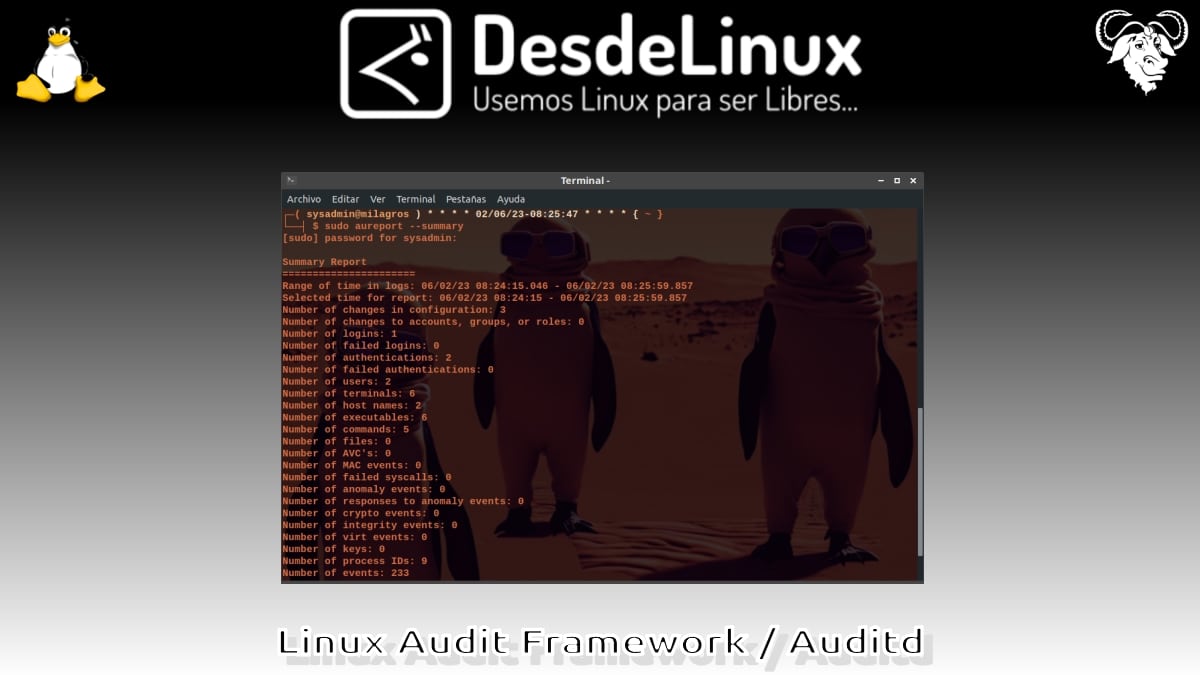

sudo ausearch -p PIDsudo ausearch -k keywordsudo ausearch -f rutasudo ausearch -sc syscall- Generer revisionsrapporter

sudo aureport -nsudo aureport --summarysudo aureport -f --summarysudo aureport -l --summarysudo aureport --failed- Spor udførelsen af en proces

sudo autracet /ruta/comandoImidlertid at lære mere om det Vi anbefaler at undersøge følgende links:

- Debian Manpages: Auditd

- Officiel hjemmeside

- Officiel sektion på GitHub

- ArchLinux Wiki: Auditd

- Red Hat Linux Security Guide: Revision af systemkapitlet

- SUSE Security Guide: Kapitel Linux Audit Framework

- OpenSUSE Security and Hardening Guide: Kapitel Linux Framework Audit

Resumé

Sammenfattende håber vi, at denne publikation vedrørte kraftfuldt revisionsmiljø integreret i GNU/Linux kendt som "Linux Audit Framework", som leveres gennem Linux Auditd kommando, tillade mange, magten audit (undersøge og evaluere) al aktiviteten af dets gratis og åbne operativsystemer baseret på GNU/Linux. Og dermed kan de nemt opdage og rette enhver unormal, upassende eller skadelig konfiguration eller aktivitet med det samme.

Glem endelig ikke at bidrage med din mening om dagens emne via kommentarer. Og hvis du kunne lide dette indlæg, stop ikke med at dele det med andre. Husk også besøg vores hjemmeside en «DesdeLinux» for at udforske flere nyheder, og tilmeld dig vores officielle kanal af Telegram af DesdeLinux, Vest gruppe for mere information om dagens emne.