i løbet af de sidste uger deler vi her på bloggennogle af nyheder der blev gjort kendt om hackingsager a Nvidia og Samsung af hackergruppen Lapsus$, som også formåede at få adgang til oplysninger fra Ubisoft.

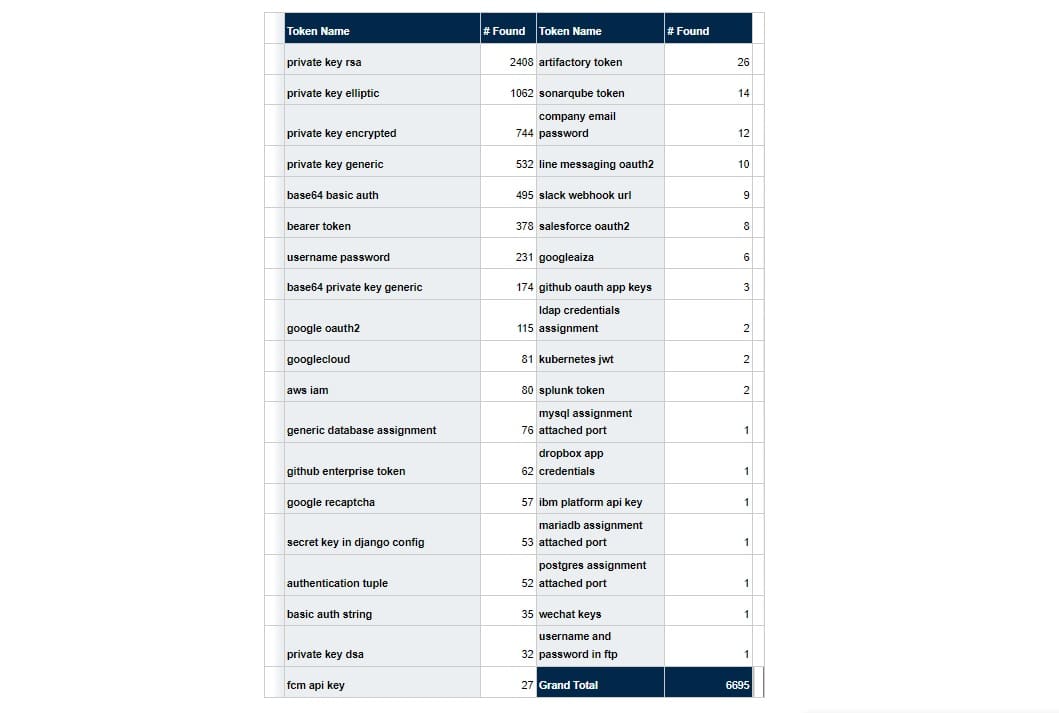

Og det er det for nylig GitGuardian scannede Samsungs kildekode for information fortrolige, såsom hemmelige nøgler (API-nøgler, certifikater) og opdagede 6695 af dem. Dette resultat blev opnået under en analyse, der brugte mere end 350 individuelle detektorer, som hver ledte efter de specifikke egenskaber ved en type hemmelig nøgle, hvilket gav resultater med stor præcision.

I denne søgning, forskere GitGuardian ekskluderede resultater fra generiske højentropidetektorer og generiske adgangskodedetektorer, da de normalt kan inkludere falske positiver og derfor generere oppustede resultater. Med det i tankerne kan det faktiske antal hemmelige nøgler være meget højere.

For dem, der ikke er bekendt med GitGuardian, skal du vide, at dette er en virksomhed grundlagt i 2017 af Jérémy Thomas og Eric Fourrier og som har modtaget 2021 FIC Start-up Award og er medlem af FT120.

Virksomheden har etableret sig som specialist i afsløring af hemmelige nøgler og fokuserer sin R&D-indsats på løsninger, der overholder den fælles ansvarsmodel omkring implementeringen af AppSec under hensyntagen til udviklernes erfaringer.

Som vi kan se i resuméet af resultaterne, repræsenterer de første otte resultater 90% af opdagelserne, og selvom det er meget følsomme oplysninger, kan det være vanskeligere for en angriber at bruge, da det sandsynligvis refererer til interne systemer.

dette efterlader lidt over 600 hemmelige godkendelsesnøgler som giver adgang til en lang række forskellige tjenester og systemer, som en angriber kan bruge til at trænge ind i andre systemer på siden.

»Af de mere end 6600 nøgler, der findes i Samsung-kildekoden, er omkring 90 % til interne Samsung-tjenester og infrastruktur, mens de kritiske resterende 10 % kunne give adgang til eksterne tjenester eller værktøjer fra Samsung, såsom AWS, GitHub, artefakter, og Google,” forklarer Mackenzie Jackson, Developer Advocate hos GitGuardian.

En nylig GitGuardian-rapport viste, at i en organisation med et gennemsnit på 400 udviklere findes mere end 1000 hemmelige nøgler i interne kildekodelagre (Source State of Secrets Sprawl 2022).

Hvis sådanne hemmelige nøgler lækkes, kan det påvirke Samsungs evne til at at opdatere telefoner sikkert, give modstandere adgang til følsomme kundeoplysninger eller give dem adgang til Samsungs interne infrastruktur med mulighed for at iværksætte andre angreb.

Mackenzie Jackson tilføjer:

Disse angreb afslører et problem, som mange i sikkerhedsbranchen har slået alarm om: intern kildekode indeholder en stadigt stigende mængde følsomme data, men forbliver et yderst upålideligt aktiv. Kildekoden er bredt tilgængelig for udviklere på tværs af virksomheden, sikkerhedskopieret på forskellige servere, gemt på udviklernes lokale maskiner og endda delt via intern dokumentation eller e-mail-tjenester. Dette gør dem til et meget attraktivt mål for modstandere, og så vi ser en vedholdenhed i hyppigheden af disse angreb."

På Lapsus$ Telegram-kanalen vil vi være i stand til at se, hvordan hackergruppen får adgang til disse lagre ved at sende, hvad der i bund og grund er en opfordring til ansatte i store organisationer om at afsløre deres adgang.

Desværre er vi ikke færdige med at se angreb som dette, gruppen deler nu afstemninger, igen via deres Telegram-kanal, og spørger deres publikum, hvilken kildekode de skal lække næste gang, hvilket indikerer, at der sandsynligvis vil komme mange flere læk. af intern kildekode i fremtiden.

Endelig Hvis du er interesseret i at vide mere om det, du kan kontrollere detaljerne I det følgende link.