Schließlich können wir sagen, dass wir genügend Marktanteile haben, damit Malware-Hersteller auf uns aufmerksam werden können. Nur in diesem Fall handelt es sich nicht um Malware für Android, sondern um Malware für Linux-Distributionen für den Desktop.

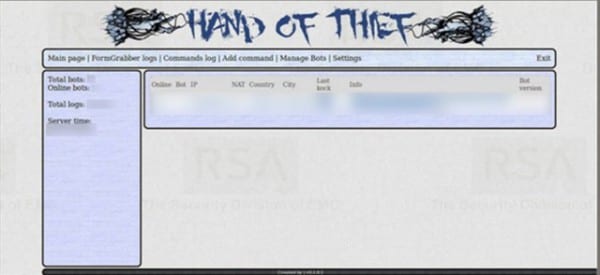

Hand des Diebes ist ein in Russland entwickelter Banking-Trojaner, der in 15 Distributionen wie Ubuntu, Debian und Fedora sowie in 8 Desktop-Umgebungen (GNOME und KDE natürlich enthalten) erfolgreich getestet wurde und in jeden Browser (einschließlich Firefox und Chrome) eingeschlichen werden kann.

Und was für Übel tut er? Ein Banking-Trojaner ist wie ein Keylogger, der Zeichenfolgenmuster erkennt. Stehlen Sie Cookies, sammeln Sie Computer- und Browserdaten auch mit HTTPS und verhindern Sie, dass infizierte Computer auf Websites zugreifen, die Sicherheitsupdates anbieten. Was nicht klar ist, ist, wie es gelingt, seine Opfer zu infizieren (sie sprechen von Links und Form Grabbing, aber ein bestimmter Pfad oder eine bestimmte Sicherheitslücke ist nicht angegeben).

Es wird auch erwähnt, dass die Malware in bestimmten Untergrundforen für 2000 Dollar verkauft werden kann (als wäre sie Software für den täglichen Gebrauch). Dies ist ein relativ hoher Preis im Vergleich zu dem Preis, der für Malware für Windows gezahlt wird, aber angesichts der Leichtigkeit, Windows zu kompromittieren, angemessen .

Quellen:

http://muyseguridad.net/2013/08/09/hand-of-thief-troyano-bancario-linux/

Ich habe gerade die Nachrichten in der Quelle gelesen und das einzige, was mich dazu gebracht hat, war ein Lächeln.

Ich würde nicht 2,000 Dollar für eine Malware bezahlen, die am Ende vom Benutzer mit seinem Passwort installiert werden muss, um zu funktionieren 🙂

Darüber hinaus können Sie sehen, dass es ausgeführt wird, wenn Sie den TOP-Prozess-Viewer ausführen.

Ich muss mit AUR vorsichtig sein

Das Gute an Linux ist, dass seine Benutzer sich normalerweise der Auswirkungen der Installation externer Software bewusster sind. Diejenigen, die Linux auf Amateur-Art verwenden oder anfangen zu lesen oder zu glauben, dass ihnen ohne Vorsicht etwas passieren kann (wie cabj über AUR sagt).

Ich denke, die Wahrheit ist, dass sie uns so viel Aufmerksamkeit schenken und es andererseits unter Linux sehr schwierig ist, dass jemand 2,000 Dollar nur für ein paar Informationen zahlt. Ich denke nicht, dass es sehr kommerziell sein wird, aber Sie müssen es immer tun in acht nehmen.

Ich nehme an, dass ich mir keine Sorgen machen muss, wenn ich nicht die Idiotie begebe, in Social-Engineering-Tricks zu verfallen, und ich bin vorsichtig mit dem, was ich von AUR / Launchpad installiere, richtig?

Ich glaube nicht.

@Diazepan riecht nach einer gelben Note lol Ich mag es nicht, auch wenn Sie keine Firewall oder Antivirus (ich habe noch nie eine für Linux installiert) und das Berechtigungssystem haben ??? Wenn in Windows und Mac jedes Mal gefragt wird, ob etwas versucht, in das System einzutreten und etwas zu speichern, warum sollte es dann in Linux eingegeben werden, was weniger zulässig ist? für mich sind das lügen uu

Der Hinweis ist für andere gelblich, da es, wie in GNU / Linux bekannt, keine Möglichkeit gibt, dass Sie davon betroffen sind, es sei denn, Sie verbringen die Installation von Software von Websites oder Repositories zweifelhafter Herkunft mit sehr geringem Aufwand kann der "Trojaner" den Computer nur infizieren, wenn Sie ihm das sudo-Passwort geben (hier Lachen einfügen).

Lassen wir niemanden mit etwas Umsicht und Intelligenz ein Programm installieren, das mit Ihrem Linux Wunder vollbringt oder das verspricht, Sie über Nacht reich zu machen, da der gleiche "Verkaufsberater" des Trojaners sagt: "Ich empfehle die Verwendung von E-Mail und Social Media Engineering als Infektionsvektor. » Also @gato, ja, du hast absolut Recht mit deinem Kommentar.

Das ist, was ich sage, das einzige Antivirenprogramm ist der Benutzer. Es hängt von der Fabrik ab, ob es gut oder schlecht ist (ein Vers xD).

Ich denke, es ist einer dieser russischen Betrügereien.

Die meisten fallen schlecht aus.

Keine Sorge, die meisten AUR-Programme werden von anderen Benutzern überwacht. Schauen Sie sich einfach die PKGBUILD-Download-URL an.

Nun, die Wahrheit ist, dass Linux immer mehr Markt gewinnt und 2000 Dollar tatsächlich ziemlich niedrig sind, wenn man bedenkt, dass die meisten Server auf der Welt Linux sind. Wenn jemand Zugriff auf die darin enthaltenen Informationen hat, kann dies erhebliche Schäden verursachen, wie z Zum Beispiel der Bankenbereich ... aber wie immer später muss die gesamte Community dieses Problem lösen ... xD

Ich weiß es nicht, aber das riecht für mich nur nach Gerüchten xD, ich verstehe immer noch nicht, wie es mich infiziert hat, ich verstehe es nicht, ich habe bereits fast alle Blogs gelesen, die über den Trojaner sprechen, aber seine Funktionsweise ist Wenn mir nicht klar ist, wird ein Fenster angezeigt, in dem ich aufgefordert werde, Ihr Root-Passwort einzugeben, um Ihre Daten zu stehlen. Wird es die Firewall töten, kann ich dann keine der tty verwenden? Und als ich in den Kommentaren des Hinweises auf Englisch las, in dem er veröffentlicht wurde, sagten sie, dass es für GNU-Benutzer sehr schwierig ist, in diese Art von Angriffen zu geraten. Die Wahrheit ist, dass sie eine andere Kultur des Internet-Surfens haben, wenn Sie können Nennen wir es so, das Ahnungslose fehlt nicht

Derzeit ist über diesen "Trojaner" bekannt, dass es sich nicht mehr und nicht weniger als ein Keylogger mit einer Hintertür handelt.

Haben und woher bekommen Sie die Software, wie umgeht sie das Root-Passwort, die Firewall und wie deaktiviert sie Sicherheitsupdates, löscht sie sources.list oder was? Niemand sagt, wie es funktioniert, sie sind verrückt. Wenn es all das Minimum tut, müsste es wissen, wie man die Wurzel verletzt.

Wahr. Außerdem habe ich einige Programme gesehen, die SUDO verwenden, um Abhängigkeiten zu installieren (sogar Steam verwendet es), wodurch das System etwas anfälliger wird, und daher bevorzuge ich die Verwendung von root gegenüber sudo.

Wenn es Root und Daemons des Kernels verletzt, verwenden Sie BSD. Im Moment habe ich keine relevanten Schwachstellen gesehen, die Sie dazu bringen, diesem System zu misstrauen.

Wie wirkt sich ein Virus auf Linux aus, wenn er nicht über unser Stammverzeichnis verfügt, wie würde er sich auf den Kernel und die verschiedenen Daemons in Diensten auswirken, auf denen das System immer ausgeführt wird? Ich hatte Zeit mit Linux und hatte diesbezüglich nie Probleme. Das Beste, was passieren kann, ist, dass es das System selbst mit einigen Konfigurationen beeinflusst ...

Sie haben Recht, der Benutzer ist die größte Schwäche nicht nur von Linux, sondern von jedem Betriebssystem.

Wenn nicht, schauen Sie, dass ich diesen Befehl vor fast 5 Jahren ignorant in / home und /: ausgeführt habe.

dd if = / dev / zero von = / dev / hdd bs = 8192

Sie können sich vorstellen, was als nächstes passiert ist.

Und wenn Sie root ohnehin kein Passwort geben, wird ein Passkey generiert, damit wir mit vertraulichen Funktionen wie Daemons fortfahren können.

mmmm aber Viren sind bereits für Linux aufgetaucht, aber Trojaner haben mich nicht bemerkt.

puff Ich erinnere mich nicht an das Jahr 2009-2012 Ich erinnere mich nicht an das Jahr, in dem 50 Viren für Linux veröffentlicht wurden und es ungefähr 7 Monate dauerte, bis alle erforderlichen Patches behoben und installiert waren.

Heute im Jahr 2013 sehe ich etwas Neues, danke desdelinux, ich dachte fast, dass Linux unzerstörbar sei.

Grüße

PS: Es wäre eine Gelegenheit, dass Sie ein wenig über FREE BSD sprechen, um die Meinung der Experten zu erfahren.

Wenn Sie mit diesem geschwungen haben. In jenen Jahren gab es keine Linux-Viren. Und ich bezweifle, dass in der gesamten Geschichte mehr als 10 gemacht wurden. Darüber hinaus sprechen wir hier über Trojaner, deren Programmierung nicht komplexer ist und nicht von Systemfehlern abhängt. Es handelt sich lediglich um eine weitere Anwendung mit Funktionen, die dem Benutzer nicht bekannt sind.

Darin stimme ich Ihnen zu.

Freund, Posix-Systeme unterstützen keine Viren. Ein Virus ist per Definition SELBSTREPELLENT, und das ist auf Posix-Systemen einfach nicht kontextbezogen.

Malware alles, was Sie wollen, denn dort kommt es auf die Ungeschicklichkeit und Idiotie des Benutzers an.

+1 Mann, diese Arten von Noten sind nichts anderes als Boulevardzeitungen vom Feinsten.

50 Viren für Linux und es dauerte 7 Monate, um es zu patchen? LOL!

Sind Sie sicher, dass Sie Linux oder Windows verwenden?

In meinem Leben habe ich Viren für Linux gehört und ich hoffe, ich höre es nicht 😀

Wenn für diesen Zugriff auf diese Malware SUDO erforderlich ist, bin ich in Sicherheit [Ok, nein].

Nun, ich hoffe, dass sie unter allen bekannten Distributionen ihre jeweiligen Bewertungen abgeben, um ihre Updates so schnell wie möglich zu veröffentlichen und so zu vermeiden, Exploits zu finden.

Diese Nachricht hat mich amüsiert, als ich sie auf dem Cover sah, weil ich vor einigen Monaten das Clamtk-Antivirus getestet habe. Als ich einen rekursiven Scan des .mozilla-Verzeichnisses durchführte, war meine Überraschung, dass mein Browser mit Malware vom Typ "Phishing" und etwas im Zusammenhang mit "Bank" infiziert war.

Aus diesem Grund war das Lesen dieser Nachrichten für mich lustig. Aus diesem Grund lade ich Sie ein, Ihr Team aus Neugier zu analysieren.

Phishing funktioniert im Allgemeinen nicht so, da das Hauptziel darin besteht, das Opfer dazu zu bringen, die gewünschten Informationen selbst bereitzustellen. Das Ergebnis, das Clamtk Ihnen zuwarf, könnte sein, dass es in Ihren Zeitarbeitsgruppen einen Skriptcode für Phishing gab, der im Internet ausgeführt wird. Es gibt viele, aber die Bekämpfung dieses Übels ist sehr einfach, jedes Mal, wenn Sie Ihre Bankseite oder einen privaten Dienst betreten. Reinigen Sie Ihre temporäre und Problem gelöst.

Tools wie HTTPS Everywhere, WOT und NoScript machen Ihr System sicherer gegen diese Art von Dingen. Eine weitere hilfreiche Sache besteht darin, die Adressen der von Ihnen besuchten Webseiten zu überprüfen, bevor Sie Informationen bereitstellen.

Das greifbarste Werkzeug für diese Fälle ist die Eingabe unbekannter Websites im versteckten Modus (inkognito in Chrome, privater Tab in Opera und Firefox / Iceweasel). Das hat praktisch für meinen Bruder funktioniert und sie haben ihn nie wieder ausgeraubt.

Ja, der Inkognito-Modus war in dieser Hinsicht ein großartiges Sicherheitsinstrument.

Sie fanden heraus, was mit lavabit.com passiert war, betraten die Website und sahen. Ich ging, um meine Post zu lesen und zu channen ... Könnte es der Fall Edward Snowden sein?

Lavabit, der von Snowden genutzte Postdienst, wird geschlossen

Ja, hier ist eine Alternative, die bezahlt wird, aber dasselbe bietet und ihren Sitz in der Schweiz hat

https://mykolab.com/

Gute Option, obwohl ich vor mehr als 8 Jahren zu meinem Pech (eher zu meiner schlechten Wahl) meine Privatsphäre geopfert habe.

Das macht eine Menge Hype und es ist nur eine Show, die dich wie jede andere fickt. Der Unterschied ist, dass dieser dich verletzen will.

Derjenige, der es nicht versteht, glaubt, dass Programme von selbst erstellt werden.

Es wird immer jemanden geben, der etwas installiert, dessen Referenz nicht bekannt ist.

Nun, mit AUR, Launchpad und dergleichen müssen Sie immer vorsichtig sein (und es ist leicht zu wissen, dass das AUR-Paket für Sie installiert wird), auch sicher, dass Mozilla und die Chromium-Leute in kürzester Zeit die Sicherheit schließen Loch, vor allem das zweite, dass die Zahlung von Google 2.000 US-Dollar Kleingeld XD ist

Für sie ist es bequem, diese 2000 US-Dollar in den ersten Cracker zu investieren, der die Achillesferse ihres Browsers (Chromium / Chrome) und im Übrigen des GNU / Linux-Kernels findet.

Ich denke, es ist schwierig, dass wir eines Tages Linux so voller Malware wie Windows sehen werden, aber der Schneeball hat begonnen zu laufen ... obwohl ein wenig langsam.

Wir müssen immer vorsichtig sein, wenn wir unsere Geräte verwenden. Es spielt keine Rolle, ob wir Linux, Windows, OSX usw. haben.

Da es mit Benutzerberechtigungen geschützt ist und die Wahrheit ist, dass diese fehlgeschlagenen Virenversuche häufig durchgeführt werden.

Darüber hinaus ist der Linux-Kernel im Vergleich zum BSD-Kernel ein Qualitätsmaßstab.

Ich habe gerade Linus Torvalds von seinem Google+ aus gefragt, ob er diese Sicherheitsanfälligkeit im neuen Linux-Kernel 3.11 beheben kann, um zu sehen, ob er dies kann, damit wir leben können, ohne dass die Hand des Diebes uns genau verfolgt 🙂

Zumindest muss Linus mit diesem Kommentar vor Lachen zusammenbrechen 😀

Ich weiß nicht, ob dies der erste wirklich funktionierende Virus für Linux ist oder ob es der überzeugendste Internet-Betrug ist, der in den letzten Jahren erstellt wurde.

Ich behaupte, dass es ein Betrug ist, ein sehr weit hergeholter.

Das muss sein. Sehen Sie, ob sie es herausfinden können.

Malware für UNIX-basierte Systeme gibt es schon lange. Sei es Backdoors, Rootkits oder Keylogger. Aber man installiert sie im Allgemeinen, nachdem man das System kompromittiert hat.

Salu2

Nun, wie sie sagen, ist der Benutzer der schwächste Teil der Sicherheit des Betriebssystems.

Laut Angel Le Blanc.

pucha, es lässt mich nachdenken und vielleicht kommen die schlechten Zeiten

Keine Sorge, in GNU / Linux funktionieren Viren aufgrund des im System enthaltenen Berechtigungssystems praktisch nicht.

Malware unter GNU / Linux?

LOL

Nun, ich denke, dass alles auch vom Benutzer und den Vorsichtsmaßnahmen abhängt, die er hat. Wenn man wachsam bleibt, besteht kein Grund zur Sorge