|

Linux wird oft verwendet, um Windows-Installationen zu retten ... oder ja. Was für ein großartiges Paradoxon, es gibt mehrere kostenlose Tools zum Entfernen von Malware und Rootkits. Lassen Sie uns einige von ihnen sehen. |

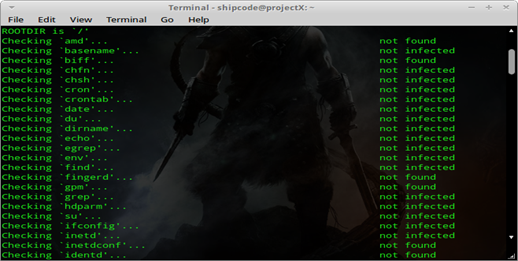

chkrootkit

Chkrootkit oder Check Rootkit ist ein bekanntes Open-Source-Programm. Es ist ein Tool zur Digitalisierung von Rootkits, Botnetzen, Malware usw. auf Ihrem Server oder Unix / Linux-System. Es wurde getestet unter: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x und 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x und 7.x, OpenBSD 2 .x, 3.x und 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 und 9.0, HP-UX 11, Tru64, BSDI und Mac OS X. Dieses Tool ist in BackTrack 5 in vorinstalliert der Teil Forensic Tools und Antivirus.

Um chkrootkit auf einer Ubuntu- oder Debian-basierten Distribution zu installieren, können Sie Folgendes eingeben:

sudo apt-get install chkrootkit

Geben Sie den folgenden Befehl ein, um das System auf mögliche Rootkits und Backdoors zu überprüfen:

sudo chkrootkit

Rootkit Hunter

Rootkit Hunter oder rkhunter ist ein Open-Source-Rootkit-Scanner ähnlich dem chkrootkit, der auch in BackTrack 5 unter Forensic und Anti-Virus Tools vorinstalliert ist. Dieses Tool analysiert Rootkits, Backdoors und lokale Exploits, indem es Tests ausführt, z. B.: Vergleich von MD5-Hash, Suche nach von Rootkits verwendeten Standarddateien, falsche Dateiberechtigungen von Binärdateien, Suche nach verdächtigen Zeichenfolgen in LKM-Modulen und KLD, Suche nach versteckten Dateien und Optionales Scannen in Text- und Binärdateien.

Um rkhunter auf einer Ubuntu- oder Debian-basierten Distribution zu installieren, können Sie Folgendes eingeben:

sudo apt-get install rkhunter

Geben Sie den folgenden Befehl ein, um den Dateisystem-Scan zu starten:

sudo rkhunter --check

Wenn Sie nach Updates suchen möchten, führen Sie den folgenden Befehl aus:

sudo rkhunter –aktualisieren

Nachdem rkhunter das Scannen Ihres Dateisystems abgeschlossen hat, werden alle Ergebnisse in /var/log/rkhunter.log protokolliert.

ClamAV

ClamAV ist eine beliebte Linux-Antivirensoftware. Es ist das bekannteste Linux-Antivirenprogramm mit einer GUI-Version, mit der Trojaner, Viren, Malware und andere bösartige Bedrohungen leichter erkannt werden können. ClamAV kann auch unter Windows, BSD, Solaris und sogar MacOSX installiert werden. Sicherheitsforscher Dejan de Lucas hat ein Tutorial Auf der Seite InfoSec Resource Institute erfahren Sie, wie Sie ClamAV installieren und wie Sie mit seiner Schnittstelle in der Befehlszeile arbeiten.

BotHunter

BotHunter ist ein auf Botnet-Netzwerkdiagnose basierendes System, das den Pfad zweier Kommunikationsflüsse zwischen Personal Computer und Internet verfolgt. Es wurde vom Computer Science Laboratory, SRI International, entwickelt und gewartet und ist für Linux und Unix verfügbar. Jetzt haben sie eine private Testversion und eine Vorabversion für Windows veröffentlicht.

Wenn Sie dieses Programm herunterladen möchten, können Sie es von tun hier . BotHunter-Infektionsprofile finden Sie normalerweise in ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Anwendungsbeispiel für BotHunter2Web.pl:

perl BotHunter2Web.pl [Datum JJJJ-MM-TT] -i sampleresults.txt

avast! Linux Home-Edition

avast! Linux Home Edition ist eine Antiviren-Engine, die kostenlos angeboten wird, jedoch nur für zu Hause und nicht für den kommerziellen Gebrauch. Es enthält einen Befehlszeilenscanner und erkennt basierend auf den Erfahrungen des Autors der Originalnotiz einige der Perl-IRC-Bots, die schädliche Funktionen wie die Funktionen udpflood und tcpflood enthalten, und ermöglicht die Ausführung des Masters oder Controllers des Bots Beliebige Befehle unter Verwendung der Funktion system () für Perl.

Sie können diese Antivirensoftware herunterladen hier .

NeoPI

NeoPI ist ein Python-Skript, mit dem beschädigte und verschlüsselte Inhalte in Textdateien oder Skripten erkannt werden können. Der Zweck von NeoPI besteht darin, die Erkennung von verstecktem Code in der Web-Shell zu unterstützen. Der Entwicklungsschwerpunkt von NeoPI lag auf der Erstellung eines Tools, das in Kombination mit anderen gängigen signatur- oder schlüsselwortbasierten Erkennungsmethoden verwendet werden kann. Es ist ein plattformübergreifendes Skript für Windows und Linux. Es hilft Benutzern nicht nur, mögliche Hintertüren zu erkennen, sondern auch schädliche Skripte wie IRC-Botnets, udpflood-Shells, anfällige Skripte und bösartige Tools.

Um dieses Python-Skript zu verwenden, laden Sie einfach den Code von der offiziellen Github-Site herunter und navigieren Sie durch das Verzeichnis:

Git-Klon https://github.com/Neohapsis/NeoPI.git cd NeoPI

unsermon

Ourmon ist ein Open-Source-Unix-basiertes Programm und ein gängiges Tool zum Aufspüren von Netzwerkpaketen unter FreeBSD. Es kann jedoch auch zur Erkennung von Botnetzen verwendet werden, wie Ashis Dash in ihrem Artikel mit dem Titel erklärt 'Botnet Detection Tool: Ourmon' in Clubhack oder Chmag Magazin.

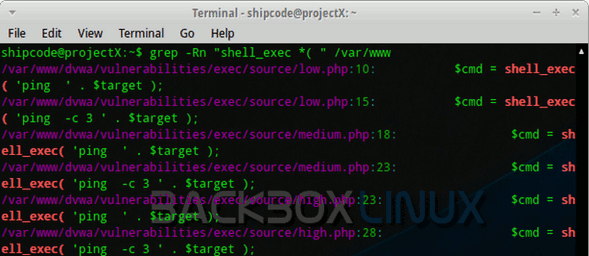

Grep

Und zu guter Letzt haben wir den Befehl grep, ein leistungsstarkes Befehlszeilenprogramm unter Unix und Linux. Wird verwendet, um Sondendatensätze für Zeilen zu finden und zu testen, die einem regulären Ausdruck entsprechen. Kurz gesagt, dieses Dienstprogramm wurde am 3. März 1973 von Ken Thompson für Unix codiert. Heute ist Grep dafür bekannt, lästige Backdoor-Shells und bösartige Skripte zu erkennen und zu suchen.

Grep kann auch verwendet werden, um anfällige Skripte zu erkennen (z. B. die Shell_exec-Funktion von PHP, eine riskante PHP-Funktion, die die Ausführung von Remotecode oder Befehlen ermöglicht). Mit dem Befehl grep können wir in unserem Verzeichnis / var / www nach dem Befehl shell_exec () suchen, um nach möglichen PHP-Dateien zu suchen, die für ICE oder Befehlsinjektion anfällig sind. Hier ist der Befehl:

grep-Rn "shell_exec * (" / var / www

Grep ist ein gutes Werkzeug zur manuellen Erkennung und forensischen Analyse.

Über #Avast ist es schrecklich ... Ich habe es installiert und es funktioniert überhaupt nicht.

Ausgezeichneter Artikel… ich muss die anderen Werkzeuge ausprobieren!

Beeindruckend! ausgezeichnete Werkzeuge, aber der Avast hat bei mir nicht funktioniert, er verlangsamt nur den PC und dauert 20 Minuten. anfangen

Articulazo, Pablo

Schönen Tag,,

Der Artikel ist interessant, ich bin ein Neuling in diesem Thema, also frage ich, in der ersten Option sagen Sie, wie man chkrootkit installiert, und dann den Befehl, die möglichen Rootkits und Hintertüren im System zu überprüfen, und was mache ich dann? ? Ich lösche sie, storniere sie, blockiere sie und wenn ja, wie lösche oder blockiere ich sie?

dank

guter Artikel

Hallo, ich bin Fede, ich bin auf Ihrer sehr nützlichen Seite, es lebe Linux und freie Software dank Tausenden von Programmierern und Hackern aus der ganzen Welt. Vielen Dank LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND und viele andere, bis bald und Entschuldigung für die Fehler in den Namen DANKE.

Ich verstehe nichts die verdammte Mutter!

Schau, ich verstehe auch nicht viel, aber der andere Kommentar sagte, dass es gut war. Clam av abgesehen davon, dass es ein Tutorial gibt, ich denke, es ist am besten, das zu versuchen, oder? XD

debcheckroot (https://www.elstel.org/debcheckroot/) von elstel.org fehlt in dieser Liste. Es ist derzeit das beste Tool, um Rootkits zu erkennen. Die meisten Programme wie rkhunter und chkrootkit können ein Rootkit nicht mehr erkennen, sobald es leicht modifiziert wurde. debcheckroot ist anders. Es vergleicht die sha256sum jeder installierten Datei mit dem Paket-Header.